Zero Trust-principes toepassen op een virtueel hubnetwerk in Azure

Samenvatting: Als u Zero Trust-principes wilt toepassen op een virtueel hubnetwerk in Azure, moet u Azure Firewall Premium beveiligen, Azure DDoS Protection Standard implementeren, netwerkgatewayroutering naar de firewall configureren en bedreigingsbeveiliging configureren.

De beste manier om een virtueel netwerk (VNet) op basis van Azure te implementeren voor Zero Trust, is door het Azure Landing Zone-materiaal te gebruiken om een volledig hub-VNet te implementeren en deze vervolgens aan te passen aan uw specifieke configuratieverwachtingen.

Dit artikel bevat stappen voor het uitvoeren van een bestaand hub-VNet en ervoor zorgen dat u klaar bent voor een Zero Trust-methodologie. Hierbij wordt ervan uitgegaan dat u de ALZ-Bicep hubNetworking-module hebt gebruikt om snel een hub-VNet te implementeren of een ander hub-VNet met vergelijkbare resources hebt geïmplementeerd. Het gebruik van een afzonderlijke connectiviteitshub die is verbonden met geïsoleerde werkplek spokes is een ankerpatroon in beveiligde Netwerken van Azure en helpt de zero Trust-principes te ondersteunen.

In dit artikel wordt beschreven hoe u een hub-VNet voor Zero Trust implementeert door de principes van Zero Trust op de volgende manieren toe te wijzen.

| Zero Trust-principe | Definitie | Ontmoet door |

|---|---|---|

| Expliciet verifiëren | Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten. | Gebruik Azure Firewall met TLS-inspectie (Transport Layer Security) om risico's en bedreigingen te controleren op basis van alle beschikbare gegevens. |

| Toegang met minimale bevoegdheden gebruiken | Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbeveiliging. | Elk spoke-VNet heeft geen toegang tot andere spoke-VNets, tenzij het verkeer wordt gerouteerd via de firewall. De firewall is standaard ingesteld op weigeren, zodat alleen verkeer wordt toegestaan door opgegeven regels. |

| Stel dat er sprake is van een schending | Minimaliseer straal en segmenttoegang. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren. | In het geval van een inbreuk of schending van één toepassing/workload, heeft het beperkte vermogen om te verspreiden vanwege de Azure Firewall die verkeersinspectie uitvoert en alleen toegestaan verkeer doorstuurt. Alleen resources in dezelfde workload worden blootgesteld aan de inbreuk in dezelfde toepassing. |

Dit artikel maakt deel uit van een reeks artikelen die laten zien hoe u de principes van Zero Trust kunt toepassen in een omgeving in Azure. Dit artikel bevat informatie over het configureren van een hub-VNet ter ondersteuning van een IaaS-workload in een spoke-VNet. Zie het overzicht van Zero Trust toepassen op Azure IaaS voor meer informatie.

Referentiearchitectuur

In het volgende diagram ziet u de referentiearchitectuur. Het hub-VNet is rood gemarkeerd. Zie het overzicht van Zero Trust toepassen op Azure IaaS voor meer informatie over deze architectuur.

Voor deze referentiearchitectuur zijn er veel manieren waarop u de resources in het Azure-abonnement kunt implementeren. De referentiearchitectuur toont de aanbeveling om alle resources voor het hub-VNet binnen een toegewezen resourcegroep te isoleren. De resources voor het spoke-VNet worden ook ter vergelijking weergegeven. Dit model werkt goed als verschillende teams verantwoordelijk zijn voor deze verschillende gebieden.

In het diagram bevat een hub-VNet onderdelen ter ondersteuning van toegang tot andere apps en services in de Azure-omgeving. Deze resources zijn onder andere:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- DDOS Protection, die ook moet worden geïmplementeerd in virtuele spoke-netwerken.

Het hub-VNet biedt toegang van deze onderdelen tot een IaaS-app die wordt gehost op virtuele machines in een spoke-VNet.

Zie Organisatie-uitlijning beheren in het Cloud Adoption Framework voor hulp bij het organiseren van cloudimplementatie.

De resources die zijn geïmplementeerd voor het hub-VNet zijn:

- Een Azure-VNet

- Azure Firewall met Azure Firewall-beleid en een openbaar IP-adres

- Bastion

- VPN-gateway met een openbaar IP-adres en routetabel

In het volgende diagram ziet u de onderdelen van een resourcegroep voor een hub-VNet in een Azure-abonnement, gescheiden van het abonnement voor het spoke-VNet. Dit is een manier om deze elementen binnen het abonnement te ordenen. Uw organisatie kan ervoor kiezen om deze op een andere manier te organiseren.

In het diagram:

- De resources voor het hub-VNet bevinden zich in een toegewezen resourcegroep. Als u Azure DDoS-plan een deel van de resources implementeert, moet u dat opnemen in de resourcegroep.

- De resources in een spoke-VNet bevinden zich in een afzonderlijke toegewezen resourcegroep.

Afhankelijk van uw implementatie kunt u er ook rekening mee houden dat er een implementatie van een matrix kan zijn voor Privé-DNS zones die worden gebruikt voor DNS-omzetting van Private Link. Deze worden gebruikt om PaaS-resources te beveiligen met privé-eindpunten, die in een toekomstige sectie worden beschreven. Houd er rekening mee dat er zowel een VPN-gateway als een ExpressRoute-gateway wordt geïmplementeerd. Mogelijk hebt u beide niet nodig, dus u kunt verwijderen welke niet nodig is voor uw scenario of het uitschakelen tijdens de implementatie.

Wat staat er in dit artikel?

Dit artikel bevat aanbevelingen voor het beveiligen van de onderdelen van een hub-VNet voor Zero Trust-principes. In de volgende tabel worden de aanbevelingen voor het beveiligen van deze architectuur beschreven.

| Stap | Taak | Zero Trust-principe(en) toegepast |

|---|---|---|

| 1 | Azure Firewall Premium beveiligen. | Expliciet verifiëren Toegang met minimale bevoegdheden gebruiken Stel dat er sprake is van een schending |

| 2 | Azure DDoS Protection Standard implementeren. | Expliciet verifiëren Toegang met minimale bevoegdheden gebruiken Stel dat er sprake is van een schending |

| 3 | Netwerkgatewayroutering naar de firewall configureren. | Expliciet verifiëren Toegang met minimale bevoegdheden gebruiken Stel dat er sprake is van een schending |

| 4 | Bedreigingsbeveiliging configureren. | Stel dat er sprake is van een schending |

Als onderdeel van uw implementatie wilt u specifieke selecties maken die niet de standaardinstellingen zijn voor geautomatiseerde implementaties vanwege hun extra kosten. Vóór de implementatie moet u de kosten controleren.

Het gebruik van de connectiviteitshub zoals geïmplementeerd biedt nog steeds een aanzienlijke waarde voor isolatie en inspectie. Als uw organisatie niet klaar is om de kosten van deze geavanceerde functies in rekening te brengen, kunt u een hub met verminderde functionaliteit implementeren en deze later aanpassen.

Stap 1: Azure Firewall Premium beveiligen

Azure Firewall Premium speelt een belangrijke rol bij het beveiligen van uw Azure-infrastructuur voor Zero Trust.

Gebruik Azure Firewall Premium als onderdeel van de implementatie. Hiervoor moet u het gegenereerde beheerbeleid implementeren als een premium-beleid. Als u overschakelen naar Azure Firewall Premium, moet u de firewall en vaak ook het beleid opnieuw maken. Als gevolg hiervan begint u indien mogelijk met Azure Firewall of bereidt u voor op herploymentactiviteiten om de bestaande firewall te vervangen.

Waarom Azure Firewall Premium?

Azure Firewall Premium biedt geavanceerde functies voor het inspecteren van verkeer. De belangrijkste zijn de volgende TLS-inspectieopties:

- Uitgaande TLS-inspectie beschermt tegen schadelijk verkeer dat wordt verzonden van een interne client naar internet. Dit helpt te identificeren wanneer een client is geschonden en of deze gegevens buiten uw netwerk probeert te verzenden of een verbinding tot stand brengt met een externe computer.

- TLS-inspectie oost-west beschermt tegen schadelijk verkeer dat vanuit Azure wordt verzonden naar andere delen van Azure of naar uw niet-Azure-netwerken. Dit helpt bij het identificeren van pogingen voor een inbreuk om de straalstraal uit te breiden en te verspreiden.

- Binnenkomende TLS-inspectie beschermt resources in Azure tegen schadelijke aanvragen die van buiten het Azure-netwerk binnenkomen. Azure-toepassing Gateway met Web Application Firewall biedt deze beveiliging.

U moet waar mogelijk de binnenkomende TLS-inspectie voor resources gebruiken. Azure-toepassing Gateway biedt alleen beveiliging voor HTTP- en HTTPS-verkeer. Het kan niet worden gebruikt voor sommige scenario's, zoals die gebruikmaken van SQL- of RDP-verkeer. Andere services hebben vaak hun eigen opties voor bedreigingsbeveiliging die kunnen worden gebruikt om expliciete verificatiecontroles voor deze services te bieden. U kunt beveiligingsbasislijnen voor Azure-overzicht bekijken om inzicht te hebben in de opties voor bedreigingsbeveiliging voor deze services.

Azure-toepassing Gateway wordt niet aanbevolen voor het hub-VNet. In plaats daarvan moet het zich in een spoke-VNet of een toegewezen VNet bevinden. Zie Zero Trust-principes toepassen op een virtueel spoke-netwerk in Azure voor hulp bij het spoke-VNet of zero-trust-netwerk voor webtoepassingen voor meer informatie.

Deze scenario's hebben specifieke overwegingen voor digitale certificaten. Zie Azure Firewall Premium-certificaten voor meer informatie.

Zonder TLS-inspectie heeft Azure Firewall geen zichtbaarheid in de gegevens die in de versleutelde TLS-tunnel stromen, en is deze dus minder veilig.

Azure Virtual Desktop biedt bijvoorbeeld geen ondersteuning voor SSL-beëindiging. U moet uw specifieke workloads controleren om te begrijpen hoe u TLS-inspectie kunt bieden.

Naast de door de klant gedefinieerde regels voor toestaan/weigeren, kan azure Firewall nog steeds filteren op basis van bedreigingsinformatie toepassen. Filteren op basis van bedreigingsinformatie maakt gebruik van bekende ongeldige IP-adressen en domeinen om verkeer te identificeren dat een risico vormt. Deze filtering vindt plaats vóór andere regels, wat betekent dat zelfs als de toegang is toegestaan door uw gedefinieerde regels, Azure Firewall het verkeer kan stoppen.

Azure Firewall Premium biedt ook verbeterde opties voor URL-filtering en webcategoriefilters, zodat u meer kunt afstemmen voor rollen.

U kunt bedreigingsinformatie instellen om u te waarschuwen met een waarschuwing wanneer dit verkeer plaatsvindt, maar om dit toe te staan. Voor Zero Trust stelt u deze echter in op Weigeren.

Azure Firewall Premium configureren voor Zero Trust

Als u Azure Firewall Premium wilt configureren voor een Zero Trust-configuratie, moet u de volgende wijzigingen aanbrengen.

Bedreigingsinformatie inschakelen in waarschuwings- en weigeringsmodus:

- Navigeer naar het firewallbeleid en selecteer Bedreigingsinformatie.

- Selecteer Waarschuwing en weigeren in de modus Bedreigingsinformatie.

- Selecteer Opslaan.

TLS-inspectie inschakelen:

- Bereid een certificaat voor om op te slaan in een sleutelkluis of plan om automatisch een certificaat met een beheerde identiteit te genereren. U kunt deze opties voor Azure Firewall Premium-certificaten bekijken om de optie voor uw scenario te selecteren.

- Navigeer naar het firewallbeleid en selecteer TLS-inspectie.

- Selecteer Ingeschakeld.

- Selecteer een beheerde identiteit om certificaten te genereren of selecteer de sleutelkluis en het certificaat.

- Selecteer vervolgens Opslaan.

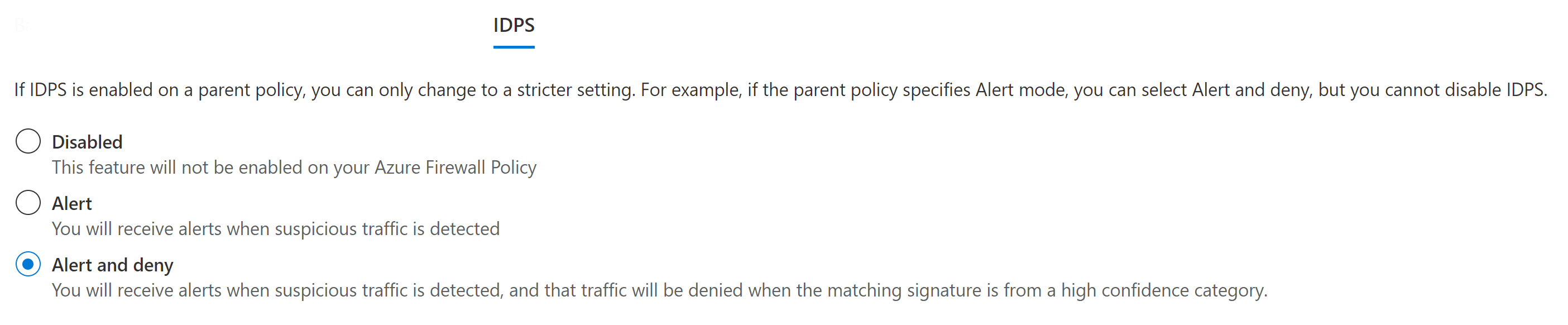

Enable the Intrusion Detection and Prevention System (IDPS):

- Navigeer naar het firewallbeleid en selecteer IDPS.

- Selecteer Waarschuwing en weigeren.

- Selecteer vervolgens Toepassen.

Vervolgens moet u een toepassingsregel voor het verkeer maken.

- Navigeer in het firewallbeleid naar toepassingsregels.

- Selecteer Een regelverzameling toevoegen.

- Maak een toepassingsregel met de bron van uw Application Gateway-subnet en een bestemming van de domeinnaam van de web-app die wordt beveiligd.

- Zorg ervoor dat u TLS-inspectie inschakelt.

Aanvullende configuratie

Nu Azure Firewall Premium is geconfigureerd, kunt u de volgende configuratie uitvoeren:

- Configureer Application Gateways om verkeer naar uw Azure Firewall te routeren door de juiste routetabellen toe te wijzen en deze richtlijnen te volgen.

- Maak waarschuwingen voor firewall-gebeurtenissen en metrische gegevens door deze instructies te volgen.

- Implementeer de Azure Firewall-werkmap om gebeurtenissen te visualiseren.

- Configureer indien nodig URL- en webcategoriefilters. Omdat Azure Firewall standaard weigert, is deze configuratie alleen nodig als de Azure Firewall uitgaande internettoegang breed moet verlenen. U kunt dit als extra verificatie gebruiken om te bepalen of verbindingen moeten worden toegestaan.

Stap 2: Azure DDoS Protection Standard implementeren

Als onderdeel van de implementatie wilt u een Azure DDoS Protection Standard-beleid implementeren. Dit verhoogt de Zero Trust-beveiliging die wordt geboden op het Azure-platform.

Omdat u het gemaakte beleid voor bestaande resources kunt implementeren, kunt u deze beveiliging toevoegen na de eerste implementatie zonder dat u resources opnieuw hoeft te implementeren.

Waarom Azure DDoS Protection Standard?

Azure DDoS Protection Standard heeft meer voordelen dan de standaard DDoS Protection. Voor Zero Trust kunt u het volgende hebben:

- Toegang tot risicobeperkingsrapporten, stroomlogboeken en metrische gegevens.

- Op toepassingen gebaseerd risicobeperkingsbeleid.

- Toegang tot DDoS-ondersteuning voor snelle respons als er een DDoS-aanval plaatsvindt.

Hoewel automatische detectie en automatische beperking beide deel uitmaken van de DDoS Protection Basic die standaard is ingeschakeld, zijn deze functies alleen beschikbaar met DDoS Standard.

Azure DDoS Protection Standard configureren

Omdat er geen Zero Trust-specifieke configuraties voor DDoS Protection Standard zijn, kunt u de resourcespecifieke handleidingen voor deze oplossing volgen:

- Een DDoS-beveiligingsplan maken

- Waarschuwingen configureren

- Diagnostische logboekregistratie configureren

- Telemetrie configureren

In de huidige versie van Azure DDoS Protection moet u Azure DDoS Protection per VNet toepassen. Zie aanvullende instructies in de quickstart voor DDoS.

Beveilig bovendien de volgende openbare IP-adressen:

- Openbare IP-adressen van Azure Firewall

- Openbare IP-adressen van Azure Bastion

- Openbare IP-adressen van Azure Network Gateway

- Openbare IP-adressen van Application Gateway

Stap 3: Netwerkgatewayroutering naar de firewall configureren

Na de implementatie moet u routetabellen op verschillende subnetten configureren om ervoor te zorgen dat verkeer tussen spoke-VNets en de on-premises netwerken wordt gecontroleerd door de Azure Firewall. U kunt deze activiteit uitvoeren in een bestaande omgeving zonder dat u opnieuw hoeft te implementeren, maar u moet de benodigde firewallregels schrijven om toegang toe te staan.

Als u slechts één zijde configureert, alleen de spoke-subnetten of de gatewaysubnetten, hebt u asynchrone routering die voorkomt dat verbindingen werken.

Waarom netwerkgatewayverkeer routeren naar de firewall?

Een belangrijk element van Zero Trust is niet ervan uit te gaan dat alleen omdat iets zich in uw omgeving bevindt, dat het toegang moet hebben tot andere resources in uw omgeving. Met een standaardconfiguratie kunt u vaak routeren tussen resources in Azure naar uw on-premises netwerken, die alleen worden beheerd door netwerkbeveiligingsgroepen.

Door het verkeer naar de firewall te routeren, verhoogt u het inspectieniveau en verhoogt u de beveiliging van uw omgeving. U wordt ook gewaarschuwd voor verdachte activiteiten en kunt actie ondernemen.

Gatewayroutering configureren

Er zijn twee manieren om ervoor te zorgen dat gatewayverkeer wordt doorgestuurd naar de Azure-firewall:

- Implementeer de Azure-netwerkgateway (voor VPN- of ExpressRoute-verbindingen) in een toegewezen VNet (vaak een doorvoer- of gateway-VNet genoemd), koppel deze aan het hub-VNet en maak vervolgens een brede routeringsregel die betrekking heeft op de geplande Routering van Azure-netwerkadresruimten naar de firewall.

- Implementeer de Azure-netwerkgateway in het hub-VNet, configureer routering in het gatewaysubnet en configureer vervolgens routering op de spoke-VNet-subnetten.

In deze handleiding wordt de tweede optie beschreven, omdat deze beter compatibel is met de referentiearchitectuur.

Notitie

Azure Virtual Network Manager is een service die dit proces vereenvoudigt. Wanneer deze service algemeen beschikbaar is, wordt deze gebruikt om de routering te beheren.

Routering van gatewaysubnet configureren

Als u de gatewaysubnetroutetabel wilt configureren om intern verkeer door te sturen naar de Azure Firewall, maakt en configureert u een nieuwe routetabel:

Navigeer naar Een routetabel maken in de Microsoft Azure-portal.

Plaats de routetabel in een resourcegroep, selecteer een regio en geef een naam op.

Selecteer Controleren en maken, en vervolgens Maken.

Navigeer naar de nieuwe routetabel en selecteer Routes.

Selecteer Toevoegen en voeg vervolgens een route toe aan een van de spoke-VNets:

- Geef in Routenaam de naam van het routeveld op.

- Selecteer IP-adressen in de vervolgkeuzelijst Adresvoorvoegselbestemming .

- Geef de adresruimte van het spoke-VNet op in het veld DOEL-IP-adressen/CIDR-bereiken .

- Selecteer Virtueel apparaat in de vervolgkeuzelijst Volgende hoptype .

- Geef het privé-IP-adres van de Azure Firewall op in het veld Volgende hopadres .

- Selecteer Toevoegen.

De routetabel koppelen aan het gatewaysubnet

- Navigeer naar Subnetten en selecteer Koppelen.

- Selecteer het Hub-VNet in de vervolgkeuzelijst Virtueel netwerk .

- Selecteer het GatewaySubnet in de vervolgkeuzelijst Subnet .

- Selecteer OK.

Dit is een voorbeeld.

De gateway stuurt nu verkeer dat is bedoeld voor spoke-VNets door naar de Azure Firewall.

Routering van spoke-subnet configureren

In dit proces wordt ervan uitgegaan dat u al een routetabel hebt gekoppeld aan uw spoke-VNet-subnetten, met een standaardroute om verkeer door te sturen naar de Azure Firewall. Dit wordt meestal bereikt door een regel die verkeer doorstuurt voor CIDR-bereik 0.0.0.0/0, vaak een quad-nul-route genoemd.

Dit is een voorbeeld.

Met dit proces wordt het doorgeven van routes van de gateway uitgeschakeld, waardoor de standaardroute verkeer naar de on-premises netwerken kan brengen.

Notitie

Resources, zoals Application Gateways, waarvoor internettoegang tot de functie is vereist, mogen deze routetabel niet ontvangen. Ze moeten hun eigen routetabel hebben om de benodigde functies toe te staan, zoals wat wordt beschreven in het artikel Zero-trust-netwerk voor webtoepassingen met Azure Firewall en Application Gateway.

Routering van spoke-subnet configureren:

- Navigeer naar de routetabel die is gekoppeld aan uw subnet en selecteer Configuratie.

- Selecteer Nee als u gatewayroutes wilt doorgeven.

- Selecteer Opslaan.

Uw standaardroute stuurt nu verkeer door dat is bedoeld voor de gateway naar de Azure Firewall.

Stap 4: Bedreigingsbeveiliging configureren

Microsoft Defender voor Cloud kunt uw hub-VNet beveiligen dat is gebouwd op Azure, net als andere resources uit uw IT-bedrijfsomgeving die wordt uitgevoerd in Azure of on-premises.

Microsoft Defender voor Cloud is een Cloud Security Posture Management (CSPM) en CWP (Cloud Workload Protection) die een beveiligingsscoresysteem biedt om uw bedrijf te helpen een IT-omgeving te bouwen met een betere beveiligingspostuur. Het bevat ook functies om uw netwerkomgeving te beschermen tegen bedreigingen.

In dit artikel wordt Microsoft Defender voor Cloud niet uitvoerig besproken. Het is echter belangrijk om te begrijpen dat Microsoft Defender voor Cloud werkt op basis van Azure-beleid en logboeken die worden opgenomen in een Log Analytics-werkruimte.

U schrijft Azure-beleid in JavaScript Object Notation (JSON) om verschillende analyses van Azure-resource-eigenschappen op te slaan, waaronder netwerkservices en resources. Dat gezegd hebbende, het is eenvoudig voor Microsoft Defender voor Cloud om een eigenschap te controleren onder een netwerkresource en een aanbeveling te geven aan uw abonnement als u bent beveiligd of blootgesteld aan een bedreiging.

Alle netwerkaankopen controleren die beschikbaar zijn via Microsoft Defender voor Cloud

Als u alle Azure-beleidsregels wilt weergeven die netwerkaan aanbevelingen bieden die worden gebruikt door Microsoft Defender voor Cloud:

Open Microsoft Defender voor Cloud door het pictogram Microsoft Defender voor Cloud in het linkermenu te selecteren.

Selecteer Omgevingsinstellingen.

Selecteer Beveiligingsbeleid.

Als u in de ASC-standaardinstelling selecteert, kunt u alle beschikbare beleidsregels bekijken, inclusief het beleid dat netwerkbronnen evalueert.

Daarnaast worden er netwerkresources geëvalueerd door andere naleving van regelgeving, waaronder PCI, ISO en de Microsoft Cloud Security Benchmark. U kunt deze inschakelen en bijhouden voor netwerkaan aanbevelingen.

Netwerkaanbevelingen

Volg deze stappen om enkele van de aanbevelingen voor het netwerk weer te geven, op basis van de Microsoft Cloud Security-benchmark:

Open Microsoft Defender voor Cloud.

Selecteer Naleving van regelgeving.

Selecteer Microsoft Cloud Security Benchmark.

Vouw NS uit. Netwerkbeveiliging om het aanbevolen netwerkbeheer te controleren.

Het is belangrijk om te begrijpen dat Microsoft Defender voor Cloud andere netwerkaankopen biedt voor verschillende Azure-resources, zoals virtuele machines en opslag. U kunt deze aanbevelingen bekijken in het linkermenu onder Aanbevelingen.

Selecteer in het linkermenu van de Microsoft Defender voor Cloud-portal beveiligingswaarschuwingen om waarschuwingen te controleren op basis van netwerkbronnen, zodat u bepaalde typen bedreigingen kunt voorkomen. Deze waarschuwingen worden automatisch gegenereerd door Microsoft Defender voor Cloud op basis van logboeken die zijn opgenomen in de Log Analytics-werkruimte en worden bewaakt door Microsoft Defender voor Cloud.

Uw Azure-netwerkomgeving toewijzen en beveiligen via Microsoft Defender voor Cloud

U kunt ook opties controleren om een betere beveiligingspostuur te krijgen door uw netwerkomgeving op een moeiteloos manier te beveiligen door uw netwerkomgeving toe te passen voor een beter begrip van uw netwerktopologie. Deze aanbevelingen worden gedaan via de optie Workloadbeveiliging in het linkermenu, zoals hier wordt weergegeven.

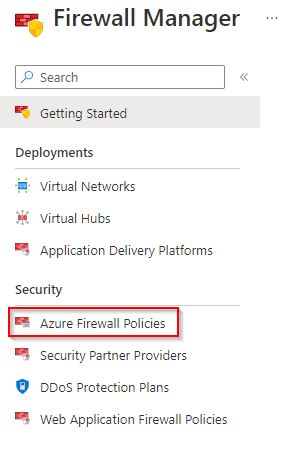

Azure Firewall-beleid beheren via Microsoft Defender voor Cloud

Azure Firewall wordt aanbevolen voor een hub-VNet, zoals beschreven in dit artikel. Microsoft Defender voor Cloud kan meerdere Azure Firewall-beleidsregels centraal beheren. Naast Azure Firewall-beleid kunt u andere functies met betrekking tot Azure Firewall beheren, zoals hier wordt weergegeven.

Technische illustraties

Deze illustraties zijn replica's van de referentieafbeeldingen in deze artikelen. Download en pas deze aan voor uw eigen organisatie en klanten. Vervang het Contoso-logo door uw eigen logo.

| Item | Beschrijving |

|---|---|

Visio downloaden Visio downloaden Bijgewerkt in oktober 2024 |

Zero Trust-principes toepassen op Azure IaaS Gebruik deze illustraties met de volgende artikelen: - Overzicht - Azure Storage - Virtuele machines - Virtuele Netwerken met Azure Spoke - Virtuele Netwerken van Azure Hub |

Visio downloaden Visio downloaden Bijgewerkt in oktober 2024 |

Zero Trust-principes toepassen op Azure IaaS : poster één pagina Een overzicht van één pagina van het proces voor het toepassen van de principes van Zero Trust op Azure IaaS-omgevingen. |

Zie Zero Trust-illustraties voor IT-architecten en -implementeerfuncties voor aanvullende technische illustraties.

Aanbevolen training

- Azure Policy configureren

- Netwerkbeveiliging ontwerpen en implementeren

- Azure Firewall configureren

- VPN Gateway configureren

- Inleiding tot Azure DDoS Protection

- Beveiligingsrisico's oplossen met Microsoft Defender voor Cloud

Zie deze resources in de Microsoft-catalogus voor meer training over beveiliging in Azure:

Beveiliging in Azure | Microsoft Learn

Volgende stappen

Zie deze aanvullende artikelen voor het toepassen van Zero Trust-principes op Azure:

- Overzicht van Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-toepassingen in Amazon Web Services

- Microsoft Sentinel en Microsoft Defender XDR

Verwijzingen

Raadpleeg deze koppelingen voor meer informatie over de verschillende services en technologieën die in dit artikel worden genoemd.