Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Overzicht

We weten dat beveiliging een taak is in de cloud en hoe belangrijk het is dat u nauwkeurige en tijdige informatie over Azure-beveiliging vindt. Een van de beste redenen om Azure te gebruiken voor uw toepassingen en services is om te profiteren van de breed scala aan beveiligingshulpprogramma's en -mogelijkheden. Met deze hulpprogramma's en mogelijkheden kunt u veilige oplossingen maken op het beveiligde Azure-platform. Microsoft Azure biedt vertrouwelijkheid, integriteit en beschikbaarheid van klantgegevens, terwijl ook transparante verantwoordelijkheid mogelijk is.

In dit artikel vindt u een uitgebreid overzicht van de beveiliging die beschikbaar is in Azure.

Azure-platform

Azure is een platform voor openbare cloudservices dat ondersteuning biedt voor een breed scala aan besturingssystemen, programmeertalen, frameworks, hulpprogramma's, databases en apparaten. Het kan Linux-containers uitvoeren met Docker-integratie; apps bouwen met JavaScript, Python, .NET, PHP, Java en Node.js; back-ends bouwen voor iOS-, Android- en Windows-apparaten.

Openbare Azure-cloudservices ondersteunen dezelfde technologieën als miljoenen ontwikkelaars en IT-professionals die al afhankelijk zijn van en vertrouwen. Wanneer u IT-assets bouwt of migreert naar een openbare cloudserviceprovider, vertrouwt u op de mogelijkheid van die organisatie om uw toepassingen en gegevens te beveiligen. Ze bieden services en controles voor het beheren van de beveiliging van uw cloudassets.

De infrastructuur van Azure is zorgvuldig opgebouwd, dat alles omvat, van fysieke faciliteiten tot toepassingen, om miljoenen klanten tegelijk te hosten. Deze robuuste basis stelt bedrijven in staat om met vertrouwen te voldoen aan hun beveiligingsvereisten.

Daarnaast biedt Azure u een breed scala aan configureerbare beveiligingsopties en de mogelijkheid om deze te beheren, zodat u de beveiliging kunt aanpassen om te voldoen aan de unieke vereisten van de implementaties van uw organisatie. Dit document helpt u te begrijpen hoe azure-beveiligingsmogelijkheden u kunnen helpen aan deze vereisten te voldoen.

Notitie

De primaire focus van dit document is gericht op klantgerichte besturingselementen die u kunt gebruiken om de beveiliging voor uw toepassingen en services aan te passen en te verbeteren.

Zie De beveiliging van de Azure-infrastructuur voor informatie over hoe Microsoft het Azure-platform zelf beveiligt.

Overzicht van azure-beveiligingsmogelijkheden

Afhankelijk van het cloudservicemodel is er variabele verantwoordelijkheid voor wie verantwoordelijk is voor het beheren van de beveiliging van de toepassing of service. Er zijn mogelijkheden beschikbaar in het Azure-platform om u te helpen bij het voldoen aan deze verantwoordelijkheden via ingebouwde functies en via partneroplossingen die kunnen worden geïmplementeerd in een Azure-abonnement.

De ingebouwde mogelijkheden zijn ingedeeld in zes functionele gebieden: Bewerkingen, Toepassingen, Opslag, Netwerken, Compute en Identiteit. In deze zes gebieden vindt u meer informatie over de functies en mogelijkheden die beschikbaar zijn in het Azure-platform.

Operations

Deze sectie bevat aanvullende informatie over belangrijke functies in beveiligingsbewerkingen en samenvattingsinformatie over deze mogelijkheden.

Microsoft Sentinel

Microsoft Sentinel is een schaalbare, cloudeigen oplossing voor beveiligingsinformatie en gebeurtenisbeheer (SIEM) en beveiligingsindeling, automatisering en respons (SOAR). Microsoft Sentinel levert intelligente beveiligingsanalyses en bedreigingsinformatie in de hele onderneming. Microsoft Sentinel biedt één oplossing voor aanvalsdetectie, zichtbaarheid van bedreigingen, proactieve opsporing en reactie op bedreigingen.

Microsoft Defender for Cloud

Microsoft Defender voor Cloud helpt u bedreigingen te voorkomen, te detecteren en erop te reageren, met meer inzicht in en controle over de beveiliging van uw Azure-resources. Microsoft Defender voor Cloud biedt geïntegreerde beveiligingsbewaking en beleidsbeheer voor uw Azure-abonnementen. Microsoft Defender voor Cloud helpt bedreigingen te detecteren die anders onopgemerkt kunnen gaan en werkt met een breed ecosysteem van beveiligingsoplossingen.

Daarnaast helpt Defender voor Cloud met beveiligingsbewerkingen door u één dashboard te bieden waarmee waarschuwingen en aanbevelingen worden weergegeven die onmiddellijk kunnen worden uitgevoerd. Vaak kunt u problemen met één selectie in de Defender voor Cloud-console oplossen.

Azure Resource Manager

Met Azure Resource Manager kunt u als groep met de resources in uw oplossing werken. U kunt alle resources voor uw oplossing implementeren, bijwerken of verwijderen in een enkele, gecoördineerde bewerking. U gebruikt een Azure Resource Manager-sjabloon voor implementatie en die sjabloon kan werken voor verschillende omgevingen, zoals testen, faseren en productie. Resource Manager biedt beveiliging, controle en tagfuncties die u na de implementatie helpen bij het beheren van uw resources.

Implementaties op basis van een Azure Resource Manager-sjabloon helpen de beveiliging van oplossingen die in Azure zijn geïmplementeerd te verbeteren, omdat standaardinstellingen voor beveiligingsmaatregelen en kunnen worden geïntegreerd in gestandaardiseerde implementaties op basis van sjablonen. Sjablonen verminderen het risico op beveiligingsconfiguratiefouten die kunnen plaatsvinden tijdens handmatige implementaties.

Analyses van toepassingen

Application Insights is een flexibele APM-service (Application Performance Management) die is ontworpen voor webontwikkelaars. Hiermee kunt u uw live webtoepassingen bewaken en prestatieproblemen automatisch detecteren. Met krachtige analysehulpprogramma's kunt u problemen diagnosticeren en inzicht krijgen in gebruikersinteracties met uw apps. Application Insights bewaakt uw toepassing continu, van ontwikkeling tot testen en productie.

Application Insights genereert inzichtelijke grafieken en tabellen die piekmomenten van gebruikersactiviteiten, reactiesnelheid van apps en de prestaties van externe services die hierop afhankelijk zijn, zichtbaar maken.

Als er crashes, fouten of prestatieproblemen zijn, kunt u de gegevens in detail doorzoeken om de oorzaak te diagnosticeren. En de service stuurt u e-mailberichten als er wijzigingen zijn in de beschikbaarheid en prestaties van uw app. Application Insight wordt dus een waardevol beveiligingshulpprogramma omdat het helpt bij de beschikbaarheid in de vertrouwelijkheid, integriteit en beschikbaarheidsbeveiliging.

Azure Monitor

Azure Monitor biedt visualisaties, query's, routering, waarschuwingen, automatisch schalen en automatisering op gegevens uit zowel het Azure-abonnement (activiteitenlogboek) als elke afzonderlijke Azure-resource (resourcelogboeken). U kunt Azure Monitor gebruiken om u te waarschuwen over beveiligingsgebeurtenissen die worden gegenereerd in Azure-logboeken.

Azure Monitor-logboeken

Azure Monitor-logboeken : biedt een IT-beheeroplossing voor zowel on-premises als niet-Microsoft-cloudinfrastructuur (zoals Amazon Web Services) naast Azure-resources. Gegevens van Azure Monitor kunnen rechtstreeks naar Azure Monitor-logboeken worden gerouteerd, zodat u op één plaats metrische gegevens en logboeken voor uw hele omgeving kunt zien.

Azure Monitor-logboeken kunnen een handig hulpmiddel zijn in forensische en andere beveiligingsanalyses, omdat u met het hulpprogramma snel grote hoeveelheden beveiligingsgerelateerde vermeldingen kunt doorzoeken met een flexibele querybenadering. Bovendien kunnen on-premises firewall- en proxylogboeken worden geëxporteerd naar Azure en beschikbaar worden gesteld voor analyse met behulp van Azure Monitor-logboeken.

Azure Advisor

Azure Advisor is een gepersonaliseerde cloudconsultant waarmee u uw Azure-implementaties kunt optimaliseren. Hiermee worden uw resourceconfiguratie- en gebruiksgegevens geanalyseerd. Vervolgens worden oplossingen aanbevolen om de prestaties, beveiliging en betrouwbaarheid van uw resources te verbeteren en tegelijkertijd te zoeken naar mogelijkheden om uw totale Azure-uitgaven te verminderen. Azure Advisor biedt beveiligingsaanbeveling, waardoor uw algehele beveiligingspostuur aanzienlijk kan worden verbeterd voor oplossingen die u in Azure implementeert. Deze aanbevelingen zijn afkomstig van een beveiligingsanalyse die door Microsoft Defender voor Cloud wordt uitgevoerd.

Toepassingen

De sectie bevat aanvullende informatie over belangrijke functies in toepassingsbeveiliging en overzichtsinformatie over deze mogelijkheden.

Penetratietesten

We voeren geen penetratietests van uw toepassing voor u uit, maar we begrijpen wel dat u wilt en dat u tests moet uitvoeren op uw eigen toepassingen. Meldingen van Microsoft over pentestactiviteiten zijn niet langer vereist dat klanten nog steeds voldoen aan de Regels voor penetratietests van Microsoft Cloud.

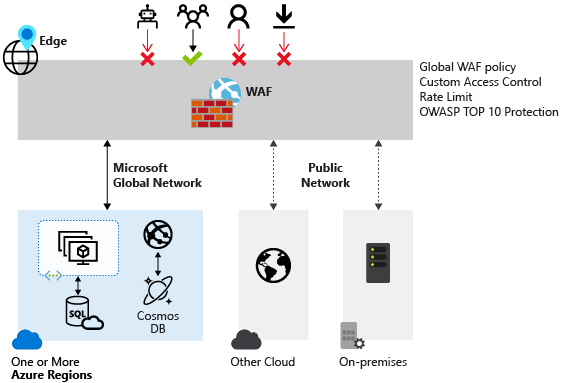

Web Application Firewall

De Web Application Firewall (WAF) in Azure-toepassing Gateway helpt webtoepassingen te beschermen tegen veelvoorkomende webaanvallen, zoals SQL-injectie, aanvallen op meerdere sites en sessiekaaking. Het wordt vooraf geconfigureerd met beveiliging tegen bedreigingen die worden geïdentificeerd door het Open Web Application Security Project (OWASP) als de tien belangrijkste veelvoorkomende beveiligingsproblemen.

Verificatie en autorisatie in Azure App Service

App Service-verificatie/-autorisatie is een functie waarmee uw toepassing gebruikers kan aanmelden, zodat u geen code hoeft te wijzigen in de back-end van de app. Het biedt een eenvoudige manier om uw toepassing te beveiligen en te werken met gegevens per gebruiker.

Gelaagde beveiligingsarchitectuur

Omdat App Service Environments een geïsoleerde runtime-omgeving bieden die is geïmplementeerd in een virtueel Azure-netwerk, kunnen ontwikkelaars een gelaagde beveiligingsarchitectuur maken die verschillende netwerktoegangsniveaus biedt voor elke toepassingslaag. Het is gebruikelijk om API-back-ends te verbergen voor algemene internettoegang en alleen API's toe te staan die worden aangeroepen door upstream-web-apps. Netwerkbeveiligingsgroepen (NSG's) kunnen worden gebruikt in Azure Virtual Network-subnetten met App Service Environments om openbare toegang tot API-toepassingen te beperken.

App Service-web-apps bieden robuuste diagnostische mogelijkheden voor het vastleggen van logboeken van zowel de webserver als de webtoepassing. Deze diagnostische gegevens zijn onderverdeeld in webserverdiagnose en toepassingsdiagnose. Webserverdiagnose omvat aanzienlijke vooruitgang voor het diagnosticeren en oplossen van problemen met sites en toepassingen.

De eerste nieuwe functie is realtime statusinformatie over toepassingsgroepen, werkprocessen, sites, toepassingsdomeinen en actieve aanvragen. De tweede nieuwe voordelen zijn de gedetailleerde traceringsgebeurtenissen die een aanvraag bijhouden gedurende het volledige aanvraag- en antwoordproces.

Als u de verzameling van deze traceringsgebeurtenissen wilt inschakelen, kan IIS 7 worden geconfigureerd voor het automatisch vastleggen van uitgebreide traceringslogboeken in XML-indeling voor specifieke aanvragen. De verzameling kan worden gebaseerd op verstreken tijd- of foutcodes.

Storage

De sectie bevat aanvullende informatie over belangrijke functies in Azure Storage-beveiliging en overzichtsinformatie over deze mogelijkheden.

op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC)

U kunt uw opslagaccount beveiligen met op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Het beperken van de toegang op basis van de noodzaak om te weten en beveiligingsprincipes met minimale bevoegdheden is essentieel voor organisaties die beveiligingsbeleid willen afdwingen voor gegevenstoegang. Deze toegangsrechten worden verleend door de juiste Azure-rol toe te wijzen aan groepen en toepassingen binnen een bepaald bereik. U kunt ingebouwde Azure-rollen, zoals Inzender voor opslagaccounts, gebruiken om bevoegdheden toe te wijzen aan gebruikers. Toegang tot de opslagsleutels voor een opslagaccount met behulp van het Azure Resource Manager-model kan worden beheerd via Azure RBAC.

Gedeelde handtekening voor toegang

Een SAS (Shared Access Signature; handtekening voor gedeelde toegang) biedt gedelegeerde toegang tot bronnen in uw opslagaccount. De SAS betekent dat u een client beperkte machtigingen kunt verlenen aan objecten in uw opslagaccount gedurende een opgegeven periode en met een opgegeven set machtigingen. U kunt deze beperkte machtigingen verlenen zonder dat u de toegangssleutels van uw account hoeft te delen.

Versleuteling 'in transit'

Versleuteling tijdens overdracht is een mechanisme voor het beveiligen van gegevens wanneer deze via netwerken worden verzonden. Met Azure Storage kunt u gegevens beveiligen met behulp van:

Versleuteling op transportniveau, zoals HTTPS wanneer u gegevens overdraagt naar of uit Azure Storage.

Kabelversleuteling, zoals SMB 3.0-versleuteling voor Azure-bestandsshares.

Versleuteling aan de clientzijde om de gegevens te versleutelen voordat ze worden overgebracht naar de opslag en om de gegevens te ontsleutelen nadat deze buiten de opslag zijn overgebracht.

Versleuteling 'at rest'

Voor veel organisaties is gegevensversleuteling in rust een verplichte stap in de richting van gegevensprivacy, naleving en gegevenssoevereine. Er zijn drie Azure Storage-beveiligingsfuncties die versleuteling bieden van gegevens die in rust zijn:

Met Storage Service Encryption kunt u aanvragen dat de opslagservice automatisch gegevens versleutelt bij het schrijven naar Azure Storage.

Versleuteling aan de clientzijde biedt ook de functie van versleuteling-at-rest .

Met Azure Disk Encryption voor Linux-VM's en Azure Disk Encryption voor Windows-VM's kunt u de besturingssysteemschijven en gegevensschijven versleutelen die worden gebruikt door een virtuele IaaS-machine.

Storage Analytics

Azure Opslaganalyse voert logboekregistratie uit en biedt metrische gegevens voor een opslagaccount. Deze gegevens kunt u gebruiken om aanvragen te traceren, gebruikstrends te analyseren en een diagnose uit te voeren voor problemen met uw opslagaccount. Opslaganalyse registreert gedetailleerde informatie over geslaagde en mislukte aanvragen bij een opslagservice. Deze informatie kan worden gebruikt voor het bewaken van afzonderlijke aanvragen en voor het vaststellen van problemen met een opslagservice. Aanvragen worden vastgelegd op basis van best effort. De volgende typen geverifieerde aanvragen worden geregistreerd:

- Geslaagde aanvragen.

- Mislukte aanvragen, waaronder time-out, beperking, netwerk, autorisatie en andere fouten.

- Aanvragen die gebruikmaken van een Shared Access Signature (SAS), inclusief mislukte en geslaagde aanvragen.

- Aanvragen voor analysegegevens.

Browserclients inschakelen met CORS

Cross-Origin Resource Sharing (CORS) is een mechanisme waarmee domeinen elkaar toestemming kunnen geven voor toegang tot elkaars resources. De gebruikersagent verzendt extra headers om ervoor te zorgen dat de JavaScript-code die vanuit een bepaald domein is geladen, toegang heeft tot resources die zich in een ander domein bevinden. Het laatste domein beantwoordt vervolgens met extra headers die toegang tot het oorspronkelijke domein tot de resources toestaan of weigeren.

Azure Storage-services bieden nu ondersteuning voor CORS, zodat zodra u de CORS-regels voor de service hebt ingesteld, een correct geverifieerde aanvraag voor de service uit een ander domein wordt geëvalueerd om te bepalen of deze is toegestaan volgens de regels die u hebt opgegeven.

Netwerken

De sectie bevat aanvullende informatie over belangrijke functies in Azure-netwerkbeveiliging en overzichtsinformatie over deze mogelijkheden.

Besturingselementen voor netwerklagen

Netwerktoegangsbeheer is het beperken van de connectiviteit van en naar specifieke apparaten of subnetten en vertegenwoordigt de kern van netwerkbeveiliging. Het doel van netwerktoegangsbeheer is ervoor te zorgen dat uw virtuele machines en services toegankelijk zijn voor alleen gebruikers en apparaten waarvoor u ze toegankelijk wilt maken.

Netwerkbeveiligingsgroepen

Een netwerkbeveiligingsgroep (NSG) is een eenvoudige stateful pakketfilterfirewall en stelt u in staat om de toegang te beheren op basis van een vijf tuple. NSG's bieden geen inspectie van toepassingslagen of geverifieerde toegangsbeheer. Ze kunnen worden gebruikt om verkeer tussen subnetten in een virtueel Azure-netwerk en verkeer tussen een virtueel Azure-netwerk en internet te beheren.

Azure Firewall

Azure Firewall is een cloudeigen en intelligente netwerkfirewallbeveiligingsservice die beveiliging tegen bedreigingen biedt voor uw cloudworkloads die worden uitgevoerd in Azure. Het is een volledige stateful firewall als een service met ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid. Het biedt zowel oost-west- als noord-zuid verkeersinspectie.

Azure Firewall wordt aangeboden in twee SKU's: Standard en Premium. Azure Firewall Standard biedt L3-L7-filtering en bedreigingsinformatiefeeds rechtstreeks vanuit Microsoft Cyber Security. Azure Firewall Premium biedt geavanceerde mogelijkheden, zoals op handtekeningen gebaseerde IDPS, om snelle detectie van aanvallen mogelijk te maken door te zoeken naar specifieke patronen.

Azure DDoS-beveiliging

Azure DDoS Protection, gecombineerd met best practices voor het ontwerpen van toepassingen, biedt verbeterde functies ter bescherming tegen DDoS-aanvallen. Het wordt automatisch afgestemd om uw specifieke Azure-resources in een virtueel netwerk te beveiligen. Het inschakelen van beveiliging is eenvoudig op elk nieuw of bestaand virtueel netwerk en vereist geen wijzigingen in uw toepassingen of resources.

Azure DDoS Protection biedt twee lagen: DDoS Network Protection en DDoS IP Protection.

DDoS-netwerkbeveiliging biedt verbeterde functies voor bescherming tegen DDoS-aanvallen (Distributed Denial of Service). Het werkt op netwerklagen 3 en 4 en bevat geavanceerde functies zoals DDoS-ondersteuning voor snelle respons, kostenbeveiliging en kortingen op Web Application Firewall (WAF).

DDoS IP Protection volgt een met betalen per beveiligd IP-model. Het bevat dezelfde kernengineeringsfuncties als DDoS Network Protection, maar biedt niet de aanvullende services zoals DDoS-ondersteuning voor snelle respons, kostenbeveiliging en WAF-kortingen.

Routebeheer en geforceerde tunneling

De mogelijkheid om routeringsgedrag op uw virtuele Azure-netwerken te beheren, is een essentiële mogelijkheid voor netwerkbeveiliging en toegangsbeheer. Als u er bijvoorbeeld voor wilt zorgen dat al het verkeer van en naar uw virtuele Azure-netwerk dat virtuele-beveiligingsapparaat doorloopt, moet u het routeringsgedrag kunnen beheren en aanpassen. U kunt dit doen door door de gebruiker gedefinieerde routes in Azure te configureren.

Met door de gebruiker gedefinieerde routes kunt u binnenkomende en uitgaande paden aanpassen voor verkeer dat wordt verplaatst naar en van afzonderlijke virtuele machines of subnetten om ervoor te zorgen dat de veiligste route mogelijk is. Geforceerde tunneling is een mechanisme dat u kunt gebruiken om ervoor te zorgen dat uw services geen verbinding met apparaten op internet mogen initiëren.

Dit verschilt van het accepteren van binnenkomende verbindingen en het reageren op deze verbindingen. Front-endwebservers moeten reageren op aanvragen van internethosts, zodat binnenkomend verkeer via internet naar deze webservers is toegestaan en de webservers kunnen reageren.

Geforceerde tunneling wordt vaak gebruikt om uitgaand verkeer naar internet af te dwingen om on-premises beveiligingsproxy's en firewalls te doorlopen.

Virtuele netwerkbeveiligingsapparaten

Hoewel netwerkbeveiligingsgroepen, door de gebruiker gedefinieerde routes en geforceerde tunneling u een beveiligingsniveau bieden op de netwerk- en transportlagen van het OSI-model, kan het voorkomen dat u beveiliging op hogere niveaus van de stack wilt inschakelen. U hebt toegang tot deze verbeterde netwerkbeveiligingsfuncties met behulp van een azure-partneroplossing voor netwerkbeveiligingsapparaten. U vindt de meest recente netwerkbeveiligingsoplossingen van Azure-partners door naar De Azure Marketplace te gaan en te zoeken naar beveiliging en netwerkbeveiliging.

Azure Virtual Network

Een virtueel Azure-netwerk (VNET) is een weergave van uw eigen netwerk in de cloud. Het is een logische isolatie van de Azure-netwerkinfrastructuur die is toegewezen aan uw abonnement. U kunt de IP-adresblokken, DNS-instellingen, beveiligingsbeleidsregels en routetabellen binnen dit netwerk volledig beheren. U kunt uw VNet segmenteren in subnetten en Virtuele Azure IaaS-machines (VM's) en/of Cloudservices (PaaS-rolinstanties) in Virtuele Azure-netwerken plaatsen.

Hiermee kunt u het virtuele netwerk via een van de beschikbare verbindingsopties in Azure verbinden met uw on-premises netwerk. In wezen kunt u uw netwerk uitbreiden naar Azure met behoud van de volledige controle over IP-adresblokken en de schaalvoordelen van Azure voor ondernemingen.

Azure-netwerken ondersteunen verschillende scenario's voor veilige externe toegang. Enkele hiervan zijn:

Afzonderlijke werkstations verbinden met een virtueel Azure-netwerk

On-premises netwerk verbinden met een virtueel Azure-netwerk met een VPN

On-premises netwerk verbinden met een virtueel Azure-netwerk met een toegewezen WAN-koppeling

Azure Virtual Network Manager

Azure Virtual Network Manager biedt een gecentraliseerde oplossing voor het beveiligen van uw virtuele netwerken op schaal. Er worden beveiligingsbeheerdersregels gebruikt om beveiligingsbeleid voor uw virtuele netwerken in uw hele organisatie centraal te definiëren en af te dwingen. Beveiligingsbeheerdersregels hebben voorrang op regels voor netwerkbeveiligingsgroepen (NSG's) en worden toegepast op het virtuele netwerk. Hierdoor kunnen organisaties kernbeleid afdwingen met beveiligingsbeheerdersregels, terwijl downstreamteams nog steeds NSG's kunnen aanpassen aan hun specifieke behoeften op het subnet- en NIC-niveau. Afhankelijk van de behoeften van uw organisatie kunt u regelacties toestaan, weigeren of Altijd toestaan gebruiken om beveiligingsbeleid af te dwingen.

| Regelactie | Beschrijving |

|---|---|

| Toestaan | Hiermee staat u standaard het opgegeven verkeer toe. Downstream-NSG's ontvangen dit verkeer nog steeds en kunnen dit weigeren. |

| Altijd toestaan | Sta altijd het opgegeven verkeer toe, ongeacht andere regels met een lagere prioriteit of NSG's. Dit kan worden gebruikt om ervoor te zorgen dat bewakingsagent, domeincontroller of beheerverkeer niet wordt geblokkeerd. |

| Weigeren | Het opgegeven verkeer blokkeren. Downstream-NSG's evalueren dit verkeer niet nadat dit is geweigerd door een beveiligingsbeheerderregel, waardoor uw poorten met een hoog risico voor bestaande en nieuwe virtuele netwerken standaard worden beveiligd. |

In Azure Virtual Network Manager kunt u met netwerkgroepen virtuele netwerken groeperen voor gecentraliseerd beheer en afdwingen van beveiligingsbeleid. Netwerkgroepen zijn een logische groepering van virtuele netwerken op basis van uw behoeften vanuit een topologie en beveiligingsperspectief. U kunt het lidmaatschap van het virtuele netwerk van uw netwerkgroepen handmatig bijwerken of u kunt voorwaardelijke instructies definiëren met Azure Policy om netwerkgroepen dynamisch bij te werken om het lidmaatschap van uw netwerkgroep automatisch bij te werken.

Azure Private Link

Met Azure Private Link hebt u toegang tot Azure PaaS-services (bijvoorbeeld Azure Storage en SQL Database) en door Azure gehoste services van klanten/partners privé in uw virtuele netwerk via een privé-eindpunt. Het instellen en gebruiken van Azure Private Link is consistent voor Azure PaaS-services, services die eigendom zijn van klanten en gedeelde partnerservices. Verkeer van uw virtuele netwerk naar de Azure-service blijft altijd op het Microsoft Azure backbone-netwerk.

Met privé-eindpunten kunt u uw kritieke Azure-serviceresources alleen naar uw virtuele netwerken beveiligen. Azure Private Endpoint maakt gebruik van een privé-IP-adres van uw VNet om u privé en veilig te verbinden met een service die wordt mogelijk gemaakt door Azure Private Link, waardoor de service effectief in uw VNet wordt geplaatst. Het beschikbaar maken van uw virtuele netwerk op het openbare internet is niet meer nodig om services in Azure te gebruiken.

U kunt ook uw eigen Private Link-service maken in uw virtuele netwerk. Azure Private Link-service is de verwijzing naar uw eigen service die wordt mogelijk gemaakt door Azure Private Link. Uw service die wordt uitgevoerd achter Azure Standard Load Balancer, kan worden ingeschakeld voor Private Link-toegang, zodat consumenten tot uw service deze privé kunnen openen vanuit hun eigen virtuele netwerken. Uw klanten kunnen een privé-eindpunt maken in hun virtuele netwerk en deze toewijzen aan deze service. Het beschikbaar maken van uw service op het openbare internet is niet meer nodig om services weer te geven in Azure.

VPN Gateway

Als u netwerkverkeer tussen uw virtuele Azure-netwerk en uw on-premises site wilt verzenden, moet u een VPN-gateway maken voor uw virtuele Azure-netwerk. Een VPN-gateway is een type virtuele netwerkgateway waarmee versleuteld verkeer via een openbare verbinding wordt verzonden. U kunt ook VPN-gateways gebruiken om verkeer tussen virtuele Azure-netwerken via de Azure-netwerkinfrastructuur te verzenden.

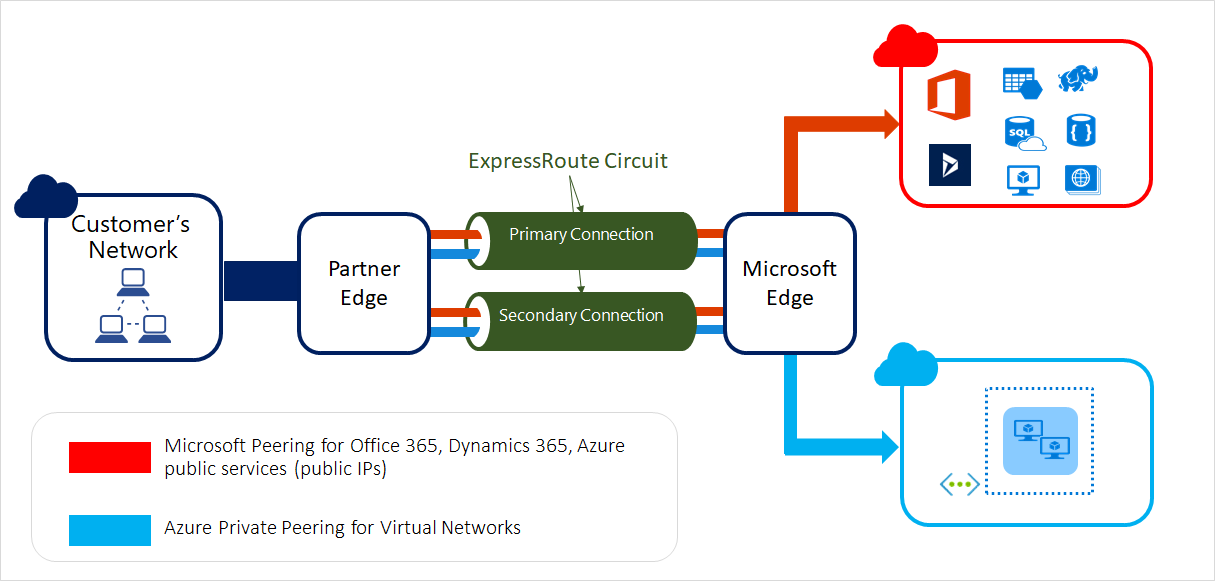

ExpressRoute

Microsoft Azure ExpressRoute is een toegewezen WAN-koppeling waarmee u uw on-premises netwerken kunt uitbreiden naar de Microsoft-cloud via een toegewezen privéverbinding die wordt gefaciliteerd door een connectiviteitsprovider.

Met ExpressRoute kunt u verbindingen tot stand brengen met Microsoft-cloudservices, zoals Microsoft Azure, Microsoft 365 en CRM Online. Via een connectiviteitsprovider in een colocatiefaciliteit is connectiviteit mogelijk vanuit een any-to-any (IP VPN) netwerk, een point-to-point Ethernet-netwerk of een virtuele overlappende verbinding.

ExpressRoute-verbindingen gaan niet via het openbare internet en kunnen dus worden beschouwd als veiliger dan op VPN gebaseerde oplossingen. Daardoor zijn ExpressRoute-verbindingen betrouwbaarder en sneller en hebben ze lagere latenties en betere beveiliging dan gewone verbindingen via internet.

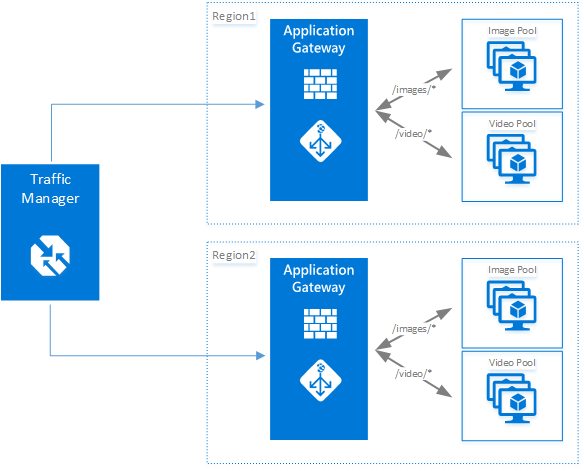

Application Gateway

Microsoft Azure-toepassing Gateway biedt een ADC (Application Delivery Controller) als een service, die verschillende taakverdelingsmogelijkheden voor laag 7 biedt voor uw toepassing.

Hiermee kunt u de productiviteit van webfarms optimaliseren door CPU-intensieve TLS-beëindiging te offloaden naar application gateway (ook wel TLS-offload of TLS-bridging genoemd). Het biedt ook andere routeringsmogelijkheden van Laag 7, waaronder round robin-distributie van binnenkomend verkeer, sessieaffiniteit op basis van cookies, routering op basis van URL-pad en de mogelijkheid om meerdere websites achter één Application Gateway te hosten. Azure Application Gateway is een load balancer in laag 7.

De gateway biedt opties voor failovers en het routeren van HTTP-aanvragen tussen servers (on-premises en in de cloud).

De toepassing biedt veel ADC-functies (Application Delivery Controller), waaronder HTTP-taakverdeling, sessieaffiniteit op basis van cookies, TLS-offload, aangepaste statustests, ondersteuning voor meerdere sites en vele andere.

Web Application Firewall

Web Application Firewall is een functie van Azure-toepassing Gateway die beveiliging biedt voor webtoepassingen die gebruikmaken van Application Gateway voor standaard ADC-functies (Application Delivery Control). Web Application Firewall doet dit door deze te beschermen tegen het grootste deel van de algemene internetbeveiligingsproblemen uit de OWASP top 10.

Beveiliging tegen SQL-injecties

Beveiliging tegen veelvoorkomende aanvallen via internet, zoals opdrachtinjectie, het smokkelen van HTTP-aanvragen, het uitsplitsen van HTTP-antwoorden en aanvallen waarbij een extern bestand wordt ingesloten

Beveiliging tegen schendingen van het HTTP-protocol

Beveiliging tegen afwijkingen van het HTTP-protocol, zoals een gebruikersagent voor de host en Accept-headers die ontbreken

Beveiliging tegen bots, crawlers en scanners

Detectie van veelvoorkomende onjuiste configuraties van toepassingen (bijvoorbeeld Apache, IIS, enzovoort)

Een gecentraliseerde webtoepassingsfirewall ter bescherming tegen webaanvallen maakt beveiligingsbeheer eenvoudiger en geeft de toepassing betere zekerheid tegen de bedreigingen van indringers. Een WAF-oplossing kan ook sneller reageren op een beveiligingsrisico door een patch voor een bekend beveiligingsprobleem toe te passen op een centrale locatie in plaats van elke afzonderlijke webtoepassing te beveiligen. Bestaande toepassingsgateways kunnen eenvoudig worden geconverteerd naar een toepassingsgateway met Web Application Firewall.

Traffic Manager

Met Microsoft Azure Traffic Manager kunt u de distributie van gebruikersverkeer voor service-eindpunten in verschillende datacenters beheren. Service-eindpunten die worden ondersteund door Traffic Manager zijn onder andere Azure-VM's, Web Apps en Cloud-services. U kunt Traffic Manager ook gebruiken met externe eindpunten die niet van Azure zijn. Traffic Manager gebruikt het Domain Name System (DNS) om clientaanvragen naar het meest geschikte eindpunt te leiden op basis van een verkeersrouteringsmethode en de status van de eindpunten.

Traffic Manager biedt een reeks verkeersrouteringsmethoden die aansluiten bij verschillende toepassingsbehoeften, eindpuntstatusbewaking en automatische failover. Traffic Manager is bestand tegen storingen, waaronder het uitvallen van een hele Azure-regio.

Azure-belastingsverdeling

Azure Load Balancer zorgt dat uw toepassingen een hoge beschikbaarheid hebben en goede netwerkprestaties leveren. Het is een Layer 4-load balancer (TCP, UDP) die binnenkomend verkeer distribueert tussen gezonde exemplaren van services die zijn gedefinieerd in een set met gelijke taakverdeling. Azure Load Balancer kan worden geconfigureerd voor:

Taakverdeling voor inkomend internetverkeer naar virtuele machines. Deze configuratie wordt openbare taakverdeling genoemd.

Taakverdeling voor verkeer tussen virtuele machines in een virtueel netwerk, tussen virtuele machines in cloudservices of tussen on-premises computers en virtuele machines in een cross-premises virtueel netwerk. Deze configuratie wordt interne taakverdeling genoemd.

Extern verkeer doorsturen naar een specifieke virtuele machine

Interne DNS

U kunt de lijst met DNS-servers beheren die worden gebruikt in een VNet in de beheerportal of in het netwerkconfiguratiebestand. De klant kan maximaal 12 DNS-servers toevoegen voor elk VNet. Wanneer u DNS-servers opgeeft, is het belangrijk om te controleren of u de DNS-servers van de klant in de juiste volgorde voor de omgeving van de klant opgeeft. Lijsten met DNS-servers werken niet round robin. Ze worden gebruikt in de volgorde waarin ze zijn opgegeven. Als de eerste DNS-server in de lijst kan worden bereikt, gebruikt de client die DNS-server, ongeacht of de DNS-server goed functioneert of niet. Als u de DNS-serverorder voor het virtuele netwerk van de klant wilt wijzigen, verwijdert u de DNS-servers uit de lijst en voegt u ze weer toe in de gewenste volgorde. DNS ondersteunt het beschikbaarheidsaspect van de beveiligings triad 'CIA'.

Azure DNS

Het Domain Name System of DNS is verantwoordelijk voor het vertalen (of omzetten) van een website of servicenaam naar het IP-adres. Azure DNS is een service voor het hosten van DNS-domeinen die naamomzetting biedt met behulp van de Microsoft Azure-infrastructuur. Door uw domeinen in Azure te hosten, kunt u uw DNS-records met dezelfde referenties, API's, hulpprogramma's en facturering beheren als voor uw andere Azure-services. DNS ondersteunt het beschikbaarheidsaspect van de beveiligings triad 'CIA'.

NSG's voor Azure Monitor-logboeken

U kunt de volgende categorieën voor diagnostisch logboeken inschakelen voor NSG's:

Gebeurtenis: Bevat vermeldingen waarvoor NSG-regels worden toegepast op VM's en exemplaarrollen op basis van MAC-adres. De status voor deze regels wordt elke 60 seconden verzameld.

Regelteller: bevat vermeldingen voor hoe vaak elke NSG-regel wordt toegepast om verkeer te weigeren of toe te staan.

Microsoft Defender for Cloud

Microsoft Defender voor Cloud continu de beveiligingsstatus van uw Azure-resources analyseert voor aanbevolen procedures voor netwerkbeveiliging. Wanneer Defender voor Cloud potentiële beveiligingsproblemen identificeert, worden er aanbevelingen gemaakt die u begeleiden bij het configureren van de benodigde besturingselementen om uw resources te beveiligen en te beveiligen.

Advanced Container Networking Services (ACNS)

Advanced Container Networking Services (ACNS) is een uitgebreide suite die is ontworpen om de operationele efficiëntie van uw AKS-clusters (Azure Kubernetes Service) te verhogen. Het biedt geavanceerde beveiligings- en waarneembaarheidsfuncties, waarbij de complexiteit van het beheren van microservices-infrastructuur op schaal wordt aangepakt.

Deze functies zijn onderverdeeld in twee hoofdpijlers:

Beveiliging: Voor clusters die gebruikmaken van Azure CNI Powered by Cilium, bevatten netwerkbeleid volledig gekwalificeerde domeinnaamfilters (FQDN) voor het oplossen van de complexiteit van het onderhouden van de configuratie.

Waarneembaarheid: met deze functie van de Advanced Container Networking Services-suite beschikt u over de kracht van het besturingsvlak van Hubble voor zowel Cilium- als niet-Cilium Linux-gegevensvlakken, waardoor u beter inzicht hebt in netwerken en prestaties.

Compute

De sectie bevat aanvullende informatie over belangrijke functies in dit gebied en overzichtsinformatie over deze mogelijkheden.

Azure Confidential Computing

Azure Confidential Computing biedt het laatste, ontbrekende deel van de puzzel voor gegevensbescherming. Hiermee kunt u uw gegevens altijd versleuteld houden. In rust, in beweging via het netwerk en nu, zelfs tijdens het laden in het geheugen en in gebruik. Daarnaast kunt u, door Remote Attestation mogelijk te maken, cryptografisch controleren of de virtuele machine die u hebt geïmplementeerd, veilig is opgestart en correct is geconfigureerd, voordat u uw gegevens ontgrendelt.

Het spectrum van opties varieert van het inschakelen van 'lift-and-shift'-scenario's van bestaande toepassingen tot een volledig beheer van beveiligingsfuncties. Voor IaaS (Infrastructure as a Service) kunt u vertrouwelijke virtuele machines gebruiken die worden aangedreven door AMD SEV-SNP of vertrouwelijke toepassings enclaves voor virtuele machines waarop Intel Software Guard Extensions (SGX) wordt uitgevoerd. Voor Platform as a Service hebben we meerdere opties op basis van containers, waaronder integraties met Azure Kubernetes Service (AKS).

Antimalware & Antivirus

Met Azure IaaS kunt u antimalwaresoftware gebruiken van beveiligingsleveranciers zoals Microsoft, Symantec, Trend Micro, McAfeeenen -software om uw virtuele machines te beschermen tegen schadelijke bestanden, adware en andere bedreigingen. Microsoft Antimalware voor Azure Cloud Services en Virtual Machines is een beveiligingsmogelijkheid waarmee virussen, spyware en andere schadelijke software worden geïdentificeerd en verwijderd. Microsoft Antimalware biedt configureerbare waarschuwingen wanneer bekende schadelijke of ongewenste software zichzelf probeert te installeren of uit te voeren op uw Azure-systemen. Microsoft Antimalware kan ook worden geïmplementeerd met behulp van Microsoft Defender voor Cloud

HardwareBeveiligingsmodule

Versleuteling en verificatie verbeteren de beveiliging niet, tenzij de sleutels zelf zijn beveiligd. U kunt het beheer en de beveiliging van uw kritieke geheimen en sleutels vereenvoudigen door ze op te slaan in Azure Key Vault. Key Vault biedt de mogelijkheid om uw sleutels op te slaan in HSM's (Hardware Security Modules) die zijn gecertificeerd voor gevalideerde FIPS 140-standaarden . Uw SQL Server-versleutelingssleutels voor back-up of transparante gegevensversleuteling kunnen allemaal worden opgeslagen in Key Vault met sleutels of geheimen uit uw toepassingen. Machtigingen en toegang tot deze beveiligde items worden beheerd via Microsoft Entra-id.

Back-up van virtuele machine

Azure Backup is een oplossing die uw toepassingsgegevens beveiligt met nul kapitaalinvesteringen en minimale operationele kosten. Toepassingsfouten kunnen uw gegevens beschadigen en menselijke fouten kunnen fouten veroorzaken in uw toepassingen die kunnen leiden tot beveiligingsproblemen. Met Azure Backup worden uw virtuele machines met Windows en Linux beveiligd.

Azure Site Recovery

Een belangrijk onderdeel van de BCDR-strategie (Business Continuity/Disaster Recovery) van uw organisatie is het bepalen hoe zakelijke workloads en apps actief blijven wanneer geplande en ongeplande storingen optreden. Azure Site Recovery helpt bij het organiseren van replicatie, failover en herstel van workloads en apps, zodat deze beschikbaar zijn vanaf een secundaire locatie als uw primaire locatie uitvalt.

SQL VM TDE

Transparent Data Encryption (TDE) en versleuteling op kolomniveau (CLE) zijn SQL Server-versleutelingsfuncties. Voor deze vorm van versleuteling moeten klanten de cryptografische sleutels beheren en opslaan die u gebruikt voor versleuteling.

De Azure Key Vault-service (AKV) is ontworpen om de beveiliging en het beheer van deze sleutels op een veilige en maximaal beschikbare locatie te verbeteren. Met de SQL Server-connector kan SQL Server deze sleutels uit Azure Key Vault gebruiken.

Als u SQL Server uitvoert met on-premises machines, zijn er stappen die u kunt volgen voor toegang tot Azure Key Vault vanuit uw on-premises SQL Server-exemplaar. Maar voor SQL Server in Azure-VM's kunt u tijd besparen met behulp van de azure Key Vault-integratiefunctie. Met enkele Azure PowerShell-cmdlets om deze functie in te schakelen, kunt u de configuratie automatiseren die nodig is voor een SQL-VM voor toegang tot uw sleutelkluis.

VM-schijfversleuteling

Met Azure Disk Encryption voor Linux-VM's en Azure Disk Encryption voor Windows-VM's kunt u uw schijven van virtuele IaaS-machines versleutelen. Het past de industriestandaard BitLocker-functie van Windows en de DM-Crypt-functie van Linux toe om volumeversleuteling te bieden voor het besturingssysteem en de gegevensschijven. De oplossing is geïntegreerd met Azure Key Vault om u te helpen bij het beheren en beheren van de sleutels en geheimen voor schijfversleuteling in uw Key Vault-abonnement. De oplossing zorgt er ook voor dat alle gegevens op de schijven van de virtuele machine in rust worden versleuteld in uw Azure-opslag.

Virtueel netwerk

Virtuele machines hebben netwerkconnectiviteit nodig. Om deze vereiste te ondersteunen, moeten virtuele machines worden verbonden met een virtueel Azure-netwerk. Een virtueel Azure-netwerk is een logische constructie die is gebouwd op basis van de fysieke Azure-netwerkinfrastructuur. Elk logisch Azure Virtual Network is geïsoleerd van alle andere virtuele Azure-netwerken. Deze isolatie zorgt ervoor dat netwerkverkeer in uw implementaties niet toegankelijk is voor andere Microsoft Azure-klanten.

Patchupdates

Patchupdates bieden de basis voor het vinden en oplossen van potentiële problemen en het vereenvoudigen van het software-updatebeheerproces, zowel door het aantal software-updates te verminderen dat u in uw onderneming moet implementeren en door de mogelijkheid om naleving te bewaken te vergroten.

Beheer en rapportage van beveiligingsbeleid

Defender voor Cloud helpt u bedreigingen te voorkomen, te detecteren en erop te reageren, en biedt u meer inzicht in en controle over de beveiliging van uw Azure-resources. Het biedt geïntegreerde beveiligingsbewaking en beleidsbeheer voor uw Azure-abonnementen, helpt bedreigingen te detecteren die anders onopgemerkt kunnen worden en werkt met een breed ecosysteem van beveiligingsoplossingen.

Identiteits- en toegangsbeheer

Het beveiligen van systemen, toepassingen en gegevens begint met op identiteit gebaseerde toegangsbeheer. De functies voor identiteits- en toegangsbeheer die zijn ingebouwd in microsoft-bedrijfsproducten en -services helpen uw organisatie en persoonlijke gegevens te beschermen tegen onbevoegde toegang, terwijl ze deze beschikbaar maken voor legitieme gebruikers wanneer en waar ze het nodig hebben.

Beveiligde identiteit

Microsoft maakt gebruik van meerdere beveiligingsprocedures en -technologieën in de producten en services om identiteit en toegang te beheren.

Voor meervoudige verificatie moeten gebruikers meerdere methoden gebruiken voor toegang, on-premises en in de cloud. Het biedt sterke verificatie met een scala aan eenvoudige verificatieopties, terwijl gebruikers worden voorzien van een eenvoudig aanmeldingsproces.

Microsoft Authenticator biedt een gebruiksvriendelijke meervoudige verificatie-ervaring die werkt met zowel Microsoft Entra ID- als Microsoft-accounts, en bevat ondersteuning voor draagbare apparaten en goedkeuringen op basis van vingerafdrukken.

Het afdwingen van wachtwoordbeleid verhoogt de beveiliging van traditionele wachtwoorden door lengte- en complexiteitsvereisten, geforceerde periodieke rotatie en accountvergrendeling op te leggen na mislukte verificatiepogingen.

Verificatie op basis van tokens maakt verificatie mogelijk via Microsoft Entra ID.

Met op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) kunt u toegang verlenen op basis van de toegewezen rol van de gebruiker, zodat u gebruikers eenvoudig alleen de hoeveelheid toegang kunt geven die ze nodig hebben om hun taken uit te voeren. U kunt Azure RBAC aanpassen aan het bedrijfsmodel en de risicotolerantie van uw organisatie.

Met geïntegreerd identiteitsbeheer (hybride identiteit) kunt u de toegang van gebruikers in interne datacenters en cloudplatforms beheren en één gebruikersidentiteit maken voor verificatie en autorisatie voor alle resources.

Apps en gegevens beveiligen

Microsoft Entra ID, een uitgebreide cloudoplossing voor identiteits- en toegangsbeheer, helpt de toegang tot gegevens in toepassingen op locatie en in de cloud te beveiligen en vereenvoudigt het beheer van gebruikers en groepen. Het combineert kerndirectoryservices, geavanceerde identiteitsbeheer, beveiliging en toegangsbeheer voor toepassingen en maakt het voor ontwikkelaars eenvoudig om identiteitsbeheer op basis van beleid in hun apps te bouwen. Als u uw Microsoft Entra-id wilt verbeteren, kunt u betaalde mogelijkheden toevoegen met behulp van de Microsoft Entra Basic-, Premium P1- en Premium P2-edities.

Cloud App Discovery is een premium-functie van Microsoft Entra ID waarmee u cloudtoepassingen kunt identificeren die worden gebruikt door de werknemers in uw organisatie.

Microsoft Entra ID Protection is een beveiligingsservice die gebruikmaakt van de mogelijkheden voor anomaliedetectie van Microsoft Entra om een geconsolideerd overzicht te bieden van risicodetecties en mogelijke beveiligingsproblemen die van invloed kunnen zijn op de identiteiten van uw organisatie.

Met Microsoft Entra Domain Services kunt u Azure-VM's toevoegen aan een domein zonder dat u domeincontrollers hoeft te implementeren. Gebruikers melden zich aan bij deze VM's met hun zakelijke Active Directory-referenties en hebben naadloos toegang tot resources.

Microsoft Entra B2C is een maximaal beschikbare, wereldwijde identiteitsbeheerservice voor consumententoepassingen die kunnen worden geschaald naar honderden miljoenen identiteiten en kunnen worden geïntegreerd in mobiele en webplatforms. Uw klanten kunnen zich aanmelden bij al uw apps via aanpasbare ervaringen die gebruikmaken van bestaande sociale media-accounts of u kunt nieuwe zelfstandige referenties maken.

Microsoft Entra B2B Collaboration is een veilige partnerintegratieoplossing die ondersteuning biedt voor uw relaties tussen bedrijven door partners in staat te stellen selectief toegang te krijgen tot uw bedrijfstoepassingen en -gegevens met behulp van hun zelfbeheerde identiteiten.

Met Microsoft Entra kunt u cloudmogelijkheden uitbreiden naar Windows 10-apparaten voor gecentraliseerd beheer. Het maakt het mogelijk voor gebruikers om via Microsoft Entra ID verbinding te maken met de bedrijfs- of organisatiecloud en de toegang tot apps en resources te vereenvoudigen.

Microsoft Entra-toepassingsproxy biedt eenmalige aanmelding en beveiligde externe toegang voor webtoepassingen die on-premises worden gehost.

Volgende stappen

Inzicht in uw gedeelde verantwoordelijkheid in de cloud.

Meer informatie over hoe Microsoft Defender voor Cloud u kunt helpen bedreigingen te voorkomen, te detecteren en erop te reageren met meer zichtbaarheid en controle over de beveiliging van uw Azure-resources.