Dokumentacja dotycząca operacji zarządzania uwierzytelnianiem firmy Microsoft Entra

W tej sekcji przewodnika referencyjnego dotyczącego operacji firmy Microsoft opisano kontrole i akcje, które należy wykonać, aby zabezpieczyć poświadczenia i zarządzać nimi, zdefiniować środowisko uwierzytelniania (AuthN), delegować przypisanie, mierzyć użycie i definiować zasady dostępu na podstawie stanu zabezpieczeń przedsiębiorstwa.

Uwaga

Te zalecenia są aktualne od daty opublikowania, ale mogą ulec zmianie w czasie. Organizacje powinny stale oceniać swoje praktyki dotyczące tożsamości, ponieważ produkty i usługi firmy Microsoft ewoluują wraz z upływem czasu.

Kluczowe procesy operacyjne

Przypisywanie właścicieli do kluczowych zadań

Zarządzanie identyfikatorem Entra firmy Microsoft wymaga ciągłego wykonywania kluczowych zadań operacyjnych i procesów, które mogą nie być częścią projektu wdrażania. Nadal ważne jest skonfigurowanie tych zadań w celu zoptymalizowania środowiska. Najważniejsze zadania i ich zalecanych właścicieli obejmują:

| Zadanie | Właściciel |

|---|---|

| Zarządzanie cyklem życia konfiguracji logowania jednokrotnego w usłudze Microsoft Entra ID | Zespół operacyjny ds. zarządzania tożsamościami i dostępem (IAM) |

| Projektowanie zasad dostępu warunkowego dla aplikacji firmy Microsoft Entra | Zespół architektury programu InfoSec |

| Archiwizowanie działań logowania w systemie zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) | Zespół operacyjny programu InfoSec |

| Archiwizowanie zdarzeń o podwyższonym ryzyku w systemie SIEM | Zespół operacyjny programu InfoSec |

| Klasyfikowanie i badanie raportów zabezpieczeń | Zespół operacyjny programu InfoSec |

| Klasyfikacja i badanie zdarzeń o podwyższonym ryzyku | Zespół operacyjny programu InfoSec |

| Klasyfikowanie i badanie użytkowników oflagowanych pod kątem ryzyka i raportów o lukach w zabezpieczeniach z Ochrona tożsamości Microsoft Entra | Zespół operacyjny programu InfoSec |

Uwaga

Ochrona tożsamości Microsoft Entra wymaga licencji Microsoft Entra ID P2. Aby znaleźć odpowiednią licencję dla Twoich wymagań, zobacz Porównanie ogólnie dostępnych funkcji wersji Microsoft Entra ID Free i Microsoft Entra ID P1 lub P2.

Podczas przeglądania listy może być konieczne przypisanie właściciela do zadań, które nie mają właściciela, lub dostosowanie własności do zadań z właścicielami, którzy nie są zgodni z powyższymi zaleceniami.

Zalecane czytanie przez właściciela

Zarządzanie poświadczeniami

Zasady dotyczące haseł

Bezpieczne zarządzanie hasłami jest jednym z najważniejszych elementów zarządzania tożsamościami i dostępem oraz często największym celem ataków. Identyfikator Entra firmy Microsoft obsługuje kilka funkcji, które mogą pomóc zapobiec pomyślnemu atakowi.

Skorzystaj z poniższej tabeli, aby znaleźć zalecane rozwiązanie w celu ograniczenia problemu, który należy rozwiązać:

| Problem | Zalecenie |

|---|---|

| Brak mechanizmu ochrony przed słabymi hasłami | Włączanie samoobsługowego resetowania haseł (SSPR) i ochrony haseł w usłudze Microsoft Entra ID |

| Brak mechanizmu wykrywania ujawnionych haseł | Włączanie synchronizacji skrótów haseł (PHS) w celu uzyskania szczegółowych informacji |

| Używanie usług AD FS i nie można przejść do uwierzytelniania zarządzanego | Włącz inteligentną blokadę ekstranetu ad FS i / lub Microsoft Entra Smart Lockout |

| Zasady haseł używają reguł opartych na złożoności, takich jak długość, wiele zestawów znaków lub wygaśnięcie | Rozważ rozważenie zalecanych rozwiązań firmy Microsoft i przełącz podejście do zarządzania hasłami i wdrożenie ochrony haseł firmy Microsoft Entra. |

| Użytkownicy nie są zarejestrowani do korzystania z uwierzytelniania wieloskładnikowego | Zarejestruj wszystkie informacje zabezpieczające użytkownika, aby można było go użyć jako mechanizmu do zweryfikowania tożsamości użytkownika wraz z hasłem |

| Nie ma odwołania haseł na podstawie ryzyka związanego z użytkownikiem | Wdrażanie zasad ryzyka związanego z użytkownikiem usługi Microsoft Entra Identity Protection w celu wymuszenia zmian haseł na wyciekłych poświadczeniach przy użyciu samoobsługowego resetowania hasła |

| Nie ma mechanizmu inteligentnej blokady w celu ochrony złośliwego uwierzytelniania przed złośliwymi podmiotami pochodzącymi z zidentyfikowanych adresów IP | Wdrażanie uwierzytelniania zarządzanego przez chmurę przy użyciu synchronizacji skrótów haseł lub uwierzytelniania przekazywanego (PTA) |

Zalecane odczyty zasad haseł

Włączanie samoobsługowego resetowania haseł i ochrony haseł

Użytkownicy, którzy muszą zmienić lub zresetować swoje hasła, jest jednym z największych źródeł ilości i kosztów połączeń pomocy technicznej. Oprócz kosztów zmiana hasła jako narzędzia w celu ograniczenia ryzyka związanego z użytkownikiem jest podstawowym krokiem w zakresie poprawy stanu zabezpieczeń organizacji.

Zaleca się co najmniej wdrożenie samoobsługowego resetowania haseł (SSPR) i lokalnej ochrony haseł w celu wdrożenia usługi Microsoft Entra ID:

- Odchylij połączenia pomocy technicznej.

- Zastąp użycie haseł tymczasowych.

- Zastąp istniejące samoobsługowe rozwiązanie do zarządzania hasłami, które opiera się na rozwiązaniu lokalnym.

- Eliminowanie słabych haseł w organizacji.

Uwaga

W przypadku organizacji z subskrypcją microsoft Entra ID P2 zaleca się wdrożenie samoobsługowego resetowania hasła i użycie go w ramach zasad ryzyka użytkownika ochrony tożsamości.

Silne zarządzanie poświadczeniami

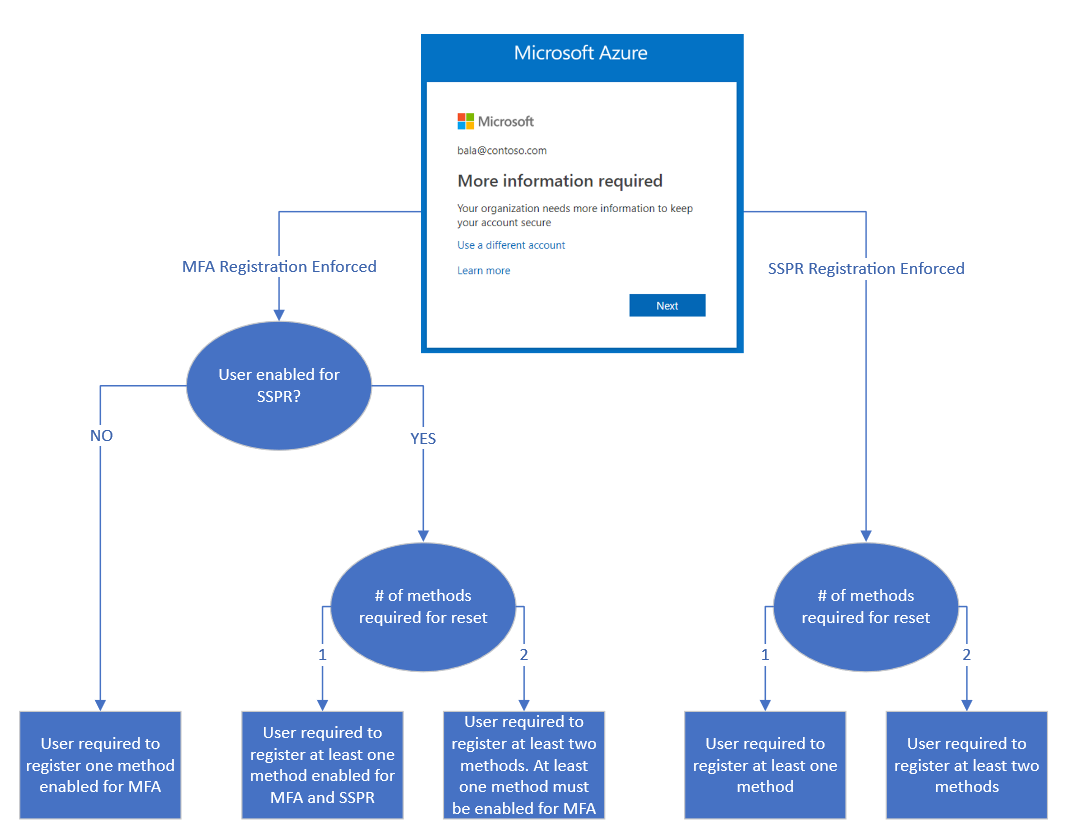

Hasła same w sobie nie są wystarczająco bezpieczne, aby uniemożliwić złym aktorom uzyskanie dostępu do środowiska. Co najmniej każdy użytkownik z uprzywilejowanym kontem musi być włączony na potrzeby uwierzytelniania wieloskładnikowego. W idealnym przypadku należy włączyć rejestrację połączoną i wymagać od wszystkich użytkowników zarejestrowania się na potrzeby uwierzytelniania wieloskładnikowego i samoobsługowego resetowania hasła przy użyciu połączonego środowiska rejestracji. W końcu zalecamy przyjęcie strategii zapewniającej odporność na zmniejszenie ryzyka blokady z powodu nieprzewidzianych okoliczności.

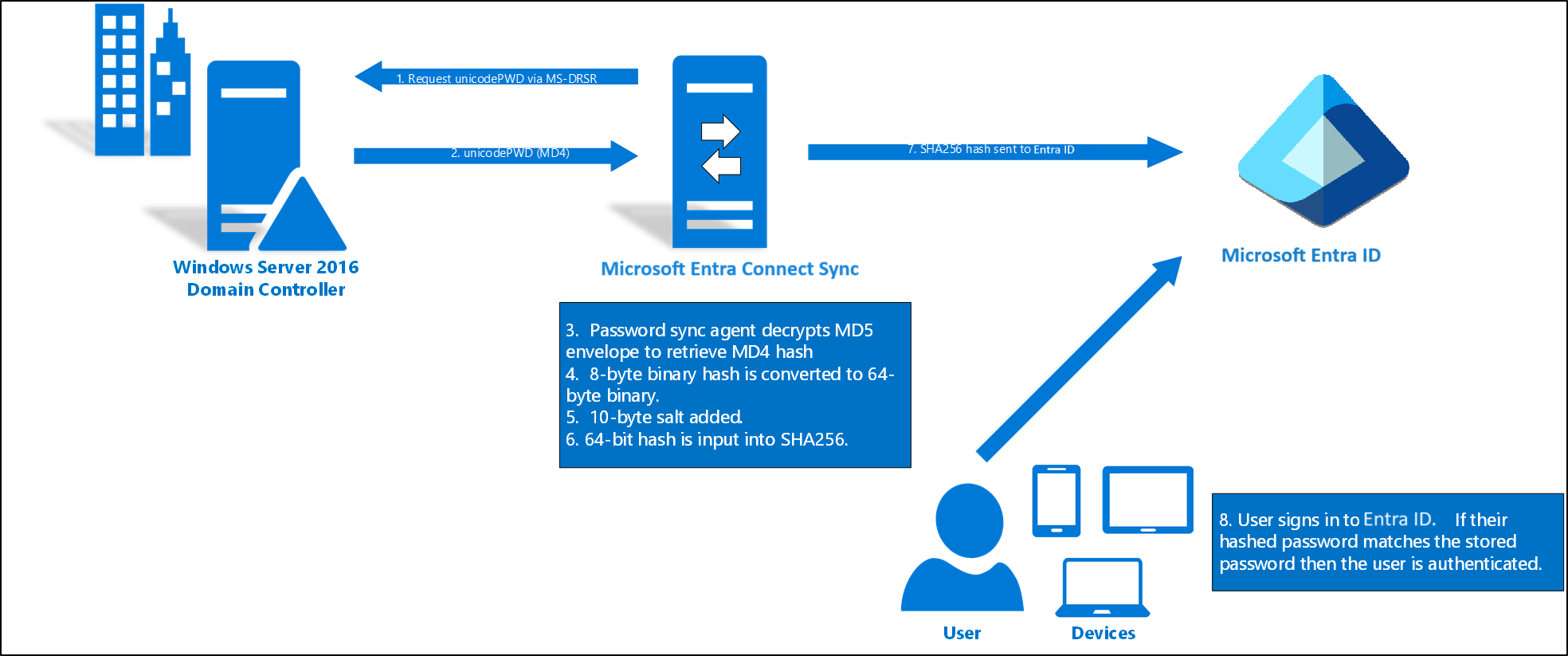

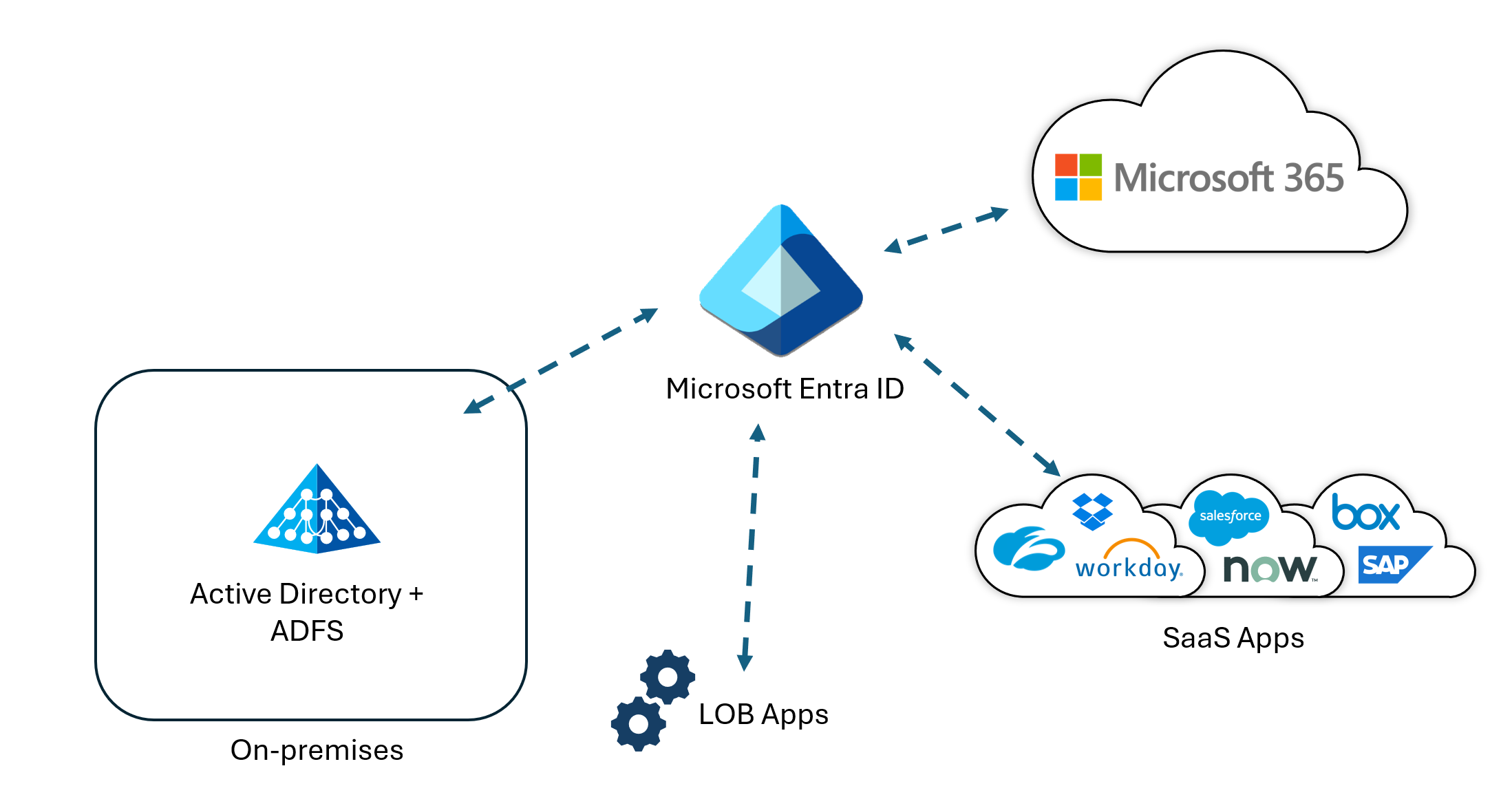

Odporność uwierzytelniania lokalnego na awarię

Oprócz zalet prostoty i włączania wykrywania przecieków poświadczeń, microsoft Entra Password Hash Sync (PHS) i Microsoft Entra multifactor authentication umożliwiają użytkownikom dostęp do aplikacji oprogramowania jako usługi (SaaS) i rozwiązania Microsoft 365 pomimo awarii lokalnych z powodu cyberataków, takich jak NotPetya. Można również włączyć PHS w połączeniu z federacją. Włączenie phS umożliwia powrót uwierzytelniania, gdy usługi federacyjne nie są dostępne.

Jeśli twoja organizacja lokalna nie ma strategii odporności na awarię lub ma taką, która nie jest zintegrowana z identyfikatorem Entra firmy Microsoft, należy wdrożyć usługę Microsoft Entra PHS i zdefiniować plan odzyskiwania po awarii obejmujący phS. Włączenie usługi Microsoft Entra PHS umożliwi użytkownikom uwierzytelnianie w usłudze Microsoft Entra ID, jeśli lokalna usługa Active Directory będzie niedostępna.

Aby lepiej zrozumieć opcje uwierzytelniania, zobacz Wybieranie odpowiedniej metody uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra.

Programowe użycie poświadczeń

Skrypty identyfikatora Entra firmy Microsoft przy użyciu programu PowerShell lub aplikacji korzystających z interfejsu API programu Microsoft Graph wymagają bezpiecznego uwierzytelniania. Słabe zarządzanie poświadczeniami wykonujące te skrypty i narzędzia zwiększa ryzyko kradzieży poświadczeń. Jeśli używasz skryptów lub aplikacji, które opierają się na zakodowanych hasłach lub monitach o hasło, należy najpierw przejrzeć hasła w plikach konfiguracji lub kodzie źródłowym, zastąpić te zależności i użyć tożsamości zarządzanych platformy Azure, uwierzytelniania zintegrowanego systemu Windows lub certyfikatów , jeśli jest to możliwe. W przypadku aplikacji, w których poprzednie rozwiązania nie są możliwe, rozważ użycie usługi Azure Key Vault.

Jeśli ustalisz, że istnieją jednostki usługi z poświadczeniami hasła i nie masz pewności, jak te poświadczenia hasła są zabezpieczone przez skrypty lub aplikacje, skontaktuj się z właścicielem aplikacji, aby lepiej zrozumieć wzorce użycia.

Firma Microsoft zaleca również skontaktowanie się z właścicielami aplikacji, aby zrozumieć wzorce użycia, jeśli istnieją jednostki usługi z poświadczeniami haseł.

Środowisko uwierzytelniania

Uwierzytelnianie lokalne

Uwierzytelnianie federacyjne ze zintegrowanym uwierzytelnianiem systemu Windows (IWA) lub bezproblemowym uwierzytelnianiem jednokrotnym (SSO) z synchronizacją skrótów haseł lub uwierzytelnianiem przekazywanym jest najlepsze środowisko użytkownika w sieci firmowej z dostępem do lokalnych kontrolerów domeny. Minimalizuje zmęczenie monitów o poświadczenia i zmniejsza ryzyko, że użytkownicy padają ofiarą ataków wyłudzających informacje. Jeśli używasz już uwierzytelniania zarządzanego przez chmurę z usługą PHS lub PTA, ale użytkownicy nadal muszą wpisać swoje hasło podczas uwierzytelniania w środowisku lokalnym, należy natychmiast wdrożyć bezproblemowe logowanie jednokrotne. Z drugiej strony, jeśli jesteś obecnie federacyjny z planami końcu migracji do uwierzytelniania zarządzanego przez chmurę, należy zaimplementować bezproblemowe logowanie jednokrotne w ramach projektu migracji.

Zasady dostępu do zaufania urządzeń

Podobnie jak użytkownik w organizacji, urządzenie jest podstawową tożsamością, którą chcesz chronić. Tożsamość urządzenia umożliwia ochronę zasobów w dowolnym momencie i z dowolnej lokalizacji. Uwierzytelnianie urządzenia i ewidencjonowanie jego typu zaufania zwiększa poziom zabezpieczeń i użyteczność przez:

- Unikanie tarć, na przykład w przypadku uwierzytelniania wieloskładnikowego, gdy urządzenie jest zaufane

- Blokowanie dostępu z niezaufanych urządzeń

- W przypadku urządzeń z systemem Windows 10 bezproblemowe logowanie jednokrotne do zasobów lokalnych.

Ten cel można wykonać, przenosząc tożsamości urządzeń i zarządzając nimi w identyfikatorze Entra firmy Microsoft przy użyciu jednej z następujących metod:

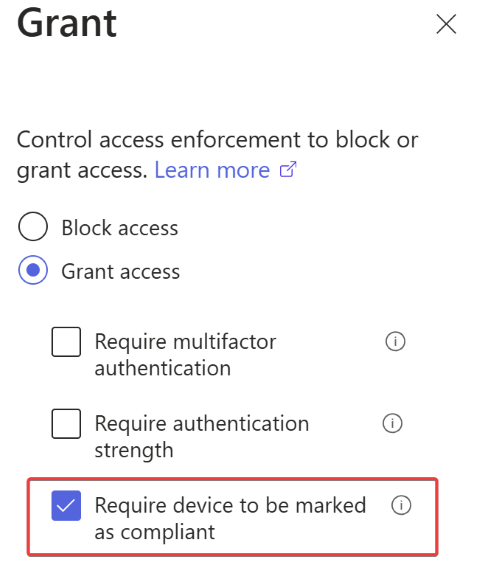

- Organizacje mogą używać usługi Microsoft Intune do zarządzania urządzeniem i wymuszania zasad zgodności, zaświadczać o kondycji urządzenia i ustawiać zasady dostępu warunkowego na podstawie tego, czy urządzenie jest zgodne. Usługa Microsoft Intune umożliwia zarządzanie urządzeniami z systemem iOS, komputerami Mac (za pośrednictwem integracji narzędzia JAMF), komputerami stacjonarnymi z systemem Windows (natywnie przy użyciu Zarządzanie urządzeniami Mobile dla systemu Windows 10 oraz współzarządzanie przy użyciu programu Microsoft Configuration Manager) i urządzeń przenośnych z systemem Android.

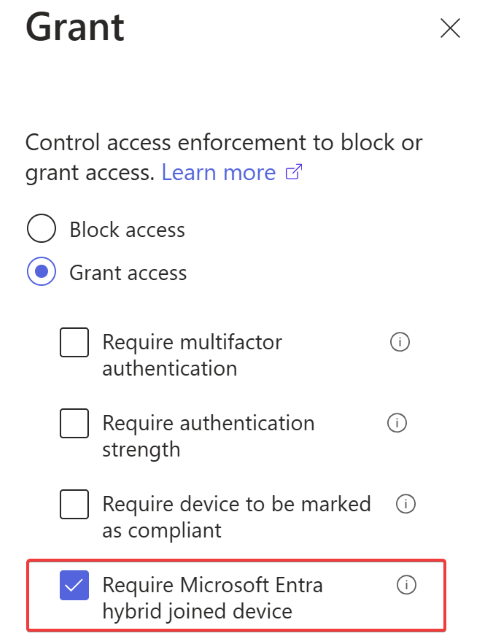

- Dołączanie hybrydowe firmy Microsoft Entra zapewnia zarządzanie zasadami grupy lub programem Microsoft Configuration Manager w środowisku z urządzeniami komputerów przyłączonych do domeny usługi Active Directory. Organizacje mogą wdrażać środowisko zarządzane za pośrednictwem phS lub PTA z bezproblemowym logowaniem jednokrotnym. Przeniesienie urządzeń do identyfikatora Entra firmy Microsoft pozwala zmaksymalizować produktywność użytkowników za pośrednictwem logowania jednokrotnego w chmurze i zasobach lokalnych, jednocześnie umożliwiając zabezpieczanie dostępu do zasobów w chmurze i lokalnych przy użyciu dostępu warunkowego.

Jeśli masz urządzenia z systemem Windows przyłączone do domeny, które nie są zarejestrowane w chmurze lub urządzenia z systemem Windows przyłączone do domeny zarejestrowane w chmurze, ale bez zasad dostępu warunkowego, należy zarejestrować niezarejestrowane urządzenia i w obu przypadkach użyć przyłączania hybrydowego firmy Microsoft Entra jako kontrolki w zasadach dostępu warunkowego.

Jeśli zarządzasz urządzeniami za pomocą usługi MDM lub Microsoft Intune, ale nie używasz kontrolek urządzeń w zasadach dostępu warunkowego, zalecamy użycie opcji Wymagaj, aby urządzenie było oznaczone jako zgodne jako kontrolka w tych zasadach.

Zalecane odczyty zasad dostępu zaufania urządzeń

- Instrukcje: planowanie implementacji dołączania hybrydowego firmy Microsoft Entra

- Konfiguracje dostępu do tożsamości i urządzeń

Windows Hello for Business

W systemie Windows 10 Windows Hello dla firm zastępuje hasła silnym uwierzytelnianiem dwuskładnikowym na komputerach. Windows Hello dla firm umożliwia usprawnione środowisko uwierzytelniania wieloskładnikowego dla użytkowników i zmniejsza zależność od haseł. Jeśli nie rozpoczęto wdrażania urządzeń z systemem Windows 10 lub zostały one wdrożone tylko częściowo, zalecamy uaktualnienie do systemu Windows 10 i włączenie Windows Hello dla firm na wszystkich urządzeniach.

Jeśli chcesz dowiedzieć się więcej na temat uwierzytelniania bez hasła, zobacz A world without passwords with Microsoft Entra ID (Świat bez haseł z identyfikatorem Entra firmy Microsoft).

Uwierzytelnianie i przypisywanie aplikacji

Logowanie jednokrotne dla aplikacji

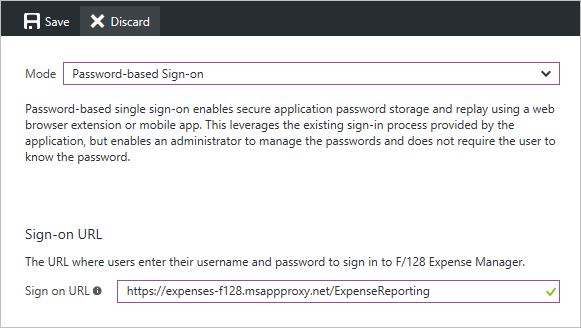

Zapewnienie ustandaryzowanego mechanizmu logowania jednokrotnego dla całego przedsiębiorstwa ma kluczowe znaczenie dla najlepszego środowiska użytkownika, zmniejszenia ryzyka, możliwości raportowania i ładu. Jeśli używasz aplikacji, które obsługują logowanie jednokrotne z identyfikatorem Entra firmy Microsoft, ale są obecnie skonfigurowane do korzystania z kont lokalnych, należy ponownie skonfigurować te aplikacje do korzystania z logowania jednokrotnego z identyfikatorem Entra firmy Microsoft. Podobnie, jeśli używasz dowolnych aplikacji obsługujących logowanie jednokrotne z identyfikatorem Microsoft Entra ID, ale używasz innego dostawcy tożsamości, należy ponownie skonfigurować te aplikacje do korzystania z logowania jednokrotnego z identyfikatorem Microsoft Entra ID. W przypadku aplikacji, które nie obsługują protokołów federacyjnych, ale obsługują uwierzytelnianie oparte na formularzach, zalecamy skonfigurowanie aplikacji pod kątem używania magazynu haseł z serwerem proxy aplikacji Firmy Microsoft Entra.

Uwaga

Jeśli nie masz mechanizmu odnajdywania niezarządzanych aplikacji w organizacji, zalecamy zaimplementowanie procesu odnajdywania przy użyciu brokera zabezpieczeń aplikacji w chmurze (CASB), takiego jak aplikacje Microsoft Defender dla Chmury.

Na koniec, jeśli masz galerię aplikacji Microsoft Entra i używasz aplikacji, które obsługują logowanie jednokrotne z identyfikatorem Microsoft Entra ID, zalecamy wyświetlenie listy aplikacji w galerii aplikacji.

Zalecany odczyt logowania jednokrotnego

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID

Migracja aplikacji usług AD FS do identyfikatora Entra firmy Microsoft

Migrowanie aplikacji z usług AD FS do identyfikatora entra firmy Microsoft umożliwia dodatkowe możliwości zabezpieczeń, bardziej spójne zarządzanie i lepsze środowisko współpracy. Jeśli masz aplikacje skonfigurowane w usługach AD FS, które obsługują logowanie jednokrotne z identyfikatorem Microsoft Entra ID, należy ponownie skonfigurować te aplikacje do korzystania z logowania jednokrotnego z identyfikatorem Entra firmy Microsoft. Jeśli masz aplikacje skonfigurowane w usługach AD FS z nietypowymi konfiguracjami nieobsługiwanymi przez identyfikator Firmy Microsoft Entra, skontaktuj się z właścicielami aplikacji, aby zrozumieć, czy konfiguracja specjalna jest absolutnym wymaganiem aplikacji. Jeśli nie jest to wymagane, należy ponownie skonfigurować aplikację do używania logowania jednokrotnego z identyfikatorem Microsoft Entra ID.

Uwaga

Program Microsoft Entra Connect Health dla usług AD FS może służyć do zbierania szczegółów konfiguracji dotyczących każdej aplikacji, którą potencjalnie można migrować do identyfikatora Entra firmy Microsoft.

Przypisywanie użytkowników do aplikacji

Przypisywanie użytkowników do aplikacji jest najlepiej mapowane przy użyciu grup, ponieważ umożliwiają one większą elastyczność i możliwość zarządzania na dużą skalę. Korzyści wynikające z używania grup obejmują dynamiczne członkostwo w grupach oparte na atrybutach i delegowanie do właścicieli aplikacji. W związku z tym, jeśli już używasz grup i zarządzasz nimi, zalecamy wykonanie następujących akcji w celu poprawy zarządzania na dużą skalę:

- Delegowanie zarządzania grupami i ładu do właścicieli aplikacji.

- Zezwalaj na dostęp samoobsługowy do aplikacji.

- Zdefiniuj grupy dynamiczne, jeśli atrybuty użytkowników mogą konsekwentnie określać dostęp do aplikacji.

- Zaimplementuj zaświadczenie do grup używanych do uzyskiwania dostępu do aplikacji przy użyciu przeglądów dostępu firmy Microsoft Entra.

Z drugiej strony, jeśli znajdziesz aplikacje, które mają przypisanie do poszczególnych użytkowników, pamiętaj o zaimplementowaniu ładu wokół tych aplikacji.

Przypisywanie użytkowników do aplikacji zalecanych do czytania

- Przypisywanie użytkowników i grup do aplikacji w usłudze Microsoft Entra ID

- Delegowanie uprawnień rejestracji aplikacji w identyfikatorze Entra firmy Microsoft

- Reguły członkostwa dynamicznego dla grup w identyfikatorze Entra firmy Microsoft

Zasady dostępu

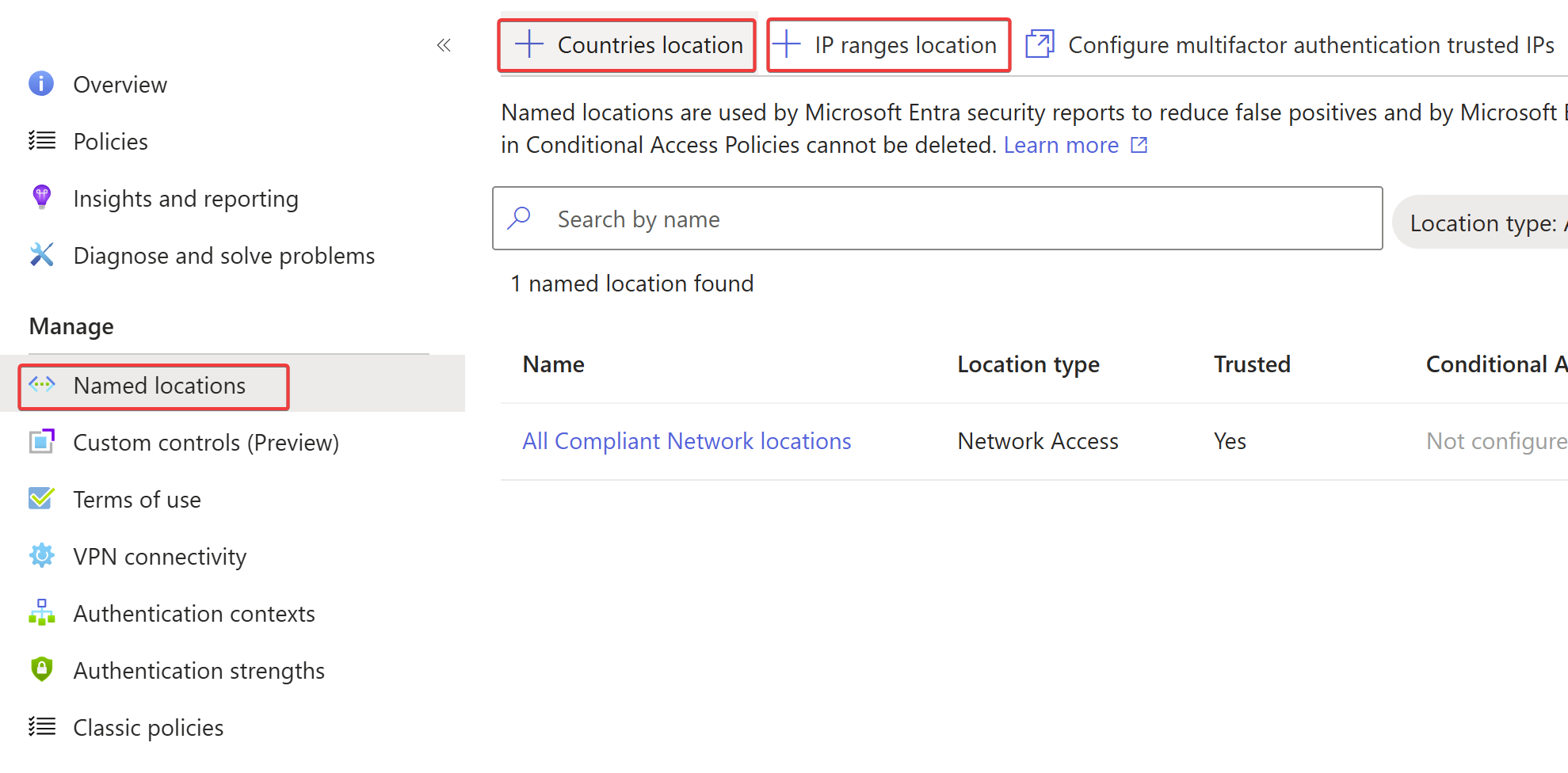

Nazwane lokalizacje

W przypadku nazwanych lokalizacji w identyfikatorze Entra firmy Microsoft można oznaczyć zaufane zakresy adresów IP w organizacji. Identyfikator Entra firmy Microsoft używa nazwanych lokalizacji do:

- Zapobiegaj fałszywie dodatnim w zdarzeniach ryzyka. Logowanie z zaufanej lokalizacji sieciowej zmniejsza ryzyko logowania użytkownika.

- Konfigurowanie dostępu warunkowego opartego na lokalizacji.

Na podstawie priorytetu skorzystaj z poniższej tabeli, aby znaleźć zalecane rozwiązanie, które najlepiej spełnia potrzeby organizacji:

| Priorytet | Scenariusz | Zalecenie |

|---|---|---|

| 1 | Jeśli używasz phS lub PTA i nazwanych lokalizacji nie zdefiniowano | Definiowanie nazwanych lokalizacji w celu poprawy wykrywania zdarzeń o podwyższonym ryzyku |

| 2 | Jeśli jesteś federacyjny i nie używasz oświadczenia "insideCorporateNetwork" i nazwanych lokalizacji nie zdefiniowano | Definiowanie nazwanych lokalizacji w celu poprawy wykrywania zdarzeń o podwyższonym ryzyku |

| 3 | Jeśli nie używasz nazwanych lokalizacji w zasadach dostępu warunkowego i nie ma ryzyka ani kontroli urządzeń w zasadach dostępu warunkowego | Konfigurowanie zasad dostępu warunkowego w celu uwzględnienia nazwanych lokalizacji |

| 100 | Jeśli jesteś federacyjny i używasz oświadczenia "insideCorporateNetwork" i nazwanych lokalizacji nie zostały zdefiniowane | Definiowanie nazwanych lokalizacji w celu poprawy wykrywania zdarzeń o podwyższonym ryzyku |

| 5 | Jeśli używasz zaufanych adresów IP z uwierzytelnianiem wieloskładnikowymi, a nie nazwanymi lokalizacjami i oznaczasz je jako zaufane | Definiowanie nazwanych lokalizacji i oznaczanie ich jako zaufanych w celu poprawy wykrywania zdarzeń o podwyższonym ryzyku |

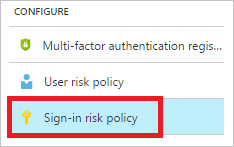

Zasady dostępu oparte na ryzyku

Identyfikator Entra firmy Microsoft może obliczyć ryzyko dla każdego logowania i każdego użytkownika. Użycie ryzyka jako kryterium w zasadach dostępu może zapewnić lepsze środowisko użytkownika, na przykład mniejszą liczbę monitów uwierzytelniania i lepsze zabezpieczenia, na przykład monitować użytkowników tylko wtedy, gdy są potrzebne, i zautomatyzować odpowiedź i korygowanie.

Jeśli masz już licencje microsoft Entra ID P2, które obsługują korzystanie z ryzyka w zasadach dostępu, ale nie są używane, zdecydowanie zalecamy dodanie ryzyka do stanu zabezpieczeń.

Zalecane czytanie zasad dostępu opartych na ryzyku

- Instrukcje: konfigurowanie zasad ryzyka logowania

- Instrukcje: konfigurowanie zasad ryzyka użytkownika

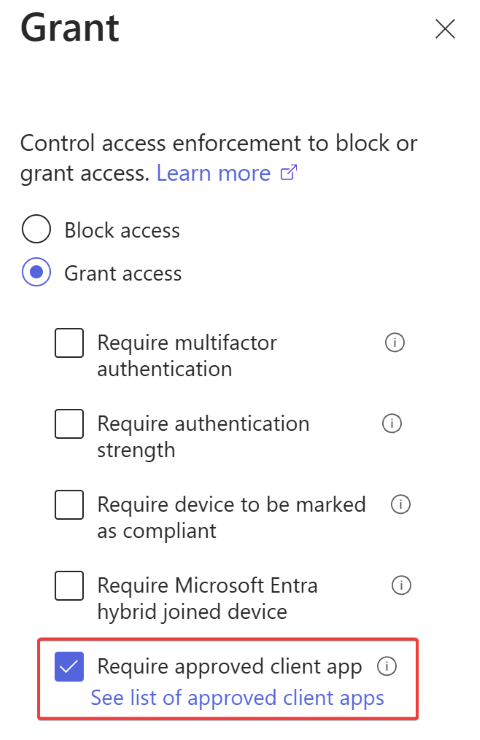

Zasady dostępu do aplikacji klienckich

Zarządzanie aplikacjami w usłudze Microsoft Intune (MAM) umożliwia wypychanie mechanizmów kontroli ochrony danych, takich jak szyfrowanie magazynu, kod PIN, zdalne czyszczenie magazynu itd. do zgodnych aplikacji mobilnych klienckich, takich jak Outlook Mobile. Ponadto można utworzyć zasady dostępu warunkowego, aby ograniczyć dostęp do usług w chmurze, takich jak Exchange Online z zatwierdzonych lub zgodnych aplikacji.

Jeśli pracownicy instalują aplikacje obsługujące zarządzanie aplikacjami mobilnymi, takie jak aplikacje mobilne pakietu Office, aby uzyskiwać dostęp do zasobów firmowych, takich jak Exchange Online lub SharePoint na platformie Microsoft 365, a także obsługują model BYOD (przynieś własne urządzenie), zalecamy wdrożenie zasad zarządzania aplikacjami mobilnymi w celu zarządzania konfiguracją aplikacji na urządzeniach osobistych bez rejestracji w rozwiązaniu MDM, a następnie zaktualizowanie zasad dostępu warunkowego w celu umożliwienia dostępu tylko z klientów obsługujących zarządzanie aplikacjami mobilnymi.

Jeśli pracownicy instalują aplikacje obsługujące zarządzanie aplikacjami mobilnymi w odniesieniu do zasobów firmowych i dostęp jest ograniczony na urządzeniach zarządzanych przez usługę Intune, należy rozważyć wdrożenie zasad zarządzania aplikacjami mobilnymi w celu zarządzania konfiguracją aplikacji dla urządzeń osobistych oraz zaktualizować zasady dostępu warunkowego, aby zezwolić na dostęp tylko z klientów obsługujących zarządzanie aplikacjami mobilnymi.

Implementacja dostępu warunkowego

Dostęp warunkowy to podstawowe narzędzie do poprawy stanu zabezpieczeń organizacji. Dlatego ważne jest, aby postępować zgodnie z następującymi najlepszymi rozwiązaniami:

- Upewnij się, że wszystkie aplikacje SaaS mają co najmniej jedną zasadę

- Unikaj łączenia filtru Wszystkie aplikacje z kontrolką bloku, aby uniknąć ryzyka blokady

- Unikaj używania opcji Wszyscy użytkownicy jako filtru i przypadkowo dodawania gości

- Migrowanie wszystkich "starszych" zasad do witryny Azure Portal

- Przechwyć wszystkie kryteria dla użytkowników, urządzeń i aplikacji

- Używanie zasad dostępu warunkowego do implementowania uwierzytelniania wieloskładnikowego zamiast używania uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników

- Posiadanie małego zestawu podstawowych zasad, które mogą być stosowane do wielu aplikacji

- Definiowanie pustych grup wyjątków i dodawanie ich do zasad w celu utworzenia strategii wyjątków

- Planowanie kont z break glass bez kontrolek uwierzytelniania wieloskładnikowego

- Zapewnij spójne środowisko aplikacji klienckich platformy Microsoft 365, na przykład Teams, OneDrive, Outlook itd.). implementując ten sam zestaw kontrolek dla usług, takich jak Exchange Online i SharePoint na platformie Microsoft 365

- Przypisanie do zasad należy zaimplementować za pośrednictwem grup, a nie osób

- Regularne przeglądy grup wyjątków używanych w zasadach w celu ograniczenia czasu, w jaki użytkownicy nie są w stanie zabezpieczeń. Jeśli jesteś właścicielem microsoft Entra ID P2, możesz użyć przeglądów dostępu do automatyzacji procesu

Zalecany odczyt dostępu warunkowego

- Najlepsze rozwiązania dotyczące dostępu warunkowego w usłudze Microsoft Entra ID

- Konfiguracje dostępu do tożsamości i urządzeń

- Dokumentacja ustawień dostępu warunkowego firmy Microsoft Entra

- Typowe zasady dostępu warunkowego

Dostęp do obszaru powierzchni

Starsze uwierzytelnianie

Silne poświadczenia, takie jak uwierzytelnianie wieloskładnikowe, nie mogą chronić aplikacji przy użyciu starszych protokołów uwierzytelniania, co czyni go preferowanym wektorem ataku przez złośliwych podmiotów. Blokowanie starszego uwierzytelniania ma kluczowe znaczenie dla poprawy stanu zabezpieczeń dostępu.

Starsze uwierzytelnianie to termin, który odnosi się do protokołów uwierzytelniania używanych przez aplikacje, takich jak:

- Starsi klienci pakietu Office, którzy nie korzystają z nowoczesnego uwierzytelniania (na przykład klienta pakietu Office 2010)

- Klienci korzystający z protokołów poczty, takich jak Protokół IMAP (Internet Message Access Protocol)/Simple Mail Transfer Protocol (SMTP)/punkt obecności (POP)

Osoby atakujące zdecydowanie preferują te protokoły — w rzeczywistości prawie 100% ataków sprayu haseł używa starszych protokołów uwierzytelniania. Hakerzy używają starszych protokołów uwierzytelniania, ponieważ nie obsługują logowania interakcyjnego, co jest wymagane w przypadku dodatkowych wyzwań związanych z zabezpieczeniami, takich jak uwierzytelnianie wieloskładnikowe i uwierzytelnianie urządzeń.

Jeśli starsze uwierzytelnianie jest powszechnie używane w danym środowisku, należy zaplanować migrację starszych klientów do klientów obsługujących nowoczesne uwierzytelnianie tak szybko, jak to możliwe. Jeśli w tym samym tokenie niektórzy użytkownicy korzystają już z nowoczesnego uwierzytelniania, ale inni, którzy nadal korzystają ze starszego uwierzytelniania, należy wykonać następujące kroki, aby zablokować starszych klientów uwierzytelniania:

Użyj raportów aktywności logowania, aby zidentyfikować użytkowników, którzy nadal korzystają ze starszego uwierzytelniania i korygowania planu:

Uaktualnij klientów obsługujących nowoczesne uwierzytelnianie do użytkowników, których dotyczy problem.

Zaplanuj przedział czasu migracji jednorazowej, aby zablokować je zgodnie z poniższymi krokami.

Zidentyfikuj, jakie starsze aplikacje mają twardą zależność od starszego uwierzytelniania. Zobacz krok 3 poniżej.

Wyłącz starsze protokoły w źródle (na przykład Skrzynka pocztowa programu Exchange) dla użytkowników, którzy nie używają starszego uwierzytelniania, aby uniknąć większej ekspozycji.

W przypadku pozostałych kont (najlepiej nieludzkich tożsamości, takich jak konta usług), użyj dostępu warunkowego, aby ograniczyć starsze protokoły po uwierzytelnieniu.

Zalecany odczyt starszego uwierzytelniania

Udzielanie zgody

W przypadku nielegalnego ataku na udzielenie zgody osoba atakująca tworzy zarejestrowaną aplikację firmy Microsoft, która żąda dostępu do danych, takich jak informacje kontaktowe, poczta e-mail lub dokumenty. Użytkownicy mogą udzielać zgody na złośliwe aplikacje za pośrednictwem ataków wyłudzających informacje podczas lądowania w złośliwych witrynach internetowych.

Poniżej znajduje się lista aplikacji z uprawnieniami, które warto sprawdzić w przypadku usług w chmurze firmy Microsoft:

- Aplikacje z aplikacją lub delegowane *. Uprawnienia readWrite

- Aplikacje z delegowanymi uprawnieniami mogą odczytywać, wysyłać i zarządzać pocztą e-mail w imieniu użytkownika

- Aplikacje, którym udzielono uprawnień przy użyciu następujących uprawnień:

| Zasób | Uprawnienie |

|---|---|

| Exchange Online | EAS. AccessAsUser.All |

| EWS. AccessAsUser.All | |

| Mail.Read | |

| Interfejsu API programu Microsoft Graph | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Aplikacje przyznały użytkownikowi pełne personifikację zalogowanego użytkownika. Na przykład:

| Zasób | Uprawnienie |

|---|---|

| Interfejsu API programu Microsoft Graph | Directory.AccessAsUser.All |

| Interfejs API REST platformy Azure | user_impersonation |

Aby uniknąć tego scenariusza, należy zapoznać się z artykułem Wykrywanie i korygowanie nielegalnych dotacji zgody w usłudze Office 365 w celu zidentyfikowania i naprawienia wszelkich aplikacji z nielegalnymi grantami lub aplikacjami, które mają więcej dotacji niż są niezbędne. Następnie całkowicie usuń samoobsługę i ustanów procedury zapewniania ładu. Na koniec zaplanuj regularne przeglądy uprawnień aplikacji i usuń je, gdy nie są potrzebne.

Zgoda udziela zalecanego czytania

Ustawienia użytkownika i grupy

Poniżej przedstawiono ustawienia użytkownika i grupy, które można zablokować, jeśli nie ma wyraźnej potrzeby biznesowej:

Ustawienia użytkownika

- Użytkownicy zewnętrzni — współpraca zewnętrzna może odbywać się w przedsiębiorstwie z usługami takimi jak Teams, Power BI, SharePoint na platformie Microsoft 365 i Azure Information Protection. Jeśli masz jawne ograniczenia dotyczące kontrolowania współpracy zewnętrznej inicjowanej przez użytkownika, zaleca się włączenie użytkowników zewnętrznych przy użyciu zarządzania upoważnieniami firmy Microsoft lub kontrolowanej operacji, takiej jak za pośrednictwem działu pomocy technicznej. Jeśli nie chcesz zezwalać na organiczną współpracę zewnętrzną dla usług, możesz całkowicie zablokować członkom zapraszanie użytkowników zewnętrznych. Alternatywnie można również zezwalać na określone domeny lub blokować je w zaproszeniach użytkowników zewnętrznych.

- Rejestracje aplikacji — po włączeniu Rejestracje aplikacji użytkownicy końcowi mogą dołączać aplikacje samodzielnie i udzielać dostępu do swoich danych. Typowym przykładem rejestracji aplikacji jest włączenie wtyczek programu Outlook lub asystentów głosowych, takich jak Alexa i Siri, aby odczytywać swoje wiadomości e-mail i kalendarz lub wysyłać wiadomości e-mail w ich imieniu. Jeśli klient zdecyduje się wyłączyć rejestrację aplikacji, zespoły InfoSec i IAM muszą być zaangażowane w zarządzanie wyjątkami (rejestracje aplikacji, które są wymagane w oparciu o wymagania biznesowe), ponieważ będą musieli zarejestrować aplikacje przy użyciu konta administratora i najprawdopodobniej wymagają projektowania procesu w celu operacjonalizacji procesu.

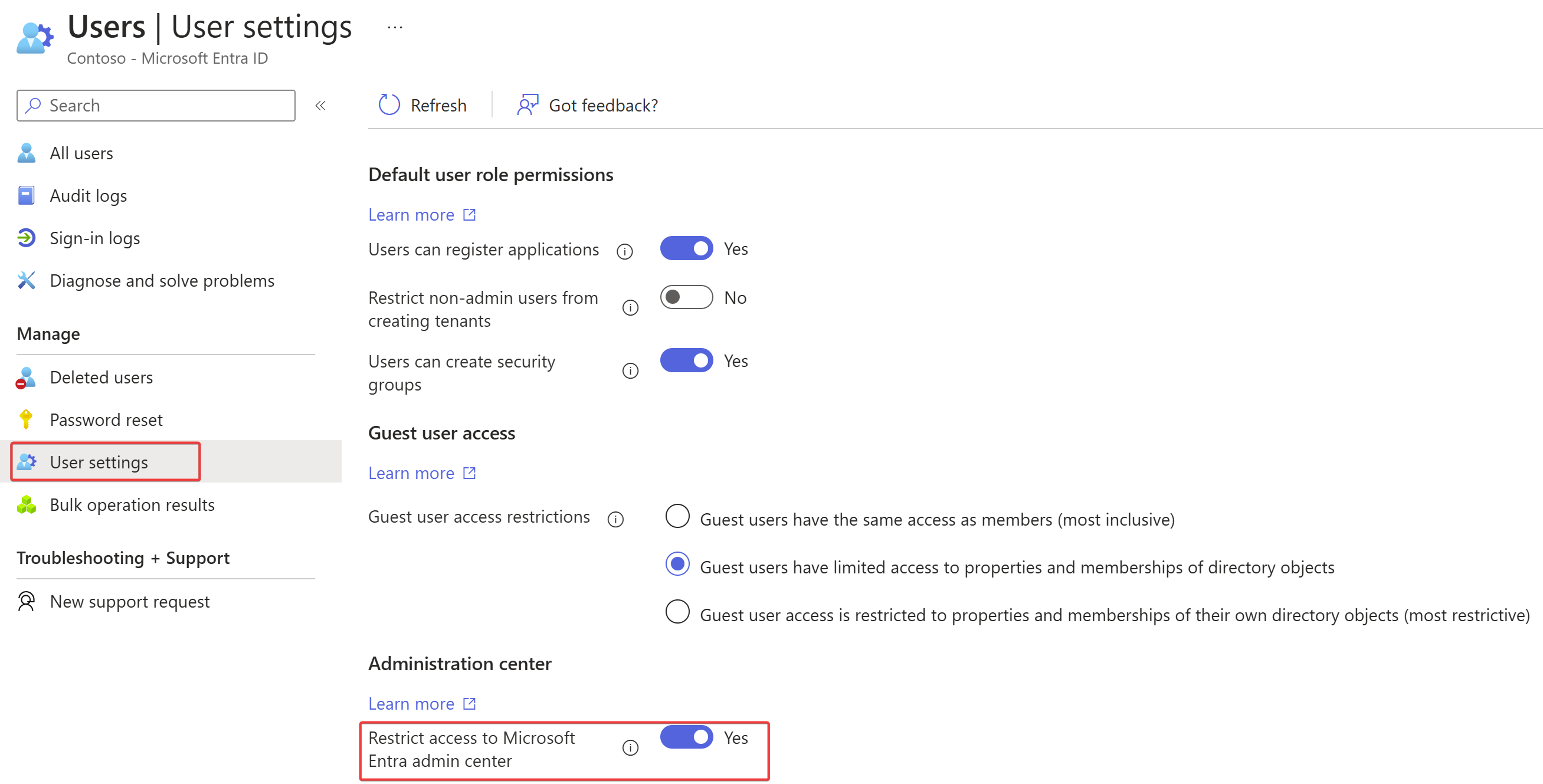

- Portal administracyjny — organizacje mogą zablokować blok Microsoft Entra w witrynie Azure Portal, aby użytkownicy niebędący administratorami nie mogli uzyskiwać dostępu do zarządzania microsoft Entra w witrynie Azure Portal i mylić. Przejdź do ustawień użytkownika w portalu zarządzania firmy Microsoft Entra, aby ograniczyć dostęp:

Uwaga

Administratorzy nie mogą nadal uzyskiwać dostępu do interfejsów zarządzania entra firmy Microsoft za pośrednictwem wiersza polecenia i innych interfejsów programowych.

Ustawienia grupy

Samoobsługowe zarządzanie grupami / Użytkownicy mogą tworzyć grupy zabezpieczeń / grupy platformy Microsoft 365. Jeśli nie ma bieżącej inicjatywy samoobsługowej dla grup w chmurze, klienci mogą zdecydować się wyłączyć tę inicjatywę, dopóki nie będą gotowi do korzystania z tej funkcji.

Zalecane czytanie grup

- Co to jest współpraca firmy Microsoft Entra B2B?

- Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft

- Aplikacje, uprawnienia i zgoda w identyfikatorze Entra firmy Microsoft.

- Zarządzanie dostępem do zasobów w usłudze Microsoft Entra ID za pomocą grup

- Konfigurowanie samoobsługowego zarządzania dostępem do aplikacji w usłudze Microsoft Entra ID

Ruch z nieoczekiwanych lokalizacji

Osoby atakujące pochodzą z różnych części świata. Zarządzaj tym ryzykiem przy użyciu zasad dostępu warunkowego z lokalizacją jako warunkiem. Warunek lokalizacji zasad dostępu warunkowego umożliwia blokowanie dostępu do lokalizacji, z których nie ma powodu biznesowego do logowania.

Jeśli jest dostępna, użyj rozwiązania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), aby analizować i znajdować wzorce dostępu między regionami. Jeśli nie używasz produktu SIEM lub nie pozyskujesz informacji o uwierzytelnianiu z identyfikatora Entra firmy Microsoft, zalecamy użycie usługi Azure Monitor do identyfikowania wzorców dostępu między regionami.

Użycie dostępu

Dzienniki firmy Microsoft Entra zarchiwizowane i zintegrowane z planami reagowania na zdarzenia

Dostęp do działań związanych z logowaniem, inspekcje i zdarzenia ryzyka dotyczące identyfikatora Entra firmy Microsoft mają kluczowe znaczenie dla rozwiązywania problemów, analizy użycia i badań kryminalistycznych. Identyfikator Entra firmy Microsoft zapewnia dostęp do tych źródeł za pośrednictwem interfejsów API REST, które mają ograniczony okres przechowywania. System zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) lub równoważna technologia archiwalna jest kluczem do długoterminowego przechowywania inspekcji i możliwości obsługi. Aby włączyć długoterminowe przechowywanie dzienników firmy Microsoft Entra, należy dodać je do istniejącego rozwiązania SIEM lub użyć usługi Azure Monitor. Archiwizowanie dzienników, które mogą być używane w ramach planów reagowania na zdarzenia i badania.

Zalecane odczyty dzienników

- Dokumentacja interfejsu API inspekcji firmy Microsoft Entra

- Dokumentacja interfejsu API raportu aktywności logowania firmy Microsoft Entra

- Pobieranie danych przy użyciu interfejsu API raportowania entra firmy Microsoft z certyfikatami

- Microsoft Graph for Ochrona tożsamości Microsoft Entra

- Dokumentacja interfejsu API działań zarządzania usługi Office 365

- Jak używać pakietu zawartości Usługi Power BI microsoft Entra ID

Podsumowanie

Istnieje 12 aspektów bezpiecznej infrastruktury tożsamości. Ta lista ułatwia dalsze zabezpieczanie poświadczeń i zarządzanie nimi, definiowanie środowiska uwierzytelniania, przypisywanie delegatów, mierzenie użycia i definiowanie zasad dostępu w oparciu o stan zabezpieczeń przedsiębiorstwa.

- Przypisz właścicieli do kluczowych zadań.

- Zaimplementuj rozwiązania do wykrywania słabych lub wycieków haseł, ulepszania zarządzania hasłami i ochrony oraz dalszego zabezpieczania dostępu użytkowników do zasobów.

- Zarządzanie tożsamością urządzeń w celu ochrony zasobów w dowolnym momencie i z dowolnej lokalizacji.

- Zaimplementuj uwierzytelnianie bez hasła.

- Zapewnienie ustandaryzowanego mechanizmu logowania jednokrotnego w całej organizacji.

- Migrowanie aplikacji z usług AD FS do identyfikatora entra firmy Microsoft w celu zapewnienia lepszych zabezpieczeń i bardziej spójnej możliwości zarządzania.

- Przypisz użytkowników do aplikacji przy użyciu grup, aby umożliwić większą elastyczność i możliwość zarządzania na dużą skalę.

- Konfigurowanie zasad dostępu opartych na ryzyku.

- Zablokuj starsze protokoły uwierzytelniania.

- Wykrywanie i korygowanie nielegalnych dotacji zgody.

- Zablokuj ustawienia użytkownika i grupy.

- Włącz długoterminowe przechowywanie dzienników firmy Microsoft Entra na potrzeby rozwiązywania problemów, analizy użycia i badań kryminalistycznych.

Następne kroki

Wprowadzenie do kontroli i akcji operacyjnych zarządzania tożsamościami.