Migrowanie scenariuszy zarządzania tożsamościami z programu SAP IDM do usługi Microsoft Entra

Oprócz aplikacji biznesowych firma SAP oferuje szereg technologii zarządzania tożsamościami i dostępem, w tym usług SAP Cloud Identity Services i SAP Identity Management (SAP IDM), aby pomóc swoim klientom w utrzymaniu tożsamości w aplikacjach SAP. Oprogramowanie SAP IDM, które organizacje wdrażają lokalnie, historycznie zapewniane zarządzanie tożsamościami i dostępem na potrzeby wdrożeń sap R/3. Sap zakończy konserwację rozwiązania SAP Identity Management. W przypadku tych organizacji, które korzystały z usługi SAP Identity Management, firma Microsoft i SAP współpracują ze współpracownikami w celu opracowania wskazówek dotyczących migracji scenariuszy zarządzania tożsamościami z usługi SAP Identity Management do firmy Microsoft Entra.

Modernizacja tożsamości to krytyczny i niezbędny krok w kierunku poprawy stanu zabezpieczeń organizacji i ochrony użytkowników i zasobów przed zagrożeniami tożsamości. Jest to strategiczna inwestycja, która może przynieść znaczne korzyści poza silniejszą postawę zabezpieczeń, na przykład poprawę środowiska użytkownika i optymalizację wydajności operacyjnej. Administratorzy w wielu organizacjach wyrazili zainteresowanie przeniesieniem centrum scenariuszy zarządzania tożsamościami i dostępem w całości do chmury. Niektóre organizacje nie będą już mieć środowiska lokalnego, podczas gdy inne integrują zarządzanie tożsamościami i dostępem hostowanymi w chmurze z pozostałymi aplikacjami lokalnymi, katalogami i bazami danych. Aby uzyskać więcej informacji na temat transformacji w chmurze dla usług tożsamości, zobacz Stan transformacji chmury i przejście do chmury.

Firma Microsoft Entra oferuje uniwersalną platformę tożsamości hostowaną w chmurze, która zapewnia osobom, partnerom i klientom pojedynczą tożsamość w celu uzyskiwania dostępu do aplikacji w chmurze i lokalnych oraz współpracy z dowolnej platformy i urządzenia. Ten dokument zawiera wskazówki dotyczące opcji migracji i podejść do przenoszenia scenariuszy zarządzania tożsamościami i dostępem (IAM) z rozwiązania SAP Identity Management do usług hostowanych w chmurze firmy Microsoft i zostaną zaktualizowane w miarę udostępniania nowych scenariuszy migracji.

Omówienie firmy Microsoft Entra i jego integracji produktów SAP

Microsoft Entra to rodzina produktów, w tym Microsoft Entra ID (dawniej Azure Active Directory) i Zarządzanie tożsamością Microsoft Entra. Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem, która umożliwia pracownikom i gościom dostęp do zasobów. Zapewnia silne uwierzytelnianie i bezpieczny dostęp adaptacyjny oraz integruje się zarówno z lokalnymi starszymi aplikacjami, jak i tysiącami aplikacji typu oprogramowanie jako usługa (SaaS), zapewniając bezproblemowe środowisko użytkownika końcowego. Zarządzanie tożsamością Microsoft Entra oferuje dodatkowe możliwości automatycznego ustanawiania tożsamości użytkowników w aplikacjach, do których użytkownicy muszą uzyskiwać dostęp, oraz aktualizować i usuwać tożsamości użytkowników w miarę zmiany stanu zadania lub ról.

Firma Microsoft Entra udostępnia interfejsy użytkownika, w tym centrum administracyjne firmy Microsoft Entra, portale myapps i myaccess oraz udostępnia interfejs API REST dla operacji zarządzania tożsamościami i samoobsługę delegowanego użytkownika końcowego. Microsoft Entra ID obejmuje integracje dla rozwiązania SuccessFactors, składnika SAP ERP Central (SAP ECC) oraz za pośrednictwem usług SAP Cloud Identity Services, mogą zapewnić aprowizowanie i logowanie jednokrotne do platformy S/4HANA oraz wiele innych aplikacji SAP. Aby uzyskać więcej informacji na temat tych integracji, zobacz Zarządzanie dostępem do aplikacji SAP. Firma Microsoft Entra implementuje również standardowe protokoły, takie jak SAML, SCIM, SOAP i OpenID Connect, aby bezpośrednio integrować się z wieloma aplikacjami na potrzeby logowania jednokrotnego i aprowizacji. Firma Microsoft Entra ma również agentów, w tym synchronizację z chmurą Microsoft Entra Connect i agenta aprowizacji w celu połączenia usług Firmy Microsoft Entra w chmurze z lokalnymi aplikacjami, katalogami i bazami danych organizacji.

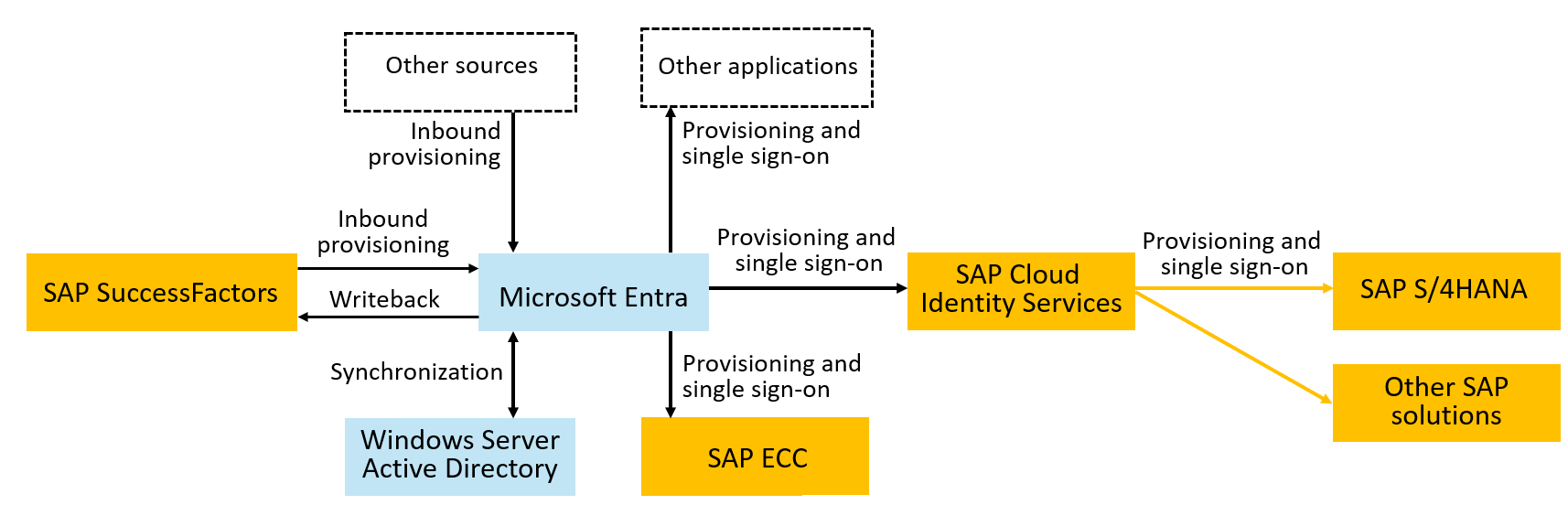

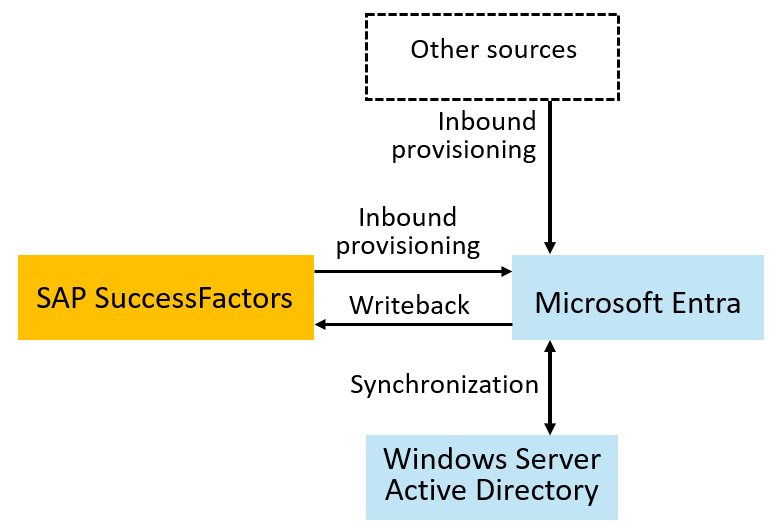

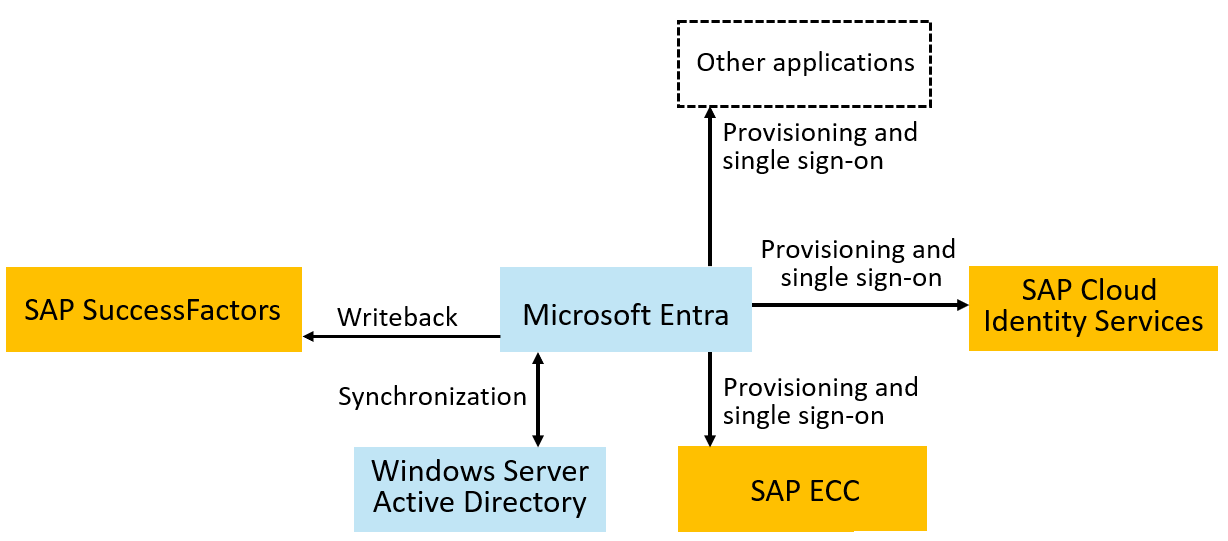

Na poniższym diagramie przedstawiono przykładową topologię aprowizacji użytkowników i logowania jednokrotnego. W tej topologii procesy robocze są reprezentowane w rozwiązaniach SuccessFactors i muszą mieć konta w domenie usługi Active Directory systemu Windows Server, w aplikacjach firmy Microsoft Entra, SAP ECC i SAP w chmurze. W tym przykładzie przedstawiono organizację z domeną usługi AD systemu Windows Server; jednak usługa AD systemu Windows Server nie jest wymagana.

Planowanie migracji scenariuszy zarządzania tożsamościami do firmy Microsoft Entra

Od czasu wprowadzenia rozwiązania SAP IDM krajobraz zarządzania tożsamościami i dostępem ewoluował wraz z nowymi aplikacjami i nowymi priorytetami biznesowymi, a więc podejścia zalecane do rozwiązywania przypadków użycia IAM będą w wielu przypadkach różnić się od tych organizacji, które zostały wcześniej zaimplementowane dla rozwiązania SAP IDM. W związku z tym organizacje powinny zaplanować etapowe podejście do migracji scenariuszy. Na przykład jedna organizacja może określić priorytety migracji scenariusza samoobsługowego resetowania haseł przez użytkownika końcowego jako jeden krok, a następnie po zakończeniu przenoszenia scenariusza aprowizacji. W innym przykładzie organizacja może najpierw wdrożyć funkcje firmy Microsoft Entra w oddzielnej dzierżawie przejściowej, obsługiwanej równolegle z istniejącym systemem zarządzania tożsamościami i dzierżawą produkcyjną, a następnie wprowadzić konfiguracje scenariuszy jeden po jednym z dzierżawy przejściowej do dzierżawy produkcyjnej i zlikwidować ten scenariusz z istniejącego systemu zarządzania tożsamościami. Kolejność, w jakiej organizacja zdecyduje się przenieść swoje scenariusze, będzie zależeć od ogólnych priorytetów IT i wpływu na innych uczestników projektu, takich jak użytkownicy końcowi potrzebują aktualizacji szkoleniowej lub właściciele aplikacji. Organizacje mogą również strukturę migracji scenariuszy zarządzania dostępem i tożsamościami wraz z innymi modernizacjami IT, takimi jak przenoszenie innych scenariuszy poza zarządzanie tożsamościami z lokalnej technologii SAP do rozwiązania SuccessFactors, S/4HANA lub innych usług w chmurze. Możesz również skorzystać z tej okazji, aby wyczyścić i usunąć nieaktualne integracje, prawa dostępu lub role i skonsolidować w razie potrzeby.

Aby rozpocząć planowanie migracji,

- Zidentyfikuj bieżące i planowane przypadki użycia IAM w strategii modernizacji IAM.

- Przeanalizuj wymagania tych przypadków użycia i dopasuj te wymagania do możliwości usług Microsoft Entra.

- Określanie ram czasowych i uczestników projektu w celu wdrożenia nowych funkcji firmy Microsoft Entra w celu obsługi migracji.

- Określ proces migracji jednorazowej dla aplikacji, aby przenieść kontrolki logowania jednokrotnego, cyklu życia tożsamości i cyklu życia dostępu do firmy Microsoft Entra.

Ponieważ migracja oprogramowania SAP IDM prawdopodobnie będzie obejmować integracje z istniejącymi aplikacjami SAP, zapoznaj się ze wskazówkami dotyczącymi integracji ze źródłami SAP i docelowymi wskazówkami dotyczącymi sposobu określania sekwencji dołączania aplikacji i sposobu integracji aplikacji z firmą Microsoft Entra.

Usługi i partnerzy integracji na potrzeby wdrażania firmy Microsoft Entra z aplikacjami SAP

Partnerzy mogą również pomóc twojej organizacji w planowaniu i wdrażaniu dla firmy Microsoft Entra z aplikacjami SAP, takimi jak SAP S/4HANA. Klienci mogą angażować partnerów wymienionych w narzędziu Microsoft Solution Partner Finder lub wybrać spośród tych usług i partnerów integracji wymienionych w poniższej tabeli. Opisy i połączone strony są udostępniane przez samych partnerów. Możesz użyć opisu, aby zidentyfikować partnera do wdrażania firmy Microsoft Entra z aplikacjami SAP, z którymi możesz się skontaktować i dowiedzieć się więcej.

| Nazwa/nazwisko | opis |

|---|---|

| Accenture i Avanade | "Accenture i Avanade są globalnymi liderami w zakresie zabezpieczeń i usług SAP firmy Microsoft. Dzięki naszej unikatowej kombinacji umiejętności firmy Microsoft i SAP możemy pomóc Zrozumieć i pomyślnie zaplanować migrację z rozwiązania SAP IdM do identyfikatora Entra firmy Microsoft. Dzięki naszym zasobom i wiedzy na temat dostarczania firma Avanade i Accenture mogą pomóc w przyspieszeniu projektu migracji w celu osiągnięcia celów z mniejszym ryzykiem. Accenture jest wyjątkowo pozycjonowany, aby pomóc dużym przedsiębiorstwom globalnym, uzupełnionym głębokim doświadczeniem firmy Avanade z wspieraniem zarówno średnich, jak i dużych przedsiębiorstw podczas migracji. Nasza obszerna wiedza i doświadczenie mogą pomóc w przyspieszeniu podróży w celu zastąpienia rozwiązania SAP IdM, jednocześnie maksymalizując inwestycję w identyfikator Microsoft Entra ID. |

| Campana i Schott | "Campana & Schott to międzynarodowe doradztwo w zakresie zarządzania i technologii z ponad 600 pracownikami w Europie i USA. Łączymy ponad 30-letnie doświadczenie w zarządzaniu projektami i transformacji z dogłębną wiedzą w zakresie technologii firmy Microsoft, strategii IT i organizacji IT. Jako partner rozwiązań firmy Microsoft dla chmury firmy Microsoft zapewniamy nowoczesne zabezpieczenia dla aplikacji Microsoft 365, SaaS i starszych aplikacji lokalnych. |

| Technologia DXC | "Technologia DXC pomaga firmom globalnym uruchamiać swoje systemy i operacje o znaczeniu krytycznym podczas modernizacji IT, optymalizowania architektur danych oraz zapewniania bezpieczeństwa i skalowalności w chmurach publicznych, prywatnych i hybrydowych. Dzięki 30+ lat globalnej współpracy strategicznej z firmą Microsoft i SAP firma DXC ma bogate doświadczenie w implementacjach oprogramowania SAP IDM w różnych branżach. |

| Edgile, firma Wipro | "Edgile, firma Wipro, korzysta z 25 lat wiedzy zarówno z sap, jak i platformy Microsoft 365, aby bezproblemowo migrować tożsamość i zarządzanie dostępem (IDM) dla naszych cenionych klientów. Jako partner firmy Microsoft Entra Launch i partner globalnych usług strategicznych SAP (GSSP) wyróżniamy się w dziedzinie modernizacji i zarządzania zmianami zarządzania tożsamościami i tożsamościami. Nasz zespół ekspertów Edgile i Wipro ma unikatowe podejście, zapewniając pomyślne przekształcenia tożsamości i zabezpieczeń chmury dla naszych klientów. |

| Rozwiązanie IB | "IBsolution jest jednym z najbardziej doświadczonych firm doradczych SAP Identity Management na całym świecie z rekordem śledzenia ponad 20 lat. Dzięki strategicznemu podejściu i wstępnie spakowanym rozwiązaniom firma towarzyszy klientom w przejściu od rozwiązania SAP IdM do najbardziej zalecanego następcy rozwiązania IdM firmy SAP Zarządzanie tożsamością Microsoft Entra". |

| IBM Consulting | "IBM Consulting jest globalnym liderem w usługach transformacji firmy Microsoft ds. zabezpieczeń i oprogramowania SAP. Jesteśmy dobrze pozycjonowani, aby obsługiwać migrację oprogramowania SAP IdM klientów do identyfikatora Entra firmy Microsoft. Nasza wiedza i doświadczenie w obsłudze dużych globalnych klientów korporacyjnych, w połączeniu z głęboką wiedzą w zakresie cyberbezpieczeństwa, sztucznej inteligencji i usług SAP, pomaga zapewnić bezproblemową podróż przejścia z minimalnymi zakłóceniami w krytycznych usługach biznesowych i funkcjach. |

| KPMG | "KPMG i Microsoft jeszcze bardziej wzmacniają swój sojusz, dostarczając kompleksową propozycję zarządzania tożsamościami. Dzięki biegłym nawigowaniu po złożoności ładu tożsamości połączenie zaawansowanych narzędzi firmy Microsoft Entra z kpMG Powered Enterprise pomaga zwiększyć transformację funkcjonalną. Ta synergia może napędzać przyspieszone możliwości cyfrowe, zwiększyć wydajność operacyjną, wzmocnić bezpieczeństwo i zapewnić zgodność. |

| ObjektKultur | "Jako wieloletni partner firmy Microsoft, Objektkultur cyfryzuje procesy biznesowe poprzez doradztwo, opracowywanie i operacje innowacyjnych rozwiązań IT. Mając głębokie doświadczenie w wdrażaniu rozwiązań do zarządzania tożsamościami i dostępem w ramach technologii firmy Microsoft i integrowania aplikacji, bezproblemowo kierujemy klientów od wycofanego rozwiązania SAP IDM do niezawodnej usługi Microsoft Entra, gwarantując bezpieczne, zarządzane i usprawnione zarządzanie tożsamościami i dostępem w chmurze. |

| Patecco | "PATECCO to niemiecka firma konsultingowa IT specjalizująca się w opracowywaniu, obsłudze i wdrażaniu rozwiązań do zarządzania tożsamościami i dostępem w oparciu o najnowsze technologie. Mając wysoką wiedzę na temat IAM i partnerstwa z liderami branży, oferuje dostosowane usługi dla klientów z różnych sektorów, w tym bankowości, ubezpieczeń, farmy, energii, chemii i użyteczności publicznej. |

| Protiviti | "Jako partner rozwiązań w chmurze sztucznej inteligencji firmy Microsoft i partner SAP Gold, doświadczenie Firmy Protiviti w zakresie rozwiązań firmy Microsoft i SAP jest niedopasowane w branży. Łączenie naszych zaawansowanych partnerstw zapewni naszym klientom zestaw kompleksowych rozwiązań do scentralizowanego zarządzania tożsamościami i zarządzania rolami. |

| PwC | "Usługi zarządzania tożsamościami i dostępem w programie PwC mogą pomóc we wszystkich fazach możliwości, od pomocy w ocenie istniejących możliwości wdrożonych w rozwiązaniu SAP IDM i strategii oraz planowania docelowego stanu i wizji przy użyciu Zarządzanie tożsamością Microsoft Entra. Program PwC może również obsługiwać środowisko jako usługę zarządzaną i obsługiwać je po przejściu na żywo. |

| SAP | "Z dużym doświadczeniem w projektowaniu i wdrażaniu rozwiązania SAP IDM nasz zespół konsultingowy SAP oferuje kompleksową wiedzę na temat migracji z rozwiązania SAP IDM do firmy Microsoft Entra. Dzięki silnym i bezpośrednim połączeniom z programowaniem sap możemy napędzać wymagania klientów i wdrażać innowacyjne pomysły. Nasze doświadczenie w integracji z firmą Microsoft Entra umożliwia nam dostarczanie dostosowanych rozwiązań. Ponadto mamy najlepsze rozwiązania dotyczące obsługi usług SAP Cloud Identity Services i integrowania oprogramowania SAP z produktami w chmurze innych niż SAP. Ufaj naszej wiedzy i pozwól, aby nasz zespół konsultingowy SAP wspierał Cię podczas migracji do identyfikatora Entra firmy Microsoft". |

| SIEDZI | "SITS, wiodący dostawca cyberbezpieczeństwa w regionie DACH, obsługuje klientów z najwyższej klasy doradztwa, inżynierii, technologii w chmurze i usług zarządzanych. Jako partner rozwiązań firmy Microsoft dla zabezpieczeń, nowoczesnej pracy i infrastruktury platformy Azure oferujemy naszym klientom doradztwo, implementację, pomoc techniczną i usługi zarządzane w zakresie zabezpieczeń, zgodności, tożsamości i prywatności". |

| Traxion | "Traxion, część grupy SITS, działa w regionie BeNeLux. Traxion to firma zajmująca się bezpieczeństwem IT z 160 pracownikami i ponad 24 latami, specjalizujemy się w rozwiązaniach do zarządzania tożsamościami. Jako partner firmy Microsoft zapewniamy najwyższej warstwie usługi i tożsamości i tożsamości, implementację i obsługę techniczną, zapewniając silne, długotrwałe relacje klientów. |

Wskazówki dotyczące migracji dla każdego scenariusza rozwiązania SAP IDM

W poniższych sekcjach znajdują się linki do wskazówek dotyczących migrowania każdego scenariusza sap IDM do firmy Microsoft Entra. Nie wszystkie sekcje mogą być istotne dla każdej organizacji, w zależności od scenariuszy SAP IDM wdrożonych przez organizację.

Pamiętaj, aby monitorować ten artykuł, dokumentację produktu Microsoft Entra i odpowiednią dokumentację produktu SAP, aby uzyskać aktualizacje, ponieważ możliwości obu produktów nadal ewoluują, aby odblokować więcej scenariuszy migracji i nowych scenariuszy, w tym integracji firmy Microsoft z kontrolą dostępu sap (SAP AC) i sap Cloud Identity Access Governance (SAP IAG).

Migrowanie magazynu tożsamości do dzierżawy identyfikatora entra firmy Microsoft

W programie SAP IDM magazyn tożsamości to repozytorium informacji o tożsamości, w tym użytkowników, grup i dziennik inspekcji. W firmie Microsoft Entra dzierżawa jest wystąpieniem identyfikatora Entra firmy Microsoft, w którym znajdują się informacje o jednej organizacji, w tym obiekty organizacyjne, takie jak użytkownicy, grupy i urządzenia. Dzierżawa zawiera również zasady dostępu i zgodności dla zasobów, takich jak aplikacje zarejestrowane w katalogu. Podstawowe funkcje obsługiwane przez dzierżawę obejmują uwierzytelnianie tożsamości, a także zarządzanie dostępem do zasobów. Dzierżawy zawierają uprzywilejowane dane organizacyjne i są bezpiecznie odizolowane od innych dzierżaw. Ponadto dzierżawy można skonfigurować tak, aby dane organizacji zostały utrwalone i przetworzone w określonym regionie lub chmurze, co umożliwia organizacjom korzystanie z dzierżaw jako mechanizmu spełniającego wymagania dotyczące rezydencji danych i obsługi wymagań dotyczących zgodności.

Organizacje z platformą Microsoft 365, Platformą Microsoft Azure lub innymi usługami Online Services firmy Microsoft mają już dzierżawę identyfikatora Entra firmy Microsoft, która stanowi elementy będące pod tymi usługami. Ponadto organizacja może mieć dodatkowe dzierżawy, takie jak dzierżawa, która ma określone aplikacje i która została skonfigurowana do spełnienia standardów , takich jak PCI-DSS mających zastosowanie do tych aplikacji. Aby uzyskać więcej informacji na temat określania, czy istniejąca dzierżawa jest odpowiednia, zobacz izolowanie zasobów z wieloma dzierżawami. Jeśli Twoja organizacja nie ma jeszcze dzierżawy, zapoznaj się z planami wdrażania firmy Microsoft Entra.

Przed migracją scenariuszy do dzierżawy firmy Microsoft Entra należy zapoznać się z instrukcjami krok po kroku:

- Definiowanie zasad organizacji z wymaganiami wstępnymi użytkownika i innymi ograniczeniami dostępu do aplikacji

- Zdecyduj o topologii aprowizacji i uwierzytelniania. Podobnie jak w przypadku zarządzania cyklem życia tożsamości sap IDM , jedna dzierżawa usługi Microsoft Entra ID może łączyć się z wieloma aplikacjami w chmurze i lokalnymi na potrzeby aprowizacji i logowania jednokrotnego.

- Upewnij się, że wymagania wstępne organizacji są spełnione w tej dzierżawie, w tym posiadanie odpowiednich licencji firmy Microsoft Entra w tej dzierżawie dla funkcji, których będziesz używać.

Migrowanie istniejących danych IAM do dzierżawy identyfikatora entra firmy Microsoft

W programie SAP IDM magazyn tożsamości reprezentuje dane tożsamości za pomocą typów pozycji, takich jak MX_PERSON, MX_ROLElub MX_PRIVILEGE.

Osoba jest reprezentowana w dzierżawie microsoft Entra ID jako użytkownik. Jeśli masz istniejących użytkowników, którzy nie są jeszcze w identyfikatorze Entra firmy Microsoft, możesz przenieść je do identyfikatora Entra firmy Microsoft. Najpierw, jeśli masz atrybuty istniejących użytkowników, którzy nie są częścią schematu identyfikatora Entra firmy Microsoft, rozszerz schemat użytkownika Microsoft Entra za pomocą atrybutów rozszerzenia dla dodatkowych atrybutów . Następnie przeprowadź przekazywanie, aby zbiorczo utworzyć użytkowników w usłudze Microsoft Entra ID ze źródła, takiego jak plik CSV. Następnie należy wydać poświadczenia tym nowym użytkownikom, aby mogli uwierzytelnić się w identyfikatorze Entra firmy Microsoft.

Rolę biznesową można przedstawić w Zarządzanie tożsamością Microsoft Entra jako pakiet dostępu do zarządzania upoważnieniami. Możesz zarządzać dostępem do aplikacji, migrując model ról organizacji do Zarządzanie tożsamością Microsoft Entra, co powoduje utworzenie pakietu dostępu dla każdej roli biznesowej. Aby zautomatyzować proces migracji, możesz użyć programu PowerShell do tworzenia pakietów dostępu.

Uprawnienie lub rola techniczna w systemie docelowym może być reprezentowana w firmie Microsoft Entra jako rola aplikacji lub jako grupa zabezpieczeń, w zależności od wymagań systemu docelowego dotyczących sposobu korzystania z danych microsoft Entra ID do autoryzacji. Aby uzyskać więcej informacji, zobacz Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft i ustanawianie punktu odniesienia przeglądanego dostępu.

Grupa dynamiczna ma oddzielne możliwe reprezentacje w firmie Microsoft Entra. W firmie Microsoft Entra można automatycznie obsługiwać kolekcje użytkowników, takie jak wszyscy z określoną wartością atrybutu centrum kosztów, przy użyciu dynamicznych grup członkostwa identyfikatora Entra firmy Microsoft lub zarządzania upoważnieniami Zarządzanie tożsamością Microsoft Entra z zasadami automatycznego przypisywania pakietów dostępu. Polecenia cmdlet programu PowerShell umożliwiają tworzenie dynamicznych grup członkostwa lub zbiorcze tworzenie zasad automatycznego przypisania.

Migrowanie scenariuszy zarządzania użytkownikami

Za pośrednictwem centrum administracyjnego firmy Microsoft Entra, interfejsu API programu Microsoft Graph i programu PowerShell administratorzy mogą łatwo wykonywać codzienne działania związane z zarządzaniem tożsamościami, w tym tworzenie użytkownika, blokowanie logowania użytkownika, dodawanie użytkownika do grupy lub usuwanie użytkownika.

Aby włączyć operację na dużą skalę, firma Microsoft Entra umożliwia organizacjom automatyzowanie procesów cyklu życia tożsamości.

W usłudze Microsoft Entra ID i Zarządzanie tożsamością Microsoft Entra można zautomatyzować procesy cyklu życia tożsamości przy użyciu:

- Inbound provisioning from your organization's HR sources, pobiera informacje o pracownikach z workday i SuccessFactors, aby automatycznie obsługiwać tożsamości użytkowników zarówno w usługach Active Directory, jak i Microsoft Entra ID.

- Użytkownicy już obecni w usłudze Active Directory mogą być automatycznie tworzeni i utrzymywani w usłudze Microsoft Entra ID przy użyciu aprowizacji między katalogami.

- Zarządzanie tożsamością Microsoft Entra przepływy pracy cyklu życia automatyzują zadania przepływu pracy, które są uruchamiane w określonych kluczowych zdarzeniach, na przykład przed rozpoczęciem pracy nowego pracownika w organizacji, ponieważ zmieniają one stan w czasie w organizacji i opuszczają organizację. Na przykład przepływ pracy można skonfigurować pod kątem wysyłania wiadomości e-mail z tymczasowym dostępem do menedżera nowego użytkownika lub powitalnej wiadomości e-mail do użytkownika pierwszego dnia.

- Zasady automatycznego przypisywania w zarządzaniu upoważnieniami do dodawania i usuwania dynamicznej grupy członkostwa użytkownika, ról aplikacji i ról witryny programu SharePoint na podstawie zmian atrybutów użytkownika. Użytkownicy mogą również na żądanie być przypisani do grup, zespołów, ról firmy Microsoft Entra, ról zasobów platformy Azure i witryn usługi SharePoint Online, przy użyciu zarządzania upoważnieniami i usługi Privileged Identity Management, jak pokazano w sekcji zarządzania cyklem życia dostępu.

- Gdy użytkownicy znajdują się w usłudze Microsoft Entra ID z prawidłowymi przypisaniami ról członkostwa dynamicznego i aplikacji, aprowizacja użytkowników może tworzyć, aktualizować i usuwać konta użytkowników w innych aplikacjach z łącznikami do setek aplikacji w chmurze i lokalnych za pośrednictwem protokołu SCIM, LDAP i SQL.

- W przypadku cyklu życia gościa można określić w obszarze zarządzania upoważnieniami inne organizacje, których użytkownicy mogą żądać dostępu do zasobów organizacji. Po zatwierdzeniu żądania jednego z tych użytkowników zarządzanie upoważnieniami automatycznie dodaje je jako gościa B2B do katalogu organizacji i przypisuje odpowiedni dostęp. A zarządzanie upoważnieniami automatycznie usuwa użytkownika-gościa B2B z katalogu organizacji po wygaśnięciu lub odwołaniu ich praw dostępu.

- Przeglądy dostępu automatyzują cykliczne przeglądy istniejących gości znajdujących się już w katalogu organizacji i usuwa tych użytkowników z katalogu organizacji, gdy nie potrzebują już dostępu.

Podczas migracji z innego produktu IAM należy pamiętać, że implementacje pojęć związanych z zarządzaniem dostępem i tożsamościami w firmie Microsoft Entra mogą różnić się od implementacji tych pojęć w innych produktach IAM. Na przykład organizacje mogą wyrażać proces biznesowy dla zdarzeń cyklu życia, takich jak dołączanie nowych pracowników, a niektóre produkty IAM zaimplementowały je za pośrednictwem przepływu pracy w ramach podstawy przepływu pracy. Z kolei firma Microsoft Entra ma wiele wbudowanych procedur automatyzacji i nie wymaga zdefiniowanych przepływów pracy dla większości działań automatyzacji zarządzania tożsamościami. Na przykład firma Microsoft Entra można skonfigurować, że po wykryciu nowego procesu roboczego w systemie hr rekordu, takiego jak SuccessFactors, firma Microsoft Entra automatycznie tworzy konta użytkowników dla tego nowego procesu roboczego w usługach AD systemu Windows Server, Microsoft Entra ID, aprowizuje je do aplikacji, dodaje je do grup i przypisuje im odpowiednie licencje. Podobnie przetwarzanie żądań dostępu nie wymaga zdefiniowania przepływu pracy. W firmie Microsoft Entra przepływy pracy są wymagane tylko w następujących sytuacjach:

- Przepływy pracy mogą być używane w procesie dołączania/przenoszenia/opuszczania dla procesu roboczego dostępnego we wbudowanych zadaniach cyklu życia firmy Microsoft Entra. Na przykład administrator może zdefiniować przepływ pracy z zadaniem wysyłania wiadomości e-mail z tymczasowym dostępem dostępu dla nowego procesu roboczego. Administrator może również dodawać objaśnienia z przepływów pracy cyklu życia do usługi Azure Logic Apps podczas dołączania, przenoszenia i opuszczania przepływów pracy.

- Przepływy pracy mogą służyć do dodawania kroków w procesie żądania dostępu i przypisywania dostępu. Kroki zatwierdzania wieloetapowego, oddzielania kontroli obowiązków i wygasania są już implementowane w zarządzaniu upoważnieniami firmy Microsoft Entra. Administrator może zdefiniować objaśnienie z zarządzania upoważnieniami podczas przetwarzania żądań przypisania pakietu dostępu, udzielania przydziałów i usuwania przypisań do przepływów pracy usługi Azure Logic Apps.

Integracja ze źródłami sap HR

Organizacje, które mają rozwiązanie SAP SuccessFactors, mogą używać rozwiązania SAP IDM do stosowania danych pracowników z rozwiązania SAP SUccessFactors. Organizacje z rozwiązaniem SAP SuccessFactors mogą łatwo migrować w celu przeniesienia tożsamości pracowników z rozwiązania SuccessFactors do identyfikatora Entra firmy Microsoft lub rozwiązania SuccessFactors do lokalna usługa Active Directory przy użyciu łączników microsoft Entra ID. Łączniki obsługują następujące scenariusze:

- Zatrudnianie nowych pracowników: po dodaniu nowego pracownika do rozwiązania SuccessFactors konto użytkownika jest automatycznie tworzone w usłudze Microsoft Entra ID i opcjonalnie platforma Microsoft 365 i inne aplikacje oprogramowania jako usługi (SaaS), które obsługuje microsoft Entra ID.

- Atrybut pracownika i aktualizacje profilu: po zaktualizowaniu rekordu pracownika w rozwiązaniach SuccessFactors (takich jak nazwa, tytuł lub menedżer) konto użytkownika pracownika jest automatycznie aktualizowane w identyfikatorze Microsoft Entra ID i opcjonalnie platforma Microsoft 365 i inne aplikacje SaaS obsługiwane przez usługę Microsoft Entra ID.

- Kończenie pracy pracowników: po zakończeniu pracy pracownika w rozwiązaniu SuccessFactors konto użytkownika pracownika jest automatycznie wyłączone w identyfikatorze Microsoft Entra ID i opcjonalnie platforma Microsoft 365 i inne aplikacje SaaS obsługiwane przez usługę Microsoft Entra ID.

- Ponowne przełączenie pracownika: gdy pracownik zostanie ponownie uruchomiony w rozwiązaniu SuccessFactors, stare konto pracownika może zostać automatycznie ponownie aktywowane lub ponownie zainicjowane (w zależności od preferencji) do identyfikatora Entra firmy Microsoft i opcjonalnie platformy Microsoft 365 i innych aplikacji SaaS, które obsługuje microsoft Entra ID.

Możesz również zapisać z powrotem z identyfikatora Entra firmy Microsoft do właściwości ROZWIĄZANIA SAP SuccessFactors , takich jak adres e-mail.

Aby uzyskać szczegółowe wskazówki dotyczące cyklu życia tożsamości za pomocą rozwiązania SAP SuccessFactors jako źródła, w tym konfigurowania nowych użytkowników z odpowiednimi poświadczeniami w usłudze AD systemu Windows Server lub identyfikatorze Entra firmy Microsoft, zobacz Planowanie wdrażania usługi Microsoft Entra na potrzeby aprowizacji użytkowników przy użyciu aplikacji źródłowych i docelowych sap.

Niektóre organizacje używały również oprogramowania SAP IDM do odczytu z rozwiązania SAP Human Capital Management (HCM). Organizacje korzystające zarówno z rozwiązania SAP SuccessFactors, jak i SAP Human Capital Management (HCM) mogą również wprowadzać tożsamości do identyfikatora Entra firmy Microsoft. Za pomocą pakietu SAP Integration Suite można synchronizować listy procesów roboczych między rozwiązaniami SAP HCM i SAP SuccessFactors. Z tego miejsca możesz bezpośrednio przenieść tożsamości do identyfikatora Entra firmy Microsoft lub aprowizować je w usługach domena usługi Active Directory przy użyciu natywnych integracji aprowizacji wymienionych wcześniej.

Jeśli masz inne systemy źródeł rekordów oprócz rozwiązania SuccessFactors lub SAP HCM, możesz użyć interfejsu API aprowizacji ruchu przychodzącego firmy Microsoft, aby przenieść pracowników z tego systemu rekordów jako użytkowników w systemie Windows Server lub Microsoft Entra ID.

Aprowizuj systemy SAP

Większość organizacji z rozwiązaniem SAP IDM będzie używać go do aprowizowania użytkowników w usługach SAP ECC, SAP IAS, SAP S/4HANA lub innych aplikacjach SAP. Firma Microsoft Entra ma łączniki do systemów SAP ECC, SAP Cloud Identity Services i SAP SuccessFactors. Aprowizowanie w oprogramowaniu SAP S/4HANA lub innych aplikacjach wymaga, aby użytkownicy najpierw znajdowali się w identyfikatorze Entra firmy Microsoft. Gdy masz użytkowników w usłudze Microsoft Entra ID, możesz aprowizować tych użytkowników z usługi Microsoft Entra ID do usług SAP Cloud Identity Services lub SAP ECC, aby umożliwić im logowanie się do aplikacji SAP. Następnie usługa SAP Cloud Identity Services aprowizuje użytkowników pochodzących z usługi Microsoft Entra ID, które znajdują się w usłudze SAP Cloud Identity Directory, do podrzędnych aplikacji SAP SAP, w tym SAP S/4HANA CloudSAP S/4HANA On-premise za pośrednictwem łącznika SAP Cloud Connector, as ABAP i innych.

Aby uzyskać szczegółowe wskazówki dotyczące cyklu życia tożsamości z aplikacjami SAP jako obiektem docelowym, zobacz Planowanie wdrażania usługi Microsoft Entra na potrzeby aprowizacji użytkowników za pomocą aplikacji źródłowych i docelowych SAP.

Aby przygotować się do aprowizacji użytkowników w aplikacjach SAP zintegrowanych z usługami SAP Cloud Identity Services, upewnij się, że usługi SAP Cloud Identity Services mają niezbędne mapowania schematów dla tych aplikacji i aprowizować użytkowników z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services. Usługi SAP Cloud Identity Services będą następnie aprowizować użytkowników do podrzędnych aplikacji SAP w razie potrzeby. Następnie możesz użyć ruchu przychodzącego hr z rozwiązania SuccessFactors, aby zachować aktualność listy użytkowników w identyfikatorze Entra firmy Microsoft, gdy pracownicy dołączają, przenoszą i opuszczają. Jeśli dzierżawa ma licencję na Zarządzanie tożsamością Microsoft Entra, możesz również zautomatyzować zmiany przypisań ról aplikacji w usłudze Microsoft Entra ID dla usług SAP Cloud Identity Services. Aby uzyskać więcej informacji na temat rozdzielania obowiązków i innych kontroli zgodności przed aprowizowaniem, zobacz Migrowanie scenariuszy zarządzania cyklem życia dostępu.

Aby uzyskać wskazówki dotyczące aprowizacji użytkowników w usłudze SAP ECC, upewnij się, że niezbędne interfejsy API biznesowe (BAPI) dla rozwiązania SAP ECC są gotowe do użycia przez firmę Microsoft Entra do zarządzania tożsamościami, a następnie aprowizować użytkowników z identyfikatora Entra firmy Microsoft do rozwiązania SAP ECC.

Aby uzyskać wskazówki dotyczące aktualizowania rekordu procesu roboczego rozwiązania SAP SuccessFactor, zobacz zapisywanie zwrotne z identyfikatora entra firmy Microsoft do rozwiązania SAP SuccessFactors.

Jeśli używasz programu SAP NetWeaver AS dla języka Java z usługą Active Directory systemu Windows Server jako źródła danych, ruch przychodzący firmy Microsoft Entra SuccessFactors może służyć do automatycznego tworzenia i aktualizowania użytkowników w usłudze AD systemu Windows Server.

Jeśli używasz programu SAP NetWeaver AS dla języka Java z innym katalogiem LDAP jako źródłem danych, możesz skonfigurować identyfikator Entra firmy Microsoft, aby aprowizować użytkowników w katalogach LDAP.

Po skonfigurowaniu aprowizacji dla użytkowników w aplikacjach SAP należy włączyć dla nich logowanie jednokrotne. Microsoft Entra ID może służyć jako dostawca tożsamości i urząd uwierzytelniania dla aplikacji SAP. Identyfikator Entra firmy Microsoft może integrować się z oprogramowaniem SAP NetWeaver przy użyciu protokołu SAML lub OAuth. Aby uzyskać więcej informacji na temat konfigurowania logowania jednokrotnego do aplikacji SAP SaaS i nowoczesnych, zobacz włączanie logowania jednokrotnego.

Aprowizuj obsługę systemów innych niż SAP

Organizacje mogą również używać programu SAP IDM do aprowizowania użytkowników w systemach innych niż SAP, w tym usługi AD systemu Windows Server i innych baz danych, katalogów i aplikacji. Te scenariusze można migrować do identyfikatora Entra firmy Microsoft, aby aprowizować jego kopię tych użytkowników do tych repozytoriów.

W przypadku organizacji z usługą AD systemu Windows Server organizacja mogła używać usługi AD systemu Windows Server jako źródła dla użytkowników i grup dla programu SAP IDM w celu wprowadzenia do oprogramowania SAP R/3. Za pomocą usługi Microsoft Entra Connect Sync lub Microsoft Entra Cloud Sync można przenieść użytkowników i grupy z usługi AD systemu Windows Server do identyfikatora entra firmy Microsoft. Ponadto ruch przychodzący firmy Microsoft Entra SuccessFactors może służyć do automatycznego tworzenia i aktualizowania użytkowników w usłudze AD systemu Windows Server oraz zarządzania członkostwem grup w usłudze AD używanych przez aplikacje oparte na usłudze AD . Skrzynki pocztowe usługi Exchange Online można tworzyć automatycznie dla użytkowników za pośrednictwem przypisania licencji przy użyciu licencjonowania opartego na grupach.

W przypadku organizacji korzystających z aplikacji korzystających z innych katalogów można skonfigurować identyfikator Entra firmy Microsoft, aby aprowizować użytkowników w katalogach LDAP, w tym OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Developer DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (wcześniej Sun ONE) Directory Server Enterprise Server i RadiantOne Virtual Directory Server (VDS). Atrybuty użytkowników w usłudze Microsoft Entra ID można mapować na atrybuty użytkownika w tych katalogach i w razie potrzeby ustawić początkowe hasło.

W przypadku organizacji korzystających z aplikacji korzystających z bazy danych SQL można skonfigurować identyfikator Entra firmy Microsoft, aby aprowizować użytkowników w bazie danych SQL za pośrednictwem sterownika ODBC bazy danych. Obsługiwane bazy danych obejmują programy Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g i 11g, Oracle 12c i 18c, MySQL 5.x, MySQL 8.x i Postgres. Atrybuty użytkowników w usłudze Microsoft Entra ID można mapować na kolumny tabeli lub parametry procedury składowanej dla tych baz danych. W przypadku oprogramowania SAP HANA zobacz SAP Cloud Identity Services SAP HANA Database Connector (beta).

Jeśli istnieją użytkownicy w katalogu innym niż AD lub baza danych, które zostały aprowizowane przez program SAP IDM i nie są jeszcze w identyfikatorze Entra firmy Microsoft i nie mogą być skorelowane z procesem roboczym w rozwiązaniu SAP SuccessFactors lub innym źródle hr, zobacz zarządzanie istniejącymi użytkownikami aplikacji, aby uzyskać wskazówki dotyczące sposobu dołączania tych użytkowników do identyfikatora Entra firmy Microsoft.

Firma Microsoft Entra ma wbudowane integracje aprowizacji z setkami aplikacji SaaS; Aby uzyskać pełną listę aplikacji obsługujących aprowizację, zobacz Zarządzanie tożsamością Microsoft Entra integrations (Integracje Zarządzanie tożsamością Microsoft Entra). Partnerzy firmy Microsoft udostępniają również integracje oparte na partnerach z dodatkowymi wyspecjalizowanymi aplikacjami .

W przypadku innych wbudowanych aplikacji firma Microsoft Entra może aprowizować aplikacje w chmurze za pośrednictwem protokołu SCIM oraz do aplikacji lokalnych za pośrednictwem protokołu SCIM, PROTOKOŁU SOAP lub REST, programu PowerShell lub łączników dostarczanych przez partnerów, które implementują interfejs API ECMA. Jeśli wcześniej używano spML do aprowizowania z poziomu programu SAP IDM, zalecamy zaktualizowanie aplikacji w celu obsługi nowszego protokołu SCIM.

W przypadku aplikacji bez interfejsu aprowizacji rozważ użycie funkcji Zarządzanie tożsamością Microsoft Entra w celu zautomatyzowania tworzenia biletu usługi ServiceNow w celu przypisania biletu do właściciela aplikacji, gdy użytkownik zostanie przypisany lub utraci dostęp do pakietu dostępu.

Migrowanie uwierzytelniania i logowania jednokrotnego

Microsoft Entra ID działa jako usługa tokenu zabezpieczającego, umożliwiając użytkownikom uwierzytelnianie w usłudze Microsoft Entra ID za pomocą uwierzytelniania wieloskładnikowego i bez hasła, a następnie logowanie jednokrotne do wszystkich aplikacji. Logowanie jednokrotne microsoft Entra ID używa standardowych protokołów, takich jak SAML, OpenID Connect i Kerberos. Aby uzyskać więcej informacji na temat logowania jednokrotnego do aplikacji w chmurze SAP lub aplikacji na platformie SAP BTP, zobacz integracja logowania jednokrotnego firmy Microsoft Entra z usługami SAP Cloud Identity Services.

Organizacje, które mają istniejącego dostawcę tożsamości, takiego jak usługa AD systemu Windows Server, mogą skonfigurować uwierzytelnianie tożsamości hybrydowej, dzięki czemu identyfikator Entra firmy Microsoft opiera się na istniejącym dostawcy tożsamości. Aby uzyskać więcej informacji na temat wzorców integracji, zobacz wybieranie odpowiedniej metody uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra.

Jeśli masz lokalne systemy SAP, możesz zmodernizować sposób, w jaki użytkownicy organizacji łączą się z tymi systemami za pomocą globalnego klienta bezpiecznego dostępu Dostęp Prywatny Microsoft Entra. Pracownicy zdalni nie muszą używać sieci VPN, aby uzyskiwać dostęp do tych zasobów, jeśli mają zainstalowanego klienta globalnego bezpiecznego dostępu. Klient po cichu i bezproblemowo łączy je z potrzebnymi zasobami. Aby uzyskać więcej informacji, zobacz Dostęp Prywatny Microsoft Entra.

Migrowanie samoobsługi użytkownika końcowego

Organizacje mogły używać pomocy logowania programu SAP IDM, aby umożliwić użytkownikom końcowym resetowanie hasła usługi AD systemu Windows Server.

Firma Microsoft Entra samoobsługowego resetowania hasła (SSPR) umożliwia użytkownikom zmianę lub resetowanie hasła bez konieczności zaangażowania administratora lub pomocy technicznej. Po skonfigurowaniu samoobsługowego resetowania hasła firmy Microsoft możesz wymagać od użytkowników zarejestrowania się podczas logowania. Następnie, jeśli konto użytkownika jest zablokowane lub zapomni hasło, może postępować zgodnie z monitami, aby odblokować się i wrócić do pracy. Gdy użytkownicy zmieniają lub resetują swoje hasła przy użyciu samoobsługowego resetowania hasła w chmurze, zaktualizowane hasła mogą być również zapisywane z powrotem w lokalnym środowisku usług AD DS. Aby uzyskać więcej informacji na temat sposobu działania samoobsługowego resetowania hasła, zobacz Microsoft Entra samoobsługowe resetowanie hasła. Jeśli musisz wysłać zmiany hasła do innych systemów lokalnych oprócz usługi Microsoft Entra ID i Usługi AD systemu Windows Server, możesz to zrobić za pomocą narzędzia, takiego jak usługa powiadamiania o zmianie hasła (PCNS) za pomocą programu Microsoft Identity Manager (MIM). Aby znaleźć informacje na temat tego scenariusza, zobacz artykuł Wdrażanie usługi powiadamiania o zmianie hasła programu MIM.

Firma Microsoft Entra obsługuje również samoobsługę użytkowników końcowych na potrzeby zarządzania grupami oraz żądań dostępu samoobsługowego, zatwierdzenia i przeglądów. Aby uzyskać więcej informacji na temat samoobsługowego zarządzania dostępem za pośrednictwem Zarządzanie tożsamością Microsoft Entra, zobacz następującą sekcję dotyczącą zarządzania cyklem życia dostępu.

Migrowanie scenariuszy zarządzania cyklem życia dostępu

Organizacje mogły zintegrować rozwiązanie SAP IDM z oprogramowaniem SAP AC, dawniej SAP GRC lub SAP IAG w celu uzyskania zatwierdzeń dostępu, ocen ryzyka, rozdzielenia kontroli obowiązków i innych operacji.

Firma Microsoft Entra obejmuje wiele technologii zarządzania cyklem życia dostępu, aby umożliwić organizacjom wprowadzanie scenariuszy zarządzania tożsamościami i dostępem do chmury. Wybór technologii zależy od wymagań aplikacji organizacji i licencji firmy Microsoft Entra.

Zarządzanie dostępem za pośrednictwem zarządzania grupami zabezpieczeń Entra ID firmy Microsoft. Tradycyjne aplikacje oparte na usłudze AD systemu Windows Server polegały na sprawdzaniu członkostwa w grupach zabezpieczeń na potrzeby autoryzacji. Firma Microsoft Entra udostępnia dynamiczną grupę członkostwa aplikacjom za pośrednictwem oświadczeń SAML, aprowizacji lub przez zapisywanie grup w usłudze AD systemu Windows Server. Możesz zarządzać dostępem do aplikacji SAP BTP przy użyciu członkostwa w grupach wysyłanych jako oświadczenia w programie OpenID Connect z usługami SAP Cloud Identity Services. Usługi SAP Cloud Identity Services mogą również odczytywać grupy z identyfikatora Entra firmy Microsoft za pośrednictwem programu Graph i aprowizować te grupy w innych aplikacjach SAP.

W firmie Microsoft Entra administratorzy mogą zarządzać dynamicznymi grupami członkostwa, tworzyć przeglądy dostępu dynamicznej grupy członkostwa i włączać samoobsługowe zarządzanie grupami. Dzięki samoobsługi właściciele grup mogą zatwierdzać lub odrzucać żądania członkostwa oraz delegować kontrolę nad dynamicznymi grupami członkostwa. Możesz również użyć usługi Privileged Identity Management (PIM) dla grup do zarządzania członkostwem just in time w grupie lub własności just in time grupy.

Zarządzanie dostępem za pomocą pakietów dostępu do zarządzania upoważnieniami. Zarządzanie upoważnieniami to funkcja zapewniania ładu tożsamości, która umożliwia organizacjom zarządzanie cyklem życia tożsamości i dostępu na dużą skalę przez automatyzację przepływów pracy żądań dostępu i zatwierdzania, przypisań dostępu, przeglądów i wygaśnięcia. Zarządzanie upoważnieniami może służyć do precyzyjnych przypisań dostępu do aplikacji korzystających z grup, przypisań ról aplikacji lub łączników dla usługi Azure Logic Apps.

Zarządzanie upoważnieniami umożliwia organizacjom implementowanie praktyk dotyczących sposobu przypisywanego dostępu przez użytkowników w wielu zasobach przy użyciu standardowej kolekcji praw dostępu nazywanych pakietami dostępu. Każdy pakiet dostępu przyznaje członkostwu grupom, przypisaniu ról aplikacji lub członkostwu w witrynach usługi SharePoint Online. Pakiety dostępu mogą służyć do reprezentowania ról biznesowych, które obejmują role techniczne lub uprawnienia w co najmniej jednej aplikacji. Zarządzanie upoważnieniami można skonfigurować tak, aby użytkownicy otrzymywali automatycznie przypisania pakietów dostępu na podstawie właściwości użytkownika, takich jak dział lub centrum kosztów. Możesz również skonfigurować przepływy pracy cyklu życia, aby dodawać lub usuwać przypisania, gdy ludzie dołączają i opuszczają. Administratorzy mogą również poprosić użytkowników o przypisanie dostępu do pakietów, a użytkownicy mogą również zażądać samodzielnego posiadania pakietu dostępu. Pakiety dostępu dostępne dla użytkownika do żądania są określane przez grupę członkostwa dynamicznego zabezpieczeń użytkownika. Użytkownicy mogą żądać dostępu, którego potrzebują natychmiast lub zażądać dostępu w przyszłości, mogą określić limit czasu godzin lub dni i mogą zawierać odpowiedzi na pytania lub podać wartości dodatkowych atrybutów. Żądanie można skonfigurować do automatycznego zatwierdzania lub przechodzić przez wiele etapów zatwierdzania przez menedżera, właściciela roli lub innych osób zatwierdzających, z osobami zatwierdzających eskalacji w przypadku niedostępności osoby zatwierdzającej lub nie odpowiada. Po zatwierdzeniu żądania są powiadamiani o tym, że mają przypisany dostęp. Przypisania do pakietu dostępu mogą być ograniczone czasowo i można skonfigurować cykliczne przeglądy dostępu, aby mieć menedżera, właściciela zasobu lub innych osób zatwierdzających regularnie ponownie certyfikować lub ponownie testować potrzebę dalszego dostępu użytkownika. Aby uzyskać więcej informacji na temat migrowania zasad autoryzacji reprezentowanych w modelu ról do zarządzania upoważnieniami, zobacz Migrowanie modelu ról organizacji. Aby zautomatyzować proces migracji, możesz użyć programu PowerShell do tworzenia pakietów dostępu.

Zarządzanie dostępem za pośrednictwem zarządzania upoważnieniami i zewnętrznego produktu GRC. Dzięki integracji firmy Microsoft Entra z zarządzaniem dostępem do oprogramowania SAP, ścieżkom i innym produktom partnerskim klienci mogą korzystać z dodatkowych zagrożeń i precyzyjnych kontroli rozdzielania obowiązków wymuszanych w tych produktach z pakietami dostępu w Zarządzanie tożsamością Microsoft Entra.

Używanie usługi Microsoft Entra do raportowania

Firma Microsoft Entra zawiera wbudowane raporty, a także skoroszyty, które są dostępne w usłudze Azure Monitor na podstawie danych inspekcji, logowania i rejestrowania. Opcje raportowania dostępne w witrynie Microsoft Entra obejmują:

- Wbudowane raporty firmy Microsoft w centrum administracyjnym, w tym raporty użycia i szczegółowych informacji dla widoku skoncentrowanego na aplikacji na danych logowania. Za pomocą tych raportów można monitorować nietypowe tworzenie i usuwanie konta oraz nietypowe użycie konta.

- Możesz wyeksportować dane z centrum administracyjnego firmy Microsoft Entra do użycia podczas generowania własnych raportów. Możesz na przykład pobrać listę użytkowników i ich atrybutów lub pobrać dzienniki, w tym dzienniki aprowizacji, z centrum administracyjnego firmy Microsoft Entra.

- Możesz wykonać zapytanie względem programu Microsoft Graph, aby uzyskać dane do użycia w raporcie. Możesz na przykład pobrać listę nieaktywnych kont użytkowników w identyfikatorze Microsoft Entra.

- Możesz użyć poleceń cmdlet programu PowerShell na szczycie interfejsów API programu Microsoft Graph, aby wyeksportować i zrestrukturyzować zawartość odpowiednią do raportowania. Jeśli na przykład używasz pakietów dostępu do zarządzania upoważnieniami firmy Microsoft, możesz pobrać listę przypisań do pakietu dostępu w programie PowerShell.

- Kolekcje obiektów, takich jak użytkownicy lub grupy, można eksportować z witryny Microsoft Entra do usługi Azure Data Explorer. Aby uzyskać więcej informacji, zobacz dostosowane raporty w usłudze Azure Data Explorer (ADX) przy użyciu danych z identyfikatora Entra firmy Microsoft.

- Możesz uzyskać alerty i używać skoroszytów, zapytań niestandardowych i raportów dotyczących inspekcji, logowania i dzienników aprowizacji, które zostały wysłane do usługi Azure Monitor. Możesz na przykład archiwizować dzienniki i raportować zarządzanie upoważnieniami w usłudze Azure Monitor z poziomu centrum administracyjnego firmy Microsoft Entra lub przy użyciu programu PowerShell. Dzienniki inspekcji zawierają szczegółowe informacje o tym, kto utworzył i zmienił obiekty w firmie Microsoft Entra. Usługa Azure Monitor udostępnia również opcje długoterminowego przechowywania danych.

Migrowanie wymiany informacji o tożsamościach między granicami organizacji

Niektóre organizacje mogą używać federacji tożsamości SAP IDM do wymiany informacji o tożsamości użytkowników w granicach firmy.

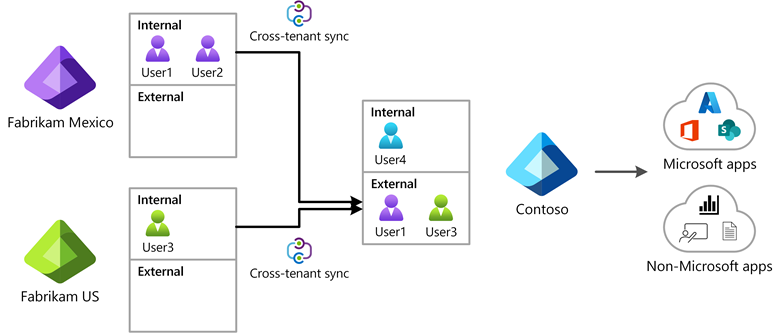

Firma Microsoft Entra oferuje możliwości dla organizacji wielodostępnej, która obejmuje więcej niż jedną dzierżawę identyfikatora Entra firmy Microsoft, umożliwiającą łączenie użytkowników z jednej dzierżawy w celu uzyskania dostępu do aplikacji lub współpracy w innej dzierżawie. Na poniższym diagramie pokazano, jak za pomocą funkcji synchronizacji między dzierżawami w wielu organizacjach automatycznie umożliwić użytkownikom z jednej dzierżawy dostęp do aplikacji w innej dzierżawie w organizacji.

Tożsamość zewnętrzna Microsoft Entra obejmuje Możliwości współpracy B2B, które umożliwiają pracownikom bezpieczną pracę z organizacjami partnerskimi i gośćmi biznesowymi oraz udostępnianie im aplikacji firmowych. Użytkownicy-goście logują się do aplikacji i usług za pomocą własnych tożsamości służbowych lub społecznościowych. W przypadku organizacji partnerów biznesowych, które mają własną dzierżawę identyfikatora Entra firmy Microsoft, w której uwierzytelniają się ich użytkownicy, można skonfigurować ustawienia dostępu między dzierżawami. W przypadku tych organizacji partnerskich, które nie mają dzierżawy firmy Microsoft Entra, ale zamiast tego mają własnych dostawców tożsamości, można skonfigurować federację z dostawcami tożsamości SAML/WS-Fed dla użytkowników-gości. Zarządzanie upoważnieniami firmy Microsoft Entra umożliwia zarządzanie cyklem życia tożsamości i dostępu dla tych użytkowników zewnętrznych, konfigurując pakiet dostępu za pomocą zatwierdzeń, zanim gość może zostać przeniesiony do dzierżawy, i automatyczne usunięcie gości, gdy podczas przeglądu dostępu zostanie odrzucony bieżący dostęp.

Migrowanie aplikacji wymagających usług katalogowych

Niektóre organizacje mogą używać rozwiązania SAP IDM jako usługi katalogowej, aby aplikacje mogły wywoływać do tożsamości odczytu i zapisu. Microsoft Entra ID udostępnia usługę katalogową dla nowoczesnych aplikacji, umożliwiając aplikacjom wywoływanie za pośrednictwem interfejsu API programu Microsoft Graph w celu wysyłania zapytań i aktualizowania użytkowników, grup i innych informacji o tożsamości.

W przypadku aplikacji, które nadal wymagają interfejsu LDAP do odczytu użytkowników lub grup, firma Microsoft Entra oferuje kilka opcji:

Usługi microsoft Entra Domain Services udostępniają usługi tożsamości aplikacjom i maszynom wirtualnym w chmurze i są zgodne z tradycyjnym środowiskiem usług AD DS na potrzeby operacji, takich jak przyłączanie do domeny i bezpieczny protokół LDAP. Usługi Domain Services replikują informacje o tożsamości z identyfikatora Entra firmy Microsoft, więc współdziałają z dzierżawami firmy Microsoft Entra, które są tylko w chmurze, lub synchronizowane z lokalnym środowiskiem usług AD DS.

Jeśli używasz firmy Microsoft Entra do wypełniania procesów roboczych z rozwiązania SuccessFactors do lokalna usługa Active Directory, aplikacje mogą odczytywać użytkowników z tej usługi Active Directory systemu Windows Server. Jeśli aplikacje wymagają również dynamicznej grupy członkostwa, możesz wypełnić grupy usługi AD systemu Windows Server z odpowiednich grup w firmie Microsoft Entra. Aby uzyskać więcej informacji, zobacz Zapisywanie zwrotne grup za pomocą usługi Microsoft Entra Cloud Sync.

Jeśli Twoja organizacja używa innego katalogu LDAP, możesz skonfigurować identyfikator Entra firmy Microsoft, aby aprowizować użytkowników w tym katalogu LDAP.

Rozszerzanie usługi Microsoft Entra za pomocą interfejsów integracji

Firma Microsoft Entra zawiera wiele interfejsów do integracji i rozszerzenia w ramach swoich usług, w tym:

- Aplikacje mogą wywoływać firmę Microsoft Entra za pośrednictwem interfejsu API programu Microsoft Graph w celu wykonywania zapytań i aktualizowania informacji o tożsamości, konfiguracji i zasadach oraz pobierania dzienników, stanu i raportów.

- Administratorzy mogą konfigurować obsługę administracyjną aplikacji za pośrednictwem protokołu SCIM, protokołu SOAP lub REST oraz interfejsu API ECMA.

- Administratorzy mogą używać interfejsu API aprowizacji dla ruchu przychodzącego, aby wprowadzać rekordy procesów roboczych z innego systemu źródeł rekordów w celu dostarczania aktualizacji użytkowników do usługi AD systemu Windows Server i identyfikatora Entra firmy Microsoft.

- Administratorzy w dzierżawie z Zarządzanie tożsamością Microsoft Entra mogą również konfigurować wywołania niestandardowej usługi Azure Logic Apps z przepływów pracy zarządzania upoważnieniami i cyklu życia. Umożliwiają one dostosowanie procesów dołączania, odłączania i uzyskiwania dostępu do żądań i przypisywania użytkownika.

Następne kroki

- Planowanie wdrażania usługi Microsoft Entra na potrzeby aprowizacji tożsamości użytkowników za pomocą aplikacji źródłowych i docelowych SAP

- Zarządzanie dostępem do aplikacji SAP

- Wskazówki dotyczące migracji z usług AD FS

- Wskazówki dotyczące migracji z programu MIM

- Wdrażanie programu SAP NetWeaver AS ABAP 7.51

- Tworzenie szablonu SAP ECC 7 dla ECMA2Host

- Konfigurowanie identyfikatora Entra firmy Microsoft w celu aprowizacji użytkowników w usłudze SAP ECC przy użyciu programu NetWeaver AS ABAP 7.0 lub nowszego