Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Сводка. Чтобы применить принципы нулевого доверия к Microsoft 365 Copilot, необходимо применить семь уровней защиты в клиенте Microsoft 365:

- Защита данных

- Удостоверение и доступ

- Защита приложений

- Управление устройствами и защита

- Защита от угроз

- Безопасная совместная работа с Teams

- Разрешения пользователя на данные

Введение

Перед введением Microsoft 365 Copilot (Copilot) в вашу среду корпорация Майкрософт рекомендует создать надежную основу безопасности. К счастью, руководство по надежному фундаменту безопасности существует в виде нулевого доверия. Стратегия безопасности нулевого доверия обрабатывает каждый запрос подключения и ресурса, как если бы он исходил из неконтролируемой сети и плохого субъекта. Независимо от того, где возникает запрос или какой ресурс он обращается, Zero Trust учит нас "никогда не доверять, всегда проверять".

В этой статье приведены шаги по применению принципов безопасности нулевого доверия для подготовки среды для Copilot следующим образом:

| Принцип нулевого доверия | Определение | Встречалась |

|---|---|---|

| Прямая проверка | Всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных. | Применение проверки учетных данных пользователей, требований к устройству и разрешений приложения и поведения. |

| Использование доступа с минимальными привилегиями | Ограничьте доступ пользователей с помощью технологий JIT/JEA, а также адаптивных политик на основе рисков и средств защиты данных. | Проверьте JEA в организации, чтобы исключить перенаправку, гарантируя, что правильные разрешения назначены файлам, папкам, Teams и электронной почте. Используйте метки конфиденциальности и политики защиты от потери данных для защиты данных. |

| Предполагайте наличие бреши в системе безопасности | Минимизируйте радиус поражения и возможность доступа к сегменту. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты. | Используйте службы Exchange Online Protection (EOP) и XDR в Microsoft Defender, чтобы автоматически предотвращать распространенные атаки и обнаруживать и реагировать на инциденты безопасности. |

Основные сведения о Copilot см. в обзоре и о том, как приступить к работе.

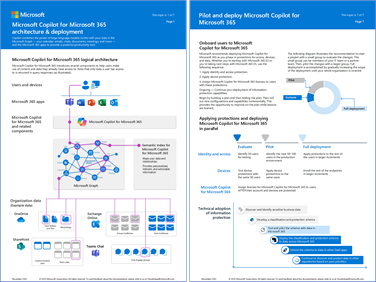

Логическая архитектура

Принципы нулевого доверия применяются для Copilot во всей архитектуре, от пользователей и устройств к данным приложения, к которым у них есть доступ. На следующей схеме показаны компоненты логической архитектуры.

На схеме:

- На устройствах пользователей установлены приложения Microsoft 365, из которых пользователи могут инициировать запросы Copilot

- Компоненты Copilot включают:

- Служба Copilot, которая управляет ответами на запросы пользователей

- Модель большого языка (LLM), на которую ссылается Copilot, чтобы получить лучший ответ для пользователя

- Экземпляр Microsoft Graph для данных клиента Microsoft 365

- Клиент Microsoft 365, содержащий данные организации

- Результаты Copilot для пользователя содержат только данные, к которым пользователь может получить доступ.

Дополнительные технические иллюстрации см. в следующих статьях библиотеки Microsoft 365 Copilot:

- Microsoft 365 Copilot архитектуры и ее работы

- Архитектура защиты данных и аудита в Microsoft 365 Copilot

Что такое в этой статье

В этой статье описаны шаги по применению принципов нулевого доверия для подготовки среды Microsoft 365 для Copilot.

| Шаг | Задача | Применены принципы нулевого доверия |

|---|---|---|

| 1 | Развертывание или проверка защиты данных | Проверка явным образом Использование доступа с минимальными привилегиями |

| 2 | Развертывание или проверка политик удостоверения и доступа | Проверка явным образом Использование доступа с минимальными привилегиями |

| 3 | Развертывание или проверка политик защиты приложений | Использование минимально привилегированного доступа Предполагайте наличие бреши в системе безопасности |

| 4 | Развертывание или проверка управления устройствами и защиты | Прямая проверка |

| 5 | Развертывание или проверка служб защиты от угроз | Предполагайте наличие бреши в системе безопасности |

| 6 | Развертывание или проверка безопасной совместной работы с Teams | Проверка явным образом Использование доступа с минимальными привилегиями |

| 7 | Развертывание или проверка разрешений пользователей на данные | Использование доступа с минимальными привилегиями |

Начало работы с E3 и дальнейшие действия с E5

Для достижения прогресса каждый из шагов, описанных в этой статье, организован следующим образом:

- Начало работы с возможностями E3

- Дальнейшие действия с возможностями E5

Адаптация этого руководства для вашей организации

Так как различные организации могут находиться на различных этапах развертывания защиты нулевого доверия, в каждом из следующих шагов:

- Если вы не используете какие-либо из описанных в этом шаге средств защиты, выделите время на их испытания и развертывание перед назначением лицензий Copilot.

- Если вы используете некоторые средства защиты, описанные на шаге, используйте сведения в этом шаге в качестве контрольного списка и убедитесь, что каждая защита была пилотирована и развернута перед назначением лицензий Copilot.

Последние сведения о поддержке Copilot для связанных с безопасностью и других функций Microsoft 365 см. в статье о требованиях Copilot.

Шаг 1. Развертывание или проверка защиты данных

Чтобы предотвратить риск превышения или избыточности данных вашей организации, необходимо защитить данные в клиенте Microsoft 365. Microsoft Purview включает надежный набор возможностей для обнаружения, классификации, маркировки и защиты данных. Однако мы понимаем, что это может занять некоторое время для выполнения этой работы. Microsoft 365 включает элементы управления, которые можно использовать немедленно, чтобы предотвратить чрезмерное использование данных через Copilot.

Контроль чрезмерного обмена

Элементы управления излишним обменом данными в Microsoft 365 помогают вам:

- Временно ограничить поиск Copilot списком указанных сайтов (ограниченный поиск SharePoint)

- Быстро определите сайты, которые потенциально содержат избыточные общие данные или конфиденциальное содержимое (отчеты об управлении доступом к данным)

- Помечайте сайты, чтобы пользователи не могли их найти через Copilot или поиск по всей организации (обнаружение ограниченного содержимого)

Чтобы приступить к работе с элементами управления oversharing, используйте следующие ресурсы:

- Иллюстрация и описание функций ограничения избыточного обмена информацией, которые можно использовать с Microsoft 365 Copilot

- Скачиваемый план для предотвращения избыточного распространения

Возможности Microsoft Purview

Используйте Microsoft Purview для снижения рисков, связанных с использованием ИИ, а также для управления ими, а также для реализации соответствующих средств управления защитой и управлением.

Управление состоянием безопасности данных Microsoft Purview (DSPM) для ИИ предоставляет простые в использовании графические инструменты и отчеты для быстрого получения аналитических сведений об использовании ИИ в организации. Политики одним щелчком помогают защитить данные и обеспечить соответствие нормативным требованиям.

Используйте управление безопасностью данных для искусственного интеллекта вместе с другими возможностями Microsoft Purview для укрепления безопасности данных и соответствия требованиям Microsoft 365 Copilot и Microsoft 365 Copilot Chat:

- Метки конфиденциальности и содержимое, зашифрованные Защита информации Microsoft Purview

- Классификация данных

- Ключ клиента

- Соответствие требованиям к обмену данными

- Аудит

- Поиск контента

- Обнаружение электронных данных

- Хранение и удаление

- Защищенное хранилище

Дополнительные сведения см. в следующих ресурсах:

- Иллюстрации для защиты данных и аудита с помощью Microsoft 365 Copilot

- Защита данных и соответствия требованиям Microsoft Purview для Microsoft Copilot

- Рекомендации по развертыванию защиты данных и соответствия требованиям Microsoft Purview для Copilot.

Начало работы с E3

Во-первых, примените элементы управления избыточным обменом информацией, которые работают с Copilot, соответствующие вашей среде. Эти элементы управления помогают немедленно защитить данные. После выполнения долгосрочной работы по классификации данных и применению меток конфиденциальности и защиты обязательно вернитесь к контрольным параметрам, чтобы убедиться, что они по-прежнему подходят для предотвращения излишнего обмена информацией. Просмотрите иллюстрации излишнего деления информацией и скачайте схему , чтобы предотвратить переизбыток информации.

Затем инвестируйте в классификацию и защиту данных с возможностями Microsoft Purview.

Метки конфиденциальности образуют краеугольный камень защиты данных. Прежде чем создавать метки для обозначения конфиденциальности элементов и применяемых действий защиты, необходимо понять существующую таксономию классификации вашей организации и как она сопоставляется с метками, которые пользователи видят и применяют в приложениях. После создания меток конфиденциальности опубликуйте их и предоставьте пользователям рекомендации по их применению в Word, Excel, PowerPoint и Outlook.

Дополнительные сведения см. в разделе:

- Начало работы с метками конфиденциальности

- Создание и настройка меток конфиденциальности и их политик

- Включение меток конфиденциальности для файлов Office в SharePoint и OneDrive

Рассмотрите возможность расширения ручной маркировки с помощью параметров политики меток конфиденциальности метки по умолчанию и обязательных меток. Метка по умолчанию помогает задать базовый уровень параметров защиты, которые вы хотите применить ко всему содержимому. Обязательное добавление меток гарантирует, что пользователи наклеит документы и сообщения электронной почты. Однако без комплексного обучения пользователей и других элементов управления эти параметры могут привести к неточной маркировке.

Дополнительные ресурсы для защиты данных организации:

- Создайте политики защиты от потери данных для файлов и электронной почты.

- Создайте политики хранения, чтобы сохранить необходимые и удалить то, что вы не хотите.

- Используйте обозреватель содержимого для просмотра и проверки элементов, имеющих метку конфиденциальности, метку хранения или классифицированную как тип конфиденциальной информации в вашей организации.

Дальнейшие действия с E5

С помощью Microsoft 365 E5 можно расширить метки конфиденциальности, чтобы защитить больше содержимого и больше методов маркировки. Например, метка сайтов SharePoint и Teams с помощью меток контейнеров и автоматической маркировки элементов в Microsoft 365 и более других версиях. Дополнительные сведения см. в списке распространенных сценариев маркировки и их соответствии с бизнес-целями.

Рассмотрим следующие дополнительные возможности Microsoft 365 E5:

- Расширьте политики защиты от потери данных в большем расположении и используйте более широкий диапазон классификаторов для поиска конфиденциальной информации.

- Метки хранения можно автоматически применять при обнаружении конфиденциальной информации, которая требует различных параметров от политик хранения или более высокого уровня управления.

- Чтобы лучше понять конфиденциальные данные и их метки, используйте обозреватель действий и полные возможности обозревателя содержимого.

Шаг 2. Развертывание или проверка политик удостоверения и доступа

Чтобы предотвратить использование Copilot для более быстрого обнаружения и доступа к конфиденциальным данным, первым шагом является предотвращение доступа к ним. Необходимо убедиться, что:

- Пользователям необходимо использовать строчную проверку подлинности, которая не может быть скомпрометирована путем угадывание паролей пользователей только.

- Попытки проверки подлинности оцениваются для их риска и имеют больше требований.

- Вы можете выполнять проверки доступа, предоставленные учетным записям пользователей, чтобы предотвратить перехочаровку.

Начало работы с E3

Microsoft 365 E3 включает лицензии Microsoft Entra ID P1. С помощью этого плана корпорация Майкрософт рекомендует использовать распространенные политики условного доступа, которые приведены ниже.

- Требовать многофакторную проверку подлинности (MFA) для администраторов

- Требовать MFA для всех пользователей

- Блокировать устаревших методов проверки подлинности

Убедитесь, что вы включаете службы Microsoft 365 и другие приложения SaaS в область действия этих политик.

Если среда включает гибридные удостоверения с локальная служба Active Directory доменных служб, обязательно разверните службу защиты паролей Microsoft Entra. Эта возможность обнаруживает и блокирует известные слабые пароли и их варианты, а также может блокировать более слабые термины в паролях, относящихся к вашей организации.

Дальнейшие действия с E5

Microsoft 365 E5 включает лицензии Microsoft Entra ID P2. Начните реализацию рекомендуемого набора условных доступа и связанных политик Майкрософт, в том числе:

- Требование MFA, если риск входа является средним или высоким.

- Требование, чтобы пользователи с высоким риском изменили свой пароль (применимо, если вы не используете проверку подлинности без пароля).

Дополнительные сведения о реализации защиты удостоверений и доступа на основе плана лицензирования см. в статье "Повышение безопасности входа для гибридных рабочих ролей с помощью MFA".

Microsoft 365 E5 и Microsoft Entra ID P2 включают большую защиту для привилегированных учетных записей. Реализуйте возможности, приведенные в следующей таблице.

| Возможность | Ресурсы |

|---|---|

| Управление привилегированными пользователями (PIM) | Обеспечивает защиту привилегированных учетных записей, обращаюющихся к ресурсам, включая ресурсы в идентификаторе Microsoft Entra, Azure и других службах Microsoft Online Services, таких как Microsoft 365 или Microsoft Intune. См. раздел "Планирование управление привилегированными пользователями развертывания". |

| Управление привилегированным доступом Microsoft Purview | Позволяет детально контролировать доступ к привилегированным задачам администратора Exchange Online в Office 365. Это может помочь защитить вашу организацию от нарушений, использующих существующие привилегированные учетные записи администратора с постоянным доступом к конфиденциальным данным или доступу к критически важным параметрам конфигурации. Обзор управления привилегированным доступом. |

Наконец, рассмотрите возможность реализации проверок доступа в рамках общей стратегии JEA. Проверки доступа позволяют вашей организации эффективно управлять членством в группах, доступом к корпоративным приложениям и назначениям ролей. Доступ пользователей можно регулярно проверять, чтобы убедиться, что только правильные пользователи имеют соответствующий постоянный доступ.

Шаг 3. Развертывание или проверка политик защиты приложений

Для Microsoft 365 E3 и E5 используйте политики защиты приложений Intune (APP), которые являются правилами, которые гарантируют, что данные организации остаются безопасными или содержатся в управляемом приложении.

С помощью APP Intune создает стену между данными организации и личными данными. APP гарантирует, что данные организации в указанных приложениях не могут быть скопированы и вставлены в другие приложения на устройстве, даже если устройство не управляется.

ПРИЛОЖЕНИЕ может предотвратить непреднамеренное или преднамеренное копирование содержимого, созданного Copilot, в приложения на устройстве, которое не входит в список разрешенных приложений. ПРИЛОЖЕНИЕ может ограничить радиус взрыва злоумышленника с помощью скомпрометированного устройства.

Дополнительные сведения см. в разделе "Создание политик защиты приложений".

Шаг 4. Развертывание или проверка управления устройствами и защиты

Чтобы запретить злоумышленникам компрометировать устройства или использовать скомпрометированные устройства для получения доступа к Copilot, следующим шагом является использование функций управления и защиты устройств Microsoft 365. Необходимо убедиться, что:

- Устройства зарегистрированы в Microsoft Intune и должны соответствовать требованиям к работоспособности и соответствию требованиям.

- Параметры и функции можно администрировать на устройствах.

- Вы можете отслеживать свои устройства на уровне риска.

- Вы можете заранее предотвратить потерю данных.

Начало работы с E3

Microsoft 365 E3 включает Microsoft Intune для управления устройствами.

Затем начните регистрировать устройства в управлении. После регистрации настройте политики соответствия требованиям, а затем требуют работоспособных и совместимых устройств. Наконец, можно развернуть профили устройств, также называемые профилями конфигурации, для управления параметрами и функциями на устройствах.

Чтобы развернуть эти средства защиты, используйте следующий набор статей.

- Шаг 1. Реализация политик защиты приложений

- Шаг 2. Регистрация устройств в управлении

- Шаг 3. Настройка политик соответствия

- Шаг 4. Требовать работоспособных и совместимых устройств

- Шаг 5. Развертывание профилей устройств

Дальнейшие действия с E5

Microsoft 365 E5 также включает Microsoft Defender для конечной точки. После развертывания Microsoft Defender для конечной точки вы можете получить более подробные сведения и защиту устройств, интегрируя Microsoft Intune с Defender для конечной точки. Для мобильных устройств это включает возможность отслеживать риски устройств в качестве условия для доступа. Для устройств Windows можно отслеживать соответствие этих устройств базовым уровням безопасности.

Microsoft 365 E5 также включает защиту от потери данных конечной точки (DLP). Если ваша организация уже понимает данные, разработала схему конфиденциальности данных и применила схему, вы можете быть готовы расширить элементы этой схемы до конечных точек с помощью политик защиты от потери данных Microsoft Purview.

Чтобы развернуть эти возможности защиты устройств и управления, используйте следующие статьи:

- Шаг 6. Мониторинг рисков устройств и соответствия базовым планам безопасности

- Шаг 7. Реализация защиты от потери данных с помощью возможностей защиты информации

Шаг 5. Развертывание или проверка служб защиты от угроз

Чтобы обнаружить действия плохих субъектов и держать их от получения доступа к Copilot, следующим шагом является использование служб защиты от угроз Microsoft 365. Необходимо убедиться, что:

- Вы можете автоматически предотвратить распространенные типы атак электронной почты и устройств.

- Вы можете использовать функции для уменьшения области атак на устройствах Windows.

- Вы можете обнаруживать и реагировать на инциденты безопасности с помощью комплексного набора служб защиты от угроз.

Начало работы с E3

Microsoft 365 E3 включает несколько ключевых возможностей в Defender для Office 365 и Defender для конечной точки. Кроме того, Windows 11 и Windows 10 включают множество возможностей защиты от угроз.

Microsoft Defender для Office 365 P1

Microsoft Defender для Office 365 P1 включает Exchange Online Protection (EOP), которые включены в Microsoft 365 E3. EOP помогает защитить средства электронной почты и совместной работы от фишинга, олицетворения и других угроз. Используйте эти ресурсы для настройки защиты от вредоносных программ, защиты от нежелательной почты и защиты от фишинга:

Defender для конечной точки P1

Microsoft 365 E3 включает Microsoft Defender для конечной точки P1, которая включает следующие возможности:

- Защита следующего поколения — помогает защитить устройства от возникающих угроз в режиме реального времени. Эта возможность включает антивирусная программа в Microsoft Defender, которая постоянно сканирует устройство с помощью мониторинга поведения файлов и процессов.

- Уменьшение поверхности атаки. Предотвращение атак в первую очередь путем настройки параметров, которые автоматически блокируют потенциально подозрительное действие.

Используйте эти ресурсы для настройки Defender для плана конечной точки 1.

Возможности защиты Windows

По умолчанию Windows включает в себя надежную защиту и защиту оборудования, операционной системы, приложений и т. д. Дополнительные сведения см . в статье "Общие сведения о безопасности Windows". В следующей таблице перечислены важные возможности защиты от угроз клиента Windows, включенные в Microsoft 365 E3.

| Возможность | Ресурсы |

|---|---|

| Windows Hello | Общие сведения о Windows Hello для бизнеса |

| Брандмауэр Microsoft Defender | Документация по брандмауэру Защитника Windows |

| Фильтр SmartScreen в Microsoft Defender | обзор фильтр SmartScreen в Microsoft Defender |

| Управление приложением для Windows | Элемент управления приложениями для Windows |

| BitLocker | Общие сведения о шифровании устройств BitLocker |

| Application Guard в Microsoft Defender для Edge | обзор Application Guard в Microsoft Defender |

Эти возможности можно настроить непосредственно на клиенте с помощью объектов групповой политики (ГОП) или с помощью средства управления устройствами, включая Intune. Однако вы можете управлять параметрами на устройствах в Intune только путем развертывания профилей конфигурации, который является функцией Microsoft 365 E5.

Дальнейшие действия с E5

Для более полной защиты от угроз пилотная программа и развертывание XDR в Microsoft Defender, которая включает в себя:

- Defender для удостоверений

- Defender для Office 365 P2

- Defender для конечной точки P2

- Defender for Cloud Apps

Корпорация Майкрософт рекомендует включить компоненты Microsoft 365 в указанном порядке:

Дополнительные сведения и описание этого рисунка см. в статье "Оценка и пилотная оценка XDR в Microsoft Defender".

После развертывания XDR в Microsoft Defender интегрируйте эти средства обнаружения и ответа eXtended с Microsoft Sentinel. Microsoft Sentinel лицензируется и оплачивается отдельно от Microsoft 365 E5. Дополнительные сведения см. в следующих ресурсах:

- Реализация Microsoft Sentinel и XDR в Microsoft Defender для нулевого доверия

- Планирование затрат и общие сведения о ценах и выставлении счетов Microsoft Sentinel

Шаг 6. Развертывание или проверка безопасной совместной работы для Microsoft Teams

Корпорация Майкрософт предоставляет рекомендации по защите Teams на трех разных уровнях — базовых, конфиденциальных и высокочувствительных. Знакомство с Copilot — это хорошее время для просмотра вашей среды и обеспечения соответствующей защиты. Необходимые действия:

- Определение Teams или проектов, которые гарантируют защиту с высокой степенью конфиденциальности. Настройте защиту для этого уровня. Во многих организациях нет данных, требующих такого уровня защиты.

- Определите Teams или проекты, которые гарантируют конфиденциальную защиту и применяют эту защиту.

- Убедитесь, что все команды и проекты настроены для базовой защиты как минимум.

Дополнительные сведения см. в следующих ресурсах:

Внешний общий доступ

Знакомство с Copilot — это хорошее время для просмотра политик для совместного доступа к файлам с людьми за пределами вашей организации и разрешения внешних участников. Гостевые учетные записи не лицензированы для использования Copilot.

Для совместного использования с людьми за пределами вашей организации может потребоваться предоставить доступ к информации о любой конфиденциальности. См. следующие ресурсы:

- Применение рекомендаций по совместному использованию файлов и папок с пользователями без проверки подлинности

- Ограничение случайного воздействия на файлы при совместном использовании с людьми за пределами организации

- Создание безопасной среды общего доступа к гостевым пользователям

Сведения о сотрудничестве с людьми за пределами организации см. в следующих ресурсах:

- Совместная работа над документами для совместного использования отдельных файлов или папок

- Совместная работа с сайтом для гостей на сайте SharePoint

- Совместная работа как команда для гостей в команде

- Совместная работа с внешними участниками канала для людей за пределами организации в общем канале

Шаг 7. Развертывание или проверка минимальных разрешений пользователей для данных

Чтобы предотвратить риск превышения или чрезмерного использования данных вашей организации, необходимо убедиться, что у всех пользователей есть просто достаточно доступа (JEA) для выполнения своих заданий и больше нет. Пользователи не должны обнаруживать данные, которые они не должны иметь возможность просматривать или делиться данными, которыми они не должны предоставлять общий доступ.

Чтобы предотвратить чрезмерное использование, реализуйте требования к разрешениям и политики организации, которые все пользователи должны следовать и обучать пользователей использовать их. Например, поместите элементы управления, например требование проверки доступа к сайту владельцами сайтов или ограничение доступа к определенным группам безопасности из одного центрального места.

Чтобы обнаружить существующие перенаборы, выполните приведенные выше действия.

На уровне файла

Используйте Microsoft Purview Information Protection и его элементы управления классификацией данных, интегрированные метки содержимого и соответствующие политики защиты от потери данных.

Эти функции помогают выявлять файлы в Microsoft Teams, сайтах SharePoint, расположениях OneDrive, в беседах чата, в локальной инфраструктуре и на устройствах конечных точек, содержащих конфиденциальную информацию или классифицированное содержимое, а затем автоматически применять элементы управления для ограничения доступа.

На уровне группы сайтов и контейнера в Microsoft Teams и SharePoint

Вы можете проверять доступ к общему содержимому на уровне сайта и группы и применять ограничения, ограничивающие обнаружение информации только тем, кто должен иметь доступ.

Чтобы автоматизировать этот процесс еще больше, Microsoft Syntex — Расширенное управление SharePoint помогает найти потенциальный перебор с файлами SharePoint и Microsoft Teams.

Применение защиты и развертывание Copilot параллельно

Чтобы упростить назначение лицензий Copilot в клиенте с соответствующей защитой, вы выполняете оба параллельно. На следующей схеме показано, как перейти к этапам развертывания защиты перед назначением лицензий Copilot отдельным учетным записям пользователей и их устройствам после их защиты.

Как показано на схеме, вы можете развернуть защиту информации в организации при развертывании защиты доступа к удостоверениям и устройствам.

Обучение

Начало работы с Copilot

| Обучение | Начало работы с Copilot |

|---|---|

|

Этот путь обучения поможет вам ознакомиться с основами Copilot, демонстрируя его универсальность в различных приложениях Microsoft 365 и предлагает советы по максимизации своего потенциала. |

| Обучение | Подготовка организации к Copilot |

|---|---|

|

Этот путь обучения изучает дизайн Copilot, его функции безопасности и соответствия требованиям и предоставляет инструкции по реализации Copilot. |

Следующие шаги

Посмотрите, как подготовиться к видео Copilot .

Дополнительные статьи по нулю доверия и Копилоты Майкрософт см. в следующих статьях:

См. также:

- Защита данных и соответствия требованиям Microsoft Purview для Microsoft Copilot

- Данные, конфиденциальность и безопасность для Copilot для Microsoft 365

- Документация по Copilot для Microsoft 365

Сводный плакат

Визуальная сводка сведений в этой статье см . в плакате архитектуры и развертывания Copilot.

Используйте файл Visio для настройки этих иллюстраций для собственного использования.

Дополнительные технические иллюстрации нулевого доверия см. в примерах "Нулевое доверие" для ИТ-архитекторов и разработчиков.

Ссылки

Ознакомьтесь с этими ссылками, чтобы узнать о различных службах и технологиях, упомянутых в этой статье.

- Обзор Copilot для Microsoft 365

- Общие политики безопасности для организаций Microsoft 365

- Политики защиты приложений Intune (APP)

- Управление устройствами с помощью Intune

- Обзор EOP

- Общие сведения о безопасности Windows

- Оценка и пилотная оценка XDR в Microsoft Defender

- Начало работы с метками конфиденциальности

- Создание политик защиты от потери данных

- Настройка Teams с тремя уровнями защиты

- Microsoft Syntex — расширенное управление SharePoint