Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

För att Microsoft Sentinel-lösningen för SAP-program ska fungera korrekt måste du först hämta dina SAP-data till Microsoft Sentinel. Gör detta genom att antingen distribuera Microsoft Sentinel SAP-dataanslutningsagenten eller genom att ansluta Microsoft Sentinel-agentlös dataanslutning för SAP. Välj det alternativ överst på sidan som matchar din miljö.

I den här artikeln beskrivs det tredje steget i att distribuera en av Microsoft Sentinel-lösningarna för SAP-program.

Viktigt!

Data connector-agenten för SAP håller på att avvecklas och kommer att inaktiveras permanent senast den 30 september 2026. Vi rekommenderar att du migrerar till den agentlösa datakopplaren. Läs mer om agentlösa metoder i vårt blogginlägg.

Innehållet i den här artikeln är relevant för dina säkerhets-, infrastruktur- och SAP BASIS-team . Se till att utföra stegen i den här artikeln i den ordning de visas.

Innehållet i den här artikeln är relevant för ditt säkerhetsteam .

Förutsättningar

Innan du ansluter DITT SAP-system till Microsoft Sentinel:

Kontrollera att alla distributionskrav är uppfyllda. Mer information finns i Krav för att distribuera Microsoft Sentinel-lösning för SAP-program.

Viktigt!

Om du arbetar med den agentlösa dataanslutningsappen behöver du rollen Programutvecklare för Entra-ID eller senare för att kunna distribuera relevanta Azure-resurser. Om du inte har den här behörigheten kan du samarbeta med en kollega som har behörighet att slutföra processen. Den fullständiga proceduren finns i steget Anslut det agentlösa dataanslutningssteget .

Kontrollera att Microsoft Sentinel-lösningen för SAP-programär installerad på din Microsoft Sentinel-arbetsyta

Kontrollera att SAP-systemet är helt förberett för distributionen.

Om du distribuerar dataanslutningsagenten för att kommunicera med Microsoft Sentinel via SNC kontrollerar du att du har slutfört Konfigurera systemet att använda SNC för säkra anslutningar.

Titta på en demovideo

Titta på någon av följande videodemonstrationer av distributionsprocessen som beskrivs i den här artikeln.

En djupdykning i portalalternativen:

Innehåller mer information om hur du använder Azure KeyVault. Inget ljud, demonstration endast med bildtexter:

Skapa en virtuell dator och konfigurera åtkomst till dina autentiseringsuppgifter

Vi rekommenderar att du skapar en dedikerad virtuell dator för din dataanslutningsagentcontainer för att säkerställa optimala prestanda och undvika potentiella konflikter. Mer information finns i Systemkrav för dataanslutningsagentcontainern.

Vi rekommenderar att du lagrar dina SAP- och autentiseringshemligheter i ett Azure Key Vault. Hur du kommer åt ditt nyckelvalv beror på var den virtuella datorn (VM) distribueras:

| Distributionsmetod | Åtkomstmetod |

|---|---|

| Container på en virtuell Azure-dator | Vi rekommenderar att du använder en azure-systemtilldelad hanterad identitet för att få åtkomst till Azure Key Vault. Om det inte går att använda en systemtilldelad hanterad identitet kan containern även autentisera till Azure Key Vault med hjälp av tjänstens huvudnamn för Microsoft Entra-ID:t registered-application, eller, som en sista utväg, en konfigurationsfil. |

| En container på en lokal virtuell dator eller en virtuell dator i en molnmiljö från tredje part | Autentisera till Azure Key Vault med hjälp av tjänstens huvudnamn för Microsoft Entra-ID:t registered-application. |

Om du inte kan använda ett registrerat program eller ett huvudnamn för tjänsten använder du en konfigurationsfil för att hantera dina autentiseringsuppgifter, men den här metoden är inte att föredra. Mer information finns i Distribuera dataanslutningsappen med hjälp av en konfigurationsfil.

Mer information finns i:

- Autentisering i Azure Key Vault

- Vad är hanterade identiteter för Azure-resurser?

- Översikt över program- och tjänstobjekt i Microsoft Entra ID

Den virtuella datorn skapas vanligtvis av infrastrukturteamet. Konfiguration av åtkomst till autentiseringsuppgifter och hantering av nyckelvalv utförs vanligtvis av ditt säkerhetsteam .

Skapa en hanterad identitet med en virtuell Azure-dator

Kör följande kommando för att skapa en virtuell dator i Azure och ersätt faktiska namn från din miljö med

<placeholders>:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Mer information finns i Snabbstart: Skapa en virtuell Linux-dator med Azure CLI.

Viktigt!

När den virtuella datorn har skapats måste du tillämpa alla säkerhetskrav och härdningsprocedurer som gäller i din organisation.

Det här kommandot skapar den virtuella datorresursen och skapar utdata som ser ut så här:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Kopiera systemAssignedIdentity GUID, eftersom det kommer att användas i de kommande stegen. Det här är din hanterade identitet.

Skapa ett nyckelvalv

Den här proceduren beskriver hur du skapar ett nyckelvalv för att lagra din agentkonfigurationsinformation, inklusive dina SAP-autentiseringshemligheter. Om du använder ett befintligt nyckelvalv går du direkt till steg 2.

Så här skapar du ditt nyckelvalv:

Kör följande kommandon och ersätt faktiska namn med

<placeholder>värdena.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Kopiera namnet på ditt nyckelvalv och namnet på dess resursgrupp. Du behöver dessa när du tilldelar åtkomstbehörigheter för nyckelvalvet och kör distributionsskriptet i nästa steg.

Tilldela åtkomstbehörigheter för key vault

I nyckelvalvet tilldelar du rollen Azure Key Vault Secrets Reader till den identitet som du skapade och kopierade tidigare.

I samma nyckelvalv tilldelar du följande Azure-roller till användaren som konfigurerar dataanslutningsagenten:

- Key Vault-deltagare för att distribuera agenten

- Key Vault Secrets Officer för att lägga till nya system

Distribuera dataanslutningsagenten från portalen (förhandsversion)

Nu när du har skapat en virtuell dator och ett Key Vault är nästa steg att skapa en ny agent och ansluta till ett av dina SAP-system. Du kan köra flera dataanslutningsagenter på en enda dator, men vi rekommenderar att du börjar med en enda, övervakar prestanda och sedan ökar antalet anslutningsappar långsamt.

Den här proceduren beskriver hur du skapar en ny agent och ansluter den till ditt SAP-system med hjälp av Azure- eller Defender-portalerna. Vi rekommenderar att säkerhetsteametutför den här proceduren med hjälp av SAP BASIS-teamet.

Distribution av dataanslutningsagenten från portalen stöds både från Azure Portal och Defender-portalen när Microsoft Sentinel registreras på Defender-portalen.

Distribution stöds också från kommandoraden, men vi rekommenderar att du använder portalen för vanliga distributioner. Dataanslutningsagenter som distribueras med kommandoraden kan endast hanteras via kommandoraden och inte via portalen. Mer information finns i Distribuera en SAP-dataanslutningsagent från kommandoraden.

Viktigt!

Distributionen av containern och skapandet av anslutningar till SAP-system från portalen finns för närvarande i FÖRHANDSVERSION. Tilläggsvillkoren för Azure Preview innehåller ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar:

Om du vill distribuera dataanslutningsagenten via portalen behöver du:

- Autentisering via en hanterad identitet eller ett registrerat program

- Autentiseringsuppgifter som lagras i ett Azure Key Vault

Om du inte har dessa förutsättningar distribuerar du SAP-dataanslutningsagenten från kommandoraden i stället.

För att distribuera dataanslutningsagenten behöver du även sudo- eller rotbehörigheter på dataanslutningsagentdatorn.

Om du vill mata in Netweaver/ABAP-loggar över en säker anslutning med hjälp av SNC (Secure Network Communications) behöver du:

- Sökvägen till binärfilen

sapgenpseochlibsapcrypto.sobiblioteket - Information om klientcertifikatet

Mer information finns i Konfigurera systemet att använda SNC för säkra anslutningar.

- Sökvägen till binärfilen

Så här distribuerar du dataanslutningsagenten:

Logga in på den nyligen skapade virtuella datorn där du installerar agenten som en användare med sudo-behörighet.

Ladda ned och/eller överför SAP NetWeaver SDK till datorn.

I Microsoft Sentinel väljer du Anslutningsappar för konfigurationsdata>.

I sökfältet anger du SAP. Välj Microsoft Sentinel för SAP – agentbaserad från sökresultaten och sedan Öppna anslutningssida.

I området Konfiguration väljer du Lägg till ny agent (förhandsversion).

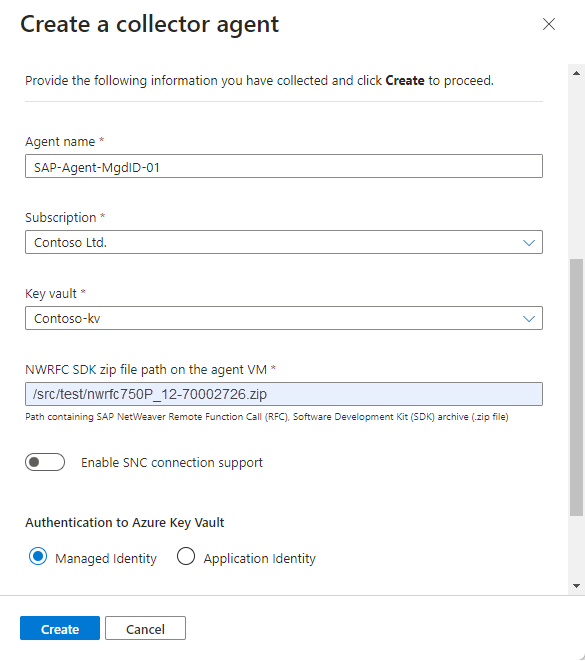

I fönstret Skapa en insamlaragent anger du följande agentinformation:

Namn beskrivning Agentnamn Ange ett beskrivande agentnamn för din organisation. Vi rekommenderar inte någon specifik namngivningskonvention, förutom att namnet bara kan innehålla följande typer av tecken: - a-z

- A–Ö

- 0–9

- _ (understreck)

- . (perioden)

- - (bindestreck)

Nyckelvalv för prenumeration / Välj Prenumeration och Nyckelvalv i respektive listruta. ZIP-filsökväg för NWRFC SDK på den virtuella agentdatorn Ange sökvägen i den virtuella datorn som innehåller SDK-arkivet (SAP NetWeaver Remote Function Call) (RFC) Software Development Kit (SDK) (.zip fil).

Kontrollera att den här sökvägen innehåller SDK-versionsnumret i följande syntax:<path>/NWRFC<version number>.zip. Exempel:/src/test/nwrfc750P_12-70002726.zip.Aktivera stöd för SNC-anslutning Välj att mata in NetWeaver/ABAP-loggar över en säker anslutning med hjälp av SNC.

Om du väljer det här alternativet anger du sökvägen som innehållersapgenpsebinärfilen ochlibsapcrypto.sobiblioteket under SÖKvägen FÖR SAP Cryptographic Library på den virtuella agentdatorn.

Om du vill använda en SNC-anslutning måste du välja Aktivera SNC-anslutningsstöd i det här skedet eftersom du inte kan gå tillbaka och aktivera en SNC-anslutning när du har distribuerat agenten. Om du vill ändra den här inställningen efteråt rekommenderar vi att du skapar en ny agent i stället.Autentisering till Azure Key Vault Om du vill autentisera till ditt nyckelvalv med hjälp av en hanterad identitet lämnar du standardalternativet Hanterad identitet valt. Om du vill autentisera till ditt nyckelvalv med ett registrerat program väljer du Programidentitet.

Du måste ha konfigurerat den hanterade identiteten eller det registrerade programmet i förväg. Mer information finns i Skapa en virtuell dator och konfigurera åtkomst till dina autentiseringsuppgifter.Till exempel:

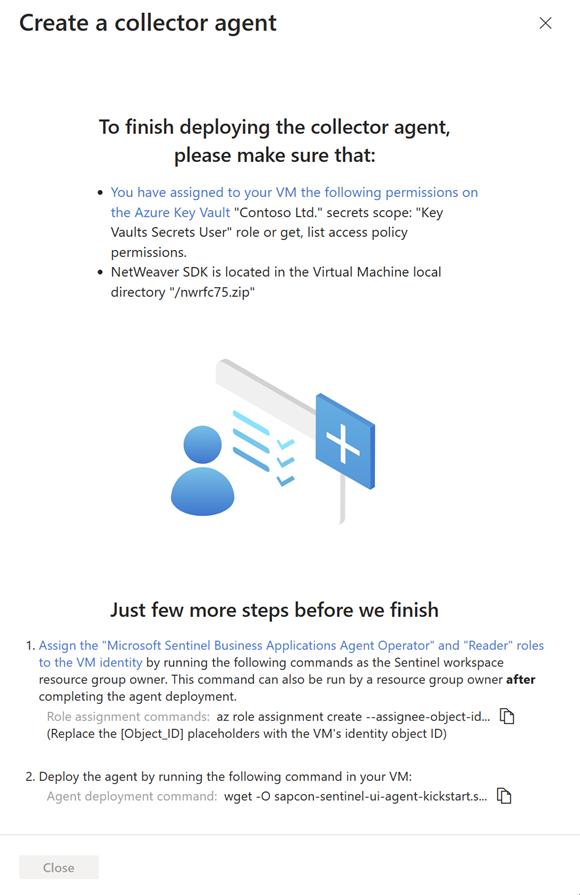

Välj Skapa och granska rekommendationerna innan du slutför distributionen:

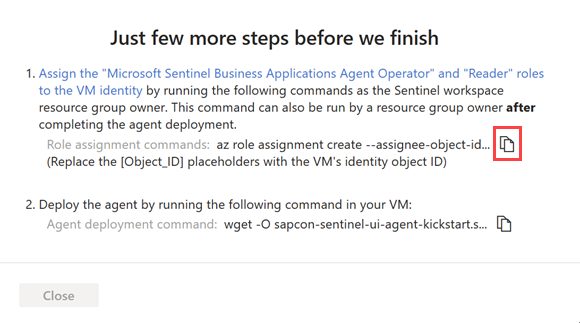

När du distribuerar SAP-dataanslutningsagenten måste du bevilja agentens VM-identitet med specifika behörigheter till Microsoft Sentinel-arbetsytan med hjälp av agentoperator- och läsarrollerna för Microsoft Sentinel Business Applications Agent.

Om du vill köra kommandona i det här steget måste du vara resursgruppsägare på din Microsoft Sentinel-arbetsyta. Om du inte är resursgruppsägare på din arbetsyta kan den här proceduren också utföras när agentdistributionen har slutförts.

Under Bara några steg till innan vi är klara kopierar du rolltilldelningskommandona från steg 1 och kör dem på den virtuella agentdatorn och ersätter

[Object_ID]platshållaren med objekt-ID:t för den virtuella datorns identitet. Till exempel:

Så här hittar du objekt-ID:t för den virtuella datorns identitet i Azure:

För en hanterad identitet visas objekt-ID:t på den virtuella datorns identitetssida.

För tjänstens huvudnamn går du till Företagsprogram i Azure. Välj Alla program och välj sedan den virtuella datorn. Objekt-ID:t visas på sidan Översikt .

Dessa kommandon tilldelar Azure-rollerna Microsoft Sentinel Business Applications Agent Operator och Reader till den virtuella datorns hanterade identitet eller programidentitet, inklusive endast omfattningen för den angivna agentens data på arbetsytan.

Viktigt!

När du tilldelar rollerna Microsoft Sentinel Business Applications Agent Operator och Reader via CLI tilldelas rollerna endast i omfånget för den angivna agentens data på arbetsytan. Detta är det säkraste och därför rekommenderade alternativet.

Om du måste tilldela rollerna via Azure Portal rekommenderar vi att du tilldelar rollerna i ett litet omfång, till exempel endast på Microsoft Sentinel-arbetsytan.

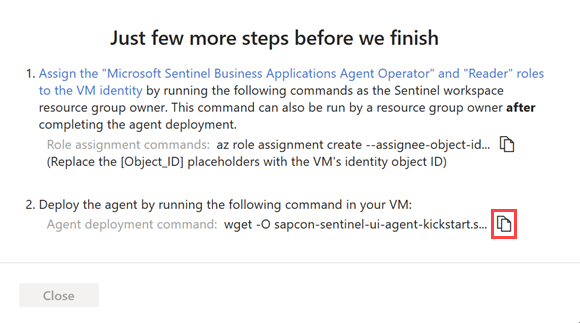

Välj Kopiera

bredvid agentdistributionskommandoti steg 2. Till exempel:

bredvid agentdistributionskommandoti steg 2. Till exempel:

Kopiera kommandoraden till en separat plats och välj sedan Stäng.

Relevant agentinformation distribueras till Azure Key Vault och den nya agenten visas i tabellen under Lägg till en API-baserad insamlaragent.

I det här skedet är agentens hälsostatus "Ofullständig installation. Följ anvisningarna". När agenten har installerats ändras statusen till Agent felfri. Den här uppdateringen kan ta upp till 10 minuter. Till exempel:

Kommentar

Tabellen visar agentnamnet och hälsostatusen för endast de agenter som du distribuerar via Azure Portal. Agenter som distribueras med kommandoraden visas inte här. Mer information finns på fliken Kommandorad i stället.

På den virtuella dator där du planerar att installera agenten öppnar du en terminal och kör kommandot Agentdistribution som du kopierade i föregående steg. Det här steget kräver sudo- eller rotbehörigheter på dataanslutningsagentdatorn.

Skriptet uppdaterar OS-komponenterna och installerar Azure CLI, Docker-programvaran och andra nödvändiga verktyg, till exempel jq, netcat och curl.

Ange extra parametrar till skriptet efter behov för att anpassa containerdistributionen. Mer information om tillgängliga kommandoradsalternativ finns i Referens för Kickstart-skript.

Om du behöver kopiera kommandot igen väljer du Visa

till höger om kolumnen Hälsa och kopierar kommandot bredvid agentdistributionskommandot längst ned till höger.

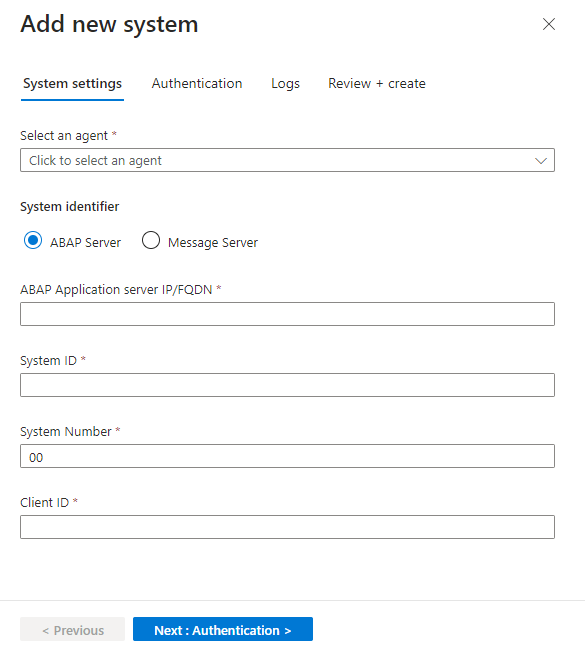

till höger om kolumnen Hälsa och kopierar kommandot bredvid agentdistributionskommandot längst ned till höger.I Microsoft Sentinel-lösningen för SAP-programmets dataanslutningssida går du till konfigurationsområdet och väljer Lägg till nytt system (förhandsversion) och anger följande information:

Under Välj en agent väljer du den agent som du skapade tidigare.

Under Systemidentifierare väljer du servertyp:

- ABAP-server

- Meddelandeserver för att använda en meddelandeserver som en del av en ABAP SAP Central Services (ASCS).

Fortsätt genom att definiera relaterad information för din servertyp:

- För en ABAP-server anger du IP-adressen/FQDN för ABAP-programservern, system-ID och nummer samt klient-ID.

- För en meddelandeserver anger du IP-adressen/FQDN för meddelandeservern, portnumret eller tjänstnamnet och inloggningsgruppen

När du är klar väljer du Nästa: Autentisering.

Till exempel:

På fliken Autentisering anger du följande information:

- För grundläggande autentisering anger du användaren och lösenordet.

- Om du valde en SNC-anslutning när du konfigurerade agenten väljer du SNC och anger certifikatinformationen.

När du är klar väljer du Nästa: Loggar.

På fliken Loggar väljer du de loggar som du vill mata in från SAP och väljer sedan Nästa: Granska och skapa. Till exempel:

(Valfritt) För optimala resultat vid övervakning av SAP PAHI-tabellen väljer du Konfigurationshistorik. Mer information finns i Kontrollera att PAHI-tabellen uppdateras med jämna mellanrum.

Granska de inställningar som du har definierat. Välj Föregående om du vill ändra några inställningar eller välj Distribuera för att distribuera systemet.

Systemkonfigurationen som du definierade distribueras till det Azure Key Vault som du definierade under distributionen. Nu kan du se systeminformationen i tabellen under Konfigurera ett SAP-system och tilldela det till en insamlaragent. Den här tabellen visar det associerade agentnamnet, SAP System ID (SID) och hälsostatusen för system som du har lagt till via portalen eller på annat sätt.

I det här skedet väntar systemets hälsostatus. Om agenten uppdateras hämtar den konfigurationen från Azure Key Vault och statusen ändras till System felfri. Den här uppdateringen kan ta upp till 10 minuter.

Ansluta din agentlösa dataanslutning

I Microsoft Sentinel går du till sidan Konfiguration > Dataanslutningar> och letar upp Microsoft Sentinel för SAP – agentlös dataanslutningar.

I området Konfiguration expanderar du steg 1. Utlös automatisk distribution av nödvändiga Azure-resurser/SOC-tekniker och välj Distribuera nödvändiga Azure-resurser.

Viktigt!

Om du inte har rollen Programutvecklare för Entra-ID eller senare och du väljer distribuera nödvändiga Azure-resurser visas ett felmeddelande, till exempel: "Distribuera nödvändiga Azure-resurser" (felen kan variera). Det innebär att datainsamlingsregeln (DCR) och datainsamlingsslutpunkten (DCE) har skapats, men du måste se till att din Entra ID-appregistrering är auktoriserad. Fortsätt att konfigurera rätt auktorisering.

Gör något av följande:

Om du har rollen Programutvecklare för Entra-ID eller senare fortsätter du till nästa steg.

Om du inte har rollen Programutvecklare för Entra-ID eller högre.

- Dela DCR-ID:t med en Entra-ID-administratör eller kollega med de behörigheter som krävs.

- Se till att rollen Monitoring Metrics Publisher tilldelas på DCR, med tjänstens huvudtilldelning, genom användning av klient-ID:t från applikationsregistreringen för Entra ID.

- Hämta klient-ID:t och klienthemligheten från entra-ID-appregistreringen som ska användas för auktorisering i DCR.

SAP-administratören använder klient-ID och klienthemlighetsinformation för att publicera till DCR.

Kommentar

Om du är SAP-administratör och inte har åtkomst till installationen av anslutningsappen laddar du ned integreringspaketet direkt.

Rulla nedåt och välj Lägg till SAP-klient.

I fönstret Anslut till en SAP-klient anger du följande information:

Fält beskrivning RFC-målnamn Namnet på RFC-målet som hämtats från btp-målet. SAP Agentless Client ID Clientid-värdet som hämtas från JSON-filen för processintegreringstjänstens runtime-tjänstnyckel. SAP-agentlös klienthemlighet Värdet clientsecret som hämtats från JSON-filen för processintegreringstjänstens runtime-tjänstnyckel. Auktoriseringsserver-URL Tokenurl-värdet som hämtats från JSON-filen för Process Integration Runtime-tjänstens nyckel. Till exempel: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite-slutpunkt Url-värdet som hämtats från JSON-filen för processintegreringstjänstens runtime-tjänstnyckel. Till exempel: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.comVälj Anslut.

Viktigt!

Det kan finnas en viss väntetid vid den första anslutningen. Hitta mer information för att verifiera anslutningen här.

Anpassa dataanslutningsbeteende (valfritt)

Om du har en SAP-agentlös dataanslutning för Microsoft Sentinel kan du använda SAP Integration Suite för att anpassa hur den agentlösa dataanslutningen matar in data från DITT SAP-system till Microsoft Sentinel.

Den här proceduren är bara relevant när du vill anpassa beteendet för SAP-agentlösa dataanslutningar. Hoppa över den här proceduren om du är nöjd med standardfunktionen. Om du till exempel använder Sybase rekommenderar vi att du inaktiverar inmatning för Change Docs-loggar i iflow genom att konfigurera parametern collect-changedocs-logs . På grund av problem med databasprestanda stöds inte import av Change Docs-loggar i Sybase.

Tips/Råd

Mer information om konsekvenserna av att åsidosätta standardvärdena finns i denhär bloggen.

Förutsättningar för att anpassa dataanslutningsbeteende

- Du måste ha åtkomst till SAP Integration Suite med behörighet att redigera värdemappningar.

- Ett SAP-integreringspaket, antingen befintligt eller nytt, för att ladda upp standardvärdemappningsfilen.

Ladda ned konfigurationsfilen och anpassa inställningarna

Ladda ned standardfilenexample-parameters.zip , som innehåller inställningar som definierar standardbeteende och är en bra startpunkt för att börja anpassa.

Spara example-parameters.zip-filen på en plats som är tillgänglig för din SAP Integration Suite-miljö.

Använd sap-standardprocedurerna för att ladda upp en värdemappningsfil och göra ändringar för att anpassa inställningarna för dataanslutningsappen:

Ladda upp example-parameters.zip-filen till SAP Integration Suite som en värdemappningsartefakt. Mer information finns i SAP-dokumentationen.

Använd någon av följande metoder för att anpassa inställningarna:

- Om du vill anpassa inställningarna i alla SAP-system lägger du till värdemappningar för den globala byrån för dubbelriktad mappning.

- Om du vill anpassa inställningar för specifika SAP-system lägger du till nya dubbelriktade mappningsbyråer för varje SAP-system och lägger sedan till värdemappningar för var och en. Namnge dina agenter så att de exakt matchar namnet på den RFC-destination som du vill anpassa, till exempel myRfc, nyckel, myRfc, värde.

Mer information finns i SAP-dokumentationen om hur du konfigurerar värdemappningar

Se till att distribuera artefakten när du är klar med anpassningen för att aktivera de uppdaterade inställningarna.

I följande tabell visas de anpassningsbara parametrarna för SAP-agentlös dataanslutning för Microsoft Sentinel:

| Parameter | beskrivning | Tillåtna värden | Standardvärde |

|---|---|---|---|

| changedocs-object-classes | Lista över objektklasser som matas in från Change Docs-loggar. | Kommaavgränsad lista över objektklasser | BANK, CLEARING, IBAN, IDENTITY, KERBEROS, OA2_CLIENT, PCA_BLOCK, PCA_MASTER, PFCG, SECM, SU_USOBT_C, SECURITY_POLICY, STATUS, SU22_USOBT, SU22_USOBX, SUSR_PROF, SU_USOBX_C, USER_CUA |

| samla granskningsloggar | Avgör om granskningsloggdata matas in eller inte. |

sant: Intaget false: Matas inte in |

sann |

| collect-changedocs-logs | Avgör om Change Docs-loggar matas in eller inte. |

sant: Intaget false: Matas inte in |

sann |

| samla-användar-mästar-data | Avgör om användarhuvuddata matas in eller inte. |

sant: Intaget false: Matas inte in |

sann |

| tvinga granskningsloggen att läsas från alla klienter | Fastställer om granskningsloggen läses från alla klienter. |

sant: Läsa från alla klienter false: Inte läst från alla klienter |

falsk |

| intagscykeldagar | Tid, i dagar, som ges för att mata in fullständiga användarhuvuddata, inklusive alla roller och användare. Den här parametern påverkar inte inmatningen av ändringar i användarhuvuddata. | Heltal, mellan 1-14 | 1 |

| förskjutning-i-sekunder | Avgör förskjutningen i sekunder för både start- och sluttiderna för ett datainsamlingsfönster. Använd den här parametern för att fördröja datainsamlingen med det konfigurerade antalet sekunder. | Heltal, mellan 1-600 | 60 |

| max-row | Fungerar som ett skydd som begränsar antalet poster som bearbetas i ett enda datainsamlingsfönster. Detta förhindrar prestanda- eller minnesproblem i KPI som orsakas av en plötslig ökning av händelsevolymen. | Heltal, mellan 1–1000000 | 150000 |

Kontrollera anslutning och hälsa

När du har distribuerat SAP-dataanslutningen kontrollerar du agentens hälsa och anslutning. Mer information finns i Övervaka hälsotillståndet och rollen för dina SAP-system.

Gå vidare

När anslutningsappen har distribuerats fortsätter du med att konfigurera Microsoft Sentinel-lösningen för SAP-programinnehåll. Mer specifikt är konfiguration av information i bevakningslistan ett viktigt steg för att aktivera identifieringar och skydd mot hot.