Händelser

9 apr. 15 - 10 apr. 12

Koda framtiden med AI och anslut med Java-kollegor och experter på JDConf 2025.

Registrera dig nuDen här webbläsaren stöds inte längre.

Uppgradera till Microsoft Edge och dra nytta av de senaste funktionerna och säkerhetsuppdateringarna, samt teknisk support.

I den här artikeln får du lära dig hur du integrerar Reach 360 med Microsoft Entra-ID. När du integrerar Reach 360 med Microsoft Entra-ID kan du:

Scenariot som beskrivs i den här artikeln förutsätter att du redan har följande förutsättningar:

I den här artikeln konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

För att konfigurera integreringen av Reach 360 i Microsoft Entra-ID måste du lägga till Reach 360 från galleriet i din lista över hanterade SaaS-appar.

Du kan alternativt också använda konfigurationsguiden för företagsappar . I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO med Reach 360 med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Reach 360.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Reach 360:

Följ dessa steg för att aktivera Microsoft Entra SSO i administrationscentret för Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst en molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-applikationer>Reach 360>Enkel inloggning.

På sidan Välj en metod för enkel inloggning väljer du SAML.

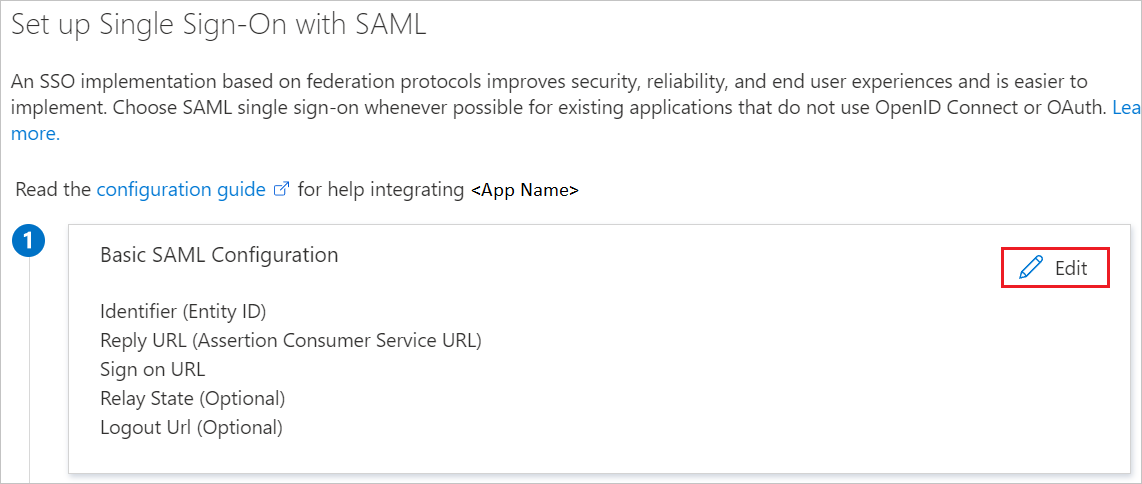

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg i avsnittet Grundläggande SAML-konfiguration:

a. I textrutan Identifier skriver du en URL med följande mönster: https://reach360.com/sso/saml2/<ID>

b. I textrutan Svars-URL skriver du URL:en: https://reach360.com/sso/saml2

Utför följande steg om du vill konfigurera programmet i SP- initierat läge:

I textrutan inloggnings-URL skriver du en URL med följande mönster: https://<Customer_TenantName>.reach360.com/

Anteckning

Dessa värden är inte verkliga. Uppdatera dessa värden med den faktiska identifieraren och inloggnings-URL:en. Kontakta supportteamet Reach 360 för att hämta dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration i administrationscentret för Microsoft Entra.

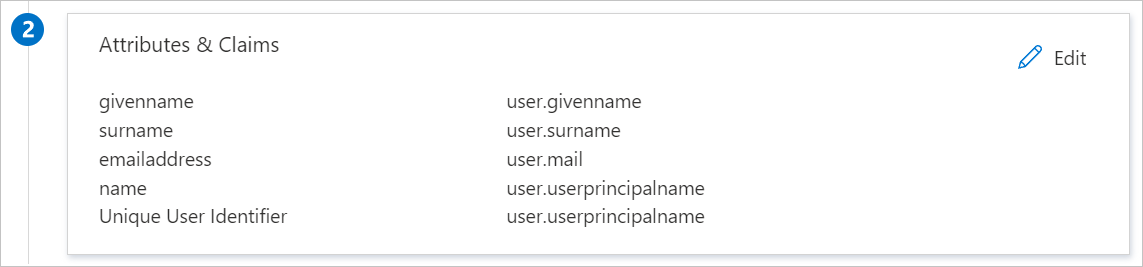

Ditt Reach 360-program förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. Följande skärmbild visar ett exempel på detta. Standardvärdet för unikt användaridentifierare är user.userprincipalname men Reach 360 förväntar sig att detta mappas med användarens objectid. För det kan du använda user.objectid attribut från listan eller använda lämpligt attributvärde och uppdatera namnidentifierarformatet till att vara Beständig baserat på din organisationskonfiguration och klicka på Spara.

Utöver ovanstående förväntar sig Reach 360-programmet att få ytterligare attribut skickade tillbaka i ett SAML-svar, vilket visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

| Namn | Källattribut |

|---|---|

| förnamn | användare.förnamn |

| efternamn | användare.efternamn |

| grupper | användare.grupper |

| E-post | användares e-post |

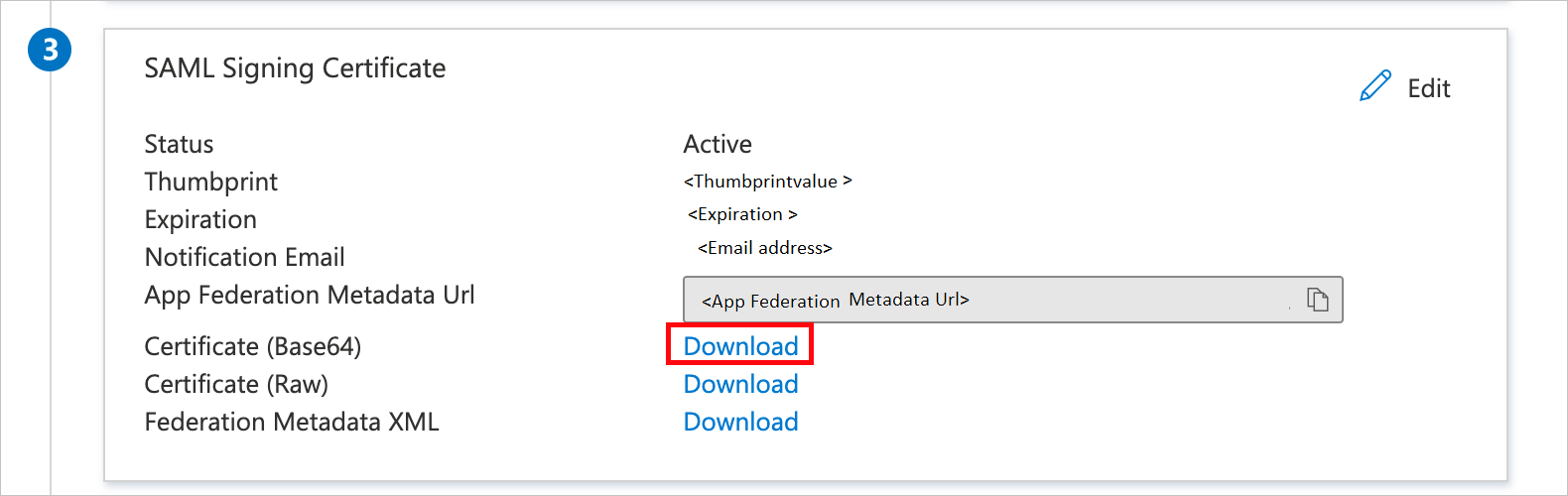

På sidan Konfigurera enkel inloggning med SAML i avsnittet SAML-signeringscertifikat hittar du certifikat (Base64) och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

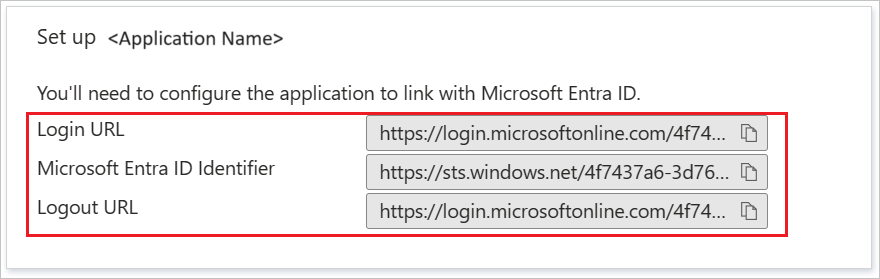

I avsnittet Konfigurera Reach 360 kopierar du lämpliga URL:er baserat på dina behov.

I det här avsnittet skapar du en testanvändare i administrationscentret för Microsoft Entra med namnet B.Simon.

B.Simon.B.Simon@contoso.com.I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra genom att ge åtkomst till Reach 360.

Logga in på Reach 360-företagswebbplatsen som administratör.

Gå till Hantera>inställningar>SSO.

Utför följande steg i avsnittet SSO.

I fältet Idp SSO URL klistrar du in inloggnings-URL:en, som du har kopierat från administrationscentret för Microsoft Entra.

I fältet Idp Issuer URI klistrar du in Microsoft Entra Identifier, som du har kopierat från administrationscentret för Microsoft Entra.

Öppna det nedladdade -certifikatet (Base64) i Anteckningar och klistra in innehållet i textrutan IDP SIGNATURE CERTIFICATE.

Kopiera värdet Audience URI från din Reach 360-hyresgäst som genereras efter att du har sparat SSO-inställningarna, och klistra in det i textrutan Identifierare i avsnittet Grundläggande SAML-konfiguration i Microsoft Entras administrationscenter.

Klicka på Spara.

I det här avsnittet skapas en användare med namnet Britta Simon i Reach 360. Reach 360 stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns inget åtgärdsobjekt för dig i det här avsnittet. Om det inte redan finns någon användare i Reach 360 skapas en ny efter autentiseringen.

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Klicka på Testa det här programmet i administrationscentret för Microsoft Entra. Detta omdirigeras till inloggnings-URL:en för Reach 360 där du kan initiera inloggningsflödet.

Gå direkt till Reach 360 inloggnings-URL och starta inloggningsflödet därifrån.

Du kan också använda Microsoft My Apps för att testa programmet i valfritt läge. När du klickar på Reach 360-panelen i Mina appar, om den har konfigurerats i SP-läge, omdirigeras du till inloggningssidan för att initiera inloggningsflödet. Om den är konfigurerad i IDP-läge loggas du automatiskt in på Reach 360, för vilket du har ställt in SSO. Mer information om Mina appar finns i Introduktion till Mina appar.

När du har konfigurerat Reach 360 kan du tillämpa sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för Cloud Apps.

Händelser

9 apr. 15 - 10 apr. 12

Koda framtiden med AI och anslut med Java-kollegor och experter på JDConf 2025.

Registrera dig nu