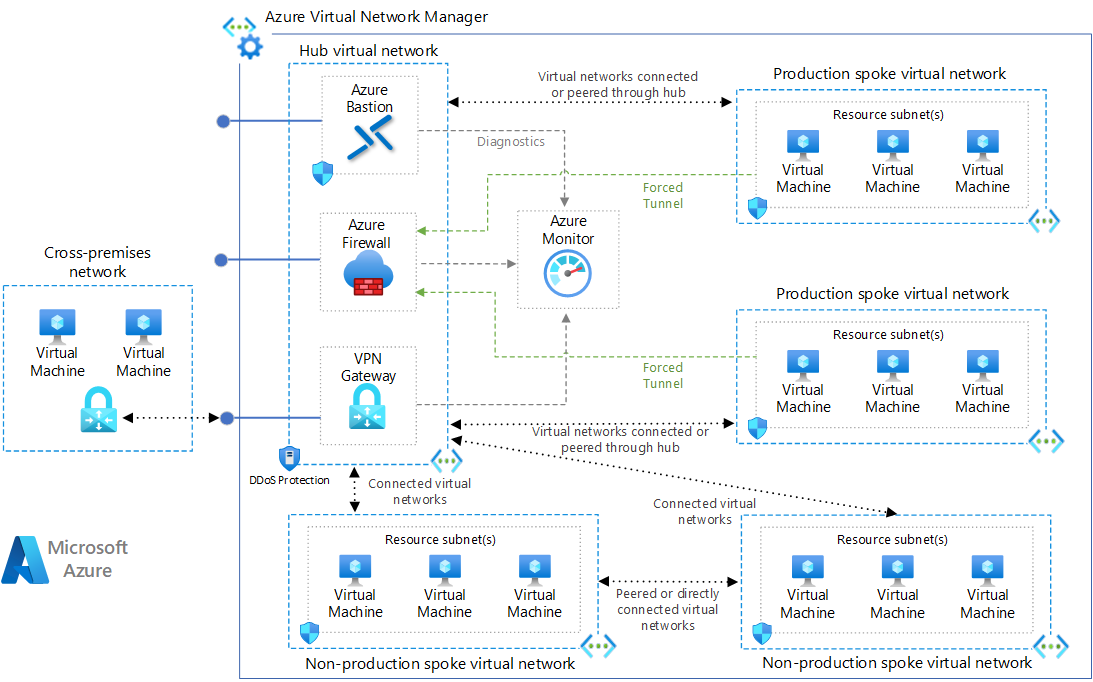

Bu başvuru mimarisi, müşteri tarafından yönetilen merkez altyapısı bileşenleriyle merkez-uç ağ deseni uygular. Microsoft tarafından yönetilen merkez altyapısı çözümü için bkz. Azure Sanal WAN ile merkez-uç ağ topolojisi.

Mimari

Bu mimarinin bir Visio dosyasını indirin.

İş Akışı

Bu merkez-uç ağ yapılandırması aşağıdaki mimari öğeleri kullanır:

Hub sanal ağı. Merkez sanal ağı paylaşılan Azure hizmetlerini barındırıyor. Uç sanal ağlarında barındırılan iş yükleri bu hizmetleri kullanabilir. Merkez sanal ağı, şirket içi ağlar için merkezi bağlantı noktasıdır.

Uç sanal ağları. Uç sanal ağları iş yüklerini her uçta ayrı ayrı yalıtıp yönetir. Her iş yükü, Azure yük dengeleyiciler aracılığıyla bağlanan birden çok alt ağa sahip birden çok katman içerebilir. Uçlar farklı aboneliklerde bulunabilir ve Üretim ve Üretim Dışı gibi farklı ortamları temsil eder.

Sanal ağ bağlantısı. Bu mimari, eşleme bağlantılarını veya bağlı grupları kullanarak sanal ağları bağlar. Eşleme bağlantıları ve bağlı gruplar, sanal ağlar arasındaki geçişsiz, düşük gecikme süreli bağlantılardır. Eşlenmiş veya bağlı sanal ağlar, yönlendiriciye gerek kalmadan Azure omurgası üzerinden trafik alışverişi yapabilir. Azure Sanal Ağ Manager, ağ gruplarını ve bunların bağlantılarını oluşturur ve yönetir.

Azure Bastion konağı. Azure Bastion, tarayıcınızı kullanarak Azure portalından sanal makinelere (VM) güvenli bağlantı sağlar. Azure sanal ağı içinde dağıtılan bir Azure Bastion konağı, bu sanal ağdaki veya bağlı sanal ağlardaki VM'lere erişebilir.

Azure Güvenlik Duvarı. Azure Güvenlik Duvarı yönetilen güvenlik duvarı örneği kendi alt akında bulunur.

Azure VPN Gateway veya Azure ExpressRoute ağ geçidi. Sanal ağ geçidi, sanal ağın bir sanal özel ağ (VPN) cihazına veya Azure ExpressRoute bağlantı hattına bağlanmasına olanak tanır. Ağ geçidi, şirket içi ağlar arası ağ bağlantısı sağlar. Daha fazla bilgi için bkz. Şirket içi ağı Microsoft Azure sanal ağına Bağlan ve VPN kullanarak şirket içi ağı genişletme.

VPN cihazı. VPN cihazı veya hizmeti, şirket içi ağlara dış bağlantı sağlar. VPN cihazı bir donanım cihazı veya Windows Server'daki Yönlendirme ve Uzaktan Erişim Hizmeti (RRAS) gibi bir yazılım çözümü olabilir. Daha fazla bilgi için bkz . Doğrulanmış VPN cihazları ve cihaz yapılandırma kılavuzları.

Bileşenler

Sanal Ağ Yöneticisi, Azure abonelikleri, bölgeleri ve kiracıları genelinde büyük ölçekte sanal ağları gruplandırmanıza, yapılandırmanıza, dağıtmanıza ve yönetmenize yardımcı olan bir yönetim hizmetidir. Sanal Ağ Manager ile sanal ağlarınızı tanımlamak ve mantıksal olarak segmentlere ayırmak için sanal ağ grupları tanımlayabilirsiniz. Bir ağ grubundaki tüm sanal ağlarda aynı anda bağlantı ve güvenlik yapılandırmaları tanımlayabilir ve uygulayabilirsiniz.

Azure Sanal Ağ, Azure'daki özel ağlar için temel yapı taşıdır. Sanal Ağ, Azure VM'leri gibi birçok Azure kaynağının birbiriyle, şirket içi ağlar ve İnternet ile güvenli bir şekilde iletişim kurmasını sağlar.

Azure Bastion , genel IP adreslerini göstermeden VM'lere daha güvenli ve sorunsuz Uzak Masaüstü Protokolü (RDP) ve Güvenli Kabuk Protokolü (SSH) erişimi sağlayan tam olarak yönetilen bir hizmettir.

Azure Güvenlik Duvarı, Sanal Ağ kaynaklarını koruyan yönetilen bulut tabanlı bir ağ güvenlik hizmetidir. Durum bilgisi olan bu güvenlik duvarı hizmeti, abonelikler ve sanal ağlar arasında uygulama ve ağ bağlantısı ilkeleri oluşturmanıza, zorunlu kılmanıza ve günlüğe kaydetmenize yardımcı olmak için yerleşik yüksek kullanılabilirliğe ve sınırsız bulut ölçeklenebilirliğine sahiptir.

VPN Gateway , genel İnternet üzerinden bir sanal ağ ile şirket içi konum arasında şifrelenmiş trafik gönderen belirli bir sanal ağ geçidi türüdür. Microsoft ağı üzerinden Azure sanal ağları arasında şifrelenmiş trafik göndermek için VPN Gateway'i de kullanabilirsiniz.

Azure İzleyici , Azure ve şirket içi dahil olmak üzere şirket içi ortamlardan telemetri verilerini toplayabilir, analiz edebilir ve üzerinde işlem yapabilir. Azure İzleyici, uygulamalarınızın performansını ve kullanılabilirliğini en üst düzeye çıkarmanıza ve sorunları saniyeler içinde proaktif olarak belirlemenize yardımcı olur.

Senaryo ayrıntıları

Bu başvuru mimarisi, merkez sanal ağının birçok uç sanal ağına merkezi bir bağlantı noktası olarak davrandığı merkez-uç ağ desenini uygular. Uç sanal ağları hub'a bağlanır ve iş yüklerini yalıtmak için kullanılabilir. Şirket içi ağlara bağlanmak için hub'ı kullanarak da şirket içi senaryoları etkinleştirebilirsiniz.

Bu mimari, müşteri tarafından yönetilen merkez altyapısı bileşenleriyle bir ağ deseni açıklar. Microsoft tarafından yönetilen merkez altyapısı çözümü için bkz. Azure Sanal WAN ile merkez-uç ağ topolojisi.

Merkez-uç yapılandırması kullanmanın avantajları şunlardır:

- Maliyet tasarrufları

- Abonelik sınırlarını aşma

- İş yükü yalıtımı

Daha fazla bilgi için bkz . Merkez-uç ağ topolojisi.

Olası kullanım örnekleri

Merkez-uç mimarisinin tipik kullanımları şunlardır:

- Paylaşılan hizmetler gerektiren çeşitli ortamlara sahip olun. Örneğin, bir iş yükünün geliştirme, test ve üretim ortamları olabilir. Paylaşılan hizmetler DNS kimlikleri, Ağ Zaman Protokolü (NTP) veya Active Directory Etki Alanı Hizmetleri (AD DS) içerebilir. Paylaşılan hizmetler merkez sanal ağına yerleştirilir ve her ortam yalıtımı korumak için farklı bir uçta dağıtılır.

- Birbiriyle bağlantı gerektirmez, ancak paylaşılan hizmetlere erişim gerektirir.

- Her uçta ayrılmış iş yükü yönetimine sahip merkezdeki bir çevre ağı (DMZ olarak da bilinir) güvenlik duvarı gibi güvenlik üzerinde merkezi denetim gerektirir.

- Belirli ortamların veya iş yüklerinin uçları arasında seçmeli bağlantı veya yalıtım gibi bağlantı üzerinde merkezi denetim gerektirir.

Öneriler

Aşağıdaki öneriler çoğu senaryo için geçerlidir. Bunları geçersiz kılan belirli gereksinimleriniz olmadığı sürece bu önerileri izleyin.

Kaynak grupları, abonelikler ve bölgeler

Bu örnek çözümde tek bir Azure kaynak grubu kullanılır. Hub'ı ve her uçları farklı kaynak gruplarında ve aboneliklerde de uygulayabilirsiniz.

Farklı aboneliklerdeki sanal ağları eşlerken, abonelikleri aynı veya farklı Microsoft Entra kiracılarıyla ilişkilendirebilirsiniz. Bu esneklik, hub'da paylaşılan hizmetlerin bakımını yaparken her iş yükünün merkezi olmayan bir şekilde yönetilmesini sağlar. Bkz . Sanal ağ eşlemesi oluşturma - Resource Manager, farklı abonelikler ve Microsoft Entra kiracıları.

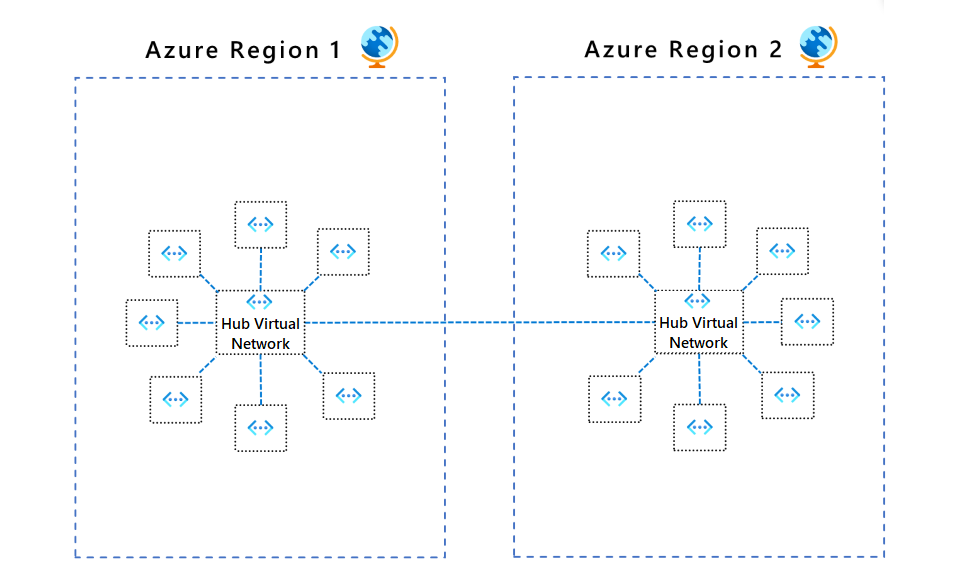

Genel bir kural olarak, bölge başına en az bir hub'a sahip olmak en iyisidir. Bu yapılandırma, tek bir hata noktasını önlemeye yardımcı olur, örneğin Bölge A kaynaklarının B Bölgesi'ndeki bir kesintiden ağ düzeyinde etkilenmesini önlemeye yardımcı olur.

Sanal ağ alt ağları

Aşağıdaki önerilerde, sanal ağdaki alt ağların nasıl yapılandırılır açıklanmaktadır.

GatewaySubnet

Sanal ağ geçidi bu alt ağı gerektirir. Ayrıca, şirket içi ağ bağlantısına ihtiyacınız yoksa ağ geçidi olmadan merkez-uç topolojisi de kullanabilirsiniz.

En az /27adres aralığına sahip GatewaySubnet adlı bir alt ağ oluşturun. Adres /27 aralığı, gelecekte ağ geçidi boyutu sınırlamalarına ulaşmasını önlemek için alt ağa yeterli ölçeklenebilirlik yapılandırma seçenekleri sunar. Ağ geçidini ayarlama hakkında daha fazla bilgi için bağlantınızın türüne bağlı olarak aşağıdaki başvuru mimarilerine bakın:

Daha yüksek kullanılabilirlik elde etmek için yük devretmeye yönelik bir VPN ile birlikte ExpressRoute kullanabilirsiniz. Bkz. Şirket içi bir ağı ExpressRoute kullanarak VPN yük devretme özelliğiyle birlikte Azure’a bağlama.

AzureFirewallSubnet

En az /26adres aralığına sahip AzureFirewallSubnet adlı bir alt ağ oluşturun. Ölçek ne olursa olsun, /26 adres aralığı önerilen boyutdur ve gelecekteki boyut sınırlamalarını kapsar. Bu alt ağ, ağ güvenlik gruplarını (NSG) desteklemez.

Azure Güvenlik Duvarı bu alt ağı gerektirir. İş ortağı ağ sanal gereci (NVA) kullanıyorsanız, ağ gereksinimlerini izleyin.

Uç ağ bağlantısı

Sanal ağ eşlemesi veya bağlı gruplar, sanal ağlar arasında geçişli olmayan ilişkilerdir. Birbirine bağlanmak için uç sanal ağlarına ihtiyacınız varsa, bu uçlar arasına bir eşleme bağlantısı ekleyin veya bunları aynı ağ grubuna yerleştirin.

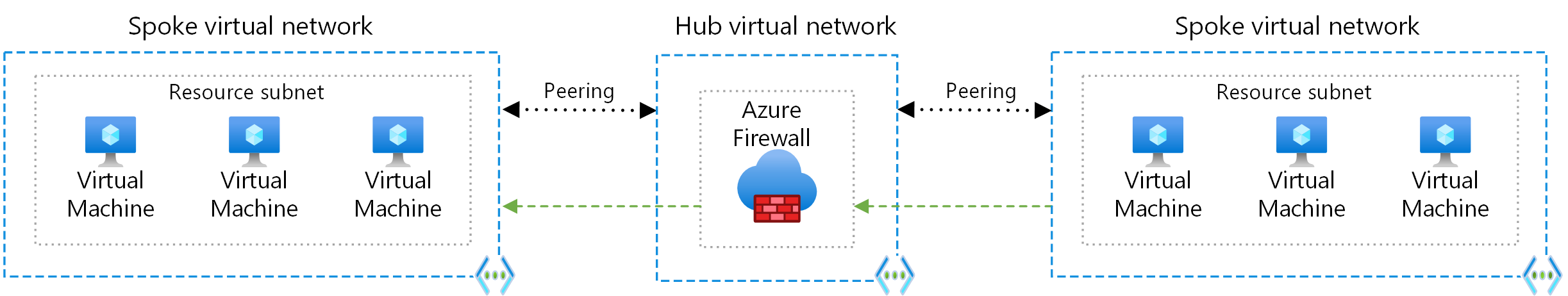

Azure Güvenlik Duvarı veya NVA aracılığıyla uç bağlantıları

Sanal ağ başına sanal ağ eşlemelerinin sayısı sınırlıdır. Birbiriyle bağlanması gereken çok sayıda uç varsa eşleme bağlantılarınız tükenebilir. Bağlan grupların da sınırlamaları vardır. Daha fazla bilgi için bkz. Ağ sınırları ve Bağlan grup sınırları.

Bu senaryoda, uç trafiğinin Azure Güvenlik Duvarı veya hub'da yönlendirici işlevi gören başka bir NVA'ya gönderilmesini zorlamak için kullanıcı tanımlı yolları (UDR) kullanmayı göz önünde bulundurun. Bu değişiklik uçların birbirine bağlanmasını sağlar. Bu yapılandırmayı desteklemek için zorlamalı tünel yapılandırması etkinleştirilmiş Azure Güvenlik Duvarı uygulamanız gerekir. Daha fazla bilgi için bkz. zorlamalı tünel Azure Güvenlik Duvarı.

Bu mimari tasarımdaki topoloji çıkış akışlarını kolaylaştırır. Azure Güvenlik Duvarı öncelikle çıkış güvenliği için olsa da, bir giriş noktası da olabilir. Merkez NVA giriş yönlendirmesi hakkında daha fazla bilgi için bkz . Sanal ağlar için Güvenlik Duvarı ve Application Gateway.

Merkez ağ geçidi üzerinden uzak ağlara yönelik uç bağlantıları

Uçları merkez ağ geçidi üzerinden uzak ağlarla iletişim kuracak şekilde yapılandırmak için sanal ağ eşlemelerini veya bağlı ağ gruplarını kullanabilirsiniz.

Sanal ağ eşlemelerini kullanmak için sanal ağ Eşleme kurulumunda:

- Hub'daki eşleme bağlantısını Ağ geçidi aktarımına izin ver olarak yapılandırın.

- Her uçtaki eşleme bağlantısını Uzak sanal ağın ağ geçidini kullan olarak yapılandırın.

- tüm eşleme bağlantılarını İletilen trafiğe izin ver olarak yapılandırın.

Daha fazla bilgi için bkz . Sanal ağ eşlemesi oluşturma.

Bağlı ağ gruplarını kullanmak için:

- Sanal Ağ Yöneticisi'nde bir ağ grubu oluşturun ve üye sanal ağları ekleyin.

- Merkez-uç bağlantı yapılandırması oluşturun.

- Uç ağ grupları için Ağ geçidi olarak Hub'ı seçin.

Daha fazla bilgi için bkz. Azure Sanal Ağ Manager ile merkez-uç topolojisi oluşturma.

Uç ağ iletişimleri

Uç sanal ağlarının birbiriyle iletişim kurmasına izin vermenin iki ana yolu vardır:

- Güvenlik duvarı ve yönlendirici gibi bir NVA üzerinden iletişim. Bu yöntem, iki uç arasında bir atlama oluşturur.

- Uçlar arasında sanal ağ eşlemesi veya Sanal Ağ Yöneticisi doğrudan bağlantısını kullanarak iletişim. Bu yaklaşım iki uç arasında atlamaya neden olmaz ve gecikme süresini en aza indirmek için önerilir.

NVA aracılığıyla iletişim

Uçlar arasında bağlantıya ihtiyacınız varsa hub'da Azure Güvenlik Duvarı veya başka bir NVA dağıtmayı göz önünde bulundurun. Ardından, trafiği bir uçtan güvenlik duvarına veya NVA'ya iletmek için yollar oluşturun ve bu da ikinci uça yönlendirilebilir. Bu senaryoda eşleme bağlantılarını iletilen trafiğe izin verecek şekilde yapılandırmalısınız.

Bu seçenek gecikme süresini ve aktarım hızını etkilese de uçlar arasındaki trafiği yönlendirmek için bir VPN ağ geçidi de kullanabilirsiniz. Yapılandırma ayrıntıları için bkz . Sanal ağ eşlemesi için VPN ağ geçidi aktarımını yapılandırma.

Hub'da paylaştığınız hizmetleri değerlendirerek hub'ın daha fazla sayıda uç için ölçeklendirildiğinden emin olun. Örneğin, hub'ınız güvenlik duvarı hizmetleri sağlıyorsa, birden çok uç eklediğinizde güvenlik duvarı çözümünüzün bant genişliği sınırlarını göz önünde bulundurun. Bu paylaşılan hizmetlerden bazılarını ikinci bir hub düzeyine taşıyabilirsiniz.

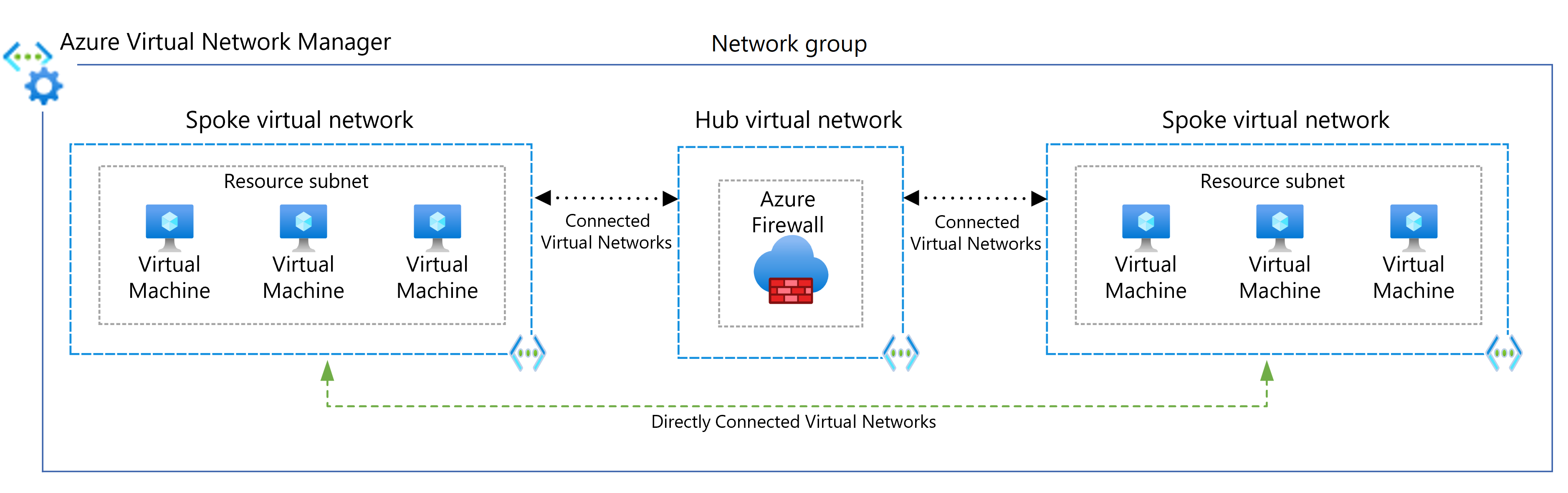

Uç ağları arasında doğrudan iletişim

Merkez sanal ağından geçmeden uç sanal ağları arasında doğrudan bağlantı kurmak için uçlar arasında eşleme bağlantıları oluşturabilir veya ağ grubu için doğrudan bağlantıyı etkinleştirebilirsiniz. Aynı ortamın ve iş yükünün parçası olan uç sanal ağlarına eşlemeyi veya doğrudan bağlantıyı sınırlamak en iyisidir.

Sanal Ağ Yöneticisi'ni kullandığınızda, ağ gruplarına el ile uç sanal ağları ekleyebilir veya tanımladığınız koşullara göre ağları otomatik olarak ekleyebilirsiniz. Daha fazla bilgi için bkz . Uç-uç ağı.

Aşağıdaki diyagramda, uçlar arasında doğrudan bağlantı için Sanal Ağ Yöneticisi'nin kullanılması gösterilmektedir.

Yönetim önerileri

Bağlantı ve güvenlik denetimlerini merkezi olarak yönetmek için Sanal Ağ Yöneticisi'ni kullanarak yeni merkez ve uç sanal ağ topolojileri oluşturun veya mevcut topolojileri ekleyin. Sanal Ağ Yöneticisi'nin kullanılması, merkez-uç ağ topolojilerinizin birden çok abonelik, yönetim grubu ve bölgede gelecekteki büyük ölçekli büyüme için hazırlanmasını sağlar.

Örnek Sanal Ağ Yöneticisi kullanım örneği senaryoları şunlardır:

- Uç sanal ağ yönetiminin iş birimleri veya uygulama ekipleri gibi gruplara demokratikleştirilmesi. Demokratikleştirme, çok sayıda sanal ağdan sanal ağa bağlantı ve ağ güvenlik kuralları gereksinimlerine neden olabilir.

- Uygulamalar için genel bir ayak izi sağlamak için birden çok Azure bölgesinde birden çok çoğaltma mimarisinin standartlaştırılması.

Tekdüzen bağlantı ve ağ güvenlik kuralları sağlamak için ağ gruplarını kullanarak aynı Microsoft Entra kiracısı altındaki herhangi bir abonelik, yönetim grubu veya bölgedeki sanal ağları gruplandırabilirsiniz. Dinamik veya statik üyelik atamaları aracılığıyla sanal ağları otomatik olarak veya el ile ağ gruplarına ekleyebilirsiniz.

Sanal Ağ Yöneticisi'nin Kapsamları kullanarak yönettiği sanal ağların bulunabilirliğini tanımlarsınız. Bu özellik, istenen sayıda ağ yöneticisi örneği için esneklik sağlar ve bu da sanal ağ grupları için daha fazla yönetim demokratikleştirmesi sağlar.

Aynı ağ grubundaki uç sanal ağlarını birbirine bağlamak için Sanal Ağ Manager'ı kullanarak sanal ağ eşlemesi veya doğrudan bağlantı uygulayın. Farklı bölgelerdeki uç ağlarına ağ doğrudan bağlantısını genişletmek için genel mesh seçeneğini kullanın. Aşağıdaki diyagramda bölgeler arasındaki genel ağ bağlantısı gösterilmektedir.

Bir ağ grubu içindeki sanal ağları temel bir güvenlik yöneticisi kuralları kümesiyle ilişkilendirebilirsiniz. Ağ grubu güvenlik yöneticisi kuralları uç sanal ağ sahiplerinin temel güvenlik kurallarının üzerine yazmasını engellerken, kendi güvenlik kuralları ve NSG kümelerini bağımsız olarak eklemelerine izin verir. Merkez-uç topolojilerinde güvenlik yöneticisi kurallarını kullanma örneği için bkz . Öğretici: Güvenli merkez-uç ağı oluşturma.

Ağ gruplarının, bağlantının ve güvenlik kurallarının denetimli bir şekilde dağıtılmasını kolaylaştırmak için Sanal Ağ Manager yapılandırma dağıtımları, hataya neden olabilecek yapılandırma değişikliklerini merkez ve uç ortamlarında güvenli bir şekilde yayınlamanıza yardımcı olur. Daha fazla bilgi için bkz. Azure Sanal Ağ Manager'da yapılandırma dağıtımları.

Sanal Ağ Manager'ı kullanmaya başlamak için bkz. Azure Sanal Ağ Manager ile merkez-uç topolojisi oluşturma.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

Temel bir güvenlik kuralları kümesi sağlamak için, güvenlik yöneticisi kurallarını ağ gruplarındaki sanal ağlarla ilişkilendirin. Güvenlik yöneticisi kuralları önceliklidir ve NSG kuralları öncesinde değerlendirilir. NSG kuralları gibi güvenlik yöneticisi kuralları da öncelik belirlemeyi, hizmet etiketlerini ve L3-L4 protokollerini destekler. Daha fazla bilgi için bkz. Sanal Ağ Yöneticisi'nde güvenlik yöneticisi kuralları.

Ağ grubu güvenlik kurallarında hataya neden olabilecek değişikliklerin denetimli bir şekilde dağıtılmasını kolaylaştırmak için Sanal Ağ Manager dağıtımlarını kullanın.

Uygulama tasarımı en iyi yöntemleriyle birlikte Azure DDoS Koruması, DDoS saldırılarına karşı daha fazla savunma sağlamak için gelişmiş DDoS azaltma özellikleri sağlar. Herhangi bir çevre sanal ağında Azure DDOS Koruması'nı etkinleştirmeniz gerekir.

Maliyet iyileştirme

Maliyet iyileştirme, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yolları hakkındadır. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

Merkez-uç ağlarını dağıtırken ve yönetirken aşağıdaki maliyetle ilgili faktörleri göz önünde bulundurun. Daha fazla bilgi için bkz . Sanal ağ fiyatlandırması.

Azure Güvenlik Duvarı maliyetleri

Bu mimari hub ağında bir Azure Güvenlik Duvarı örneği dağıtır. Birden çok iş yükü tarafından kullanılan paylaşılan bir çözüm olarak Azure Güvenlik Duvarı dağıtımı kullanmak, diğer NVA'lara kıyasla bulut maliyetlerinden önemli ölçüde tasarruf edebilir. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı ve ağ sanal gereçleri.

Dağıtılan tüm kaynakları etkili bir şekilde kullanmak için doğru Azure Güvenlik Duvarı boyutunu seçin. İhtiyacınız olan özelliklere ve geçerli iş yükleri kümenize en uygun katmana karar verin. Kullanılabilir Azure Güvenlik Duvarı SKU'lar hakkında bilgi edinmek için bkz. Azure Güvenlik Duvarı nedir?

Özel IP adresi maliyetleri

Eşlenmiş sanal ağlar arasında veya bağlı gruplardaki ağlar arasında trafiği yönlendirmek için özel IP adreslerini kullanabilirsiniz. Aşağıdaki maliyet konuları geçerlidir:

- Giriş ve çıkış trafiği eşlenen veya bağlı ağların her iki ucunda ücretlendirilir. Örneğin, bölge 1'deki bir sanal ağdan bölge 2'deki başka bir sanal ağa veri aktarımı, bölge 1 için giden aktarım hızına ve bölge 2 için bir gelen hızına neden olabilir.

- Farklı bölgelerin farklı aktarım oranları vardır.

Eşleme gereksinimlerinize göre IP adreslemeyi planlayın ve adres alanının şirket içi konumlarla Azure konumları arasında çakışmadığından emin olun.

Operasyonel mükemmellik

Operasyonel mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz . Operasyonel mükemmellik sütununa genel bakış.

Aşağıdaki araçlarla ağ bileşenlerini izlemek ve sorunlarını gidermek için Azure Ağ İzleyicisi kullanın:

- Trafik Analizi, sanal ağlarınızda en çok trafik oluşturan sistemleri gösterir. Performans sorunlarını sorun haline gelmeden önce görsel olarak belirleyebilirsiniz.

- Ağ Performans İzleyicisi ExpressRoute bağlantı hatları hakkındaki bilgileri izler.

- VPN tanılaması, uygulamalarınızı şirket içi kullanıcılara bağlayan siteden siteye VPN bağlantılarında sorun gidermeye yardımcı olur.

Ayrıca, DNS istekleri ve günlüklerdeki izin verme/reddetme sonuçları hakkında daha iyi içgörüler elde etmek için Azure Güvenlik Duvarı tanılama günlüğünü etkinleştirmeyi de göz önünde bulundurun.

Bu senaryoyu dağıtın

Bu dağıtım, bir merkez sanal ağı ve iki bağlı uç içerir ve ayrıca bir Azure Güvenlik Duvarı örneği ve Azure Bastion konağı dağıtır. İsteğe bağlı olarak, dağıtım ilk uç ağındaki VM'leri ve bir VPN ağ geçidini içerebilir.

Ağ bağlantılarını oluşturmak için sanal ağ eşlemesi veya Sanal Ağ Yöneticisi bağlı grupları arasında seçim yapabilirsiniz. Her yöntemin çeşitli dağıtım seçenekleri vardır.

Sanal ağ eşlemesini kullanma

Dağıtım için bölgede adlı

hub-spokeeastusbir kaynak grubu oluşturmak için aşağıdaki komutu çalıştırın. Eklenmiş kabuk kullanmak için Deneyin'i seçin.az group create --name hub-spoke --location eastusBicep şablonunu indirmek için aşağıdaki komutu çalıştırın.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepMerkez-uç ağ yapılandırmasını, merkez ile uçlar arasında sanal ağ eşlemelerini ve bir Azure Bastion konağını dağıtmak için aşağıdaki komutu çalıştırın. İstendiğinde, bir kullanıcı adı ve parola girin. Uç ağlarındaki VM'lere erişmek için bu kullanıcı adını ve parolayı kullanabilirsiniz.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Ayrıntılı bilgi ve ek dağıtım seçenekleri için bu çözümü dağıtan Hub and Spoke ARM ve Bicep şablonlarına bakın.

Sanal Ağ Yöneticisi bağlı gruplarını kullanma

Dağıtım için bir kaynak grubu oluşturmak için aşağıdaki komutu çalıştırın. Eklenmiş kabuk kullanmak için Deneyin'i seçin.

az group create --name hub-spoke --location eastusBicep şablonunu indirmek için aşağıdaki komutu çalıştırın.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepGerekli tüm modülleri yeni bir dizine indirmek için aşağıdaki komutları çalıştırın.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepMerkez-uç ağ yapılandırmasını, merkez ile uçlar arasındaki sanal ağ bağlantılarını ve bastion konağını dağıtmak için aşağıdaki komutu çalıştırın. İstendiğinde, bir kullanıcı adı ve parola girin. Uç ağlarındaki VM'lere erişmek için bu kullanıcı adını ve parolayı kullanabilirsiniz.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Ayrıntılı bilgi ve ek dağıtım seçenekleri için bu çözümü dağıtan Hub and Spoke ARM ve Bicep şablonlarına bakın.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

Alejandra Palacios | Kıdemli Müşteri Mühendisi

Diğer katkıda bulunanlar:

- Matthew Bratschun | Müşteri Mühendisi

- Jay Li | Kıdemli Ürün Yöneticisi

- Telmo Sampaio | Baş Hizmet Mühendisliği Yöneticisi

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

Güvenli sanal hub'lar ve Azure Güvenlik Duvarı Yöneticisi tarafından yapılandırılan ilişkili güvenlik ve yönlendirme ilkeleri hakkında bilgi edinmek için bkz. Güvenli sanal hub nedir?

Merkez-uç ağ topolojisindeki merkez, Azure giriş bölgesindeki bağlantı aboneliğinin ana bileşenidir. Müşteri veya Microsoft tarafından yönetilen yönlendirme ve güvenlik özellikleriyle Azure'da büyük ölçekli ağlar oluşturma hakkında daha fazla bilgi için bkz . Azure ağ topolojisi tanımlama.

İlgili kaynaklar

Aşağıdaki ilgili mimarileri keşfedin:

- Azure güvenlik duvarı mimarisi kılavuzu

- Sanal ağlar için Güvenlik Duvarı ve Application Gateway

- Karma VPN bağlantısı sorunlarını giderme

- Uçlar arası ağ iletişimi

- Karma bağlantı

- Azure Ağ Bağdaştırıcısı'nı kullanarak tek başına sunucuları Bağlan

- Ağ düzeyinde segmentasyon ile iş yüklerinin güvenliğini sağlama ve yönetme

- Azure Kubernetes Service (AKS) kümesi için temel mimari