Referenční informace o skupinách zabezpečení, účtech služeb a oprávněních

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Tento článek obsahuje komplexní referenční informace pro každého integrovaného uživatele, skupiny a oprávnění.

Stručný přehled výchozích přiřazení najdete v tématu Výchozí oprávnění a přístup. Přehled o správě oprávnění a zabezpečení najdete v tématu o oprávněních, přístupu a skupinách zabezpečení, rolích zabezpečení a úrovních přístupu.

Informace o tom, jak přidat uživatele do skupiny nebo nastavit konkrétní oprávnění, která můžete spravovat prostřednictvím webového portálu, najdete v následujících zdrojích informací:

Uživatelé a skupiny

Wiki

DevOps

Poznámka:

Obrázky zobrazené na webovém portálu se můžou lišit od obrázků v tomto článku kvůli aktualizacím systému, ale základní funkce zůstávají stejné, pokud není výslovně uvedeno.

Service Accounts

Systém vygeneruje několik účtů služeb pro podporu konkrétních operací. Následující tabulka popisuje tyto uživatelské účty, které se přidají na úrovni organizace nebo kolekce.

| Jméno uživatele | Popis |

|---|---|

| Služba fondu agentů | Má oprávnění naslouchat frontě zpráv pro konkrétní fond pro příjem práce. Ve většině případů nemusíte spravovat členy skupiny přímo – proces registrace agenta ho zpracovává za vás. Při registraci agenta se automaticky přidá účet služby, který zadáte (obvykle síťová služba). Zodpovídá za provádění operací čtení a zápisu v Azure Boards a aktualizaci pracovních položek při změně objektů GitHubu. |

| Azure Boards | Přidáno, když je Azure Boards připojeno k GitHubu. Členy této skupiny byste neměli spravovat. Zodpovídá za správu vytváření propojení mezi GitHubem a Azure Boards. |

| PipelinesSDK | Bylo přidáno podle potřeby pro podporu tokenů oboru služby Policy Pipelines. Tento uživatelský účet se podobá identitám služby sestavení, ale podporuje samostatně uzamčení oprávnění. V praxi jsou tokeny, které zahrnují tuto identitu, udělena oprávnění jen pro čtení pro prostředky kanálu a jednorázová možnost schvalovat žádosti o zásady. S tímto účtem by se mělo zacházet stejným způsobem jako s identitami služby sestavení. |

| ProjectName Build Service | Má oprávnění ke spouštění služeb sestavení pro projekt a je starším uživatelem používaným pro sestavení XAML. Přidá se do skupiny služby zabezpečení, která slouží k ukládání uživatelů, kteří mají udělená oprávnění, ale nepřidávají se do žádné jiné skupiny zabezpečení. |

| Project Collection Build Service | Má oprávnění ke spouštění služeb sestavení pro kolekci. Přidá se do skupiny služby zabezpečení, která slouží k ukládání uživatelů, kteří mají udělená oprávnění, ale nepřidávají se do žádné jiné skupiny zabezpečení. |

Skupiny

Oprávnění můžete udělit přímo jednotlivci nebo skupině. Použití skupin usnadňuje věci a systém pro tento účel poskytuje několik předdefinovaných skupin. Tyto skupiny a výchozí oprávnění, která jsou přiřazená, se definují na různých úrovních: server (jenom místní nasazení), kolekce projektů, projekt a konkrétní objekty. Můžete také vytvořit vlastní skupiny a udělit jim konkrétní sadu oprávnění, která jsou vhodná pro určité role ve vaší organizaci.

Poznámka:

Skupiny zabezpečení se spravují na úrovni organizace, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v rámci organizace, můžete použít nástroj Azure DevOps CLI nebo naše rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka:

Skupiny zabezpečení se spravují na úrovni kolekce, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v kolekci, můžete použít nástroj Azure DevOps CLI nebo naše rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka:

Skupiny zabezpečení se spravují na úrovni kolekce, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v kolekci, můžete použít rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

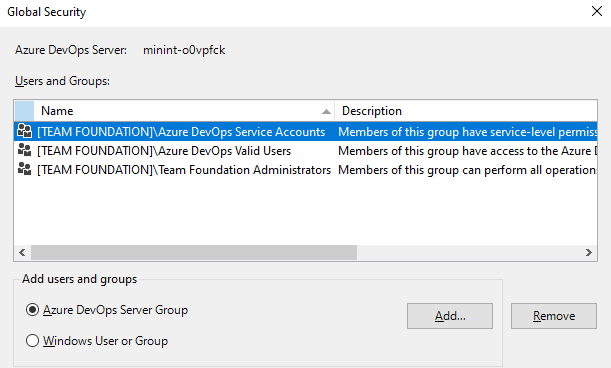

Skupiny na úrovni serveru

Když nainstalujete Azure DevOps Server, systém vytvoří výchozí skupiny, které mají oprávnění na úrovni nasazení. Předdefinované skupiny na úrovni serveru nemůžete odebrat ani odstranit.

Výchozí skupiny na úrovni serveru nemůžete odebrat ani odstranit.

Úplný název každé z těchto skupin je [Team Foundation]\{název skupiny}. Úplný název skupiny správců na úrovni serveru je tedy [Team Foundation]\Team Foundation Administrators.

Název skupiny

Oprávnění

Členství

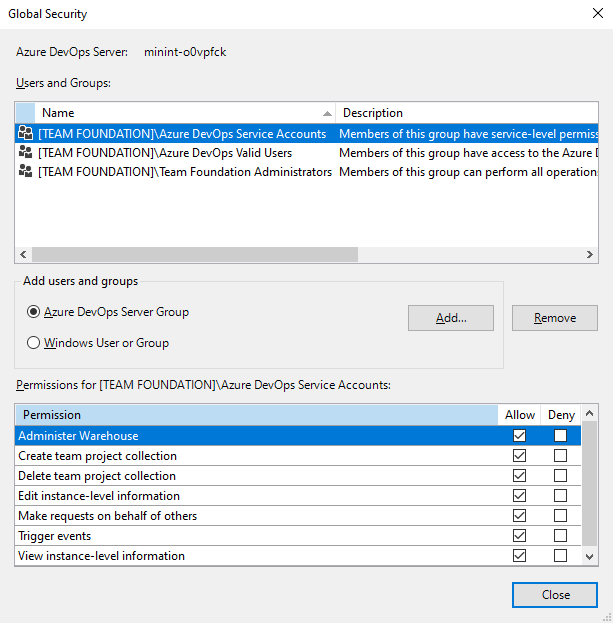

Účty služby Azure DevOps

Má oprávnění na úrovni služby pro instanci serveru.

Obsahuje účet služby, který byl dodán během instalace.

Tato skupina by měla obsahovat pouze účty služeb, nikoli uživatelské účty nebo skupiny, které obsahují uživatelské účty. Ve výchozím nastavení je tato skupina členem skupiny Team Foundation Administrators.

Pokud chcete přidat účet do této skupiny po instalaci Azure DevOps Serveru, použijte nástroj TFSSecurity.exe v podsložce Nástroje vašeho místního instalačního adresáře. Použijte následující příkaz: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername

Účty proxy služby Azure DevOps

Má oprávnění na úrovni služeb pro proxy serveru Azure DevOps a některá oprávnění na úrovni služby.

Poznámka:

Tento účet se vytvoří při instalaci proxy služby Azure DevOps.

Tato skupina by měla obsahovat pouze účty služeb, nikoli uživatelské účty nebo skupiny, které obsahují uživatelské účty.

Platné uživatele Azure DevOps

Má oprávnění k zobrazení informací na úrovni instance serveru.

Obsahuje všechny uživatele, o kterých je známo, že v instanci serveru existují. Členství v této skupině nemůžete změnit.

Správci Team Foundation

Má oprávnění k provádění všech operací na úrovni serveru.

Místní skupina Administrators (BUILTIN\Administrators) pro každý server, který je hostitelem aplikačních služeb Azure DevOPs/Team Foundation.

Server \Team Foundation Service Accounts group and the members of the \Project Server Integration Service Accounts group.

Tuto skupinu omezte na nejmenší uživatele, kteří vyžadují úplnou kontrolu nad operacemi na úrovni serveru.

Poznámka:

Pokud vaše nasazení používá vytváření sestav, zvažte přidání členů této skupiny do skupin Správci obsahu ve službě Reporting Services.

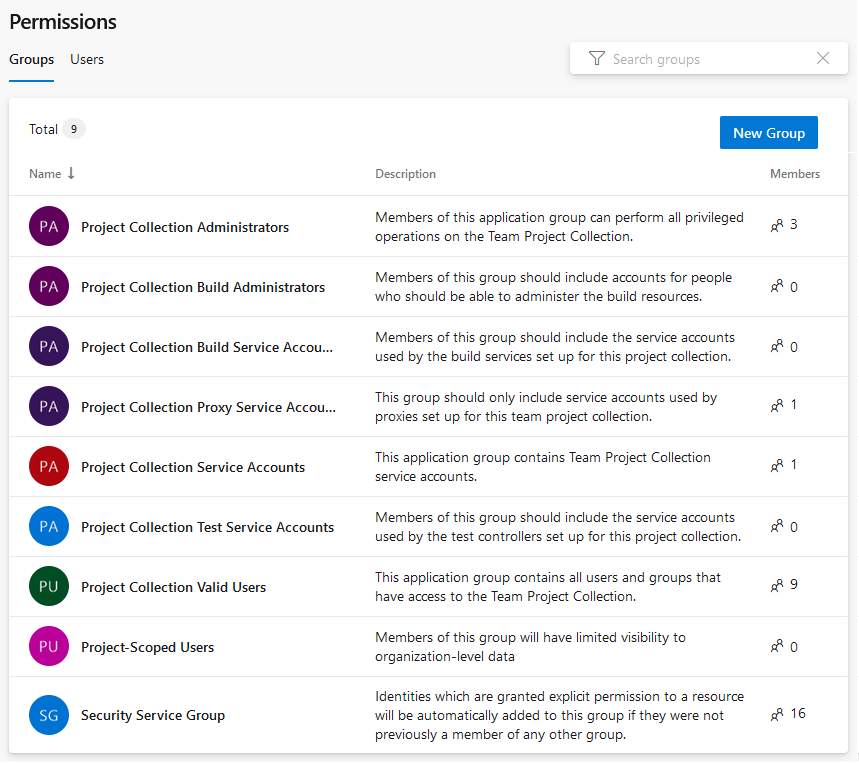

Skupiny na úrovni kolekce

Při vytváření organizace nebo kolekce projektů v Azure DevOps systém vytvoří skupiny na úrovni kolekce, které mají v této kolekci oprávnění. Předdefinované skupiny na úrovni kolekce nemůžete odebrat ani odstranit.

Poznámka:

Pokud chcete povolit stránku Nastavení oprávnění organizace v2 ve verzi Preview, přečtěte si téma Povolení funkcí preview. Stránka náhledu poskytuje stránku nastavení skupiny, kterou aktuální stránka neobsahuje.

Úplný název každé z těchto skupin je [{název kolekce}]\{název skupiny}. Úplný název skupiny správců pro výchozí kolekci je [Výchozí kolekce]\Správci kolekcí projektů.

Název skupiny

Oprávnění

Členství

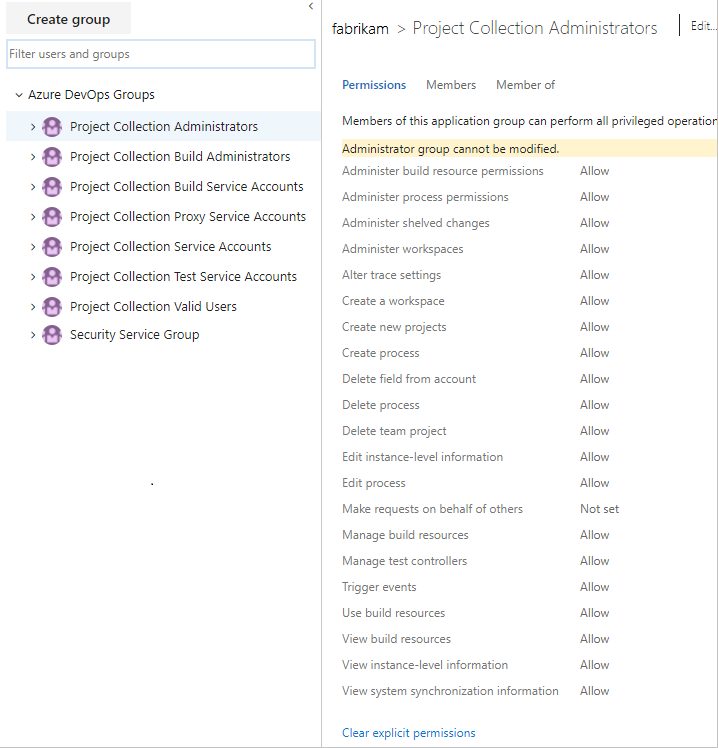

Správci kolekcí projektů

Má oprávnění k provádění všech operací pro kolekci.

Obsahuje místní skupinu Administrators (BUILTIN\Administrators) pro server, na kterém jsou nainstalovány služby aplikační vrstvy. Obsahuje členy skupiny Účtů služby CollectionName./ Tuto skupinu omezte na nejmenší uživatele, kteří vyžadují úplnou kontrolu nad kolekcí správcem.

Poznámka:

Pokud vaše nasazení používá službu Reporting Services, zvažte přidání členů této skupiny do skupin Team Foundation Content Manager ve službě Reporting Services.

Správci sestavení kolekce projektů

Má oprávnění ke správě prostředků sestavení a oprávnění pro kolekci.

Tuto skupinu omezte na nejmenší uživatele, kteří vyžadují úplnou kontrolu nad sestavením serverů a služeb pro tuto kolekci.

Účty služby sestavení kolekce projektů

Má oprávnění ke spouštění služeb sestavení pro kolekci.

Tuto skupinu omezte na účty služeb a skupiny, které obsahují pouze účty služeb. Toto je starší skupina používaná pro sestavení XAML. Ke správě oprávnění pro aktuální sestavení použijte uživatele služby sestavení kolekce projektů ({vaše organizace}).

Účty služby proxy kolekce projektů

Má oprávnění ke spuštění proxy služby pro kolekci.

Tuto skupinu omezte na účty služeb a skupiny, které obsahují pouze účty služeb.

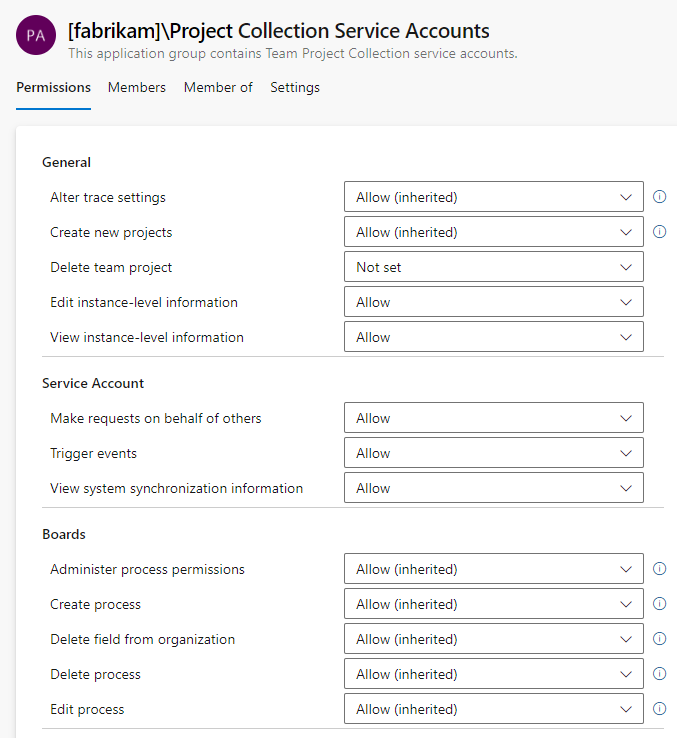

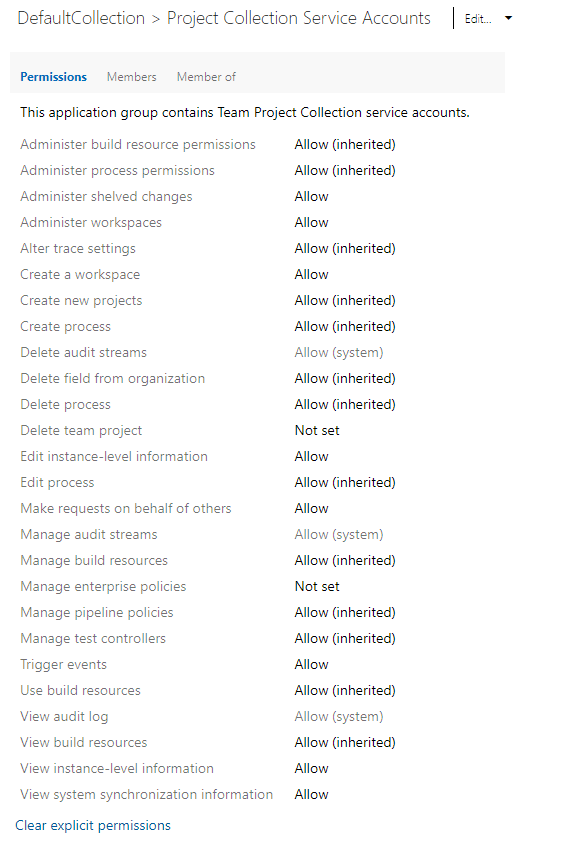

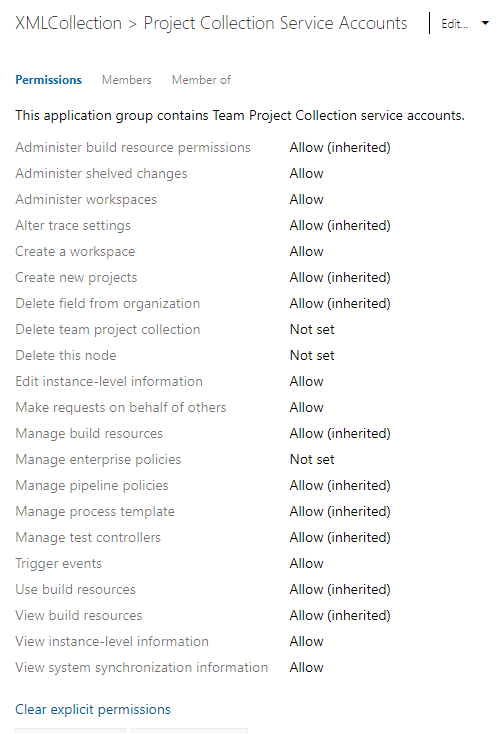

Účty služby Kolekce projektů

Má oprávnění na úrovni služby pro kolekci a pro Azure DevOps Server.

Obsahuje účet služby, který byl dodán během instalace. Tato skupina by měla obsahovat pouze účty služeb a skupiny, které obsahují pouze účty služeb. Ve výchozím nastavení je tato skupina členem skupiny Administrators.

Účty služby Project Collection Test Service

Má testovací oprávnění služby pro kolekci.

Tuto skupinu omezte na účty služeb a skupiny, které obsahují pouze účty služeb.

Platné uživatele kolekce projektů

Má oprávnění pro přístup k týmových projektům a zobrazení informací v kolekci.

Obsahuje všechny uživatele a skupiny přidané kdekoli v kolekci. Členství v této skupině nemůžete změnit.

Má omezený přístup k zobrazení nastavení organizace a jiných projektů, než jsou ty projekty, ke kterým jsou konkrétně přidány. Možnosti výběru osob jsou také omezené na uživatele a skupiny explicitně přidané do projektu, ke kterému je uživatel připojený.

Přidejte uživatele do této skupiny, pokud chcete omezit jejich viditelnost a přístup k těmto projektům, do kterých je explicitně přidáte. Nepřidávejte uživatele do této skupiny, pokud jsou také přidáni do skupiny Správci kolekce projektů.

Poznámka:

Skupina Uživatelé s vymezeným oborem projektu je dostupná s omezeným přístupem, pokud je povolená funkce Preview na úrovni organizace, omezte viditelnost uživatelů a spolupráci na konkrétních projektech . Další informace, včetně důležitých popisků souvisejících se zabezpečením, najdete v článcích věnovaných tématům správy organizace, omezení viditelnosti uživatelů pro projekty a dalším.

Skupina služeb zabezpečení

Slouží k ukládání uživatelů s oprávněními, ale nepřidaných do žádné jiné skupiny zabezpečení.

Nepřiřazujte uživatele k této skupině. Pokud odebíráte uživatele ze všech skupin zabezpečení, zkontrolujte, jestli je z této skupiny potřebujete odebrat.

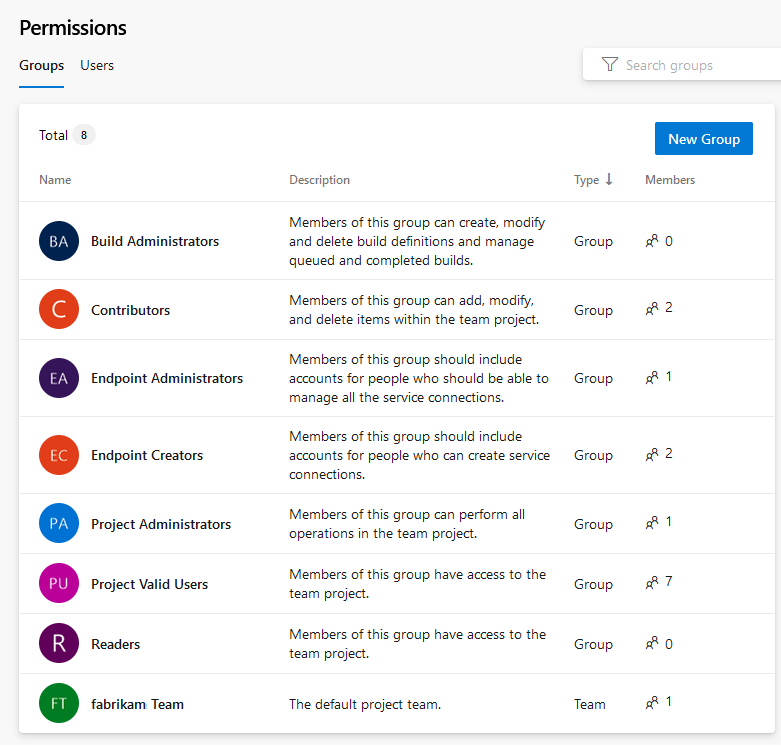

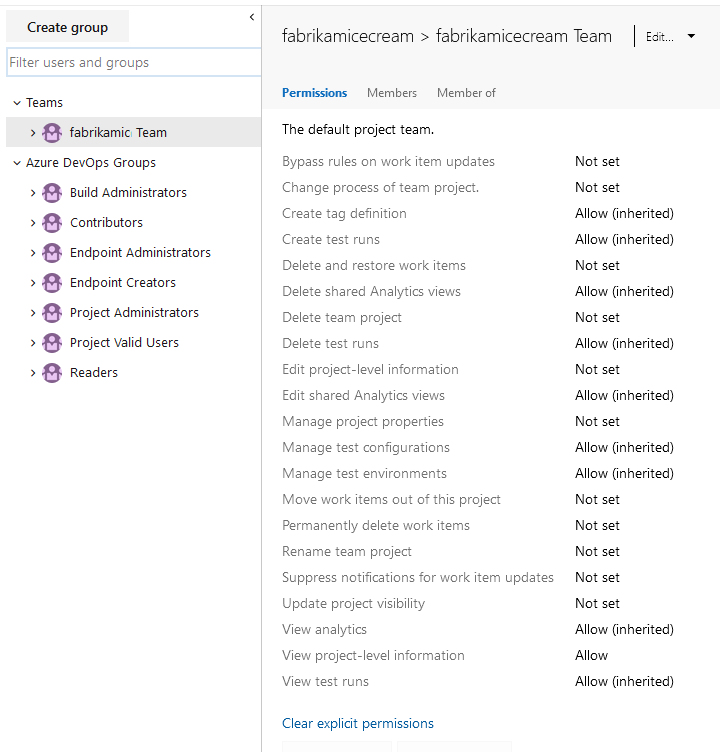

Skupiny na úrovni projektu

Pro každý projekt, který vytvoříte, systém vytvoří následující skupiny na úrovni projektu. Tyto skupiny mají přiřazená oprávnění na úrovni projektu.

Poznámka:

Pokud chcete povolit stránku náhledu pro stránku Nastavení oprávnění projektu, přečtěte si téma Povolení funkcí preview.

Tip

Úplný název každé z těchto skupin je [{název_projektu}]\{název skupiny}. Například skupina přispěvatelů pro projekt s názvem Můj projekt je [Můj projekt]\Přispěvatelé.

Název skupiny

Oprávnění

Členství

Správci sestavení

Má oprávnění ke správě prostředků sestavení a oprávnění k sestavení pro projekt. Členové můžou spravovat testovací prostředí, vytvářet testovací běhy a spravovat sestavení.

Přiřaďte uživatelům, kteří definují a spravují kanály buildu.

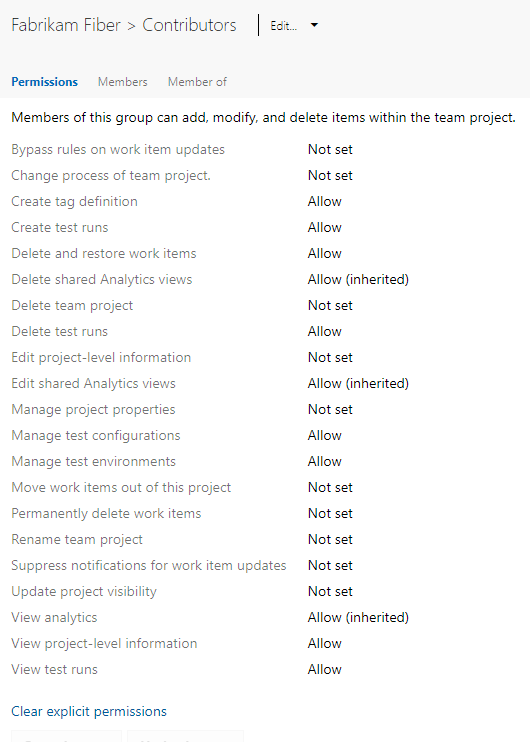

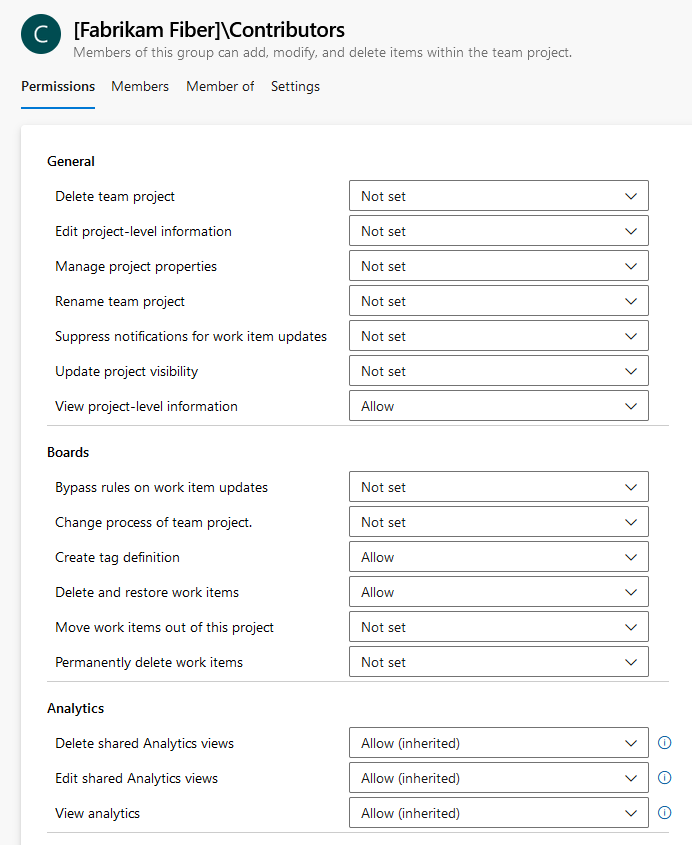

Přispěvatelé

Má oprávnění přispívat plně do základu kódu projektu a sledování pracovních položek. Hlavní oprávnění, která nemají, jsou oprávnění, která spravují nebo spravují prostředky.

Ve výchozím nastavení se týmová skupina vytvořená při vytváření projektu přidá do této skupiny a každý uživatel, který přidáte do týmu nebo projektu, je členem této skupiny. Kromě toho se do této skupiny přidá libovolný tým, který vytvoříte pro projekt.

Čtenáři

Má oprávnění k zobrazení informací o projektu, základu kódu, pracovních položek a dalších artefaktů, ale ne k jejich úpravám.

Přiřaďte členům vaší organizace nebo kolekce oprávnění jen pro zobrazení projektu. Tito uživatelé můžou zobrazovat backlogy, panely, řídicí panely a další, ale nemůžou nic přidávat ani upravovat.

Má oprávnění ke správě všech aspektů týmů a projektů, i když nemůžou vytvářet týmové projekty.

Přiřaďte uživatelům, kteří vyžadují následující funkce: Spravujte uživatelská oprávnění, vytvářejte nebo upravujte týmy, upravujte nastavení týmu, definujte cesty oblasti nebo iterace nebo přizpůsobte sledování pracovních položek. Členové skupiny Správci projektu mají oprávnění k provádění následujících úkolů:

- Přidání a odebrání uživatelů z členství v projektu

- Přidání a odebrání vlastních skupin zabezpečení z projektu

- Přidání a správa všech projektových týmů a funkcí souvisejících s týmem

- Úprava seznamů ACL na úrovni projektu

- Umožňuje upravit odběry událostí (e-mail nebo SOAP) pro týmy nebo události na úrovni projektu.

Platné uživatele projektu

Má oprávnění pro přístup k informacím o projektu a jejich zobrazení.

Obsahuje všechny uživatele a skupiny přidané kdekoli do projektu. Členství v této skupině nemůžete změnit.

Poznámka:

Doporučujeme, abyste výchozí oprávnění pro tuto skupinu nezměnili.

Správci vydaných verzí

Má oprávnění ke správě všech operací vydávání verzí.

Přiřaďte uživatelům, kteří definují a spravují kanály verzí.

Poznámka:

Skupina Release Administrator se vytvoří ve stejnou dobu, kdy je definován první kanál verze. Při vytváření projektu se ve výchozím nastavení nevytvořil.

Má oprávnění přispívat plně do základu kódu projektu a sledování pracovních položek.

Výchozí týmová skupina se vytvoří při vytváření projektu a ve výchozím nastavení se přidá do skupiny Přispěvatelé pro projekt. Všechny nové týmy, které vytvoříte, mají také vytvořenou skupinu a přidanou do skupiny Přispěvatelé.

Přidejte do této skupiny členy týmu. Pokud chcete udělit přístup ke konfiguraci nastavení týmu, přidejte člena týmu do role správce týmu.

Role správce týmu

Pro každý tým, který přidáte, můžete přiřadit jednoho nebo více členů týmu jako správce. Role správce týmu není skupina se sadou definovaných oprávnění. Místo toho je úkolem správce týmu spravovat prostředky týmu. Další informace najdete v tématu Správa týmů a konfigurace týmových nástrojů. Pokud chcete přidat uživatele jako správce týmu, přečtěte si téma Přidání správce týmu.

Poznámka:

Správci projektů můžou spravovat všechny oblasti pro správu týmu pro všechny týmy.

Oprávnění

Systém spravuje oprávnění na různých úrovních – oprávnění organizace, projektu, objektu a oprávnění na základě rolí – a ve výchozím nastavení je přiřadí jedné nebo více předdefinovaných skupin. Většinu oprávnění můžete spravovat prostřednictvím webového portálu. Více oprávnění můžete spravovat pomocí jednoho nebo více nástrojů pro správu zabezpečení a zadáním oprávnění oboru názvů.

Systém spravuje oprávnění na různých úrovních – server, kolekce, projekt, objekt a oprávnění na základě rolí – a ve výchozím nastavení je přiřadí jedné nebo více předdefinovaných skupin. Většinu oprávnění můžete spravovat prostřednictvím webového portálu. Více oprávnění můžete spravovat pomocí jednoho nebo více nástrojů pro správu zabezpečení a zadáním oprávnění oboru názvů.

V následujících částech je oprávnění oboru názvů poskytováno podle popisku oprávnění, který se zobrazí v uživatelském rozhraní. Příklad:

Vytvoření definice značky

Tagging, Create

Další informace naleznete v tématu Obor názvů zabezpečení a referenční informace o oprávněních.

Oprávnění na úrovni serveru

Oprávnění na úrovni serveru můžete spravovat prostřednictvím konzoly pro správu Team Foundation nebo nástroje příkazového řádku TFSSecurity. Správci Team Foundation mají udělená všechna oprávnění na úrovni serveru. Ostatní skupiny na úrovni serveru mají vybrané přiřazení oprávnění.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Platí pouze pro Azure DevOps Server 2020 a starší verze nakonfigurované tak, aby podporovaly sestavy SQL Serveru. Pomocí webové služby Warehouse Control Web Service může zpracovat nebo změnit nastavení datového skladu nebo datové krychle SQL Serveru Analysis.

K úplnému zpracování nebo opětovnému sestavení datového skladu a datové krychle analýzy může být potřeba více oprávnění.

Může vytvářet a spravovat kolekce.

Může odstranit kolekci z nasazení.

Poznámka:

Odstranění kolekce neodstraní databázi kolekce z SQL Serveru.

Může upravovat oprávnění na úrovni serveru pro uživatele a skupiny a přidávat nebo odebírat skupiny na úrovni serveru z kolekce.

Poznámka:

Upravit informace na úrovni instance zahrnuje možnost provádět tyto úlohy definované ve všech kolekcích definovaných pro instanci:

- Úprava nastavení rozšíření a analýz

- Implicitně umožňuje uživateli upravovat oprávnění správy verzí a nastavení úložiště.

- Úprava odběrů událostí nebo upozornění pro globální oznámení, události na úrovni projektu a události na úrovni týmu

- Úprava všech nastavení projektu a týmové úrovně pro projekty definované v kolekcích

- Vytváření a úpravy globálních seznamů

Chcete-li udělit všechna tato oprávnění na příkazovém řádku, musíte použít tf.exe Permission příkaz k udělení AdminConfiguration oprávnění a AdminConnections oprávnění kromě GENERIC_WRITE.

Může provádět operace jménem jiných uživatelů nebo služeb. Přiřaďte pouze účtům služeb.

Může aktivovat události výstrah na úrovni serveru. Přiřaďte pouze účty služeb a členy skupiny Azure DevOps nebo Team Foundation Administrators.

Může používat všechny funkce místního webového portálu. Toto oprávnění je zastaralé s Azure DevOps Serverem 2019 a novějšími verzemi.

Poznámka:

Pokud je oprávnění Použít úplné funkce webového přístupu nastavené na Odepřít, uživatel uvidí jenom tyto funkce povolené pro skupinu účastníků (viz Změna úrovní přístupu). Zamítnutí přepíše implicitní povolení, a to i pro účty, které jsou členy skupin pro správu, jako jsou Team Foundation Administrators.

Může zobrazit členství na úrovni serveru a oprávnění těchto uživatelů.

Poznámka:

Oprávnění Zobrazit informace na úrovni instance je také přiřazeno ke skupině Platné uživatele Azure DevOps.

Oprávnění na úrovni organizace

Spravujte oprávnění na úrovni organizace prostřednictvím kontextu správce webového portálu nebo pomocí příkazů az devops security group. Správci kolekce projektů mají udělená všechna oprávnění na úrovni organizace. Ostatní skupiny na úrovni organizace mají vybrané přiřazení oprávnění.

Poznámka:

Pokud chcete povolit stránku náhledu pro stránku Nastavení oprávnění projektu, přečtěte si téma Povolení funkcí preview.

Důležité

Oprávnění přidávat nebo odebírat skupiny zabezpečení na úrovni organizace nebo kolekce, přidávat a spravovat členství ve skupinách na úrovni kolekce nebo kolekce a oprávnění na úrovni projektu jsou přiřazena všem členům skupiny Správci kolekcí projektů. Neřídí se oprávněními, která se zobrazí v uživatelském rozhraní.

Oprávnění pro skupinu Správci kolekcí projektů nemůžete změnit. I když můžete změnit přiřazení oprávnění pro člena této skupiny, jejich platná oprávnění budou i nadále odpovídat těm, které jsou přiřazené skupině správců, pro kterou jsou členy.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Obecná

Může změnit nastavení trasování pro shromažďování podrobnějších diagnostických informací o webových službách Azure DevOps.

Může přidat projekt do organizace nebo kolekce projektů. V závislosti na místním nasazení se můžou vyžadovat další oprávnění.

Může odstranit projekt. Odstraněním projektu odstraníte všechna data přidružená k projektu. Odstranění projektu nelze vrátit zpět s výjimkou obnovení kolekce do bodu před odstraněním projektu.

Může nastavit nastavení na úrovni organizace a projektu.

Poznámka:

Úprava informací na úrovni instance zahrnuje možnost provádět tyto úlohy pro všechny projekty definované v organizaci nebo kolekci:

- Úprava nastavení přehledu organizace a rozšíření

- Úprava oprávnění správy verzí a nastavení úložiště

- Úprava odběrů událostí nebo upozornění pro globální oznámení, události na úrovni projektu a události na úrovni týmu

- Úprava všech nastavení projektu a týmové úrovně pro projekty definované v kolekcích

Může zobrazit oprávnění na úrovni organizace pro uživatele nebo skupinu.

Účet služby

Může provádět operace jménem jiných uživatelů nebo služeb. Toto oprávnění přiřaďte pouze účtům služeb.

Může aktivovat události upozornění projektu v rámci kolekce. Přiřaďte pouze účtům služeb.

Může volat synchronizační aplikační programovací rozhraní. Přiřaďte pouze účtům služeb.

Boards

Může upravit oprávnění pro přizpůsobení sledování práce vytvořením a přizpůsobením zděděných procesů.

Může vytvořit zděděný proces , který se používá k přizpůsobení sledování práce a Azure Boards. Uživatelům udělený základní přístup a přístup účastníků se ve výchozím nastavení udělí toto oprávnění.

Může odstranit zděděný proces použitý k přizpůsobení sledování práce a Azure Boards.

Může upravit vlastní zděděný proces.

Repos

Platí pouze pro správu verzí Team Foundation (TFVC)

Může odstranit sady odložených odložených polí vytvořených jinými uživateli.

Může vytvořit pracovní prostor správy verzí. Oprávnění k vytvoření pracovního prostoru je uděleno všem uživatelům v rámci jejich členství ve skupině Platné uživatele kolekce projektů.

Pipelines

Může upravit oprávnění pro prostředky sestavení na úrovni organizace nebo kolekce projektů, mezi které patří:

- Nastavení zásad uchovávání informací

- Nastavení limitů prostředků pro kanály

- Přidání a správa fondů agentů

- Přidání a správa fondů nasazení

Poznámka:

Kromě tohoto oprávnění poskytuje Azure DevOps oprávnění založená na rolích, která řídí zabezpečení fondů agentů. Jiná nastavení na úrovni objektu přepíší nastavení nastavená na úrovni organizace nebo projektu.

Může spravovat počítače sestavení, agenty sestavení a kontrolery sestavení.

Může spravovat nastavení kanálu nastavená prostřednictvím nastavení organizace, kanálů a nastavení.

Může rezervovat a přidělit agenty sestavení. Přiřaďte pouze účty služeb pro služby sestavení.

Může zobrazit, ale ne použít, kontrolery sestavení a agenty sestavení, které jsou nakonfigurovány pro organizaci nebo kolekci projektů.

Test Plans

Může zaregistrovat a zrušit registraci kontrolerů testů.

Může odstranit stream auditu. Streamy auditu jsou ve verzi Preview. Další informace najdete v tématu Vytvoření streamování auditu.

Může přidat stream auditu. Streamy auditu jsou ve verzi Preview. Další informace najdete v tématu Vytvoření streamování auditu.

Může zobrazit a exportovat protokoly auditu. Protokoly auditu jsou ve verzi Preview. Další informace najdete v tématu Přístup, export a filtrování protokolů auditu.

Zásady

Může povolit a zakázat zásady připojení aplikací, jak je popsáno v části Změna zásad připojení aplikace.

Oprávnění na úrovni kolekce

Správa oprávnění na úrovni kolekce prostřednictvím kontextu správce webového portálu nebo nástroje příkazového řádku TFSSecurity Správci kolekcí projektů mají udělená všechna oprávnění na úrovni kolekce. Ostatní skupiny na úrovni kolekce mají vybrané přiřazení oprávnění.

Oprávnění dostupná pro Azure DevOps Server 2019 a novější verze se liší v závislosti na modelu procesu nakonfigurovaného pro kolekci. Přehled modelů procesů najdete v tématu Přizpůsobení sledování práce.

Model zděděného procesu

Místní model procesu XML

Důležité

Oprávnění přidávat nebo odebírat skupiny zabezpečení na úrovni organizace nebo kolekce, přidávat a spravovat členství ve skupinách na úrovni kolekce nebo kolekce a oprávnění na úrovni projektu jsou přiřazena všem členům skupiny Správci kolekcí projektů. Neřídí se oprávněními, která se zobrazí v uživatelském rozhraní.

Oprávnění pro skupinu Správci kolekcí projektů nemůžete změnit. I když můžete změnit přiřazení oprávnění pro člena této skupiny, jejich platná oprávnění budou i nadále odpovídat těm, které jsou přiřazené skupině správců, pro kterou jsou členy.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může upravit oprávnění pro kanály sestavení na úrovni kolekce projektů. To zahrnuje následující artefakty:

Může upravit oprávnění pro přizpůsobení sledování práce vytvořením a přizpůsobením zděděných procesů. Vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model zděděného procesu. Viz také:

Může odstranit sady odložených odložených polí vytvořených jinými uživateli. Platí, když se TFVC používá jako správa zdrojového kódu.

Může vytvářet a odstraňovat pracovní prostory pro ostatní uživatele. Platí, když se TFVC používá jako správa zdrojového kódu.

Může změnit nastavení trasování pro shromažďování podrobnějších diagnostických informací o webových službách Azure DevOps.

Může vytvořit pracovní prostor správy verzí. Platí, když se TFVC používá jako správa zdrojového kódu. Toto oprávnění se uděluje všem uživatelům v rámci jejich členství ve skupině Platné uživatele kolekce projektů.

Může přidat projekty do kolekce projektů. V závislosti na místním nasazení se můžou vyžadovat další oprávnění.

Může vytvořit zděděný proces , který se používá k přizpůsobení sledování práce a Azure Boards. Vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model zděděného procesu.

Může odstranit vlastní pole přidané do procesu. Pro místní nasazení vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model zděděného procesu.

Může odstranit zděděný proces použitý k přizpůsobení sledování práce a Azure Boards. Vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model zděděného procesu.

Může odstranit projekt.

Poznámka:

Odstraněním projektu odstraníte všechna data přidružená k projektu. Odstranění projektu nelze vrátit zpět s výjimkou obnovení kolekce do bodu před odstraněním projektu.

Může nastavit nastavení na úrovni organizace a projektu.

Poznámka:

Úprava informací na úrovni kolekce zahrnuje možnost provádět tyto úkoly pro všechny projekty definované v organizaci nebo kolekci:

- Úprava nastavení rozšíření a analýz

- Úprava oprávnění správy verzí a nastavení úložiště

- Úprava odběrů událostí nebo upozornění pro globální oznámení, události na úrovni projektu a události na úrovni týmu

- Umožňuje upravit všechna nastavení projektu a týmu pro projekty definované v kolekcích.

Může upravit vlastní zděděný proces. Vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model zděděného procesu.

Může spravovat počítače sestavení, agenty sestavení a kontrolery sestavení.

Může povolit a zakázat zásady připojení aplikací, jak je popsáno v části Změna zásad připojení aplikace.

Poznámka:

Toto oprávnění platí jenom pro Azure DevOps Services. I když se může zobrazit pro místní Azure DevOps Server, nevztahuje se na místní servery.

Může stahovat, vytvářet, upravovat a nahrávat šablony procesů. Šablona procesu definuje stavební bloky systému sledování pracovních položek a také další subsystémy, ke které přistupujete prostřednictvím Azure Boards. Vyžaduje, aby byla kolekce nakonfigurovaná tak, aby podporovala model procesu ON=premises XML.

Může zaregistrovat a zrušit registraci kontrolerů testů.

Může aktivovat události upozornění projektu v rámci kolekce. Přiřaďte pouze účtům služeb. Uživatelé s tímto oprávněním nemůžou odebrat předdefinované skupiny na úrovni kolekce, jako jsou správci kolekcí projektů.

Může rezervovat a přidělit agenty sestavení. Přiřaďte pouze účty služeb pro služby sestavení.

Může zobrazit, ale ne použít, kontrolery sestavení a agenty sestavení, které jsou nakonfigurovány pro organizaci nebo kolekci projektů.

Zobrazení informací na úrovni instance

nebo Zobrazit informace na úrovni kolekce

Collection, GENERIC_READ

Může zobrazit oprávnění na úrovni kolekce pro uživatele nebo skupinu.

Může volat synchronizační aplikační programovací rozhraní. Přiřaďte pouze účtům služeb.

Oprávnění na úrovni projektu

Spravujte oprávnění na úrovni projektu prostřednictvím kontextu správce webového portálu nebo pomocí příkazů az devops security group. Správci projektů mají udělená všechna oprávnění na úrovni projektu. Ostatní skupiny na úrovni projektu mají vybrané přiřazení oprávnění.

Poznámka:

Pokud chcete povolit stránku náhledu stránky Nastavení oprávnění projektu, přečtěte si téma Povolení funkcí preview.

Důležité

Oprávnění přidávat nebo odebírat skupiny zabezpečení na úrovni projektu a přidávat a spravovat členství ve skupinách na úrovni projektu je přiřazeno všem členům skupiny Správci projektu. Neřídí se oprávněními, která se zobrazí v uživatelském rozhraní.

Oprávnění pro skupinu Správci projektu nemůžete změnit. I když můžete změnit přiřazení oprávnění pro člena této skupiny, jejich platná oprávnění budou i nadále odpovídat těm, které jsou přiřazené skupině správců, pro kterou jsou členy.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Obecná

Může odstranit projekt z organizace nebo kolekce projektů.

Poznámka:

I když toto oprávnění nastavíte na Odepřít, můžou uživatelé udělené oprávnění na úrovni projektu pravděpodobně odstranit projekt, pro který mají oprávnění. Pokud chcete zajistit, aby uživatel nemohl odstranit projekt, ujistěte se, že jste nastavili týmový projekt Odstranit na úrovni projektu na možnost Odepřít.

Může provádět následující úkoly pro vybraný projekt definovaný v organizaci nebo kolekci.

- Úprava popisu projektu

- Umožňuje upravit viditelnost projektové služby.

Poznámka:

Oprávnění přidávat nebo odebírat skupiny zabezpečení na úrovni projektu a přidávat a spravovat členství ve skupinách na úrovni projektu je přiřazeno všem členům skupiny Správci projektu. Neřídí se oprávněními, která se zobrazí v uživatelském rozhraní.

Může poskytnout nebo upravit metadata projektu. Uživatel může například poskytnout základní informace o obsahu projektu. Změna metadat se podporuje prostřednictvím rozhraní REST API pro nastavení vlastností projektu.

Může změnit název projektu.

Uživatelé s tímto oprávněním mohou aktualizovat pracovní položky bez generování oznámení. To je užitečné při provádění migrací hromadných aktualizací pomocí nástrojů a chcete přeskočit generování oznámení.

Zvažte udělení tohoto oprávnění účtům služeb nebo uživatelům s pravidly obejití u aktualizací pracovních položek . Parametr můžete nastavit suppressNotifications při true aktualizaci práce prostřednictvím pracovních položek – aktualizovat rozhraní REST API.

Může změnit viditelnost projektu z soukromého na veřejný nebo veřejný na soukromý. Platí jenom pro Azure DevOps Services.

Může zobrazit informace na úrovni projektu, včetně členství a oprávnění skupiny informací o zabezpečení. Pokud nastavíte toto oprávnění na Odepření pro uživatele, nemůže zobrazit projekt ani se přihlásit k projektu.

Boards

Uživatelé s tímto oprávněním mohou uložit pracovní položku, která ignoruje pravidla, jako jsou kopírování, omezení nebo podmíněná pravidla definovaná pro typ pracovní položky. Užitečné scénáře jsou migrace, kdy nechcete aktualizovat pole podle data při importu nebo když chcete přeskočit ověření pracovní položky.

Pravidla je možné obejít jedním ze dvou způsobů. První je prostřednictvím pracovních položek – aktualizujte rozhraní REST API a nastavujte bypassRules parametr na true. Druhá je prostřednictvím klientského objektového modelu inicializací v režimu vynechat pravidla (inicializovat WorkItemStore pomocí WorkItemStoreFlags.BypassRules).

V kombinaci s oprávněním Upravit informace na úrovni projektu umožňuje uživatelům změnit proces dědičnosti projektu. Další informace naleznete v tématu Vytváření a správa zděděných procesů.

Může přidat značky do pracovní položky. Ve výchozím nastavení mají toto oprávnění všichni členové skupiny Přispěvatelé. Prostřednictvím nástrojů pro správu zabezpečení můžete také nastavit další oprávnění pro označování. Další informace naleznete v tématu Referenční informace k oboru názvů zabezpečení a oprávnění, označování.

Poznámka:

Všichni uživatelé, kteří udělili přístup účastníků k soukromému projektu, můžou přidávat jenom existující značky. I když je oprávnění k vytvoření definice značky nastavené na Povolit, účastníci nemůžou přidávat značky. Toto je součástí nastavení přístupu účastníků. Uživatelům Azure DevOps Services udělený přístup účastníků pro veřejný projekt se ve výchozím nastavení udělí toto oprávnění. Další informace najdete ve stručné referenční příručce k přístupu pro účastníka.

I když se oprávnění vytvořit definici značky zobrazí v nastavení zabezpečení na úrovni projektu, oprávnění k označování jsou ve skutečnosti oprávnění na úrovni kolekce, která jsou vymezena na úrovni projektu, když se zobrazí v uživatelském rozhraní.

Pokud chcete nastavit obor oprávnění pro označování pro jeden projekt při použití příkazu TFSSecurity , musíte zadat identifikátor GUID pro projekt jako součást syntaxe příkazu.

V opačném případě se změna vztahuje na celou kolekci.

Mějte na paměti při změně nebo nastavení těchto oprávnění.

Odstraňte a obnovte pracovní položky nebo odstraňte pracovní položky v tomto projektu.

Project, WORK_ITEM_DELETE

Může označit pracovní položky v projektu jako odstraněné. Uživatelům Azure DevOps Services udělený přístup účastníků pro veřejný projekt se ve výchozím nastavení udělí toto oprávnění.

Může přesunout pracovní položku z jednoho projektu do jiného projektu v rámci kolekce.

Z tohoto projektu lze trvale odstranit pracovní položky .

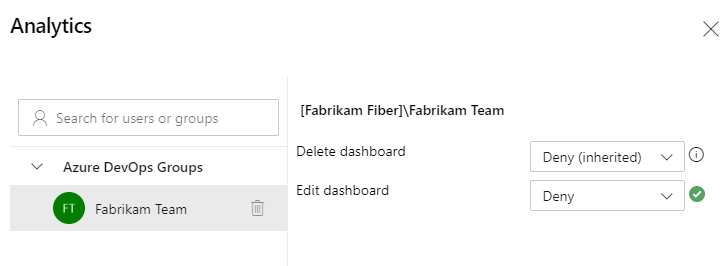

Analýzy

Kromě AnalyticsView oprávnění oboru názvů uvedených v této části můžete pro každé zobrazení nastavit oprávnění na úrovni objektu.

Může odstranit zobrazení Analýzy v oblasti Sdílené.

Může vytvářet a upravovat sdílená zobrazení Analytics.

Má přístup k datům dostupným ze služby Analytics. Další informace najdete v tématu Oprávnění požadovaná pro přístup ke službě Analytics.

Test Plans

Může přidávat a odebírat výsledky testů a přidávat nebo upravovat testovací běhy. Další informace naleznete v tématu Řízení, jak dlouho chcete zachovat výsledky testů a spustit ruční testy.

Může odstranit testovací běh.

Může vytvářet a odstraňovat konfigurace testů.

Může vytvářet a odstraňovat testovací prostředí.

Může zobrazit testovací plány v rámci cesty oblasti projektu.

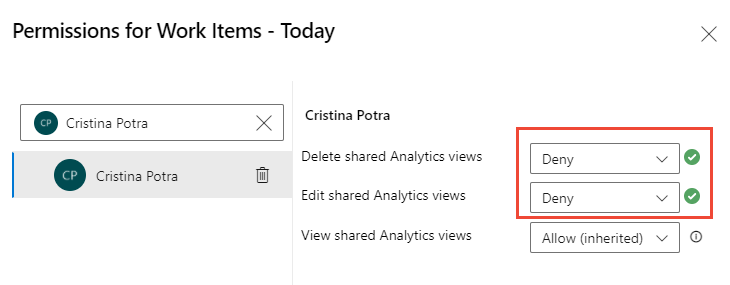

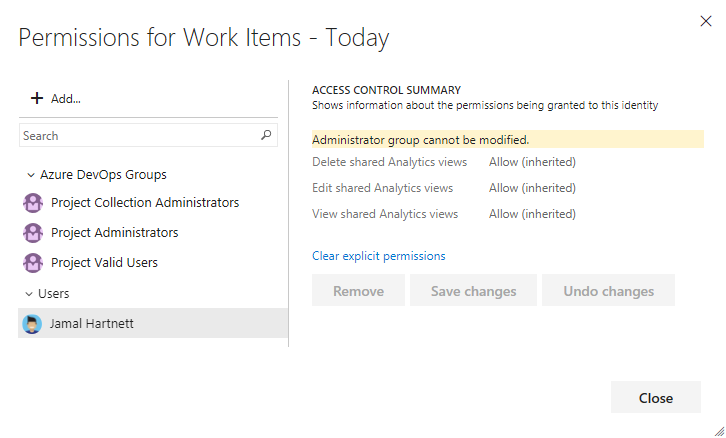

Zobrazení analýz (na úrovni objektu)

Se sdílenými zobrazeními Analytics můžete udělit konkrétní oprávnění k zobrazení, úpravám nebo odstranění vytvořeného zobrazení. Spravujte zabezpečení zobrazení Analytics z webového portálu.

Pro každé sdílené zobrazení Analytics jsou definována následující oprávnění. Všem platným uživatelům se automaticky udělí všechna oprávnění ke správě zobrazení Analytics. Zvažte udělení oprávnění výběru konkrétním sdíleným zobrazením ostatním členům týmu nebo skupině zabezpečení, kterou vytvoříte. Další informace najdete v tématu Co jsou zobrazení Analytics? a Obor názvů zabezpečení a referenční informace o oprávněních.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může odstranit sdílené zobrazení Analýzy.

Může změnit parametry sdíleného zobrazení Analytics.

Může zobrazit a používat sdílené zobrazení Analytics z Power BI Desktopu.

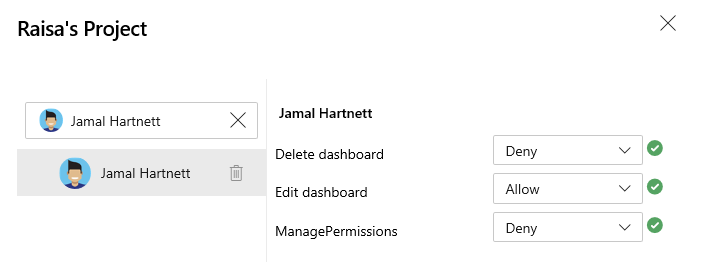

Řídicí panely (na úrovni objektu)

Oprávnění pro týmové a projektové řídicí panely je možné nastavit jednotlivě. Pro projekt je možné nastavit výchozí oprávnění pro tým. Správa zabezpečení řídicích panelů z webového portálu Další oprávnění oboru názvů jsou podporována, jak je definováno v oboru názvů zabezpečení a odkazy na oprávnění.

Oprávnění řídicího panelu projektu

Ve výchozím nastavení je tvůrce řídicího panelu projektu vlastníkem řídicího panelu a udělil mu všechna oprávnění.

OprávněníNamespace permission |

Popis |

|---|---|

Odstranění řídicího paneluDashboardsPrivileges, Delete |

Může odstranit řídicí panel projektu. |

Úprava řídicího paneluDashboardsPrivileges, Edit |

Může přidávat widgety a měnit rozložení řídicího panelu projektu. |

Spravovat oprávněníDashboardsPrivileges, ManagePermissions |

Může spravovat oprávnění pro řídicí panel projektu. |

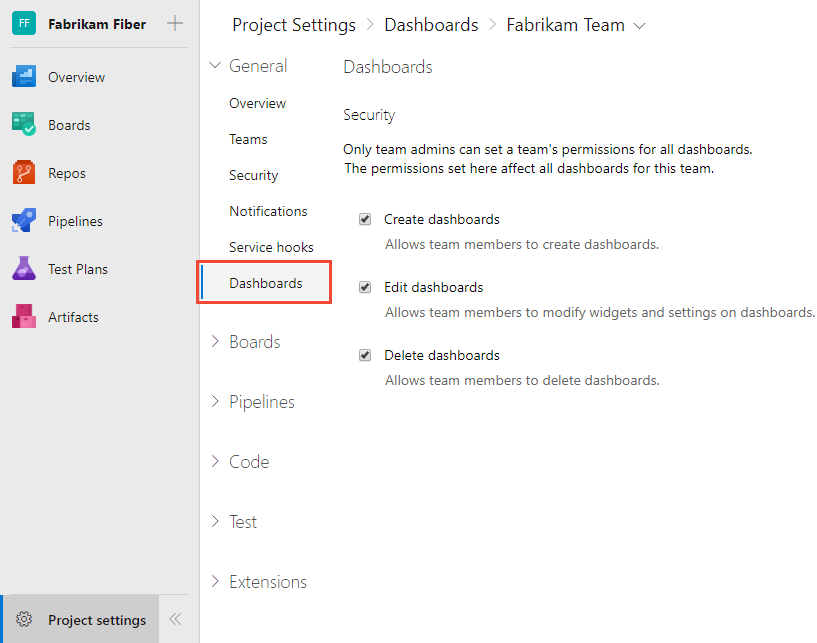

Oprávnění pro týmové řídicí panely je možné nastavit jednotlivě. Pro projekt je možné nastavit výchozí oprávnění pro tým. Správa zabezpečení řídicích panelů z webového portálu

Výchozí oprávnění týmového řídicího panelu

Ve výchozím nastavení mají správci týmu udělená všechna oprávnění pro své týmové řídicí panely, včetně správy výchozích a individuálních oprávnění řídicího panelu.

OprávněníNamespace permission |

Popis |

|---|---|

Vytváření řídicích panelůDashboardsPrivileges, Create |

Může vytvořit týmový řídicí panel. |

Odstranění řídicích panelůDashboardsPrivileges, Delete |

Může odstranit týmový řídicí panel. |

Úprava řídicích panelůDashboardsPrivileges, Edit |

Může přidávat widgety a měnit rozložení týmového řídicího panelu. |

Oprávnění individuálního týmového řídicího panelu

Správci týmu můžou změnit oprávnění pro jednotlivé týmové řídicí panely změnou následujících dvou oprávnění.

OprávněníNamespace permission |

Popis |

|---|---|

Odstranění řídicího paneluDashboardsPrivileges, Delete |

Může odstranit konkrétní týmový řídicí panel. |

Úprava řídicího paneluDashboardsPrivileges, Edit |

Může přidávat widgety a měnit rozložení konkrétního týmového řídicího panelu. |

Kanál nebo sestavení (na úrovni objektu)

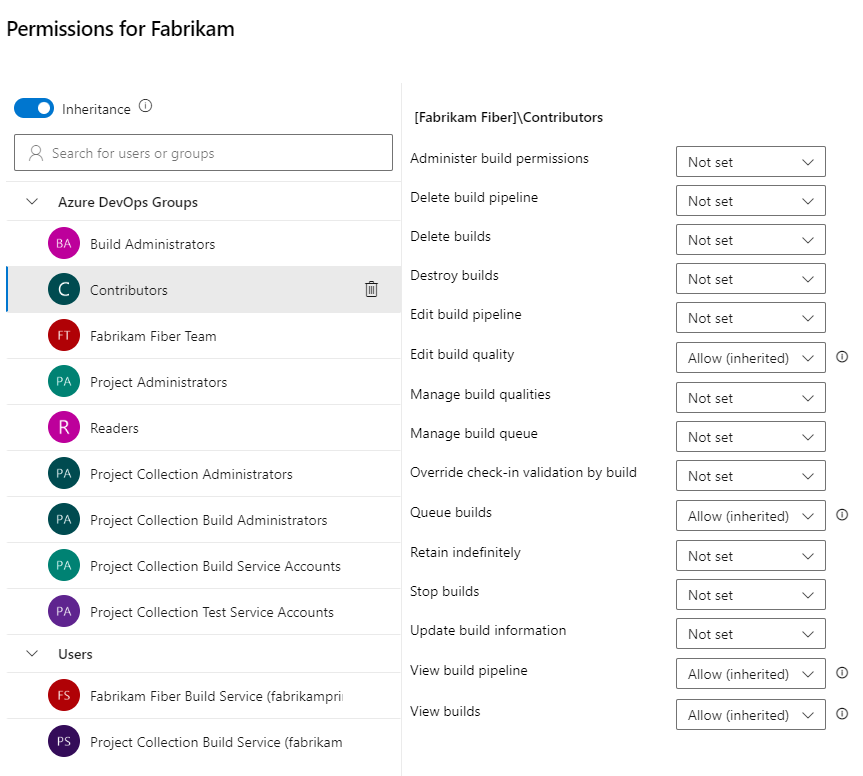

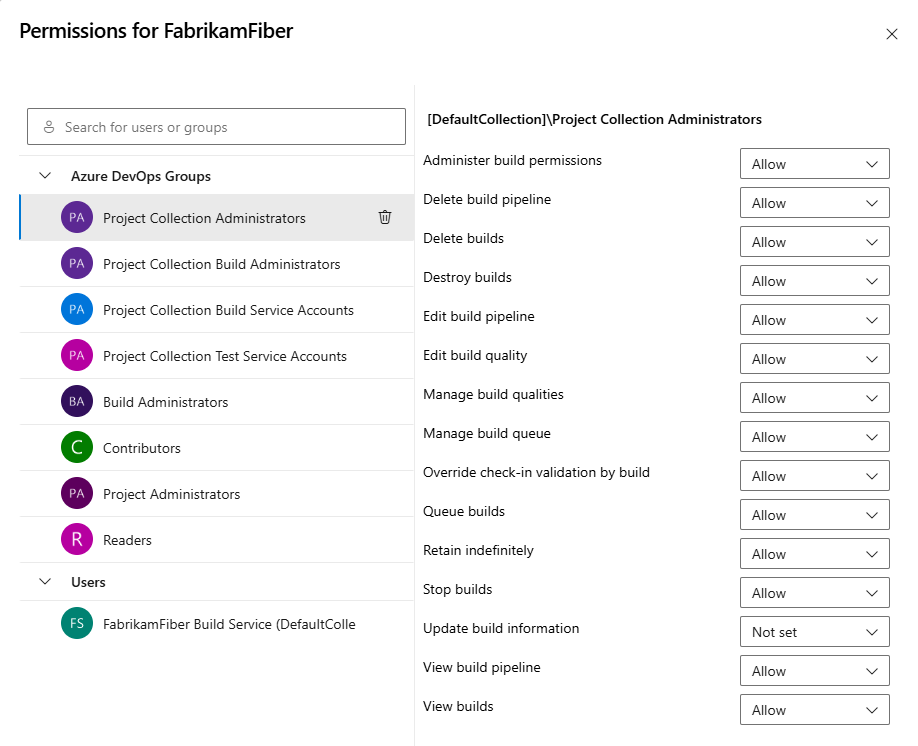

Spravujte oprávnění kanálu pro každý kanál definovaný na webovém portálu nebo pomocí nástroje příkazového řádku TFSSecurity. Správci projektů mají udělená všechna oprávnění kanálu a správci sestavení mají přiřazená většinu těchto oprávnění. Můžete nastavit oprávnění kanálu pro všechny kanály definované pro projekt nebo pro každou definici kanálu.

Oprávnění v sestavení se řídí hierarchickým modelem. Výchozí hodnoty pro všechna oprávnění je možné nastavit na úrovni projektu a lze je přepsat v jednotlivých definicích sestavení.

Pokud chcete nastavit oprávnění na úrovni projektu pro všechny definice sestavení v projektu, zvolte v panelu akcí na hlavní stránce centra Sestavení možnost Zabezpečení .

Pokud chcete nastavit nebo přepsat oprávnění pro konkrétní definici sestavení, zvolte v místní nabídce definice sestavení možnost Zabezpečení .

V sestavení můžete definovat následující oprávnění na obou úrovních.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může spravovat oprávnění k sestavení pro ostatní uživatele.

Může odstranit definice sestavení pro tento projekt.

Může trvale odstranit dokončené sestavení.

Upravit kanál buildu: Může uložit jakékoli změny kanálu buildu, včetně proměnných konfigurace, triggerů, úložišť a zásad uchovávání informací. K dispozici ve službách Azure DevOps Services, Azure DevOps Server 2019 1.1 a novějších verzích. Nahradí definici sestavení Upravit.

Upravit definici sestavení: Může vytvořit a upravit definice sestavení pro tento projekt.

Může přidat informace o kvalitě sestavení prostřednictvím Team Exploreru nebo webového portálu.

Může přidávat nebo odebírat vlastnosti sestavení. Platí jenom pro sestavení XAML.

Může zrušit, znovu určit prioritu nebo odložit sestavení zařazená do fronty. Platí jenom pro sestavení XAML.

Může potvrdit sadu změn TFVC, která má vliv na vrátnou definici sestavení, aniž by aktivovala systém, aby nejprve shelve a sestavili změny.

Sestavení lze umístit do fronty prostřednictvím rozhraní pro Team Foundation Build nebo na příkazovém řádku. Můžou také zastavit sestavení, která mají zařazenou do fronty.

Při zařadění nových sestavení do fronty můžete zadat hodnoty pro parametry volného textu (např. typ object nebo array) a proměnné kanálu.

Může u sestavení přepnout příznak zachování na neomezenou dobu. Tato funkce označí sestavení, aby ho systém automaticky neodstranil na základě žádné platné zásady uchovávání informací.

Může zastavit jakékoli probíhající sestavení, včetně sestavení zařazených do fronty a spuštění jiným uživatelem.

Může do systému přidat uzly informací o sestavení a může také přidat informace o kvalitě sestavení. Přiřaďte pouze účtům služeb.

Může zobrazit definice sestavení vytvořené pro projekt.

Může zobrazit sestavení zařazená do fronty a dokončené sestavení pro tento projekt.

Poznámka:

- Pokud chcete řídit oprávnění pro konkrétní definice sestavení, vypněte dědičnost pro definici sestavení.

- Pokud je dědičnost zapnutá, definice sestavení respektuje oprávnění sestavení definovaná na úrovni projektu nebo skupiny nebo uživatele. Například vlastní skupina Správci sestavení má oprávnění nastavená tak, aby ručně zařadila sestavení do fronty pro projekt Fabrikam. Jakákoli definice sestavení s dědičností Zapnuto pro projekt Fabrikam by umožňovala členovi skupiny Správci sestavení možnost ručně zařadit sestavení do fronty.

- Vypnutím dědičnosti projektu Fabrikam ale můžete nastavit oprávnění, která správcům projektů umožní ručně zařadit sestavení do fronty pro konkrétní definici sestavení. To by mi pak umožnilo nastavit oprávnění pro tuto definici sestavení konkrétně.

- Přiřaďte ověření vrácení se změnami přepsáním oprávněním sestavení pouze účtům služeb pro služby sestavení a správcům sestavení, kteří zodpovídají za kvalitu kódu. Platí pro sestavení vrácení se změnami v bráně TFVC. To se nevztahuje na buildy žádosti o přijetí změn. Další informace najdete v tématu Vrácení se změnami do složky, která je řízena procesem vrácení se změnami.

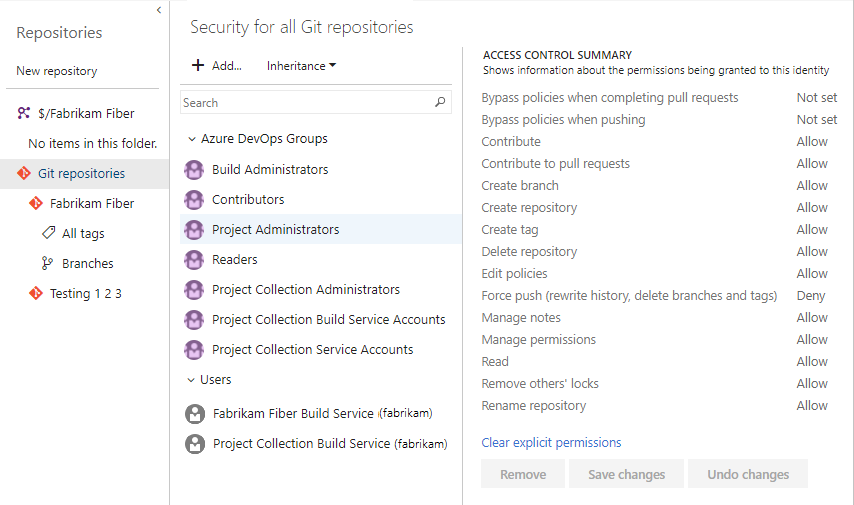

Úložiště Git (na úrovni objektu)

Spravujte zabezpečení jednotlivých úložišť Nebo větví Gitu z webového portálu, nástroje příkazového řádku TF nebo pomocí nástroje příkazového řádku TFSSecurity. Správci projektů mají většinu těchto oprávnění (která se zobrazují jenom pro projekt, který je nakonfigurovaný s úložištěm Git). Tato oprávnění můžete spravovat pro všechna úložiště Git nebo pro konkrétní úložiště Git.

Poznámka:

Nastavte oprávnění pro všechna úložiště Git provedením změn v položce úložiště Git nejvyšší úrovně. Jednotlivá úložiště dědí oprávnění z položky úložiště Git nejvyšší úrovně. Větve dědí oprávnění z přiřazení provedených na úrovni úložiště. Ve výchozím nastavení mají skupiny Čtenáři na úrovni projektu oprávnění jen ke čtení.

Pokud chcete spravovat oprávnění úložiště Git a větve, přečtěte si téma Nastavení oprávnění větve.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Můžete se přihlásit k přepsání zásad větve tak, že zkontrolujete zásady přepsání větví a povolíte sloučení při dokončení žádosti o přijetí změn.

Poznámka:

Zásady obejití při dokončování žádostí o přijetí změn a zásady obejití při nabízení nahrazení vyloučení z vynucení zásad.

Může odesílat do větve, která má povolené zásady větví. Když uživatel s tímto oprávněním odešle oznámení, které by přepsaly zásady větve, nabízená oznámení automaticky obchází zásady větve bez výslovného souhlasu ani upozornění.

Poznámka:

Zásady obejití při dokončování žádostí o přijetí změn a zásady obejití při nabízení nahrazení vyloučení z vynucení zásad.

Na úrovni úložiště můžete odeslat změny do existujících větví v úložišti a dokončit žádosti o přijetí změn. Uživatelé, kteří toto oprávnění nemají, ale kteří mají oprávnění Vytvořit větev , můžou změny nasdílit do nových větví. Nepřepíše omezení zavedená ze zásad větví.

Na úrovni větve můžete nasdílit změny do větve a zamknout větev. Uzamčení větve blokuje všechna nová potvrzení od ostatních a brání ostatním uživatelům v změně existující historie potvrzení.

Může vytvářet, komentovat a hlasovat o žádostech o přijetí změn.

Může vytvářet a publikovat větve v úložišti. Nedostatek tohoto oprávnění neomezuje uživatele při vytváření větví v místním úložišti; pouze jim brání v publikování místních větví na server.

Poznámka:

Když na serveru vytvoříte novou větev, máte ve výchozím nastavení oprávnění k přispívání, úpravám zásad, vynucení nabízení, správy oprávnění a odebrání zámků ostatních pro tuto větev. To znamená, že do úložiště můžete přidat nová potvrzení prostřednictvím větve.

Může vytvářet nová úložiště. Toto oprávnění je k dispozici pouze v dialogovém okně Zabezpečení pro objekt úložiště Git nejvyšší úrovně.

Může odesílat značky do úložiště.

Může odstranit úložiště. Na úrovni úložiště Git nejvyšší úrovně můžete odstranit libovolné úložiště.

Může upravovat zásady pro úložiště a jeho větve.

Platí pro TFS 2018 Update 2. Může obejít zásady větví a provést následující dvě akce:

- Přepsání zásad větví a úplné žádosti o přijetí změn, které nevyhovují zásadám větve

- Nasdílení změn přímo do větví, které mají nastavené zásady větví

Poznámka:

V Azure DevOps se nahradí následujícími dvěma oprávněními: Zásady obejití při dokončování žádostí o přijetí změn a zásady obejití při nabízení.

Může vynutit aktualizaci větve, odstranit větev a upravit historii potvrzení větve. Může odstranit značky a poznámky.

Může nasdílit a upravit poznámky Gitu.

Může nastavit oprávnění pro úložiště.

Může klonovat, načítat, načítat a zkoumat obsah úložiště.

Může odebrat zámky větví nastavené jinými uživateli. Uzamčení větve blokuje přidání nových potvrzení do větve jinými uživateli a zabrání ostatním uživatelům ve změně existující historie potvrzení.

Může změnit název úložiště. Když nastavíte položku úložiště Git nejvyšší úrovně, můžete změnit název libovolného úložiště.

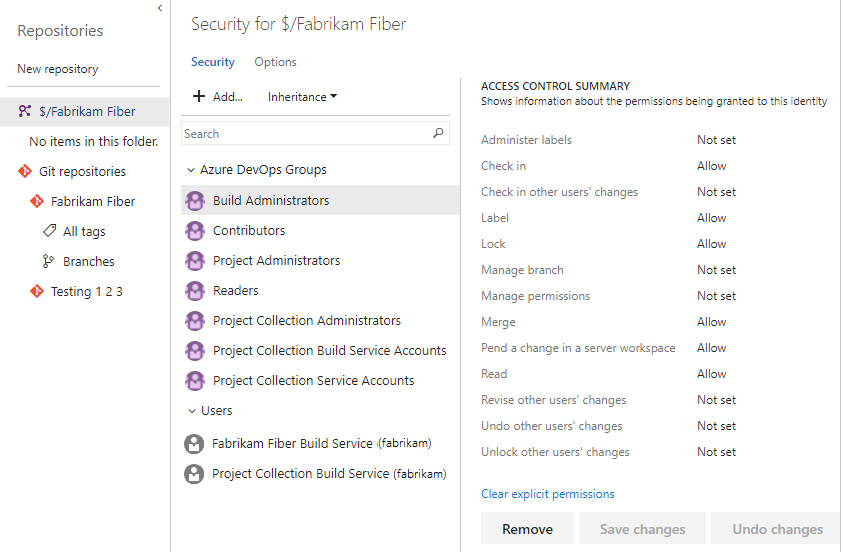

TFVC (na úrovni objektu)

Spravujte zabezpečení každé větve TFVC z webového portálu nebo pomocí nástroje příkazového řádku TFSSecurity. Správci projektů mají udělená většinu těchto oprávnění, která se zobrazují jenom pro projekt, který je nakonfigurovaný tak, aby používal Správa verzí Team Foundation jako systém správy zdrojového kódu. V oprávněních správy verzí má explicitní odepření přednost před oprávněními skupiny správců.

Tato oprávnění se zobrazí jenom pro nastavení projektu, aby jako systém správy zdrojového kódu používal Správa verzí Team Foundation.

V oprávněních správy verzí má explicitní odepření přednost před oprávněními skupiny správců.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Správa popisků

VersionControlItems, LabelOther

Může upravovat nebo odstraňovat popisky vytvořené jiným uživatelem.

Vrátit

VersionControlItems, Checkin

Může vrátit položky se změnami a revidovat všechny potvrzené komentáře sady změn. Čekající změny se potvrdí při vrácení se změnami.*

Vrácení změn ostatních uživatelů se změnami

VersionControlItems, CheckinOther

Může vrátit změny provedené jinými uživateli se změnami. Čekající změny se potvrdí při vrácení se změnami.

Pero změny v pracovním prostoru serveru

VersionControlItems, PendChange

Může rezervovat a provést čekající změnu položek ve složce. Mezi příklady čekajících změn patří přidání, úpravy, přejmenování, odstranění, zrušení odstranění, větvení a sloučení souboru. Čekající změny musí být vráceny se změnami, takže uživatelé musí mít také oprávnění k vrácení se změnami ke sdílení změn s týmem.*

Popisek

VersionControlItems, Label

Může označovat položky.

Může zamknout a odemknout složky nebo soubory. Sledované složky nebo souboru se dají uzamknout nebo odemknout, aby se odepřela nebo obnovila oprávnění uživatele. Oprávnění zahrnují rezervaci položky pro úpravy do jiného pracovního prostoru nebo vrácení položky se změnami čekající změny položky z jiného pracovního prostoru. Další informace naleznete v tématu Zamknout příkaz.

Správa větve

VersionControlItems, ManageBranch

Může převést libovolnou složku pod touto cestou na větev a také provést následující akce ve větvi: upravit její vlastnosti, znovu nadřízenou složku a převést ji do složky. Uživatelé, kteří mají toto oprávnění, mohou tuto větev rozvětvovat pouze v případě, že mají také oprávnění sloučit pro cílovou cestu. Uživatelé nemůžou vytvářet větve z větve, pro kterou nemají oprávnění Spravovat větev.

Spravovat oprávnění

VersionControlItems, AdminProjectRights

Může spravovat oprávnění jiných uživatelů pro složky a soubory ve správě verzí.*

Může sloučit změny do této cesty.*

Čteno

VersionControlItems, Read

Může číst obsah souboru nebo složky. Pokud má uživatel oprávnění ke čtení složky, může zobrazit obsah složky a vlastnosti souborů v ní, i když uživatel nemá oprávnění k otevření souborů.

Revize změn ostatních uživatelů

VersionControlItems, ReviseOther

Může upravovat komentáře k vráceným souborům, i když je v souboru vrácený jiný uživatel.*

Vrácení změn ostatních uživatelů zpět

VersionControlItems, UndoOther

Může vrátit zpět čekající změnu provedenou jiným uživatelem.*

Odemknutí změn ostatních uživatelů

VersionControlItems, UnlockOther

Může odemknout soubory uzamčené jinými uživateli.*

* Zvažte přidání tohoto oprávnění ke všem ručně přidaným uživatelům nebo skupinám zodpovědným za dohled nad projektem nebo jeho monitorováním, a to může nebo musí změnit komentáře k vráceným souborům, a to i v případě, že soubor zkontroloval jiný uživatel.

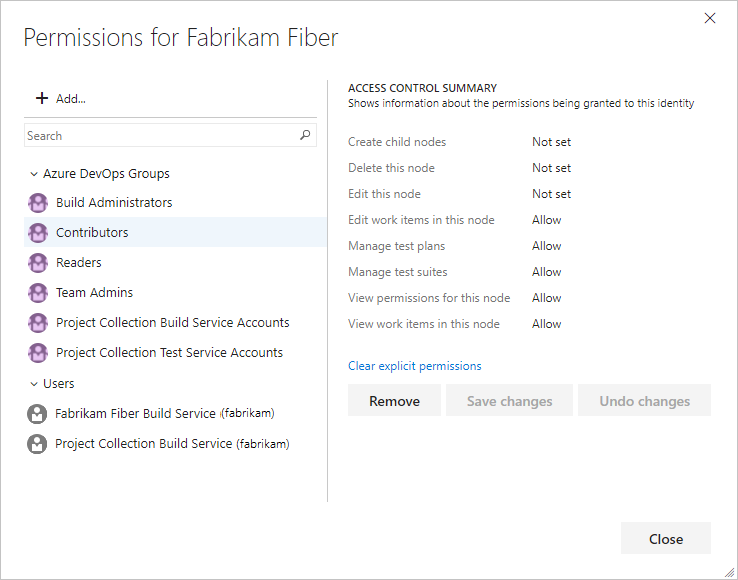

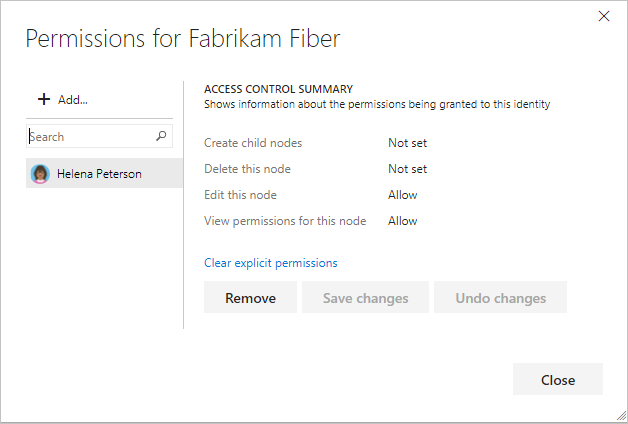

Cesta k oblasti (na úrovni objektu)

Oprávnění k cestě oblasti spravují přístup k větvím hierarchie oblastí a pracovním položkám v těchto oblastech. Spravujte zabezpečení každé cesty oblasti z webového portálu nebo pomocí nástroje příkazového řádku TFSSecurity. Oprávnění oblasti spravují přístup k vytváření a správě cest oblastí a také k vytváření a úpravám pracovních položek definovaných v cestách oblastí.

Členové skupiny Správci projektu mají automaticky udělená oprávnění ke správě cest oblastí pro projekt. Zvažte udělení oprávnění správcům týmu nebo týmu k vytváření, úpravám nebo odstraňování uzlů oblasti.

Poznámka:

Do projektu může přispívat více týmů. V takovém případě můžete nastavit týmy, které jsou přidružené k oblasti. Oprávnění pro pracovní položky týmu jsou přiřazena přiřazením oprávnění k dané oblasti. Existují další nastavení týmu, která konfigurují agilní nástroje pro plánování týmu.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může vytvářet uzly oblastí. Uživatelé, kteří mají toto oprávnění i oprávnění Upravit tento uzel , mohou přesunout nebo změnit pořadí všech podřízených uzlů oblasti.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly oblasti.

Uživatelé, kteří mají toto oprávnění i oprávnění Upravit tento uzel pro jiný uzel, mohou odstranit uzly oblasti a přetřídět existující pracovní položky z odstraněného uzlu. Pokud má odstraněný uzel podřízené uzly, odstraní se také tyto uzly.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly oblasti.

Může nastavit oprávnění pro tento uzel a přejmenovat uzly oblasti.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly oblasti.

Může upravovat pracovní položky v tomto uzlu oblasti.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat upravovat pracovní položky v uzlu oblasti.

Může upravit vlastnosti testovacího plánu, například nastavení sestavení a testu.

Zvažte přidání tohoto oprávnění pro všechny ručně přidané uživatele nebo skupiny, které můžou potřebovat spravovat testovací plány nebo testovací sady v rámci tohoto uzlu oblasti.

Může vytvářet a odstraňovat testovací sady, přidávat a odebírat testovací případy z testovacích sad, měnit konfigurace testů přidružené k testovacím sadám a upravovat hierarchii sady (přesun testovací sady).

Zvažte přidání tohoto oprávnění pro všechny ručně přidané uživatele nebo skupiny, které můžou potřebovat spravovat testovací plány nebo testovací sady v rámci tohoto uzlu oblasti.

Může zobrazit nastavení zabezpečení pro uzel cesty oblasti.

Může zobrazit pracovní položky v tomto uzlu oblasti, ale ne změnit.

Poznámka:

Pokud nastavíte zobrazení pracovních položek v tomto uzlu na Odepřít, uživatel neuvidí žádné pracovní položky v tomto uzlu oblasti. Zamítnutí přepíše implicitní povolení, a to i pro uživatele, kteří jsou členy skupin pro správu.

Cesta iterace (úroveň objektu)

Oprávnění k cestě iterace spravují přístup k vytváření a správě cest iterace, označovaných také jako sprinty.

Spravujte zabezpečení každé cesty iterace z webového portálu nebo pomocí nástroje příkazového řádku TFSSecurity.

Členové skupiny Správci projektů mají tato oprávnění automaticky udělená pro každou iteraci definovanou pro projekt. Zvažte udělení oprávnění správcům týmu, předlohám scrum nebo týmům, kteří vedou oprávnění k vytváření, úpravám nebo odstraňování uzlů iterací.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může vytvářet uzly iterace. Uživatelé, kteří mají toto oprávnění i oprávnění Upravit tento uzel , mohou přesunout nebo změnit pořadí všech podřízených iteračních uzlů.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly iterace.

Uživatelé, kteří mají toto oprávnění i oprávnění Upravit tento uzel pro jiný uzel, mohou odstranit uzly iterace a přetřídět existující pracovní položky z odstraněného uzlu. Pokud má odstraněný uzel podřízené uzly, odstraní se také tyto uzly.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly iterace.

Může nastavit oprávnění pro tento uzel a přejmenovat iterační uzly.

Zvažte přidání tohoto oprávnění do všech ručně přidaných uživatelů nebo skupin, které můžou potřebovat odstranit, přidat nebo přejmenovat uzly iterace.

Může zobrazit nastavení zabezpečení pro tento uzel.

Poznámka:

Členové kolekce projektů platných uživatelů, platných uživatelů projektu nebo libovolného uživatele nebo skupiny s informacemi na úrovni kolekce nebo Zobrazit informace na úrovni projektu můžou zobrazit oprávnění libovolného uzlu iterace.

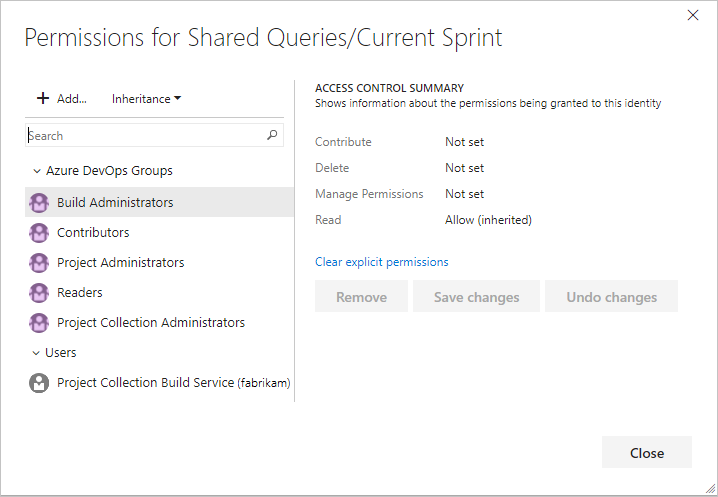

Dotaz na pracovní položky a složka dotazů (na úrovni objektu)

Správa oprávnění ke složce dotazů a dotazů prostřednictvím webového portálu Správci projektu mají udělená všechna tato oprávnění. Přispěvatelům se udělí oprávnění jen ke čtení.

Zvažte udělení oprávnění Přispívat uživatelům nebo skupinám, které vyžadují možnost vytvářet a sdílet dotazy na pracovní položky projektu. Další informace najdete v tématu Nastavení oprávnění pro dotazy.

Poznámka:

K vytváření grafů dotazů potřebujete základní přístup.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může zobrazit a upravit složku dotazu nebo ukládat dotazy v rámci této složky.

Může odstranit dotaz nebo složku dotazu a jeho obsah.

Může spravovat oprávnění pro tento dotaz nebo složku dotazu.

Může zobrazit a používat dotaz nebo dotazy ve složce, ale nemůže změnit obsah dotazu nebo složky dotazu.

Plány doručení (na úrovni objektu)

Správa oprávnění plánu prostřednictvím webového portálu Umožňuje spravovat oprávnění pro každý plán prostřednictvím dialogového okna Zabezpečení. Správci projektů mají udělená všechna oprávnění k vytváření, úpravám a správě plánů. Platným uživatelům jsou udělena oprávnění Zobrazit (jen pro čtení).

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Vybraný plán lze odstranit.

Může upravit konfiguraci a nastavení definovaná pro vybraný plán.

Může spravovat oprávnění pro vybraný plán.

Může zobrazit seznamy plánů, otevřít a pracovat s plánem, ale nemůže změnit konfiguraci nebo nastavení plánu.

Proces (na úrovni objektu)

Oprávnění pro každý zděděný proces, který vytvoříte, můžete spravovat prostřednictvím webového portálu. Umožňuje spravovat oprávnění pro každý proces prostřednictvím dialogového okna Zabezpečení. Správcům kolekcí projektů jsou udělena všechna oprávnění k vytváření, úpravám a správě procesů. Platným uživatelům jsou udělena oprávnění Zobrazit (jen pro čtení).

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může nastavit nebo změnit oprávnění pro zděděný proces.

Může odstranit zděděný proces.

Může vytvořit zděděný proces ze systémového procesu nebo zkopírovat nebo upravit zděděný proces.

Značky pracovních položek

Oprávnění k označování můžete spravovat pomocí az devops security permission nebo nástrojů příkazového řádku TFSSecurity . Přispěvatelé můžou přidávat značky do pracovních položek a používat je k rychlému filtrování backlogu, panelu nebo zobrazení výsledků dotazu.

Oprávnění k označování můžete spravovat pomocí nástroje příkazového řádku TFSSecurity. Přispěvatelé můžou přidávat značky do pracovních položek a používat je k rychlému filtrování backlogu, panelu nebo zobrazení výsledků dotazu.

Oprávnění (uživatelské rozhraní)

Namespace permission

Popis

Může vytvářet nové značky a používat je pro pracovní položky. Uživatelé bez tohoto oprávnění můžou vybírat pouze ze stávající sady značek pro projekt.

Ve výchozím nastavení mají přispěvatelé přiřazené oprávnění k vytvoření definice značky. I když se oprávnění k vytvoření definice značky zobrazí v nastavení zabezpečení na úrovni projektu, oprávnění k označování jsou ve skutečnosti oprávnění na úrovni kolekce, která jsou vymezena na úrovni projektu, když se zobrazí v uživatelském rozhraní. Pokud chcete nastavit obor oprávnění k označování pro jeden projekt při použití nástroje příkazového řádku, musíte jako součást syntaxe příkazu zadat identifikátor GUID projektu. V opačném případě se změna vztahuje na celou kolekci. Mějte na paměti při změně nebo nastavení těchto oprávnění.

Může odebrat značku ze seznamu dostupných značek pro daný projekt.

Toto oprávnění se nezobrazuje v uživatelském rozhraní. Můžete ho nastavit jenom pomocí nástroje příkazového řádku. K explicitní odstranění značky není k dispozici žádné uživatelské rozhraní. Pokud se značka nepoužívá 3 dny, systém ji automaticky odstraní.

Může zobrazit seznam značek dostupných pro pracovní položku v projektu. Uživatelé bez tohoto oprávnění nemají seznam dostupných značek, ze kterých si můžete vybrat ve formuláři pracovní položky nebo v editoru dotazů.

Toto oprávnění se nezobrazuje v uživatelském rozhraní. Dá se nastavit jenom pomocí nástroje příkazového řádku. Informace na úrovni projektu implicitně umožňují uživatelům zobrazit existující značky.

Značku můžete přejmenovat pomocí rozhraní REST API.

Toto oprávnění se nezobrazuje v uživatelském rozhraní. Dá se nastavit jenom pomocí nástroje příkazového řádku.

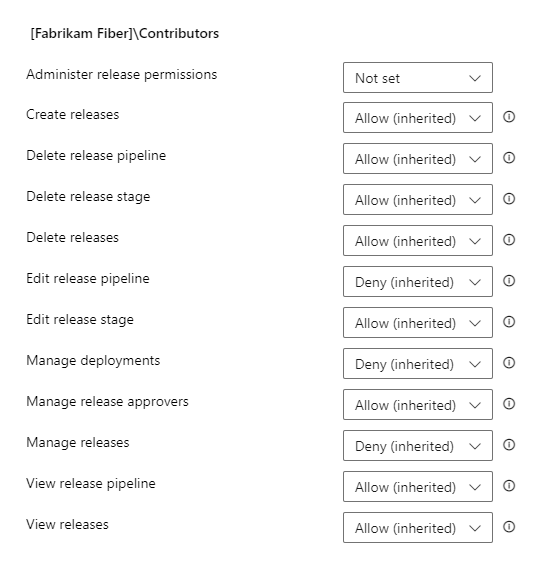

Verze (úroveň objektu)

Umožňuje spravovat oprávnění pro každou verzi definovanou na webovém portálu. Správci projektů a správci vydaných verzí mají udělená všechna oprávnění pro správu verzí. Tato oprávnění fungují v hierarchickém modelu na úrovni projektu, pro konkrétní kanál verze nebo pro konkrétní prostředí v kanálu verze. V této hierarchii lze oprávnění dědit z nadřazeného objektu nebo přepsání.

Poznámka:

Skupina správce verzí na úrovni projektu se vytvoří při definování prvního kanálu verze.

Kromě toho můžete ke konkrétním krokům v kanálu verze přiřadit schvalovatele, aby aplikace nasazené splňovaly standardy kvality.

Ve službě Release Management jsou definována následující oprávnění. Sloupec oboru vysvětluje, jestli je možné oprávnění nastavit na úrovni projektu, kanálu verze nebo prostředí.

Oprávnění

Popis

Obory

Můžete změnit libovolná další oprávnění uvedená tady.

Projekt, kanál verze, prostředí

Může vytvářet nové verze.

Projekt, kanál verze

Může odstranit kanály verze.

Projekt, kanál verze

Může odstraňovat prostředí v kanálech verzí.

Projekt, kanál verze, prostředí

Může odstranit verze kanálu.

Projekt, kanál verze

Může přidat a upravit kanál verze, včetně proměnných konfigurace, triggerů, artefaktů a zásad uchovávání informací a konfigurace v rámci prostředí kanálu verze. Aby uživatel mohl provádět změny v konkrétním prostředí v kanálu verze, potřebuje také oprávnění k úpravám prostředí verze.

Projekt, kanál verze

Může upravovat prostředí v kanálech verzí. Aby uživatel mohl uložit změny kanálu verze, potřebuje také oprávnění Upravit kanál verze. Toto oprávnění také určuje, jestli uživatel může upravit konfiguraci v prostředí konkrétní instance vydané verze. Uživatel také potřebuje oprávnění Spravovat vydané verze k uložení upravené verze.

Projekt, kanál verze, prostředí

Může zahájit přímé nasazení verze do prostředí. Toto oprávnění platí pouze pro přímá nasazení, která jsou ručně inicializována výběrem akce Nasazení ve vydané verzi. Pokud je podmínka v prostředí nastavená na libovolný typ automatického nasazení, systém automaticky zahájí nasazení bez kontroly oprávnění uživatele, který verzi vytvořil.

Projekt, kanál verze, prostředí

Může přidávat nebo upravovat schvalovatele pro prostředí v kanálech verzí. Toto oprávnění také určuje, jestli může uživatel upravovat schvalovatele v prostředí konkrétní instance vydané verze.

Projekt, kanál verze, prostředí

Může upravit konfiguraci verze, jako jsou fáze, schvalovatelé a proměnné. Aby uživatel mohl upravit konfiguraci konkrétního prostředí v instanci vydané verze, potřebuje také oprávnění k úpravám prostředí verze.

Projekt, kanál verze

Může zobrazit kanály verze.

Projekt, kanál verze

Může zobrazit verze, které patří do kanálů verze.

Projekt, kanál verze

Výchozí hodnoty pro všechna tato oprávnění jsou nastavené pro kolekce týmových projektů a skupiny projektů. Například správci kolekce projektů, správci projektů a správci vydaných verzí mají ve výchozím nastavení všechna výše uvedená oprávnění. Přispěvatelům jsou udělena všechna oprávnění kromě oprávnění pro správu verzí. Čtenáři ve výchozím nastavení jsou odepřena všechna oprávnění s výjimkou zobrazení kanálu verze a zobrazení verzí.

Oprávnění ke skupině úloh (sestavení a vydání)

Umožňuje spravovat oprávnění pro skupiny úloh z centra sestavení a vydání webového portálu. Správci projektů, sestavení a vydaných verzí mají udělená všechna oprávnění. Oprávnění ke skupině úloh se řídí hierarchickým modelem. Výchozí hodnoty pro všechna oprávnění je možné nastavit na úrovni projektu a lze je přepsat v definici jednotlivé skupiny úkolů.

Skupiny úloh slouží k zapouzdření posloupnosti úkolů, které jsou již definovány v sestavení nebo definici vydané verze do jediné opakovaně použitelné úlohy. Definujte a spravujte skupiny úloh na kartě Skupiny úloh v centru sestavení a vydání .

Oprávnění Popis Správa oprávnění skupiny úloh Do zabezpečení skupiny úkolů můžete přidávat a odebírat uživatele nebo skupiny. Odstranění skupiny úloh Může odstranit skupinu úkolů. Úprava skupiny úloh Může vytvořit, upravit nebo odstranit skupinu úloh.

Oznámení nebo upozornění

Ke správě e-mailových oznámení nebo upozornění nejsou přidružená žádná oprávnění uživatelského rozhraní. Místo toho je můžete spravovat pomocí az devops security permission or TFSSecurity command-line tools.

Ke správě e-mailových oznámení nebo upozornění nejsou přidružená žádná oprávnění uživatelského rozhraní. Místo toho je můžete spravovat pomocí nástroje příkazového řádku TFSSecurity .

- Ve výchozím nastavení se členové skupiny Přispěvatelé na úrovni projektu můžou přihlásit k odběru upozornění sami.

- Členové skupiny Správci kolekce projektů nebo uživatelé, kteří mají informace na úrovni úprav kolekce, mohou nastavit výstrahy v této kolekci pro ostatní nebo pro tým.

- Členové skupiny Správci projektu nebo uživatelé, kteří mají informace na úrovni projektu Upravit, mohou nastavit výstrahy v daném projektu pro ostatní nebo pro tým.

Oprávnění k výstrahám můžete spravovat pomocí TFSSecurity.

Akce TFSSecurity

TFSSecurity Namespace

Popis

Správci kolekcí projektů a

Účty služby Kolekce projektů

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Může vytvořit předplatné webové služby založené na protokolu SOAP.

✔️

GENERIC_READ

EventSubscription

Může zobrazit události odběru definované pro projekt.

✔️

GENERIC_WRITE

EventSubscription

Může vytvářet výstrahy pro ostatní uživatele nebo pro tým.

✔️

UNSUBSCRIBE

EventSubscription

Odběr události se může odhlásit.

✔️

Související články

- Začínáme s oprávněními, přístupem a skupinami zabezpečení

- Nástroje pro správu zabezpečení a oprávnění

- Referenční informace k bezpečnostnímu oboru názvů a oprávnění pro Azure DevOps

- Přidání uživatelů do organizace (Azure DevOps Services)

- Přidání uživatelů do týmu nebo projektu

- Nastavení uživatele jako správce týmu

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro