A pont–hely VPN ismertetése

A pont–hely (P2S) VPN-átjátókapcsolat lehetővé teszi biztonságos kapcsolat létesítését a virtuális hálózattal egy különálló ügyfélszámítógépről. A pont–hely kapcsolat létesítéséhez a kapcsolatot az ügyfélszámítógépről kell elindítani. Ez a megoldás főleg távmunkások számára hasznos, akik egy távoli helyről szeretnének csatlakozni az Azure Virtual Networks hálózathoz, például otthonról vagy egy konferenciáról. A P2S VPN hasznos megoldás a helyek közötti (S2S) VPN helyett, ha csak néhány ügyfélnek kell csatlakoznia egy virtuális hálózathoz. A pont–hely konfigurációkhoz útvonalalapú VPN-típus szükséges.

Milyen protokollt használ a P2S?

A pont–hely VPN az alábbi protokollok egyikét használhatja:

OpenVPN® Protocol, SSL/TLS-alapú VPN-protokoll. A TLS VPN-megoldás képes behatolni a tűzfalakba, mivel a legtöbb tűzfal kimenő 443-as TCP-portot nyit meg, amelyet a TLS használ. Az OpenVPN használható Android, iOS (11.0-s és újabb verziók), Windows, Linux és Mac rendszerű eszközökről (macOS 10.13-s vagy újabb verziók).

Secure Socket Tunneling Protocol (SSTP), egy védett TLS-alapú VPN-protokoll. A TLS VPN-megoldás képes behatolni a tűzfalakba, mivel a legtöbb tűzfal kimenő 443-as TCP-portot nyit meg, amelyet a TLS használ. Az SSTP csak Windows-eszközökön támogatott. Azure-támogatás a Windows összes olyan verzióját, amely rendelkezik SSTP-kkel, és támogatja a TLS 1.2-t (Windows 8.1 és újabb verziók).

IKEv2 VPN, egy szabványalapú IPsec VPN-megoldás. Az IKEv2 VPN használható a Mac-eszközökről való csatlakozáshoz (macOS 10.11-s és újabb verziók).

Hogyan történik a P2S VPN-ügyfelek hitelesítése?

Mielőtt az Azure elfogadná a P2S VPN-kapcsolatot, először hitelesíteni kell a felhasználót. A P2S-átjáró konfigurálásakor három hitelesítési típus közül választhat. A következő lehetőségek közül választhat:

A P2S-átjáró konfigurációjához több hitelesítési típust is választhat. Ha több hitelesítési típust választ, a használt VPN-ügyfelet legalább egy hitelesítési típusnak és a megfelelő alagúttípusnak kell támogatnia. Ha például az "IKEv2 és OpenVPN" lehetőséget választja az alagúttípusokhoz, a hitelesítési típushoz pedig a "Microsoft Entra ID and Radius" vagy a "Microsoft Entra ID and Azure Certificate" lehetőséget, a Microsoft Entra ID csak az OpenVPN alagúttípust fogja használni, mivel az IKEv2 nem támogatja.

Az alábbi táblázat a kiválasztott alagúttípusokkal kompatibilis hitelesítési mechanizmusokat mutatja be. Minden mechanizmushoz a csatlakozó eszköz megfelelő VPN-ügyfélszoftverét kell konfigurálni a VPN-ügyfélprofil konfigurációs fájljaiban elérhető megfelelő beállításokkal.

| Alagút típusa | Hitelesítési mechanizmus |

|---|---|

| OpenVPN | A Microsoft Entra-azonosító, a Radius-hitelesítés és az Azure-tanúsítvány bármely részhalmaza |

| SSTP | Radius-hitelesítés/ Azure-tanúsítvány |

| IKEv2 | Radius-hitelesítés/ Azure-tanúsítvány |

| IKEv2 és OpenVPN | Radius-hitelesítés/ Azure-tanúsítvány/ Microsoft Entra-azonosító és radius-hitelesítés/ Microsoft Entra-azonosító és Azure-tanúsítvány |

| IKEv2 és SSTP | Radius-hitelesítés/ Azure-tanúsítvány |

Tanúsítványhitelesítés

Amikor tanúsítványhitelesítésre konfigurálja a P2S-átjárót, feltölti a megbízható főtanúsítvány nyilvános kulcsát az Azure Gatewaybe. Használhat vállalati megoldással létrehozott főtanúsítványt, vagy létrehozhat önaláírt tanúsítványt.

A hitelesítéshez minden csatlakozó ügyfélnek rendelkeznie kell egy telepített ügyféltanúsítvánnyal, amely a megbízható főtanúsítványból lett létrehozva. Ez a VPN-ügyfélszoftver mellett van. Az ügyféltanúsítvány érvényesítését a VPN-átjáró végzi, és a P2S VPN-kapcsolat létrehozása során történik.

Tanúsítvány-hitelesítési munkafolyamat

Magas szinten a következő lépéseket kell végrehajtania a tanúsítványhitelesítés konfigurálásához:

- Engedélyezze a tanúsítványhitelesítést a P2S-átjárón, valamint a további szükséges beállításokat (ügyfélcímkészletet stb.), és töltse fel a legfelső szintű hitelesítésszolgáltató nyilvános kulcsadatait.

- VPN-ügyfélprofil konfigurációs fájljainak (profilkonfigurációs csomag) létrehozása és letöltése.

- Telepítse az ügyféltanúsítványt minden csatlakozó ügyfélszámítógépre.

- Konfigurálja a VPN-ügyfelet az ügyfélszámítógépen a VPN-profil konfigurációs csomagjában található beállításokkal.

- Csatlakozzon.

Microsoft Entra ID-hitelesítés

A P2S-átjárót úgy konfigurálhatja, hogy a VPN-felhasználók a Microsoft Entra ID hitelesítő adataival hitelesítsék magukat. A Microsoft Entra ID-hitelesítéssel használhatja a Microsoft Entra feltételes hozzáférést és a többtényezős hitelesítés (MFA) funkcióit a VPN-hez. A Microsoft Entra ID-hitelesítés csak az OpenVPN protokoll esetében támogatott. A hitelesítéshez és a csatlakozáshoz az ügyfeleknek az Azure VPN-ügyfelet kell használniuk.

A VPN Gateway mostantól támogatja a Microsoft által regisztrált új alkalmazásazonosítót és a hozzá tartozó célközönségértékeket az Azure VPN-ügyfél legújabb verzióihoz. Ha p2S VPN-átjárót konfigurál az új Célközönség értékek használatával, kihagyja az Azure VPN-ügyfélalkalmazás manuális regisztrációs folyamatát a Microsoft Entra-bérlőhöz. Az alkalmazásazonosító már létrejött, és a bérlő automatikusan használhatja további regisztrációs lépések nélkül. Ez a folyamat biztonságosabb, mint az Azure VPN-ügyfél manuális regisztrálása, mert nem kell engedélyeznie az alkalmazást, és nem kell engedélyeket rendelnie a globális rendszergazdai szerepkörön keresztül.

Korábban manuálisan kellett regisztrálnia (integrálnia) az Azure VPN-ügyfélalkalmazást a Microsoft Entra-bérlővel. Az ügyfélalkalmazás regisztrálása létrehoz egy alkalmazásazonosítót, amely az Azure VPN-ügyfélalkalmazás identitását jelöli, és a globális rendszergazdai szerepkör használatával történő engedélyezést igényel. Az alkalmazásobjektumok típusai közötti különbség jobb megértéséhez tekintse meg az alkalmazások Microsoft Entra-azonosítóhoz való hozzáadásának módját és okát.

Ha lehetséges, javasoljuk, hogy konfigurálja az új P2S-átjárókat a Microsoft által regisztrált Azure VPN-ügyfélalkalmazás-azonosító és a hozzá tartozó Célközönség értékek használatával, ahelyett, hogy manuálisan regisztrálja az Azure VPN-ügyfélalkalmazást a bérlőjével. Ha korábban konfigurált Azure VPN-átjáróval rendelkezik, amely Microsoft Entra ID-hitelesítést használ, frissítheti az átjárót és az ügyfeleket, hogy kihasználhassa az új Microsoft által regisztrált alkalmazásazonosítót. A P2S-átjáró új célközönségértékkel való frissítésére akkor van szükség, ha linuxos ügyfeleket szeretne csatlakozni. A Linuxhoz készült Azure VPN-ügyfél nem kompatibilis a régebbi célközönségértékekkel.

Ha rendelkezik egy meglévő P2S-átjáróval, amelyet frissíteni szeretne egy új célközönségérték használatához, olvassa el a P2S VPN-átjáró célközönségének módosítása című témakört. Ha egyéni célközönségértéket szeretne létrehozni vagy módosítani, olvassa el a P2S VPN-hez készült egyéni célközönségalkalmazás-azonosító létrehozása című témakört. Ha felhasználók és csoportok alapján szeretné konfigurálni vagy korlátozni a P2S-hozzáférést, olvassa el a forgatókönyvet: P2S VPN-hozzáférés konfigurálása felhasználók és csoportok alapján.

Szempontok és korlátozások

A P2S VPN-átjáró csak egy Célközönség értéket támogat. Egyszerre nem képes több Célközönség értéket támogatni.

Jelenleg az újabb Microsoft regisztrált alkalmazásazonosító nem támogat annyi Célközönség értéket, mint a régebbi, manuálisan regisztrált alkalmazás. Ha az Azure nyilvános vagy egyéni értéktől eltérő Célközönség értékre van szüksége, használja a régebbi, manuálisan regisztrált metódust és értékeket.

A Linuxhoz készült Azure VPN-ügyfél nem kompatibilis visszafelé a manuálisan regisztrált alkalmazáshoz igazodó, régebbi Célközönség értékek használatára konfigurált P2S-átjárókkal. A Linuxhoz készült Azure VPN-ügyfél támogatja az egyéni célközönség értékeket.

-

Bár lehetséges, hogy a Linuxhoz készült Azure VPN-ügyfél más Linux-disztribúciókon és kiadásokon is működik, a Linuxhoz készült Azure VPN-ügyfél csak a következő kiadásokban támogatott:

- Ubuntu 20.04

- Ubuntu 22.04

A macOS és Windows rendszerhez készült Azure VPN-ügyfél visszamenőlegesen kompatibilis a P2S-átjárókkal, amelyek úgy vannak konfigurálva, hogy a manuálisan regisztrált alkalmazáshoz igazodó régebbi célközönségértékeket használják. Ezekkel az ügyfelekkel egyéni célközönség értékeket is használhat.

Az Azure VPN-ügyfél célközönségének értékei

Az alábbi táblázat az Azure VPN-ügyfél azon verzióit mutatja be, amelyek támogatottak az egyes alkalmazásazonosítókhoz és a megfelelő elérhető célközönségértékekhez.

| Alkalmazásazonosító | Támogatott célközönségértékek | Támogatott ügyfelek |

|---|---|---|

| Microsoft által regisztrált | - Nyilvános Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux -Windows - macOS |

| Manuálisan regisztrálva | - Nyilvános Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9- A 21Vianet által üzemeltetett Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Egyéni | <custom-app-id> |

- Linux -Windows - macOS |

Microsoft Entra ID hitelesítési munkafolyamat

Magas szinten a következő lépéseket kell végrehajtania a Microsoft Entra ID-hitelesítés konfigurálásához:

- Ha manuális alkalmazásregisztrációt használ, hajtsa végre a szükséges lépéseket a Microsoft Entra-bérlőn.

- Engedélyezze a Microsoft Entra ID-hitelesítést a P2S-átjárón, valamint a további szükséges beállításokat (ügyfélcímkészletet stb.).

- VPN-ügyfélprofil konfigurációs fájljainak (profilkonfigurációs csomag) létrehozása és letöltése.

- Töltse le, telepítse és konfigurálja az Azure VPN-ügyfelet az ügyfélszámítógépen.

- Csatlakozzon.

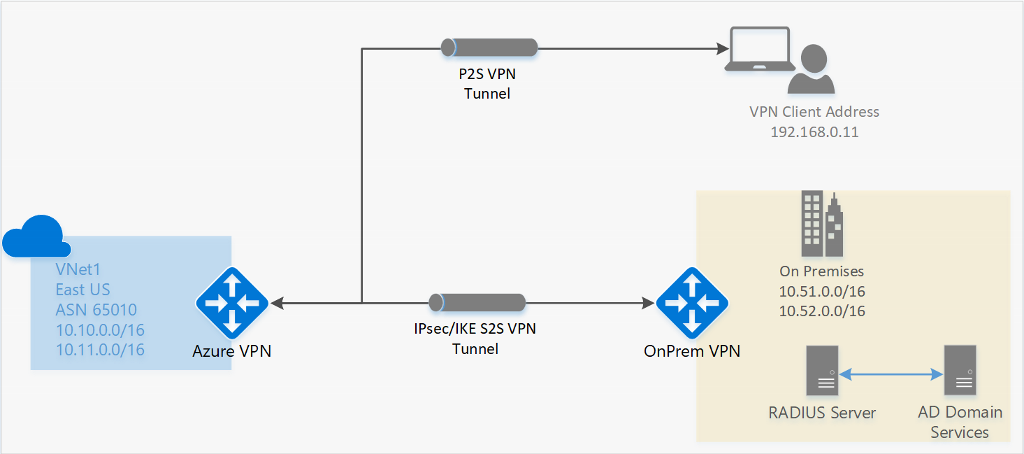

RADIUS – Active Directory (AD) tartományi kiszolgáló hitelesítése

Az AD-tartományhitelesítés lehetővé teszi a felhasználók számára, hogy szervezeti tartomány hitelesítő adataikkal csatlakozzanak az Azure-hoz. Olyan RADIUS-kiszolgálóra van szükség, amely integrálható az AD-kiszolgálóval. A szervezetek a meglévő RADIUS-üzemelő példányukat is használhatják.

A RADIUS-kiszolgáló üzembe helyezhető a helyszínen vagy az Azure-beli virtuális hálózaton. A hitelesítés során az Azure VPN Gateway áthaladóként működik, és továbbítja a hitelesítési üzeneteket oda-vissza a RADIUS-kiszolgáló és a csatlakozó eszköz között. Ezért fontos, hogy az átjáró elérhető legyen a RADIUS-kiszolgáló számára. Ha a RADIUS-kiszolgáló a helyszínen található, akkor az elérhetőség érdekében VPN S2S-kapcsolatra van szükség az Azure-ból a helyszíni helyre.

A RADIUS-kiszolgáló integrálható az AD tanúsítványszolgáltatásokkal is. Ez lehetővé teszi a RADIUS-kiszolgáló és a vállalati tanúsítvány üzembe helyezését a P2S-tanúsítványhitelesítéshez az Azure-tanúsítványhitelesítés alternatívaként. Ennek az az előnye, hogy nem kell főtanúsítványokat és visszavont tanúsítványokat feltöltenie az Azure-ba.

A RADIUS-kiszolgáló más külső identitásrendszerekkel is integrálható. Ez számos hitelesítési lehetőséget nyit meg a P2S VPN-hez, beleértve a többtényezős beállításokat is.

A P2S-átjáró konfigurációs lépéseit a P2S – RADIUS konfigurálása című témakörben találja.

Milyen követelmények vonatkoznak az ügyfél-konfigurációra?

Az ügyfélkonfigurációs követelmények a használt VPN-ügyféltől, a hitelesítési típustól és a protokolltól függően eltérőek lehetnek. Az alábbi táblázat az elérhető ügyfeleket és az egyes konfigurációkhoz tartozó cikkeket mutatja be.

| Hitelesítés | Alagúttípus | Ügyfél operációs rendszere | VPN-ügyfél |

|---|---|---|---|

| Tanúsítvány | |||

| IKEv2, SSTP | Windows | Natív VPN-ügyfél | |

| IKEv2 | macOS | Natív VPN-ügyfél | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-ügyfél OpenVPN-ügyfél 2.x-es verziója OpenVPN-ügyfél 3.x-es verziója |

|

| OpenVPN | macOS | OpenVPN-ügyfél | |

| OpenVPN | iOS | OpenVPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél OpenVPN-ügyfél |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-ügyfél | |

| OpenVPN | macOS | Azure VPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél |

Az Azure VPN-ügyfél mely verziói érhetők el?

Az Elérhető Azure VPN-ügyfélverziókról, a kiadási dátumokról és az egyes kiadások újdonságairól további információt az Azure VPN-ügyfél verzióiban talál.

Melyik átjáró-termékváltozatok támogatják a P2S VPN-t?

Az alábbi táblázat az átjáró termékváltozatát mutatja alagút, kapcsolat és átviteli sebesség szerint. További információ: Az átjáró termékváltozatai.

| VPN Átjáró Generáció |

Termékváltozat | S2S/VNet–VNet Alagutak |

P2S SSTP-kapcsolatok |

P2S IKEv2/OpenVPN-kapcsolatok |

Felhalmoz Átviteli sebesség benchmarkja |

BGP | Zónaredundáns | Támogatott virtuális gépek száma a virtuális hálózaton |

|---|---|---|---|---|---|---|---|---|

| 1. generáció | Basic | Legfeljebb 10 | Legfeljebb 128 | Nem támogatott | 100 Mbit/s | Nem támogatott | Nem | 200 |

| 1. generáció | VpnGw1 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 250 | 650 Mbps | Támogatott | Nem | 450 |

| 1. generáció | VpnGw2 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1 Gbps | Támogatott | Nem | 1300 |

| 1. generáció | VpnGw3 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 1,25 Gbps | Támogatott | Nem | 4000 |

| 1. generáció | VpnGw1AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 250 | 650 Mbps | Támogatott | Igen | 1000 |

| 1. generáció | VpnGw2AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1 Gbps | Támogatott | Igen | 2000. |

| 1. generáció | VpnGw3AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 1,25 Gbps | Támogatott | Igen | 5000 |

| 2. generáció | VpnGw2 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1,25 Gbps | Támogatott | Nem | 685 |

| 2. generáció | VpnGw3 | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 2,5 Gb/s | Támogatott | Nem | 2240 |

| 2. generáció | VpnGw4 | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 5000 | 5 Gbps | Támogatott | Nem | 5300 |

| 2. generáció | VpnGw5 | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 10000 | 10 Gbit/s | Támogatott | Nem | 6700 |

| 2. generáció | VpnGw2AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 500 | 1,25 Gbps | Támogatott | Igen | 2000. |

| 2. generáció | VpnGw3AZ | Legfeljebb 30 | Legfeljebb 128 | Legfeljebb 1000 | 2,5 Gb/s | Támogatott | Igen | 3300 |

| 2. generáció | VpnGw4AZ | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 5000 | 5 Gbps | Támogatott | Igen | 4400 |

| 2. generáció | VpnGw5AZ | Legfeljebb 100* | Legfeljebb 128 | Legfeljebb 10000 | 10 Gbit/s | Támogatott | Igen | 9000 |

Feljegyzés

Az alapszintű termékváltozat korlátozásokkal rendelkezik, és nem támogatja az IKEv2, az IPv6 vagy a RADIUS-hitelesítést. További információ: VPN Gateway-beállítások.

Milyen IKE/IPsec-szabályzatok vannak konfigurálva a P2S VPN-átjáróiban?

Az ebben a szakaszban található táblák az alapértelmezett szabályzatok értékeit jelenítik meg. Ezek azonban nem tükrözik az egyéni szabályzatok támogatott értékeit. Az egyéni szabályzatokért tekintse meg a New-AzVpnClientIpsecParameter PowerShell-parancsmagban felsorolt Elfogadott értékeket.

IKEv2

| Rejtjel | Integritás | PRF | DH-csoport |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Rejtjel | Integritás | PFS-csoport |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Milyen TLS-szabályzatok vannak konfigurálva a P2S VPN-átjáróiban?

TLS

| Házirendek |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Csak a TLS1.3-on támogatott OpenVPN-vel

P2S-kapcsolatot Hogyan konfigurálni?

A P2S-konfigurációhoz elég sok konkrét lépésre van szükség. Az alábbi cikkek a P2S gyakori konfigurációs lépéseinek lépéseit tartalmazzák.

P2S-kapcsolat konfigurációjának eltávolítása

A kapcsolat konfigurációját a PowerShell vagy a parancssori felület használatával távolíthatja el. Példákért tekintse meg a gyakori kérdéseket.

Hogyan működik a P2S-útválasztás?

Tekintse meg az alábbi cikkeket:

GYIK

A pont–hely elemhez több gyik bejegyzés is tartozhat. Lásd a VPN Gateway gyakori kérdéseit, különös figyelmet fordítva a tanúsítványhitelesítésre és a RADIUS-szakaszokra, ha szükséges.

Következő lépések

- P2S-kapcsolat konfigurálása – Azure-tanúsítványhitelesítés

- P2S-kapcsolat konfigurálása – Microsoft Entra ID-hitelesítés

Az "OpenVPN" az OpenVPN Inc. védjegye.