Memigrasikan skenario manajemen identitas dari SAP IDM ke Microsoft Entra

Selain aplikasi bisnisnya, SAP menawarkan berbagai teknologi manajemen identitas dan akses, termasuk SAP Cloud Identity Services dan SAP Identity Management (SAP IDM) untuk membantu pelanggan mereka mempertahankan identitas dalam aplikasi SAP mereka. SAP IDM, organisasi mana yang menyebarkan manajemen identitas dan akses lokal yang disediakan secara historis untuk penyebaran SAP R/3. SAP akan mengakhiri pemeliharaan untuk SAP Identity Management. Bagi organisasi yang menggunakan SAP Identity Management, Microsoft dan SAP berkolaborasi untuk mengembangkan panduan bagi organisasi tersebut untuk memigrasikan skenario manajemen identitas mereka dari SAP Identity Management ke Microsoft Entra.

Modernisasi identitas adalah langkah penting dan penting untuk meningkatkan postur keamanan organisasi dan melindungi pengguna dan sumber daya mereka dari ancaman identitas. Ini adalah investasi strategis yang dapat memberikan manfaat besar di luar postur keamanan yang lebih kuat, seperti meningkatkan pengalaman pengguna dan mengoptimalkan efisiensi operasional. Administrator di banyak organisasi menyatakan minat untuk memindahkan pusat skenario manajemen identitas dan akses mereka sepenuhnya ke cloud. Beberapa organisasi tidak akan lagi memiliki lingkungan lokal, sementara yang lain mengintegrasikan identitas yang dihosting cloud dan manajemen akses dengan aplikasi, direktori, dan database lokal yang tersisa. Untuk informasi selengkapnya tentang transformasi cloud untuk layanan identitas, lihat postur transformasi cloud dan transisi ke cloud.

Microsoft Entra menawarkan platform identitas universal yang dihosting cloud yang memberi orang, mitra, dan pelanggan Anda satu identitas untuk mengakses aplikasi cloud dan lokal, dan berkolaborasi dari platform dan perangkat apa pun. Dokumen ini menyediakan panduan tentang opsi migrasi dan pendekatan untuk memindahkan skenario Manajemen Identitas dan Akses (IAM) dari SAP Identity Management ke layanan yang dihosting cloud Microsoft Entra, dan akan diperbarui saat skenario baru tersedia untuk dimigrasikan.

Gambaran umum Microsoft Entra dan integrasi produk SAP-nya

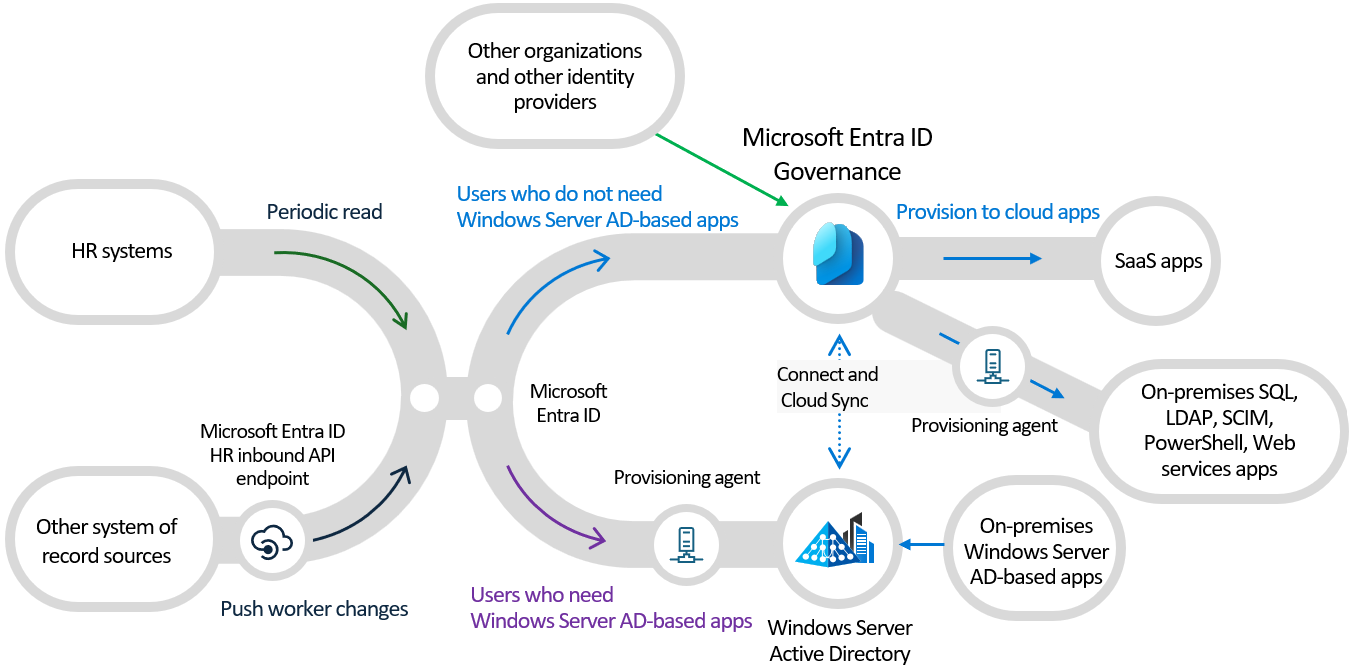

Microsoft Entra adalah keluarga produk termasuk MICROSOFT Entra ID (sebelumnya Azure Active Directory) dan Tata Kelola ID Microsoft Entra. ID Microsoft Entra adalah layanan manajemen identitas dan akses berbasis cloud yang dapat digunakan karyawan dan tamu untuk mengakses sumber daya. Ini menyediakan autentikasi yang kuat dan akses adaptif yang aman, dan terintegrasi dengan aplikasi warisan lokal dan ribuan aplikasi perangkat lunak sebagai layanan (SaaS), memberikan pengalaman pengguna akhir yang mulus. Tata Kelola ID Microsoft Entra menawarkan kemampuan tambahan untuk secara otomatis membuat identitas pengguna di aplikasi yang perlu diakses pengguna, dan memperbarui dan menghapus identitas pengguna saat status pekerjaan atau peran berubah.

Microsoft Entra menyediakan antarmuka pengguna, termasuk pusat admin Microsoft Entra, portal myapps dan myaccess, dan menyediakan REST API untuk operasi manajemen identitas dan layanan mandiri pengguna akhir yang didelegasikan. MICROSOFT Entra ID mencakup integrasi untuk SuccessFactors, SAP ERP Central Component (SAP ECC), dan melalui SAP Cloud Identity Services, dapat menyediakan provisi dan akses menyeluruh ke S/4HANA dan banyak aplikasi SAP lainnya. Untuk informasi selengkapnya tentang integrasi ini, lihat Mengelola akses ke aplikasi SAP Anda. Microsoft Entra juga menerapkan protokol standar seperti SAML, SCIM, SOAP, dan OpenID Connect untuk berintegrasi langsung dengan lebih banyak aplikasi untuk akses menyeluruh dan provisi. Microsoft Entra juga memiliki agen, termasuk sinkronisasi cloud Microsoft Entra Connect dan agen provisi untuk menghubungkan layanan cloud Microsoft Entra dengan aplikasi, direktori, dan database lokal organisasi.

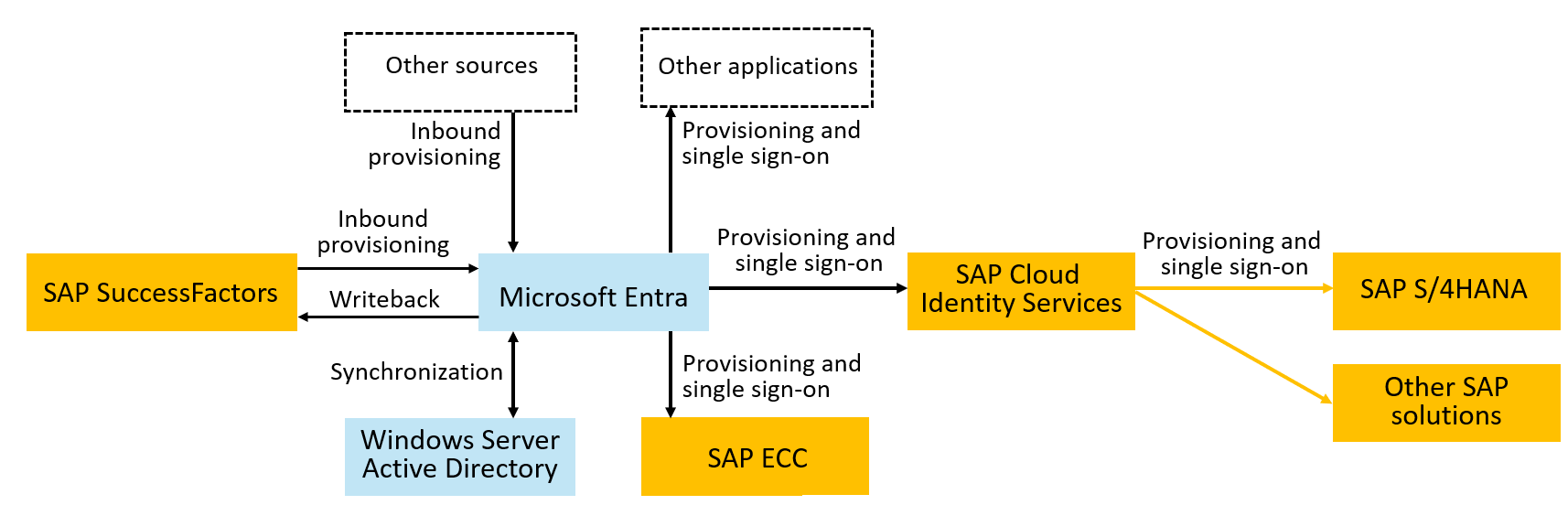

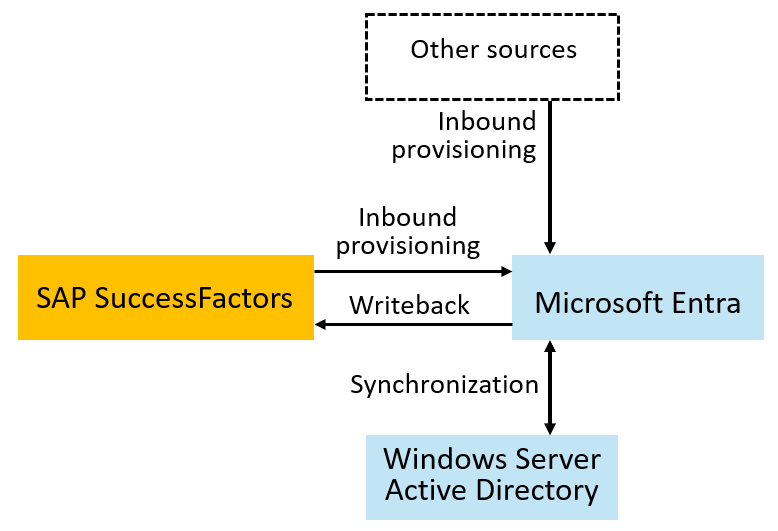

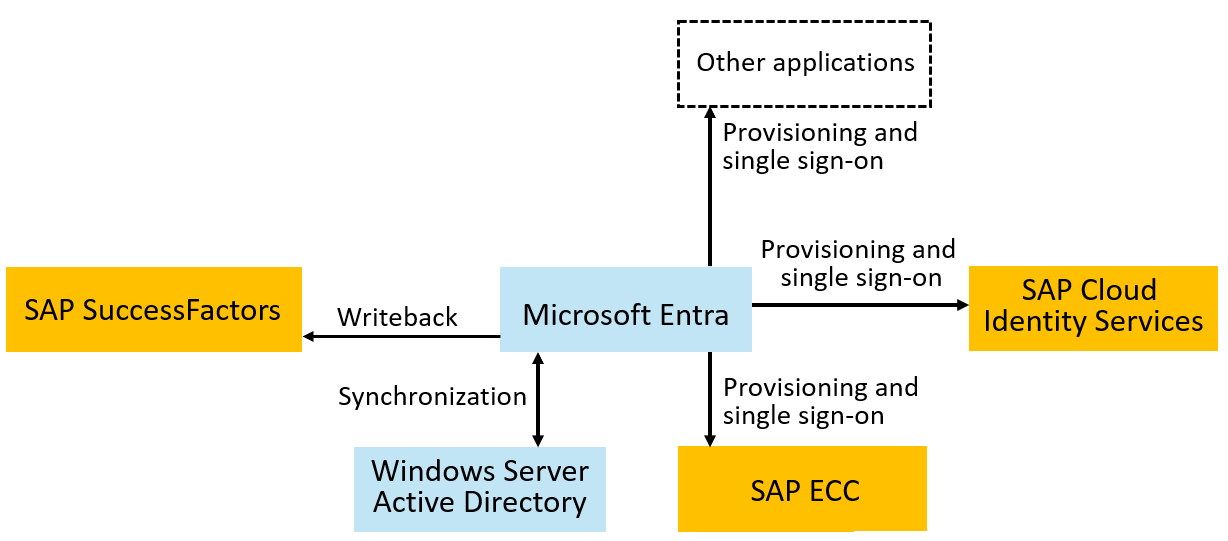

Diagram berikut mengilustrasikan contoh topologi untuk provisi pengguna dan akses menyeluruh. Dalam topologi ini, pekerja diwakili dalam SuccessFactors, dan harus memiliki akun di domain Direktori Aktif Windows Server, di aplikasi cloud Microsoft Entra, SAP ECC, dan SAP. Contoh ini mengilustrasikan organisasi yang memiliki domain Ad Windows Server; namun, Windows Server AD tidak diperlukan.

Merencanakan migrasi skenario manajemen identitas ke Microsoft Entra

Sejak diperkenalkan SAP IDM, lanskap manajemen identitas dan akses telah berevolusi dengan aplikasi baru dan prioritas bisnis baru, sehingga pendekatan yang direkomendasikan untuk mengatasi kasus penggunaan IAM akan dalam banyak kasus berbeda hari ini daripada organisasi yang sebelumnya diterapkan untuk IDM SAP. Oleh karena itu, organisasi harus merencanakan pendekatan bertahap untuk migrasi skenario. Misalnya, satu organisasi dapat memprioritaskan migrasi skenario pengaturan ulang kata sandi mandiri pengguna akhir sebagai satu langkah, lalu setelah selesai, memindahkan skenario provisi. Untuk contoh lain, organisasi dapat memilih untuk terlebih dahulu menyebarkan fitur Microsoft Entra di penyewa penahapan terpisah, yang dioperasikan secara paralel dengan sistem manajemen identitas yang ada dan penyewa produksi, lalu membawa konfigurasi untuk skenario satu per satu dari penyewa penahapan ke penyewa produksi dan penonaktifan skenario tersebut dari sistem manajemen identitas yang ada. Urutan di mana organisasi memilih untuk memindahkan skenario mereka akan bergantung pada prioritas IT mereka secara keseluruhan dan dampaknya pada pemangku kepentingan lain, seperti pengguna akhir yang memerlukan pembaruan pelatihan, atau pemilik aplikasi. Organisasi juga dapat menyusun migrasi skenario IAM bersama modernisasi IT lainnya, seperti memindahkan skenario lain di luar manajemen identitas dari teknologi SAP lokal ke SuccessFactors, S/4HANA, atau layanan cloud lainnya. Anda mungkin juga ingin menggunakan kesempatan ini untuk membersihkan dan menghapus integrasi yang ketinggalan zaman, hak akses atau peran, dan mengonsolidasikan jika perlu.

Untuk mulai merencanakan migrasi Anda,

- Identifikasi kasus penggunaan IAM saat ini dan yang direncanakan dalam strategi modernisasi IAM Anda.

- Analisis persyaratan kasus penggunaan tersebut dan cocokkan persyaratan tersebut dengan kemampuan layanan Microsoft Entra.

- Tentukan jangka waktu dan pemangku kepentingan untuk implementasi kemampuan Microsoft Entra baru untuk mendukung migrasi.

- Tentukan proses cutover bagi aplikasi Anda untuk memindahkan akses menyeluruh, siklus hidup identitas, dan kontrol siklus hidup akses ke Microsoft Entra.

Karena migrasi SAP IDM kemungkinan akan melibatkan integrasi dengan aplikasi SAP yang ada, tinjau integrasi dengan sumber SAP dan panduan target tentang cara menentukan urutan onboarding aplikasi dan bagaimana aplikasi akan berintegrasi dengan Microsoft Entra.

Mitra layanan dan integrasi untuk menyebarkan Microsoft Entra dengan aplikasi SAP

Mitra juga dapat membantu organisasi Anda dengan perencanaan dan penyebaran untuk Microsoft Entra dengan aplikasi SAP seperti SAP S/4HANA. Pelanggan dapat melibatkan mitra yang tercantum dalam pencari Mitra Solusi Microsoft atau dapat memilih dari layanan dan mitra integrasi ini yang tercantum dalam tabel berikut. Deskripsi dan halaman yang ditautkan disediakan oleh mitra itu sendiri. Anda dapat menggunakan deskripsi untuk mengidentifikasi mitra untuk menyebarkan Microsoft Entra dengan aplikasi SAP yang mungkin ingin Anda hubungi dan pelajari selengkapnya.

| Nama | Deskripsi |

|---|---|

| Aksentur dan Avanade | "Accenture dan Avanade adalah pemimpin global dalam Microsoft Security dan SAP Services. Dengan kombinasi unik keterampilan Microsoft dan SAP kami, kami dapat membantu Anda memahami dan berhasil merencanakan migrasi dari IdM SAP ke ID Microsoft Entra. Melalui aset dan keahlian pengiriman kami, Avanade dan Accenture dapat membantu Anda mempercepat proyek migrasi Anda untuk mencapai tujuan Anda dengan risiko yang lebih sedikit. Accenture secara unik diposisikan untuk membantu perusahaan global besar, dilengkapi dengan pengalaman mendalam Avanade dengan mendukung perusahaan menengah hingga besar dalam perjalanan migrasi mereka. Pengetahuan dan pengalaman kami yang luas dapat membantu Anda mempercepat perjalanan Anda untuk menggantikan SAP IdM, sambil memaksimalkan investasi Anda di ID Microsoft Entra." |

| Campana & Schott | "Campana & Schott adalah konsultasi manajemen dan teknologi internasional dengan lebih dari 600 karyawan di Eropa dan AS. Kami menggabungkan lebih dari 30 tahun pengalaman manajemen dan transformasi proyek dengan keahlian mendalam dalam teknologi Microsoft, strategi IT, dan organisasi TI. Sebagai Mitra Solusi Microsoft untuk Microsoft Cloud, kami menyediakan keamanan modern untuk Microsoft 365, aplikasi SaaS, dan aplikasi lokal warisan." |

| Teknologi DXC | "Teknologi DXC membantu perusahaan global menjalankan sistem dan operasi misi penting mereka sambil memodernisasi TI, mengoptimalkan arsitektur data, dan memastikan keamanan dan skalabilitas di seluruh cloud publik, privat, dan hibrid. Dengan 30+ tahun kemitraan strategis global dengan Microsoft dan SAP, DXC memiliki pengalaman yang kaya dalam implementasi SAP IDM di seluruh industri." |

| Edgile, Perusahaan Wipro | "Edgile, Perusahaan Wipro, mengambil keahlian selama 25 tahun dengan SAP dan Microsoft 365 untuk memigrasikan manajemen identitas dan akses (IDM) dengan lancar untuk pelanggan kami yang berharga. Sebagai Mitra Peluncuran Microsoft Entra dan SAP Global Strategic Services Partner (GSSP), kami menonjol di bidang modernisasi dan manajemen perubahan IAM. Tim ahli Edgile dan Wipro kami mengambil pendekatan unik, memastikan transformasi identitas dan keamanan cloud yang sukses untuk klien kami." |

| Solusi IB | "IBsolution adalah salah satu konsultansi SAP Identity Management paling berpengalaman di seluruh dunia dengan rekam jejak lebih dari 20 tahun. Dengan pendekatan strategis dan solusi pra-paket, perusahaan menemani pelanggan dalam transisi mereka jauh dari IdM SAP ke penerus IdM SAP yang paling direkomendasikan Tata Kelola ID Microsoft Entra." |

| Konsultasi IBM | "IBM Consulting adalah pemimpin global dalam layanan transformasi Microsoft Security dan SAP. Kami diposisikan dengan baik untuk mendukung migrasi IdM SAP klien kami ke ID Microsoft Entra. Pengetahuan dan pengalaman kami dalam mendukung klien perusahaan global besar, dikombinasikan dengan keahlian mendalam dalam layanan keamanan cyber, AI, dan SAP, membantu memberikan perjalanan transisi yang mulus dengan gangguan minimal pada layanan dan fungsi bisnis yang penting." |

| KPMG | "KPMG dan Microsoft semakin memperkuat aliansi mereka dengan memberikan proposisi tata kelola identitas yang komprehensif. Dengan menavigasi kompleksitas tata kelola identitas secara mahir, kombinasi alat canggih Microsoft Entra dengan KPMG Powered Enterprise membantu mendorong transformasi fungsional. Sinergi ini dapat mendorong kemampuan digital yang dipercepat, meningkatkan efisiensi operasional, memperkuat keamanan, dan memastikan kepatuhan." |

| ObjektKultur | "Sebagai mitra Microsoft yang sudah lama berdiri, Objektkultur mendigitalkan proses bisnis melalui konsultasi, pengembangan, dan pengoperasian solusi IT inovatif. Dengan pengalaman mendalam dalam menerapkan solusi manajemen identitas & akses dalam Microsoft Technologies dan mengintegrasikan aplikasi, kami memandu pelanggan dengan mulus dari IDM SAP bertahap ke Microsoft Entra yang kuat, menjamin manajemen identitas & akses yang aman, diatur, dan disederhanakan di cloud." |

| Patecco | "PATECCO adalah perusahaan konsultasi IT Jerman yang mengkhususkan diri dalam pengembangan, dukungan dan implementasi solusi Identity & Access Management berdasarkan teknologi terbaru. Dengan keahlian yang tinggi dalam IAM dan kemitraan dengan para pemimpin industri, ia menawarkan layanan yang disesuaikan untuk pelanggan dari berbagai sektor termasuk perbankan, asuransi, farmasi, energi, kimia dan utilitas." |

| Protiviti | "Sebagai Mitra Solusi Cloud Microsoft AI dan Mitra Emas SAP, keahlian Protiviti dalam solusi Microsoft dan SAP tidak cocok di industri ini. Menyaingkan kemitraan kami yang kuat akan memberi pelanggan kami serangkaian solusi komprehensif untuk manajemen identitas terpusat dan tata kelola peran." |

| PwC | "Layanan manajemen identitas dan akses PwC dapat membantu di semua fase kemampuan, mulai dari membantu menilai kemampuan Anda yang ada yang disebarkan di SAP IDM dan menyusun strategi serta merencanakan status dan visi target Anda di masa mendatang dengan Tata Kelola ID Microsoft Entra. PwC juga dapat mendukung dan mengoperasikan lingkungan sebagai layanan terkelola setelah ditayangkan." |

| SAP | "Dengan pengalaman luas dalam desain dan implementasi SAP IDM, Tim Konsultasi SAP kami menawarkan keahlian komprehensif dalam bermigrasi dari SAP IDM ke Microsoft Entra. Dengan koneksi yang kuat dan langsung ke pengembangan SAP, kami dapat mendorong persyaratan pelanggan dan menerapkan ide-ide inovatif. Pengalaman kami dalam mengintegrasikan dengan Microsoft Entra memungkinkan kami menyediakan solusi yang disesuaikan. Selain itu, kami memiliki praktik terbaik dalam menangani SAP Cloud Identity Services dan mengintegrasikan SAP dengan produk cloud non-SAP. Percayalah pada keahlian kami dan biarkan Tim Konsultasi SAP kami mendukung Anda dalam bermigrasi ke ID Microsoft Entra." |

| DUDUK | "SITS, penyedia keamanan cyber terkemuka di wilayah DACH, mendukung pelanggan dengan konsultasi tingkat atas, teknik, teknologi cloud, dan layanan terkelola. Sebagai Mitra Solusi Microsoft untuk Keamanan, Pekerjaan Modern, dan Infrastruktur Azure, kami menawarkan kepada pelanggan kami konsultasi, implementasi, dukungan, dan layanan terkelola sekeliling keamanan, kepatuhan, identitas, dan privasi." |

| Traxion | "Traxion, bagian dari grup SITS, beroperasi di wilayah BeNeLux. Traxion adalah perusahaan it-security dengan 160 karyawan dan lebih dari 24 tahun keahlian, kami mengkhasantikan solusi Manajemen Identitas. Sebagai Mitra Microsoft, kami menyediakan layanan penasihat, implementasi, dan dukungan IAM tingkat atas, memastikan hubungan klien yang kuat dan tahan lama." |

Panduan migrasi untuk setiap skenario SAP IDM

Bagian berikut ini menyediakan tautan ke panduan tentang cara memigrasikan setiap skenario IDM SAP ke Microsoft Entra. Tidak semua bagian mungkin relevan dengan setiap organisasi, tergantung pada skenario IDM SAP yang telah disebarkan organisasi.

Pastikan untuk memantau artikel ini, dokumentasi produk Microsoft Entra, dan dokumentasi produk SAP terkait, untuk pembaruan, karena kemampuan kedua produk terus berkembang untuk membuka blokir lebih banyak migrasi dan skenario baru, termasuk integrasi Microsoft Entra dengan SAP Access Control (SAP AC) dan SAP Cloud Identity Access Governance (SAP IAG).

| Skenario IDM SAP | Panduan untuk Microsoft Entra |

|---|---|

| Penyimpanan Identitas SAP IDM | Memigrasikan Penyimpanan Identitas ke penyewa MICROSOFT Entra ID dan Memigrasikan data IAM yang ada ke penyewa MICROSOFT Entra ID |

| Manajemen pengguna di SAP IDM | Memigrasikan skenario manajemen pengguna |

| SAP SuccessFactors dan sumber SDM lainnya | Mengintegrasikan dengan sumber SAP HR |

| Memprovisikan identitas untuk akses menyeluruh dalam aplikasi | Provisi ke sistem SAP, Provisi ke sistem non-SAP dan Migrasi autentikasi dan akses menyeluruh |

| Layanan mandiri pengguna akhir | Memigrasikan layanan mandiri pengguna akhir |

| Penetapan peran dan penetapan akses | Memigrasikan skenario manajemen siklus hidup akses |

| Pelaporan | Menggunakan Microsoft Entra untuk pelaporan |

| Federasi Identitas | Memigrasikan bertukar informasi identitas di seluruh batas organisasi |

| Server direktori | Memigrasikan aplikasi yang memerlukan layanan direktori |

| Ekstensi | Memperluas Microsoft Entra melalui antarmuka integrasi |

Memigrasikan Penyimpanan Identitas ke penyewa MICROSOFT Entra ID

Di SAP IDM, Penyimpanan Identitas adalah repositori informasi identitas, termasuk pengguna, grup, dan jejak audit mereka. Di Microsoft Entra, penyewa adalah instans ID Microsoft Entra tempat informasi tentang satu organisasi berada termasuk objek organisasi seperti pengguna, grup, dan perangkat. Penyewa juga berisi kebijakan akses dan kepatuhan untuk sumber daya, seperti aplikasi yang terdaftar di direktori. Fungsi utama yang dilayani oleh penyewa mencakup autentikasi identitas serta manajemen akses sumber daya. Penyewa berisi data organisasi istimewa dan diisolasi dengan aman dari penyewa lain. Selain itu, penyewa dapat dikonfigurasi agar data organisasi tetap ada dan diproses di wilayah atau cloud tertentu, yang memungkinkan organisasi menggunakan penyewa sebagai mekanisme untuk memenuhi residensi data dan menangani persyaratan kepatuhan.

Organisasi yang memiliki Microsoft 365, Microsoft Azure, atau Layanan Online Microsoft lainnya akan sudah memiliki penyewa ID Microsoft Entra yang mendasar layanan tersebut. Selain itu, organisasi mungkin memiliki penyewa tambahan, seperti penyewa yang memiliki aplikasi tertentu dan yang telah dikonfigurasi untuk memenuhi standar seperti PCI-DSS yang berlaku untuk aplikasi tersebut. Untuk informasi selengkapnya tentang menentukan apakah penyewa yang ada cocok, lihat isolasi sumber daya dengan beberapa penyewa. Jika organisasi Anda belum memiliki penyewa, tinjau rencana penyebaran Microsoft Entra.

Sebelum memigrasikan skenario ke penyewa Microsoft Entra, Anda harus meninjau panduan langkah demi langkah untuk:

- Tentukan kebijakan organisasi dengan prasyarat pengguna dan batasan lain untuk akses ke aplikasi

- Tentukan topologi provisi dan autentikasi. Mirip dengan manajemen siklus hidup identitas SAP IDM, satu penyewa ID Microsoft Entra dapat terhubung ke beberapa aplikasi cloud dan lokal untuk provisi dan akses menyeluruh.

- Pastikan prasyarat organisasi terpenuhi di penyewa tersebut, termasuk memiliki lisensi Microsoft Entra yang sesuai di penyewa tersebut untuk fitur yang akan Anda gunakan.

Memigrasikan data IAM yang ada ke penyewa MICROSOFT Entra ID

Di SAP IDM, Penyimpanan Identitas mewakili data identitas melalui jenis entri seperti MX_PERSON, , MX_ROLEatau MX_PRIVILEGE.

Seseorang diwakili dalam penyewa MICROSOFT Entra ID sebagai Pengguna. Jika Anda memiliki pengguna yang sudah ada yang belum berada di ID Microsoft Entra, Anda dapat membawanya ke ID Microsoft Entra. Pertama, jika Anda memiliki atribut pada pengguna yang ada yang bukan bagian dari skema ID Microsoft Entra, maka perluas skema pengguna Microsoft Entra dengan atribut ekstensi untuk atribut tambahan. Selanjutnya, lakukan unggahan untuk membuat pengguna secara massal di ID Microsoft Entra dari sumber, seperti file CSV. Kemudian, terbitkan kredensial kepada pengguna baru tersebut sehingga mereka dapat mengautentikasi ke ID Microsoft Entra.

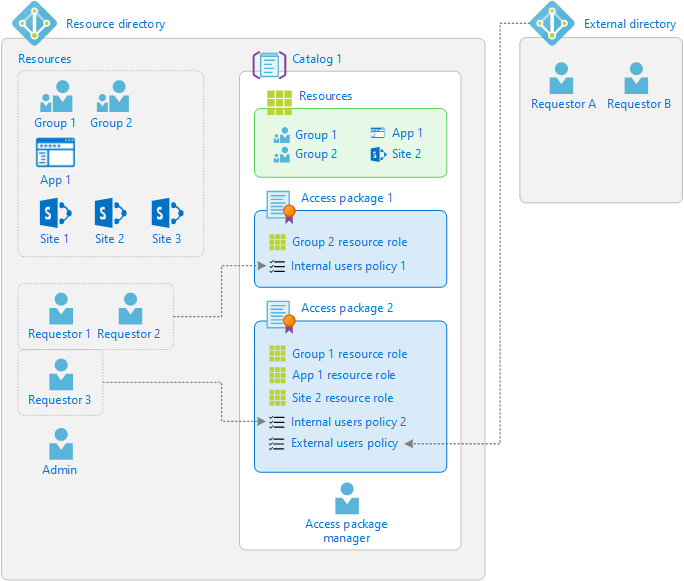

Peran bisnis dapat diwakili dalam Tata Kelola ID Microsoft Entra sebagai paket akses Pengelolaan Pemberian Hak. Anda dapat mengatur akses ke aplikasi dengan memigrasikan model peran organisasi ke Tata Kelola ID Microsoft Entra, yang menghasilkan paket akses untuk setiap peran bisnis. Untuk mengotomatiskan proses migrasi, Anda dapat menggunakan PowerShell untuk membuat paket akses.

Hak istimewa atau peran teknis dalam sistem target dapat diwakili di Microsoft Entra sebagai peran aplikasi atau sebagai grup keamanan, tergantung pada persyaratan sistem target tentang cara menggunakan data ID Microsoft Entra untuk otorisasi. Untuk informasi selengkapnya, lihat mengintegrasikan aplikasi dengan MICROSOFT Entra ID dan membuat garis besar akses yang ditinjau.

Grup dinamis memiliki kemungkinan representasi terpisah di Microsoft Entra. Di Microsoft Entra, Anda dapat secara otomatis mempertahankan koleksi pengguna, seperti semua orang dengan nilai atribut pusat biaya tertentu, menggunakan grup keanggotaan dinamis ID Microsoft Entra atau Tata Kelola ID Microsoft Entra pengelolaan pemberian hak dengan kebijakan penetapan otomatis paket akses. Anda dapat menggunakan cmdlet PowerShell untuk membuat grup keanggotaan dinamis atau membuat kebijakan penugasan otomatis secara massal.

Memigrasikan skenario manajemen pengguna

Melalui pusat admin Microsoft Entra, Microsoft Graph API dan PowerShell, administrator dapat dengan mudah melakukan aktivitas manajemen identitas sehari-hari, termasuk membuat pengguna, memblokir pengguna agar tidak masuk, menambahkan pengguna ke grup, atau menghapus pengguna.

Untuk mengaktifkan operasi dalam skala besar, Microsoft Entra memungkinkan organisasi mengotomatiskan proses siklus hidup identitas mereka.

Di MICROSOFT Entra ID dan Tata Kelola ID Microsoft Entra, Anda dapat mengotomatiskan proses siklus hidup identitas menggunakan:

- Provisi masuk dari sumber SDM organisasi Anda, mengambil informasi pekerja dari Workday dan SuccessFactors, untuk secara otomatis mempertahankan identitas pengguna di Direktori Aktif dan ID Microsoft Entra.

- Pengguna yang sudah ada di Direktori Aktif dapat dibuat dan dikelola secara otomatis di MICROSOFT Entra ID menggunakan provisi antardirektori.

- Tata Kelola ID Microsoft Entra alur kerja siklus hidup mengotomatiskan tugas alur kerja yang berjalan pada peristiwa utama tertentu, seperti sebelum karyawan baru dijadwalkan untuk mulai bekerja di organisasi, saat mereka mengubah status selama waktu mereka di organisasi, dan saat mereka meninggalkan organisasi. Misalnya, alur kerja dapat dikonfigurasi untuk mengirim email dengan pass akses sementara ke manajer pengguna baru, atau email selamat datang kepada pengguna, pada hari pertama mereka.

- Kebijakan penugasan otomatis dalam pengelolaan pemberian hak untuk menambahkan dan menghapus grup keanggotaan dinamis pengguna, peran aplikasi, dan peran situs SharePoint, berdasarkan perubahan pada atribut pengguna. Pengguna juga dapat berdasarkan permintaan, ditetapkan ke grup, Teams, peran Microsoft Entra, peran sumber daya Azure, dan situs SharePoint Online, menggunakan pengelolaan pemberian hak dan Privileged Identity Management, seperti yang ditunjukkan di bagian manajemen siklus hidup akses.

- Setelah pengguna berada di ID Microsoft Entra dengan grup keanggotaan dinamis dan penetapan peran aplikasi yang benar, provisi pengguna dapat membuat, memperbarui, dan menghapus akun pengguna di aplikasi lain, dengan konektor ke ratusan aplikasi cloud dan lokal melalui SCIM, LDAP, dan SQL.

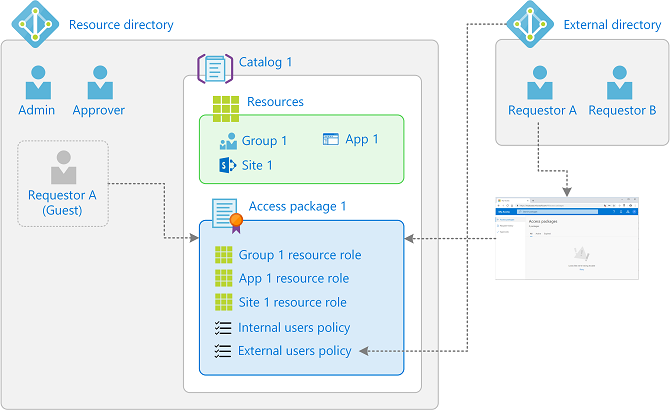

- Untuk siklus hidup tamu, Anda dapat menentukan dalam pengelolaan pemberian hak organisasi lain yang penggunanya diizinkan untuk meminta akses ke sumber daya organisasi Anda. Saat salah satu permintaan pengguna tersebut disetujui, pengelolaan pemberian hak secara otomatis menambahkannya sebagai tamu B2B ke direktori organisasi Anda, dan menetapkan akses yang sesuai. Dan pengelolaan pemberian hak secara otomatis menghapus pengguna tamu B2B dari direktori organisasi Anda saat hak akses mereka kedaluwarsa atau dicabut.

- Tinjauan akses mengotomatiskan tinjauan berulang tamu yang sudah ada di direktori organisasi Anda, dan menghapus pengguna tersebut dari direktori organisasi Anda saat mereka tidak lagi memerlukan akses.

Saat bermigrasi dari produk IAM lain, perlu diingat bahwa implementasi konsep IAM di Microsoft Entra mungkin berbeda dari implementasi konsep tersebut di produk IAM lainnya. Misalnya, organisasi dapat mengekspresikan proses bisnis untuk peristiwa siklus hidup seperti onboarding karyawan baru, dan beberapa produk IAM telah menerapkannya melalui alur kerja di fondasi alur kerja. Sebaliknya, Microsoft Entra memiliki banyak prosedur otomatisasi bawaan, dan tidak mengharuskan alur kerja didefinisikan untuk sebagian besar aktivitas otomatisasi manajemen identitas. Misalnya, Microsoft Entra dapat dikonfigurasi bahwa ketika pekerja baru terdeteksi dalam sistem catatan SDM seperti SuccessFactors, Microsoft Entra secara otomatis membuat akun pengguna untuk pekerja baru tersebut di Windows Server AD, ID Microsoft Entra, menyediakannya ke aplikasi, menambahkannya ke grup dan menetapkan lisensi yang sesuai. Demikian pula, pemrosesan persetujuan permintaan akses tidak memerlukan alur kerja untuk ditentukan. Di Microsoft Entra, alur kerja hanya diperlukan untuk situasi berikut:

- Alur kerja dapat digunakan dalam proses Gabung/Pindahkan/Tinggalkan untuk pekerja, tersedia dengan tugas bawaan alur kerja siklus hidup Microsoft Entra. Misalnya, administrator dapat menentukan alur kerja dengan tugas untuk mengirim email dengan Kode Akses Sementara untuk pekerja baru. Administrator juga dapat menambahkan callout dari alur kerja siklus hidup ke Azure Logic Apps selama alur kerja Gabung, Pindahkan, dan Tinggalkan.

- Alur kerja dapat digunakan untuk menambahkan langkah-langkah dalam permintaan akses dan proses penetapan akses. Langkah-langkah untuk persetujuan multi-tahap, pemisahan pemeriksaan tugas, dan kedaluwarsa sudah diterapkan dalam pengelolaan pemberian izin Microsoft Entra. Administrator dapat menentukan panggilan dari pengelolaan pemberian hak selama pemrosesan permintaan penetapan paket akses, pemberian penugasan, dan penghapusan penugasan ke alur kerja Azure Logic Apps.

Mengintegrasikan dengan sumber SAP HR

Organisasi yang memiliki SAP SuccessFactors dapat menggunakan SAP IDM untuk membawa data karyawan dari SAP SUccessFactors. Organisasi dengan SAP SuccessFactors tersebut dapat dengan mudah bermigrasi untuk membawa identitas bagi karyawan dari SuccessFactors ke ID Microsoft Entra atau dari SuccessFactors ke Active Directory lokal, dengan menggunakan konektor ID Microsoft Entra. Konektor mendukung skenario berikut:

- Mempekerjakan karyawan baru: Saat karyawan baru ditambahkan ke SuccessFactors, akun pengguna secara otomatis dibuat di ID Microsoft Entra dan secara opsional Microsoft 365 dan aplikasi perangkat lunak sebagai layanan (SaaS) lainnya yang didukung ID Microsoft Entra.

- Pembaruan atribut dan profil karyawan: Saat catatan karyawan diperbarui di SuccessFactors (seperti nama, judul, atau manajer), akun pengguna karyawan secara otomatis diperbarui di ID Microsoft Entra dan secara opsional Microsoft 365 dan aplikasi SaaS lainnya yang didukung MICROSOFT Entra ID.

- Penghentian karyawan: Saat karyawan dihentikan di SuccessFactors, akun pengguna karyawan secara otomatis dinonaktifkan di ID Microsoft Entra dan secara opsional Microsoft 365 dan aplikasi SaaS lainnya yang didukung MICROSOFT Entra ID.

- Daur ulang karyawan: Ketika karyawan di-rehired di SuccessFactors, akun lama karyawan dapat diaktifkan kembali atau diprovisikan ulang secara otomatis (tergantung pada preferensi Anda) ke ID Microsoft Entra dan secara opsional Microsoft 365 dan aplikasi SaaS lainnya yang didukung ID Microsoft Entra.

Anda juga dapat menulis kembali dari ID Microsoft Entra ke properti SAP SuccessFactors seperti alamat email.

Untuk panduan langkah demi langkah tentang siklus hidup identitas dengan SAP SuccessFactors sebagai sumber, termasuk menyiapkan pengguna baru dengan kredensial yang sesuai di Windows Server AD atau ID Microsoft Entra, lihat Merencanakan penyebaran Microsoft Entra untuk provisi pengguna dengan aplikasi sumber dan target SAP.

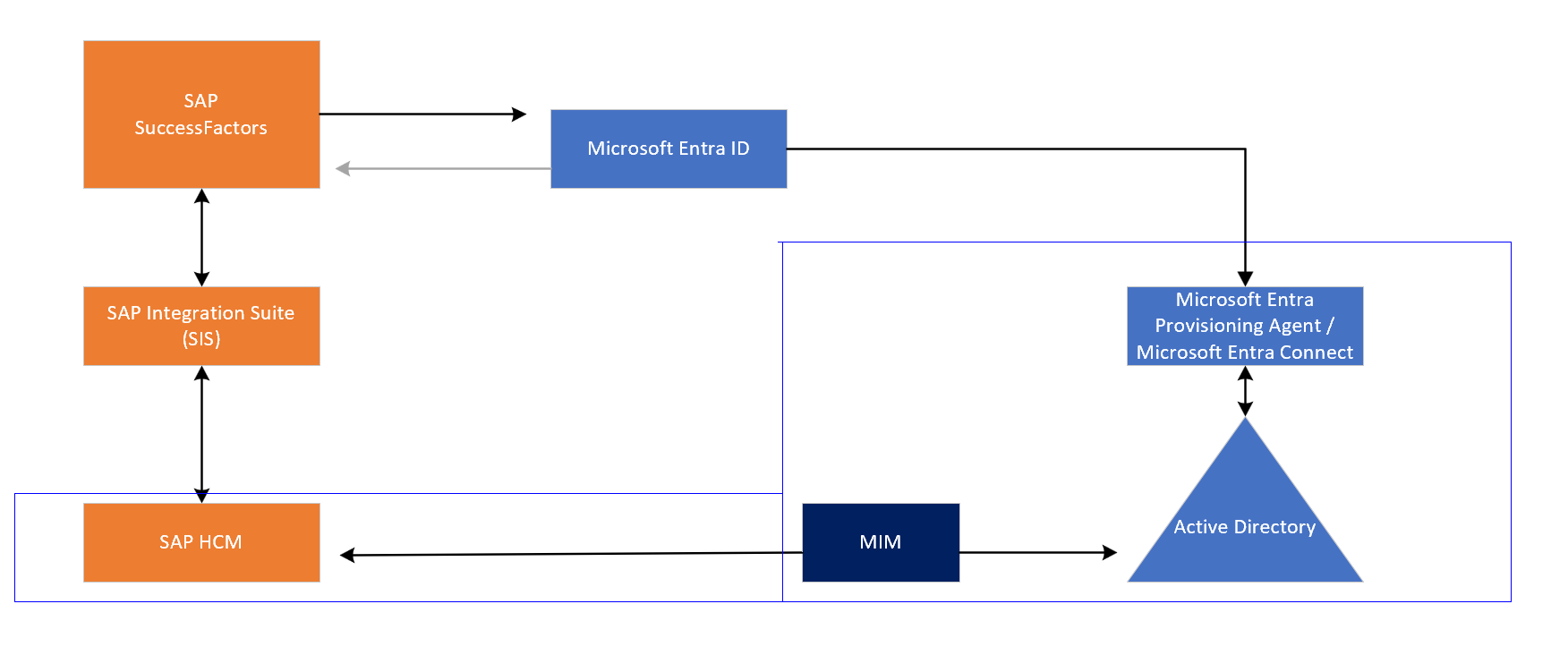

Beberapa organisasi juga menggunakan SAP IDM untuk membaca dari SAP Human Capital Management (HCM). Organisasi yang menggunakan SAP SuccessFactors dan SAP Human Capital Management (HCM) juga dapat membawa identitas ke dalam ID Microsoft Entra. Dengan menggunakan SAP Integration Suite, Anda dapat menyinkronkan daftar pekerja antara SAP HCM dan SAP SuccessFactors. Dari sana, Anda dapat membawa identitas langsung ke MICROSOFT Entra ID atau memprovisikannya ke Active Directory Domain Services dengan menggunakan integrasi provisi asli yang disebutkan sebelumnya.

Jika Anda memiliki sistem sumber rekaman lain selain SuccessFactors atau SAP HCM, Anda dapat menggunakan API provisi masuk Microsoft Entra untuk membawa pekerja dari sistem rekaman tersebut sebagai pengguna di Windows Server atau ID Microsoft Entra.

Provisi untuk sistem SAP

Sebagian besar organisasi dengan SAP IDM akan menggunakannya untuk memprovisikan pengguna ke dalam SAP ECC, SAP IAS, SAP S/4HANA, atau aplikasi SAP lainnya. Microsoft Entra memiliki konektor ke SAP ECC, SAP Cloud Identity Services, dan SAP SuccessFactors. Provisi ke SAP S/4HANA atau aplikasi lain mengharuskan pengguna untuk terlebih dahulu hadir di ID Microsoft Entra. Setelah Anda memiliki pengguna di ID Microsoft Entra, Anda dapat memprovisikan pengguna tersebut dari ID Microsoft Entra ke SAP Cloud Identity Services atau SAP ECC, untuk memungkinkan mereka masuk ke aplikasi SAP. SAP Cloud Identity Services kemudian memprovisikan pengguna yang berasal dari ID Microsoft Entra yang berada di Direktori Identitas Cloud SAP ke dalam aplikasi SAP hilir, termasuk SAP S/4HANA Cloud, SAP S/4HANA On-premise melalui konektor cloud SAP, AS ABAP, dan lainnya.

Untuk panduan langkah demi langkah tentang siklus hidup identitas dengan aplikasi SAP sebagai target, lihat Merencanakan penyebaran Microsoft Entra untuk provisi pengguna dengan aplikasi sumber dan target SAP.

Untuk mempersiapkan provisi pengguna ke dalam aplikasi SAP yang terintegrasi dengan SAP Cloud Identity Services, konfirmasikan SAP Cloud Identity Services memiliki pemetaan skema yang diperlukan untuk aplikasi tersebut, dan provisikan pengguna dari ID Microsoft Entra ke SAP Cloud Identity Services. SAP Cloud Identity Services kemudian akan memprovisikan pengguna ke dalam aplikasi SAP hilir seperlunya. Anda kemudian dapat menggunakan SDM masuk dari SuccessFactors untuk menjaga daftar pengguna di ID Microsoft Entra diperbarui saat karyawan bergabung, pindah, dan pergi. Jika penyewa Anda memiliki lisensi untuk Tata Kelola ID Microsoft Entra, Anda juga dapat mengotomatiskan perubahan pada penetapan peran aplikasi di ID Microsoft Entra untuk SAP Cloud Identity Services. Untuk informasi selengkapnya tentang melakukan pemisahan tugas dan pemeriksaan kepatuhan lainnya sebelum provisi, lihat memigrasikan skenario manajemen siklus hidup akses.

Untuk panduan tentang cara memprovisikan pengguna ke SAP ECC, konfirmasikan bahwa API Bisnis (BAPI) yang diperlukan untuk SAP ECC siap digunakan Microsoft Entra untuk manajemen identitas, lalu provisikan pengguna dari MICROSOFT Entra ID ke SAP ECC.

Untuk panduan tentang cara memperbarui catatan pekerja SAP SuccessFactor, lihat menulis kembali dari ID Microsoft Entra ke SAP SuccessFactors.

Jika Anda menggunakan SAP NetWeaver AS untuk Java dengan Windows Server Active Directory sebagai sumber datanya, maka Microsoft Entra SuccessFactors masuk dapat digunakan untuk membuat dan memperbarui pengguna secara otomatis di Windows Server AD.

Jika Anda menggunakan SAP NetWeaver AS untuk Java dengan direktori LDAP lain sebagai sumber datanya, maka Anda dapat mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke direktori LDAP.

Setelah mengonfigurasi provisi untuk pengguna ke aplikasi SAP, Anda harus mengaktifkan Akses menyeluruh untuk mereka. ID Microsoft Entra dapat berfungsi sebagai penyedia identitas dan otoritas autentikasi untuk aplikasi SAP Anda. MICROSOFT Entra ID dapat diintegrasikan dengan SAP NetWeaver menggunakan SAML atau OAuth. Untuk informasi selengkapnya tentang cara mengonfigurasi akses menyeluruh ke SAP SaaS dan aplikasi modern, lihat mengaktifkan SSO.

Provisi untuk sistem non-SAP

Organisasi juga dapat menggunakan SAP IDM untuk memprovisikan pengguna ke sistem non-SAP, termasuk Windows Server AD, dan database, direktori, dan aplikasi lainnya. Anda dapat memigrasikan skenario ini ke ID Microsoft Entra agar ID Microsoft Entra menyediakan salinan pengguna tersebut ke repositori tersebut.

Untuk organisasi dengan Windows Server AD, organisasi mungkin telah menggunakan Windows Server AD sebagai sumber bagi pengguna dan grup untuk SAP IDM untuk dibawa ke SAP R/3. Anda dapat menggunakan Microsoft Entra Connect Sync atau Microsoft Entra Cloud Sync untuk membawa pengguna dan grup dari Windows Server AD ke ID Microsoft Entra. Selain itu, Microsoft Entra SuccessFactors masuk dapat digunakan untuk membuat dan memperbarui pengguna secara otomatis di Windows Server AD, dan Anda dapat mengelola keanggotaan grup di AD yang digunakan oleh aplikasi berbasis AD. Kotak surat Exchange Online dapat dibuat secara otomatis untuk pengguna melalui penetapan lisensi, menggunakan lisensi berbasis grup.

Untuk organisasi dengan aplikasi yang mengandalkan direktori lain, Anda dapat mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke direktori LDAP, termasuk OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (sebelumnya Sun ONE) Directory Server Enterprise Edition, dan RadiantOne Virtual Directory Server (VDS). Anda dapat memetakan atribut pengguna di ID Microsoft Entra ke atribut pengguna di direktori tersebut, dan mengatur kata sandi awal jika diperlukan.

Untuk organisasi dengan aplikasi yang mengandalkan database SQL, Anda dapat mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke dalam database SQL melalui driver ODBC database. Database yang didukung termasuk Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g dan 11g, Oracle 12c dan 18c, MySQL 5.x, MySQL 8.x, dan Postgres. Anda dapat memetakan atribut pengguna di MICROSOFT Entra ID ke kolom tabel, atau parameter prosedur tersimpan, untuk database tersebut. Untuk SAP Hana, lihat Konektor Database SAP Cloud Identity Services SAP Hana (beta).

Jika ada pengguna yang ada di direktori atau database non-AD yang disediakan oleh SAP IDM dan belum ada di ID Microsoft Entra dan tidak dapat berkorelasi dengan pekerja di SAP SuccessFactors atau sumber SDM lainnya, lihat mengatur pengguna aplikasi yang ada untuk panduan tentang cara membawa pengguna tersebut ke ID Microsoft Entra.

Microsoft Entra memiliki integrasi provisi bawaan dengan ratusan aplikasi SaaS; untuk daftar lengkap aplikasi yang mendukung provisi, lihat integrasi Tata Kelola ID Microsoft Entra. Mitra Microsoft juga memberikan integrasi berbasis mitra dengan aplikasi khusus tambahan.

Untuk aplikasi lain yang dikembangkan secara internal, Microsoft Entra dapat memprovisikan ke aplikasi cloud melalui SCIM, dan ke aplikasi lokal melalui SCIM, SOAP atau REST, PowerShell, atau konektor yang dikirimkan mitra yang mengimplementasikan ECMA API. Jika sebelumnya Anda telah menggunakan SPML untuk provisi dari IDM SAP, sebaiknya perbarui aplikasi untuk mendukung protokol SCIM yang lebih baru.

Untuk aplikasi tanpa antarmuka provisi, pertimbangkan untuk menggunakan fitur Tata Kelola ID Microsoft Entra untuk mengotomatiskan pembuatan tiket ServiceNow untuk menetapkan tiket ke pemilik aplikasi saat pengguna ditetapkan atau kehilangan akses ke paket akses.

Memigrasikan autentikasi dan akses menyeluruh

ID Microsoft Entra bertindak sebagai layanan token keamanan, memungkinkan pengguna untuk mengautentikasi ke ID Microsoft Entra dengan autentikasi multifaktor dan tanpa kata sandi, lalu memiliki akses menyeluruh ke semua aplikasi mereka. Akses menyeluruh MICROSOFT Entra ID menggunakan protokol standar termasuk SAML, OpenID Connect, dan Kerberos. Untuk informasi selengkapnya tentang akses menyeluruh ke aplikasi atau aplikasi cloud SAP di SAP BTP, lihat integrasi akses menyeluruh Microsoft Entra dengan SAP Cloud Identity Services.

Organisasi yang memiliki penyedia identitas yang sudah ada, seperti Windows Server AD, untuk pengguna mereka dapat mengonfigurasi autentikasi identitas hibrid, sehingga ID Microsoft Entra bergantung pada penyedia identitas yang ada. Untuk informasi selengkapnya tentang pola integrasi, lihat memilih metode autentikasi yang tepat untuk solusi identitas hibrid Microsoft Entra Anda.

Jika Anda memiliki sistem SAP lokal, maka Anda dapat memodernisasi bagaimana pengguna organisasi Anda terhubung ke sistem tersebut dengan Klien Akses Aman Global Akses Privat Microsoft Entra. Pekerja jarak jauh tidak perlu menggunakan VPN untuk mengakses sumber daya ini jika mereka memiliki Klien Akses Aman Global yang terinstal. Klien dengan tenang dan lancar menghubungkannya ke sumber daya yang mereka butuhkan. Untuk informasi selengkapnya, lihat Akses Privat Microsoft Entra.

Memigrasikan layanan mandiri pengguna akhir

Organisasi mungkin telah menggunakan Bantuan Masuk SAP IDM untuk memungkinkan pengguna akhir mereka mengatur ulang kata sandi Windows Server AD mereka.

Pengaturan ulang kata sandi mandiri (SSPR) Microsoft Entra memberi pengguna kemampuan untuk mengubah atau mengatur ulang kata sandi mereka, tanpa memerlukan keterlibatan administrator atau staf dukungan. Setelah mengonfigurasi Microsoft Entra SSPR, Anda dapat mengharuskan pengguna untuk mendaftar saat mereka masuk. Kemudian, jika akun pengguna dikunci atau mereka lupa kata sandi mereka, mereka dapat mengikuti perintah untuk membuka blokir diri dan kembali bekerja. Saat pengguna mengubah atau mengatur ulang kata sandi mereka menggunakan SSPR di cloud, kata sandi yang diperbarui juga dapat ditulis kembali ke lingkungan AD DS lokal. Untuk informasi selengkapnya tentang cara kerja SSPR, lihat Pengaturan ulang kata sandi layanan mandiri Microsoft Entra. Jika Anda perlu mengirim perubahan kata sandi ke sistem lokal lainnya selain ID Microsoft Entra dan Windows Server AD, Anda dapat melakukan ini menggunakan alat seperti Layanan Pemberitahuan Perubahan Kata Sandi (PCNS) dengan Microsoft Identity Manager (MIM). Untuk menemukan informasi tentang skenario ini, lihat artikel Menyebarkan Layanan Pemberitahuan Perubahan Kata Sandi MIM.

Microsoft Entra juga mendukung layanan mandiri pengguna akhir untuk manajemen grup, dan permintaan akses layanan mandiri, persetujuan, dan ulasan. Untuk informasi selengkapnya tentang manajemen akses layanan mandiri melalui Tata Kelola ID Microsoft Entra, lihat bagian berikut tentang manajemen siklus hidup akses.

Memigrasikan skenario manajemen siklus hidup akses

Organisasi mungkin telah mengintegrasikan SAP IDM dengan SAP AC, sebelumnya SAP GRC, atau SAP IAG untuk persetujuan akses, penilaian risiko, pemisahan pemeriksaan tugas dan operasi lainnya.

Microsoft Entra menyertakan beberapa teknologi manajemen siklus hidup akses untuk memungkinkan organisasi membawa skenario manajemen identitas dan akses mereka ke cloud. Pilihan teknologi tergantung pada persyaratan aplikasi organisasi Anda dan lisensi Microsoft Entra.

Manajemen akses melalui manajemen grup keamanan ID Microsoft Entra. Aplikasi berbasis Windows Server AD tradisional diandalkan saat memeriksa keanggotaan grup keamanan untuk otorisasi. Microsoft Entra membuat grup keanggotaan dinamis tersedia untuk aplikasi melalui klaim SAML, provisi, atau dengan menulis grup ke Windows Server AD. Anda dapat mengelola akses ke aplikasi SAP BTP menggunakan keanggotaan grup yang dikirim sebagai klaim di OpenID Connect ke SAP Cloud Identity Services. SAP Cloud Identity Services juga dapat membaca grup dari MICROSOFT Entra ID melalui Graph, dan memprovisikan grup tersebut ke aplikasi SAP lainnya.

Di Microsoft Entra, administrator dapat mengelola grup keanggotaan dinamis, membuat tinjauan akses grup keanggotaan dinamis, dan mengaktifkan manajemen grup layanan mandiri. Dengan layanan mandiri, pemilik grup dapat menyetujui atau menolak permintaan keanggotaan dan mendelegasikan kontrol grup keanggotaan dinamis. Anda juga dapat menggunakan Privileged Identity Management (PIM) untuk grup guna mengelola keanggotaan just-in-time dalam grup atau kepemilikan just-in-time grup.

Manajemen akses melalui paket akses pengelolaan pemberian hak.. Pengelolaan pemberian hak adalah fitur tata kelola identitas yang memungkinkan organisasi mengelola identitas dan mengakses siklus hidup dalam skala besar, dengan mengotomatiskan permintaan akses dan alur kerja persetujuan, penetapan akses, tinjauan, dan kedaluwarsa. Pengelolaan pemberian hak dapat digunakan untuk penetapan akses terperintah ke aplikasi yang menggunakan grup, penetapan peran aplikasi, atau yang memiliki konektor untuk Azure Logic Apps.

Pengelolaan pemberian hak memungkinkan organisasi untuk menerapkan praktik mereka tentang bagaimana pengguna diberi akses di beberapa sumber daya, menggunakan kumpulan hak akses standar yang disebut paket akses. Setiap paket akses memberikan keanggotaan ke grup, penugasan ke peran aplikasi, atau keanggotaan di situs SharePoint Online. Paket akses dapat digunakan untuk mewakili peran bisnis, yang menggabungkan peran teknis atau hak istimewa di satu atau beberapa aplikasi. Anda dapat mengonfigurasi pengelolaan pemberian hak sehingga pengguna menerima penetapan paket akses secara otomatis berdasarkan properti pengguna seperti departemen atau pusat biaya mereka. Anda juga dapat mengonfigurasi alur kerja siklus hidup untuk menambahkan atau menghapus tugas saat orang bergabung dan keluar. Administrator juga dapat meminta agar pengguna memiliki tugas untuk mengakses paket, dan pengguna juga dapat meminta untuk memiliki paket akses itu sendiri. Paket akses yang tersedia untuk diminta pengguna ditentukan oleh grup keanggotaan dinamis keamanan pengguna. Pengguna dapat meminta akses yang mereka butuhkan segera atau meminta akses di masa mendatang, dapat menentukan batas waktu jam atau hari, dan dapat menyertakan jawaban atas pertanyaan atau memberikan nilai untuk atribut tambahan. Permintaan dapat dikonfigurasi untuk persetujuan otomatis, atau melalui beberapa tahap persetujuan oleh manajer, pemilik peran, atau pemberi persetujuan lainnya, dengan pemberi persetujuan eskalasi jika pemberi persetujuan tidak tersedia atau tidak merespons. Setelah disetujui, pemohon diberi tahu bahwa mereka telah diberi akses. Penugasan ke paket akses dapat dibatasi waktu, dan Anda dapat mengonfigurasi tinjauan akses berulang agar manajer, pemilik sumber daya, atau pemberi izin lainnya secara teratur mensertifikasi ulang atau menguji kembali kebutuhan pengguna untuk akses berkelanjutan. Untuk informasi selengkapnya tentang cara memigrasikan kebijakan otorisasi yang diwakili dalam model peran ke pengelolaan pemberian izin, lihat memigrasikan model peran organisasi. Untuk mengotomatiskan proses migrasi, Anda dapat menggunakan PowerShell untuk membuat paket akses.

Manajemen akses melalui Pengelolaan pemberian hak dan produk GRC eksternal. Dengan integrasi Microsoft Entra ke tata kelola akses SAP, ke Pathlock dan ke produk mitra lainnya, pelanggan dapat memanfaatkan risiko tambahan dan pemeriksaan pemisahan tugas terperinci yang diberlakukan dalam produk tersebut, dengan paket akses dalam Tata Kelola ID Microsoft Entra.

Menggunakan Microsoft Entra untuk pelaporan

Microsoft Entra menyertakan laporan bawaan, serta buku kerja yang muncul di Azure Monitor berdasarkan data log audit, masuk, dan provisi. Opsi pelaporan yang tersedia di Microsoft Entra meliputi:

- Laporan bawaan Microsoft Entra di pusat admin, termasuk laporan penggunaan dan wawasan untuk tampilan yang berpusat pada aplikasi pada data masuk. Anda dapat menggunakan laporan tersebut untuk memantau pembuatan dan penghapusan akun yang tidak biasa, dan penggunaan akun yang tidak biasa.

- Anda dapat mengekspor data dari pusat admin Microsoft Entra untuk digunakan dalam membuat laporan Anda sendiri. Misalnya, Anda dapat mengunduh daftar pengguna dan atribut mereka atau mengunduh log, termasuk log provisi, dari pusat admin Microsoft Entra.

- Anda bisa mengkueri Microsoft Graph untuk mendapatkan data untuk digunakan dalam laporan. Misalnya, Anda dapat mengambil daftar akun pengguna yang tidak aktif di ID Microsoft Entra.

- Anda dapat menggunakan cmdlet PowerShell di atas MICROSOFT Graph API untuk mengekspor dan merestrukturisasi konten yang cocok untuk pelaporan. Misalnya, jika Anda menggunakan paket akses pengelolaan pemberian hak Microsoft Entra, Anda dapat mengambil daftar tugas ke paket akses di PowerShell.

- Anda dapat mengekspor kumpulan objek, seperti pengguna atau grup, dari Microsoft Entra ke Azure Data Explorer. Untuk informasi selengkapnya, lihat laporan yang dikustomisasi di Azure Data Explorer (ADX) menggunakan data dari ID Microsoft Entra.

- Anda bisa mendapatkan pemberitahuan, dan menggunakan buku kerja, kueri kustom, dan laporan tentang log audit, masuk, dan provisi yang telah dikirim ke Azure Monitor. Misalnya, Anda dapat Mengarsipkan log dan melaporkan pengelolaan pemberian hak di Azure Monitor dari pusat admin Microsoft Entra atau menggunakan PowerShell. Log audit menyertakan detail tentang siapa yang membuat dan mengubah objek di Microsoft Entra. Azure Monitor juga menyediakan opsi untuk retensi data jangka panjang.

Memigrasikan bertukar informasi identitas di seluruh batas organisasi

Beberapa organisasi mungkin menggunakan federasi identitas SAP IDM untuk bertukar informasi identitas tentang pengguna di seluruh batas perusahaan.

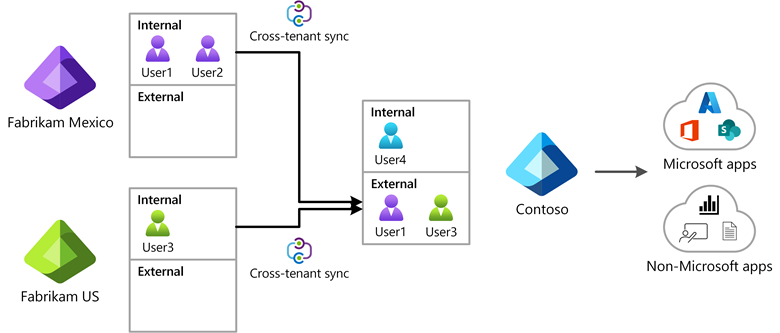

Microsoft Entra menyertakan kemampuan untuk organisasi multipenyewa, yang lebih dari satu penyewa ID Microsoft Entra, untuk menyandingkan pengguna dari satu penyewa untuk akses aplikasi atau kolaborasi di penyewa lain. Diagram berikut menunjukkan bagaimana Anda dapat menggunakan fitur sinkronisasi lintas penyewa organisasi multipenyewa untuk secara otomatis memungkinkan pengguna dari satu penyewa memiliki akses ke aplikasi di penyewa lain di organisasi Anda.

MICROSOFT Entra External ID menyertakan kemampuan kolaborasi B2B yang memungkinkan tenaga kerja Anda bekerja dengan aman dengan organisasi dan tamu mitra bisnis, dan berbagi aplikasi perusahaan Anda dengan mereka. Pengguna tamu masuk ke aplikasi dan layanan Anda dengan identitas kerja, sekolah, atau sosial mereka sendiri. Untuk organisasi mitra bisnis yang memiliki penyewa ID Microsoft Entra mereka sendiri tempat pengguna mereka mengautentikasi, Anda dapat mengonfigurasi pengaturan akses lintas penyewa. Dan untuk organisasi mitra bisnis yang tidak memiliki penyewa Microsoft Entra tetapi sebaliknya memiliki penyedia identitas mereka sendiri, Anda dapat mengonfigurasi federasi dengan penyedia identitas SAML/WS-Fed untuk pengguna tamu. Pengelolaan pemberian hak Microsoft Entra memungkinkan Anda mengatur identitas dan siklus hidup akses untuk pengguna eksternal tersebut, dengan mengonfigurasi paket akses dengan persetujuan sebelum tamu dapat dibawa ke penyewa, dan penghapusan otomatis tamu ketika mereka ditolak akses yang sedang berlangsung selama tinjauan akses.

Memigrasikan aplikasi yang memerlukan layanan direktori

Beberapa organisasi mungkin menggunakan SAP IDM sebagai layanan direktori, agar aplikasi dapat memanggil untuk membaca dan menulis identitas. MICROSOFT Entra ID menyediakan layanan direktori untuk aplikasi modern, memungkinkan aplikasi untuk memanggil melalui Microsoft Graph API untuk mengkueri dan memperbarui pengguna, grup, dan informasi identitas lainnya.

Untuk aplikasi yang masih memerlukan antarmuka LDAP untuk membaca pengguna atau grup, Microsoft Entra menyediakan beberapa opsi:

Microsoft Entra Domain Services menyediakan layanan identitas untuk aplikasi dan VM di cloud, dan kompatibel dengan lingkungan AD DS tradisional untuk operasi seperti gabungan domain dan LDAP yang aman. Layanan Domain mereplikasi informasi identitas dari ID Microsoft Entra, sehingga berfungsi dengan penyewa Microsoft Entra yang hanya cloud, atau yang disinkronkan dengan lingkungan AD DS lokal.

Jika Anda menggunakan Microsoft Entra untuk mengisi pekerja dari SuccessFactors ke Active Directory lokal, aplikasi dapat membaca pengguna dari Direktori Aktif Windows Server tersebut. Jika aplikasi Anda juga memerlukan grup keanggotaan dinamis, maka Anda dapat mengisi grup Windows Server AD dari grup terkait di Microsoft Entra. Untuk informasi selengkapnya, lihat Tulis balik grup dengan Microsoft Entra Cloud Sync.

Jika organisasi Anda telah menggunakan direktori LDAP lain, maka Anda dapat mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke direktori LDAP tersebut.

Memperluas Microsoft Entra melalui antarmuka integrasi

Microsoft Entra mencakup beberapa antarmuka untuk integrasi dan ekstensi di seluruh layanannya, termasuk:

- Aplikasi dapat memanggil Microsoft Entra melalui Microsoft Graph API untuk mengkueri dan memperbarui informasi identitas, konfigurasi dan kebijakan, serta mengambil log, status, dan laporan.

- Administrator dapat mengonfigurasi provisi ke aplikasi melalui SCIM, SOAP atau REST, dan ECMA API.

- Administrator dapat menggunakan API provisi masuk untuk membawa rekaman pekerja dari sistem sumber rekaman lain untuk menyediakan pembaruan pengguna ke Windows Server AD dan ID Microsoft Entra.

- Administrator di penyewa dengan Tata Kelola ID Microsoft Entra juga dapat mengonfigurasi panggilan ke Azure Logic Apps kustom dari alur kerja pengelolaan pemberian hak dan siklus hidup. Ini memungkinkan penyesuaian proses onboarding, offboarding, dan akses permintaan dan penugasan pengguna.

Langkah berikutnya

- Merencanakan penyebaran Microsoft Entra untuk provisi identitas pengguna dengan aplikasi sumber dan target SAP

- Mengelola akses ke aplikasi SAP Anda

- Panduan untuk bermigrasi dari ADFS

- Panduan untuk bermigrasi dari MIM

- Menyebarkan SAP NetWeaver AS ABAP 7.51

- Penulis Templat SAP ECC 7 untuk ECMA2Host

- Mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke SAP ECC dengan NetWeaver AS ABAP 7.0 atau yang lebih baru