Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

La sicurezza è fondamentale nell'ambiente cloud di oggi. Le minacce informatiche si evolvono costantemente e proteggono i dati, le applicazioni e l'infrastruttura richiedono un approccio completo e multilivello. La sicurezza è un processo nel cloud ed è importante trovare informazioni accurate e tempestive sulla sicurezza di Azure.

Questo articolo offre una panoramica completa della sicurezza disponibile con Azure. Per una visualizzazione end-to-end della sicurezza di Azure organizzata in base alle funzionalità di protezione, rilevamento e risposta, vedere Sicurezza end-to-end in Azure.

L'approccio di sicurezza a più livelli di Azure

Azure usa una strategia di difesa avanzata, che offre più livelli di protezione della sicurezza nell'intero stack, dai data center fisici al calcolo, all'archiviazione, alla rete, alle applicazioni e all'identità. Questo approccio multilivello garantisce che, se un livello viene compromesso, i livelli aggiuntivi continuano a proteggere le risorse.

L'infrastruttura di Azure è meticolosamente creata fin dall'inizio, comprendendo tutto, dalle strutture fisiche alle applicazioni, per ospitare in modo sicuro milioni di clienti contemporaneamente. Questa solida base consente alle aziende di soddisfare in modo sicuro i requisiti di sicurezza. Per informazioni su come Microsoft protegge la piattaforma Azure stessa, vedere Sicurezza dell'infrastruttura di Azure. Per informazioni dettagliate sulla sicurezza dei data center fisici, vedere Sicurezza fisica di Azure.

Azure è una piattaforma di servizi cloud pubblici che supporta un'ampia gamma di sistemi operativi, linguaggi di programmazione, framework, strumenti, database e dispositivi. Può eseguire contenitori Linux con l'integrazione di Docker; creare app con JavaScript, Python, .NET, PHP, Java e Node.js; e creare back-end per dispositivi iOS, Android e Windows. I servizi cloud pubblici di Azure supportano le stesse tecnologie già considerate affidabili e usate da milioni di sviluppatori e professionisti IT.

Sicurezza della piattaforma integrata

Azure offre protezioni di sicurezza predefinite integrate nella piattaforma che consentono di proteggere le risorse dal momento in cui vengono distribuite. Per informazioni complete sulle funzionalità di sicurezza della piattaforma di Azure, vedere Panoramica della sicurezza della piattaforma Azure.

- Protezione di rete: Protezione DDoS di Azure protegge automaticamente le risorse dagli attacchi Denial of Service distribuiti.

- Crittografia per impostazione predefinita: la crittografia dei dati inattivi è abilitata per impostazione predefinita per Archiviazione di Azure, database SQL e molti altri servizi.

- Sicurezza delle identità: Microsoft Entra ID fornisce autenticazione e autorizzazione sicure per tutti i servizi di Azure.

- Rilevamento delle minacce: Rilevamento delle minacce integrato per le attività sospette nelle risorse di Azure.

- Conformità: Azure gestisce il portfolio di conformità più grande nel settore, consentendo di soddisfare i requisiti normativi.

Questi controlli di sicurezza fondamentali funzionano continuamente in background per proteggere l'infrastruttura cloud, senza alcuna configurazione aggiuntiva necessaria per la protezione di base.

Responsabilità condivisa nel cloud

Anche se Azure offre una solida sicurezza della piattaforma, la sicurezza nel cloud è una responsabilità condivisa tra Microsoft e l'utente. La divisione delle responsabilità dipende dal modello di distribuzione (IaaS, PaaS o SaaS):

- Responsabilità di Microsoft: Azure protegge l'infrastruttura sottostante, inclusi data center fisici, hardware, infrastruttura di rete e sistema operativo host.

- Responsabilità dell'utente: si è responsabili della protezione dei dati, delle applicazioni, delle identità e della gestione degli accessi.

Ogni carico di lavoro e applicazione è diverso, con requisiti di sicurezza univoci in base alle normative del settore, alla riservatezza dei dati e alle esigenze aziendali. Questo è il punto in cui i servizi di sicurezza avanzati di Azure svolgono un ruolo. Per altre informazioni sul modello di responsabilità condivisa, vedere Responsabilità condivisa nel cloud.

Note

L'argomento principale di questo documento sono i controlli destinati ai clienti che è possibile usare per personalizzare e aumentare la sicurezza delle proprie applicazioni e dei propri servizi.

Servizi di sicurezza avanzati per ogni carico di lavoro

Per soddisfare i requisiti di sicurezza univoci, Azure offre una suite completa di servizi di sicurezza avanzati che è possibile configurare e personalizzare per esigenze specifiche. Questi servizi sono organizzati in sei aree funzionali: operazioni, applicazioni, archiviazione, rete, calcolo e identità. Per un catalogo completo di servizi e tecnologie di sicurezza, vedere Servizi e tecnologie di sicurezza di Azure.

Azure offre inoltre un'ampia gamma di opzioni di sicurezza configurabili e la possibilità di controllarle in modo da poter personalizzare la sicurezza in modo da soddisfare i requisiti univoci delle distribuzioni dell'organizzazione. Questo documento consente di comprendere come le funzionalità di sicurezza di Azure consentono di soddisfare tali requisiti.

Per una visualizzazione strutturata dei controlli di sicurezza e delle baseline di Azure, vedere il benchmark della sicurezza cloud Microsoft, che fornisce indicazioni complete sulla sicurezza per i servizi di Azure. Per informazioni sulle funzionalità di sicurezza tecnica di Azure, vedere Funzionalità tecniche di sicurezza di Azure.

Sicurezza del calcolo

La protezione delle macchine virtuali e delle risorse di calcolo è fondamentale per proteggere i carichi di lavoro in Azure. Azure offre più livelli di sicurezza di calcolo, dalle protezioni basate su hardware al rilevamento delle minacce basato su software. Per informazioni dettagliate sulla sicurezza delle macchine virtuali, vedere Panoramica della sicurezza delle macchine virtuali di Azure.

Avvio attendibile

L'avvio attendibile è l'impostazione predefinita per le macchine virtuali di Azure di seconda generazione e i set di scalabilità di macchine virtuali. L'avvio attendibile protegge da tecniche di attacco avanzate e persistenti, inclusi kit di avvio, rootkit e malware a livello di kernel.

Avvio attendibile fornisce:

- Avvio protetto: protegge dall'installazione di rootkit e kit di avvio basati su malware assicurando che solo i sistemi operativi e i driver firmati possano avviarsi

- vTPM (virtual Trusted Platform Module): un vault sicuro dedicato per chiavi e misurazioni che consentono l'attestazione e la verifica dell'integrità dell'avvio

- Monitoraggio dell'integrità dell'avvio: usa l'attestazione tramite Microsoft Defender for Cloud per verificare l'integrità della catena di avvio e gli avvisi in caso di errori

È possibile abilitare l'avvio attendibile su macchine virtuali esistenti e set di scalabilità di macchine virtuali.

Confidential computing di Azure

Il confidential computing di Azure offre la parte finale e mancante del puzzle di protezione dei dati. Consente di mantenere i dati sempre crittografati - a riposo, in movimento attraverso la rete, e ora anche in memoria e in uso. Rendendo possibile l'attestazione remota , consente anche di verificare in modo crittografico che la macchina virtuale distribuita sia stata distribuita in modo sicuro e configurata correttamente, prima di sbloccare i dati.

Lo spettro delle opzioni varia dall'abilitazione di scenari "lift-and-shift" delle applicazioni esistenti, al controllo completo delle funzionalità di sicurezza. Per Infrastruttura distribuita come servizio (IaaS), è possibile usare:

- Macchine virtuali riservate basate su AMD SEV-SNP: crittografia della memoria basata su hardware con memoria crittografata fino a 256 GB

- Macchine virtuali riservate con Intel TDX: Estensioni del dominio Intel Trust che offrono prestazioni e sicurezza migliorate

- Macchine virtuali riservate con GPU NVIDIA H100: confidential computing con accelerazione GPU per carichi di lavoro di intelligenza artificiale/Machine Learning

- Enclave di applicazioni riservate con Intel SGX: isolamento a livello di applicazione per codice e dati sensibili

Per Platform as a Service (PaaS), Azure offre più opzioni di confidential computing basate su contenitori, incluse le integrazioni con il servizio Azure Kubernetes.

Antimalware e antivirus

Con Azure IaaS è possibile usare software antimalware di fornitori di soluzioni di sicurezza come Microsoft, Symantec, Trend Micro, McAfee e Kaspersky per proteggere le macchine virtuali da file dannosi, adware e altre minacce. Microsoft Antimalware per macchine virtuali di Azure è una funzionalità di protezione che consente di identificare e rimuovere virus, spyware e altro software dannoso. Microsoft Antimalware offre avvisi configurabili quando software dannoso o indesiderato tenta l'installazione o l'esecuzione nei sistemi di Azure. È anche possibile distribuire Microsoft Antimalware usando Microsoft Defender for Cloud.

Note

Per la protezione moderna, prendere in considerazione Microsoft Defender per server che fornisce protezione avanzata dalle minacce, tra cui il rilevamento degli endpoint e la risposta (EDR) tramite l'integrazione con Microsoft Defender per endpoint.

Modulo di protezione hardware

La crittografia e l'autenticazione non migliorano la sicurezza a meno che le chiavi stesse non siano protette. È possibile semplificare la gestione e la sicurezza di chiavi e segreti critici archiviandoli in Azure Key Vault. Key Vault offre la possibilità di archiviare le chiavi nei moduli di protezione hardware (HSM) certificati per gli standard FIPS 140-3 Di livello 3 . È possibile archiviare le chiavi di crittografia di SQL Server per il backup o usarle con Transparent Data Encryption in Key Vault insieme a qualsiasi chiave o segreto dalle applicazioni. Microsoft Entra ID gestisce le autorizzazioni e l'accesso a questi elementi protetti.

Per informazioni complete sulle opzioni di gestione delle chiavi, tra cui Azure Key Vault, HSM gestito e Modulo di protezione hardware di pagamento, vedere Gestione delle chiavi in Azure.

Backup di una macchina virtuale

Backup di Azure è una soluzione che protegge i dati dell'applicazione con investimenti in capitale zero e costi operativi minimi. Gli errori dell'applicazione possono danneggiare i dati e gli errori umani possono introdurre bug nelle applicazioni che possono causare problemi di sicurezza. Con Backup di Azure, le macchine virtuali che eseguono Windows e Linux sono protette.

Azure Site Recovery

Una parte importante della strategia di continuità aziendale e ripristino di emergenza (BCDR) dell'organizzazione consiste nel capire come mantenere operativi i carichi di lavoro e le app aziendali quando si verificano interruzioni pianificate e non pianificate. Azure Site Recovery consente di orchestrare la replica, il failover e il ripristino di carichi di lavoro e app in modo che siano disponibili da una posizione secondaria in caso di inattività di quella primaria.

TDE in VM SQL

Transparent Data Encryption (TDE) e la crittografia a livello di colonna sono funzionalità di crittografia di SQL Server. Questa forma di crittografia richiede la gestione e l'archiviazione delle chiavi crittografiche usate per la crittografia.

Il servizio dell'insieme di credenziali delle chiavi di Azure (AKV) è progettato per migliorare la sicurezza e la gestione di queste chiavi in una posizione sicura e a elevata disponibilità. Il connettore SQL Server consente a SQL Server di usare queste chiavi da Azure Key Vault.

Se si esegue SQL Server con computer locali, è possibile seguire la procedura per accedere ad Azure Key Vault dall'istanza di SQL Server locale. Per SQL Server nelle macchine virtuali di Azure, è possibile risparmiare tempo usando la funzionalità integrazione di Azure Key Vault. Usando alcuni cmdlet di Azure PowerShell per abilitare questa funzionalità, è possibile automatizzare la configurazione necessaria per accedere all'insieme di credenziali delle chiavi di una macchina virtuale SQL.

Per un elenco completo delle procedure consigliate per la sicurezza del database, vedere Elenco di controllo per la sicurezza del database di Azure.

Crittografia del disco della macchina virtuale

Importante

Crittografia dischi di Azure è pianificato per il ritiro in data 15 settembre 2028. Fino a tale data, è possibile continuare a usare Crittografia dischi di Azure senza interruzioni. Il 15 settembre 2028 i carichi di lavoro abilitati per ADE continueranno a essere eseguiti, ma i dischi crittografati non riusciranno a sbloccarsi dopo il riavvio della macchina virtuale, causando un'interruzione del servizio.

Usare la crittografia nell'host per le nuove macchine virtuali. Tutte le macchine virtuali abilitate per ADE (inclusi i backup) devono eseguire la migrazione alla crittografia nell'host prima della data di ritiro per evitare interruzioni del servizio. Per informazioni dettagliate, vedere Eseguire la migrazione da Crittografia dischi di Azure alla crittografia nell'host .

Per la crittografia moderna delle macchine virtuali, Azure offre:

- Crittografia nell'host: fornisce la crittografia end-to-end per i dati delle macchine virtuali, inclusi i dischi temporanei e le cache del disco del sistema operativo/dati.

- Crittografia dischi riservati: disponibile con macchine virtuali riservate per la crittografia basata su hardware.

- Crittografia lato server con chiavi gestite dal cliente: gestire le proprie chiavi di crittografia tramite Azure Key Vault o il modulo di protezione hardware gestito di Azure Key Vault.

Per altre informazioni, vedere Panoramica delle opzioni di crittografia del disco gestito.

Reti virtuali

La connettività di rete è indispensabile per le macchine virtuali. Per supportare questo requisito, Azure richiede che le macchine virtuali siano connesse a una rete virtuale di Azure. Una rete virtuale di Azure è un costrutto logico basato sull'infrastruttura di rete fisica di Azure. Ogni rete virtuale di Azure logica è isolata da tutte le altre reti virtuali di Azure. L'isolamento garantisce che il traffico di rete nelle distribuzioni di un utente non sia accessibile da altri clienti di Microsoft Azure.

Aggiornamenti delle patch

Gli aggiornamenti delle patch forniscono la base per trovare e risolvere potenziali problemi e semplificare il processo di gestione degli aggiornamenti software. Riducono il numero di aggiornamenti software da distribuire nell'azienda e aumentano la capacità di monitorare la conformità.

Gestione e reporting dei criteri di sicurezza

Defender per il cloud consente di prevenire, rilevare e rispondere alle minacce. Offre maggiore visibilità e controllo sulla sicurezza delle risorse di Azure. Integra il monitoraggio della sicurezza e la gestione dei criteri in tutte le sottoscrizioni di Azure. Aiuta a rilevare le minacce che potrebbero altrimenti passare inosservate e opera con un ampio ecosistema di soluzioni per la sicurezza.

Sicurezza delle applicazioni

La sicurezza delle applicazioni è incentrata sulla protezione delle applicazioni dalle minacce durante il ciclo di vita, dallo sviluppo alla distribuzione e al runtime. Azure offre strumenti completi per lo sviluppo sicuro, il test e la protezione delle applicazioni. Per indicazioni sullo sviluppo di applicazioni sicure, vedere Sviluppare applicazioni sicure in Azure. Per le procedure consigliate per la sicurezza specifiche di PaaS, vedere Protezione delle distribuzioni PaaS. Per la sicurezza della distribuzione IaaS, vedere Procedure consigliate per la sicurezza per i carichi di lavoro IaaS in Azure.

Test di penetrazione

Microsoft non esegue test di penetrazione dell'applicazione, ma riconosce che si vuole e deve eseguire test sulle proprie applicazioni. Non è più necessario notificare a Microsoft le attività del test di penetrazione, ma è comunque necessario rispettare le regole di impegno dei test di penetrazione Microsoft Cloud .

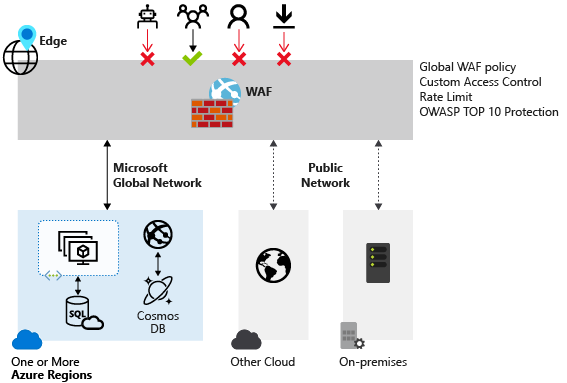

Firewall per applicazioni Web

Il Web application firewall (WAF) nel gateway applicazione di Azure protegge le applicazioni Web da attacchi basati sul Web comuni quali inserimento SQL, script tra siti e hijack di sessione. È preconfigurato per difendersi dalle prime 10 vulnerabilità identificate dal progetto OWASP (Open Web Application Security Project).

Autenticazione e autorizzazione nel servizio app di Azure

La funzionalità di autenticazione/autorizzazione del servizio app consente all'applicazione di eseguire la procedura di accesso degli utenti in modo che non sia necessario modificare il codice nel back-end dell'app. Fornisce un modo semplice per proteggere l'applicazione e utilizzare dati per-utente.

Architettura di sicurezza a più livelli

Dato che gli ambienti del servizio app forniscono un ambiente di runtime isolato distribuito in una rete virtuale di Azure, gli sviluppatori possono creare un'architettura di sicurezza su più livelli offrendo livelli diversi di accesso alla rete per ogni livello applicazione. È comune nascondere i back-end delle API all'accesso a Internet generale e consentire alle API di essere chiamate solo dalle app Web upstream. È possibile usare i gruppi di sicurezza di rete nelle subnet della rete virtuale di Azure contenenti ambienti del servizio app per limitare l'accesso pubblico alle applicazioni API.

Le app Web del servizio app offrono funzionalità di diagnostica affidabili per l'acquisizione dei log sia dal server Web che dall'applicazione Web. Queste diagnostiche sono suddivise in diagnostica server Web e diagnostica delle applicazioni. La diagnostica del server Web include miglioramenti significativi per la diagnosi e la risoluzione dei problemi di siti e applicazioni.

La prima nuova funzionalità è rappresentata dalle informazioni sullo stato in tempo reale per pool di applicazioni, processi di lavoro, siti, domini applicazione e richieste in esecuzione. La seconda nuova funzionalità è gli eventi di traccia dettagliati che tengono traccia di una richiesta durante il processo completo di richiesta e risposta.

Per abilitare la raccolta di questi eventi di traccia, è possibile configurare IIS 7 per acquisire automaticamente log di traccia completi in formato XML per richieste specifiche. La raccolta può essere basata su codici di risposta di errore o di tempo trascorso.

Sicurezza di archiviazione

La sicurezza dell'archiviazione è essenziale per proteggere i dati a riposo e in transito. Azure offre più livelli di crittografia, controlli di accesso e funzionalità di monitoraggio per garantire la sicurezza dei dati. Per informazioni dettagliate sulla crittografia dei dati, vedere Panoramica della crittografia di Azure. Per le opzioni di gestione delle chiavi, vedere Gestione delle chiavi in Azure. Per le procedure consigliate per la crittografia dei dati, vedere Procedure consigliate per la sicurezza e la crittografia dei dati di Azure.

Controllo degli accessi in base al ruolo di Azure (Azure RBAC)

È possibile proteggere l'account di archiviazione usando il controllo degli accessi in base al ruolo di Azure. Per applicare i criteri di sicurezza per l'accesso ai dati, limitare l'accesso in base al principio della necessità di sapere e al principio del minimo privilegio. Concedere questi diritti di accesso assegnando il ruolo di Azure appropriato a gruppi e applicazioni in un determinato ambito. Usare i ruoli predefiniti di Azure, ad esempio Collaboratore account di archiviazione, per assegnare privilegi agli utenti. È possibile controllare l'accesso alle chiavi di archiviazione per un account di archiviazione usando il modello di Azure Resource Manager tramite Azure RBAC.

Firma di accesso condiviso

Una firma di accesso condiviso (SAS) fornisce accesso delegato alle risorse nell'account di archiviazione. Usando la firma di accesso condiviso (SAS), è possibile concedere a un client autorizzazioni limitate per gli oggetti nel tuo account di archiviazione per un periodo di tempo specificato e con un insieme specifico di autorizzazioni. Concedere queste autorizzazioni limitate senza dover condividere le chiavi di accesso dell'account.

Crittografia dei dati in transito

La crittografia in transito è un meccanismo di protezione dei dati durante la trasmissione tra le reti. Con Archiviazione di Azure è possibile proteggere i dati usando:

Crittografia a livello di trasporto, ad esempio HTTPS quando si trasferiscono dati verso o da Archiviazione di Azure.

Crittografia di rete, ad esempio la crittografia SMB 3.0 per le condivisioni file di Azure.

Crittografia lato client, per crittografare i dati prima che vengano trasferiti nell'archiviazione e decrittografare i dati dopo il trasferimento dalla risorsa di archiviazione.

Crittografia di dati inattivi

Per molte organizzazioni, la crittografia dei dati inattivi è un passaggio obbligatorio per assicurare la privacy dei dati, la conformità e la sovranità dei dati. Tre funzionalità di sicurezza di Archiviazione di Azure forniscono la crittografia dei dati inattivi:

Crittografia del servizio di archiviazione crittografa automaticamente i dati durante la scrittura in Archiviazione di Azure.

La crittografia lato client offre anche la funzionalità di crittografia a riposo.

Analisi archiviazione

L'Analisi archiviazione di Azure esegue la registrazione e restituisce i dati delle metriche per un account di archiviazione. È possibile usare questi dati per tracciare le richieste, analizzare le tendenze di utilizzo e diagnosticare i problemi relativi all'account di archiviazione. Analisi archiviazione registra informazioni dettagliate sulle richieste riuscite e non a un servizio di archiviazione. È possibile usare queste informazioni per monitorare le singole richieste e diagnosticare i problemi relativi a un servizio di archiviazione. Le richieste vengono registrate in base al massimo sforzo. Vengono registrati i seguenti tipi di richieste autenticate:

- Richieste riuscite

- Richieste non riuscite, tra cui timeout, limitazione, rete, autorizzazione e altri errori

- Richieste tramite una firma di accesso condiviso, incluse le richieste riuscite e non riuscite

- Richieste ai dati di analisi

Abilitazione dei client basati su browser tramite CORS

La condivisione di risorse tra le origini (CORS) è un meccanismo che consente ai domini di concedere l'autorizzazione l'una all'altra per l'accesso alle risorse dell'altra. L'agente utente invia intestazioni aggiuntive per assicurarsi che il codice JavaScript caricato da un determinato dominio sia autorizzato ad accedere alle risorse situate in un altro dominio. Questo secondo dominio risponde quindi con intestazioni aggiuntive che consentono o negano al dominio originale l'accesso alle risorse.

I servizi di archiviazione di Azure ora supportano CORS. Dopo aver impostato le regole CORS per il servizio, viene valutata una richiesta autenticata correttamente eseguita sul servizio da un dominio diverso per determinare se è consentita in base alle regole specificate.

Sicurezza della rete

La sicurezza di rete controlla il flusso del traffico da e verso le risorse di Azure. Azure offre un set completo di servizi di sicurezza di rete, dal firewall di base alla protezione avanzata dalle minacce e al bilanciamento del carico globale. Per informazioni complete sulla sicurezza di rete, vedere Panoramica della sicurezza di rete di Azure. Per le procedure consigliate per la sicurezza di rete, vedere Procedure consigliate per la sicurezza di rete di Azure.

Controlli del livello di rete

Il controllo di accesso alla rete comporta la limitazione della connettività da e verso subnet o dispositivi specifici e rappresenta la base della sicurezza di rete. L'obiettivo del controllo di accesso alla rete è assicurarsi che le macchine virtuali e i servizi siano accessibili solo agli utenti e ai dispositivi autorizzati.

Gruppi di sicurezza di rete

Un gruppo di sicurezza di rete è un firewall di filtro pacchetti con stato di base. Consente di controllare l'accesso in base a una tupla composta da cinque elementi. I gruppi di sicurezza di rete non forniscono controlli di accesso autenticati o di ispezione a livello di applicazione. È possibile usarli per controllare il traffico in movimento tra subnet all'interno di una rete virtuale di Azure e il traffico tra una rete virtuale di Azure e Internet.

Azure Firewall

Firewall di Azure è un servizio di sicurezza firewall di rete nativo del cloud e intelligente che fornisce protezione dalle minacce per i carichi di lavoro cloud in esecuzione in Azure. È un firewall con stato completo distribuito come servizio con disponibilità elevata e scalabilità cloud senza limiti. Fornisce l'ispezione del traffico sia est-ovest che nord-sud.

Firewall di Azure è disponibile in tre SKU: Basic, Standard e Premium:

- Firewall di Azure Basic : progettato per piccole e medie imprese, offrendo una protezione essenziale a un prezzo conveniente.

- Firewall di Azure Standard - fornisce filtraggio L3-L7, flussi di intelligence sulle minacce da Microsoft Cyber Security e può scalare fino a 30 Gbps.

-

Firewall di Azure Premium - Protezione avanzata dalle minacce per ambienti altamente sensibili e regolamentati con:

- Ispezione TLS: decrittografa il traffico in uscita, lo elabora per le minacce, quindi crittografa nuovamente prima dell'invio alla destinazione.

- IDPS (Sistema di rilevamento e prevenzione delle intrusioni): IDPS basato sulla firma con oltre 67.000 firme in più di 50 categorie, aggiornate con 20-40+ nuove regole ogni giorno.

- Filtro URL: estende il filtro FQDN per prendere in considerazione l'intero percorso URL.

- Categorie Web avanzate: categorizzazione avanzata in base agli URL completi per il traffico HTTP e HTTPS.

- Prestazioni migliorate: aumenta fino a 100 Gbps con supporto per flussi pesanti da 10 Gbps.

- Conformità PCI DSS: soddisfa i requisiti standard di sicurezza dei dati del settore delle carte di pagamento.

Firewall di Azure Premium è essenziale per la protezione da ransomware, in quanto può rilevare e bloccare la connettività di comando e controllo (C&C) usata dal ransomware per recuperare le chiavi di crittografia. Altre informazioni sulla protezione ransomware con Firewall di Azure.

Protezione DDoS di Azure

Protezione DDoS di Azure, combinata con le procedure consigliate per la progettazione delle applicazioni, offre funzionalità avanzate per difendersi dagli attacchi DDoS. Viene ottimizzato automaticamente per proteggere le risorse di Azure specifiche in una rete virtuale. L'abilitazione della protezione è semplice in qualsiasi rete virtuale nuova o esistente e non richiede modifiche alle applicazioni o alle risorse.

Protezione DDoS di Azure offre due livelli: Protezione di rete DDoS e Protezione IP DDoS.

Protezione di rete DDoS : fornisce funzionalità avanzate per difendersi dagli attacchi DDoS (Distributed Denial of Service). Opera a livello di rete 3 e 4 e include funzionalità avanzate come il supporto rapido delle risposte DDoS, la protezione dei costi e gli sconti su Web Application Firewall (WAF).

Protezione IP DDoS : segue un modello IP con pagamento in base al consumo. Include le stesse funzionalità di progettazione di base di Protezione di rete DDoS, ma non offre servizi aggiuntivi come il supporto rapido delle risposte DDoS, la protezione dei costi e gli sconti WAF.

Controllo di route e tunneling forzato

La possibilità di controllare il comportamento di routing nella rete virtuale di Azure è una funzionalità critica per il controllo di accesso e la sicurezza di rete. Se si vuole essere certi che tutto il traffico da e verso la rete virtuale di Azure passi attraverso una determinata appliance di sicurezza virtuale, ad esempio, è necessario poter controllare e personalizzare il comportamento di routing. È possibile eseguire questo controllo e la personalizzazione configurando User-Defined Route in Azure.

User-Defined Routes consentono di personalizzare i percorsi in ingresso e in uscita per il traffico in ingresso e in uscita da singole macchine virtuali o subnet per garantire il percorso più sicuro possibile. Il tunneling forzato è un meccanismo che è possibile usare per assicurarsi che i servizi non siano autorizzati ad avviare una connessione ai dispositivi su Internet.

Questa restrizione è diversa dalla possibilità di accettare le connessioni in ingresso e quindi di rispondere a tali connessioni. I server Web front-end devono rispondere alle richieste dagli host Internet. Pertanto, il traffico con origine Internet è consentito in ingresso a questi server Web e i server Web possono rispondere.

In genere, usare il tunneling forzato per forzare il traffico in uscita verso Internet per passare attraverso proxy e firewall di sicurezza locali.

Appliance di sicurezza di rete virtuale

Mentre i gruppi di sicurezza di rete, le route User-Defined e il tunneling forzato offrono un livello di sicurezza a livello di rete e trasporto del modello OSI, potrebbero verificarsi momenti in cui si vuole abilitare la sicurezza a livelli più elevati dello stack. È possibile accedere a queste funzionalità di sicurezza di rete avanzate usando una soluzione di appliance di sicurezza di rete dei partner di Azure. È possibile trovare le soluzioni di sicurezza di rete dei partner di Azure più recenti visitando Azure Marketplace e cercando sicurezza di rete e sicurezza di rete.

Rete virtuale di Azure

Una rete virtuale di Azure (VNet) è una rappresentazione della propria rete personalizzata nel cloud. Si tratta di un isolamento logico dell'infrastruttura di rete di Azure dedicata alla sottoscrizione. È possibile controllare completamente i blocchi di indirizzi IP, le impostazioni DNS, i criteri di sicurezza e le tabelle di route in questa rete. È possibile segmentare la rete virtuale in subnet e inserire macchine virtuali IaaS di Azure in reti virtuali di Azure.

È anche possibile connettere la rete virtuale alla rete locale usando una delle opzioni di connettività disponibili in Azure. In pratica è possibile espandere la rete ad Azure, con il controllo completo sui blocchi di indirizzi IP con tutti i vantaggi di livello aziendale offerti da Azure.

La rete di Azure supporta vari scenari di accesso remoto sicuro, Alcuni di questi scenari includono:

Connettere la rete locale a una rete virtuale di Azure con una VPN

Connettere la rete locale a una rete virtuale di Azure con un collegamento WAN dedicato

Gestione rete virtuale di Azure

Gestione rete virtuale di Azure offre una soluzione centralizzata per la gestione e la protezione delle reti virtuali su larga scala. Usa le regole di amministratore della sicurezza per definire e applicare in modo centralizzato i criteri di sicurezza nell'intera organizzazione. Le regole di amministrazione della sicurezza hanno la precedenza sulle regole del gruppo di sicurezza di rete e vengono applicate alla rete virtuale. Questa precedenza consente alle organizzazioni di applicare criteri base con regole di amministrazione della sicurezza, consentendo comunque ai team downstream di personalizzare i gruppi di sicurezza di rete in base a esigenze specifiche a livello di subnet e di scheda di interfaccia di rete.

A seconda delle esigenze dell'organizzazione, usare Consenti, Nega o Consenti sempre le azioni delle regole per applicare i criteri di sicurezza:

| Azione della regola | Description |

|---|---|

| Allow | Consente il traffico specificato per impostazione predefinita. I gruppi di sicurezza di rete downstream ricevono ancora questo traffico e potrebbero negarlo. |

| Consenti sempre | Consentire sempre il traffico specificato, indipendentemente dalle altre regole con NSG o priorità inferiori. Usare questa regola per assicurarsi che l'agente di monitoraggio, il controller di dominio o il traffico di gestione non venga bloccato. |

| Deny | Bloccare il traffico specificato. I gruppi di sicurezza di rete downstream non valutano questo traffico dopo che è stato negato da una regola di amministrazione della sicurezza, facendo in modo che le porte ad alto rischio per reti virtuali nuove ed esistenti siano protette per impostazione predefinita. |

In Gestione rete virtuale di Azure i gruppi di rete consentono di raggruppare le reti virtuali per la gestione centralizzata e l'applicazione dei criteri di sicurezza. I gruppi di rete sono raggruppamenti logici di reti virtuali che si basano sulle esigenze relative alla topologia e alla sicurezza. È possibile aggiornare manualmente l'appartenenza alla rete virtuale dei gruppi di rete oppure definire istruzioni condizionali con Criteri di Azure per aggiornare dinamicamente i gruppi di rete e aggiornare automaticamente l'appartenenza al gruppo di rete.

Collegamento privato di Azure

Collegamento privato di Azure consente di accedere ai servizi PaaS di Azure, ad esempio Archiviazione di Azure e Database SQL, nonché ai servizi di proprietà di clienti/partner ospitati in Azure privatamente nella rete virtuale tramite un endpoint privato. Collegamento privato di Azure offre un'esperienza coerente di configurazione e utilizzo per i servizi PaaS di Azure, i servizi di proprietà dei clienti e quelli condivisi dei partner. Il traffico che transita dalla rete virtuale al servizio di Azure rimane sempre nella rete backbone di Microsoft Azure.

Usando endpoint privati, è possibile proteggere le risorse critiche del servizio di Azure solo nelle reti virtuali. L'endpoint privato di Azure usa un indirizzo IP privato dalla rete virtuale per connettersi privatamente e in modo sicuro a un servizio basato sul collegamento privato di Azure, portando effettivamente il servizio nella rete virtuale. L'esposizione della rete virtuale alla rete Internet pubblica non è più necessaria per usare i servizi in Azure.

È anche possibile creare un servizio di collegamento privato personale nella rete virtuale. Il servizio Collegamento privato di Azure è il riferimento a un servizio personale basato su Collegamento privato di Azure. Il servizio in esecuzione dietro Azure Load Balancer Standard può essere abilitato per l'accesso al Collegamento privato in modo che gli utenti del servizio possano accedervi privatamente dalle proprie reti virtuali. I clienti possono creare un endpoint privato all'interno della rete virtuale ed eseguirne il mapping a questo servizio. L'esposizione del servizio alla rete Internet pubblica non è più necessaria per il rendering dei servizi in Azure.

gateway VPN

Per inviare il traffico di rete tra la rete virtuale di Azure e il sito locale, è necessario creare un gateway VPN per la rete virtuale di Azure. Un gateway VPN è un tipo di gateway di rete virtuale che invia traffico crittografato attraverso una connessione pubblica. È anche possibile usare i gateway VPN per inviare il traffico tra le reti virtuali di Azure tramite l'infrastruttura di rete di Azure.

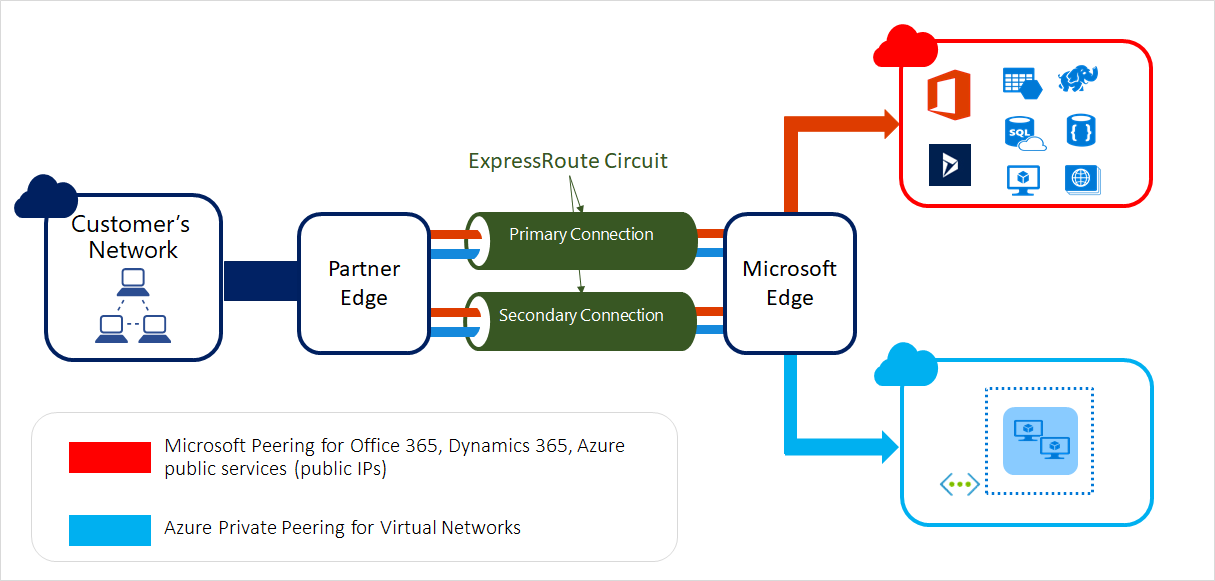

ExpressRoute

Microsoft Azure ExpressRoute è un collegamento WAN dedicato che consente di estendere le reti locali nel cloud Microsoft tramite una connessione privata dedicata facilitata da un provider di connettività.

Con ExpressRoute è possibile stabilire connessioni ai servizi cloud Microsoft, come Microsoft Azure e Microsoft 365. La connettività può essere stabilita da una rete Any-to-Any (IPVPN), da una rete Ethernet punto a punto o da una Cross Connection virtuale tramite un provider di connettività presso una struttura di coubicazione.

Le connessioni ExpressRoute non passano su Internet pubblico e sono più sicure rispetto alle soluzioni basate su VPN. Questa progettazione consente alle connessioni ExpressRoute di offrire maggiore affidabilità, velocità più veloci, latenze inferiori e maggiore sicurezza rispetto alle connessioni tipiche su Internet.

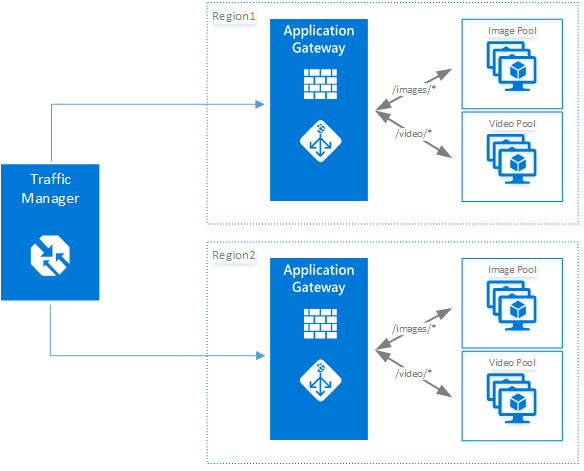

gateway applicazione

Il gateway applicazione di Microsoft Azure offre un servizio di controller per la distribuzione di applicazioni con numerose funzionalità di bilanciamento del carico di livello 7 per l'applicazione.

Consente di ottimizzare la produttività della Web farm eseguendo l'offload della terminazione TLS a elevato utilizzo di CPU nell'Application Gateway (noto anche come offload TLS o bridging TLS). Offre anche altre funzionalità di routing di livello 7, tra cui la distribuzione round robin del traffico in ingresso, l'affinità di sessione basata su cookie, il routing basato su percorso URL e la possibilità di ospitare più siti Web dietro un unico gateway applicazione. Il gateway applicazione di Azure è un dispositivo di bilanciamento del carico di livello 7.

Fornisce richieste HTTP con routing delle prestazioni e failover tra server diversi, sia nel cloud che in locale.

L'applicazione offre molte funzionalità di Application Delivery Controller (ADC), tra cui bilanciamento del carico HTTP, affinità di sessione basata su cookie, offload TLS, probe di integrità personalizzati, supporto per più siti e molti altri.

Firewall per applicazioni Web

Web Application Firewall è una funzionalità di Azure Application Gateway che protegge le applicazioni web che utilizzano il gateway applicazione per le funzioni standard di Application Delivery Control (ADC). Web application firewall li protegge dalla maggior parte delle prime 10 vulnerabilità Web comuni di OWASP.

Protezione dagli attacchi SQL injection

Protezione da attacchi Web comuni, ad esempio l'inserimento di comandi, il contrabbando di richieste HTTP, la suddivisione delle risposte HTTP e l'inclusione di file remoti

Protezione dalle violazioni del protocollo HTTP

Protezione da anomalie del protocollo HTTP, ad esempio agente utente host e intestazioni accept mancanti

Prevenzione contro robot, crawler e scanner

Rilevamento di errori di configurazione comuni dell'applicazione (ad esempio, Apache, IIS)

Un web application firewall (WAF) centralizzato semplifica la gestione della sicurezza e migliora la protezione dagli attacchi Web. Offre una migliore garanzia contro le minacce alle intrusioni e può rispondere più rapidamente alle minacce alla sicurezza applicando patch centralmente alle vulnerabilità note, anziché proteggere ogni singola applicazione Web. È possibile aggiornare facilmente i gateway applicazione esistenti per includere un web application firewall.

Frontdoor di Azure

Frontdoor di Azure è un punto di ingresso globale e scalabile che usa la rete perimetrale globale di Microsoft per creare applicazioni Web veloci, sicure e ampiamente scalabili. Frontdoor fornisce:

- Bilanciamento del carico globale: distribuire il traffico tra più back-end in aree diverse

- Web application firewall integrato: protezione da vulnerabilità e attacchi Web comuni

- Protezione DDoS: protezione predefinita dagli attacchi Denial of Service distribuiti

- Offload SSL/TLS: gestione centralizzata dei certificati e crittografia del traffico

- Routing basato su URL: instradare il traffico a back-end diversi in base ai modelli di URL

Frontdoor combina la distribuzione di contenuti, l'accelerazione dell'applicazione e la sicurezza in un unico servizio.

Gestione traffico

Gestione traffico di Microsoft Azure consente di controllare la distribuzione del traffico utente per gli endpoint di servizio in data center diversi. Gli endpoint di servizio supportati da Gestione traffico includono macchine virtuali di Azure, app Web e servizi cloud. È anche possibile usare Gestione traffico con endpoint esterni, non di Azure.

Gestione Traffico usa DNS (Domain Name System) per indirizzare le richieste client all'endpoint più appropriato in base a un metodo di routing del traffico e allo stato degli endpoint. Gestione traffico offre una gamma di metodi di routing del traffico in base alle diverse esigenze dell'applicazione, al monitoraggio dell'integrità degli endpoint e al failover automatico. Gestione traffico è resiliente agli errori, incluso l'errore di un'intera area di Azure.

Azure Load Balancer

Azure Load Balancer offre elevati livelli di disponibilità e prestazioni di rete per le applicazioni. Si tratta di un servizio di bilanciamento del carico di livello 4 (TCP, UDP) che distribuisce il traffico in ingresso tra istanze integre di servizi definiti in un set con carico bilanciato. È possibile configurare Azure Load Balancer per:

Bilanciare il carico del traffico Internet in ingresso nelle macchine virtuali. Questa configurazione è nota come bilanciamento del carico pubblico.

Bilanciare il carico del traffico tra macchine virtuali in una rete virtuale, tra macchine virtuali nei servizi cloud o tra computer locali e macchine virtuali in una rete virtuale cross-premise. Questa configurazione è nota come bilanciamento del carico interno.

Inoltrare il traffico esterno a una macchina virtuale specifica

DNS interno

È possibile gestire l'elenco dei server DNS usati in una rete virtuale nel portale di Azure o nel file di configurazione di rete. È possibile aggiungere fino a 12 server DNS per ogni rete virtuale. Quando si specificano i server DNS, verificare di elencare i server DNS nell'ordine corretto per l'ambiente in uso. Gli elenchi di server DNS non funzionano round robin. Vengono usati nell'ordine specificato. Se il primo server DNS nell'elenco è raggiungibile, il client usa tale server DNS indipendentemente dal fatto che il server DNS funzioni correttamente o meno. Per modificare l'ordine del server DNS per la rete virtuale, rimuovere i server DNS dall'elenco e aggiungerli di nuovo nell'ordine desiderato. Il sistema DNS supporta l'aspetto della disponibilità della triade di sicurezza "riservatezza, integrità e disponibilità".

Azure DNS

Il nome DNS (Domain Name System) è responsabile della conversione (o risoluzione) del nome di un sito Web o del servizio nel relativo indirizzo IP. DNS di Azure è un servizio di hosting per i domini DNS, fornendo la risoluzione dei nomi usando l'infrastruttura di Microsoft Azure. Ospitando i domini in Azure, è possibile gestire i record DNS usando le stesse credenziali, API, strumenti e fatturazione come per gli altri servizi Azure. DNS supporta l'aspetto della disponibilità della triade di sicurezza "CIA".

NSG dei log di Monitoraggio di Azure

È possibile abilitare le seguenti categorie di log di diagnostica per i gruppi di sicurezza di rete:

Evento: contiene voci relative alle regole dei gruppi di sicurezza di rete applicate alle VM e ai ruoli delle istanze in base all'indirizzo MAC. Lo stato di queste regole viene raccolto ogni 60 secondi.

Contatore di regole: contiene voci che indicano quante volte ogni regola dei gruppi di sicurezza di rete viene applicata per rifiutare o consentire il traffico.

Microsoft Defender per il cloud

Microsoft Defender per il cloud analizza continuamente lo stato di sicurezza delle risorse di Azure per le procedure consigliate per la sicurezza di rete. Quando Defender for Cloud identifica potenziali vulnerabilità di sicurezza, crea raccomandazioni che guidano il processo di configurazione dei controlli necessari per rafforzare e proteggere le risorse.

Advanced Container Networking Services (ACNS)

Advanced Container Networking Services (ACNS) è una suite completa progettata per migliorare l'efficienza operativa dei cluster del servizio Azure Kubernetes. Offre funzionalità avanzate di sicurezza e osservabilità, risolvendo le complessità della gestione dell'infrastruttura di microservizi su larga scala.

Queste funzionalità sono suddivise in due pilastri principali:

Sicurezza: per i cluster che usano Azure CNI con tecnologia Cilium, i criteri di rete includono filtri per il nome di dominio completo (FQDN) per risolvere le complessità della gestione della configurazione.

Osservabilità: questa funzionalità della suite Advanced Container Networking Services offre la potenza del piano di controllo di Hubble sia ai piani dati Cilium che non Cilium Linux, offrendo una maggiore visibilità sulle reti e sulle prestazioni.

Operazioni e gestione della sicurezza

La gestione e il monitoraggio della sicurezza dell'ambiente Di Azure sono essenziali per mantenere un comportamento di sicurezza sicuro. Azure offre strumenti completi per operazioni di sicurezza, rilevamento delle minacce e risposta agli eventi imprevisti. Per informazioni dettagliate sulla gestione e il monitoraggio della sicurezza, vedere Panoramica della gestione e del monitoraggio della sicurezza di Azure. Per le procedure consigliate per la sicurezza operativa, vedere Procedure consigliate per la sicurezza operativa di Azure. Per una panoramica completa della sicurezza operativa, vedere Panoramica della sicurezza operativa di Azure.

Microsoft Sentinel

Microsoft Sentinel è una soluzione scalabile, nativa del cloud, di informazioni di sicurezza e gestione degli eventi (SIEM) e di orchestrazione, automazione e risposta alla sicurezza (SOAR). Microsoft Sentinel offre funzionalità intelligenti di analisi della sicurezza e intelligence sulle minacce in tutta l'azienda, offrendo un'unica soluzione per il rilevamento degli attacchi, la visibilità delle minacce, la ricerca proattiva e la risposta alle minacce.

Microsoft Sentinel è ora disponibile nel portale di Microsoft Defender per tutti i clienti, offrendo un'esperienza unificata per le operazioni di sicurezza che semplifica i flussi di lavoro e migliora la visibilità. L'integrazione con Security Copilot consente agli analisti di interagire con i dati di Microsoft Sentinel usando il linguaggio naturale, generare query di ricerca e automatizzare le indagini per una risposta più rapida alle minacce.

Microsoft Defender per il cloud

Microsoft Defender for Cloud consente di prevenire, rilevare e rispondere alle minacce offrendo maggiore visibilità e controllo sulla sicurezza delle risorse di Azure. Microsoft Defender for Cloud offre funzionalità integrate di monitoraggio della sicurezza e gestione dei criteri nelle sottoscrizioni di Azure, consente di rilevare le minacce che altrimenti potrebbero non essere rilevate e funziona con un ampio ecosistema di soluzioni di sicurezza.

Microsoft Defender for Cloud offre una protezione completa con piani specifici del carico di lavoro, tra cui:

- Defender per server - Protezione avanzata dalle minacce per server Windows e Linux

- Defender per contenitori - Sicurezza per applicazioni in contenitori e Kubernetes

- Defender for Storage - Rilevamento delle minacce mediante scansione malware e individuazione dei dati sensibili

- Defender per Database - Protezione per Azure SQL, Database di Azure per MySQL e PostgreSQL

- Defender per AI Services - Protezione di runtime per i servizi di intelligenza artificiale di Azure contro tentativi di jailbreak, esposizione dei dati e modelli di accesso sospetti

- Defender CSPM - Cloud Security Posture Management con l'analisi del percorso di attacco, la governance della sicurezza e la gestione del comportamento di sicurezza dell'intelligenza artificiale

Defender for Cloud consente inoltre di eseguire operazioni di sicurezza offrendo un singolo dashboard che visualizza avvisi e raccomandazioni su cui è possibile agire immediatamente. L'integrazione di Security Copilot offre riepiloghi generati dall'intelligenza artificiale, script di correzione e funzionalità di delega per accelerare la correzione dei rischi.

Per le funzionalità complete di rilevamento delle minacce in Azure, vedere Protezione dalle minacce di Azure.

Crittografia del disco della macchina virtuale

Per impostazione predefinita, la crittografia nell'host consente di crittografare i dischi delle macchine virtuali IaaS. Fornisce la crittografia lato server a livello di host della macchina virtuale usando la crittografia AES 256, conforme a FIPS 140-2. Questa crittografia si verifica senza usare le risorse della CPU della macchina virtuale e fornisce la crittografia end-to-end per dischi temporanei, cache del sistema operativo/disco dati e flussi di dati in Archiviazione di Azure. Per impostazione predefinita, usa chiavi gestite dalla piattaforma senza alcuna configurazione aggiuntiva necessaria. Facoltativamente, è possibile configurare la soluzione con chiavi gestite dal cliente archiviate in Azure Key Vault o nel modulo di protezione hardware gestito di Azure Key Vault quando è necessario controllare e gestire le proprie chiavi di crittografia del disco. Questa soluzione garantisce che tutti i dati nei dischi delle macchine virtuali vengano crittografati quando inattivi nell'archiviazione di Azure. Per altre informazioni sulle opzioni di gestione delle chiavi, vedere Gestione delle chiavi in Azure.

Azure Resource Manager

Azure Resource Manager consente di usare le risorse incluse nella soluzione come un gruppo. È possibile distribuire, aggiornare o eliminare tutte le risorse della soluzione con un'unica operazione coordinata. Si usa un modello di Azure Resource Manager per la distribuzione e tale modello può funzionare per ambienti diversi, ad esempio test, gestione temporanea e produzione. Gestione risorse offre funzionalità di sicurezza, controllo e categorizzazione che semplificano la gestione delle risorse dopo la distribuzione.

Le distribuzioni basate su modelli di Azure Resource Manager consentono di migliorare la sicurezza delle soluzioni distribuite in Azure perché le impostazioni di controllo della sicurezza standard possono essere integrate in distribuzioni basate su modelli standardizzate. I modelli riducono il rischio di errori di configurazione della sicurezza che possono verificarsi durante le distribuzioni manuali.

Application Insights

Application Insights è un servizio APM (Application Performance Management) flessibile progettato per sviluppatori Web. Consente di monitorare le applicazioni Web attive e di rilevare automaticamente i problemi di prestazioni. Usando potenti strumenti di analisi, è possibile diagnosticare i problemi e ottenere informazioni dettagliate sulle interazioni degli utenti con le app. Application Insights monitora l'applicazione in modo continuo, dallo sviluppo fino ai test e all'ambiente di produzione.

Application Insights genera grafici e tabelle dettagliate che rivelano picchi di tempi di attività utente, velocità di risposta delle app e prestazioni di qualsiasi servizio esterno su cui si basa.

Se si verificano arresti anomali, errori o problemi di prestazioni, è possibile cercare i dati in dettaglio per diagnosticare la causa. Il servizio invia messaggi di posta elettronica se sono presenti modifiche alla disponibilità e alle prestazioni dell'app. Application Insights diventa quindi uno strumento utile per la sicurezza perché contribuisce alla disponibilità nell'ambito della triade di sicurezza: riservatezza, integrità e disponibilità.

Azure Monitor

Azure Monitor offre visualizzazione, query, routing, avvisi, scalabilità automatica e automazione sui dati sia della sottoscrizione di Azure (Log Attività) che di ogni singola risorsa di Azure (Log Risorse). È possibile usare Monitoraggio di Azure per ricevere avvisi sugli eventi relativi alla sicurezza generati nei log di Azure.

Log di Monitoraggio di Azure

I log di Monitoraggio di Azure offrono una soluzione di gestione IT sia per l'infrastruttura locale che per l'infrastruttura basata su cloud di terze parti ( ad esempio Amazon Web Services) oltre alle risorse di Azure. I dati di Monitoraggio di Azure possono essere indirizzati direttamente ai log di Monitoraggio di Azure, in modo da visualizzare le metriche e i log dell'intero ambiente in un'unica posizione.

I log di Monitoraggio di Azure possono essere utili per analisi della sicurezza per scopi legali e di altro tipo, perché questo strumento consente di eseguire rapidamente ricerche in grandi quantità di voci relative alla sicurezza con un approccio di query flessibile. Inoltre, i log proxy e firewall locali possono essere esportati in Azure e resi disponibili per l'analisi usando i log di Monitoraggio di Azure.

Azure Advisor

Azure Advisor è un consulente cloud personalizzato che consente di ottimizzare le distribuzioni di Azure. Analizza i dati di configurazione e utilizzo delle risorse. Consiglia quindi soluzioni per migliorare le prestazioni, la sicurezza e l'affidabilità delle risorse cercando opportunità per ridurre la spesa complessiva di Azure. Azure Advisor offre consigli che possono migliorare notevolmente lo stato di sicurezza complessivo delle soluzioni distribuite in Azure. Queste raccomandazioni sono ricavate dall'analisi della sicurezza eseguita da Microsoft Defender for Cloud.

Gestione delle identità e dell'accesso

L'identità è il perimetro di sicurezza principale nel cloud computing. La protezione delle identità e il controllo dell'accesso alle risorse è fondamentale per proteggere l'ambiente Di Azure. Microsoft Entra ID offre funzionalità complete di gestione delle identità e degli accessi. Per informazioni dettagliate, vedere Panoramica di Gestione delle identità di Azure. Per le procedure consigliate per la gestione delle identità, vedere Procedure consigliate per la gestione delle identità di Azure e il controllo di accesso. Per indicazioni sulla protezione dell'infrastruttura di gestione delle identità, vedere Cinque passaggi per proteggere l'infrastruttura di gestione delle identità.

Microsoft Entra ID

Microsoft Entra ID è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft. Fornisce:

- Single Sign-On (SSO): consentire agli utenti di accedere a più applicazioni con un set di credenziali

- Multi-Factor Authentication (MFA): richiedere più forme di verifica per l'accesso

- Accesso condizionale: controllare l'accesso alle risorse in base a utente, dispositivo, posizione e rischio

- Identity Protection: rilevare e rispondere ai rischi basati sull'identità

- Privileged Identity Management (PIM): fornisce accesso privilegiato just-in-time alle risorse di Azure

- Identity Governance: gestire il ciclo di vita delle identità e i diritti di accesso

Controllo degli accessi in base al ruolo

Il controllo degli accessi in base al ruolo di Azure consente di gestire chi ha accesso alle risorse di Azure, le operazioni che possono eseguire con tali risorse e le aree a cui hanno accesso. RBAC offre una gestione granulare degli accessi per le risorse Azure, consentendo di concedere agli utenti solo i diritti necessari per svolgere le proprie mansioni.

Gestione delle identità con privilegi di Microsoft Entra

Microsoft Entra Privileged Identity Management (PIM) consente di gestire, controllare e monitorare l'accesso a risorse importanti nell'organizzazione. PIM fornisce l'attivazione dei ruoli basata sul tempo e basata sull'approvazione per attenuare i rischi di autorizzazioni di accesso eccessive, non necessarie o improprie.

Identità gestite per le risorse di Azure

Le identità gestite per le risorse di Azure forniscono ai servizi di Azure un'identità gestita automaticamente in Microsoft Entra ID. Usare questa identità per eseguire l'autenticazione a qualsiasi servizio che supporti l'autenticazione di Microsoft Entra, senza avere credenziali nel codice.

Gli aggiornamenti delle patch forniscono la base per trovare e risolvere potenziali problemi e semplificare il processo di gestione degli aggiornamenti software. Riducono il numero di aggiornamenti software da distribuire nell'azienda e aumentano la capacità di monitorare la conformità.

Gestione e reporting dei criteri di sicurezza

Defender per il cloud consente di prevenire, rilevare e rispondere alle minacce. Offre maggiore visibilità e controllo sulla sicurezza delle risorse di Azure. Integra il monitoraggio della sicurezza e la gestione dei criteri in tutte le sottoscrizioni di Azure. Aiuta a rilevare le minacce che potrebbero altrimenti passare inosservate e opera con un ampio ecosistema di soluzioni per la sicurezza.

Identità sicura

Per gestire le identità e l'accesso, Microsoft usa più procedure e tecnologie di sicurezza nei propri prodotti e servizi.

L'autenticazione a più fattori richiede agli utenti di usare più metodi per l'accesso, l'ambiente locale e il cloud. Offre autenticazione avanzata con diverse facili opzioni di verifica, garantendo al tempo stesso agli utenti un processo di accesso semplice.

Microsoft Authenticator offre un'esperienza di autenticazione a più fattori intuitiva che funziona con gli account Microsoft Entra ID e Microsoft. Include il supporto per le approvazioni indossabili e basate sulle impronte digitali.

L'applicazione di criteri password aumenta la sicurezza delle password tradizionali imponendo requisiti di lunghezza e complessità, la rotazione periodica forzata e il blocco account dopo tentativi di autenticazione non riusciti.

L'autenticazione basata su token abilita l'autenticazione tramite Microsoft Entra ID.

Il controllo degli accessi in base al ruolo di Azure consente di concedere l'accesso in base al ruolo assegnato dell'utente. È facile concedere agli utenti solo la quantità di accesso necessaria per svolgere il proprio lavoro. È possibile personalizzare il controllo degli accessi in base al ruolo di Azure per il modello aziendale e la tolleranza al rischio dell'organizzazione.

La gestione integrata delle identità (identità ibrida) consente di mantenere il controllo dell'accesso degli utenti tra data center interni e piattaforme cloud. Crea una singola identità utente per l'autenticazione e l'autorizzazione per tutte le risorse.

Proteggere app e dati

Microsoft Entra ID, una soluzione cloud completa di gestione delle identità e degli accessi, consente di proteggere l'accesso ai dati nelle applicazioni sul sito e nel cloud e semplifica la gestione di utenti e gruppi. Combina servizi directory di base, governance avanzata delle identità, sicurezza e gestione dell'accesso alle applicazioni e consente agli sviluppatori di incorporare facilmente la gestione delle identità basata su criteri nelle proprie app. Per migliorare l'ID Microsoft Entra, è possibile aggiungere funzionalità a pagamento usando le edizioni Microsoft Entra Basic, Premium P1 e Premium P2.

Cloud App Discovery è una funzionalità premium di Microsoft Entra ID che consente di identificare le applicazioni cloud usate dai dipendenti dell'organizzazione.

Microsoft Entra ID Protection è un servizio di sicurezza che usa le funzionalità di rilevamento anomalie di Microsoft Entra per offrire una visualizzazione consolidata dei rilevamenti dei rischi e delle potenziali vulnerabilità che potrebbero influire sulle identità dell'organizzazione.

Microsoft Entra Domain Services consente di aggiungere VM di Azure a un dominio senza che sia necessario distribuire controller di dominio. Gli utenti accedono a queste VM usando le credenziali aziendali di Active Directory e possono accedere alle risorse con facilità.

Microsoft Entra B2C è un servizio di gestione delle identità globale a disponibilità elevata per le app rivolte agli utenti che possono essere ridimensionate a centinaia di milioni di identità e integrarsi tra piattaforme per dispositivi mobili e Web. I clienti possono accedere a tutte le applicazioni tramite esperienze personalizzabili con account dei social media esistenti oppure con creando nuove credenziali autonome.

Collaborazione B2B di Microsoft Entra è una soluzione di integrazione dei partner che supporta le relazioni tra aziende consentendo ai partner di accedere in modo selettivo alle applicazioni e ai dati aziendali usando le proprie identità autogestite.

L'aggiunta a Microsoft Entra consente di estendere le funzionalità del cloud a dispositivi Windows 10 per una gestione centralizzata. Gli utenti possono così connettersi al cloud dell'azienda o dell'organizzazione tramite Microsoft Entra ID usufruendo di un accesso semplificato alle app e alle risorse.

Application Proxy di Microsoft Entra fornisce l'accesso remoto sicuro e SSO per le applicazioni Web ospitate in locale.

Passaggi successivi

Comprendere la responsabilità condivisa nel cloud.

Informazioni su come Microsoft Defender for Cloud consente di prevenire, rilevare e rispondere alle minacce offrendo maggiore visibilità e controllo sulla sicurezza delle risorse di Azure.

Esplorare le procedure consigliate e i modelli di sicurezza di Azure per consigli aggiuntivi sulla sicurezza.

Per indicazioni complete sulla sicurezza, vedere il benchmark della sicurezza cloud Microsoft .

Per una visualizzazione della protezione, del rilevamento e della risposta dell'architettura di sicurezza di Azure, vedere Sicurezza end-to-end in Azure .