Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazTa przeglądarka nie jest już obsługiwana.

Przejdź na przeglądarkę Microsoft Edge, aby korzystać z najnowszych funkcji, aktualizacji zabezpieczeń i pomocy technicznej.

Z tego artykułu dowiesz się, jak zintegrować rozwiązania ATP SpotLight i ChronicX z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu technologii ATP SpotLight i ChronicX z identyfikatorem Microsoft Entra ID można wykonywać następujące czynności:

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

ATP SpotLight i ChronicX obsługują inicjowane SP logowanie jednokrotne (SSO).

Usługa ATP SpotLight i ChronicX obsługuje aprowizowanie użytkowników Just In Time.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Aby skonfigurować integrację ATP SpotLight i ChronicX z Microsoft Entra ID, należy dodać ATP SpotLight i ChronicX z galerii do listy zarządzanych aplikacji SaaS.

Możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację dla dzierżawcy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o narzędziach Microsoft 365.

Skonfiguruj i przetestuj Microsoft Entra SSO z ATP SpotLight i ChronicX, używając użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić zależność między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w ATP SpotLight i ChronicX.

Aby skonfigurować i przetestować Microsoft Entra SSO z ATP SpotLight i ChronicX, wykonaj następujące kroki:

Aby włączyć SSO Microsoft Entra, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

Przejdź do aplikacji Identity>Applications>Aplikacje dla przedsiębiorstw>ATP SpotLight i ChronicX>logowania jednokrotnego.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

Na stronie Konfiguruj logowanie jednokrotnego przy użyciu SAML, kliknij ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym dla identyfikatora (ID jednostki) wpisz wartość: urn:amazon:cognito:sp:ca-central-1_ELozbwSTo

b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL: https://atpprod.auth.ca-central-1.amazoncognito.com/saml2/idpresponse

c. W polu tekstowym Adres logowania wpisz adres URL, używając jednego z następujących wzorców:

| URL logowania |

|---|

https://sandbox.<AppDomain>.com |

<CustomerSSOName> |

https://<CustomerName>.<AppDomain>.com/ |

Uwaga

Ta wartość nie jest prawdziwa. Zaktualizuj tę wartość za pomocą rzeczywistego adresu URL logowania. Skontaktuj się z zespołem wsparcia klienta ATP SpotLight i ChronicX, aby uzyskać tę wartość. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

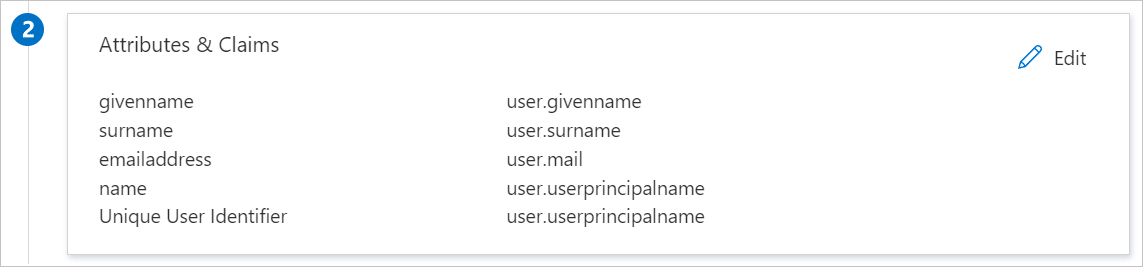

Aplikacje ATP SpotLight i ChronicX oczekują asercji SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz tego, aplikacje ATP SpotLight i ChronicX oczekują przekazania kilku dodatkowych atrybutów w odpowiedzi SAML, pokazanych poniżej. Te atrybuty są również z góry wypełnione, ale można je przejrzeć w razie potrzeby.

| Nazwa | Atrybut źródłowy |

|---|---|

| kod organizacji | <organizationcode> |

| nazwa organizacji | <organizationname> |

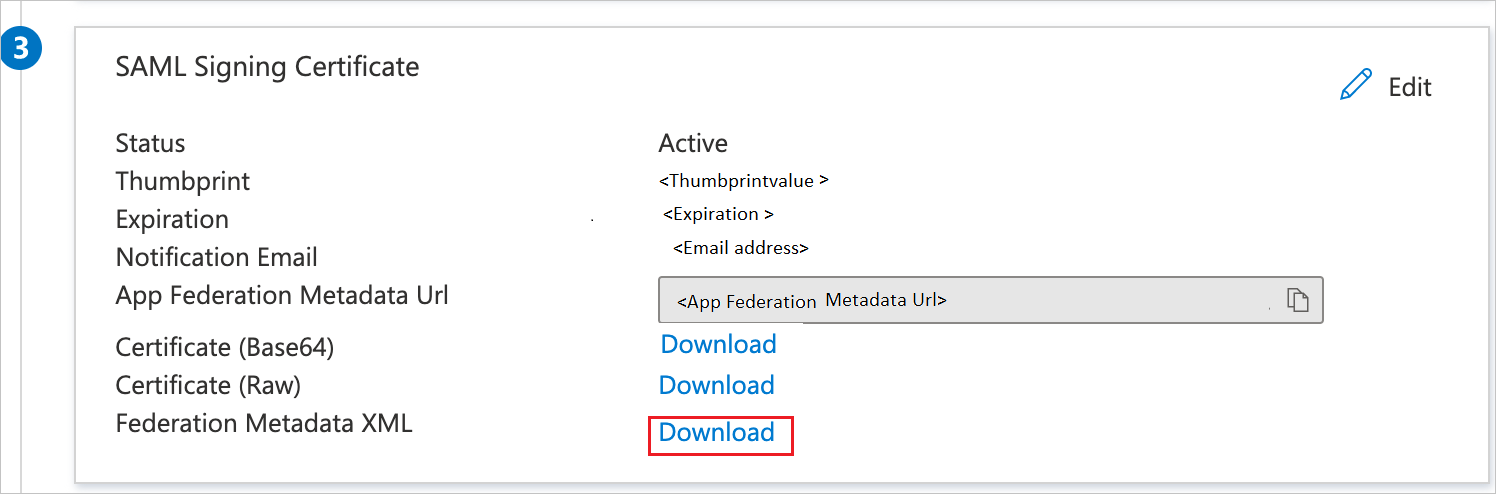

Na stronie Konfiguracja logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź Federation Metadata XML i wybierz Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie technologii ATP SpotLight i ChronicX skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Aby skonfigurować logowanie jednokrotne po stronie ATP SpotLight i ChronicX, należy wysłać pobrany plik XML metadanych federacji i odpowiednie adresy URL skopiowane z konfiguracji aplikacji do zespołu pomocy technicznej ATP SpotLight i ChronicX. Ustawili to tak, aby połączenie SAML SSO było prawidłowo ustawione po obu stronach.

W tej sekcji w usługach ATP SpotLight i ChronicX jest tworzony użytkownik o nazwie Britta Simon. Usługa ATP SpotLight i ChronicX obsługuje aprowizację użytkowników just in time, która jest domyślnie włączona. W tej sekcji nie masz żadnego zadania do wykonania. Jeśli użytkownik jeszcze nie istnieje w atP SpotLight i ChronicX, zostanie utworzony po uwierzytelnieniu.

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Kliknij Przetestuj tę aplikację, co spowoduje przekierowanie do adresu URL logowania ATP SpotLight i ChronicX, gdzie możesz rozpocząć logowanie.

Przejdź bezpośrednio do adresów URL ATP SpotLight i ChronicX i rozpocznij proces logowania stamtąd.

Możesz użyć usługi Microsoft My Apps. Po kliknięciu kafelka ATP SpotLight i ChronicX w obszarze Moje aplikacje nastąpi przekierowanie do adresu URL logowania ATP SpotLight i ChronicX. Aby uzyskać więcej informacji, zobacz Microsoft Entra Moje aplikacje.

Po skonfigurowaniu technologii ATP SpotLight i ChronicX można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.

Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazSzkolenie

Moduł

Wdrażanie i monitorowanie aplikacji dla przedsiębiorstw na platformie Azure może zapewnić bezpieczeństwo. Dowiedz się, jak wdrażać aplikacje lokalne i w chmurze dla użytkowników.

Certyfikacja

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Demonstrate the features of Microsoft Entra ID to modernize identity solutions, implement hybrid solutions, and implement identity governance.