Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazTa przeglądarka nie jest już obsługiwana.

Przejdź na przeglądarkę Microsoft Edge, aby korzystać z najnowszych funkcji, aktualizacji zabezpieczeń i pomocy technicznej.

Z tego artykułu dowiesz się, jak zintegrować oprogramowanie Igloo z firmą Microsoft Entra ID. Po zintegrowaniu oprogramowania Igloo z firmą Microsoft Entra ID można wykonywać następujące czynności:

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

W tym artykule skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym.

Aby skonfigurować integrację oprogramowania Igloo z usługą Microsoft Entra ID, należy dodać oprogramowanie Igloo z galerii do listy zarządzanych aplikacji SaaS.

Alternatywnie możesz również użyć Kreatora konfiguracji aplikacji Enterprise . W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role oraz przejść także przez konfigurację SSO. Dowiedz się więcej o asystentach Microsoft 365.

Skonfiguruj i przetestuj Microsoft Entra SSO z Igloo Software przy użyciu użytkownika testowego o nazwie B.Simon. Aby SSO działało, należy ustanowić związek między użytkownikiem Microsoft Entra a powiązanym użytkownikiem Igloo Software.

Aby skonfigurować i przetestować Microsoft Entra SSO z Igloo Software, wykonaj następujące kroki:

Wykonaj następujące kroki, aby włączyć Microsoft Entra logowanie jednokrotne.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator aplikacji w chmurze.

Przejdź do Identity>Applications>Aplikacje dla przedsiębiorstw>Igloo Software>Logowanie jednokrotne.

Na stronie Wybierz metodę logowania jednokrotnego wybierz SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu SAML kliknij ikonę ołówka przy Podstawowej konfiguracji SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu Identyfikator wpisz adres URL, korzystając z następującego wzorca: https://<company name>.igloocommmunities.com/saml.digest

b. W polu tekstowym „Adres URL odpowiedzi” wpisz adres URL, korzystając z tego wzorca: https://<company name>.igloocommmunities.com/saml.digest

c. W polu tekstowym adresu URL logowania wpisz adres URL, korzystając z następującego wzorca: https://<company name>.igloocommmunities.com

Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej klienta oprogramowania Igloo , aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

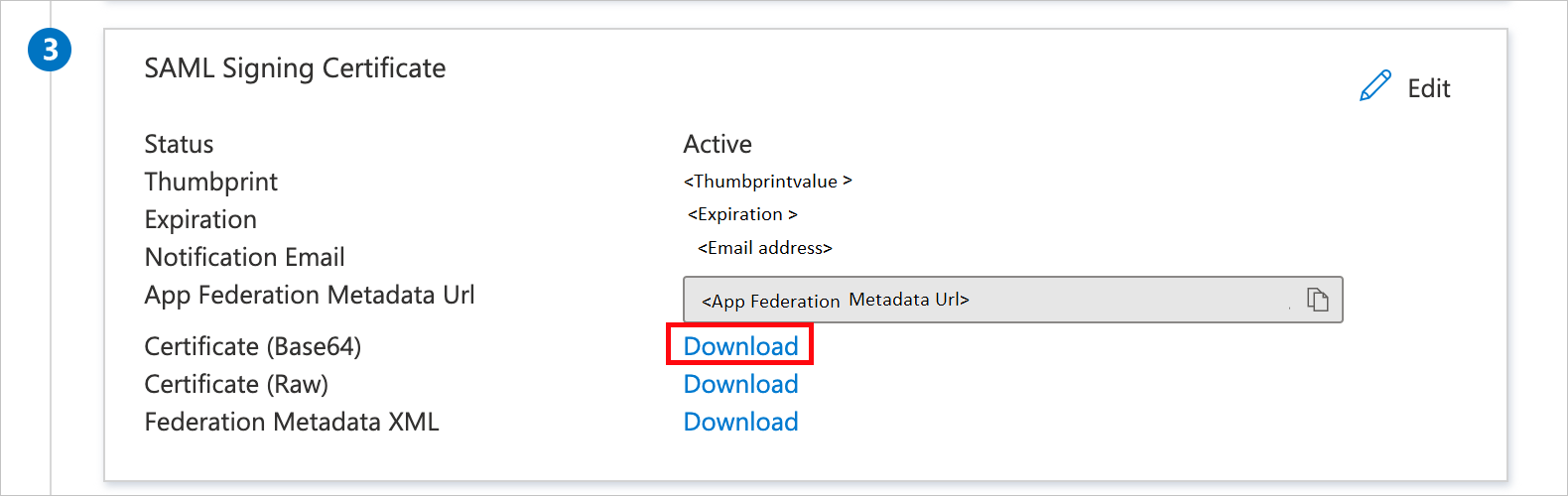

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu SAML w sekcji certyfikatu podpisywania SAML kliknij pozycję Pobierz, aby pobrać certyfikatu (Base64) z podanych opcji zgodnie z wymaganiami i zapisać go na komputerze.

W sekcji Konfigurowanie oprogramowania Igloo skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Skopiuj adresy URL konfiguracji

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

B.Simon.B.Simon@contoso.com.W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji Igloo Software.

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny oprogramowania Igloo jako administrator.

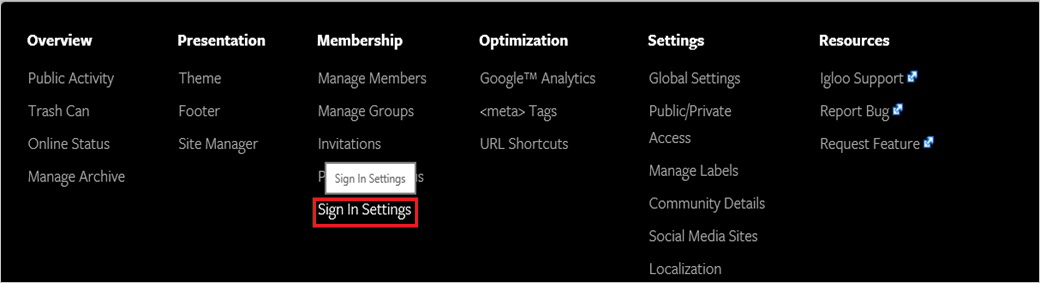

Przejdź do panelu sterowania .

Na karcie członkostwa kliknij pozycję Ustawienia logowania .

Ustawienia logowania

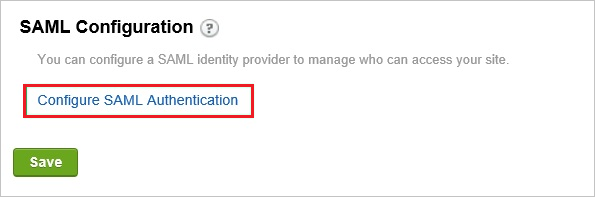

W sekcji Konfiguracja protokołu SAML kliknij Konfigurowanie uwierzytelniania SAML.

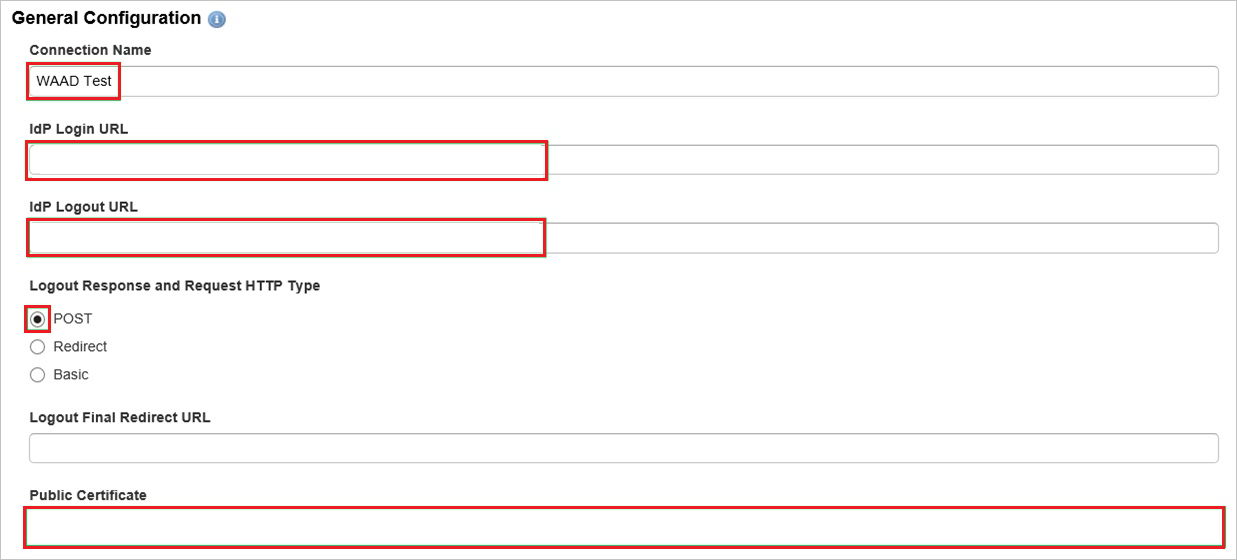

W sekcji Konfiguracja ogólna wykonaj następujące kroki:

a. W polu tekstowym Nazwa połączenia wpisz niestandardową nazwę konfiguracji.

b. W polu tekstowym IdP Logowanie adresu URL wklej wartość adresu URL logowania .

c. W polu tekstowym IdP Logout URL wklej wartość Logout URL.

d. Wybierz odpowiedź wylogowania i żądanie HTTP typu jako POST.

e. Otwórz certyfikat zakodowany base-64 w Notatniku pobrany z witryny Azure Portal, skopiuj jego zawartość do schowka, a następnie wklej go w polu tekstowym certyfikatu publicznego.

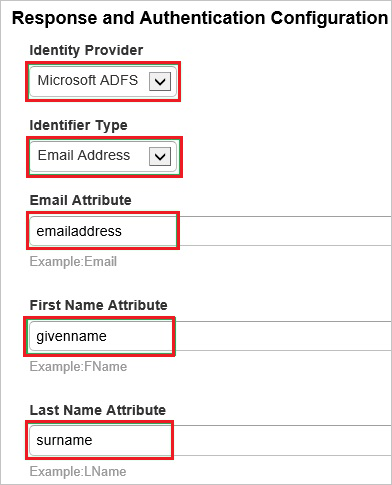

W konfiguracji odpowiedzi i uwierzytelniania wykonaj następujące kroki:

a. Jako Identity Providerwybierz pozycję Microsoft ADFS.

b. Jako typ identyfikatorawybierz adres e-mail.

c. W polu tekstowym atrybutu poczty e-mail wpisz adres e-mail.

d. W polu tekstowym atrybutu nazwy wpisz givenname.

e. W polu tekstowym atrybutu Nazwisko wpisz nazwisko.

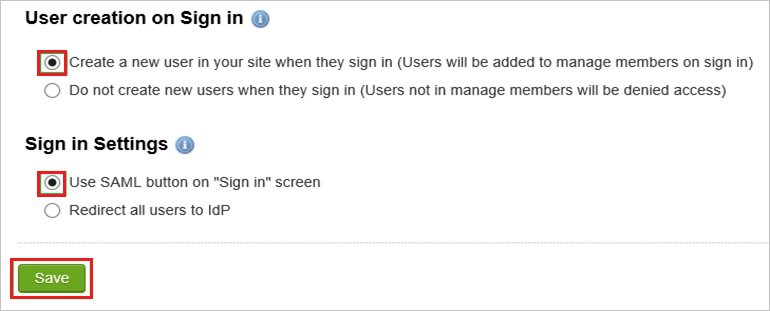

Wykonaj następujące kroki, aby ukończyć konfigurację:

a. Podczas tworzenia użytkownika podczas logowaniawybierz pozycję Utwórz nowego użytkownika w witrynie po zalogowaniu się.

b. Jako zaloguj się ustawieniawybierz pozycję Użyj przycisku SAML na ekranie "Zaloguj się".

c. Kliknij pozycję Zapisz.

Brak elementu akcji służącego do konfigurowania aprowizacji użytkowników w oprogramowaniu Igloo.

Gdy przypisany użytkownik próbuje zalogować się do oprogramowania Igloo przy użyciu panelu dostępu, oprogramowanie Igloo sprawdza, czy użytkownik istnieje. Jeśli nie ma jeszcze dostępnego konta użytkownika, zostanie ono automatycznie utworzone przez oprogramowanie Igloo.

W tej sekcji przetestujesz konfigurację logowania jednokrotnego Microsoft Entra z następującymi opcjami.

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania oprogramowania Igloo, gdzie można rozpocząć proces logowania.

Przejdź bezpośrednio do adresu URL logowania oprogramowania Igloo, aby zainicjować proces logowania.

Możesz użyć usługi Microsoft My Apps. Po kliknięciu kafelka Igloo Software w obszarze Moje aplikacje nastąpi przekierowanie do adresu URL logowania oprogramowania Igloo. Aby uzyskać więcej informacji, zobacz Microsoft Entra My Apps.

Po skonfigurowaniu oprogramowania Igloo można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.

Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazSzkolenie

Moduł

Wdrażanie i monitorowanie aplikacji dla przedsiębiorstw na platformie Azure może zapewnić bezpieczeństwo. Dowiedz się, jak wdrażać aplikacje lokalne i w chmurze dla użytkowników.

Certyfikacja

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Demonstrate the features of Microsoft Entra ID to modernize identity solutions, implement hybrid solutions, and implement identity governance.