Säkerhetsfunktioner för Azure Local, version 23H2

Gäller för: Azure Local 2311.2 och senare

Viktigt

Azure Stack HCI är nu en del av Azure Local. Läs mer.

Azure Local är en säker produkt som standard som har fler än 300 säkerhetsinställningar aktiverade redan från början. Standardsäkerhetsinställningar ger en konsekvent säkerhetsbaslinje för att säkerställa att enheterna startar i ett känt bra tillstånd.

Den här artikeln innehåller en kort konceptuell översikt över de olika säkerhetsfunktioner som är associerade med din lokala Azure-instans. Funktionerna omfattar säkerhetsstandarder, programkontroll, volymkryptering via BitLocker, hemlig rotation, lokala inbyggda användarkonton, Microsoft Defender för molnet med mera.

Azure Local har säkerhetsinställningar aktiverade som standard som ger en konsekvent säkerhetsbaslinje, ett baslinjehanteringssystem och en driftkontrollmekanism.

Du kan övervaka säkerhetsbaslinjen och inställningar för säker kärna under både distribution och körning. Du kan också inaktivera driftkontroll under distributionen när du konfigurerar säkerhetsinställningar.

När driftkontrollen tillämpas uppdateras säkerhetsinställningarna var 90:e minut. Det här uppdateringsintervallet säkerställer reparation av eventuella ändringar från önskat tillstånd. Kontinuerlig övervakning och automatisk förmedling möjliggör en konsekvent och tillförlitlig säkerhetsstatus under hela enhetens livscykel.

Säker baslinje för Azure Local:

- Förbättrar säkerhetsstatusen genom att inaktivera äldre protokoll och chiffer.

- Minskar OPEX med en inbyggd driftskyddsmekanism som möjliggör konsekvent övervakning i stor skala via Azure Arc Hybrid Edge-baslinjen.

- Gör att du kan uppfylla STIG-krav (Center for Internet Security) och STIG-krav (Defense Information System Agency) för STIG (Security Technical Implementation Guide) för operativsystemet och rekommenderad säkerhetsbaslinje.

Mer information finns i Hantera standardinställningar för säkerhet på Azure Local.

Programkontroll är ett programvarubaserat säkerhetslager som minskar attackytan genom att framtvinga en explicit lista över programvara som tillåts köras. Programkontroll är aktiverat som standard och begränsar de program och den kod som du kan köra på kärnplattformen. Mer information finns i Hantera programkontroll för Azure Local, version 23H2.

Programkontroll innehåller två huvudsakliga åtgärdslägen, tvingande läge och granskningsläge. I tvingande läge blockeras ej betrodd kod och händelser registreras. I granskningsläge tillåts ej betrodd kod att köras och händelser registreras. Mer information om programkontrollrelaterade händelser finns i Lista över händelser.

Viktigt

För att minimera säkerhetsrisken kör du alltid Programkontroll i tvingande läge.

Microsoft tillhandahåller grundläggande signerade principer på Azure Local för både tvingande läge och granskningsläge. Dessutom innehåller principer en fördefinierad uppsättning regler för plattformsbeteende och blockregler som ska tillämpas på programkontrolllagret.

Azures lokala basprinciper innehåller följande avsnitt:

- Metadata: Metadata definierar unika egenskaper för principen, till exempel principnamn, version, GUID med mera.

- Alternativregler: Dessa regler definierar principbeteende. Kompletterande principer kan bara skilja sig från en liten uppsättning alternativregler som är knutna till deras basprincip.

- Tillåt och neka regler: Dessa regler definierar gränser för kodförtroende. Regler kan baseras på utgivare, undertecknare, filhash med mera.

I det här avsnittet beskrivs de alternativregler som aktiveras av basprincipen.

För den framtvingade principen är följande alternativregler aktiverade som standard:

| Alternativregel | Värde |

|---|---|

| Aktiverat | UMCI |

| Obligatoriskt | WHQL |

| Aktiverat | Tillåt tilläggsprinciper |

| Aktiverat | Återkallad har upphört att gälla som osignerad |

| Inaktiverad | Flygsignering |

| Aktiverat | Osignerad systemintegritetsprincip (standard) |

| Aktiverat | Dynamisk kodsäkerhet |

| Aktiverat | Menyn Avancerade startalternativ |

| Inaktiverad | Skriptframtvingande |

| Aktiverat | Hanterat installationsprogram |

| Aktiverat | Uppdatera princip ingen omstart |

Granskningsprincip lägger till följande alternativregler i basprincipen:

| Alternativregel | Värde |

|---|---|

| Aktiverat | Granskningsläge (standard) |

Mer information finns i den fullständiga listan över alternativregler.

Tillåt att regler i basprincipen tillåter att alla Microsoft-komponenter som levereras av operativsystemet och molndistributionerna är betrodda. Neka regler blockerar program i användarläge och kernelkomponenter som anses vara osäkra för lösningens säkerhetsstatus.

Anteckning

Reglerna Tillåt och Neka i basprincipen uppdateras regelbundet för att förbättra produktens funtionalitet och maximera skyddet av din lösning.

Mer information om neka regler finns i:

Blockeringslista för drivrutin.

Blockeringslista för användarläge.

Vilande datakryptering aktiveras på datavolymer som skapas under distributionen. Dessa datavolymer omfattar både infrastrukturvolymer och arbetsbelastningsvolymer. När du distribuerar systemet kan du ändra säkerhetsinställningarna.

Som standard aktiveras vilande datakryptering under distributionen. Vi rekommenderar att du godkänner standardinställningen.

När Azure Local har distribuerats kan du hämta BitLocker-återställningsnycklar. Du måste lagra BitLocker-återställningsnycklar på en säker plats utanför systemet.

Mer information om BitLocker-kryptering finns i:

I den här versionen är följande lokala inbyggda användare associerade med RID 500 och RID 501 tillgängliga i ditt lokala Azure-system:

| Namn i den första OS-avbildningen | Namn efter distribution | Aktiverad som standard | beskrivning |

|---|---|---|---|

| Administratör | ASBuiltInAdmin | Sant | Inbyggt konto för att administrera datorn/domänen. |

| Gäst | ASBuiltInGuest | Falsk | Inbyggt konto för gäståtkomst till datorn/domänen, som skyddas av mekanismen för driftkontroll av säkerhetsbaslinje. |

Viktigt

Vi rekommenderar att du skapar ett eget lokalt administratörskonto och inaktiverar det välkända RID 500 användarkontot.

Orchestrator i Azure Local kräver flera komponenter för att upprätthålla säker kommunikation med andra infrastrukturresurser och tjänster. Alla tjänster som körs i systemet har autentiserings- och krypteringscertifikat associerade med dem.

För att säkerställa säkerheten implementerar vi funktioner för skapande och rotation av interna hemligheter. När du granskar systemnoderna visas flera certifikat som skapats under sökvägen LocalMachine/Personligt certifikatarkiv (Cert:\LocalMachine\My).

I den här versionen är följande funktioner aktiverade:

- Möjligheten att skapa certifikat under distributionen och efter systemskalningsåtgärder.

- Automatisk autorotation innan certifikaten upphör att gälla och ett alternativ för att rotera certifikat under systemets livslängd.

- Möjligheten att övervaka och avisera om certifikat fortfarande är giltiga.

Anteckning

Det tar ungefär tio minuter att skapa och rotera hemligheter, beroende på systemets storlek.

Mer information finns i Hantera rotering av hemligheter.

För kunder och organisationer som kräver ett eget siem-system (lokal säkerhetsinformation och händelsehantering) innehåller Azure Local version 23H2 en integrerad mekanism som gör att du kan vidarebefordra säkerhetsrelaterade händelser till en SIEM.

Azure Local har en integrerad syslog-vidarebefordrare som när den har konfigurerats genererar syslog-meddelanden som definierats i RFC3164 med nyttolasten i Common Event Format (CEF).

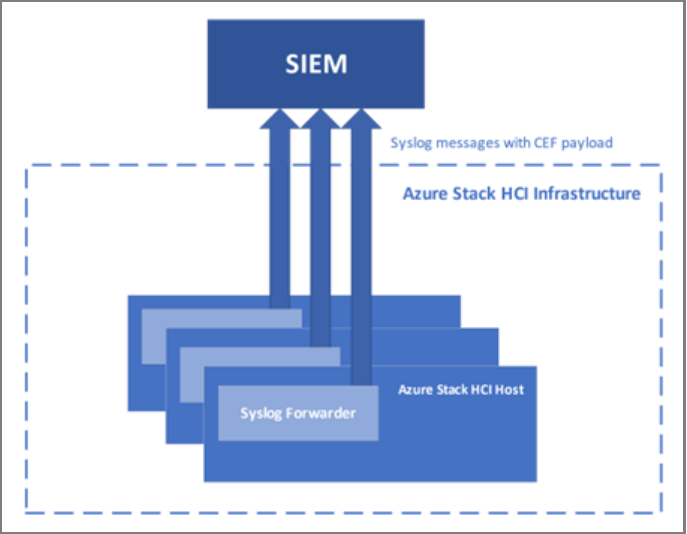

Följande diagram illustrerar integreringen av Azure Local med ett SIEM. Alla granskningar, säkerhetsloggar och aviseringar samlas in på varje värd och exponeras via syslog med CEF-nyttolasten.

Vidarebefordringsagenter för Syslog distribueras på varje lokal Azure-värd för att vidarebefordra syslog-meddelanden till den kundkonfigurerade syslog-servern. Syslog-vidarebefordrande agenter fungerar oberoende av varandra men kan hanteras tillsammans på någon av värdarna.

Syslog-vidarebefordraren i Azure Local stöder olika konfigurationer baserat på om syslog-vidarebefordran är med TCP eller UDP, om krypteringen är aktiverad eller inte och om det finns enkelriktad eller dubbelriktad autentisering.

Mer information finns i Hantera syslog-vidarebefordran.

Microsoft Defender för molnet är en lösning för hantering av säkerhetsstatus med avancerade funktioner för skydd mot hot. Det ger dig verktyg för att utvärdera säkerhetsstatusen för din infrastruktur, skydda arbetsbelastningar, skapa säkerhetsaviseringar och följa specifika rekommendationer för att åtgärda attacker och hantera framtida hot. Den utför alla dessa tjänster med hög hastighet i molnet genom automatisk etablering och skydd med Azure-tjänster, utan några distributionskostnader.

Med den grundläggande Defender för molnet planen får du rekommendationer om hur du kan förbättra säkerhetsstatusen för ditt lokala Azure-system utan extra kostnad. Med den betalda Defender for Servers-planen får du förbättrade säkerhetsfunktioner, inklusive säkerhetsaviseringar för enskilda datorer och virtuella Arc-datorer.

Mer information finns i Hantera systemsäkerhet med Microsoft Defender för molnet (förhandsversion).