Så här skyddar Defender for Cloud Apps din Box-miljö

Som molnverktyg för fillagring och samarbete gör Box det möjligt för användarna att dela sina dokument i organisationen och partner på ett effektivt sätt. Att använda Box kan exponera känsliga data inte bara internt, utan även för externa medarbetare, eller ännu värre göra dem offentligt tillgängliga via en delad länk. Sådana incidenter kan orsakas av skadliga aktörer eller av ovetande anställda.

Genom att ansluta Box till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter, ger hotidentifiering med hjälp av maskininlärningsbaserade avvikelseidentifieringar, informationsskyddsidentifieringar som att identifiera extern informationsdelning och aktivera automatiska reparationskontroller.

- Komprometterade konton och insiderhot

- Dataläckage

- Otillräcklig säkerhetsmedvetenhet

- Skadlig kod

- Utpressningstrojan

- Ohanterad BYOD (Bring Your Own Device)

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Upptäck, klassificera, märka och skydda känsliga och reglerade data som lagras i molnet

- Tillämpa DLP- och efterlevnadsprinciper för data som lagras i molnet

- Begränsa exponeringen av delade data och framtvinga samarbetsprinciper

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

| Typ | Namn |

|---|---|

| Inbyggd princip för avvikelseidentifiering |

Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Aktivitet som utförs av avslutad användare (kräver Microsoft Entra ID som IdP) Identifiering av skadlig kod Flera misslyckade inloggningsförsök Identifiering av utpressningstrojaner Ovanlig administrativ verksamhet Ovanliga filborttagningsaktiviteter Ovanliga filresursaktiviteter Ovanliga nedladdningsaktiviteter för flera filer |

| Mall för aktivitetsprincip | Logga in från en riskabel IP-adress Massnedladdning av en enskild användare Potentiell utpressningstrojanaktivitet |

| Filprincipmall | Identifiera en fil som delas med en obehörig domän Identifiera en fil som delas med personliga e-postadresser Identifiera filer med PII/PCI/PHI |

Mer information om hur du skapar principer finns i Skapa en princip.

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande Box-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Datastyrning | – Ändra åtkomstnivå för delad länk i mappar – Placera mappar i administratörskarantän – Placera mappar i användarkarantän – Ta bort en medarbetare från mappar – Ta bort direktdelade länkar i mappar – Ta bort externa medarbetare i mappar – Skicka DLP-överträdelse sammanfattad till filägare – Skicka överträdelsesammandrag till senaste filredigeraren – Ange förfallodatum till en mappdelad länk – Papperskorgen |

| Användarstyrning | – Pausa användare – Meddela användaren vid avisering (via Microsoft Entra ID) – Kräv att användaren loggar in igen (via Microsoft Entra ID) – Pausa användare (via Microsoft Entra ID) |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender for Cloud Apps till ditt befintliga Box-konto med appanslutnings-API:er. Den här anslutningen ger dig insyn i och kontroll över Box-användning. Information om hur Defender for Cloud Apps skyddar Box finns i Skydda box.

Anteckning

Distribution med ett konto som inte är ett Admin konto leder till ett fel i API-testet och tillåter inte att Defender for Cloud Apps genomsöker alla filer i Box. Om det här är ett problem för dig kan du distribuera med en Co-Admin som har alla behörigheter markerade, men API-testet fortsätter att misslyckas och filer som ägs av andra administratörer i Box genomsöks inte.

Så här ansluter du Box till Defender for Cloud Apps:

Om du begränsar åtkomsten till programbehörighet följer du det här steget. Annars går du vidare till steg 2.

Logga in på ditt Box-konto som en Admin användare.

Gå till anpassade appinställningar. Mer information finns i Hantera anpassade appar – Box Support

Om inställningarna är konfigurerade för att inaktivera opublicerade appar som standard anger du Defender for Cloud Apps API-nyckel för ditt datacenter, enligt listan i följande tabell, och sparar ändringarna.

Datacenter Defender for Cloud Apps API-nyckel US1 nduj1o3yavu30dii7e03c3n7p49cj2qhUS2 w0ouf1apiii9z8o0r6kpr4nu1pvyec75US3 dmcyvu1s9284i2u6gw9r2kb0hhve4a0rEU1 me9cm6n7kr4mfz135yt0ab9f5k4ze8qpEU2 uwdy5r40t7jprdlzo85v8suw1l4cdsbfInformation om ditt datacenter visas på sidan Defender for Cloud Apps Om i området Inställningar. Mer information finns i Visa ditt datacenter.

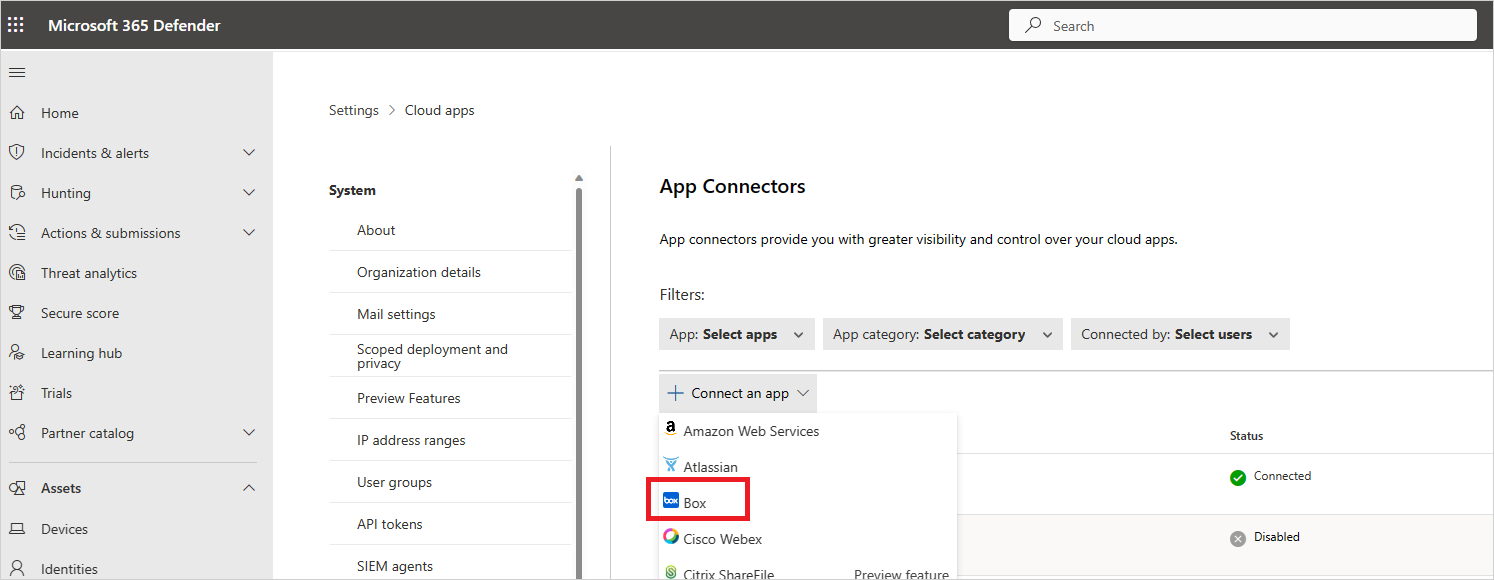

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram.

På sidan Appanslutningsprogram väljer du +Anslut en app och sedan Box.

På sidan Instansnamn anger du ett namn för anslutningen. Välj sedan Nästa.

I popup-fönstret Följ länken väljer du Anslut ruta.

Inloggningssidan för Box öppnas. Ange dina autentiseringsuppgifter för att tillåta Defender for Cloud Apps åtkomst till teamets Box-app.

Box frågar dig om du vill ge Defender for Cloud Apps åtkomst till din teaminformation, aktivitetslogg och utföra aktiviteter som gruppmedlem. Fortsätt genom att välja Tillåt.

Tillbaka i Microsoft Defender-portalen bör du få ett meddelande om att Box har anslutits.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

När du har anslutit Box:

- Du får händelser för de 7 dagarna före anslutningen.

- Defender for Cloud Apps utför en fullständig genomsökning av alla filer. Beroende på hur många filer och användare du har kan det ta en stund att slutföra den fullständiga genomsökningen.

Om du vill aktivera genomsökning i nära realtid flyttas filer där aktiviteter identifieras till början av genomsökningskön. Till exempel genomsöks en fil som redigeras, uppdateras eller delas direkt i stället för att vänta på den vanliga genomsökningsprocessen. Genomsökning i nära realtid gäller inte för filer som inte har ändrats i sig. Till exempel genomsöks filer som visas, förhandsgranskas, skrivs ut eller exporteras som en del av den regelbundet schemalagda genomsökningen.

Om du har problem med att ansluta appen läser du Felsöka appanslutningsprogram.

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.