Ereignisse

Erstellen von KI-Apps und Agents

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Dieser Artikel enthält eine umfassende Referenz für jeden integrierten Benutzer, jede gruppe und jede Berechtigung.

Eine Kurzübersicht zu Standardzuweisungen finden Sie unter Standardberechtigungen und Zugriff. Eine Übersicht darüber, wie Berechtigungen und Sicherheit verwaltet werden, finden Sie unter "Informationen zu Berechtigungen, Zugriff und Sicherheitsgruppen", " Informationen zu Sicherheitsrollen" und "Informationen zu Zugriffsstufen".

Weitere Informationen zum Hinzufügen von Benutzern zu einer Gruppe oder zum Festlegen einer bestimmten Berechtigung, die Sie über das Webportal verwalten können, finden Sie in den folgenden Ressourcen:

Benutzer und Gruppen

Wiki

DevOps

Hinweis

Die in Ihrem Webportal gezeigten Bilder können sich aufgrund von Systemupdates von den Bildern in diesem Artikel unterscheiden, die grundlegenden Funktionen bleiben jedoch unverändert, es sei denn, sie werden explizit erwähnt.

Das System generiert einige Dienstkonten zur Unterstützung bestimmter Vorgänge. In der folgenden Tabelle werden diese Benutzerkonten beschrieben, die auf Organisation- oder Sammlungsebene hinzugefügt werden.

| Benutzername | Beschreibung |

|---|---|

| Agentpooldienst | Verfügt über die Berechtigung zum Abhören der Nachrichtenwarteschlange für den spezifischen Pool, um Arbeit zu empfangen. In den meisten Fällen müssen Sie Gruppenmitglieder nicht direkt verwalten – der Agentregistrierungsprozess verarbeitet sie für Sie. Wenn Sie den Agent registrieren, wird das angegebene Dienstkonto (in der Regel Netzwerkdienst) automatisch hinzugefügt. Verantwortlich für die Durchführung von Lese-/Schreibvorgängen von Azure Boards und aktualisieren Arbeitsaufgaben, wenn Sich GitHub-Objekte ändern. |

| Azure Boards | Hinzugefügt, wenn Azure Boards mit GitHub verbunden sind. Sie sollten keine Mitglieder dieser Gruppe verwalten müssen. Verantwortlich für die Verwaltung der Verknüpfungserstellung zwischen GitHub und Azure Boards. |

| PipelinesSDK | Wurde nach Bedarf hinzugefügt, um die Pipelines-Richtliniendienstbereichstoken zu unterstützen. Dieses Benutzerkonto ähnelt den Builddienstidentitäten, unterstützt jedoch das separate Sperren von Berechtigungen. In der Praxis werden die Token, die diese Identität einbeziehen, schreibgeschützte Berechtigungen für Pipelineressourcen und die einmalige Möglichkeit zum Genehmigen von Richtlinienanforderungen gewährt. Dieses Konto sollte so behandelt werden, wie die Builddienstidentitäten behandelt werden. |

| ProjectName Build Service | Verfügt über Berechtigungen zum Ausführen von Builddiensten für das Projekt und ist ein älteren Benutzer, der für XAML-Builds verwendet wird. Es handelt sich automatisch um ein Mitglied der Sicherheitsdienstgruppe, das verwendet wird, um Benutzer zu speichern, die Berechtigungen erteilt haben, aber keine andere Sicherheitsgruppe. |

| Builddienst für die Projektauflistung | Verfügt über Berechtigungen zum Ausführen von Builddiensten für die Sammlung. Es handelt sich automatisch um ein Mitglied der Sicherheitsdienstgruppe, das verwendet wird, um Benutzer zu speichern, die Berechtigungen erteilt haben, aber keine andere Sicherheitsgruppe. |

Sie können einer Person oder einer Gruppe Berechtigungen direkt erteilen. Die Verwendung von Gruppen vereinfacht dies, und das System bietet mehrere integrierte Gruppen für diesen Zweck. Diese Gruppen und die Standardberechtigungen, denen sie zugewiesen sind, werden auf verschiedenen Ebenen definiert: Server (nur lokale Bereitstellung), Projektsammlung, Projekt und bestimmte Objekte. Sie können auch eigene Gruppen erstellen und ihnen die spezifischen Berechtigungen erteilen, die für bestimmte Rollen in Ihrer Organisation geeignet sind.

Hinweis

Sicherheitsgruppen werden auf Organisationsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Organisation anzuzeigen, können Sie das Azure DevOps CLI-Tool oder unsere REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

Hinweis

Sicherheitsgruppen werden auf Sammlungsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Sammlung anzuzeigen, können Sie das Azure DevOps CLI-Tool oder unsere REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

Hinweis

Sicherheitsgruppen werden auf Sammlungsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Auflistung anzuzeigen, können Sie die REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

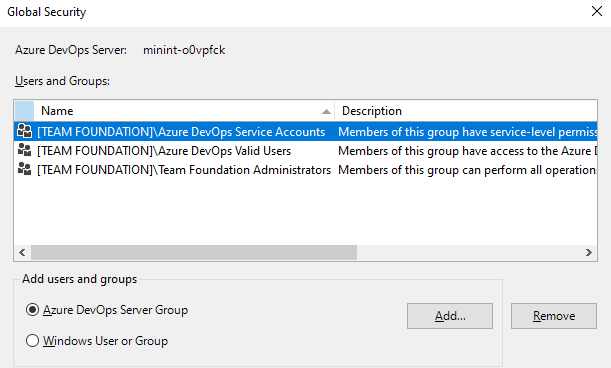

Wenn Sie Azure DevOps Server installieren, erstellt das System Standardgruppen mit bereitstellungsweiten Berechtigungen auf Serverebene. Sie können die integrierten Gruppen auf Serverebene nicht entfernen oder löschen.

Sie können die Standardgruppen auf Serverebene nicht entfernen oder löschen.

Der vollständige Name jeder dieser Gruppen lautet [Team Foundation]\{Gruppenname}. Der vollständige Name der Gruppe "Administratoren auf Serverebene" lautet also "[Team Foundation]\Team Foundation-Administratoren".

Gruppenname

Berechtigungen

Mitgliedschaft

Azure DevOps Service-Konten

Verfügt über Berechtigungen auf Dienstebene für die Serverinstanz.

Enthält das Dienstkonto, das während der Installation bereitgestellt wurde.

Diese Gruppe sollte nur Dienstkonten und keine Benutzerkonten oder Gruppen enthalten, die Benutzerkonten enthalten. Standardmäßig ist diese Gruppe Mitglied von Team Foundation-Administratoren.

Wenn Sie dieser Gruppe nach der Installation von Azure DevOps Server ein Konto hinzufügen möchten, verwenden Sie das Hilfsprogramm TFSSecurity.exe im Unterordner "Tools " Ihres lokalen Installationsverzeichnisses. Verwenden Sie den folgenden Befehl: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Azure DevOps-Proxydienstkonten

Verfügt über Berechtigungen auf Dienstebene für Azure DevOps Server Proxy und einige Berechtigungen auf Dienstebene.

Hinweis

Dieses Konto wird erstellt, wenn Sie den Azure DevOps-Proxydienst installieren.

Diese Gruppe sollte nur Dienstkonten und keine Benutzerkonten oder Gruppen enthalten, die Benutzerkonten enthalten.

Gültige Azure DevOps-Benutzer

Verfügt über die Berechtigung zum Anzeigen von Informationen auf Serverinstanzebene.

Enthält alle Benutzer, die in der Serverinstanz vorhanden sind. Sie können die Mitgliedschaft dieser Gruppe nicht ändern.

Team Foundation-Administratoren

Verfügt über Berechtigungen zum Ausführen aller Vorgänge auf Serverebene.

Lokale Administratorengruppe (BUILTIN\Administrators) für jeden Server, auf dem Azure DevOPs/Team Foundation-Anwendungsdienste gehostet werden.

Gruppe "Server \Team Foundation-Dienstkonten " und die Mitglieder der Gruppe \Project Server-Integrationsdienstkonten .

Beschränken Sie diese Gruppe auf die wenigen Benutzer, die die vollständige administrative Kontrolle über Vorgänge auf Serverebene erfordern.

Hinweis

Wenn Ihre Bereitstellung Reporting verwendet, sollten Sie die Mitglieder dieser Gruppe zu den Content Manager-Gruppen in Reporting Services hinzufügen.

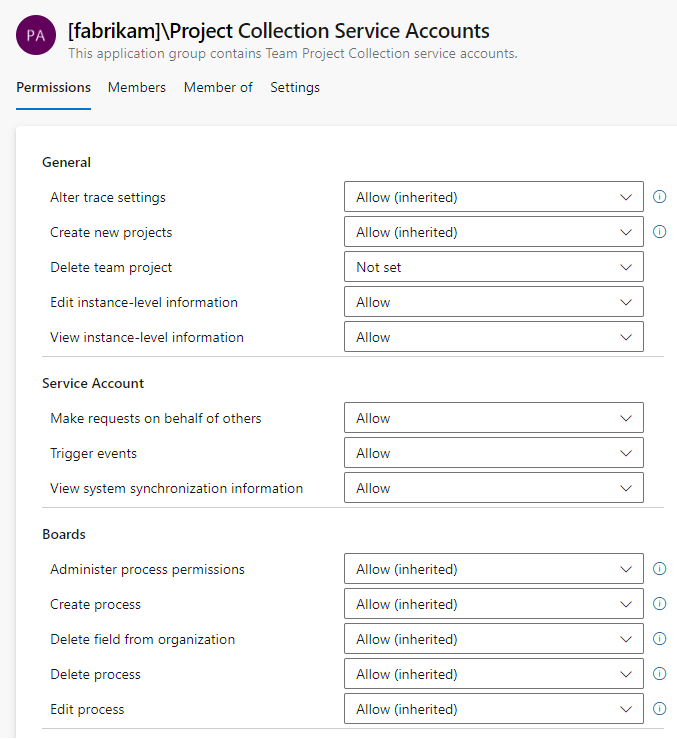

Wenn Sie eine Organisation oder Projektsammlung in Azure DevOps erstellen, erstellt das System Gruppen auf Sammlungsebene, die über Berechtigungen in dieser Sammlung verfügen. Sie können die integrierten Gruppen auf Sammlungsebene nicht entfernen oder löschen.

Hinweis

Informationen zum Aktivieren der Seite " Organisationsberechtigungseinstellungen" v2 -Vorschauseite finden Sie unter Aktivieren von Vorschaufeatures. Die Vorschauseite stellt eine Gruppeneinstellungsseite bereit, die von der aktuellen Seite nicht unterstützt wird.

Die Vorschauseite ist für lokale Versionen nicht verfügbar.

Der vollständige Name jeder dieser Gruppen lautet [{Sammlungsname}]\{Gruppenname}. Der vollständige Name der Administratorgruppe für die Standardauflistung lautet also [Standardsammlung]\Project-Sammlungsadministratoren.

Gruppenname

Berechtigungen

Mitgliedschaft

Projektauflistungsadministratoren

Verfügt über Berechtigungen zum Ausführen aller Vorgänge für die Sammlung.

Enthält die Gruppe "Lokale Administratoren " (BUILTIN\Administrators) für den Server, auf dem die Dienste auf Anwendungsebene installiert sind. Enthält die Mitglieder der Gruppe "CollectionName-Dienstkonten/". Beschränken Sie diese Gruppe auf die wenigen Benutzer, die die vollständige administrative Kontrolle über die Sammlung benötigen.

Hinweis

Wenn Ihre Bereitstellung Reporting Services verwendet, sollten Sie die Mitglieder dieser Gruppe zu den Team Foundation Content Manager-Gruppen in Reporting Services hinzufügen.

Build-Administratoren für Projektsammlungen

Verfügt über Berechtigungen zum Verwalten von Buildressourcen und Berechtigungen für die Sammlung.

Beschränken Sie diese Gruppe auf die wenigen Benutzer, die vollständige administrative Kontrolle über Buildserver und Dienste für diese Sammlung benötigen.

Builddienstkonten für Projektsammlung

Verfügt über Berechtigungen zum Ausführen von Builddiensten für die Sammlung.

Beschränken Sie diese Gruppe auf Dienstkonten und Gruppen, die nur Dienstkonten enthalten. Dies ist eine Ältere Gruppe, die für XAML-Builds verwendet wird. Verwenden Sie den Project Collection Build Service ({Your organization})-Benutzer zum Verwalten von Berechtigungen für aktuelle Builds.

Proxydienstkonten für Projektsammlung

Verfügt über Berechtigungen zum Ausführen des Proxydiensts für die Sammlung.

Beschränken Sie diese Gruppe auf Dienstkonten und Gruppen, die nur Dienstkonten enthalten.

Dienstkonten für Projektsammlung

Verfügt über Berechtigungen auf Dienstebene für die Sammlung und für Azure DevOps Server.

Enthält das Dienstkonto, das während der Installation bereitgestellt wurde. Diese Gruppe sollte nur Dienstkonten und Gruppen enthalten, die nur Dienstkonten enthalten. Standardmäßig ist diese Gruppe Mitglied der Gruppe "Administratoren".

Testdienstkonten für Projektsammlung

Verfügt über Testdienstberechtigungen für die Sammlung.

Beschränken Sie diese Gruppe auf Dienstkonten und Gruppen, die nur Dienstkonten enthalten.

Gültige Benutzer der Projektsammlung

Verfügt über Berechtigungen für den Zugriff auf Teamprojekte und Anzeigen von Informationen in der Sammlung.

Enthält alle Benutzer und Gruppen, die überall in der Sammlung hinzugefügt wurden. Sie können die Mitgliedschaft dieser Gruppe nicht ändern.

Hat eingeschränkten Zugriff auf die Anzeige von Organisationseinstellungen und Projekten außer diesen Projekten, denen sie speziell hinzugefügt werden. Außerdem sind die Optionen für die Personenauswahl auf diese Benutzer und Gruppen beschränkt, die dem Projekt explizit hinzugefügt wurden, mit dem der Benutzer verbunden ist.

Fügen Sie dieser Gruppe Benutzer hinzu, wenn Sie ihre Sichtbarkeit und den Zugriff auf diese Projekte einschränken möchten, denen Sie sie explizit hinzufügen. Fügen Sie dieser Gruppe keine Benutzer hinzu, wenn sie auch der Gruppe "Projektsammlungsadministratoren" hinzugefügt werden.

Hinweis

Die Gruppe "Project-Scoped Users " wird mit eingeschränktem Zugriff verfügbar, wenn das Vorschaufeature auf Organisationsebene aktiviert ist, die Sichtbarkeit der Benutzer und die Zusammenarbeit auf bestimmte Projekte beschränken. Weitere Informationen, einschließlich wichtiger sicherheitsrelevanter Aufforderungen, finden Sie unter Verwalten Ihrer Organisation, Einschränken der Benutzersichtbarkeit für Projekte und mehr.

Sicherheitsdienstgruppe

Wird verwendet, um Benutzer mit Berechtigungen zu speichern, aber keiner anderen Sicherheitsgruppe hinzugefügt.

Weisen Sie dieser Gruppe keine Benutzer zu. Wenn Sie Benutzer aus allen Sicherheitsgruppen entfernen, überprüfen Sie, ob Sie sie aus dieser Gruppe entfernen müssen.

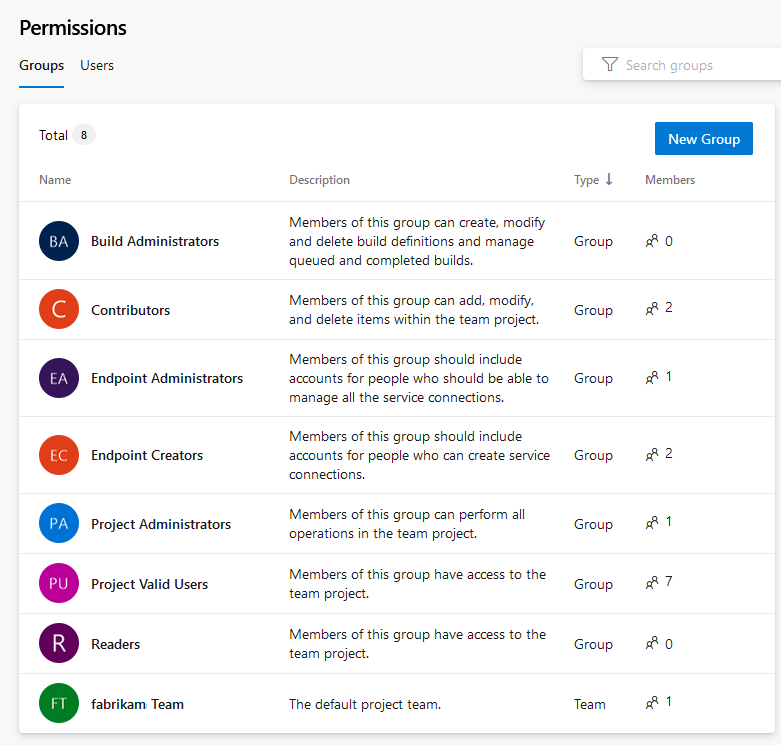

Für jedes projekt, das Sie erstellen, erstellt das System die folgenden Gruppen auf Projektebene. Diesen Gruppen werden Berechtigungen auf Projektebene zugewiesen.

Hinweis

Informationen zum Aktivieren der Vorschauseite für die Seite "Projektberechtigungseinstellungen" finden Sie unter "Aktivieren der Vorschaufeatures".

Die Vorschauseite ist für lokale Versionen nicht verfügbar.

Tipp

Der vollständige Name jeder dieser Gruppen lautet [{Projektname}]\{Gruppenname}. Die Gruppe "Mitwirkende" für ein Projekt mit dem Namen "Mein Projekt" lautet z. B. "Mein Projekt]\Mitwirkende".

Gruppenname

Berechtigungen

Mitgliedschaft

Buildadministratoren

Verfügt über Berechtigungen zum Verwalten von Buildressourcen und Buildberechtigungen für das Projekt. Mitglieder können Testumgebungen verwalten, Testläufe erstellen und Builds verwalten.

Weisen Sie Benutzern zu, die Buildpipelinen definieren und verwalten.

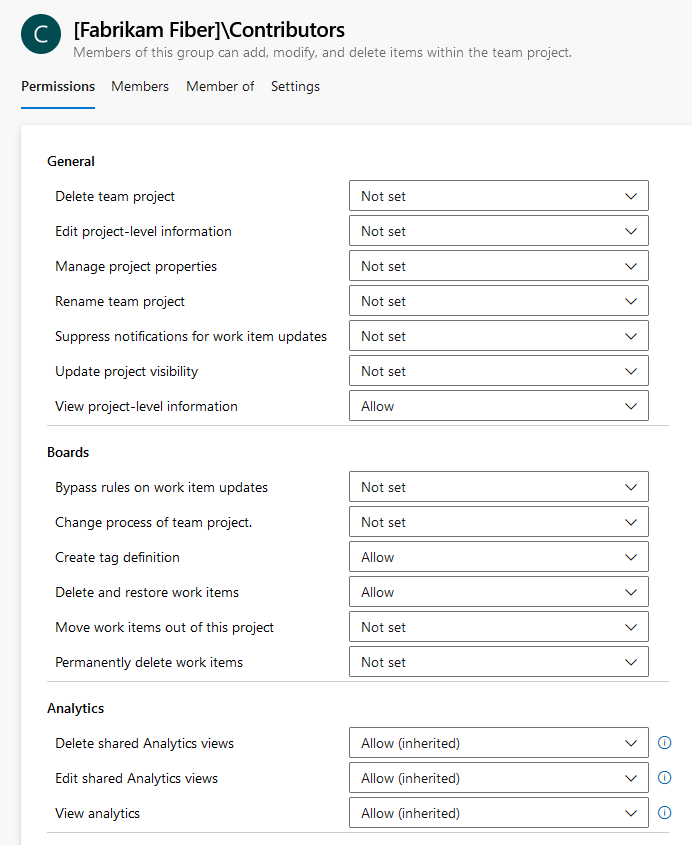

Beitragende

Verfügt über Berechtigungen, um vollständig zur Projektcodebasis und zur Nachverfolgung von Arbeitsaufgaben beizutragen. Die Hauptberechtigungen, die sie nicht besitzen, sind Berechtigungen zum Verwalten oder Verwalten von Ressourcen.

Standardmäßig wird die Teamgruppe, die beim Erstellen eines Projekts erstellt wurde, dieser Gruppe hinzugefügt, und alle Benutzer, die Sie dem Team oder Projekt hinzufügen, sind Mitglied dieser Gruppe. Darüber hinaus wird jedes Team, das Sie für ein Projekt erstellen, dieser Gruppe hinzugefügt.

Leser

Verfügt über Berechtigungen zum Anzeigen von Projektinformationen, der Codebasis, arbeitsaufgaben und anderen Artefakten, aber nicht zum Ändern.

Weisen Sie Mitgliedern Ihrer Organisation oder Sammlung zu, die Nur-Ansichtsberechtigungen für ein Projekt bereitstellen möchten. Diese Benutzer können Backlogs, Boards, Dashboards und vieles mehr anzeigen, aber nichts hinzufügen oder bearbeiten.

Verfügt über Berechtigungen zum Verwalten aller Aspekte von Teams und Projekten, obwohl sie keine Teamprojekte erstellen können.

Weisen Sie Benutzern zu, die die folgenden Funktionen benötigen: Verwalten von Benutzerberechtigungen, Erstellen oder Bearbeiten von Teams, Ändern von Teameinstellungen, Definieren von Bereichen oder Iterationspfaden oder Anpassen der Nachverfolgung von Arbeitsaufgaben. Mitglieder der Gruppe "Projektadministratoren" verfügen über Berechtigungen zum Ausführen der folgenden Aufgaben:

Gültige Benutzer für Projekt

Verfügt über Berechtigungen für den Zugriff auf und anzeigen von Projektinformationen.

Enthält alle Benutzer und Gruppen, die dem Projekt an beliebiger Stelle hinzugefügt wurden. Sie können die Mitgliedschaft dieser Gruppe nicht ändern.

Hinweis

Es wird empfohlen, die Standardberechtigungen für diese Gruppe nicht zu ändern.

Releaseadministratoren

Verfügt über Berechtigungen zum Verwalten aller Veröffentlichungsvorgänge.

Weisen Sie Benutzern zu, die Releasepipelinen definieren und verwalten.

Hinweis

Die Gruppe "Versionsadministrator" wird gleichzeitig erstellt, wenn die erste Releasepipeline definiert ist. Es wird nicht standardmäßig erstellt, wenn das Projekt erstellt wird.

Verfügt über Berechtigungen, um vollständig zur Projektcodebasis und zur Nachverfolgung von Arbeitsaufgaben beizutragen.

Die Standardgruppe "Team" wird beim Erstellen eines Projekts erstellt und standardmäßig der Gruppe "Mitwirkende" für das Projekt hinzugefügt. Alle neuen Teams, die Sie erstellen, haben auch eine Gruppe erstellt und der Gruppe "Mitwirkende" hinzugefügt.

Fügen Sie dieser Gruppe Mitglieder des Teams hinzu. Um Zugriff auf die Konfiguration von Teameinstellungen zu gewähren, fügen Sie der Teamadministratorrolle ein Teammitglied hinzu.

Für jedes Team, das Sie hinzufügen, können Sie ein oder mehrere Teammitglieder als Administratoren zuweisen. Die Teamadministratorrolle ist keine Gruppe mit definierten Berechtigungen. Stattdessen wird die Teamadministratorrolle mit der Verwaltung von Teamressourcen beauftragt. Weitere Informationen finden Sie unter Verwalten von Teams und Konfigurieren von Teamtools. Informationen zum Hinzufügen eines Benutzers als Teamadministrator finden Sie unter Hinzufügen eines Teamadministrators.

Hinweis

Projektadministratoren können alle Teamverwaltungsbereiche für alle Teams verwalten.

Das System verwaltet Berechtigungen auf verschiedenen Ebenen – Organisations-, Projekt-, Objekt- und rollenbasierte Berechtigungen – und weist sie standardmäßig einer oder mehreren integrierten Gruppen zu. Sie können die meisten Berechtigungen über das Webportal verwalten. Verwalten Sie weitere Berechtigungen mit dem Befehlszeilentool (CLI).

Das System verwaltet Berechtigungen auf verschiedenen Ebenen – Server-, Sammlungs-, Projekt-, Objekt- und rollenbasierte Berechtigungen – und weist sie standardmäßig einer oder mehreren integrierten Gruppen zu. Sie können die meisten Berechtigungen über das Webportal verwalten. Verwalten Sie weitere Berechtigungen mit dem Befehlszeilentool (CLI).

In den folgenden Abschnitten wird die Namespaceberechtigung nach der Berechtigungsbezeichnung bereitgestellt, die auf der Benutzeroberfläche angezeigt wird. Zum Beispiel:

Tagdefinition erstellen

Tagging, Create

Weitere Informationen finden Sie unter Sicherheitsnamespace und Berechtigungsreferenz.

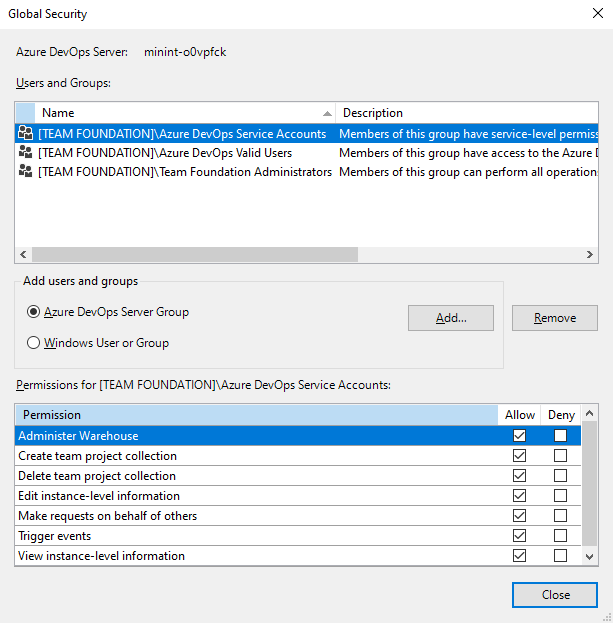

Verwalten Sie Berechtigungen auf Serverebene über die Team Foundation-Verwaltungskonsole oder das Befehlszeilentool TFSSecurity. Team Foundation-Administratoren erhalten alle Berechtigungen auf Serverebene. Andere Gruppen auf Serverebene verfügen über ausgewählte Berechtigungszuweisungen.

Berechtigung (UI)

Namespace permission

Beschreibung

Nur gültig für Azure DevOps Server 2020 und frühere Versionen, die für die Unterstützung von SQL Server-Berichten konfiguriert sind. Kann die Einstellungen für den Data Warehouse- oder SQL Server Analysis-Cube mithilfe des Warehouse Control-Webdiensts verarbeiten oder ändern.

Möglicherweise sind weitere Berechtigungen erforderlich, um das Data Warehouse und den Analysis-Cube vollständig zu verarbeiten oder neu zu erstellen.

Kann Sammlungen erstellen und verwalten.

Kann eine Sammlung aus der Bereitstellung löschen.

Hinweis

Durch das Löschen einer Auflistung wird die Sammlungsdatenbank nicht aus SQL Server gelöscht.

Kann Berechtigungen auf Serverebene für Benutzer und Gruppen bearbeiten und Gruppen auf Serverebene der Sammlung hinzufügen oder entfernen.

Hinweis

Informationen auf Instanzebene bearbeiten umfassen die Möglichkeit, diese Aufgaben in allen für die Instanz definierten Auflistungen auszuführen:

Um all diese Berechtigungen an einer Eingabeaufforderung zu erteilen, müssen Sie den tf.exe Permission Befehl verwenden, um zusätzlich AdminConnections AdminConfiguration zu GENERIC_WRITE.

Kann Vorgänge im Auftrag anderer Benutzer oder Dienste ausführen. Nur Dienstkonten zuweisen.

Kann Warnungsereignisse auf Serverebene auslösen. Weisen Sie nur Dienstkonten und Mitgliedern der Azure DevOps- oder Team Foundation-Administratorgruppe zu.

Kann alle lokalen Webportalfeatures verwenden. Diese Berechtigung ist mit Azure DevOps Server 2019 und höheren Versionen veraltet.

Hinweis

Wenn die Berechtigung "Vollständige Web Access-Features verwenden" auf "Verweigern" festgelegt ist, sieht der Benutzer nur diese Features, die für die Stakeholdergruppe zulässig sind (siehe Ändern der Zugriffsstufen). Eine Ablehnung setzt alle impliziten Zulassungen außer Kraft, auch für Konten, die Mitglieder von administrativen Gruppen wie Team Foundation-Administratoren sind.

Kann die Gruppenmitgliedschaft auf Serverebene und die Berechtigungen dieser Benutzer anzeigen.

Hinweis

Die Berechtigung "Informationen auf Instanzebene anzeigen" wird auch der Gruppe "Gültige Benutzer" von Azure DevOps zugewiesen.

Verwalten Sie Berechtigungen auf Organisationsebene über den Webportal-Administratorkontext oder mit den Az devops-Sicherheitsgruppenbefehlen . Projektsammlungsadministratoren werden allen Berechtigungen auf Organisationsebene erteilt. Andere Gruppen auf Organisationsebene verfügen über ausgewählte Berechtigungszuweisungen.

Hinweis

Informationen zum Aktivieren der Vorschauseite für die Seite "Projektberechtigungseinstellungen" finden Sie unter "Aktivieren der Vorschaufeatures".

Wichtig

Die Berechtigung zum Hinzufügen oder Entfernen von Sicherheitsgruppen auf Organisation oder Sammlungsebene, Hinzufügen und Verwalten der Gruppenmitgliedschaft auf Organisation oder Sammlungsebene und Bearbeiten von Berechtigungs-ACLs auf Projektebene wird allen Mitgliedern der Gruppe "Projektsammlungsadministratoren " zugewiesen. Sie wird nicht durch berechtigungen gesteuert, die auf der Benutzeroberfläche angezeigt werden.

Sie können die Berechtigungen für die Gruppe "Projektsammlungsadministratoren " nicht ändern. Auch wenn Sie die Berechtigungszuweisungen für ein Mitglied dieser Gruppe ändern können, entsprechen ihre effektiven Berechtigungen weiterhin den Berechtigungen, die der Administratorgruppe zugewiesen sind, für die sie Mitglied sind.

Namespace permission

Kann die Ablaufverfolgungseinstellungen ändern, um detailliertere Diagnoseinformationen zu Azure DevOps-Webdiensten zu sammeln.

Kann einem Unternehmen oder einer Projektsammlung ein Projekt hinzufügen. Je nach ihrer lokalen Bereitstellung sind möglicherweise weitere Berechtigungen erforderlich.

Kann ein Projekt löschen. Beim Löschen eines Projekts werden alle Daten gelöscht, die dem Projekt zugeordnet sind. Sie können das Löschen eines Projekts nicht rückgängig machen, außer indem Sie die Auflistung an einem Punkt wiederherstellen, bevor das Projekt gelöscht wurde.

Kann Einstellungen auf Organisation und Projektebene festlegen.

Hinweis

Bearbeiten von Informationen auf Instanzebene umfasst die Möglichkeit, diese Aufgaben für alle in einer Organisation oder Sammlung definierten Projekte auszuführen:

Kann Berechtigungen auf Organisationsebene für einen Benutzer oder eine Gruppe anzeigen.

Kann Vorgänge im Auftrag anderer Benutzer oder Dienste ausführen. Weisen Sie diese Berechtigung nur Dienstkonten zu.

Kann Projektwarnungsereignisse innerhalb der Auflistung auslösen. Nur Dienstkonten zuweisen.

Kann die Synchronisierungsanwendungsprogrammierschnittstellen aufrufen. Nur Dienstkonten zuweisen.

Kann Berechtigungen zum Anpassen der Arbeitsnachverfolgung ändern, indem geerbte Prozesse erstellt und angepasst werden.

Kann einen geerbten Prozess erstellen, der zum Anpassen der Arbeitsnachverfolgung und Azure Boards verwendet wird. Benutzern, denen der Standard- und Stakeholder-Zugriff gewährt wurde, wird diese Berechtigung standardmäßig gewährt.

Kann ein benutzerdefiniertes Feld löschen, das einem Prozess hinzugefügt wurde.

Kann einen geerbten Prozess löschen, der zum Anpassen der Arbeitsnachverfolgung und Azure Boards verwendet wird.

Kann einen benutzerdefinierten geerbten Prozess bearbeiten.

Gilt nur für die Team Foundation-Versionssteuerung (TFVC)

Kann Regale löschen , die von anderen Benutzern erstellt wurden.

Kann Arbeitsbereiche für andere Benutzer erstellen und löschen.

Kann einen Versionssteuerungsarbeitsbereich erstellen. Die Berechtigung "Arbeitsbereich erstellen" wird allen Benutzern als Teil ihrer Mitgliedschaft in der Gruppe "Gültige Benutzer" der Project-Sammlung gewährt.

Kann Berechtigungen für Buildressourcen auf Organisation- oder Projektsammlungsebene ändern, die Folgendes umfasst:

Hinweis

Zusätzlich zu dieser Berechtigung bietet Azure DevOps rollenbasierte Berechtigungen für die Sicherheit von Agentpools. Andere Einstellungen auf Objektebene überschreiben diejenigen, die auf Organisation oder Projektebene festgelegt wurden.

Kann Buildcomputer, Build-Agents und Buildcontroller verwalten.

Kann Pipelineeinstellungen verwalten, die über Organisationseinstellungen, Pipelines, Einstellungen festgelegt sind.

Kann Build-Agents reservieren und zuweisen. Weisen Sie nur Dienstkonten für Builddienste zu.

Kann Controller und Build-Agents anzeigen, die jedoch nicht für eine Organisation oder Projektsammlung konfiguriert sind.

Kann Testcontroller registrieren und deregistern.

Kann einen Überwachungsdatenstrom löschen. Überwachungsdatenströme befinden sich in der Vorschau. Weitere Informationen finden Sie unter Erstellen des Überwachungsstreamings.

Kann einen Überwachungsdatenstrom hinzufügen. Überwachungsdatenströme befinden sich in der Vorschau. Weitere Informationen finden Sie unter Erstellen des Überwachungsstreamings.

Kann Überwachungsprotokolle anzeigen und exportieren. Überwachungsprotokolle befinden sich in der Vorschau. Weitere Informationen finden Sie unter Access, Export und Filtern von Überwachungsprotokollen.

Kann Anwendungsverbindungsrichtlinien aktivieren und deaktivieren, wie unter "Anwendungsverbindungsrichtlinien ändern" beschrieben.

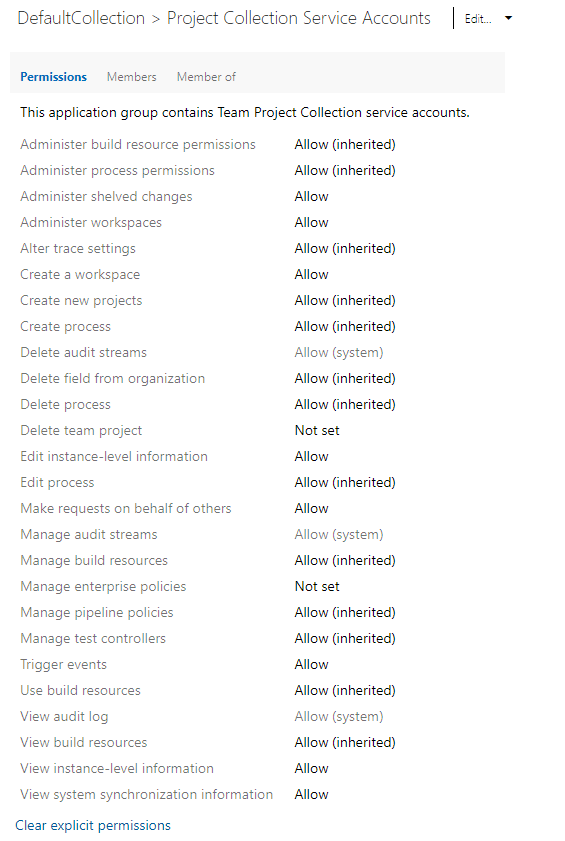

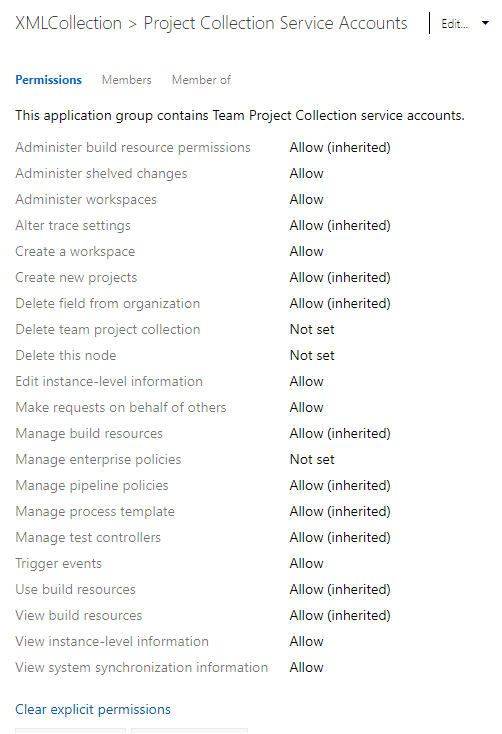

Verwalten Sie Berechtigungen auf Sammlungsebene über den Webportaladministratorkontext oder das Befehlszeilentool TFSSecurity. Projektsammlungsadministratoren werden allen Berechtigungen auf Sammlungsebene erteilt. Andere Gruppen auf Sammlungsebene verfügen über ausgewählte Berechtigungszuweisungen.

Die für Azure DevOps Server 2019 und höheren Versionen verfügbaren Berechtigungen variieren je nach dem für die Sammlung konfigurierten Prozessmodell. Eine Übersicht über Prozessmodelle finden Sie unter Anpassen der Arbeitsnachverfolgung.

Geerbtes Prozessmodell

Lokales XML-Prozessmodell

Wichtig

Die Berechtigung zum Hinzufügen oder Entfernen von Sicherheitsgruppen auf Organisation oder Sammlungsebene, Hinzufügen und Verwalten der Gruppenmitgliedschaft auf Organisation oder Sammlungsebene und Bearbeiten von Berechtigungs-ACLs auf Projektebene wird allen Mitgliedern der Gruppe "Projektsammlungsadministratoren " zugewiesen. Sie wird nicht durch berechtigungen gesteuert, die auf der Benutzeroberfläche angezeigt werden.

Sie können die Berechtigungen für die Gruppe "Projektsammlungsadministratoren " nicht ändern. Auch wenn Sie die Berechtigungszuweisungen für ein Mitglied dieser Gruppe ändern können, entsprechen ihre effektiven Berechtigungen weiterhin den Berechtigungen, die der Administratorgruppe zugewiesen sind, für die sie Mitglied sind.

Namespace permission

Kann Berechtigungen für Buildpipelines auf Projektsammlungsebene ändern. Dazu gehören die folgenden Artefakte:

Kann Berechtigungen zum Anpassen der Arbeitsnachverfolgung ändern, indem geerbte Prozesse erstellt und angepasst werden. Erfordert die Konfiguration der Sammlung zur Unterstützung des geerbten Prozessmodells. Weitere Informationen:

Kann Regale löschen , die von anderen Benutzern erstellt wurden. Gilt, wenn TFVC als Quellcodeverwaltung verwendet wird.

Kann Arbeitsbereiche für andere Benutzer erstellen und löschen. Gilt, wenn TFVC als Quellcodeverwaltung verwendet wird.

Kann die Ablaufverfolgungseinstellungen ändern, um detailliertere Diagnoseinformationen zu Azure DevOps-Webdiensten zu sammeln.

Kann einen Versionssteuerungsarbeitsbereich erstellen. Gilt, wenn TFVC als Quellcodeverwaltung verwendet wird. Diese Berechtigung wird allen Benutzern als Teil ihrer Mitgliedschaft innerhalb der Gruppe "Gültige Benutzer" der Project-Sammlung erteilt.

Kann Einer Projektsammlung Projekte hinzufügen. Je nach ihrer lokalen Bereitstellung sind möglicherweise zusätzliche Berechtigungen erforderlich.

Kann einen geerbten Prozess erstellen, der zum Anpassen der Arbeitsnachverfolgung und Azure Boards verwendet wird. Erfordert die Konfiguration der Sammlung zur Unterstützung des geerbten Prozessmodells.

Kann ein benutzerdefiniertes Feld löschen, das einem Prozess hinzugefügt wurde. Für lokale Bereitstellungen muss die Sammlung so konfiguriert werden, dass das geerbte Prozessmodell unterstützt wird.

Kann einen geerbten Prozess löschen, der zum Anpassen der Arbeitsnachverfolgung und Azure Boards verwendet wird. Erfordert, dass die Sammlung für die Unterstützung des geerbten Prozessmodells konfiguriert ist.

Kann ein Projekt löschen.

Hinweis

Beim Löschen eines Projekts werden alle Daten gelöscht, die dem Projekt zugeordnet sind. Sie können das Löschen eines Projekts nicht rückgängig machen, außer indem Sie die Auflistung an einem Punkt wiederherstellen, bevor das Projekt gelöscht wurde.

Kann Einstellungen auf Organisation und Projektebene festlegen.

Hinweis

Informationen auf Sammlungsebene bearbeiten umfassen die Möglichkeit, diese Aufgaben für alle in einer Organisation oder Sammlung definierten Projekte auszuführen:

Kann einen benutzerdefinierten geerbten Prozess bearbeiten. Erfordert die Konfiguration der Sammlung zur Unterstützung des geerbten Prozessmodells.

Kann Vorgänge im Auftrag anderer Benutzer oder Dienste ausführen. Weisen Sie diese Berechtigung nur lokalen Dienstkonten zu.

Kann Buildcomputer, Build-Agents und Buildcontroller verwalten.

Kann Anwendungsverbindungsrichtlinien aktivieren und deaktivieren, wie unter "Anwendungsverbindungsrichtlinien ändern" beschrieben.

Hinweis

Diese Berechtigung ist nur für Azure DevOps Services gültig. Sie kann zwar lokal für Azure DevOps Server angezeigt werden, gilt aber nicht für lokale Server.

Kann Prozessvorlagen herunterladen, erstellen, bearbeiten und hochladen. Eine Prozessvorlage definiert die Bausteine des Nachverfolgungssystems für Arbeitsaufgaben sowie andere Subsysteme, auf die Sie über Azure Boards zugreifen. Erfordert, dass die Sammlung so konfiguriert ist, dass das ON=lokale XML-Prozessmodell unterstützt wird.

Kann Prüfcontroller registrieren und aufheben.

Kann Projektwarnungsereignisse innerhalb der Auflistung auslösen. Nur Dienstkonten zuweisen. Benutzer mit dieser Berechtigung können integrierte Gruppen auf Sammlungsebene wie Project-Sammlungsadministratoren nicht entfernen.

Kann Build-Agents reservieren und zuweisen. Weisen Sie nur Dienstkonten für Builddienste zu.

Kann Controller und Build-Agents anzeigen, die jedoch nicht für eine Organisation oder Projektsammlung konfiguriert sind.

Anzeigen von Informationen auf Instanzebene

oder Informationen auf Sammlungsebene anzeigen

Collection, GENERIC_READ

Kann Berechtigungen auf Sammlungsebene für einen Benutzer oder eine Gruppe anzeigen.

Kann die Synchronisierungsanwendungsprogrammierschnittstellen aufrufen. Nur Dienstkonten zuweisen.

Wichtig

Um auf Ressourcen auf Projektebene zuzugreifen, muss die Berechtigung "Informationen auf Projektebene anzeigen" auf "Zulassen" festgelegt sein. Diese Berechtigung tot alle anderen Berechtigungen auf Projektebene.

Verwalten Sie Berechtigungen auf Projektebene über den Webportaladministratorkontext oder mit den Az devops-Sicherheitsgruppenbefehlen . Projektadministratoren werden alle Berechtigungen auf Projektebene erteilt. Andere Gruppen auf Projektebene verfügen über Auswahlberechtigungszuweisungen.

Hinweis

Informationen zum Aktivieren der Seite "Projektberechtigungseinstellungen " (Vorschauversion) finden Sie unter Aktivieren von Vorschaufeatures.

Verwalten Von Berechtigungen auf Projektebene über den Webportaladministratorkontext. Projektadministratoren werden alle Berechtigungen auf Projektebene erteilt. Andere Gruppen auf Projektebene verfügen über Auswahlberechtigungszuweisungen.

Die Vorschauseite ist für lokale Versionen nicht verfügbar.

Wichtig

Die Berechtigung zum Hinzufügen oder Entfernen von Sicherheitsgruppen auf Projektebene und zum Hinzufügen und Verwalten der Gruppenmitgliedschaft auf Projektebene wird allen Mitgliedern der Gruppe "Projektadministratoren " zugewiesen. Sie wird nicht durch berechtigungen gesteuert, die auf der Benutzeroberfläche angezeigt werden.

Sie können die Berechtigungen für die Gruppe "Projektadministratoren " nicht ändern. Auch wenn Sie die Berechtigungszuweisungen für ein Mitglied dieser Gruppe ändern können, entsprechen ihre effektiven Berechtigungen weiterhin den Berechtigungen, die der Administratorgruppe zugewiesen sind, für die sie Mitglied sind.

Namespace permission

Kann ein Projekt aus einer Organisation oder Projektsammlung löschen.

Hinweis

Selbst wenn Sie diese Berechtigung auf "Verweigern" festlegen, können Benutzer, die berechtigungen auf Projektebene erteilt haben, wahrscheinlich das Projekt löschen, für das sie über die Berechtigung verfügen. Um sicherzustellen, dass ein Benutzer ein Projekt nicht löschen kann, stellen Sie sicher, dass Sie auch das Projekt "Team löschen " auf Projektebene auf "Verweigern" festlegen.

Kann die folgenden Aufgaben für das ausgewählte Projekt ausführen, das in einer Organisation oder Sammlung definiert ist.

Hinweis

Die Berechtigung zum Hinzufügen oder Entfernen von Sicherheitsgruppen auf Projektebene und zum Hinzufügen und Verwalten der Gruppenmitgliedschaft auf Projektebene wird allen Mitgliedern der Gruppe "Projektadministratoren " zugewiesen. Sie wird nicht durch berechtigungen gesteuert, die auf der Benutzeroberfläche angezeigt werden.

Kann Metadaten für ein Projekt bereitstellen oder bearbeiten. Ein Benutzer kann z. B. allgemeine Informationen zum Inhalt eines Projekts bereitstellen. Das Ändern von Metadaten wird über die REST-API "Projekteigenschaften festlegen" unterstützt.

Kann den Namen des Projekts ändern.

Unterdrücken von Benachrichtigungen für Aktualisierungen von Arbeitsaufgaben

Project, SUPPRESS_NOTIFICATIONS

Benutzer mit dieser Berechtigung können Arbeitsaufgaben aktualisieren, ohne Benachrichtigungen zu generieren. Dieses Feature ist nützlich, wenn Sie Migrationen von Massenupdates nach Tools durchführen und das Generieren von Benachrichtigungen überspringen möchten.

Erwägen Sie die Gewährung dieser Berechtigung für Dienstkonten oder Benutzer mit den Umgehungsregeln für arbeitsaufgabenaktualisierungsberechtigungen . Sie können den suppressNotifications Parameter true beim Aktualisieren der Arbeit über Arbeitsaufgaben festlegen – REST-API aktualisieren.

Kann die Sichtbarkeit des Projekts von privat in öffentlich oder öffentlich in privat ändern. Gilt nur für Azure DevOps Services.

Kann Informationen auf Projektebene anzeigen, einschließlich Sicherheitsinformationsgruppenmitgliedschaft und Berechtigungen. Wenn Sie diese Berechtigung auf "Verweigern " für einen Benutzer festlegen, kann er das Projekt nicht anzeigen oder sich beim Projekt anmelden.

Benutzer mit dieser Berechtigung können eine Arbeitsaufgabe speichern, die Regeln ignoriert, z . B. Kopieren, Einschränkung oder bedingte Regeln, die für den Arbeitsaufgabentyp definiert sind. Hilfreiche Szenarien sind Migrationen, bei denen Sie die Nach-/Datumsfelder beim Import nicht aktualisieren möchten oder wenn Sie die Überprüfung einer Arbeitsaufgabe überspringen möchten.

Regeln können auf eine von zwei Arten umgangen werden. Der erste Besteht aus der Arbeitsaufgaben - REST-API aktualisieren und den bypassRules Parameter auf truefestlegen. Der zweite besteht aus dem Clientobjektmodell, indem er im Umgehungsregelnmodus initialisiert wird (initialisieren WorkItemStore mit WorkItemStoreFlags.BypassRules).

In Kombination mit der Berechtigung "Informationen auf Projektebene bearbeiten" können Benutzer den Vererbungsprozess für ein Projekt ändern. Weitere Informationen finden Sie unter Erstellen und Verwalten geerbter Prozesse.

Kann einer Arbeitsaufgabe Tags hinzufügen. Standardmäßig verfügen alle Mitglieder der Gruppe "Mitwirkende" über diese Berechtigung. Darüber hinaus können Sie über Sicherheitsverwaltungstools mehr Kategorisierungsberechtigungen festlegen. Weitere Informationen finden Sie unter Security namespace and permission reference, Tagging.

Hinweis

Alle Benutzer, die einem privaten Projekt Zugriff gewährt haben, können nur vorhandene Tags hinzufügen. Auch wenn die Berechtigung "Tagdefinition erstellen" auf "Zulassen" festgelegt ist, können Projektbeteiligte keine Tags hinzufügen. Dies ist Teil der Zugriffseinstellungen der Stakeholder. Azure DevOps Services-Benutzer, denen der Stakeholderzugriff für ein öffentliches Projekt gewährt wurde, erhalten diese Berechtigung standardmäßig. Weitere Informationen finden Sie unter Kurzreferenz zu Beteiligtenzugriff.

Obwohl die Berechtigung "Tagdefinition erstellen" in den Sicherheitseinstellungen auf Projektebene angezeigt wird, sind Taggingberechtigungen tatsächlich Berechtigungen auf Sammlungsebene, die auf Projektebene festgelegt sind, wenn sie auf der Benutzeroberfläche angezeigt werden.

Wenn Sie berechtigungen für ein einzelnes Projekt festlegen möchten, wenn Sie den TFSSecurity-Befehl verwenden, müssen Sie die GUID für das Projekt als Teil der Befehlssyntax angeben.

Andernfalls gilt Ihre Änderung für die gesamte Sammlung.

Beachten Sie dies beim Ändern oder Festlegen dieser Berechtigungen.

Löschen und Wiederherstellen von Arbeitsaufgaben oder Löschen von Arbeitsaufgaben in diesem Projekt.

Project, WORK_ITEM_DELETE

Kann Arbeitsaufgaben im Projekt als gelöscht markieren. Azure DevOps Services-Benutzer, denen der Stakeholderzugriff für ein öffentliches Projekt gewährt wurde, erhalten diese Berechtigung standardmäßig.

Kann eine Arbeitsaufgabe aus einem Projekt in ein anderes Projekt innerhalb der Auflistung verschieben.

Kann Arbeitsaufgaben dauerhaft aus diesem Projekt löschen.

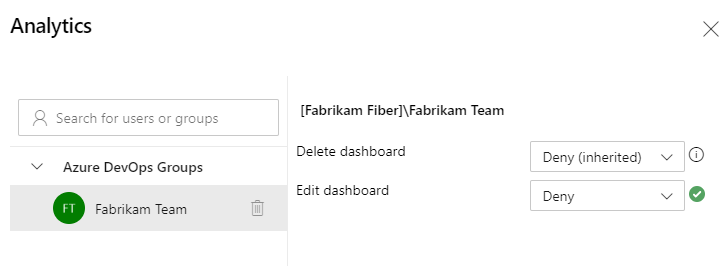

Zusätzlich zu den AnalyticsView in diesem Abschnitt aufgeführten Namespaceberechtigungen können Sie berechtigungen auf Objektebene für jede Ansicht festlegen.

Kann Analyseansichten unter dem Freigegebenen Bereich löschen.

Kann freigegebene Analyseansichten erstellen und ändern.

Kann auf Daten zugreifen, die über den Analysedienst verfügbar sind. Weitere Informationen finden Sie unter Berechtigungen, die für den Zugriff auf den Analysedienst erforderlich sind.

Kann Testergebnisse hinzufügen und entfernen und Testläufe hinzufügen oder ändern. Weitere Informationen finden Sie unter Steuern, wie lange Testergebnisse beibehalten und manuelle Tests ausgeführt werden.

Kann eine Testausführung löschen.

Kann Testkonfigurationen erstellen und löschen.

Kann Testumgebungen erstellen und löschen.

Kann Testpläne unter dem Projektbereichspfad anzeigen.

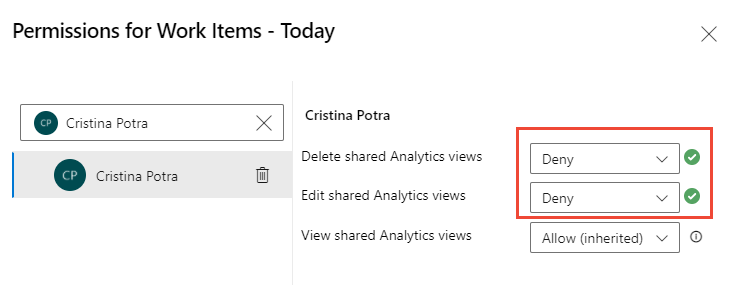

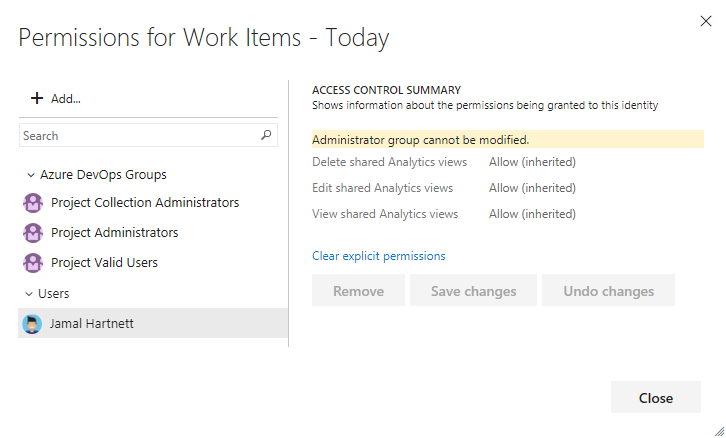

Mit freigegebenen Analyseansichten können Sie bestimmten Berechtigungen zum Anzeigen, Bearbeiten oder Löschen einer von Ihnen erstellten Ansicht erteilen. Verwalten Sie die Sicherheit von Analytics-Ansichten über das Webportal.

Die folgenden Berechtigungen werden für jede freigegebene Analyseansicht definiert. Allen gültigen Benutzern werden automatisch alle Berechtigungen zum Verwalten von Analyseansichten erteilt. Erwägen Sie die Gewährung von Auswahlberechtigungen für bestimmte freigegebene Ansichten für andere Teammitglieder oder Sicherheitsgruppen, die Sie erstellen. Weitere Informationen finden Sie unter Was sind Analyseansichten? und Sicherheitsnamespace und Berechtigungsreferenz.

Namespace permission

Kann die freigegebene Analyseansicht löschen.

Kann die Parameter der freigegebenen Analyseansicht ändern.

Kann die freigegebene Analyseansicht von Power BI Desktop aus anzeigen und verwenden.

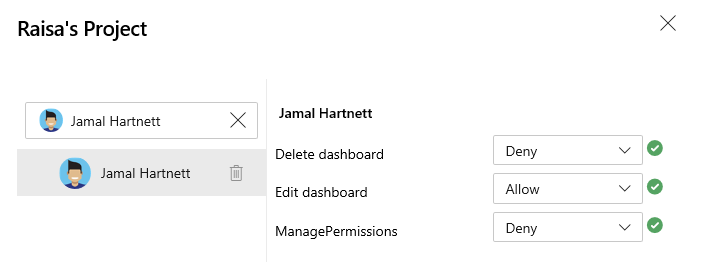

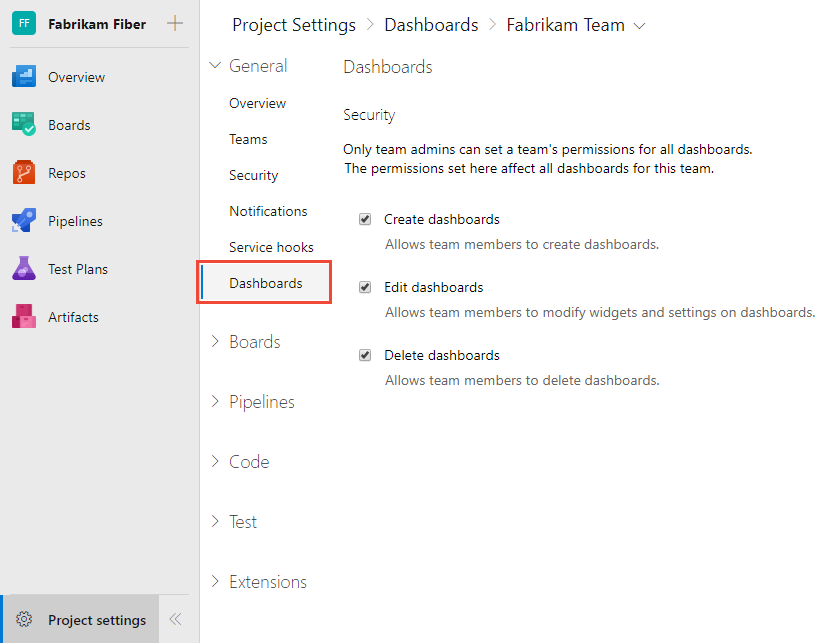

Berechtigungen für Team- und Projektdashboards können einzeln festgelegt werden. Die Standardberechtigungen für ein Team können für ein Projekt festgelegt werden. Verwalten Sie die Sicherheit von Dashboards über das Webportal. Weitere Namespaceberechtigungen werden gemäß Definition im Sicherheitsnamespace und im Berechtigungsverweis unterstützt.

Standardmäßig ist der Ersteller des Projektdashboards der Dashboardbesitzer und erteilte allen Berechtigungen für dieses Dashboard.

BerechtigungNamespace permission |

Beschreibung |

|---|---|

Dashboard löschenDashboardsPrivileges, Delete |

Kann das Projektdashboard löschen. |

Bearbeiten des DashboardsDashboardsPrivileges, Edit |

Kann Widgets hinzufügen und das Layout des Projektdashboards ändern. |

Berechtigungen verwaltenDashboardsPrivileges, ManagePermissions |

Kann Berechtigungen für das Projektdashboard verwalten. |

Berechtigungen für Teamdashboards können einzeln festgelegt werden. Die Standardberechtigungen für ein Team können für ein Projekt festgelegt werden. Verwalten Sie die Sicherheit von Dashboards über das Webportal.

Standardmäßig erhalten Teamadministratoren alle Berechtigungen für ihre Teamdashboards, einschließlich der Verwaltung von Standard- und individuellen Dashboardberechtigungen.

BerechtigungNamespace permission |

Beschreibung |

|---|---|

Erstellen von DashboardsDashboardsPrivileges, Create |

Kann ein Teamdashboard erstellen. |

Löschen von DashboardsDashboardsPrivileges, Delete |

Kann ein Teamdashboard löschen. |

Dashboards bearbeitenDashboardsPrivileges, Edit |

Kann Widgets hinzufügen und das Layout eines Teamdashboards ändern. |

Teamadministratoren können die Berechtigungen für einzelne Teamdashboards ändern, indem sie die folgenden beiden Berechtigungen ändern.

BerechtigungNamespace permission |

Beschreibung |

|---|---|

Dashboard löschenDashboardsPrivileges, Delete |

Kann das spezifische Teamdashboard löschen. |

Bearbeiten des DashboardsDashboardsPrivileges, Edit |

Kann Widgets hinzufügen und das Layout des jeweiligen Teamdashboards ändern. |

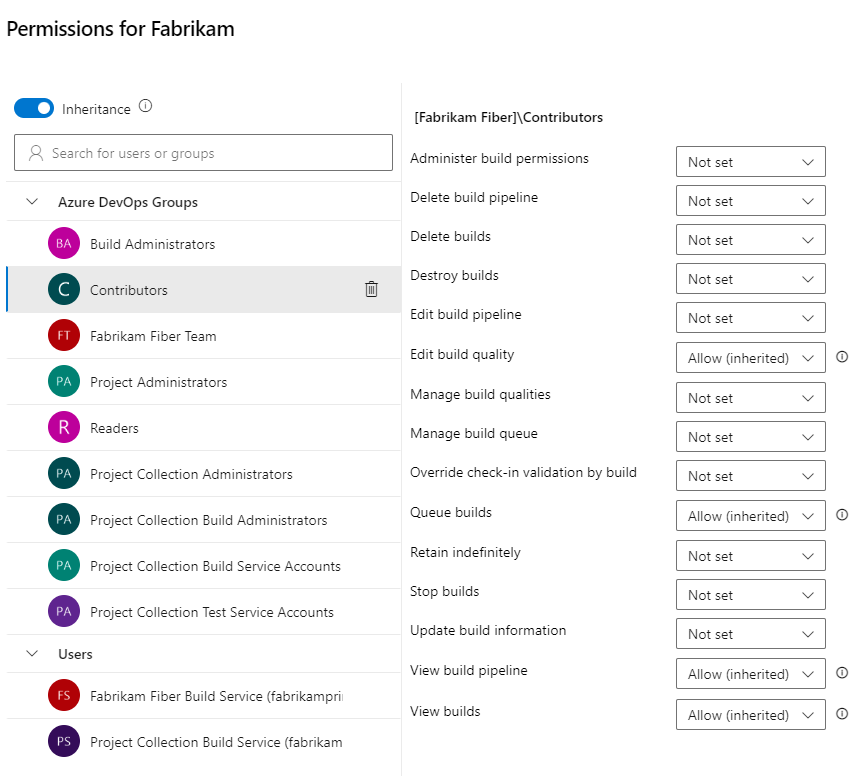

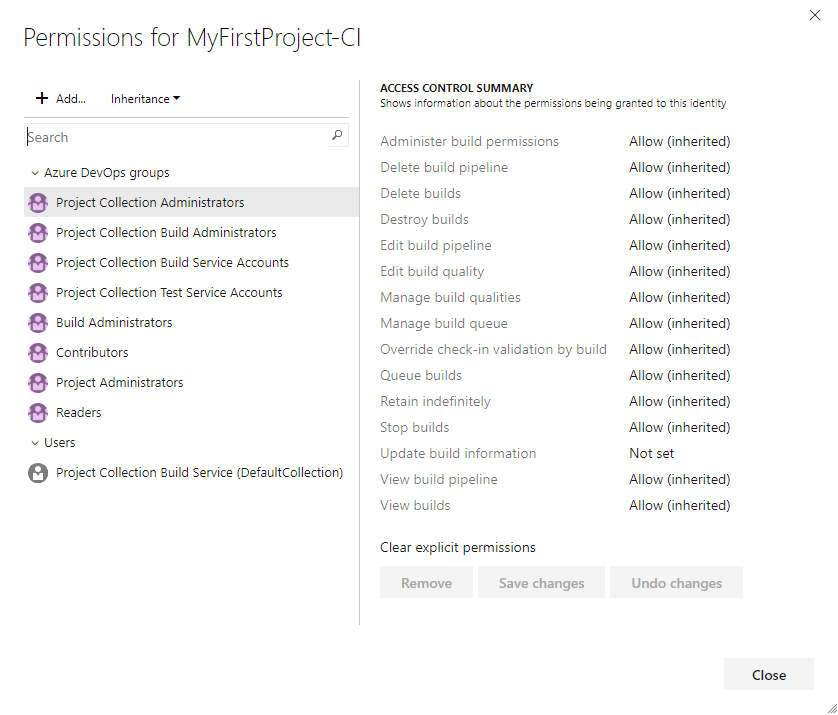

Verwalten Sie Pipelineberechtigungen für jede im Webportal definierte Pipeline oder verwenden Sie das Befehlszeilentool TFSSecurity. Projektadministratoren erhalten alle Pipelineberechtigungen, und Buildadministratoren werden die meisten dieser Berechtigungen zugewiesen. Sie können Pipelineberechtigungen für alle Pipelines festlegen, die für ein Projekt oder für jede Pipelinedefinition definiert sind.

Berechtigungen im Build folgen einem hierarchischen Modell. Standardwerte für alle Berechtigungen können auf Projektebene festgelegt und für eine einzelne Builddefinition überschrieben werden.

Um die Berechtigungen auf Projektebene für alle Builddefinitionen in einem Projekt festzulegen, wählen Sie "Sicherheit " auf der Aktionsleiste auf der Hauptseite des Builds-Hubs aus.

Wenn Sie die Berechtigungen für eine bestimmte Builddefinition festlegen oder außer Kraft setzen möchten, wählen Sie "Sicherheit " aus dem Kontextmenü der Builddefinition aus.

Sie können die folgenden Berechtigungen in Build auf beiden Ebenen definieren.

Namespace permission

Kann die Buildberechtigungen für andere Benutzer verwalten.

Kann Pipelineleitungen erstellen und diese Pipelines bearbeiten.

Kann Pipelines erstellen.

Kann Builddefinitionen für dieses Projekt löschen.

Kann einen abgeschlossenen Build löschen. Builds, die gelöscht werden, werden einige Zeit lang auf der Registerkarte "Gelöscht" aufbewahrt, bevor sie zerstört werden.

Kann einen abgeschlossenen Build endgültig löschen.

Buildpipeline bearbeiten: Kann alle Änderungen an einer Buildpipeline speichern, einschließlich Konfigurationsvariablen, Trigger, Repositorys und Aufbewahrungsrichtlinie. Verfügbar mit Azure DevOps Services, Azure DevOps Server 2019 1.1 und höheren Versionen. Ersetzt die Builddefinition bearbeiten. Neue Pipelines können nicht erstellt werden. Builddefinition bearbeiten: Kann Builddefinitionen für dieses Projekt erstellen und ändern.

Hinweis

Um Berechtigungen für bestimmte Builddefinitionen zu steuern, deaktivieren Sie die Vererbung.

Wenn die Vererbung aktiviert ist, berücksichtigt die Builddefinition die auf Projektebene oder einer Gruppe oder einem Benutzer definierten Buildberechtigungen. Beispielsweise verfügt eine benutzerdefinierte Gruppe "Build-Manager" über Berechtigungen zum manuellen Warteschlangen eines Builds für das Projekt Fabrikam. Jede Builddefinition mit Vererbung für Projekt Fabrikam ermöglicht es einem Mitglied der Gruppe "Build-Manager", einen Build manuell in die Warteschlange zu stellen.

Wenn die Vererbung deaktiviert ist, können Sie Berechtigungen festlegen, sodass nur Project-Administratoren einen Build für eine bestimmte Builddefinition manuell in die Warteschlange stellen können.

Kann Informationen zur Qualität des Builds über Team Explorer oder das Webportal hinzufügen.

Kann Buildqualitäten hinzufügen oder entfernen. Gilt nur für XAML-Builds.

Kann Warteschlangenbuilds abbrechen, neu priorisieren oder verschieben. Gilt nur für XAML-Builds.

Kann ein TFVC-Changeset übernehmen, das sich auf eine Gated Builddefinition auswirkt, ohne dass das System zum Regal ausgelöst und ihre Änderungen zuerst erstellt werden.

Kann einen Build in der Warteschlange über die Schnittstelle für Team Foundation Build oder an einer Eingabeaufforderung platzieren. Sie können auch die Builds beenden, die sie in die Warteschlange gestellt haben.

Kann Werte für Freitextparameter (z. B. typ object oder array) und Pipelinevariablen angeben, wenn neue Builds in die Warteschlange gestellt werden.

Kann die Aufbewahrungskennzeichnung für einen Build auf unbestimmte Zeit umschalten. Dieses Feature kennzeichnet einen Build, sodass das System es nicht automatisch basierend auf einer anwendbaren Aufbewahrungsrichtlinie löscht.

Kann jeden in Bearbeitung gelaufenen Build beenden, einschließlich der Builds, die von einem anderen Benutzer in die Warteschlange gestellt und gestartet wurden.

Kann dem System Buildinformationsknoten hinzufügen und auch Informationen zur Qualität eines Builds hinzufügen. Nur Dienstkonten zuweisen.

Kann die für das Projekt erstellten Builddefinitionen anzeigen.

Kann die in die Warteschlange eingereihten und abgeschlossenen Builds für dieses Projekt anzeigen.

Hinweis

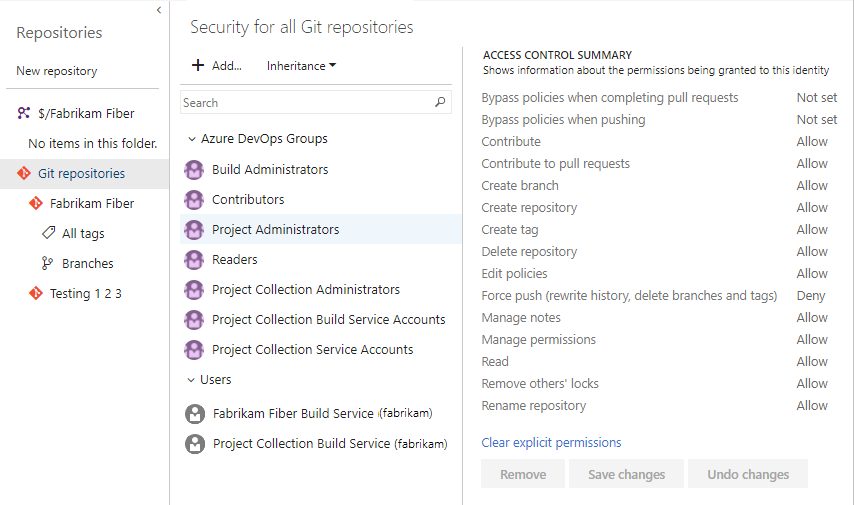

Verwalten Sie die Sicherheit jedes Git-Repositorys oder Zweigs über das Webportal, das TF-Befehlszeilentool oder das Befehlszeilentool TFSSecurity. Projektadministratoren erhalten die meisten dieser Berechtigungen (die nur für ein Projekt angezeigt werden, das mit einem Git-Repository konfiguriert wurde). Sie können diese Berechtigungen für alle Git-Repositorys oder für ein bestimmtes Git-Repository verwalten.

Hinweis

Legen Sie Berechtigungen für alle Git-Repositorys fest, indem Sie Änderungen am Git-Repositoryeintrag der obersten Ebene vornehmen. Einzelne Repositorys erben Berechtigungen vom Git-Repositoryeintrag der obersten Ebene. Verzweigungen erben Berechtigungen von Zuweisungen auf Repositoryebene. Standardmäßig verfügen die Lesergruppen auf Projektebene nur über Leseberechtigungen.

Informationen zum Verwalten von Git-Repository- und Verzweigungsberechtigungen finden Sie unter "Verzweigungsberechtigungen festlegen".

Namespace permission

Umgehen von Richtlinien beim Abschließen von Pullanforderungen

GitRepositories, PullRequestBypassPolicy

Kann sich dafür entscheiden, Verzweigungsrichtlinien außer Kraft zu setzen, indem Sie Verzweigungsrichtlinien überprüfen und die Zusammenführung beim Abschließen einer PR aktivieren.

Hinweis

Umgehen von Richtlinien beim Abschließen von Pullanforderungen und Umgehungsrichtlinien beim Pushen des Ersetzens "Ausgenommen von der Richtlinienerzwingung".

Kann an eine Verzweigung mit aktivierten Verzweigungsrichtlinien übertragen werden. Wenn Benutzer*innen mit dieser Berechtigung einen Push durchführen, der die Branchrichtlinie überschreiben würde, umgeht der Push automatisch ohne Zustimmungsschritt oder Warnung die Branchrichtlinie.

Hinweis

Umgehen von Richtlinien beim Abschließen von Pullanforderungen und Umgehungsrichtlinien beim Pushen des Ersetzens "Ausgenommen von der Richtlinienerzwingung".

Auf Repositoryebene können ihre Änderungen an vorhandene Verzweigungen im Repository übertragen und Pullanforderungen abschließen. Benutzer, die diese Berechtigung nicht besitzen, aber über die Berechtigung "Verzweigung erstellen" verfügen, können Änderungen an neue Verzweigungen übertragen. Außer Kraft setzen keine Einschränkungen aus Verzweigungsrichtlinien außer Kraft.

Auf Verzweigungsebene können ihre Änderungen an die Verzweigung übertragen und die Verzweigung sperren. Durch Sperren einer Verzweigung werden neue Commits von anderen blockiert und verhindert, dass andere Benutzer den vorhandenen Commitverlauf ändern.

Kann Pull-Anfragen erstellen, kommentieren und abstimmen.

Kann Verzweigungen im Repository erstellen und veröffentlichen. Der Mangel an dieser Berechtigung schränkt benutzer nicht darauf ein, Zweigniederlassungen in ihrem lokalen Repository zu erstellen; sie verhindert lediglich, dass sie lokale Verzweigungen auf dem Server veröffentlichen.

Hinweis

Wenn Sie eine neue Verzweigung auf dem Server erstellen, haben Sie "Mitwirken", "Richtlinien bearbeiten", "Push", "Berechtigungen verwalten" erzwingen und standardmäßig die Sperrberechtigungen anderer Personen für diese Verzweigung entfernen. Dies bedeutet, dass Sie dem Repository über Ihre Verzweigung neue Commits hinzufügen können.

Kann neue Repositorys erstellen. Diese Berechtigung ist nur im Dialogfeld "Sicherheit" für das Git-Repository-Objekt der obersten Ebene verfügbar.

Kann Tags an das Repository übertragen.

Kann das Repository löschen. Auf der Ebene der obersten Ebene können Git-Repositorys jedes Repository löschen.

Kann Richtlinien für das Repository und seine Verzweigungen bearbeiten.

Gilt für TFS 2018 Update 2. Kann Verzweigungsrichtlinien umgehen und die folgenden beiden Aktionen ausführen:

Hinweis

In Azure DevOps wird sie durch die folgenden beiden Berechtigungen ersetzt: Umgehen von Richtlinien beim Abschließen von Pullanforderungen und Umgehungsrichtlinien beim Pushen.

Kann eine Aktualisierung auf eine Verzweigung erzwingen, eine Verzweigung löschen und den Commit-Verlauf einer Verzweigung ändern. Kann Kategorien und Notizen löschen.

Kann Git-Notizen pushen und bearbeiten.

Kann Berechtigungen für das Repository festlegen.

Kann den Inhalt des Repositorys klonen, abrufen, pullen und erkunden.

Verzweigungen, die von anderen Benutzern festgelegt wurden, können entfernt werden. Durch das Sperren einer Verzweigung werden alle neuen Commits blockiert, die der Verzweigung durch andere hinzugefügt werden, und andere Benutzer können den vorhandenen Commitverlauf nicht ändern.

Kann den Namen des Repositorys ändern. Wenn sie auf dem Eintrag für Git-Repositorys auf oberster Ebene festgelegt sind, kann der Name eines beliebigen Repositorys geändert werden.

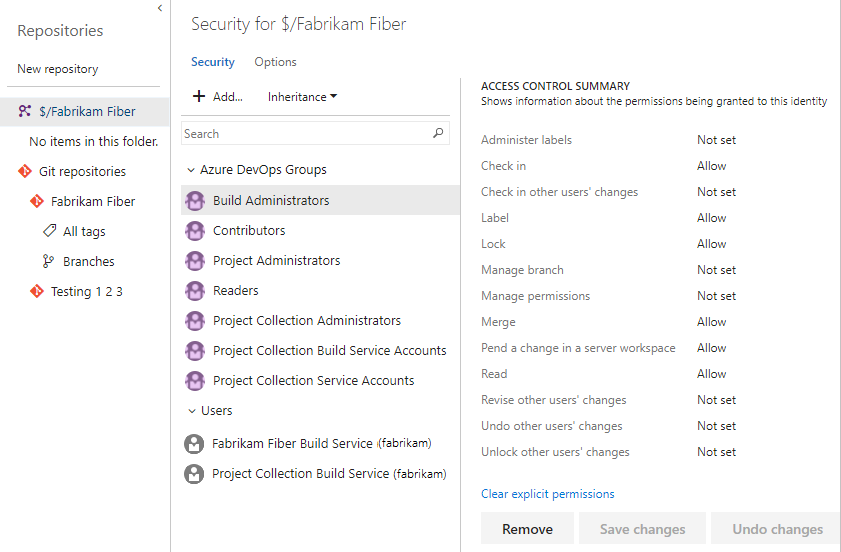

Verwalten Sie die Sicherheit jeder TFVC-Verzweigung über das Webportal oder mithilfe des Befehlszeilentools TFSSecurity. Projektadministratoren erhalten die meisten dieser Berechtigungen, die nur für ein Projekt angezeigt werden, das für die Verwendung von Team Foundation-Versionskontrolle als Quellcodeverwaltungssystem konfiguriert wurde. In Versionssteuerungsberechtigungen hat explizite Ablehnung Vorrang vor Administratorgruppenberechtigungen.

Diese Berechtigungen werden nur für ein Projektsetup angezeigt, um Team Foundation-Versionskontrolle als Quellcodeverwaltungssystem zu verwenden.

In Versionssteuerungsberechtigungen hat explizites Verweigern Vorrang vor Administratorgruppenberechtigungen.

Namespace permission

Verwalten von Bezeichnungen

VersionControlItems, LabelOther

Kann Bezeichnungen bearbeiten oder löschen, die von einem anderen Benutzer erstellt wurden.

Einchecken

VersionControlItems, Checkin

Kann Elemente einchecken und alle zugesicherten Changeset-Kommentare überarbeiten. Ausstehende Änderungen werden beim Einchecken zugesichert.*

Einchecken der Änderungen anderer Benutzer

VersionControlItems, CheckinOther

Kann Änderungen einchecken, die von anderen Benutzern vorgenommen wurden. Ausstehende Änderungen werden beim Einchecken zugesichert.

Stiften einer Änderung in einem Serverarbeitsbereich

VersionControlItems, PendChange

Kann auschecken und eine ausstehende Änderung an Elementen in einem Ordner vornehmen. Beispiele für ausstehende Änderungen sind das Hinzufügen, Bearbeiten, Umbenennen, Löschen, Rückgängigmachen, Verzweigen und Zusammenführen einer Datei. Ausstehende Änderungen müssen eingecheckt werden, sodass Benutzer auch über die Berechtigung "Einchecken" verfügen müssen, um ihre Änderungen für das Team freizugeben.*

Label

VersionControlItems, Label

Kann Elemente beschriften.

Kann Ordner oder Dateien sperren und entsperren. Ein Ordner oder eine nachverfolgte Datei kann gesperrt oder entsperrt werden, um die Rechte eines Benutzers zu verweigern oder wiederherzustellen. Berechtigungen umfassen das Auschecken eines Elements zum Bearbeiten in einem anderen Arbeitsbereich oder das Einchecken ausstehender Änderungen an einem Element aus einem anderen Arbeitsbereich. Weitere Informationen finden Sie unter Lock-Befehl.

Verzweigung verwalten

VersionControlItems, ManageBranch

Kann jeden Ordner unter diesem Pfad in eine Verzweigung konvertieren und auch die folgenden Aktionen für eine Verzweigung ausführen: Bearbeiten sie ihre Eigenschaften, aktualisieren Sie ihn, und konvertieren Sie ihn in einen Ordner. Benutzer, die über diese Berechtigung verfügen, können diese Verzweigung nur verzweigen, wenn sie auch über die Berechtigung "Zusammenführen" für den Zielpfad verfügen. Benutzer können keine Verzweigungen aus einer Verzweigung erstellen, für die sie nicht über die Berechtigung "Verzweigung verwalten" verfügen.

Verwalten von Berechtigungen

VersionControlItems, AdminProjectRights

Kann die Berechtigungen anderer Benutzer für Ordner und Dateien in der Versionssteuerung verwalten.*

Änderungen können in diesem Pfad zusammengeführt werden.*

Lesen Sie

VersionControlItems, Read

Kann den Inhalt einer Datei oder eines Ordners lesen. Wenn ein Benutzer über Leseberechtigungen für einen Ordner verfügt, kann der Benutzer den Inhalt des Ordners und die Eigenschaften der darin enthaltenen Dateien sehen, auch wenn der Benutzer nicht über die Berechtigung zum Öffnen der Dateien verfügt.

Überarbeiten der Änderungen anderer Benutzer

VersionControlItems, ReviseOther

Kann die Kommentare zu eingecheckten Dateien bearbeiten, auch wenn ein anderer Benutzer die Datei eingecheckt hat.*

Rückgängigmachen der Änderungen anderer Benutzer

VersionControlItems, UndoOther

Kann eine von einem anderen Benutzer vorgenommene ausstehende Änderung rückgängig machen.*

Entsperren der Änderungen anderer Benutzer

VersionControlItems, UnlockOther

Kann Dateien entsperren, die von anderen Benutzern gesperrt wurden.*

* Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die für die Überwachung oder Überwachung des Projekts verantwortlich sind und die Kommentare zu eingecheckten Dateien möglicherweise oder ändern müssen, auch wenn ein anderer Benutzer die Datei eingecheckt hat.

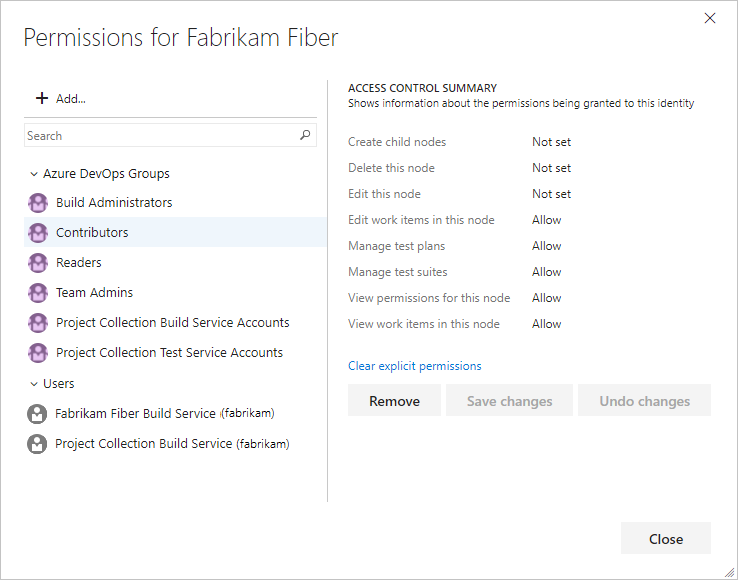

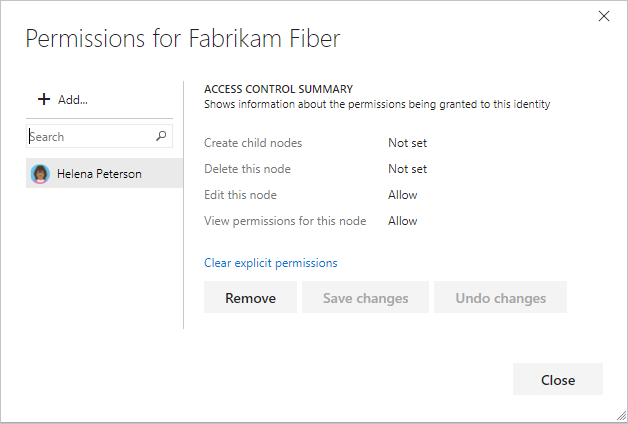

Bereichspfadberechtigungen verwalten den Zugriff auf Verzweigungen der Bereichshierarchie und die Arbeitsaufgaben in diesen Bereichen. Verwalten Sie die Sicherheit jedes Bereichspfads über das Webportal oder mithilfe des Befehlszeilentools TFSSecurity. Bereichsberechtigungen verwalten den Zugriff zum Erstellen und Verwalten von Bereichspfaden sowie zum Erstellen und Ändern von Arbeitsaufgaben, die unter Bereichspfaden definiert sind.

Mitgliedern der Gruppe "Projektadministratoren" werden automatisch Berechtigungen zum Verwalten von Bereichspfaden für ein Projekt erteilt. Erwägen Sie, Teamadministratoren oder Teamleitern Berechtigungen zum Erstellen, Bearbeiten oder Löschen von Bereichsknoten zu gewähren.

Hinweis

Mehrere Teams können zu einem Projekt beitragen. In diesem Fall können Sie Teams einrichten, die einem Bereich zugeordnet sind. Berechtigungen für die Arbeitsaufgaben des Teams werden zugewiesen, indem dem Bereich Berechtigungen zugewiesen werden. Es gibt weitere Teameinstellungen , die die agilen Planungstools des Teams konfigurieren.

Namespace permission

Kann Bereichsknoten erstellen. Benutzer, die über diese Berechtigung und die Berechtigung "Diesen Knoten bearbeiten" verfügen, können alle untergeordneten Bereichsknoten verschieben oder neu anordnen.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Knoten löschen, hinzufügen oder umbenennen müssen.

Benutzer, die über diese Berechtigung und die Berechtigung "Diesen Knoten bearbeiten" für einen anderen Knoten verfügen, können Bereichsknoten löschen und vorhandene Arbeitsaufgaben aus dem gelöschten Knoten neu klassifizieren. Wenn der gelöschte Knoten untergeordnete Knoten aufweist, werden diese Knoten ebenfalls gelöscht.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Knoten löschen, hinzufügen oder umbenennen müssen.

Kann Berechtigungen für diesen Knoten festlegen und Bereichsknoten umbenennen.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Knoten löschen, hinzufügen oder umbenennen müssen.

Kann Arbeitsaufgaben in diesem Bereichsknoten bearbeiten.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Arbeitsaufgaben unter dem Bereichsknoten bearbeiten müssen.

Kann Testplaneigenschaften wie Build- und Testeinstellungen ändern.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Testpläne oder Testsuiten unter diesem Bereichsknoten verwalten müssen.

Kann Testsuiten erstellen und löschen, Testfälle aus Testsammlungen hinzufügen und entfernen, Testkonfigurationen ändern, die testsammlungen zugeordnet sind, und die Suitehierarchie ändern (Verschieben einer Testsuite).

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Testpläne oder Testsuiten unter diesem Bereichsknoten verwalten müssen.

Kann die Sicherheitseinstellungen für einen Bereichspfadknoten anzeigen.

Kann Arbeitsaufgaben in diesem Bereichsknoten anzeigen, aber nicht ändern.

Hinweis

Wenn Sie die Arbeitsaufgaben in diesem Knoten auf "Verweigern" festlegen, kann der Benutzer keine Arbeitsaufgaben in diesem Bereichsknoten sehen. Eine Ablehnung setzt alle impliziten Zulassungen außer Kraft, auch für Benutzer, die Mitglieder einer administrativen Gruppen sind.

Iterationspfadberechtigungen verwalten den Zugriff zum Erstellen und Verwalten von Iterationspfaden, auch als Sprints bezeichnet.

Verwalten Sie die Sicherheit der einzelnen Iterationspfade über das Webportal oder mithilfe des Befehlszeilentools TFSSecurity.

Mitgliedern der Gruppe "Projektadministratoren" werden diese Berechtigungen automatisch für jede Iteration erteilt, die für ein Projekt definiert ist. Erwägen Sie, Teamadministratoren, Scrum-Master oder Teamleiter Berechtigungen zum Erstellen, Bearbeiten oder Löschen von Iterationsknoten zu gewähren.

Namespace permission

Kann Iterationsknoten erstellen. Benutzer, die über diese Berechtigung und die Berechtigung "Diesen Knoten bearbeiten" verfügen, können alle untergeordneten Iterationsknoten verschieben oder neu anordnen.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Iterationsknoten löschen, hinzufügen oder umbenennen müssen.

Benutzer, die über diese Berechtigung und die Berechtigung "Diesen Knoten bearbeiten" für einen anderen Knoten verfügen, können Iterationsknoten löschen und vorhandene Arbeitsaufgaben aus dem gelöschten Knoten neu klassifizieren. Wenn der gelöschte Knoten untergeordnete Knoten aufweist, werden diese Knoten ebenfalls gelöscht.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Iterationsknoten löschen, hinzufügen oder umbenennen müssen.

Kann Berechtigungen für diesen Knoten festlegen und Iterationsknoten umbenennen.

Erwägen Sie das Hinzufügen dieser Berechtigung zu allen manuell hinzugefügten Benutzern oder Gruppen, die möglicherweise Iterationsknoten löschen, hinzufügen oder umbenennen müssen.

Kann die Sicherheitseinstellungen für diesen Knoten anzeigen.

Hinweis

Mitglieder der Project-Auflistung "Gültige Benutzer", "Project Valid Users" oder beliebige Benutzer oder Gruppen, die Informationen auf Sammlungsebene anzeigen oder Informationen auf Projektebene anzeigen, können Berechtigungen eines beliebigen Iterationsknotens anzeigen.

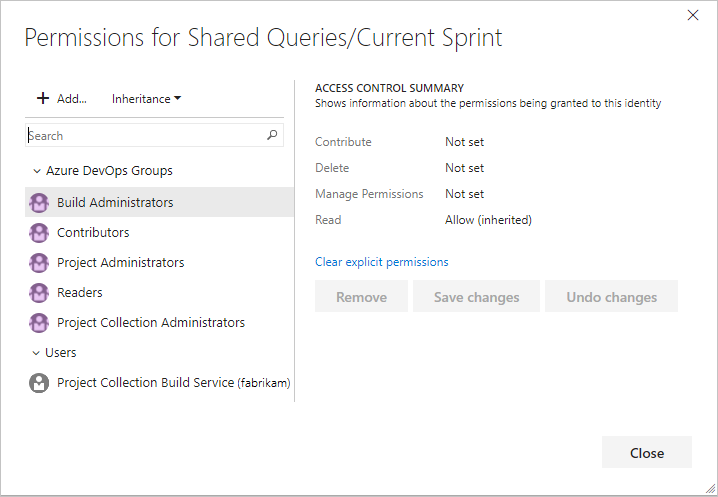

Verwalten Von Abfrage- und Abfrageordnerberechtigungen über das Webportal. Projektadministratoren erhalten alle diese Berechtigungen. Mitwirkenden werden nur Leseberechtigungen gewährt.

Erwägen Sie die Gewährung der Berechtigung "Mitwirken" für Benutzer oder Gruppen, die das Erstellen und Freigeben von Arbeitsaufgabenabfragen für das Projekt erfordern. Weitere Informationen finden Sie unter Festlegen von Berechtigungen für Abfragen.

Hinweis

Zum Erstellen von Abfragediagrammen benötigen Sie einfachen Zugriff.

Namespace permission

Kann den Abfrageordner anzeigen und ändern oder Abfragen im Ordner speichern.

Kann einen Abfrage- oder Abfrageordner und dessen Inhalt löschen.

Kann die Berechtigungen für diese Abfrage oder diesen Abfrageordner verwalten.

Kann die Abfrage oder die Abfragen in einem Ordner anzeigen und verwenden, aber die Abfrage- oder Abfrageordnerinhalte nicht ändern.

Verwalten Sie Planberechtigungen über das Webportal. Verwalten von Berechtigungen für jeden Plan über das Dialogfeld "Sicherheit". Projektadministratoren erhalten alle Berechtigungen zum Erstellen, Bearbeiten und Verwalten von Plänen. Gültige Benutzer erhalten Leseberechtigungen (schreibgeschützt).

Namespace permission

Kann den ausgewählten Plan löschen.

Kann die für den ausgewählten Plan definierte Konfiguration und Einstellungen bearbeiten.

Kann die Berechtigungen für den ausgewählten Plan verwalten.

Kann die Listen von Plänen anzeigen, öffnen und mit einem Plan interagieren, aber die Plankonfiguration oder -einstellungen nicht ändern.

Sie können die Berechtigungen für jeden geerbten Prozess verwalten, den Sie über das Webportal erstellen. Verwalten Von Berechtigungen für jeden Prozess über das Dialogfeld "Sicherheit". Projektsammlungsadministratoren erhalten alle Berechtigungen zum Erstellen, Bearbeiten und Verwalten von Prozessen. Gültige Benutzer erhalten Leseberechtigungen (schreibgeschützt).

Namespace permission

Kann die Berechtigungen für einen geerbten Prozess festlegen oder ändern.

Kann den geerbten Prozess löschen.

Kann einen geerbten Prozess aus einem Systemprozess erstellen oder einen geerbten Prozess kopieren oder ändern.

Sie können Taggingberechtigungen mit az devops-Sicherheitsberechtigungen oder den TFSSecurity-Befehlszeilentools verwalten. Mitwirkende können Tags zu Arbeitsaufgaben hinzufügen und sie verwenden, um schnell einen Backlog, ein Board oder eine Abfrageergebnisansicht zu filtern.

Sie können Taggingberechtigungen mithilfe des TFSSecurity-Befehlszeilentools verwalten. Mitwirkende können Tags zu Arbeitsaufgaben hinzufügen und sie verwenden, um schnell einen Backlog, ein Board oder eine Abfrageergebnisansicht zu filtern.

Namespace permission

Kann neue Tags erstellen und auf Arbeitsaufgaben anwenden. Benutzer ohne diese Berechtigung können nur aus der vorhandenen Gruppe von Tags für das Projekt auswählen.

Standardmäßig werden Mitwirkenden die Berechtigung "Tagdefinition erstellen" zugewiesen. Obwohl die Berechtigung "Tagdefinition erstellen" in den Sicherheitseinstellungen auf Projektebene angezeigt wird, sind Taggingberechtigungen tatsächlich Berechtigungen auf Sammlungsebene, die auf Projektebene festgelegt sind, wenn sie auf der Benutzeroberfläche angezeigt werden. Wenn Sie berechtigungen für ein einzelnes Projekt festlegen möchten, wenn Sie ein Befehlszeilentool verwenden, müssen Sie die GUID für das Projekt als Teil der Befehlssyntax angeben. Andernfalls gilt Ihre Änderung für die gesamte Sammlung. Beachten Sie dies beim Ändern oder Festlegen dieser Berechtigungen.

Kann ein Tag aus der Liste der verfügbaren Tags für dieses Projekt entfernen.

Diese Berechtigung wird nicht in der Benutzeroberfläche angezeigt. Sie können sie nur mit einem Befehlszeilentool festlegen. Es gibt auch keine Benutzeroberfläche, um ein Tag explizit zu löschen. Wenn ein Tag drei Tage lang nicht verwendet wurde, löscht das System es automatisch.

Kann eine Liste der Tags anzeigen, die für die Arbeitsaufgabe innerhalb des Projekts verfügbar sind. Benutzer ohne diese Berechtigung verfügen nicht über eine Liste der verfügbaren Tags, aus denen Sie im Arbeitsaufgabenformular oder im Abfrage-Editor auswählen können.

Diese Berechtigung wird nicht in der Benutzeroberfläche angezeigt. Sie kann nur mit einem Befehlszeilentool festgelegt werden. Die Informationen auf Projektebene anzeigen ermöglichen Benutzern implizit das Anzeigen vorhandener Tags.

Kann ein Tag mithilfe der REST-API umbenennen.

Diese Berechtigung wird nicht in der Benutzeroberfläche angezeigt. Sie kann nur mit einem Befehlszeilentool festgelegt werden.

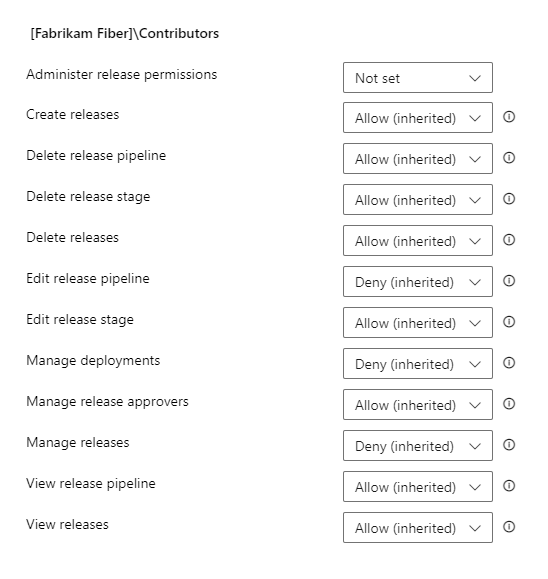

Verwalten Sie Berechtigungen für jede im Webportal definierte Version. Projektadministratoren und Releaseadministratoren erhalten alle Versionsverwaltungsberechtigungen. Diese Berechtigungen funktionieren in einem hierarchischen Modell auf Projektebene, für eine bestimmte Releasepipeline oder für eine bestimmte Umgebung in einer Releasepipeline. Innerhalb dieser Hierarchie können Berechtigungen vom übergeordneten Oder außer Kraft gesetzt werden.

Hinweis

Die Gruppe des Releaseadministrators auf Projektebene wird erstellt, wenn Sie Ihre erste Releasepipeline definieren.

Darüber hinaus können Sie genehmigende Personen bestimmten Schritten in einer Releasepipeline zuweisen, um sicherzustellen, dass die bereitgestellten Anwendungen Qualitätsstandards erfüllen.

Die folgenden Berechtigungen werden in der Versionsverwaltung definiert. In der Bereichsspalte wird erläutert, ob die Berechtigung auf Projekt-, Freigabepipeline- oder Umgebungsebene festgelegt werden kann.

Berechtigung

Beschreibung

Bereiche

Kann eine der anderen hier aufgeführten Berechtigungen ändern.

Projekt, Releasepipeline, Umgebung

Kann neue Releases erstellen.

Project, Releasepipeline

Kann Freigabepipelinen löschen.

Project, Releasepipeline

Kann Umgebungen in Releasepipelines löschen.

Projekt, Releasepipeline, Umgebung

Kann Releases für eine Pipeline löschen.

Project, Releasepipeline

Kann eine Releasepipeline hinzufügen und bearbeiten, einschließlich Konfigurationsvariablen, Trigger, Artefakte und Aufbewahrungsrichtlinien sowie Konfiguration innerhalb einer Umgebung der Releasepipeline. Um Änderungen an einer bestimmten Umgebung in einer Releasepipeline vorzunehmen, benötigt der Benutzer auch die Berechtigung "Freigabeumgebung bearbeiten" .

Project, Releasepipeline

Kann Umgebungen in Releasepipelines bearbeiten. Um die Änderungen an der Releasepipeline zu speichern, benötigen Benutzer*innen auch die Berechtigung Releasepipeline bearbeiten. Diese Berechtigung steuert auch, ob ein Benutzer die Konfiguration innerhalb der Umgebung einer bestimmten Releaseinstanz bearbeiten kann. Benutzer*innen benötigen auch die Berechtigung Releases verwalten, um die geänderte Version zu speichern.

Projekt, Releasepipeline, Umgebung

Kann eine direkte Bereitstellung einer Version in einer Umgebung initiieren. Diese Berechtigung gilt nur für direkte Bereitstellungen, die manuell initiiert werden, indem Sie die Bereitstellungsaktion in einer Version auswählen. Wenn die Bedingung für eine Umgebung auf einen beliebigen Typ der automatischen Bereitstellung festgelegt ist, initiiert das System die Bereitstellung automatisch, ohne die Berechtigung des Benutzers zu überprüfen, der die Version erstellt hat.

Projekt, Releasepipeline, Umgebung

Kann genehmigende Personen für Umgebungen in Releasepipelinen hinzufügen oder bearbeiten. Diese Berechtigung steuert auch, ob ein Benutzer die Genehmiger innerhalb der Umgebung einer bestimmten Releaseinstanz bearbeiten kann.

Projekt, Releasepipeline, Umgebung

Kann eine Releasekonfiguration bearbeiten, z. B. Phasen, Genehmiger und Variablen. Um die Konfiguration einer bestimmten Umgebung in einer Releaseinstanz zu bearbeiten, benötigt der Benutzer auch die Berechtigung "Freigabeumgebung bearbeiten" .

Project, Releasepipeline

Kann Freigabepipelinen anzeigen.

Project, Releasepipeline

Kann Versionen anzeigen, die zu Releasepipelines gehören.

Project, Releasepipeline

Standardwerte für alle diese Berechtigungen werden für Teamprojektsammlungen und Projektgruppen festgelegt. Beispielsweise erhalten Projektsammlungsadministratoren, Projektadministratoren und Versionsadministratoren standardmäßig alle oben genannten Berechtigungen. Mitwirkende erhalten alle Berechtigungen, mit Ausnahme von Administratorfreigabeberechtigungen. Leser werden standardmäßig alle Berechtigungen mit Ausnahme der Versionspipeline anzeigen und Versionen anzeigen verweigert.

Verwalten Sie Berechtigungen für Aufgabengruppen über den Build- und Release-Hub des Webportals. Project-, Build- und Releaseadministratoren erhalten alle Berechtigungen. Aufgabengruppenberechtigungen folgen einem hierarchischen Modell. Standardwerte für alle Berechtigungen können auf Projektebene festgelegt und für eine einzelne Vorgangsgruppendefinition überschrieben werden.

Verwenden Sie Aufgabengruppen, um eine Abfolge von Aufgaben zu kapseln, die bereits in einem Build oder einer Releasedefinition definiert sind, in eine einzelne wiederverwendbare Aufgabe. Definieren und Verwalten von Aufgabengruppen auf der Registerkarte "Aufgabengruppen" des Hubs "Build" und "Release".

Berechtigung BESCHREIBUNG Aufgabengruppenberechtigungen verwalten Kann Benutzer oder Gruppen zur Aufgabengruppensicherheit hinzufügen und entfernen. Aufgabengruppe löschen Kann eine Aufgabengruppe löschen. Aufgabengruppe bearbeiten Kann eine Aufgabengruppe erstellen, ändern oder löschen.

Es sind keine Benutzeroberflächenberechtigungen zum Verwalten von E-Mail-Benachrichtigungen oder Warnungen zugeordnet. Stattdessen können Sie sie mit dem Befehlszeilentool TFSSecurity verwalten.

Sie können Warnungsberechtigungen mithilfe von TFSSecurity verwalten.

TFSSecurity-Aktion

TFSSecurity-Namespace

Beschreibung

Projektsammlungsadministratoren &

Project-Sammlungsdienstkonten

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Kann ein SOAP-basiertes Webdienstabonnement erstellen.

✔️

GENERIC_READ

EventSubscription

Kann Abonnementereignisse anzeigen, die für ein Projekt definiert sind.

✔️

GENERIC_WRITE

EventSubscription

Kann Benachrichtigungen für andere Benutzer oder für ein Team erstellen.

✔️

UNSUBSCRIBE

EventSubscription

Kann sich von einem Ereignisabonnement abmelden.

✔️

Ereignisse

Erstellen von KI-Apps und Agents

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrieren