Az Azure-beli virtuális gépeken futó SQL Server biztonsági szempontjai

A következőre vonatkozik:SQL Server azure-beli virtuális gépen

Ez a cikk általános biztonsági irányelveket tartalmaz, amelyek segítenek biztonságos hozzáférést biztosítani az SQL Server-példányokhoz egy Azure-beli virtuális gépen (VM).

Az Azure számos iparági előírásnak és szabványnak megfelel, amelyek lehetővé teszik, hogy megfelelő megoldást hozzon létre a virtuális gépen futó SQL Serverrel. Az Azure-ral való jogszabályi megfelelőségről az Azure Adatvédelmi központ nyújt tájékoztatást.

Először tekintse át az SQL Server és az Azure virtuális gépek biztonsági ajánlott eljárásait, majd tekintse át ezt a cikket az azure-beli virtuális gépeken futó SQL Serverre vonatkozó ajánlott eljárásokért.

Az SQL Server rendszerű virtuális gépek ajánlott eljárásairól a sorozat további cikkeiben talál további információt: Ellenőrzőlista, virtuális gép mérete, HADR-konfiguráció és Alapkonfiguráció összegyűjtése.

Ellenőrző lista

Tekintse át a jelen szakaszban található alábbi ellenőrzőlistát a cikk többi részében ismertetett ajánlott biztonsági eljárások rövid áttekintéséhez.

Az SQL Server funkciói és képességei adatszinten biztosítják a biztonsági módszereket, és így érheti el az infrastruktúra szintjén a felhőalapú és hibrid megoldások részletes védelmét . Emellett az Azure biztonsági intézkedésekkel titkosíthatja bizalmas adatait, megvédheti a virtuális gépeket a vírusoktól és kártevőktől, biztonságossá teheti a hálózati forgalmat, azonosíthatja és észlelheti a fenyegetéseket, megfelelhet a megfelelőségi követelményeknek, és egyetlen módszert kínál a hibrid felhőben található biztonsági igények kezelésére és jelentésére.

- A Felhőhöz készült Microsoft Defender használatával kiértékelheti és végrehajthatja az adatkörnyezet biztonsági helyzetének javítását. Az olyan képességek, mint az Azure Advanced Threat Protection (ATP) a hibrid számítási feladatokra is felhasználhatók a biztonsági értékelés javítása és a kockázatokra való reagálás képessége érdekében. Az SQL Server virtuális gép regisztrálása az SQL IaaS-ügynök bővítményével Felhőhöz készült Microsoft Defender értékeléseket az Azure Portal SQL virtuálisgép-erőforrásán belül.

- Az SQL-hez készült Microsoft Defender használatával felderítheti és elháríthatja az adatbázis esetleges biztonsági réseit, valamint észlelheti az SQL Server-példányt és az adatbázisréteget fenyegető rendellenes tevékenységeket.

- A sebezhetőségi felmérés az SQL-hez készült Microsoft Defender része, amely képes felderíteni és elhárítani az SQL Server-környezet lehetséges kockázatait. Betekintést nyújt a biztonsági állapotba, és végrehajtható lépéseket tartalmaz a biztonsági problémák megoldásához.

- Az Azure-beli bizalmas virtuális gépek használatával megerősítheti a használatban lévő adatok és a inaktív adatok védelmét a gazdagépek hozzáférése ellen. Az Azure-beli bizalmas virtuális gépek lehetővé teszik a bizalmas adatok biztonságos tárolását a felhőben, és megfelelnek a szigorú megfelelőségi követelményeknek.

- Ha SQL Server 2022-en dolgozik, fontolja meg a Microsoft Entra-hitelesítés használatát az SQL Server-példányhoz való csatlakozáshoz.

- Az Azure Advisor elemzi az erőforráskonfigurációt és a használati telemetriát, majd olyan megoldásokat javasol, amelyek segíthetnek az Azure-erőforrások költséghatékonyságának, teljesítményének, magas rendelkezésre állásának és biztonságának javításában. Használja az Azure Advisort a virtuális gép, az erőforráscsoport vagy az előfizetés szintjén az Azure-üzemelő példányok optimalizálása érdekében ajánlott eljárások azonosításához és alkalmazásához.

- Az Azure Disk Encryptiont akkor használja, ha a megfelelőség és a biztonság megköveteli az adatok végpontok közötti titkosítását a titkosítási kulcsokkal, beleértve a rövid élettartamú (helyileg csatlakoztatott ideiglenes) lemez titkosítását is.

- A felügyelt lemezek alapértelmezés szerint inaktív állapotban vannak titkosítva az Azure Storage Service Encryption használatával, ahol a titkosítási kulcsok Az Azure-ban tárolt Microsoft által felügyelt kulcsok.

- A felügyelt lemeztitkosítási beállítások összehasonlításához tekintse át a felügyelt lemeztitkosítás összehasonlító diagramját

- A felügyeleti portokat le kell zárni a virtuális gépeken – A távoli felügyeleti portok megnyitása magas szintű kockázatot jelent a virtuális gép számára az internetes támadások miatt. Ezek a támadások megpróbálják találgatással kényszeríteni a hitelesítő adatokat, hogy rendszergazdai hozzáférést szerezzenek a géphez.

- Igény szerinti (JIT) hozzáférés bekapcsolása Azure-beli virtuális gépekhez

- Használja az Azure Bastiont távoli asztali protokollon (RDP) keresztül.

- Zárolja a portokat, és csak a szükséges alkalmazásforgalmat engedélyezze az Azure Firewall használatával, amely egy felügyelt tűzfal, mint szolgáltatás (FaaS), amely a kiszolgálói hozzáférést a forrás IP-cím alapján engedélyezi vagy tagadja meg.

- Hálózati biztonsági csoportok (NSG-k) használatával szűrheti az Azure-erőforrások felé és onnan érkező hálózati forgalmat az Azure-beli virtuális hálózatokon

- Az alkalmazásbiztonsági csoportok használatával csoportosíthatja a kiszolgálókat hasonló portszűrési követelményekkel, hasonló funkciókkal, például webkiszolgálókkal és adatbázis-kiszolgálókkal.

- A web- és alkalmazáskiszolgálók az Azure Distributed Denial of Service (DDoS) védelmét használják. A DDoS-támadások a hálózati erőforrások túlterhelésére és kimerítésére szolgálnak, így az alkalmazások lassúak vagy nem válaszolnak. Gyakori, hogy a DDos-támadások célja a felhasználói felületek. Az Azure DDoS Protection megtisztítja a nem kívánt hálózati forgalmat, mielőtt hatással lenne a szolgáltatás rendelkezésre állására

- A virtuálisgép-bővítmények segítségével elháríthatja a kártevőirtókat, a kívánt állapotot, a fenyegetésészlelést, a megelőzést és a szervizelést az operációs rendszer, a gép és a hálózati szintek fenyegetéseinek kezeléséhez:

- A Vendégkonfiguráció bővítmény naplózási és konfigurációs műveleteket hajt végre a virtuális gépeken.

- A Windows és Linux rendszerhez készült Network Watcher Agent virtuálisgép-bővítmény figyeli a hálózati teljesítményt, a diagnosztikai és az elemzési szolgáltatást, amely lehetővé teszi az Azure-hálózatok monitorozását.

- A WindowsHoz készült Microsoft Antimalware bővítmény segít azonosítani és eltávolítani a vírusokat, kémprogramokat és egyéb rosszindulatú szoftvereket konfigurálható riasztásokkal.

- Külső bővítmények kiértékelése, például Symantec Endpoint Protection Windows rendszerű virtuális gépekhez (/azure/virtual-machines/extensions/symantec)

- Az Azure Policy használatával olyan üzleti szabályokat hozhat létre, amelyek alkalmazhatók a környezetére. Az Azure Policies úgy értékeli ki az Azure-erőforrásokat, hogy összehasonlítja ezeknek az erőforrásoknak a tulajdonságait a JSON-formátumban definiált szabályokkal.

- Az Azure Blueprints segítségével a felhőmérnökök és központi informatikai csoportok meghatározhatnak egy megismételhető Azure-erőforráskészletet, amely megvalósítja és betartja a vállalat szabványait, mintázatait és követelményeit. Az Azure Blueprints eltér az Azure-szabályzatoktól.

A biztonsági ajánlott eljárásokkal kapcsolatos további információkért tekintse meg az SQL Server biztonsági ajánlott eljárásait és az SQL Server biztonságossá tételét.

Microsoft Defender for SQL gépeken

Felhőhöz készült Microsoft Defender egy egységes biztonsági felügyeleti rendszer, amelynek célja az adatkörnyezet biztonsági helyzetének kiértékelése és lehetőségeinek biztosítása. A Microsoft Defender az SQL-hez készült Microsoft Defendert kínálja az Azure-beli virtuális gépeken futó SQL Server gépek védelméhez. Az SQL-hez készült Microsoft Defender használatával felderítheti és mérsékelheti az adatbázis esetleges biztonsági réseit, és észlelheti az SQL Server-példányt és az adatbázisréteget fenyegető rendellenes tevékenységeket.

Az SQL-hez készült Microsoft Defender a következő előnyöket kínálja:

- A sebezhetőségi felmérések felderíthetik és elháríthatják az SQL Server-környezet lehetséges kockázatait. Betekintést nyújt a biztonsági állapotba, és végrehajtható lépéseket tartalmaz a biztonsági problémák megoldásához.

- Biztonsági pontszám használata Felhőhöz készült Microsoft Defender.

- További részletekért tekintse át a jelenleg elérhető számítási és adatjavaslatok listáját.

- Ha az SQL Server virtuális gépet az SQL Server IaaS-ügynökbővítménnyel regisztrálja, az sql-javaslatokért a Microsoft Defendert használja az Azure Portal SQL virtuális gépek erőforrásához .

A portál kezelése

Miután regisztrálta az SQL Server virtuális gépet az SQL IaaS-ügynök bővítményével, számos biztonsági beállítást konfigurálhat az Azure PortalON található SQL virtuális gépek erőforrásával , például az Azure Key Vault integrációjának engedélyezésével vagy az SQL-hitelesítéssel.

Emellett miután engedélyezte a Microsoft Defender for SQL-t a gépeken, Felhőhöz készült Defender funkciókat közvetlenül az Azure Portal SQL virtuális gépek erőforrásán belül tekintheti meg, például sebezhetőségi felméréseket és biztonsági riasztásokat.

További információ: SQL Server virtuális gép kezelése a portálon .

Confidential VMs

Az Azure-beli bizalmas virtuális gépek erős, hardveresen kikényszerített határt biztosítanak, amely megkeményíti a vendég operációs rendszer védelmét a gazdagépek hozzáférése ellen. Ha bizalmas virtuálisgép-méretet választ az SQL Serverhez az Azure-beli virtuális gépen, további védelmi réteget biztosít, így biztonságosan tárolhatja bizalmas adatait a felhőben, és megfelelhet a szigorú megfelelőségi követelményeknek.

Az Azure bizalmas virtuális gépei az AMD processzorokat Standard kiadás V-SNP technológiával használják, amelyek a processzor által létrehozott kulcsokkal titkosítják a virtuális gép memóriáját. Ez segít megvédeni a használatban lévő adatokat (az SQL Server-folyamat memóriájában feldolgozott adatokat) a gazdagép operációs rendszeréből való jogosulatlan hozzáféréstől. A bizalmas virtuális gépek operációsrendszer-lemeze a virtuális gép megbízható platformmoduljának (TPM) lapkához kötött kulcsokkal is titkosítható, ami erősíti a inaktív adatok védelmét.

Részletes üzembe helyezési lépésekért tekintse meg az SQL Server bizalmas virtuális gépen való üzembe helyezését ismertető rövid útmutatót.

Javaslatok a lemeztitkosítás a bizalmas virtuális gépek esetében eltér a többi virtuális gép méretétől. További információért tekintse meg a lemeztitkosítást .

Microsoft Entra authentication

Az SQL Server 2022-től kezdve az alábbi hitelesítési módszerek bármelyikével csatlakozhat az SQL Serverhez a Microsoft Entra ID (korábbi nevén Azure Active Directory) azonosítójával:

- A jelszó a Microsoft Entra hitelesítő adataival biztosít hitelesítést

- Univerzális az MFA-val többtényezős hitelesítés hozzáadása

- Az integrált az olyan összevonási szolgáltatókat használja, mint a Active Directory összevonási szolgáltatások (AD FS) (ADFS) az egyszeri bejelentkezés (SSO) engedélyezéséhez

- A szolgáltatásnév engedélyezi a hitelesítést az Azure-alkalmazásokból

- A felügyelt identitás lehetővé teszi a Microsoft Entra-identitásokhoz rendelt alkalmazások hitelesítését

Első lépésként tekintse át a Microsoft Entra-hitelesítés konfigurálását az SQL Server virtuális géphez.

Azure Advisor

Az Azure Advisor egy személyre szabott felhőtanácsadó, amely segít az Ajánlott eljárások követésében az Azure-üzemelő példányok optimalizálása érdekében. Az Azure Advisor elemzi az erőforráskonfigurációt és a használati telemetriát, majd olyan megoldásokat javasol, amelyek segíthetnek az Azure-erőforrások költséghatékonyságának, teljesítményének, magas rendelkezésre állásának és biztonságának javításában. Az Azure Advisor kiértékelhető a virtuális gép, az erőforráscsoport vagy az előfizetés szintjén.

Azure Key Vault-integráció

Több SQL Server-titkosítási funkció is létezik, például transzparens adattitkosítás (TDE), oszlopszintű titkosítás (CLE) és biztonsági mentési titkosítás. Ezek a titkosítási formák megkövetelik a titkosításhoz használt titkosítási kulcsok kezelését és tárolását. Az Azure Key Vault szolgáltatás célja, hogy biztonságos és magas rendelkezésre állású helyen javítsa ezeknek a kulcsoknak a biztonságát és kezelését. Az SQL Server Csatlakozás or lehetővé teszi, hogy az SQL Server ezeket a kulcsokat az Azure Key Vaultból használja.

Consider the following:

- Az Azure Key Vault központi felhőben tárolja az alkalmazás titkos kulcsait a hozzáférési engedélyek biztonságos szabályozása és a hozzáférés naplózásának elkülönítése érdekében.

- Ha saját kulcsokat hoz az Azure-ba, ajánlott titkos kulcsokat és tanúsítványokat tárolni az Azure Key Vaultban.

- Az Azure Disk Encryption az Azure Key Vault használatával szabályozza és kezeli a lemeztitkosítási kulcsokat és titkos kulcsokat.

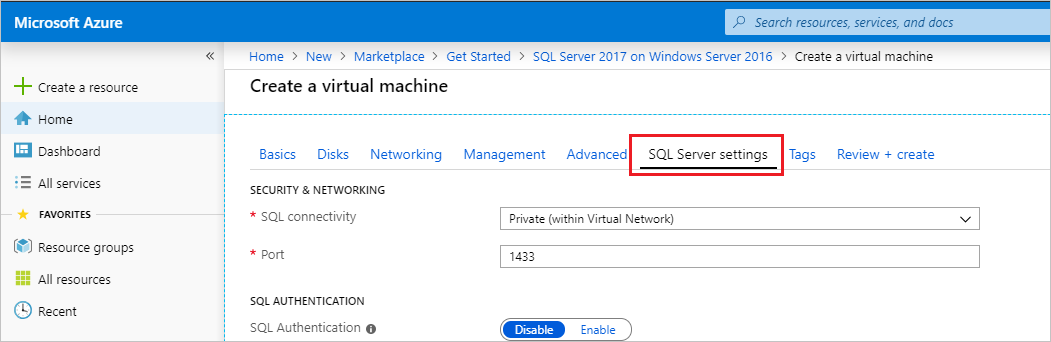

Access control

Ha SQL Server-alapú virtuális gépet hoz létre egy Azure-katalógus képével, az SQL Server Csatlakozás ivity beállítás a helyi (virtuális gépen belüli), a privát (virtuális hálózaton belüli) vagy a nyilvános (internetes) lehetőségek közül választhat.

A legjobb biztonság érdekében válassza ki a forgatókönyvhöz leginkább korlátozó lehetőséget. Ha például olyan alkalmazást futtat, amely ugyanazon a virtuális gépen fér hozzá az SQL Serverhez, akkor a helyi a legbiztonságosabb választás. Ha olyan Azure-alkalmazást futtat, amely hozzáférést igényel az SQL Serverhez, akkor a Private csak a megadott Azure-beli virtuális hálózaton belül biztosítja az SQL Serverrel való kommunikációt. Ha nyilvános (internetes) hozzáférést igényel az SQL Server virtuális géphez, akkor mindenképpen kövesse a jelen témakörben ismertetett egyéb ajánlott eljárásokat a támadási felület csökkentése érdekében.

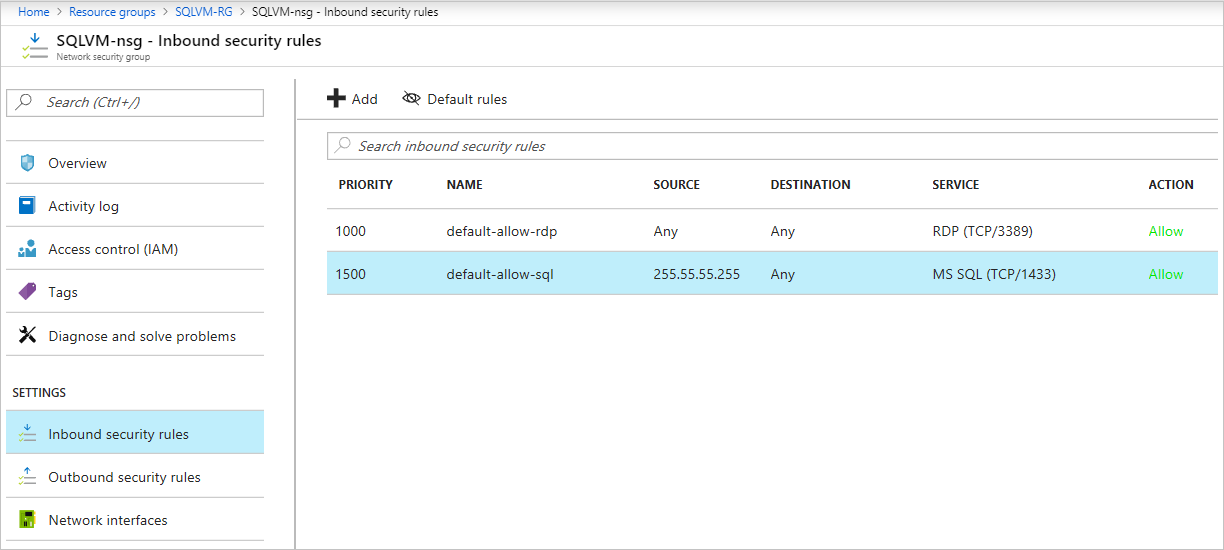

A portál kiválasztott beállításai bejövő biztonsági szabályokat használnak a virtuális gép hálózati biztonsági csoportján (NSG) a virtuális gép hálózati forgalmának engedélyezéséhez vagy letiltásához. Módosíthatja vagy létrehozhat új bejövő NSG-szabályokat az SQL Server-port felé irányuló forgalom engedélyezéséhez (alapértelmezett 1433). Megadhatja azokat az IP-címeket is, amelyek ezen a porton keresztül kommunikálhatnak.

A hálózati forgalom korlátozására szolgáló NSG-szabályok mellett a Windows tűzfalat is használhatja a virtuális gépen.

Ha végpontokat használ a klasszikus üzemi modellel, távolítsa el a virtuális gépen lévő végpontokat, ha nem használja őket. Az ACL végpontokkal való használatára vonatkozó utasításokért lásd : ACL kezelése egy végponton. Ez az Azure Resource Managert használó virtuális gépek esetében nem szükséges.

Fontolja meg a titkosított kapcsolatok engedélyezését az AZURE-beli virtuális gépen található SQL Server-adatbázismotor példányához. Konfigurálja az SQL Server-példányt aláírt tanúsítvánnyal. További információ: Titkosított Csatlakozás ions engedélyezése az adatbázismotorban és Csatlakozás ion sztringszintaxis.

A hálózati kapcsolat vagy szegély biztonságossá tételekor vegye figyelembe a következőket:

- Azure Firewall – Állapotalapú, felügyelt tűzfal szolgáltatásként (FaaS), amely a hálózati erőforrások védelme érdekében engedélyezi vagy tagadja a kiszolgálói hozzáférést a forrás IP-cím alapján.

- Azure Distributed Denial of Service (DDoS) védelem – A DDoS-támadások túlterhelik és kimerítik a hálózati erőforrásokat, így az alkalmazások lassúak vagy nem válaszolnak. Az Azure DDoS Protection fertőtleníti a nem kívánt hálózati forgalmat, mielőtt az hatással lenne a szolgáltatás rendelkezésre állására.

- Hálózati biztonsági csoportok (NSG-k) – Szűri az Azure-erőforrások felé és onnan érkező hálózati forgalmat az Azure-beli virtuális hálózatokon

- Alkalmazásbiztonsági csoportok – A hasonló portszűrési követelményekkel rendelkező kiszolgálók csoportosítását, valamint a hasonló függvényekkel( például webkiszolgálókkal) rendelkező kiszolgálók csoportosítását teszi lehetővé.

Disk encryption (Lemeztitkosítás)

Ez a szakasz útmutatást nyújt a lemeztitkosításhoz, de a javaslatok attól függően változnak, hogy egy hagyományos SQL Servert helyez üzembe az Azure-beli virtuális gépen, vagy az SQL Servert egy Bizalmas Azure-beli virtuális gépen.

Hagyományos virtuális gépek

A nem Azure-beli bizalmas virtuális gépeken üzembe helyezett felügyelt lemezek kiszolgálóoldali titkosítást és Azure Disk Encryptiont használnak. A kiszolgálóoldali titkosítás inaktív titkosítást biztosít, és gondoskodik az adatok védelméről, hogy megfeleljen a szervezeti biztonsági és megfelelőségi követelményeknek. Az Azure Disk Encryption BitLocker vagy DM-Crypt technológiát használ, és integrálható az Azure Key Vaulttal az operációs rendszer és az adatlemezek titkosításához.

Consider the following:

- Azure Disk Encryption – Titkosítja a virtuálisgép-lemezeket az Azure Disk Encryption használatával Windows és Linux rendszerű virtuális gépeken egyaránt.

- Ha a megfelelőségi és biztonsági követelmények megkövetelik az adatok végpontok közötti titkosítását a titkosítási kulcsok használatával, beleértve a rövid élettartamú (helyileg csatlakoztatott ideiglenes) lemez titkosítását, használja az Azure-lemeztitkosítást.

- Az Azure Disk Encryption (ADE) a Windows iparági szabványnak megfelelő BitLocker funkcióját és a Linux DM-Crypt funkcióját használja az operációs rendszer és az adatlemez titkosításának biztosítására.

- Felügyelt lemeztitkosítás

- A felügyelt lemezek alapértelmezés szerint inaktív állapotban vannak titkosítva az Azure Storage Service Encryption használatával, ahol a titkosítási kulcsok az Azure-ban tárolt Microsoft által kezelt kulcsok.

- Az Azure-beli felügyelt lemezeken lévő adatok transzparens módon, 256 bites AES-titkosítással titkosítva lesznek, amely az egyik legerősebb elérhető blokktitkosítás, és a FIPS 140-2 szabványnak megfelelő.

- A felügyelt lemeztitkosítási beállítások összehasonlításához tekintse át a felügyelt lemeztitkosítás összehasonlító diagramját.

Azure-beli bizalmas virtuális gépek

Ha bizalmas Azure-beli virtuális gépet használ, vegye figyelembe az alábbi javaslatokat a biztonsági előnyök maximalizálása érdekében:

- Konfiguráljon bizalmas operációsrendszer-lemeztitkosítást, amely az operációsrendszer-lemeztitkosítási kulcsokat a virtuális gép Megbízható platformmodul (TPM) lapkához köti, és a védett lemez tartalmát csak a virtuális gép számára teszi elérhetővé.

- Titkosítja az adatlemezeket (adatbázisfájlokat, naplófájlokat vagy biztonsági mentési fájlokat tartalmazó lemezeket) a BitLockerrel, és engedélyezze az automatikus zárolás feloldását – további információért tekintse át a manage-bde autounlock vagy az EnableBitLockerAutoUnlock szolgáltatást. Az automatikus feloldás biztosítja, hogy a titkosítási kulcsok az operációsrendszer-lemezen legyenek tárolva. Ez a bizalmas operációsrendszer-lemeztitkosítással együtt védi a virtuálisgép-lemezeken tárolt inaktív adatokat a gazdagép jogosulatlan hozzáférésétől.

Megbízható indítás

A 2. generációs virtuális gépek üzembe helyezésekor lehetősége van a megbízható indítás engedélyezésére, amely védelmet nyújt a fejlett és állandó támadási technikák ellen.

Megbízható indítással a következőt teheti:

- Virtuális gépek biztonságos üzembe helyezése ellenőrzött rendszerindítási betöltőkkel, operációsrendszer-kernelekkel és illesztőprogramokkal.

- Biztonságosan védheti a kulcsokat, tanúsítványokat és titkos kulcsokat a virtuális gépeken.

- Betekintést nyerhet a rendszerindítási lánc teljes integritásába.

- Győződjön meg arról, hogy a számítási feladatok megbízhatóak és ellenőrizhetők.

Az alábbi funkciók jelenleg nem támogatottak, ha engedélyezi az SQL Server megbízható indítását Azure-beli virtuális gépeken:

- Azure Site Recovery

- Ultralemezek

- Felügyelt képek

- Beágyazott virtualizálás

Fiókok kezelése

Nem szeretné, hogy a támadók könnyen kitalálják a fiókneveket vagy jelszavakat. A következő tippek segítenek:

Hozzon létre egy Rendszergazda istrator nevű egyedi helyi rendszergazdai fiókot.

Használjon összetett, erős jelszavakat az összes fiókjához. Az erős jelszó létrehozásáról további információt az Erős jelszó létrehozása című cikkben talál.

Az Azure alapértelmezés szerint a Windows-hitelesítést választja az SQL Server virtuális gép beállítása során. Ezért az SA-bejelentkezés le van tiltva, és a beállítás egy jelszót rendel hozzá. Javasoljuk, hogy az SA-bejelentkezést ne használja és ne engedélyezze. Ha SQL-bejelentkezéssel kell rendelkeznie, használja az alábbi stratégiák egyikét:

Hozzon létre egy egyedi névvel rendelkező SQL-fiókot, amely sysadmin tagsággal rendelkezik. Ezt a portálon teheti meg úgy, hogy engedélyezi az SQL-hitelesítést a kiépítés során.

Tipp.

Ha a kiépítés során nem engedélyezi az SQL-hitelesítést, manuálisan kell módosítania a hitelesítési módot AZ SQL Server és a Windows hitelesítési módra. További információ: Kiszolgálóhitelesítési mód módosítása.

Ha az SA-bejelentkezést kell használnia, engedélyezze a bejelentkezést a kiépítés után, és rendeljen hozzá egy új erős jelszót.

Megjegyzés:

A Microsoft Entra Domain Services használatával történő SQL Server virtuális gépre való Csatlakozás használata nem támogatott – ehelyett használjon Active Directory-tartományi fiókot.

Naplózás és jelentéskészítés

A Log Analytics-naplózás dokumentálja az eseményeket, és egy biztonságos Azure Blob Storage-fiók naplójába ír. A Log Analytics az auditnaplók részleteinek visszafejtésére használható. A naplózással adatokat menthet egy külön tárfiókba, és létrehozhat egy naplónaplót az összes kiválasztott eseményről. A Power BI-t az auditnaplóval szemben is felhasználhatja az adatok gyors elemzéséhez és elemzéséhez, valamint a jogszabályi megfelelőség megtekintéséhez. A virtuális gép és az Azure szintjén végzett naplózással kapcsolatos további információkért tekintse meg az Azure biztonsági naplózását és naplózását.

Virtuálisgép-szintű hozzáférés

Zárja be a felügyeleti portokat a gépen – A távoli felügyeleti portok megnyitása magas kockázatnak teszi ki a virtuális gépet az internetes támadások miatt. Ezek a támadások megpróbálják találgatással kényszeríteni a hitelesítő adatokat, hogy rendszergazdai hozzáférést szerezzenek a géphez.

- Kapcsolja be az Igény szerinti (JIT) hozzáférést az Azure-beli virtuális gépekhez.

- Használja az Azure Bastiont távoli asztali protokollon (RDP) keresztül.

Virtuálisgép-bővítmények

Az Azure Virtual Machine-bővítmények megbízható Microsoft- vagy harmadik féltől származó bővítmények, amelyek segítenek kezelni bizonyos igényeket és kockázatokat, például víruskeresőket, kártevőket, fenyegetésvédelmet stb.

- Vendégkonfigurációs bővítmény

- A gép vendégbeállításainak biztonságos konfigurálásához telepítse a Vendégkonfiguráció bővítményt.

- A vendégbeállítások közé tartozik az operációs rendszer konfigurációja, az alkalmazáskonfiguráció vagy a jelenlét, valamint a környezeti beállítások.

- A telepítést követően a vendégen belüli szabályzatok elérhetővé válnak, például a "Windows Exploit Guard engedélyezve kell lennie".

- Hálózati forgalom adatgyűjtési ügynöke

- Felhőhöz készült Microsoft Defender a Microsoft Függőségi ügynök használatával gyűjt hálózati forgalmi adatokat az Azure-beli virtuális gépekről.

- Ez az ügynök olyan speciális hálózatvédelmi funkciókat tesz lehetővé, mint a hálózati térképen látható forgalomvizualizáció, a hálózatmegerősítési javaslatok és az adott hálózati fenyegetések.

- Értékelje ki a Microsoft és a harmadik felek bővítményeit a kártevőirtó, a kívánt állapot, a fenyegetésészlelés, a megelőzés és a szervizelés érdekében az operációs rendszer, a gép és a hálózati szintű fenyegetések kezelése érdekében.

További lépések

Tekintse át az SQL Server és az Azure virtuális gépek biztonsági ajánlott eljárásait, majd tekintse át ezt a cikket az azure-beli virtuális gépeken futó SQL Serverre vonatkozó ajánlott eljárásokért.

Az SQL Server Azure-beli virtuális gépeken való futtatásával kapcsolatos további témakörökért tekintse meg az Azure-beli virtuális gépeken futó SQL Server áttekintését. Ha kérdése van az SQL Servert futtató virtuális gépek használatával kapcsolatban, tekintse meg a gyakori kérdéseket.

További információkért tekintse meg az ajánlott eljárásokat ismertető sorozat további cikkeit:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: