Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy: ✔️ Maszyny wirtualne z systemem Linux — elastyczne zestawy skalowania ✔️

W poprzednim samouczku przedstawiono sposób nawiązywania połączenia SSH z maszyną wirtualną oraz ręcznego instalowania NGINX. Aby w szybki i spójny sposób utworzyć maszyny wirtualne, stosuje się na ogół jakąś formę automatyzacji. Typową metodą dostosowywania maszyny wirtualnej podczas pierwszego rozruchu jest użycie pakietu cloud-init. Ten samouczek zawiera informacje na temat wykonywania następujących czynności:

- Tworzenie pliku konfiguracji cloud-init

- Tworzenie maszyny wirtualnej korzystającej z pakietu cloud-init

- Wyświetlanie uruchomionej aplikacji Node.js po utworzeniu maszyny wirtualnej

- Używanie usługi Key Vault do bezpiecznego przechowywania certyfikatów

- Automatyzacja bezpiecznych wdrożeń NGINX przy użyciu pakietu cloud-init

Jeśli zdecydujesz się zainstalować interfejs wiersza polecenia i korzystać z niego lokalnie, ten samouczek wymaga interfejsu wiersza polecenia platformy Azure w wersji 2.0.30 lub nowszej. Uruchom polecenie az --version, aby dowiedzieć się, jaka wersja jest używana. Jeśli konieczna będzie instalacja lub uaktualnienie, zobacz Instalowanie interfejsu wiersza polecenia platformy Azure.

Omówienie pakietu cloud-init

Cloud-init to powszechnie używana metoda dostosowywania maszyny wirtualnej z systemem Linux podczas jej pierwszego rozruchu. Za pomocą pakietu cloud-init można instalować pakiety i zapisywać pliki lub konfigurować użytkowników i zabezpieczenia. Pakiet cloud-init jest uruchamiany w trakcie początkowego rozruchu, więc do zastosowania konfiguracji nie są wymagane żadne dodatkowe kroki ani agenci.

Pakiet cloud-init działa również w różnych dystrybucjach. Przykładowo nie używa się poleceń apt-get install lub yum install do zainstalowania pakietu. Zamiast tego możesz zdefiniować listę pakietów do zainstalowania. Pakiet cloud-init automatycznie używa natywnego narzędzia do zarządzania pakietami dla wybranej dystrybucji.

Wraz z partnerami pracujemy nad tym, aby pakiet cloud-init był uwzględniany i uruchamiany w obrazach, których dostarczają na platformie Azure. Aby uzyskać szczegółowe informacje dotyczące obsługi pakietu cloud-init dla każdej dystrybucji, zobacz Cloud-init support for VMs in Azure (Obsługa pakietu Cloud-init dla maszyn wirtualnych na platformie Azure).

Tworzenie pliku konfiguracji cloud-init

Aby zobaczyć pakiet cloud-init w akcji, utwórz maszynę wirtualną instalującą NGINX i uruchamiającą prostą aplikację Node.js „Hello World”. Następująca konfiguracja cloud-init instaluje wymagane pakiety, tworzy aplikację Node.js, a następnie inicjuje i uruchamia aplikację.

W wierszu polecenia powłoki bash lub w usłudze Cloud Shell utwórz plik o nazwie cloud-init.txt i wklej następującą konfigurację. Na przykład wpisz sensible-editor cloud-init.txt , aby utworzyć plik i wyświetlić listę dostępnych edytorów. Upewnij się, że skopiowano cały plik cloud-init chmury, a szczególnie pierwszy wiersz:

#cloud-config

package_upgrade: true

packages:

- nginx

- nodejs

- npm

write_files:

- owner: www-data:www-data

path: /etc/nginx/sites-available/default

defer: true

content: |

server {

listen 80;

location / {

proxy_pass http://localhost:3000;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection keep-alive;

proxy_set_header Host $host;

proxy_cache_bypass $http_upgrade;

}

}

- owner: azureuser:azureuser

path: /home/azureuser/myapp/index.js

defer: true

content: |

var express = require('express')

var app = express()

var os = require('os');

app.get('/', function (req, res) {

res.send('Hello World from host ' + os.hostname() + '!')

})

app.listen(3000, function () {

console.log('Hello world app listening on port 3000!')

})

runcmd:

- service nginx restart

- cd "/home/azureuser/myapp"

- npm init

- npm install express -y

- nodejs index.js

Aby uzyskać więcej informacji o opcjach konfiguracji pakietu cloud-init, zobacz przykłady konfiguracji pakietu cloud-init.

Tworzenie maszyny wirtualnej

Zanim będzie można utworzyć maszynę wirtualną, utwórz grupę zasobów za pomocą polecenia az group create. Poniższy przykład tworzy grupę zasobów. W tych poleceniach do grupy zasobów i nazw maszyn wirtualnych jest dołączany losowy sufiks, aby zapobiec kolizjom nazw podczas powtarzających się wdrożeń.

export RANDOM_SUFFIX=$(openssl rand -hex 3)

export RESOURCE_GROUP="myResourceGroupAutomate$RANDOM_SUFFIX"

export REGION="eastus2"

az group create --name $RESOURCE_GROUP --location $REGION

Wyniki:

{

"id": "/subscriptions/xxxxx-xxxxx-xxxxx-xxxxx/resourceGroups/myResourceGroupAutomatexxx",

"location": "eastus",

"managedBy": null,

"name": "myResourceGroupAutomatexxx",

"properties": {

"provisioningState": "Succeeded"

},

"tags": null,

"type": "Microsoft.Resources/resourceGroups"

}

Utwórz maszynę wirtualną za pomocą polecenia az vm create. Użyj parametru --custom-data do przekazania w pliku konfiguracji cloud-init. Podaj pełną ścieżkę do pliku konfiguracji cloud-init.txt, jeśli plik został zapisany poza aktualnym katalogiem roboczym. Poniższy przykład tworzy maszynę wirtualną; Należy pamiętać, że nazwa maszyny wirtualnej jest również dołączana do losowego sufiksu.

export VM_NAME="myAutomatedVM$RANDOM_SUFFIX"

az vm create \

--resource-group $RESOURCE_GROUP \

--name $VM_NAME \

--image Ubuntu2204 \

--admin-username azureuser \

--generate-ssh-keys \

--custom-data cloud-init.txt

Wyniki:

{

"fqdns": "",

"id": "/subscriptions/xxxxx/resourceGroups/myResourceGroupAutomatexxx/providers/Microsoft.Compute/virtualMachines/myAutomatedVMxxx",

"location": "eastus",

"name": "myAutomatedVMxxx",

"powerState": "VM running",

"publicIpAddress": "x.x.x.x",

"resourceGroup": "myResourceGroupAutomatexxx",

"zones": ""

}

Utworzenie maszyny wirtualnej, zainstalowanie pakietów i uruchomienie aplikacji potrwa kilka minut. Pewne zadania w tle działają nadal po powrocie do wiersza polecenia w interfejsie wiersza polecenia platformy Azure. Może upłynąć kilka minut, zanim będzie można uzyskać dostęp do aplikacji. Podczas tworzenia maszyny wirtualnej zanotuj wartość publicIpAddress wyświetlaną w wierszu polecenia platformy Azure. Ten adres służy do uzyskiwania dostępu do aplikacji Node.js w przeglądarce internetowej.

Aby zezwolić na ruch internetowy do maszyny wirtualnej, otwórz port 80 z Internetu za pomocą polecenia az vm open-port:

az vm open-port --port 80 --resource-group $RESOURCE_GROUP --name $VM_NAME

Wyniki:

{

"endpoints": [

{

"name": "80",

"protocol": "tcp",

"publicPort": 80,

"privatePort": 80

}

],

"id": "/subscriptions/xxxxx/resourceGroups/myResourceGroupAutomatexxx/providers/Microsoft.Compute/virtualMachines/myAutomatedVMxxx",

"location": "eastus",

"name": "myAutomatedVMxxx"

}

Testowanie aplikacji internetowej

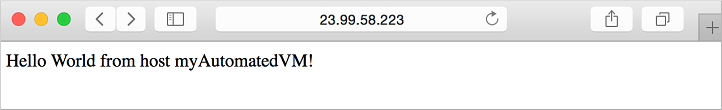

Teraz możesz otworzyć przeglądarkę internetową i wprowadzić publiczny adres IP na pasku adresu. Podaj własny publiczny adres IP z procesu tworzenia maszyny wirtualnej. Aplikacja Node.js jest wyświetlana jak w poniższym przykładzie:

Następne kroki

W tym samouczku skonfigurowano maszyny wirtualne podczas pierwszego rozruchu przy użyciu pakietu cloud-init. W tym samouczku omówiono:

- Tworzenie pliku konfiguracji cloud-init

- Tworzenie maszyny wirtualnej korzystającej z pakietu cloud-init

- Wyświetlanie uruchomionej aplikacji Node.js po utworzeniu maszyny wirtualnej

- Używanie usługi Key Vault do bezpiecznego przechowywania certyfikatów

- Automatyzacja bezpiecznych wdrożeń NGINX przy użyciu pakietu cloud-init

Przejdź do następnego samouczka, aby dowiedzieć się, jak tworzyć niestandardowe obrazy maszyn wirtualnych.