Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Gäller för: Microsoft Defender for Cloud Apps

Den här artikeln uppdateras ofta så att du vet vad som är nytt i den senaste versionen av Microsoft Defender for Cloud Apps.

Mer information om nyheter i andra Microsoft Defender-säkerhetsprodukter finns här:

- Nyheter i Microsoft Defender XDR

- Senaste nytt i Microsoft Defender för Endpoint

- Nyheter i Microsoft Defender for Identity

Nyheter om tidigare versioner finns i Arkiv av tidigare uppdateringar för Microsoft Defender for Cloud Apps.

Januari 2026

Workday-anslutningsappen har uppdaterats till behörighetsmodellen med lägsta behörighet

Workday-anslutningsappen kräver nu endast "Visa"-behörigheter för att fungera. Vi har tagit bort behörighetskravet "Ändra" för att bättre anpassa till principen om lägsta behörighet. Befintliga konfigurationer fortsätter att fungera, men administratörer uppmanas att uppdatera Workday-kontoinställningarna för att ta bort dessa onödiga rättigheter som bästa praxis för säkerhet.

Mer information finns i: Så här skyddar Defender for Cloud Apps din Workday-miljö.

December 2025

Microsoft Defender for Cloud Apps behörigheter är nu integrerade med Microsoft Defender XDR Unified RBAC

Integrering av Microsoft Defender for Cloud Apps behörigheter med Microsoft Defender XDR Unified RBAC är nu tillgängligt över hela världen. Mer information finns i Mappa Microsoft Defender for Cloud Apps behörigheter till Microsoft Defender XDR enhetliga RBAC-behörigheter. Information om hur du aktiverar Defender for Cloud Apps arbetsbelastning finns i Aktivera Microsoft Defender XDR enhetlig RBAC.

Ökad tillgänglighet för funktion för appstyrning som inte används för appinsikter (förhandsversion)

Funktionen Microsoft Defender for Cloud Apps appstyrning som inte används för appinsikter hjälper administratörer att identifiera och hantera oanvända Microsoft 365-anslutna OAuth-appar, framtvinga principbaserad styrning och använda avancerade jaktfrågor för bättre säkerhet. Den här funktionen är nu tillgänglig för de flesta kommersiella molnkunder. Mer information finns i Skydda appar med apphygienfunktioner.

November 2025

AI Agent Protection (förhandsversion)

Microsoft Defender ger omfattande skydd för AI-agenter och kombinerar proaktiv exponeringshantering med avancerad hotidentifiering. Den identifierar automatiskt AI-agenter som skapats i Microsoft Copilot Studio och Azure AI Foundry, samlar in granskningsloggar, övervakar kontinuerligt misstänkt aktivitet och integrerar identifieringar och aviseringar i XDR-incidenter och -aviseringar med en dedikerad agententitet.

Copilot Studio AI-agenter

Defender matar in data från Copilot Studio agenter till Avancerad jakt, så att du kan skapa anpassade frågor och proaktivt söka efter hot. Det ger också realtidsskydd genom att övervaka agentkörning och blockera skadliga eller misstänkta åtgärder, helt integrerade med XDR-incidenter och aviseringar.

Azure AI Foundry AI-agenter

Defender övervakar agenter för felkonfigurationer och sårbarheter, identifierar potentiella angreppsvägar och ger åtgärdsinriktade säkerhetsrekommendationer via Exponeringshantering för att stärka din AI-säkerhetsstatus.

Mer information finns i Skydda dina AI-agenter (förhandsversion).

September 2025

Realtidsskydd under agentkörning för Microsoft Copilot Studio AI-agenter (förhandsversion)

Microsoft Defender erbjuder realtidsskydd under körning för AI-agenter som skapats med Microsoft Copilot Studio. Den här funktionen blockerar automatiskt agentens svar under körningen om ett misstänkt beteende som en snabbinmatningsattack identifieras och meddelar säkerhetsteamen med en detaljerad avisering i Microsoft Defender-portalen.

Mer information finns i Realtidsskydd under agentkörning för Microsoft Copilot Studio AI-agenter (förhandsversion).

Juli 2025

Appstyrning tillgänglig i 8 nya regioner

Appstyrning finns nu även i Brasilien, Sverige, Norge, Schweiz, Sydafrika, Sydkorea, Förenade Arabemiraten och Asien och stillahavsområdet. Mer information finns i Aktivera appstyrning för Microsoft Defender for Cloud Apps.

Uppdaterade nätverkskrav för GCC- och Gov-kunder

För att stödja pågående säkerhetsförbättringar och upprätthålla tjänstens tillgänglighet kräver Microsoft Defender for Cloud Apps nu uppdaterade brandväggskonfigurationer för kunder i GCC- och Gov-miljöer.

Undvik avbrott i tjänsten genom att vidta åtgärder senast den 25 augusti 2025 och uppdatera brandväggskonfigurationen på följande sätt:

Tillåt utgående trafik på port 443 till följande IP-intervall:

51.54.53.136/2951.54.114.160/2962.11.173.176/29

Om du använder Azure tjänsttaggar lägger du till AzureFrontDoor.MicrosoftSecurity i listan över tillåtna brandväggar.

Lägg till följande slutpunkt i listan över tillåtna brandväggar på port 443:

discoveryresources-cdn-prod.cloudappsecurity.com

En fullständig lista över nödvändiga IP-adresser och slutpunkter finns i Nätverkskrav.

Juni 2025

Datatypen "Beteenden" i Microsoft Defender for Cloud Apps – allmän tillgänglighet

Datatypen Beteenden förbättrar den övergripande noggrannheten för hotidentifiering genom att minska aviseringar om allmänna avvikelser och visa aviseringar endast när observerade mönster överensstämmer med verkliga säkerhetsscenarier. Nu kan du använda Beteenden för att utföra undersökningar i Avancerad jakt, skapa bättre anpassade identifieringar baserat på beteendesignaler och dra nytta av automatisk inkludering av kontextrelaterade beteenden i incidenter. Detta ger en tydligare kontext och hjälper säkerhetsteamen att minska tröttheten, prioritera och reagera mer effektivt.

Mer information finns i:

Ny modell för dynamisk hotidentifiering

Microsoft Defender for Cloud Apps nya modellen för dynamisk hotidentifiering anpassas kontinuerligt till det ständigt föränderliga Hotlandskapet för SaaS-appar. Den här metoden säkerställer att din organisation förblir skyddad med uppdaterad identifieringslogik utan att behöva manuella principuppdateringar eller omkonfiguration. Flera äldre principer för avvikelseidentifiering har redan sömlöst övergått till den här anpassningsbara modellen, vilket ger smartare och mer dynamisk säkerhetstäckning.

Mer information finns i Skapa Defender for Cloud Apps principer för avvikelseidentifiering.

Maj 2025

Uppdaterad sammanfattningsrapport för Cloud Discovery

Cloud Discovery Executive Summary-rapporten har uppdaterats med en moderniserad design och ett effektivt format. Den nya versionen minskar rapporten från 26 sidor till 6 sidor, med fokus på de mest relevanta och användbara insikterna samtidigt som läsbarheten och användbarheten förbättras. Mer information finns i Så här genererar du en Chefsrapport för Cloud Discovery.

Inventeringssidan för nya program är nu tillgänglig i Defender XDR

Den nya sidan Program i Microsoft Defender XDR innehåller en enhetlig inventering av alla SaaS- och anslutna OAuth-program i din miljö. Den här vyn hjälper till att effektivisera programidentifiering, övervakning och riskbedömning.

Mer information finns i Översikt över programinventering.

Ändringar i Microsoft Defender for Cloud Apps SIEM-agenttillgänglighet

Som en del av vår pågående konvergensprocess över Microsoft Defender arbetsbelastningar kommer Microsoft Defender for Cloud Apps SIEM-agenter att bli inaktuella från och med november 2025.

För att säkerställa kontinuitet och åtkomst till data som för närvarande är tillgängliga via Microsoft Defender for Cloud Apps SIEM-agenter rekommenderar vi att du övergår till följande API:er som stöds:

- Information om aviseringar och aktiviteter finns i: Microsoft Defender XDR API för direktuppspelning.

- Information om Microsoft Entra ID Protection-inloggningshändelser finns i tabellen IdentityLogonEvents i det avancerade jaktschemat.

- Information om API:et för Säkerhetsaviseringar i Microsoft Graph finns i: Lista alerts_v2

- Om du vill visa Microsoft Defender for Cloud Apps aviseringsdata i API:et för Microsoft Defender XDR incidenter kan du läsa Microsoft Defender XDR incident-API:er och incidentresurstypen

Detaljerad vägledning finns i Migrera från Defender for Cloud Apps SIEM-agent till API:er som stöds.

Ny och förbättrad cloud app-katalogsida

Katalogsidan för molnappen har uppdaterats för att uppfylla säkerhetsstandarder. Den nya designen innehåller förbättrad navigering, vilket gör det enklare för dig att identifiera och hantera dina molnprogram.

Mer information finns i: Hitta din molnapp och beräkna riskpoäng.

April 2025

Uppdatering av brandväggskonfiguration som krävs senast den 29 april 2025

Vidta omedelbara åtgärder senast den 29 april 2025 för att säkerställa optimal servicekvalitet och förhindra avbrott i vissa tjänster. Den här ändringen påverkar bara din organisation om du använder en lista över tillåtna brandväggar som begränsar utgående trafik baserat på IP-adresser eller Azure tjänsttaggar. Uppdatera brandväggsreglerna för att tillåta utgående trafik på port 443 för följande IP-adresser: 13.107.228.0/24, 13.107.229.0/24, 13.107.219.0/24, 13.107.227.0/24, 150.171.97.0/24. Du kan också använda som ytterligare en Azure tjänsttagg, "AzureFrontDoor.MicrosoftSecurity", som justeras för att återspegla ovanstående intervall senast den 28 april 2025.\

- Den här uppdateringen ska slutföras och IP-adresserna eller den nya Azure-tjänsttaggen ska läggas till i brandväggens tillåtna lista senast den 29 april 2025.

- Den här ändringen påverkar endast kommersiella kunder i Microsoft Defender for Cloud Apps. Kunder som är anslutna till Gov US1- eller GCC-datacenter påverkas inte.\

- Läs mer: Nätverkskrav.

OAuth-appinformation är nu tillgänglig i attackvägar (förhandsversion)

Den Security Exposure Management plattformen innehåller nu OAuth-program som en del av angreppsvägen och kartupplevelserna för attackytan. Med den här förbättringen kan du visualisera hur angripare kan utnyttja OAuth-appar för att flytta i förväg i din miljö och komma åt kritiska tillgångar. Genom att identifiera dessa attackvägar och undersöka associerade behörigheter kan du minska exponeringen och förbättra säkerhetspositionen för dina Microsoft 365-tjänster.

Mer information finns i Undersöka sökvägar för OAuth-programattacker i Defender for Cloud Apps (förhandsversion)

OAuthAppInfo-tabell som lagts till i Defender XDR avancerad jakt (förhandsversion)

OAuthAppInfo-tabellen är nu tillgänglig i Defender XDR avancerad jakt, vilket gör det möjligt för säkerhetsteam att utforska och analysera OAuth-apprelaterade metadata med förbättrad synlighet.

Den här tabellen innehåller information om Microsoft 365-anslutna OAuth-program som är registrerade med Microsoft Entra ID och tillgängliga via Defender for Cloud Apps appstyrningsfunktionen.

Sidan Nya program i Defender XDR (förhandsversion)

Den nya sidan Program konsoliderar alla SaaS- och anslutna OAuth-program till en enda enhetlig inventering. Den här centraliserade vyn effektiviserar programidentifiering, övervakning och hantering, vilket ger bättre synlighet och kontroll i hela miljön.

Sidan innehåller viktiga insikter som riskpoäng, användningsmönster, verifieringsstatus för utgivare och behörighetsnivåer. De här insikterna hjälper dig att snabbt identifiera och hantera högriskprogram eller otaggade program.

Mer information finns i Översikt över programinventering

Mars 2025

Förbättrad identitetsinventering (förhandsversion)

Sidan Identiteter under Tillgångar har uppdaterats för att ge bättre synlighet och hantering av identiteter i din miljö. Den uppdaterade sidan identitetslager innehåller nu följande flikar:

Identiteter: En konsoliderad vy över identiteter i Active Directory, Entra-ID. På den här fliken Identiteter visas viktig information, inklusive identitetstyper och användarens information.

Molnprogramkonton: Ger insikter om konton från anslutna program via Defender for Cloud Apps, vilket gör det möjligt att undersöka kontobehörigheter, gruppmedlemskap, alias och de program som används.

Mer information finns i Information om identitetsinventering, Molnprogramkonton.

Role-Based Access Control omfång för "Beteenden" (förhandsversion)

Defender for Cloud Apps kunder kan nu konfigurera omfånget Role-Based Access Control (RBAC) för "Beteenden". Med den här nya funktionen kan administratörer definiera och hantera åtkomstbehörigheter mer exakt. Administratörer kan se till att användarna har rätt åtkomstnivå till specifika programdata baserat på deras roller och ansvarsområden. Genom att använda RBAC-omfång kan organisationer förbättra sin säkerhetsstatus, effektivisera åtgärder och minska risken för obehörig åtkomst.

Mer information finns i:

Februari 2025

Förbättrad insyn i OAuth-appar anslutna till Microsoft 365 – allmän tillgänglighet

Defender for Cloud Apps användare som använder appstyrning kan få insyn i ursprunget för OAuth-appar som är anslutna till Microsoft 365. Du kan filtrera och övervaka appar som har externt ursprung för att proaktivt granska sådana appar och förbättra organisationens säkerhetsstatus.

Med de nya *behörighetsfilter- och exportfunktionerna kan du snabbt identifiera appar med specifika behörigheter för åtkomst till Microsoft 365.

Nu kan du få detaljerade insikter om data som används av appar med hjälp av äldre EWS API tillsammans med Microsoft Graph. Den förbättrade täckningen av dataanvändningsinsikter gör att du kan få djupare insyn i appar som kommer åt e-postmeddelanden med hjälp av äldre EWS-API.

Vi utökar också täckningen av funktionen för behörighetsnivå för alla populära API-behörigheter från Microsofts första part. Den förbättrade täckningen av klassificering på behörighetsnivå gör att du kan visa och övervaka appar med kraftfulla behörigheter till äldre och andra icke-Graph-API:er som har åtkomst till Microsoft 365.

Mer information finns i detaljerade insikter om OAuth-appar.

Förbättrad noggrannhet för aviseringskällan

Microsoft Defender for Cloud Apps förbättrar sina aviseringskällor för att leverera mer exakt information. Den här uppdateringen, som endast gäller för nya aviseringar, återspeglas i olika upplevelser och API:er, inklusive Microsoft Defender-portalen, avancerad jakt och Graph API. Microsoft Defender for Cloud Apps förbättrar sina aviseringskällor för att leverera mer exakt information. Den här uppdateringen, som endast gäller för nya aviseringar, återspeglas i olika upplevelser och API:er, inklusive Microsoft Defender-portalen, avancerad jakt och Graph API. Målet är att förbättra noggrannheten för aviserings ursprung, underlätta bättre identifiering, hantering och svar på aviseringar.

Mer information om de olika aviseringskällorna i Defender XDR finns i avsnittet Aviseringskällori Undersöka aviseringar i Microsoft Defender XDR – Microsoft Defender XDR | Microsoft Learn

Uppdateringar av nätverkskrav

Microsoft Defender for Cloud Apps har förbättrat säkerheten och prestandan. Nätverksinformation i brandväggar och ytterligare tjänster från tredje part måste uppdateras för att uppfylla de nya standarderna. För att säkerställa oavbruten åtkomst till våra tjänster måste du tillämpa dessa ändringar senast den 16 mars 2025. Microsoft Defender for Cloud Apps har förbättrat säkerheten och prestandan. Nätverksinformation i brandväggar och ytterligare tjänster från tredje part måste uppdateras för att uppfylla de nya standarderna. För att säkerställa oavbruten åtkomst till våra tjänster måste du tillämpa dessa ändringar senast den 27 mars 2025.

Om du vill ansluta till appar från tredje part och aktivera Defender for Cloud Apps använder du följande IP-adresser:

| Datacenter | IP-adresser | DNS-namn |

|---|---|---|

| US1 | 13.64.26.88, 13.64.29.32, 13.80.125.22, 13.91.91.243, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 23.101.201.123, 20.228.186.154 | *.us.portal.cloudappsecurity.com |

| US2 | 13.80.125.22, 20.36.222.59, 20.36.222.60, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 52.184.165.82, 20.15.114.156, 172.202.90.196 | *.us2.portal.cloudappsecurity.com |

| US3 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.90.218.196, 40.90.218.198, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.3.226.231, 4.255.218.227 | *.us3.portal.cloudappsecurity.com |

| EU1 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.119.154.72, 51.143.58.207, 52.137.89.147, 52.157.238.58, 52.174.56.180, 52.183.75.62, 20.71.203.39, 137.116.224.49 | *.eu.portal.cloudappsecurity.com |

| EU2 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.81.156.154, 40.81.156.156, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.0.210.84, 20.90.9.64 | *.eu2.portal.cloudappsecurity.com |

| Gov US1 | 13.72.19.4, 52.227.143.223 | *.us1.portal.cloudappsecurity.us |

| GCC | 52.227.23.181, 52.227.180.126 | *.us1.portal.cloudappsecuritygov.com |

För us government GCC High-kunder :

| IP-adresser | DNS-namn | |

|---|---|---|

| Sessionskontroller | US Gov Arizona: 52.244.144.65, 52.244.43.90, 52.244.43.225, 52.244.215.117, 52.235.134.195, 52.126.54.167, 52.126.55.65 US Gov Virginia: 13.72.27.223, 13.72.27.219, 13.72.27.220, 13.72.27.222, 20.141.230.137, 52.235.179.167, 52.235.184.112 |

*.mcas-gov.us *.admin-mcas-gov.us |

| Åtkomstkontroller | US Gov Arizona: 52.244.215.83, 52.244.212.197, 52.127.2.97, 52.126.54.254, 52.126.55.65 US Gov Virginia: 13.72.27.216, 13.72.27.215, 52.127.50.130, 52.235.179.123, 52.245.252.18, 52.245.252.131, 52.245.252.191, 52.245.253.12, 52.245.253.58, 52.245.253.229, 52.245.254.39, 52.245.254.51, 5 2.245.254.212, 52.245.254.245, 52.235.184.112, 52.235.184.112 |

*.access.mcas-gov.us *.access.cloudappsecurity.us |

| SAML-proxy | US Gov Arizona: 20.140.49.129, 52.126.55.65 US Gov Virginia: 52.227.216.80, 52.235.184.112 |

*.saml.cloudappsecurity.us |

För US Government GCC-kunder :

| IP-adresser | DNS-namn | |

|---|---|---|

| Sessionskontroller | US Gov Arizona: 52.235.147.86, 52.126.49.55, 52.126.48.233 US Gov Virginia: 52.245.225.0, 52.245.224.229, 52.245.224.234, 52.245.224.228, 20.141.230.215, 52.227.10.254, 52.126.48.233, 52.227.3.207 |

*.mcas-gov.ms *.admin-mcas-gov.ms |

| Åtkomstkontroller | US Gov Arizona: 52.127.2.97, 52.235.143.220, 52.126.48.233 US Gov Virginia: 52.245.224.235, 52.245.224.227, 52.127.50.130, 52.245.222.168, 52.245.222.172, 52.245.222.180, 52.245.222.209, 52.245.223.38, 52.245.223.72, 52.245.223.177, 52.245.223.181, 52.245 223.182, 52.245.223.190, 23.97.12.140, 52.227.3.207 |

*.access.mcas-gov.ms |

| SAML-proxy | US Gov Arizona: 52.126.48.233 US Gov Virginia: 52.227.216.80, 52.126.48.233, 52.227.3.207 |

*.saml.cloudappsecuritygov.com |

För att hålla dig uppdaterad om IP-intervall rekommenderar vi att du läser följande Azure tjänsttaggar för Microsoft Defender for Cloud Apps tjänster. De senaste IP-intervallen finns i tjänsttaggen. Mer information finns i Azure IP-intervall.

November 2024

Programmeddelande om interna sessionskontroller

Enterprise-programmet "Microsoft Defender for Cloud Apps – Sessionskontroller" används internt av appkontrolltjänsten för villkorsstyrd åtkomst.

Se till att det inte finns någon CA-princip som begränsar åtkomsten till det här programmet.

För principer som begränsar alla eller vissa program kontrollerar du att det här programmet visas som ett undantag eller bekräftar att blockeringsprincipen är avsiktlig.

Mer information finns i Exempel: Skapa Microsoft Entra ID principer för villkorsstyrd åtkomst för användning med Defender for Cloud Apps.

Defender for Cloud Apps stöd för Graph API (förhandsversion)

Defender for Cloud Apps kunder kan nu fråga efter data om identifierade appar via Graph API. Använd Graph API för att anpassa vyer och automatisera flöden på sidan Identifierade appar, till exempel använda filter för att visa specifika data. API:et stöder endast GET-funktioner .

Mer information finns i:

- Arbeta med identifierade appar via Graph API

- Microsoft Graph API referens för Microsoft Defender for Cloud Apps

SaaS-säkerhetsinitiativ i Exponeringshantering

Microsoft Security Exposure Management erbjuder ett fokuserat, måttdrivet sätt att spåra exponering inom specifika säkerhetsområden med hjälp av säkerhetsinitiativ. "SaaS-säkerhetsinitiativet" ger en central plats för alla metodtips som rör SaaS-säkerhet, kategoriserade i 12 mätbara mått. Dessa mått är utformade för att effektivt hantera och prioritera det stora antalet säkerhetsrekommendationer. Den här funktionen är allmän tillgänglighet (över hela världen) – Observera Microsoft Security Exposure Management data och funktioner för närvarande inte är tillgängliga i amerikanska myndighetsmoln – GCC, GCC High och DoD

Mer information finns i SaaS-säkerhetsinitiativ.

Insyn i appens ursprung (förhandsversion)

Defender for Cloud Apps användare som använder appstyrning kan få insyn i ursprunget för OAuth-appar som är anslutna till Microsoft 365. Du kan filtrera och övervaka appar som har externt ursprung för att proaktivt granska sådana appar och förbättra organisationens säkerhetsstatus.

Mer information finns i detaljerade insikter om OAuth-appar.

Behörighetsfilter och exportfunktioner (förhandsversion)

Defender for Cloud Apps användare som använder appstyrning kan använda nya behörighetsfilter och exportfunktioner för att snabbt identifiera appar med specifika behörigheter för åtkomst till Microsoft 365.

Mer information finns i filter för appstyrning.

Insyn i behörighetsnivå för populära API:er från Microsofts första part (förhandsversion)

Defender for Cloud Apps användare som använder appstyrning kan nu få insyn i behörighetsnivån för alla populära API-behörigheter från Microsofts första part. Den förbättrade täckningen av klassificering på behörighetsnivå gör att du kan visa och övervaka appar med kraftfulla behörigheter till äldre och andra icke-Graph-API:er som har åtkomst till Microsoft 365.

Mer information finns i OAuth-appens behörighetsrelaterade information om appstyrning.

Detaljerad information om dataanvändning i EWS API-åtkomst (förhandsversion)

Defender for Cloud Apps användare som använder appstyrning kan nu få detaljerade insikter om data som används av appar med hjälp av äldre EWS API tillsammans med Microsoft Graph. Den förbättrade täckningen av dataanvändningsinsikter gör att du kan få djupare insyn i appar som kommer åt e-postmeddelanden med hjälp av äldre EWS-API.

Mer information finns i OAuth-appdataanvändningsinformation om appstyrning.

Oktober 2024

Nya avvikelsedata i tabellen CloudAppEvents för avancerad jakt

Defender for Cloud Apps användare som använder avancerad jakt i Microsoft Defender-portalen kan nu använda de nya kolumnerna LastSeenForUser och UncommonForUser för frågor och identifieringsregler.

De nya kolumnerna är utformade för att hjälpa dig att bättre identifiera ovanliga aktiviteter som kan verka misstänkta, så att du kan skapa mer exakta anpassade identifieringar och undersöka eventuella misstänkta aktiviteter som uppstår.

Mer information finns i Advanced Hunting "CloudAppEvents"-dataschema.

Ny appkontroll för villkorsstyrd åtkomst/infogade data i tabellen CloudAppEvents för avancerad jakt

Defender for Cloud Apps användare som använder avancerad jakt i Microsoft Defender-portalen kan nu använda de nya kolumnerna AuditSource och SessionData för frågor och identifieringsregler. Med hjälp av dessa data kan frågor som överväger specifika granskningskällor, inklusive åtkomst- och sessionskontroll och frågor efter specifika infogade sessioner.

Mer information finns i Advanced Hunting "CloudAppEvents"-dataschema.

Nya data i tabellen CloudAppEvents för avancerad jakt – OAuthAppId

Defender for Cloud Apps användare som använder avancerad jakt i Microsoft Defender-portalen kan nu använda den nya OAuthAppId-kolumnen för frågor och identifieringsregler.

Med OAuthAppId kan de frågor som överväger specifika OAuth-program göra frågor och identifieringsregler mer exakta.

Mer information finns i Advanced Hunting "CloudAppEvents"-dataschema.

September 2024

Framtvinga Microsoft Edge i webbläsaren vid åtkomst till företagsappar

Administratörer som förstår kraften i microsoft edge-skydd i webbläsaren kan nu kräva att användarna använder Microsoft Edge vid åtkomst till företagsresurser.

En primär orsak är säkerhet, eftersom barriären för att kringgå sessionskontroller med Hjälp av Microsoft Edge är högre än med omvänd proxyteknik.

Mer information finns i Framtvinga Microsoft Edge-skydd i webbläsaren vid åtkomst till företagsappar.

Anslut Mural till Defender for Cloud Apps (förhandsversion)

Defender for Cloud Apps har nu stöd för anslutningar till Mural-konton med appanslutnings-API:er, vilket ger dig insyn i och kontroll över organisationens muralanvändning.

Mer information finns i:

- Hur Defender for Cloud Apps hjälper till att skydda din muralmiljö

- Ansluta appar för att få synlighet och kontroll med Microsoft Defender for Cloud Apps

- Hjälpcenter för väggmålning

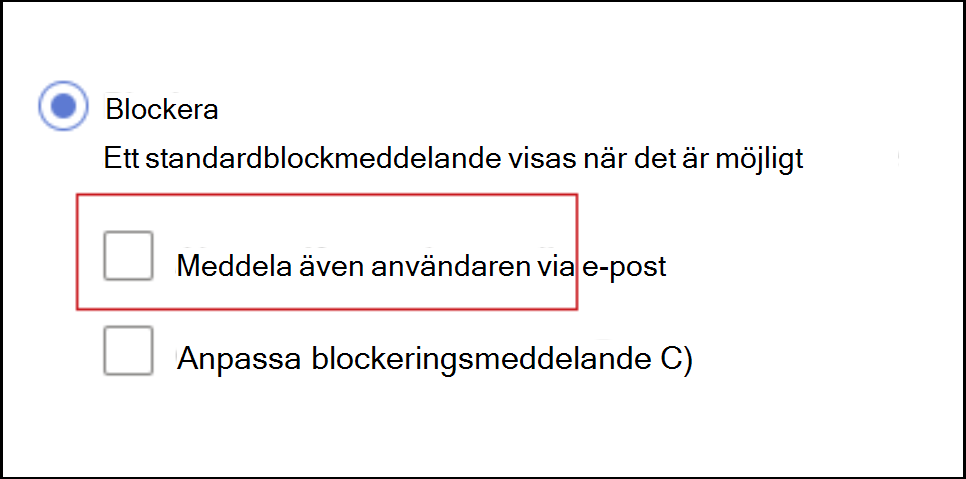

Ta bort möjligheten att skicka e-post till slutanvändare om blockerade åtgärder

Från och med den 1 oktober 2024 kommer vi att avbryta funktionen som meddelar slutanvändare via e-post när deras åtgärd blockeras av sessionsprinciper.

Det här alternativet säkerställer att om en användares åtgärd blockeras får de både ett webbläsarmeddelande och ett e-postmeddelande.

Administratörer kan inte längre konfigurera den här inställningen när de skapar nya sessionsprinciper.

Befintliga sessionsprinciper med den här inställningen utlöser inte e-postaviseringar till slutanvändare när en blockeringsåtgärd inträffar.

Slutanvändarna fortsätter att ta emot blockeringsmeddelandet direkt via webbläsaren och slutar att ta emot blockeringsmeddelanden via e-post.

Skärmbild av alternativet meddela slutanvändare via e-post:

Augusti 2024

Omorganiserad Defender for Cloud Apps dokumentation

Vi har omorganiserat Microsoft Defender for Cloud Apps dokumentationen för att lyfta fram våra huvudsakliga produktpelare och användningsfall och för att anpassa oss till vår övergripande Microsoft Defender dokumentation.

Använd feedbackmekanismerna överst och längst ned på varje dokumentationssida för att skicka oss dina kommentarer om Defender for Cloud Apps dokumentationen.

Storskalig export av aktivitetsloggar (förhandsversion)

En ny användarupplevelse som är avsedd för att ge användarna möjlighet att exportera från sidan "aktivitetslogg" upp till sex månader bakåt eller upp till 100 000 händelser.

Du kan filtrera resultaten med hjälp av tidsintervall och olika andra filter och till och med dölja privata aktiviteter.

Mer information finns i Exportera aktiviteter för sex månader sedan.

Juli 2024

Konfigurera och bädda in en anpassad support-URL på Block pages (förhandsversion)

Anpassa blockeringsupplevelsen Microsoft Defender for Cloud Apps (MDA) för appar som blockeras med Cloud Discovery.

Du kan konfigurera en anpassad omdirigerings-URL på blocksidor:

- Att utbilda och omdirigera slutanvändare till organisationens godkända användningsprincip

- Så här hjälper du slutanvändarna att följa stegen för att skydda ett undantag för blockering

Mer information finns i Konfigurera anpassad URL för MDA-blocksidor.

Webbläsarskydd för macOS-användare och nyligen stödda principer (förhandsversion)

Microsoft Edge-webbläsaranvändare från macOS som är begränsade till sessionsprinciper skyddas nu med webbläsarskydd.

Följande sessionsprinciper stöds nu:

- Blockera och övervaka uppladdning av känsliga filer

- Blockera och övervaka inklistring

- Blockera och övervaka uppladdning av skadlig kod

- Blockera och övervaka nedladdning av skadlig kod

Skydd i webbläsaren stöds med de två senaste stabila versionerna av Microsoft Edge (om till exempel den senaste Microsoft Edge är 126 fungerar webbläsarskyddet för v126 och v125).

Juni 2024

Automatisk omdirigering för den klassiska Defender for Cloud Apps-portalen – Allmän tillgänglighet

Den klassiska Microsoft Defender for Cloud Apps portalen och funktionerna har konvergerats till Microsoft Defender-portalen. Från och med juni 2024 omdirigeras alla kunder som använder den klassiska Defender for Cloud Apps-portalen automatiskt till Microsoft Defender XDR, utan möjlighet att återgå till den klassiska portalen.

Mer information finns i Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

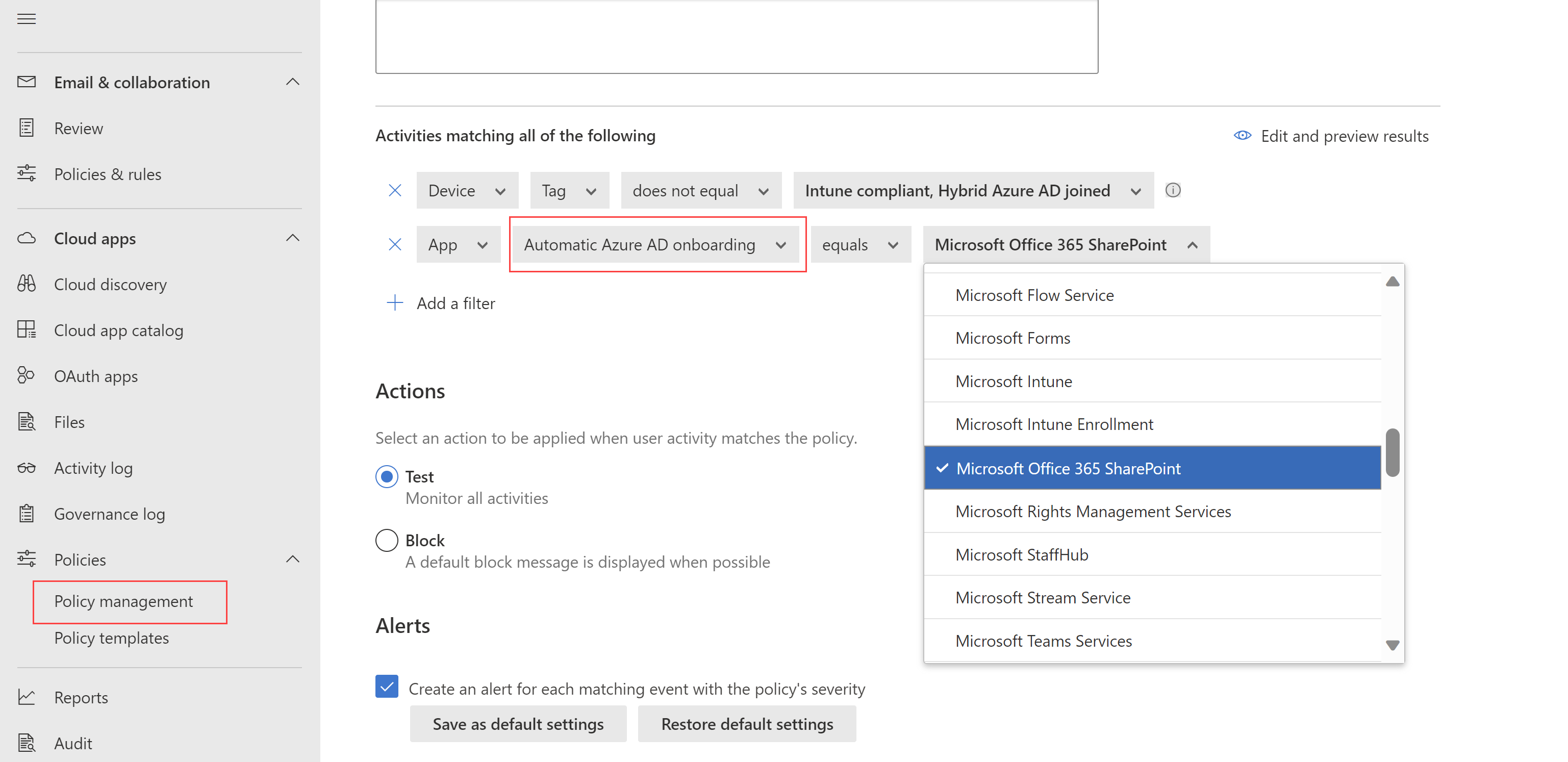

Microsoft Entra ID appar registreras automatiskt för appkontroll för villkorsstyrd åtkomst (förhandsversion)

När du nu skapar åtkomst- eller sessionsprinciper med appkontroll för villkorsstyrd åtkomst registreras dina Microsoft Entra ID-appar automatiskt och är tillgängliga för dig att använda i dina principer.

När du skapar dina åtkomst- och sessionsprinciper väljer du dina appar genom att filtrera efter automatisk Azure AD onboarding, för Microsoft Entra ID appar eller manuell registrering för IdP-appar som inte kommer från Microsoft.

Till exempel:

Ytterligare steg för att använda appkontrollen för villkorsstyrd åtkomst omfattar fortfarande:

- Skapa en Microsoft Entra ID princip för villkorsstyrd åtkomst för de appar som du vill styra med Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.

- Manuella steg för att registrera IdP-appar som inte kommer från Microsoft, inklusive att konfigurera din IdP så att den fungerar med Defender for Cloud Apps.

Mer information finns i:

- Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst

- Processflöde för appkontroll för villkorsstyrd åtkomst

- Skapa åtkomstprinciper

- Skapa sessionsprinciper

Defender for Cloud Apps identifiering på macOS (förhandsversion)

Defender for Cloud Apps stöder nu identifiering av molnappar på macOS-enheter tillsammans med Microsoft Defender för Endpoint-integrering. Defender for Cloud Apps och Defender för Endpoint tillsammans ger en sömlös skugg-IT-synlighet och kontrolllösning.

Tillsammans med den här förbättringen har alternativet Win10 Endpoint Users på sidan Cloud Discovery bytt namn till Defender-hanterade slutpunkter.

Mer information finns i:

- Integrera Microsoft Defender för Endpoint med Microsoft Defender for Cloud Apps

- Undersöka appar som identifierats av Microsoft Defender för Endpoint

AKS stöds för automatisk logginsamling (förhandsversion)

Microsoft Defender for Cloud Apps logginsamlaren stöder nu Azure Kubernetes Service (AKS) när mottagartypen är Syslog-tlsoch du kan konfigurera automatisk logginsamling på AKS för kontinuerlig rapportering med Defender for Cloud Apps.

Mer information finns i Konfigurera automatisk logguppladdning med Docker på Azure Kubernetes Service (AKS).

Ny appkontroll för villkorsstyrd åtkomst/infogade data för tabellen CloudAppEvents för avancerad jakt (förhandsversion)

Defender for Cloud Apps användare som använder avancerad jakt i Microsoft Defender-portalen kan nu använda de nya kolumnerna AuditSource och SessionData för frågor och identifieringsregler. Med hjälp av dessa data kan frågor som överväger specifika granskningskällor, inklusive åtkomst- och sessionskontroll och frågor efter specifika infogade sessioner.

Mer information finns i Advanced Hunting "CloudAppEvents"-dataschema.

SSPM-stöd för flera instanser av samma app är allmänt tillgängligt

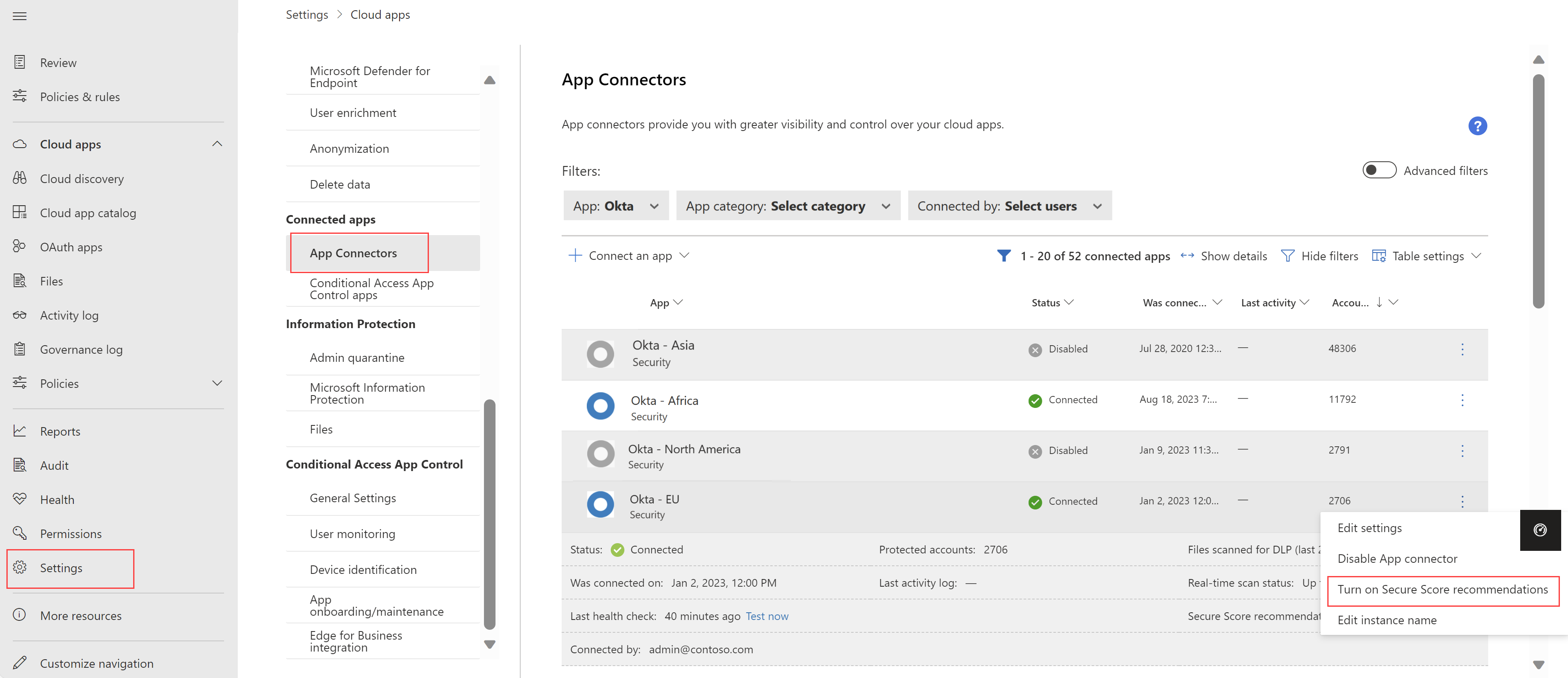

Defender for Cloud Apps stöder nu SaaS SSPM (Security Posture Management) över flera instanser av samma app. Om du till exempel har flera instanser av Okta kan du konfigurera rekommendationer för säkerhetspoäng för varje instans individuellt. Varje instans visas som ett separat objekt på sidan Appanslutningsprogram . Till exempel:

Mer information finns i SaaS security posture management (SSPM).

Maj 2024

Defender for Cloud Apps i Microsoft Defender-portalen – Allmän tillgänglighet och förvarning om omdirigering

Den Defender for Cloud Apps upplevelsen i Microsoft Defender-portalen är allmänt tillgänglig och automatisk omdirigering från den klassiska portalen är aktiverad som standard för alla kunder.

Från och med den 16 juni 2024 är omdirigeringsväxlingsknappen inte längre tillgänglig. Från och med då omdirigeras alla användare som kommer åt den klassiska Microsoft Defender for Cloud Apps-portalen automatiskt till Microsoft Defender-portalen, utan möjlighet att välja bort.

För att förbereda för den här ändringen rekommenderar vi att alla kunder som fortfarande använder den klassiska portalen flyttar åtgärder till Microsoft Defender-portalen. Mer information finns i Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

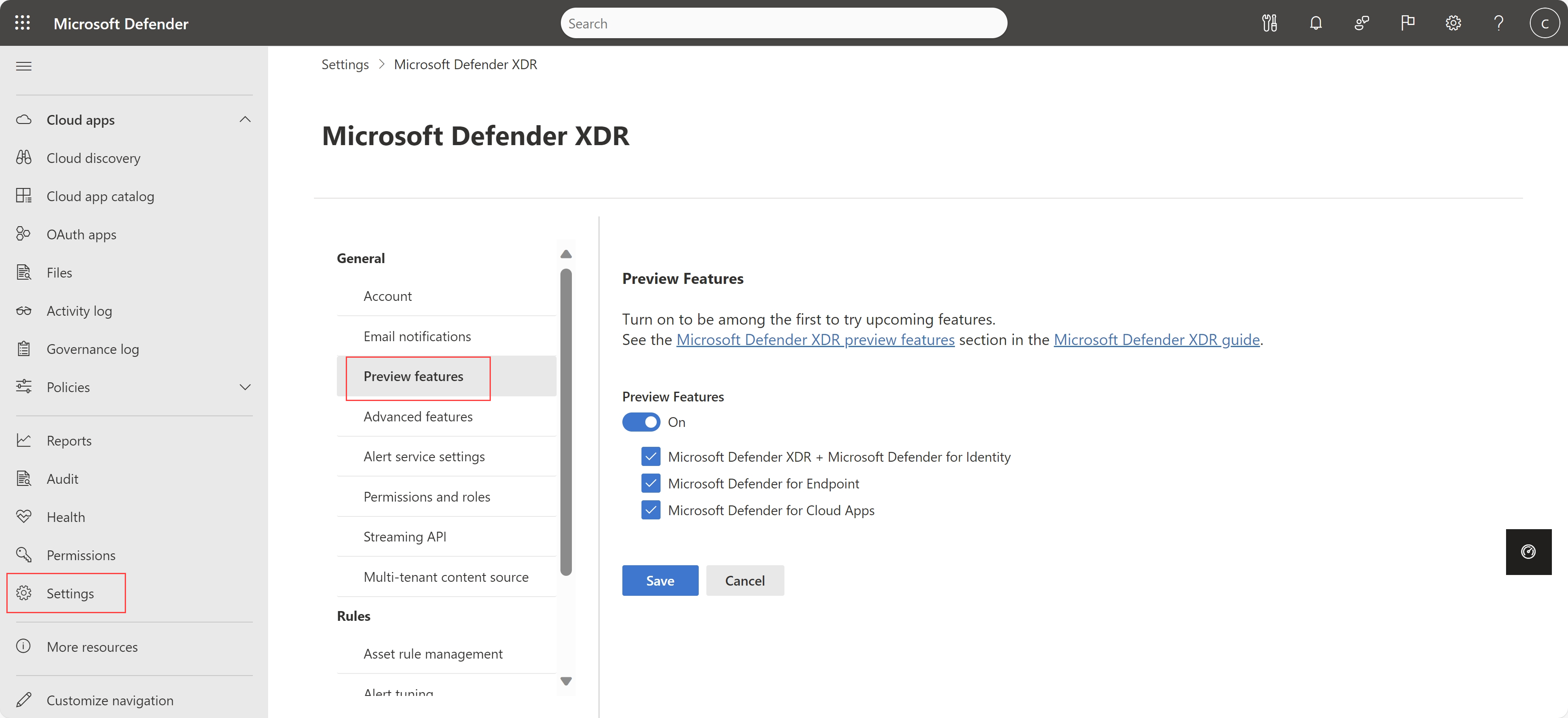

Aktivera förhandsgranskningsalternativ i huvudinställningarna för Microsoft Defender XDR (förhandsversion)

Nu kan förhandsversionskunder hantera inställningar för förhandsgranskningsfunktioner tillsammans med andra Microsoft Defender XDR förhandsversionsfunktioner.

Välj Inställningar > Microsoft Defender XDR > Allmänt > förhandsgranskning om du vill aktivera eller inaktivera förhandsgranskningsfunktioner efter behov. Till exempel:

Kunder som ännu inte använder förhandsversionsfunktioner fortsätter att se de äldre inställningarna under Inställningar > Förhandsgranskningsfunktioner för molnappar>.>

Mer information finns i Microsoft Defender XDR förhandsversionsfunktioner.

Appstyrning tillgänglig för myndighetsmoln

Appstyrningsfunktioner i Defender for Cloud Apps är nu tillgängliga i myndighetsmoln. Mer information finns i:

- Appstyrning i Microsoft Defender for Cloud Apps

- Microsoft Defender for Cloud Apps för erbjudanden från amerikanska myndigheter

April 2024

Aktivera datakryptering från Microsoft Defender-portalen

Nu kan du slutföra processen för att kryptera Defender for Cloud Apps vilande data med din egen nyckel genom att aktivera datakryptering från området Inställningar i Microsoft Defender-portalen.

Den här funktionen är nu begränsad på den klassiska Microsoft Defender for Cloud Apps-portalen och är endast tillgänglig från Microsoft Defender-portalen.

Mer information finns i Kryptera Defender for Cloud Apps data i vila med din egen nyckel (BYOK).

Mars 2024

Ny version av logginsamlaren har släppts

Vi släppte en ny version av en logginsamlare med de senaste sårbarhetskorrigeringarna. Den nya versionen är columbus-0.272.0-signed.jar, och avbildningsnamnet är mcaspublic.azurecr.io/public/mcas/logcollector, med taggen latest/0.272.0.

Ändringar omfattar uppgradering av beroenden, till exempel:

- amazon-corretto

- Ubuntu

- Libssl

- oauthlib

- logback

- Setuptools

Mer information finns i Avancerad hantering av logginsamlare.

Podman stöds för automatisk logginsamling (förhandsversion)

Microsoft Defender for Cloud Apps logginsamlare stöder nu Podman, och du kan konfigurera automatisk logginsamling på Podman för kontinuerlig rapportering med Defender for Cloud Apps.

Automatisk logginsamling stöds med hjälp av en Docker-container på flera operativsystem. För Linux-distributioner med RHEL version 7.1 och senare måste du använda Podman som containerns körningssystem.

Mer information finns i Konfigurera automatisk logguppladdning med Podman.

Nya avvikelsedata för tabellen CloudAppEvents för avancerad jakt (förhandsversion)

Defender for Cloud Apps användare som använder avancerad jakt i Microsoft Defender-portalen kan nu använda de nya kolumnerna LastSeenForUser och UncommonForUser för frågor och identifieringsregler. Med hjälp av dessa data kan du utesluta falska positiva identifieringar och hitta avvikelser.

Mer information finns i Advanced Hunting "CloudAppEvents"-dataschema.

Nya hotidentifieringar för Microsoft Copilot för Microsoft 365

Defender for Cloud Apps tillhandahåller nu nya identifieringar för riskfyllda användaraktiviteter i Microsoft Copilot för Microsoft 365 med Microsoft 365-anslutningsappen.

- Relaterade aviseringar visas tillsammans med andra Microsoft Defender XDR aviseringar i Microsoft Defender-portalen.

- Copilot för Microsoft 365-aktiviteter finns i Defender for Cloud Apps aktivitetslogg.

- På Microsoft Defender portalens sida Avancerad jakt är Copilot för Microsoft 365-aktiviteter tillgängliga i tabellen CloudAppEvents under Microsoft Copilot för Microsoft 365-programmet.

Mer information finns i:

- Kom igång med Microsoft Copilot för Microsoft 365

- Så här skyddar Defender for Cloud Apps din Microsoft 365-miljö

- Undersöka aviseringar i Microsoft Defender XDR

- Defender for Cloud Apps aktivitetslogg

- Proaktiv jakt på hot med avancerad jakt

- CloudAppEvents-tabell i det avancerade jaktschemat

Data i rörelseskydd för Microsoft Edge for Business användare (förhandsversion)

Defender for Cloud Apps användare som använder Microsoft Edge for Business och omfattas av sessionsprinciper skyddas nu direkt från webbläsaren. Skydd i webbläsaren minskar behovet av proxyservrar, vilket förbättrar både säkerhet och produktivitet.

Skyddade användare får en smidig upplevelse med sina molnappar, utan problem med svarstid eller appkompatibilitet och med en högre säkerhetsnivå.

Webbläsarskydd är aktiverat som standard och distribueras gradvis mellan klienter, med början i början av mars 2024.

Mer information finns i Webbläsarskydd med Microsoft Edge for Business (förhandsversion), Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst och Sessionsprinciper.

Defender for Cloud Apps i Microsoft Defender-portalen nu tillgänglig för alla Defender for Cloud Apps roller

Den Defender for Cloud Apps upplevelsen i Microsoft Defender-portalen är nu tillgänglig för alla Defender for Cloud Apps roller, inklusive följande roller som tidigare var begränsade:

- App-/instansadministratör

- Administratör för användargrupp

- Global administratör för Cloud Discovery

- Cloud Discovery-rapportadministratör

Mer information finns i Inbyggda administratörsroller i Defender for Cloud Apps.

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Februari 2024

SSPM-stöd för fler anslutna appar i allmän tillgänglighet

Defender for Cloud Apps ger dig säkerhetsrekommendationer för dina SaaS-program som hjälper dig att förhindra eventuella risker. Dessa rekommendationer visas via Microsoft Secure Score när du har en anslutningsapp till ett program.

Defender for Cloud Apps har nu förbättrat SSPM-stödet i allmän tillgänglighet genom att inkludera följande appar:

SSPM stöds nu också för Google Workspace i Allmän tillgänglighet.

Obs!

Om du redan har en anslutningsapp till någon av dessa appar kan poängen i Säkerhetspoäng uppdateras automatiskt.

Mer information finns i:

- SaaS-hantering av säkerhetsstatus (SSPM)

- Synlighet för användar-, appstyrnings- och säkerhetskonfiguration

- Microsoft Secure Score

Nya appstyrningsaviseringar för åtkomst till autentiseringsuppgifter och lateral förflyttning

Vi har lagt till följande nya aviseringar för appstyrningskunder:

- Programmet initierar flera misslyckade KeyVault-läsaktiviteter utan att lyckas

- Vilande OAuth-app som främst använder MS Graph eller Exchange Web Services har nyligen visat sig komma åt Azure Resource Manager arbetsbelastningar

Mer information finns i Appstyrning i Microsoft Defender for Cloud Apps.

Januari 2024

SSPM-stöd för flera instanser av samma app (förhandsversion)

Defender for Cloud Apps stöder nu SaaS SSPM (Security Posture Management) över flera instanser av samma app. Om du till exempel har flera instanser av AWS kan du konfigurera rekommendationer för säkerhetspoäng för varje instans individuellt. Varje instans visas som ett separat objekt på sidan Appanslutningsprogram . Till exempel:

Mer information finns i SaaS security posture management (SSPM).

Begränsning har tagits bort för antalet filer som kan styras för uppladdning i sessionsprinciper (förhandsversion)

Sessionsprinciper stöder nu kontroll över uppladdning av mappar med fler än 100 filer, utan någon gräns för antalet filer som kan tas med i uppladdningen.

Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.

Automatisk omdirigering för den klassiska Defender for Cloud Apps-portalen (förhandsversion)

Den klassiska Microsoft Defender for Cloud Apps portalen och funktionerna har konvergerats till Microsoft Defender-portalen. Från och med den 9 januari 2024 omdirigeras kunder som använder den klassiska Defender for Cloud Apps-portalen med förhandsversionsfunktioner automatiskt till Microsoft Defender XDR, utan möjlighet att återgå till den klassiska portalen.

Mer information finns i:

- Microsoft Defender for Cloud Apps i Microsoft Defender XDR

- Microsoft Defender XDR förhandsgranskningsfunktioner

Nästa steg

- En beskrivning av versioner före de som anges här finns i Tidigare versioner av Microsoft Cloud App Security.

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.