Komunikacja równorzędna sieci wirtualnych i usługa Azure Bastion

Usługi Azure Bastion i komunikacja równorzędna sieci wirtualnych mogą być używane razem. Po skonfigurowaniu komunikacji równorzędnej sieci wirtualnej nie trzeba wdrażać usługi Azure Bastion w każdej równorzędnej sieci wirtualnej (sieci wirtualnej). Oznacza to, że jeśli masz hosta usługi Azure Bastion skonfigurowanego w jednej sieci wirtualnej, może służyć do łączenia się z maszynami wirtualnymi wdrożonym w równorzędnej sieci wirtualnej bez wdrażania dodatkowego hosta bastionu. Aby uzyskać więcej informacji na temat komunikacji równorzędnej sieci wirtualnych, zobacz About virtual network peering (Informacje o komunikacji równorzędnej sieci wirtualnych).

Usługa Azure Bastion działa z następującymi typami komunikacji równorzędnej:

- Komunikacja równorzędna sieci wirtualnych: połączenie sieci wirtualnych w tym samym regionie platformy Azure.

- Globalna komunikacja równorzędna sieci wirtualnych: łączenie sieci wirtualnych w różnych regionach świadczenia usługi Azure.

Uwaga

Wdrażanie usługi Azure Bastion w koncentratorze usługi Virtual WAN nie jest obsługiwane. Usługę Azure Bastion można wdrożyć w sieci wirtualnej będącej szprychą i użyć funkcji połączenia opartego na protokole IP, aby nawiązać połączenie z maszynami wirtualnymi wdrożonym w innej sieci wirtualnej za pośrednictwem koncentratora usługi Virtual WAN.

Po skonfigurowaniu komunikacji równorzędnej sieci wirtualnych można wdrożyć usługę Azure Bastion w topologii piasty i szprych lub pełnej siatki. Wdrożenie usługi Azure Bastion dotyczy sieci wirtualnej, a nie subskrypcji/konta ani maszyny wirtualnej.

Po aprowizacji usługi Azure Bastion w sieci wirtualnej środowisko protokołu RDP/SSH jest dostępne dla wszystkich maszyn wirtualnych w tej samej sieci wirtualnej i równorzędnych sieciach wirtualnych. Oznacza to, że można skonsolidować wdrożenie usługi Bastion w jednej sieci wirtualnej i nadal uzyskiwać dostęp do maszyn wirtualnych wdrożonych w równorzędnej sieci wirtualnej, scentralizowanie ogólnego wdrożenia.

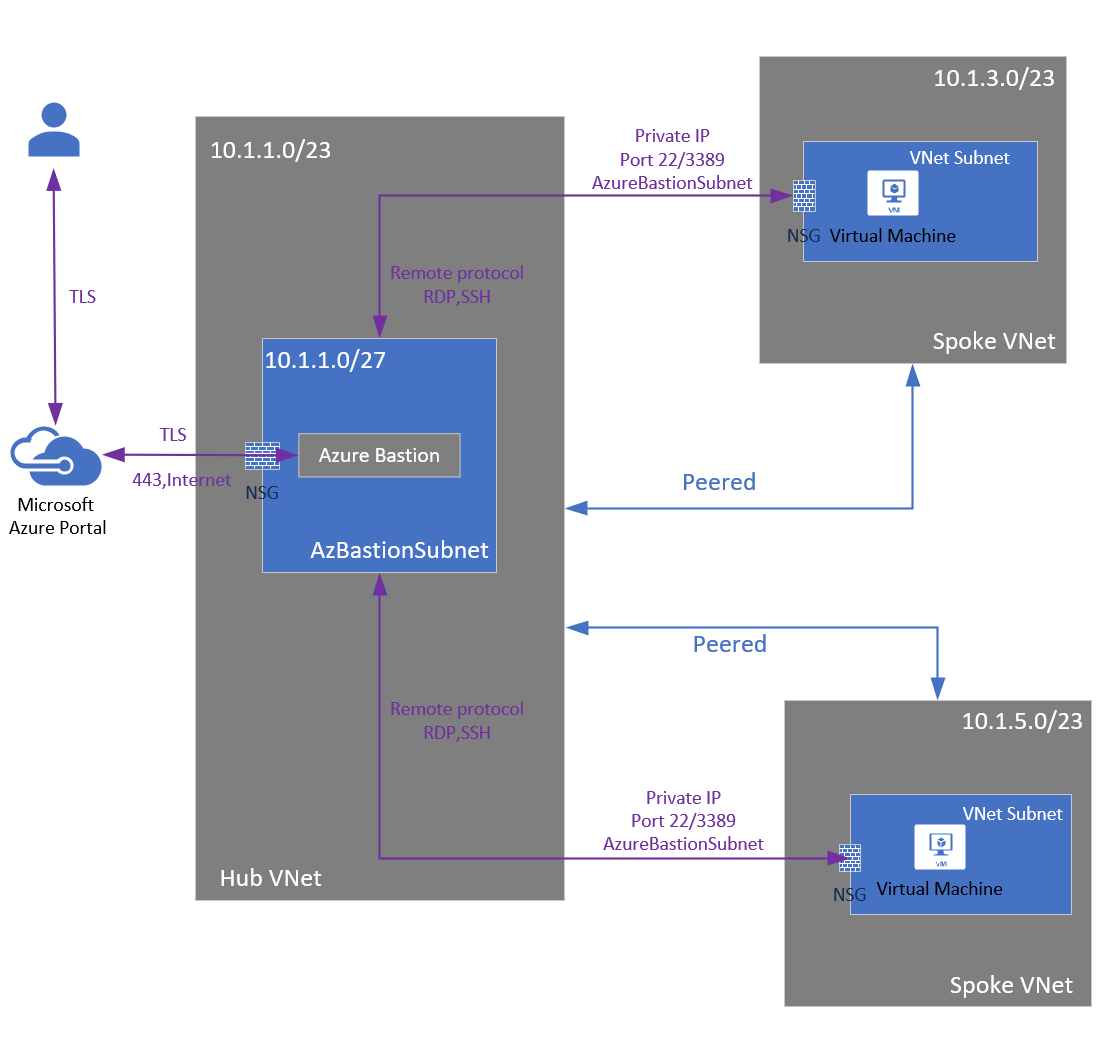

Diagram przedstawia architekturę wdrożenia usługi Azure Bastion w modelu piasty i szprych. Na diagramie widać następującą konfigurację:

- Host bastionu jest wdrażany w scentralizowanej sieci wirtualnej koncentratora.

- Wdrożono scentralizowaną sieciową grupę zabezpieczeń.

- Publiczny adres IP nie jest wymagany na maszynie wirtualnej platformy Azure.

- Sprawdź, czy skonfigurowano sieci wirtualne i maszyny wirtualne w sieciach wirtualnych.

- Konfigurowanie komunikacji równorzędnej sieci wirtualnych.

- Skonfiguruj usługę Bastion w jednej z sieci wirtualnych.

- Sprawdź uprawnienia.

- Nawiązywanie połączenia z maszyną wirtualną za pośrednictwem usługi Azure Bastion. Aby nawiązać połączenie za pośrednictwem usługi Azure Bastion, musisz mieć odpowiednie uprawnienia do subskrypcji, do której się logujesz.

Sprawdź następujące uprawnienia podczas pracy z tą architekturą:

- Upewnij się, że masz dostęp do odczytu zarówno docelowej maszyny wirtualnej, jak i równorzędnej sieci wirtualnej.

- Sprawdź swoje uprawnienia w subskrypcji | Zarządzanie dostępem i tożsamościami i sprawdź, czy masz dostęp do odczytu do następujących zasobów:

- Rola czytelnika na maszynie wirtualnej.

- Rola czytelnika na karcie sieciowej z prywatnym adresem IP maszyny wirtualnej.

- Rola czytelnika w zasobie usługi Azure Bastion.

- Rola czytelnika w sieciach wirtualnych docelowych maszyn wirtualnych.

Aby uzyskać często zadawane pytania, zobacz Często zadawane pytania dotyczące komunikacji równorzędnej sieci wirtualnych usługi Bastion.

Przeczytaj często zadawane pytania dotyczące usługi Bastion.