Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek obsahuje úvod ke službám zabezpečení v Azure, které pomáhají chránit vaše data, prostředky a aplikace v cloudu a splňovat požadavky vaší firmy na zabezpečení.

Platforma Azure

Microsoft Azure je cloudová platforma složená z infrastruktury a aplikačních služeb s integrovanými datovými službami a pokročilými analytickými službami a vývojářskými nástroji a službami hostovanými v datových centrech veřejného cloudu Microsoftu. Zákazníci používají Azure pro mnoho různých kapacit a scénářů, od základních výpočetních prostředků, sítí a úložiště až po služby mobilních a webových aplikací až po úplné cloudové scénáře, jako je Internet věcí, a dají se používat s opensourcovými technologiemi a nasazovat jako hybridní cloud nebo hostované v datacentru zákazníka. Azure poskytuje cloudové technologie jako stavební bloky, které pomáhají společnostem ušetřit náklady, rychle inovovat a aktivně spravovat systémy. Při sestavování nebo migraci IT prostředků na poskytovatele cloudu spoléháte na schopnosti dané organizace chránit vaše aplikace a data pomocí služeb a ovládacích prvků, které poskytují ke správě zabezpečení cloudových prostředků.

Microsoft Azure je jediný poskytovatel cloud computingu, který nabízí zabezpečenou, konzistentní aplikační platformu a infrastrukturu jako službu pro týmy, aby fungovaly v rámci různých cloudových dovedností a úrovní složitosti projektu s integrovanými datovými službami a analýzami, které odkrývají informace z dat, ať už existují, napříč platformami Microsoftu i jinými platformami, otevřenými architekturami a nástroji, a nabízí možnost integrace cloudu s místním prostředím a nasazení cloudu Azure. služby v místních datacentrech. V rámci důvěryhodného cloudu Microsoftu se zákazníci spoléhají na Azure pro zajištění špičkového zabezpečení, spolehlivosti, dodržování předpisů, ochrany osobních údajů a rozsáhlé sítě lidí, partnerů a procesů pro podporu organizací v cloudu.

S Microsoft Azure můžete:

Zrychlení inovací s využitím cloudu

Posilte obchodní rozhodnutí a aplikace pomocí poznatků.

Volně sestavovat a nasazovat kdekoli

Ochrana jejich podnikání

Správa a řízení identit a přístupu uživatelů

Azure pomáhá chránit obchodní a osobní údaje tím, že umožňuje spravovat identity uživatelů a přihlašovací údaje a řídit přístup.

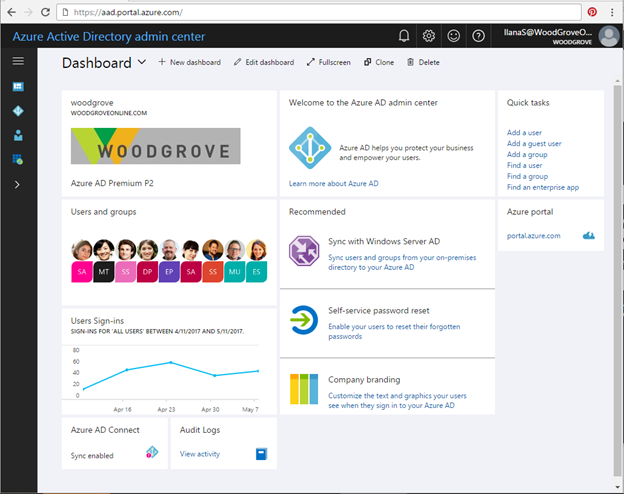

Microsoft Entra ID

Řešení microsoftu pro správu identit a přístupu pomáhají IT chránit přístup k aplikacím a prostředkům v podnikovém datacentru a v cloudu a umožňují další úrovně ověřování, jako je vícefaktorové ověřování a zásady podmíněného přístupu. Monitorování podezřelé aktivity prostřednictvím pokročilého sestavení bezpečnostních zpráv, auditování a upozorňování pomáhá řešit potenciální problémy se zabezpečením. Microsoft Entra ID P1 nebo P2 poskytuje jednotné přihlašování k tisícům cloudových aplikací a přístup k webovým aplikacím, které provozujete místně.

Mezi výhody zabezpečení Microsoft Entra ID patří možnost:

Umožňuje vytvořit a spravovat jednu identitu pro každého uživatele v celém podniku a přitom zajistit synchronizaci uživatelů, skupin a zařízení.

Poskytovat přístup k aplikacím s jednotným přihlašováním, včetně tisíců předem integrovaných aplikací SaaS.

Povolte zabezpečení přístupu k aplikacím vynucením vícefaktorového ověřování založeného na pravidlech pro místní i cloudové aplikace.

Zřiďte zabezpečený vzdálený přístup k místním webovým aplikacím prostřednictvím proxy aplikací Microsoft Entra.

Toto jsou základní možnosti správy identit Azure:

Jednotné přihlášení

Vícefaktorové ověřování

Monitorování zabezpečení, výstrahy a reporty založené na strojovém učení

Správa identit a přístupu zákazníků

Registrace zařízení

Správa privilegovaných identit

Ochrana identit

Jednotné přihlášení

Jednotné přihlašování znamená, že budete mít přístup ke všem aplikacím a prostředkům, které potřebujete pro podnikání, tím, že se přihlásíte jenom jednou pomocí jednoho uživatelského účtu. Po přihlášení můžete přistupovat ke všem potřebným aplikacím, aniž byste museli ověřovat (například zadat heslo) podruhé.

Řada organizací spoléhá na aplikace saaS (software jako služba), jako je Microsoft 365, Box a Salesforce, pro produktivitu koncových uživatelů. IT pracovníci potřebovali v každé aplikaci SaaS vytvářet a aktualizovat uživatelské účty jednotlivě a uživatelé si museli pamatovat heslo pro každou aplikaci SaaS.

Microsoft Entra ID rozšiřuje místní Active Directory do cloudu a umožňuje uživatelům používat svůj primární účet organizace, aby se nejen přihlásili k zařízením připojeným k doméně a prostředkům společnosti, ale také ke všem webovým aplikacím a aplikacím SaaS potřebným pro svou práci.

Uživatelé nejen nemusí spravovat více sad uživatelských jmen a hesel, přístup k aplikacím lze automaticky zřídit nebo zrušit na základě organizačních skupin a jejich statusu zaměstnance. Microsoft Entra ID zavádí řízení zabezpečení a správy přístupu, které umožňuje centrálně spravovat přístup uživatelů napříč aplikacemi SaaS.

Vícefaktorové ověřování

Vícefaktorové ověřování Microsoft Entra (MFA) je metoda ověřování, která vyžaduje použití více než jedné metody ověřování a přidává kritickou druhou vrstvu zabezpečení k přihlašování a transakcím uživatelů. Vícefaktorové ověřování pomáhá chránit přístup k datům a aplikacím, zatímco splňuje požadavky uživatelů na jednoduchý proces přihlašování. Poskytuje silné ověřování prostřednictvím řady možností ověření – telefonní hovor, textová zpráva nebo oznámení mobilní aplikace nebo ověřovací kód a tokeny OAuth třetích stran.

Monitorování zabezpečení, výstrahy a reporty založené na strojovém učení

Monitorování zabezpečení, výstrahy a sestavy založené na strojovém učení, které identifikují nekonzistentní vzorce přístupu, vám mohou pomoct ochránit vaši firmu. Pomocí sestav přístupu a využití Microsoft Entra ID můžete získat přehled o integritě a zabezpečení adresáře vaší organizace. Díky těmto informacím může správce adresáře lépe určit, kde můžou být možná rizika zabezpečení, aby mohli odpovídajícím způsobem naplánovat zmírnění těchto rizik.

Na webu Azure Portal se sestavy kategorizují následujícími způsoby:

Sestavy anomálií – obsahují přihlašovací události, které jsme zjistili jako anomalní. Naším cílem je uvědomit si o takové aktivitě a umožnit vám, abyste se mohli rozhodnout, jestli je událost podezřelá.

Integrované sestavy aplikací – poskytují přehled o tom, jak se cloudové aplikace ve vaší organizaci používají. Microsoft Entra ID nabízí integraci s tisíci cloudových aplikací.

Chybové zprávy – značí chyby, ke kterým může dojít při zřizování účtů pro externí aplikace.

Sestavy specifické pro uživatele – zobrazí data o aktivitě zařízení a přihlášení pro konkrétního uživatele.

Protokoly aktivit – obsahují záznam všech auditovaných událostí za posledních 24 hodin, posledních 7 dnů nebo posledních 30 dnů a změny aktivit skupiny a aktivity resetování hesla a registrace.

Správa identit a přístupu zákazníků

Externí ID Microsoft Entra je vysoce dostupná globální služba pro správu identit pro aplikace určené pro uživatele, které se škálují na stovky milionů identit. Dá se integrovat do mobilních i webových platforem. Zákazníci se můžou ke všem vašim aplikacím přihlašovat přes přizpůsobitelné prostředí pomocí svých existujících účtů v sociálních sítích nebo pomocí nově vytvořených přihlašovacích údajů.

V minulosti by si vývojáři aplikací napsali vlastní kód pro registraci a přihlašování uživatelů do svojí aplikace. A použili by místní databáze nebo systémy k ukládání uživatelských jmen a hesel. Externí ID Azure Microsoft Entra nabízí vaší organizaci lepší způsob integrace správy identit uživatelů do aplikací pomocí zabezpečené platformy založené na standardech a rozsáhlé sady rozšiřitelných zásad.

Když použijete externí ID Microsoft Entra, můžou se uživatelé zaregistrovat k vašim aplikacím pomocí svých stávajících sociálních účtů (Facebook, Google, Amazon, LinkedIn) nebo vytvořením nových přihlašovacích údajů (e-mailová adresa a heslo, uživatelské jméno a heslo).

Registrace zařízení

Registrace zařízení Microsoft Entra je základem pro scénáře podmíněného přístupu na základě zařízení. Při registraci zařízení poskytuje registrace zařízení Microsoft Entra identitu, která se používá k ověření zařízení při přihlášení uživatele. Ověřené zařízení a atributy zařízení je pak možné použít k vynucení zásad podmíněného přístupu pro aplikace hostované v cloudu a místně.

V kombinaci s řešením pro správu mobilních zařízení (MDM), jako je Intune, se atributy zařízení v Microsoft Entra ID aktualizují o další informace o zařízení. To vám umožní vytvořit pravidla podmíněného přístupu, která vynucuje přístup ze zařízení tak, aby splňovala vaše standardy zabezpečení a dodržování předpisů.

Správa privilegovaných identit

Microsoft Entra Privileged Identity Management umožňuje spravovat, řídit a monitorovat privilegované identity a přístup k prostředkům v Microsoft Entra ID, a také další online služby Microsoft, jako je Microsoft 365 nebo Microsoft Intune.

Někdy uživatelé potřebují provádět privilegované operace v prostředcích Azure nebo Microsoft 365 nebo jiných aplikacíCh SaaS. To často znamená, že organizace musí dát jim trvalý privilegovaný přístup v Microsoft Entra ID. Jedná se o rostoucí riziko zabezpečení pro prostředky hostované v cloudu, protože organizace nemůžou dostatečně monitorovat, co tito uživatelé dělají s oprávněními správce. Navíc pokud dojde k ohrožení uživatelského účtu s privilegovaným přístupem, může to mít dopad na celkové zabezpečení cloudu. Microsoft Entra Privileged Identity Management pomáhá toto riziko vyřešit.

Microsoft Entra Privileged Identity Management umožňuje:

Zjištění uživatelů, kteří jsou správci Microsoft Entra

Umožněte administrativní přístup k online službám Microsoftu, jako je Microsoft 365 a Intune, na vyžádání a "just in time".

Získejte sestavy o historii přístupů správců a změnách v přiřazení správců

Získání upozornění na přístup k privilegované roli

Ochrana identit

Microsoft Entra ID Protection je služba zabezpečení, která poskytuje konsolidovaný pohled na detekce rizik a potenciální ohrožení zabezpečení ovlivňující identity vaší organizace. Služba Identity Protection používá existující funkce detekce anomálií Microsoft Entra ID (dostupné prostřednictvím sestav neobvyklých aktivit id Microsoft Entra) a zavádí nové typy detekce rizik, které můžou detekovat anomálie v reálném čase.

Zabezpečený přístup k prostředkům

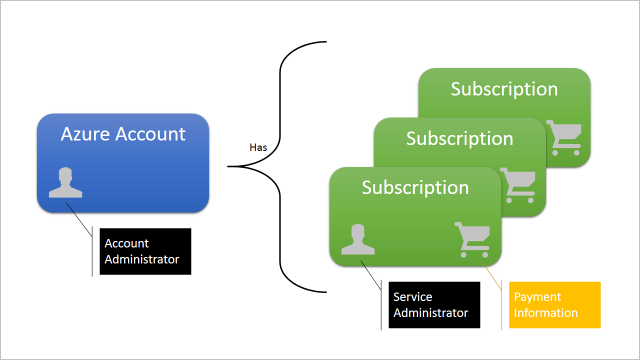

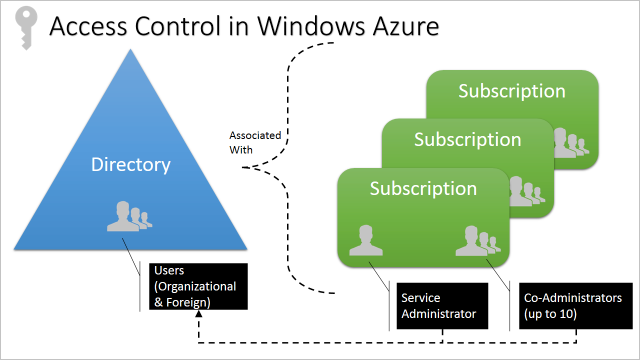

Řízení přístupu v Azure začíná z hlediska fakturace. Vlastníkem účtu Azure, ke který se přistupuje na webu Azure Portal, je správce účtu (AA). Předplatná jsou kontejner pro fakturaci, ale fungují také jako hranice zabezpečení: každé předplatné má správce služeb (SA), který může přidávat, odebírat a upravovat prostředky Azure v daném předplatném pomocí webu Azure Portal. Výchozí SA nového předplatného je AA, ale AA může změnit SA na webu Azure Portal.

Předplatná mají také přidružení k adresáři. Adresář definuje sadu uživatelů. Můžou to být uživatelé z práce nebo školy, kteří adresář vytvořili, nebo můžou být externími uživateli (to znamená účty Microsoft). Předplatná jsou přístupná podmnožinou uživatelů adresáře, kteří byli přiřazeni jako správce služeb (SA) nebo spolusprávce (CA); Jedinou výjimkou je to, že účty Microsoft (dříve Windows Live ID) se dají ze starších důvodů přiřazovat jako SA nebo CA bez přítomnosti v adresáři.

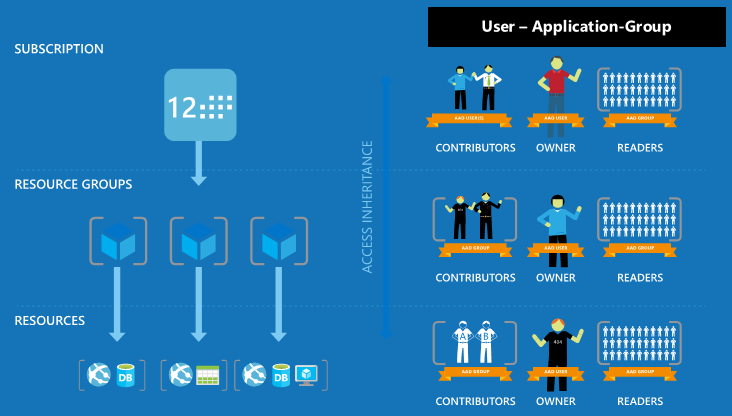

Firmy orientované na zabezpečení by se měly zaměřit na poskytování přesných oprávnění zaměstnancům, které potřebují. Příliš mnoho oprávnění může vystavit účet útočníkům. Příliš málo oprávnění znamená, že zaměstnanci nemůžou efektivně pracovat. Řízení přístupu na základě role v Azure (Azure RBAC) pomáhá tento problém vyřešit tím, že nabízí jemně odstupňovanou správu přístupu pro Azure.

Pomocí Azure RBAC můžete oddělit povinnosti v rámci týmu a udělit uživatelům jenom takový přístup, který potřebují k výkonu své práce. Místo udělení neomezených oprávnění ve vašem předplatném Nebo prostředcích Azure můžete povolit jenom určité akce. Azure RBAC například umožňuje jednomu zaměstnanci spravovat virtuální počítače v předplatném, zatímco jiný může spravovat databáze SQL v rámci stejného předplatného.

Zabezpečení a šifrování dat

Jedním z klíčů k ochraně dat v cloudu je monitorování možných stavů, ve kterých může dojít k vašim datům a jaké ovládací prvky jsou pro tento stav k dispozici. Pro osvědčené postupy zabezpečení a šifrování dat Azure se doporučuje zaměřit se na následující stavy dat.

- Neaktivní: To zahrnuje všechny objekty úložiště informací, kontejnery a typy, které jsou uloženy na fyzickém médiu, ať už se jedná o magnetický nebo optický disk.

- Data v pohybu: Když jsou data přenášena mezi komponentami, umístěními nebo programy, například přes síť, pomocí sběrnice Service Bus (ze své podstaty na cloud a opačně, včetně hybridních připojení, jako je ExpressRoute), nebo během vstupního a výstupního procesu, považují se za data v pohybu.

Šifrování dat v klidovém stavu

Šifrování neaktivních uložených dat je podrobně popsáno ve službě Azure Data Encryption v klidovém stavu.

Šifrování během přenosu

Ochrana přenášených dat by měla být základní součástí strategie ochrany dat. Vzhledem k tomu, že se data přesouvají tam a zpět z mnoha míst, obecně doporučujeme vždy používat protokoly SSL/TLS k výměně dat mezi různými umístěními. V některých případech můžete chtít izolovat celý komunikační kanál mezi místní a cloudovou infrastrukturou pomocí virtuální privátní sítě (VPN).

Pro přesun dat mezi vaší místní infrastrukturou a Azure byste měli zvážit vhodná bezpečnostní opatření, jako je HTTPS nebo VPN.

Pro organizace, které potřebují zabezpečit přístup z několika pracovních stanic umístěných místně do Azure, použijte síť VPN typu site-to-site v Azure.

Pro organizace, které potřebují zabezpečit přístup z jedné pracovní stanice umístěné místně do Azure, použijte vpn typu Point-to-Site.

Větší datové sady je možné přesunout přes vyhrazené vysokorychlostní připojení WAN, jako je ExpressRoute. Pokud se rozhodnete používat ExpressRoute, můžete data na úrovni aplikace zašifrovat také pomocí protokolu SSL/TLS nebo jiných protokolů pro přidanou ochranu.

Pokud komunikujete se službou Azure Storage prostřednictvím webu Azure Portal, probíhají všechny transakce prostřednictvím protokolu HTTPS. Rozhraní REST API úložiště přes HTTPS je také možné použít k interakci se službou Azure Storage a službou Azure SQL Database.

Další informace o možnosti Azure VPN najdete v článku Plánování a návrh služby VPN Gateway.

Vynucení šifrování dat na úrovni souborů

Azure Rights Management (Azure RMS) používá zásady šifrování, identity a autorizace k zabezpečení souborů a e-mailů. Azure RMS funguje na různých zařízeních – telefonech, tabletech a počítačích tím, že chrání organizaci i mimo ni. Tato funkce je možná, protože Azure RMS přidává úroveň ochrany, která zůstává s daty, i když opustí hranice vaší organizace.

Zabezpečení aplikace

Zatímco Azure zodpovídá za zabezpečení infrastruktury a platformy, na které vaše aplikace běží, zodpovídáte za zabezpečení samotné aplikace. Jinými slovy, potřebujete bezpečně vyvíjet, nasazovat a spravovat kód a obsah aplikace. Bez toho může být kód nebo obsah vaší aplikace stále zranitelné vůči hrozbám.

Firewall webových aplikací

Firewall webových aplikací (WAF) je funkce služby Application Gateway a Azure Front Door, která poskytuje centralizovanou ochranu vašich webových aplikací před běžným zneužitím a zranitelnostmi.

Firewall webových aplikací je založený na pravidlech ze základních sad pravidel OWASP. Webové aplikace se čím dál častěji stávají cílem škodlivých útoků, které zneužívají běžně známé chyby zabezpečení. Mezi tyto běžné typy zneužití patří mimo jiné například útoky prostřednictvím injektáže SQL nebo skriptování mezi weby. Předcházet takovým útokům v kódu aplikace může být náročné a může vyžadovat pečlivou údržbu, opravy a monitorování několika vrstev topologie aplikace. Centralizovaný firewall webových aplikací značně zjednodušuje správu zabezpečení a nabízí správcům lepší ochranu aplikací před hrozbami neoprávněného vniknutí. Řešení WAF může také rychleji reagovat na bezpečnostní hrozbu tím, že opraví známou zranitelnost na centrálním místě, namísto zabezpečování každé jednotlivé webové aplikace. Stávající aplikační brány je možné jednoduše převést na aplikační brány doplněné webovým aplikačním firewallem.

Mezi běžné webové zranitelnosti, proti kterým firewall webových aplikací chrání, patří tyto:

Ochrana před útoky prostřednictvím injektáže SQL.

Ochrana před skriptováním mezi weby.

Ochrana před běžnými webovými útoky, jako je například injektáž příkazů, pronášení požadavků HTTP, rozdělování odpovědí protokolu HTTP a útok pomocí vložení vzdáleného souboru.

Ochrana před narušením protokolu HTTP.

Ochrana před anomáliemi protokolu HTTP, jako například chybějící údaj user-agent hostitele nebo hlavičky Accept.

Ochrana před roboty, prohledávacími moduly a skenery.

Detekce běžných chyb konfigurace aplikací (tj. Apache, IIS atd.)

Poznámka:

Podrobnější seznam pravidel a jejich ochrany najdete v následujících základních sadách pravidel pro Azure Application Gateway a Azure Front Door.

Azure nabízí několik snadno použitelných funkcí, které pomáhají zabezpečit příchozí i odchozí provoz pro vaši aplikaci. Azure pomáhá zákazníkům zabezpečit kód aplikace tím, že poskytuje externě poskytované funkce pro kontrolu ohrožení zabezpečení vaší webové aplikace. Další informace najdete v tématu Aplikace Azure Services.

Antimalwarové řešení, které je používáno službou Azure Cloud Services a Virtual Machines, je stejné jako to, které používá služba Azure App. Další informace o tom najdete v naší dokumentaci k antimalwaru.

Zabezpečení vaší sítě

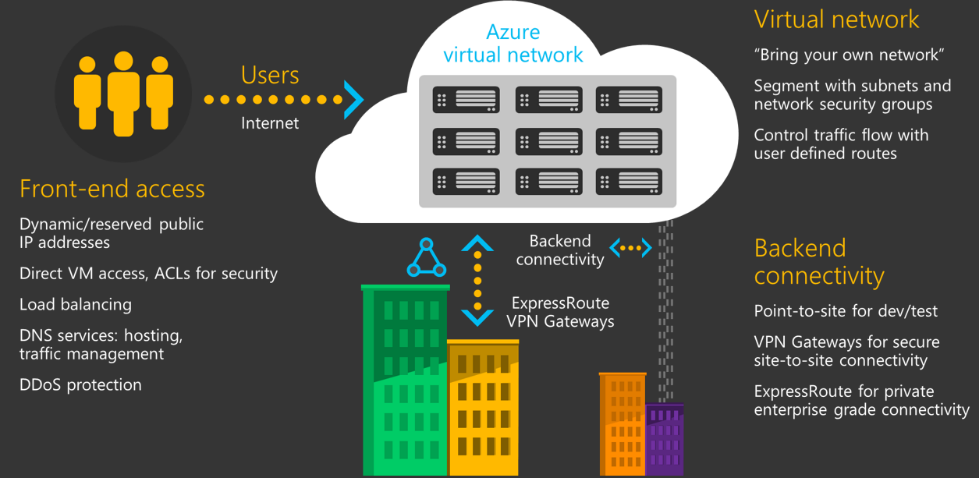

Microsoft Azure zahrnuje robustní síťovou infrastrukturu, která podporuje požadavky na připojení aplikací a služeb. Síťové připojení je možné mezi prostředky umístěnými v Azure, mezi místními prostředky a prostředky hostovanými v Azure a z internetu a Azure.

Síťová infrastruktura Azure umožňuje bezpečně propojit prostředky Azure s virtuálními sítěmi. Virtuální síť představuje vaši vlastní síť v cloudu. Virtuální síť (VNet) je logická izolace cloudové sítě v Azure, vyhrazená pro vaše předplatné. Virtuální sítě můžete připojit k lokálním sítím.

Pokud potřebujete základní řízení přístupu na úrovni sítě (na základě IP adresy a protokolů TCP nebo UDP), můžete použít skupiny zabezpečení sítě. Skupina zabezpečení sítě (NSG) je základní úroveň stavového firewallu pro filtrování paketů, který umožňuje řízení přístupu.

Azure Firewall je cloudová nativní a inteligentní služba zabezpečení brány firewall sítě, která poskytuje ochranu před hrozbami pro vaše cloudové úlohy běžící v Azure. Jde o plně stavový firewall jako služba s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Zajišťuje kontrolu provozu na východ-západ i sever-jih.

Azure Firewall se nabízí ve třech SKU: Basic, Standard a Premium. Azure Firewall Basic nabízí zjednodušené zabezpečení podobné jako Standard SKU, ale bez pokročilých funkcí. Azure Firewall Standard poskytuje filtry L3-L7 a informační kanály analýzy hrozeb přímo od Microsoft Cyber Security. Azure Firewall Premium poskytuje pokročilé funkce, včetně zprostředkovatele identity založeného na podpisu, který umožňuje rychlou detekci útoků vyhledáním konkrétních vzorů.

Sítě Azure podporují možnost přizpůsobit chování směrování síťového provozu ve virtuálních sítích Azure. Můžete to provést konfigurací tras definovaných uživatelem v Azure.

Vynucené tunelování je mechanismus, který můžete použít k zajištění, že vaše služby nesmí inicializovat připojení k zařízením na internetu.

Azure podporuje vyhrazené připojení WAN k vaší místní síti a Azure Virtual Network pomocí ExpressRoute. Propojení mezi Azure a vaším webem používá vyhrazené připojení, které neprochází přes veřejný internet. Pokud vaše aplikace Azure běží v několika datacentrech, můžete pomocí Azure Traffic Manageru směrovat žádosti od uživatelů inteligentně napříč instancemi aplikace. Můžete také směrovat provoz do služeb, které nejsou spuštěné v Azure, pokud jsou přístupné z internetu.

Azure také podporuje privátní a zabezpečené připojení k vašim prostředkům PaaS (například Azure Storage a SQL Database) z vaší virtuální sítě Azure pomocí služby Azure Private Link. Prostředek PaaS se mapuje na soukromý koncový bod ve vaší virtuální síti. Propojení mezi privátním koncovým bodem ve vaší virtuální síti a prostředkem PaaS používá páteřní síť Microsoftu a neprochází přes veřejný internet. Vystavení služby veřejnému internetu už není nutné. Azure Private Link můžete použít také k přístupu k hostovaným zákaznickým a partnerským službám Azure ve vaší virtuální síti. Kromě toho vám Azure Private Link umožňuje vytvořit ve virtuální síti vlastní službu privátního propojení a doručovat ji svým zákazníkům soukromě ve svých virtuálních sítích. Nastavení a spotřeba s využitím služby Azure Private Link je konzistentní napříč prostředím Azure PaaS, službami vlastněnými zákazníky a sdílenými partnerskými službami.

Zabezpečení virtuálních počítačů

Azure Virtual Machines umožňuje nasadit širokou škálu výpočetních řešení agilním způsobem. Díky podpoře systémů Windows, Linux, SQL Server, Oracle, IBM, SAP a Azure BizTalk Services můžete nasadit jakoukoli úlohu a jakýkoli jazyk skoro v každém operačním systému.

S Azure můžete používat antimalwarový software od dodavatelů zabezpečení, jako jsou Microsoft, Symantec, Trend Micro a Kaspersky, k ochraně virtuálních počítačů před škodlivými soubory, adwarem a dalšími hrozbami.

Microsoft Antimalware pro Azure Cloud Services a Virtual Machines je funkce ochrany v reálném čase, která pomáhá identifikovat a odstranit viry, spyware a další škodlivý software. Microsoft Antimalware poskytuje konfigurovatelné výstrahy, když se známý škodlivý nebo nežádoucí software pokusí nainstalovat sám sebe nebo spustit ve vašich systémech Azure.

Azure Backup je škálovatelné řešení, které chrání data aplikací s nulovou investicí do kapitálu a minimálními provozními náklady. Chyby aplikací můžou poškodit vaše data a lidské omyly zase můžou způsobit chyby v aplikacích. Díky službě Azure Backup jsou vaše virtuální počítače s Windows a Linuxem chráněné.

Azure Site Recovery pomáhá orchestrovat replikaci, převzetí služeb při selhání a obnovení úloh a aplikací, aby byly dostupné ze sekundárního umístění, pokud dojde k výpadku primárního umístění.

Zajištění dodržování předpisů: Kontrolní seznam pro hloubkovou kontrolu cloudových služeb

Společnost Microsoft vyvinula kontrolní seznam pro hloubkovou kontrolu cloudových služeb, aby organizacím pomohla s důkladnou kontrolou, když uvažují o přechodu do cloudu. Poskytuje strukturu pro organizaci libovolné velikosti a typu – soukromé firmy a organizace veřejného sektoru, včetně státní správy na všech úrovních a neziskových organizací – k identifikaci vlastního výkonu, služeb, správy dat a cílů a požadavků zásad správného řízení. To jim umožňuje porovnat nabídky různých poskytovatelů cloudových služeb, které nakonec tvoří základ pro smlouvu o cloudových službách.

Kontrolní seznam poskytuje rámec, který je v souladu s klauzulí podle klauzule s novou mezinárodní normou pro smlouvy o cloudových službách, ISO/IEC 19086. Tento standard nabízí jednotnou sadu důležitých informací pro organizace, které jim pomůžou rozhodovat o přechodu na cloud a vytvořit společný základ pro porovnání nabídek cloudových služeb.

Kontrolní seznam podporuje důkladně prověřený přechod do cloudu a poskytuje strukturované pokyny a konzistentní a opakovatelný přístup pro výběr poskytovatele cloudových služeb.

Přechod na cloud už není jen technologickým rozhodnutím. Vzhledem k tomu, že požadavky kontrolního seznamu se dotýkají všech aspektů organizace, slouží ke svolat všechny klíčové interní pracovníky s rozhodovací pravomocí – ředitel IT a CISO i právní, řízení rizik, zajišťování a dodržování předpisů. Tím se zvyšuje efektivita rozhodovacího procesu a zásadních rozhodnutí ve řádném odůvodnění, což snižuje pravděpodobnost nepředvídatelných překážek přijetí.

Kontrolní seznam navíc:

Zveřejňuje klíčová diskuzní témata pro pracovníky s rozhodovací pravomocí na začátku procesu přechodu na cloud.

Podporuje důkladné obchodní diskuze o pravidlech a vlastních cílech organizace pro ochranu osobních údajů, osobních údajů a zabezpečení dat.

Pomáhá organizacím identifikovat potenciální problémy, které by mohly ovlivnit cloudový projekt.

Poskytuje konzistentní sadu otázek se stejnými pojmy, definicemi, metrikami a dodávkami pro každého poskytovatele, aby se zjednodušil proces porovnávání nabídek od různých poskytovatelů cloudových služeb.

Ověřování zabezpečení aplikací a infrastruktury Azure

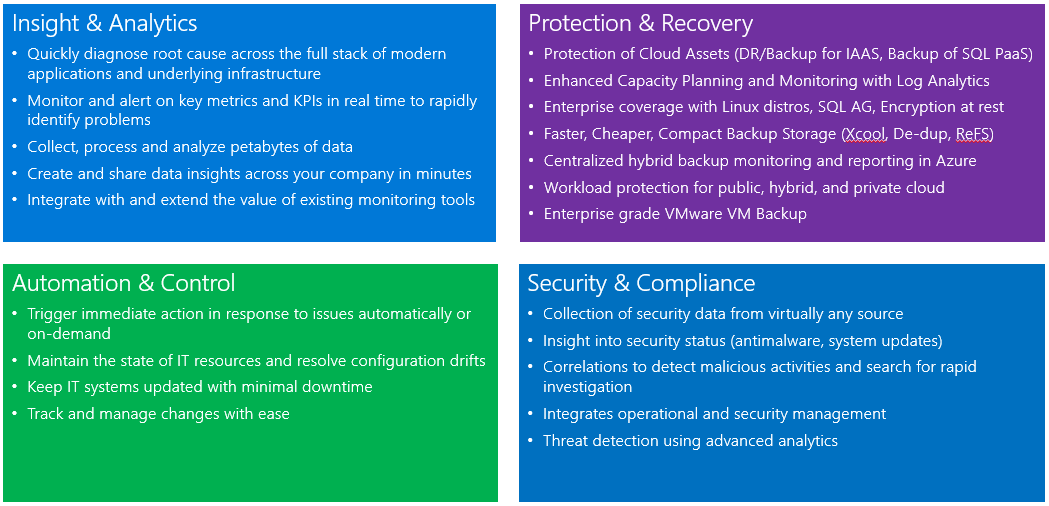

Provozní zabezpečení Azure označuje služby, ovládací prvky a funkce, které jsou uživatelům k dispozici za účelem ochrany dat, aplikací a dalších prostředků v Microsoft Azure.

Provozní zabezpečení Azure je založené na architektuře, která zahrnuje znalosti získané prostřednictvím různých funkcí, které jsou jedinečné pro Microsoft, včetně životního cyklu vývoje zabezpečení (SDL), programu Microsoft Security Response Center a hloubkového povědomí o prostředí kybernetické bezpečnosti.

Microsoft Azure Monitor

Azure Monitor je řešení pro správu IT pro hybridní cloud. Protokoly služby Azure Monitor se používají samostatně nebo k rozšíření stávajícího nasazení nástroje System Center a poskytuje maximální flexibilitu a kontrolu nad cloudovou správou vaší infrastruktury.

Pomocí služby Azure Monitor můžete spravovat jakoukoli instanci v jakémkoli cloudu, včetně místních, Azure, AWS, Windows Serveru, Linuxu, VMware a OpenStacku za nižší cenu než konkurenční řešení. Azure Monitor vytvořený pro cloudový svět nabízí nový přístup ke správě vašeho podniku, který je nejrychlejším a nákladově nejefektivnějším způsobem, jak splnit nové obchodní výzvy a vyhovět novým úlohám, aplikacím a cloudovým prostředím.

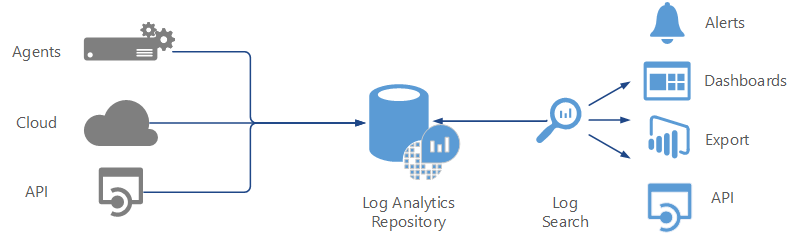

Protokoly Azure Monitoru

Protokoly Služby Azure Monitor poskytují monitorovací služby shromažďováním dat ze spravovaných prostředků do centrálního úložiště. Tato data mohou zahrnovat události, výkonnostní data nebo vlastní data poskytovaná prostřednictvím rozhraní API. Po získání jsou data dostupná pro výstrahy, analýzu a export.

Tato metoda umožňuje konsolidovat data z různých zdrojů, takže můžete kombinovat data ze služeb Azure se stávajícím místním prostředím. Také jasně odděluje získávání dat od akcí provedených na těchto datech, takže všechny akce jsou dostupné pro všechny druhy dat.

Microsoft Sentinel

Microsoft Sentinel je škálovatelné, nativní cloudové řešení, správa informací o zabezpečení a událostech (SIEM) a orchestrace zabezpečení, automatizace a reakce (SOAR). Microsoft Sentinel poskytuje inteligentní analýzy zabezpečení a analýzu hrozeb v celém podniku a poskytuje jediné řešení pro detekci útoků, viditelnost hrozeb, proaktivní proaktivní vyhledávání a reakci na hrozby.

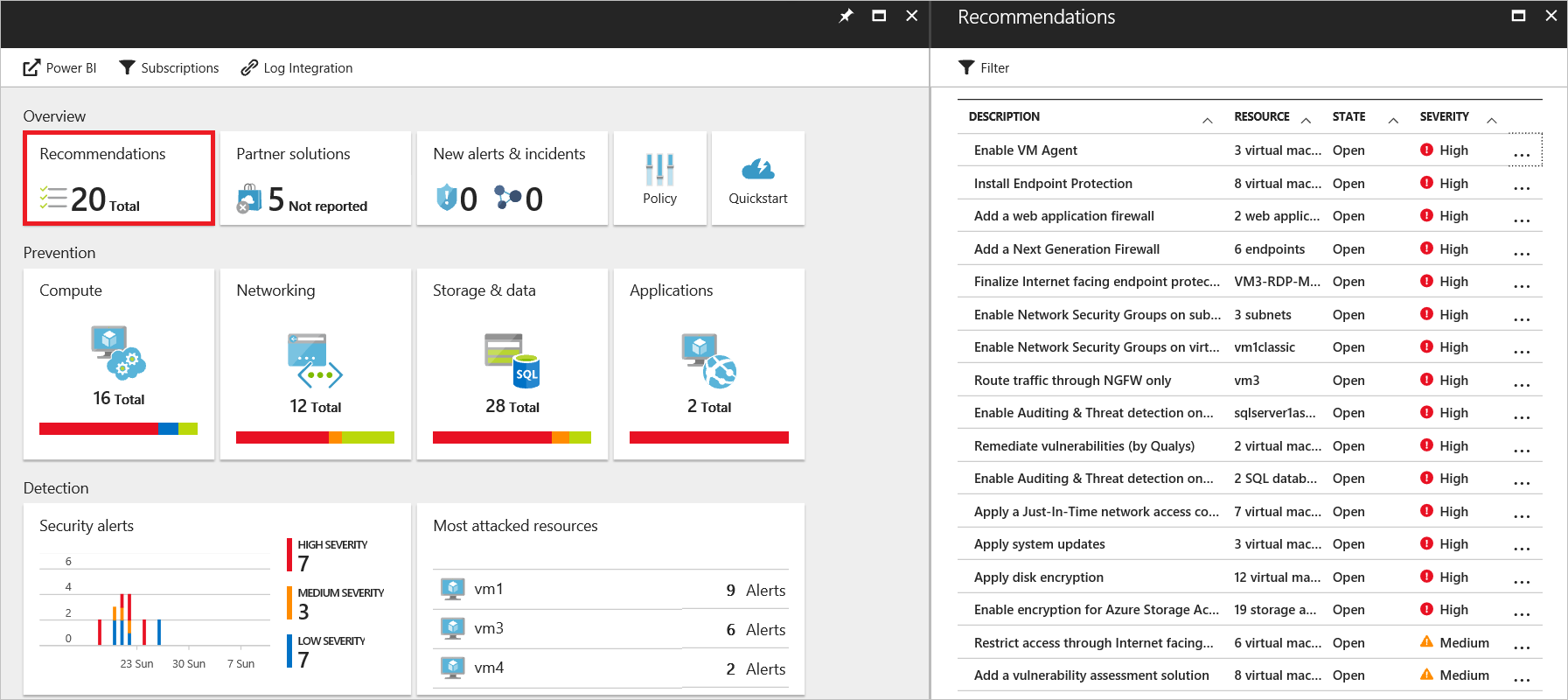

Microsoft Defender for Cloud

Microsoft Defender for Cloud pomáhá předcházet hrozbám, zjišťovat je a reagovat na ně, a to se zvýšenou viditelností a kontrolou zabezpečení vašich prostředků Azure. Poskytuje integrované bezpečnostní sledování a správu zásad ve vašich předplatných Azure, pomáhá zjišťovat hrozby, kterých byste si jinak nevšimli, a spolupracuje s řadou řešení zabezpečení.

Defender for Cloud analyzuje stav zabezpečení vašich prostředků Azure, aby identifikoval potenciální ohrožení zabezpečení. Seznam doporučení vás provede procesem konfigurace potřebných kontrol.

Příkladem může být:

Poskytování antimalwaru, aby pomohl identifikovat a odebrat škodlivý software

Konfigurace skupin zabezpečení sítě a pravidel pro řízení síťového provozu do virtuálních počítačů

Zřizování firewallů webových aplikací, které pomáhají bránit útokům zaměřeným na vaše webové aplikace

Nasazení chybějících aktualizací systému

Adresování konfigurací operačního systému, které neodpovídají doporučeným standardním hodnotám

Defender for Cloud automaticky shromažďuje, analyzuje a integruje data protokolů z prostředků Azure, sítě a partnerských řešení, jako jsou antimalwarové programy a brány firewall. Při zjištění ohrožení zabezpečení se vytvoří výstraha zabezpečení. Příklady zahrnují zjišťování následujících situací:

Ohrožené virtuální počítače komunikující se známými škodlivými IP adresami

Pokročilý malware zjištěný pomocí zasílání zpráv o chybách systému Windows

Útoky hrubou silou na virtuální počítače

Výstrahy zabezpečení z integrovaných antimalwarových programů a firewallů

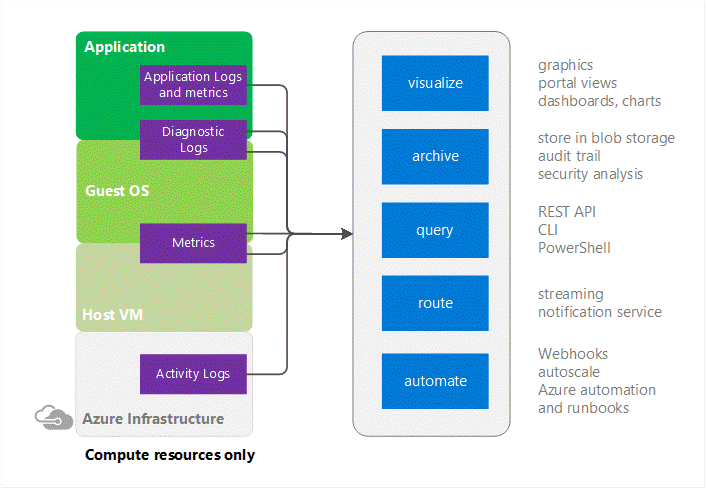

Azure Monitor

Azure Monitor poskytuje ukazatele na informace o konkrétních typech prostředků. Nabízí vizualizaci, dotazování, směrování, upozorňování, automatické škálování a automatizaci dat z infrastruktury Azure (protokolu aktivit) i jednotlivých prostředků Azure (diagnostických protokolů).

Cloudové aplikace jsou složité s mnoha pohyblivými částmi. Monitorování poskytuje data, která zajišťují, že vaše aplikace zůstane v provozu a je v pořádku. Pomůže vám také předejít potenciálním problémům nebo vyřešit předchozí problémy.

Kromě toho můžete pomocí dat monitorování získat podrobné přehledy o vaší aplikaci. Tyto znalosti vám můžou pomoct zlepšit výkon nebo udržovatelnost aplikací nebo automatizovat akce, které by jinak vyžadovaly ruční zásah.

Kromě toho můžete pomocí dat monitorování získat podrobné přehledy o vaší aplikaci. Tyto znalosti vám můžou pomoct zlepšit výkon nebo udržovatelnost aplikací nebo automatizovat akce, které by jinak vyžadovaly ruční zásah.

Auditování zabezpečení sítě je nezbytné pro detekci ohrožení zabezpečení sítě a zajištění dodržování předpisů a zabezpečení IT modelu. Pomocí zobrazení Skupina zabezpečení můžete načíst nakonfigurovaná pravidla zabezpečení a skupiny zabezpečení sítě a také platná pravidla zabezpečení. Po použití seznamu pravidel můžete určit, které porty jsou otevřené, a vyhodnotit zranitelnost sítě.

Sledování sítě

Network Watcher je regionální služba, která umožňuje monitorovat a diagnostikovat podmínky na úrovni sítě v Azure a z Azure. Nástroje pro diagnostiku a vizualizaci sítě dostupné ve službě Network Watcher vám pomůžou pochopit, diagnostikovat a získat přehledy o vaší síti v Azure. Tato služba zahrnuje zachytávání paketů, další skok, ověření toku IP, zobrazení skupin zabezpečení, protokoly toku NSG. Monitorování na úrovni scénáře poskytuje ucelené zobrazení síťových prostředků na rozdíl od monitorování jednotlivých síťových prostředků.

Analýzy úložiště

Analýza úložiště může ukládat metriky, které zahrnují agregované statistiky transakcí a data kapacity týkající se požadavků na službu úložiště. Transakce se hlásí na úrovni operace rozhraní API i na úrovni služby úložiště a kapacita se hlásí na úrovni služby úložiště. Data metrik se dají použít k analýze využití služby úložiště, diagnostice problémů s požadavky na službu úložiště a ke zlepšení výkonu aplikací, které službu používají.

Application Insights

Application Insights je rozšiřitelná služba APM (Application Performance Management) pro webové vývojáře na více platformách. Slouží k monitorování živé webové aplikace. Automaticky zjišťuje anomálie ve výkonu. Obsahuje výkonné analytické nástroje, které vám pomůžou diagnostikovat problémy a pochopit, co uživatelé s vaší aplikací dělají. Je navržená tak, aby pomáhala průběžně vylepšovat výkon a možnosti využití. Funguje pro aplikace na nejrůznějších platformách, včetně .NET, Node.js a Java EE, hostovaných místně nebo v cloudu. Integruje se s procesem DevOps a má spojovací body k různým vývojovým nástrojům.

Monitoruje tyto parametry:

Frekvence požadavků, doby odezvy a míra selhání – Zjistěte, které stránky jsou nejoblíbenější a v kterou denní dobu a kde jsou vaši uživatelé. Zjistíte, která stránka si vede nejlépe. Pokud se při zvýšení počtu požadavků zvýší i doba odezvy a míra selhání, máte pravděpodobně potíže s prostředky.

Míra závislosti, doby odezvy a míra selhání – Zjistěte, jestli vás nezpomalují externí služby.

Výjimky – Analyzujte agregované statistiky nebo vyberte konkrétní instance a přejděte k podrobnostem trasování zásobníku a souvisejících požadavků. Hlásí se výjimky serveru i prohlížeče.

Zobrazení a načítání stránek – Tyto informace hlásí prohlížeče uživatelů.

Volání AJAX z webových stránek – frekvence, doby odezvy a míry selhání.

Počty uživatelů a relací.

Čítače výkonu ze serverových počítačů s Windows nebo Linuxem, jako je třeba CPU, paměť a využití sítě.

Diagnostika hostitele z Dockeru nebo Azure.

Diagnostické záznamy trasování z vaší aplikace – umožní vám korelovat události trasování s požadavky.

Vlastní události a metriky, které si sami píšete do kódu klienta nebo serveru pro sledování obchodních událostí, jako jsou prodané položky nebo vyhrané hry.

Infrastrukturu aplikace obvykle tvoří celá řada komponent, může to být třeba virtuální počítač, účet úložiště a virtuální síť nebo webová aplikace, databáze, databázový server a služby jiných výrobců. Tyto komponenty nevidíte jako samostatné entity, ale jako související a vzájemně provázané části jedné entity. Chcete je nasadit, spravovat a monitorovat jako skupinu. Azure Resource Manager umožňuje pracovat s prostředky ve vašem řešení jako se skupinou.

Všechny prostředky pro vaše řešení můžete nasadit, aktualizovat nebo odstranit v rámci jediné koordinované operace. Pro nasazení použijete šablonu a tato šablona může fungovat v různých prostředích, jako například v testovacím, přípravném nebo produkčním prostředí. Resource Manager poskytuje funkce zabezpečení, auditování a označování, které vám po nasazení pomohou prostředky spravovat.

Výhody používání Resource Manageru

Resource Manager poskytuje několik výhod:

Můžete všechny prostředky pro vaše řešení nasadit, spravovat a monitorovat jako skupinu a nemusíte je zpracovávat jednotlivě.

Můžete svoje řešení opakovaně nasadit v průběhu životního cyklu a mít přitom jistotu, že se prostředky nasadí konzistentně.

Infrastrukturu můžete spravovat pomocí deklarativních šablon místo skriptů.

Můžete definovat závislosti mezi prostředky, takže se nasadí ve správném pořadí.

Řízení přístupu můžete použít pro všechny služby ve vaší skupině prostředků, protože řízení přístupu na základě role v Azure (Azure RBAC) je nativně integrováno do platformy pro správu.

Můžete označit prostředky pomocí značek a logicky tak uspořádat všechny prostředky ve svém předplatném.

Můžete zpřehlednit fakturaci svojí organizace zobrazením nákladů na skupinu prostředků, které sdílejí stejnou značku.

Poznámka:

Resource Manager poskytuje nový způsob nasazení a správy vašich řešení. Pokud jste použili předchozí model nasazení a chcete se dozvědět o změnách, přečtěte si téma Principy nasazení Resource Manageru a klasického nasazení.

Další krok

Srovnávací test zabezpečení cloudu Microsoftu zahrnuje kolekci doporučení zabezpečení, která můžete použít k zabezpečení služeb, které používáte v Azure.