Możliwości techniczne zabezpieczeń platformy Azure

Ten artykuł zawiera wprowadzenie do usług zabezpieczeń na platformie Azure, które ułatwiają ochronę danych, zasobów i aplikacji w chmurze oraz spełniają potrzeby firmy w zakresie zabezpieczeń.

Platforma Azure

Microsoft Azure to platforma w chmurze składająca się z usług infrastruktury i aplikacji, ze zintegrowanymi usługami danych i zaawansowanymi analizami oraz narzędziami i usługami deweloperów hostowanymi w centrach danych chmury publicznej firmy Microsoft. Klienci korzystają z platformy Azure w wielu różnych pojemnościach i scenariuszach, od podstawowych obliczeń, sieci i magazynu, do usług mobilnych i internetowych, po pełne scenariusze chmury, takie jak Internet rzeczy, i mogą być używane z technologiami typu open source i wdrażane jako chmura hybrydowa lub hostowana w centrum danych klienta. Platforma Azure udostępnia technologię w chmurze jako bloki konstrukcyjne, aby pomóc firmom zaoszczędzić koszty, szybko wprowadzać innowacje i aktywnie zarządzać systemami. Podczas kompilowania lub migrowania zasobów IT do dostawcy usług w chmurze polegasz na możliwościach tej organizacji w celu ochrony aplikacji i danych za pomocą usług i mechanizmów kontroli zapewnianych w celu zarządzania zabezpieczeniami zasobów opartych na chmurze.

Platforma Microsoft Azure jest jedynym dostawcą przetwarzania w chmurze, który oferuje bezpieczną, spójną platformę aplikacji i infrastrukturę jako usługę dla zespołów pracujących w różnych zestawach umiejętności w chmurze i poziomach złożoności projektu, ze zintegrowanymi usługami danych i analizami, które odkrywają inteligencję z danych wszędzie tam, gdzie istnieją, zarówno na platformach Firmy Microsoft, jak i na platformach innych niż Microsoft, open frameworks i narzędzia, zapewniając wybór integracji chmury z chmurą lokalną, a także wdrażania chmury platformy Azure usług w lokalnych centrach danych. W ramach zaufanej chmury firmy Microsoft klienci korzystają z platformy Azure na potrzeby wiodących w branży zabezpieczeń, niezawodności, zgodności, prywatności oraz ogromnej sieci osób, partnerów i procesów do obsługi organizacji w chmurze.

Za pomocą platformy Microsoft Azure możesz wykonywać następujące czynności:

Przyspieszanie innowacji za pomocą chmury

Podejmowanie decyzji biznesowych i aplikacji ze szczegółowymi informacjami

Twórz swobodnie i wdrażaj w dowolnym miejscu

Ochrona firmy

Zarządzanie tożsamościami i dostępem użytkowników oraz kontrolowanie ich

Platforma Azure pomaga chronić informacje biznesowe i osobiste, umożliwiając zarządzanie tożsamościami i poświadczeniami użytkowników oraz kontrolowanie dostępu.

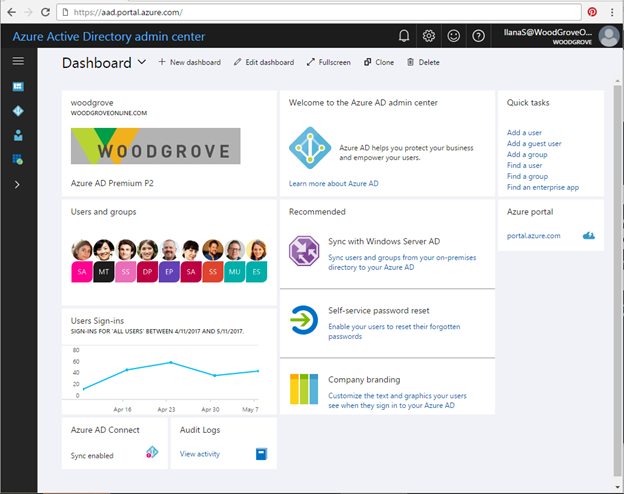

Microsoft Entra ID

Rozwiązania do zarządzania tożsamościami i dostępem firmy Microsoft pomagają działowi IT chronić dostęp do aplikacji i zasobów w firmowym centrum danych oraz w chmurze, umożliwiając dodatkowe poziomy weryfikacji, takie jak uwierzytelnianie wieloskładnikowe i zasady dostępu warunkowego. Monitorowanie podejrzanej aktywności przy użyciu zaawansowanych raportów zabezpieczeń, inspekcji i alertów umożliwia rozwiązywanie potencjalnych problemów z zabezpieczeniami. Microsoft Entra ID P1 lub P2 zapewnia logowanie jednokrotne do tysięcy aplikacji w chmurze i dostęp do aplikacji internetowych uruchamianych lokalnie.

Zalety zabezpieczeń identyfikatora Entra firmy Microsoft obejmują następujące możliwości:

Utwórz jedną tożsamość dla każdego użytkownika w całym przedsiębiorstwie hybrydowym i zarządzaj nią, synchronizując użytkowników, grupy i urządzenia.

Zapewnij dostęp do logowania jednokrotnego do aplikacji, w tym tysiące wstępnie zintegrowanych aplikacji SaaS.

Włącz zabezpieczenia dostępu do aplikacji, wymuszając uwierzytelnianie wieloskładnikowe oparte na regułach zarówno dla aplikacji lokalnych, jak i aplikacji w chmurze.

Aprowizuj bezpieczny dostęp zdalny do lokalnych aplikacji internetowych za pośrednictwem serwera proxy aplikacji Firmy Microsoft Entra.

Poniżej przedstawiono podstawowe możliwości zarządzania tożsamościami platformy Azure:

Logowanie jednokrotne

Uwierzytelnianie wieloskładnikowe

Monitorowanie zabezpieczeń, alerty i raporty oparte na uczeniu maszynowym

Zarządzanie tożsamościami i dostępem klientów

Rejestracja urządzenia

Privileged identity management

Identity Protection

Logowanie jednokrotne

Logowanie jednokrotne (SSO) oznacza możliwość uzyskiwania dostępu do wszystkich aplikacji i zasobów potrzebnych do prowadzenia działalności biznesowej przez zalogowanie się tylko raz przy użyciu jednego konta użytkownika. Po zalogowaniu można uzyskać dostęp do wszystkich potrzebnych aplikacji bez konieczności uwierzytelniania (na przykład wpisywania hasła) po raz drugi.

Wiele organizacji korzysta z aplikacji typu oprogramowanie jako usługa (SaaS), takich jak Microsoft 365, Box i Salesforce, aby zwiększyć produktywność użytkowników końcowych. Historycznie pracownicy IT musieli indywidualnie tworzyć i aktualizować konta użytkowników w każdej aplikacji SaaS, a użytkownicy musieli zapamiętać hasło dla każdej aplikacji SaaS.

Identyfikator Entra firmy Microsoft rozszerza lokalna usługa Active Directory do chmury, umożliwiając użytkownikom korzystanie z podstawowego konta organizacyjnego, aby nie tylko logować się do urządzeń przyłączonych do domeny i zasobów firmy, ale także wszystkich aplikacji internetowych i SaaS potrzebnych do ich pracy.

Nie tylko użytkownicy nie muszą zarządzać wieloma zestawami nazw użytkowników i haseł, dostęp do aplikacji można automatycznie aprowizować lub anulować ich aprowizację na podstawie grup organizacyjnych i ich statusu jako pracownika. Microsoft Entra ID wprowadza mechanizmy kontroli nadzoru nad zabezpieczeniami i dostępem, które umożliwiają centralne zarządzanie dostępem użytkowników w aplikacjach SaaS.

Uwierzytelnianie wieloskładnikowe

Microsoft Entra multifactor authentication (MFA) to metoda uwierzytelniania, która wymaga użycia więcej niż jednej metody weryfikacji i dodaje krytyczną drugą warstwę zabezpieczeń do logowania i transakcji użytkowników. Uwierzytelnianie wieloskładnikowe pomaga chronić dostęp do danych i aplikacji, jednocześnie spełniając wymagania użytkowników dotyczące prostego procesu logowania. Zapewnia silne uwierzytelnianie za pośrednictwem szeregu opcji weryfikacji — połączenia telefonicznego, wiadomości SMS lub powiadomień aplikacji mobilnych lub kodu weryfikacyjnego oraz tokenów OAuth innych firm.

Monitorowanie zabezpieczeń, alerty i raporty oparte na uczeniu maszynowym

Monitorowanie zabezpieczeń i alerty oraz raporty oparte na uczeniu maszynowym, które identyfikują niespójne wzorce dostępu, mogą pomóc w ochronie firmy. Możesz użyć raportów dostępu i użycia identyfikatora Entra firmy Microsoft, aby uzyskać wgląd w integralność i bezpieczeństwo katalogu organizacji. Dzięki tym informacjom administrator katalogu może lepiej określić, gdzie mogą istnieć zagrożenia bezpieczeństwa, dzięki czemu mogą odpowiednio zaplanować ograniczenie tych zagrożeń.

W witrynie Azure Portal raporty są podzielone na następujące kategorie:

Raporty anomalii — zawierają zdarzenia logowania, które okazały się nietypowe. Naszym celem jest informowanie o takich działaniach i umożliwienie decydowania o tym, czy zdarzenie jest podejrzane.

Zintegrowane raporty aplikacji — zapewniają wgląd w sposób, w jaki aplikacje w chmurze są używane w organizacji. Microsoft Entra ID oferuje integrację z tysiącami aplikacji w chmurze.

Raporty o błędach — wskazują błędy, które mogą wystąpić podczas aprowizacji kont w aplikacjach zewnętrznych.

Raporty specyficzne dla użytkownika — wyświetlają dane aktywności urządzenia i logowania dla określonego użytkownika.

Dzienniki aktywności — zawierają rekord wszystkich zdarzeń inspekcji w ciągu ostatnich 24 godzin, w ciągu ostatnich 7 dni lub ostatnich 30 dni oraz zmiany działań grupy oraz działania resetowania hasła i rejestracji.

Zarządzanie tożsamościami i dostępem klientów

Usługa Azure Active Directory B2C to globalna, globalna usługa zarządzania tożsamościami dla aplikacji przeznaczonych dla konsumentów, która jest skalowana do setek milionów tożsamości. Można ją łatwo integrować z platformami mobilnymi i platformami sieci Web. Konsumenci mogą logować się do wszystkich aplikacji przy użyciu w pełni dostosowywanego procesu, używając istniejących kont sieci społecznościowych lub tworząc nowe poświadczenia.

W przeszłości deweloperzy aplikacji, którzy chcieli wprowadzić funkcje tworzenia kont i logowania użytkowników w swoich aplikacjach, musieli napisać własny kod. Musieli korzystać z lokalnych baz danych lub systemów do przechowywania nazw i haseł użytkowników. Usługa Azure Active Directory B2C oferuje organizacji lepszy sposób integrowania zarządzania tożsamościami konsumentów z aplikacjami przy użyciu bezpiecznej platformy opartej na standardach oraz dużego zestawu rozszerzalnych zasad.

W przypadku korzystania z usługi Azure Active Directory B2C użytkownicy mogą rejestrować się w swoich aplikacjach przy użyciu istniejących kont społecznościowych (Facebook, Google, Amazon, LinkedIn) lub tworząc nowe poświadczenia (adres e-mail i hasło lub nazwę użytkownika i hasło).

Rejestracja urządzenia

Rejestracja urządzeń firmy Microsoft Entra jest podstawą scenariuszy dostępu warunkowego opartego na urządzeniach. Po zarejestrowaniu urządzenia rejestracja urządzenia w usłudze Microsoft Entra udostępnia urządzeniu tożsamość używaną do uwierzytelniania urządzenia podczas logowania użytkownika. Uwierzytelnione urządzenie i atrybuty urządzenia mogą następnie służyć do wymuszania zasad dostępu warunkowego dla aplikacji hostowanych w chmurze i lokalnie.

W połączeniu z rozwiązaniem do zarządzania urządzeniami przenośnymi (MDM ), takim jak usługa Intune, atrybuty urządzenia w usłudze Microsoft Entra ID są aktualizowane przy użyciu dodatkowych informacji o urządzeniu. Dzięki temu można tworzyć reguły dostępu warunkowego, które wymuszają dostęp z urządzeń w celu spełnienia standardów zabezpieczeń i zgodności.

Privileged identity management

Usługa Microsoft Entra Privileged Identity Management umożliwia zarządzanie tożsamościami uprzywilejowanym i ich monitorowanie oraz monitorowanie dostępu do zasobów w usłudze Microsoft Entra ID, a także innych Usługi online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune.

Czasami użytkownicy muszą wykonywać operacje uprzywilejowane na platformie Azure lub w zasobach platformy Microsoft 365 lub innych aplikacjach SaaS. Często oznacza to, że organizacje muszą nadać im stały uprzywilejowany dostęp w identyfikatorze Entra firmy Microsoft. Jest to rosnące zagrożenie bezpieczeństwa dla zasobów hostowanych w chmurze, ponieważ organizacje nie mogą wystarczająco monitorować tego, co ci użytkownicy wykonują z uprawnieniami administratora. Ponadto, jeśli naruszenie zabezpieczeń konta użytkownika z uprzywilejowanym dostępem może mieć wpływ na ogólne bezpieczeństwo chmury. Usługa Microsoft Entra Privileged Identity Management pomaga rozwiązać to ryzyko.

Usługa Microsoft Entra Privileged Identity Management umożliwia:

Zobacz, którzy użytkownicy są administratorami firmy Microsoft Entra

Włączanie dostępu administracyjnego "just in time" na żądanie do usług Online firmy Microsoft, takich jak Microsoft 365 i Intune

Pobieranie raportów dotyczących historii dostępu administratora i zmian w przypisaniach administratorów

Uzyskiwanie alertów dotyczących dostępu do roli uprzywilejowanej

Identity Protection

Ochrona tożsamości Microsoft Entra to usługa zabezpieczeń, która zapewnia skonsolidowany wgląd w wykrywanie ryzyka i potencjalne luki w zabezpieczeniach wpływające na tożsamości organizacji. Usługa Identity Protection używa istniejących funkcji wykrywania anomalii identyfikatora Entra firmy Microsoft (dostępnych za pośrednictwem raportów o nietypowych działaniach identyfikatora Firmy Microsoft) i wprowadza nowe typy wykrywania ryzyka, które mogą wykrywać anomalie w czasie rzeczywistym.

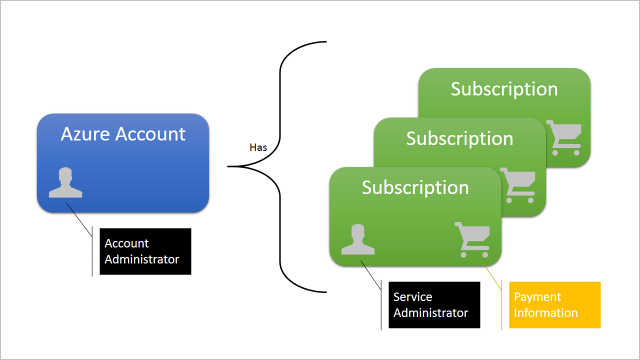

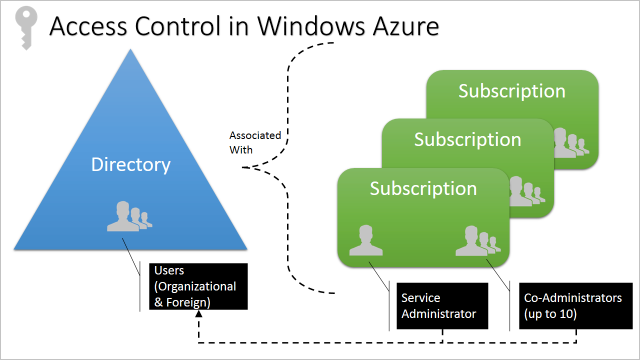

Bezpieczny dostęp do zasobów

Kontrola dostępu na platformie Azure rozpoczyna się od perspektywy rozliczeń. Właściciel konta platformy Azure, do których uzyskuje dostęp, odwiedzając witrynę Azure Portal, jest administratorem konta (AA). Subskrypcje są kontenerem do rozliczeń, ale działają również jako granica zabezpieczeń: każda subskrypcja ma administratora usługi (SA), który może dodawać, usuwać i modyfikować zasoby platformy Azure w tej subskrypcji przy użyciu witryny Azure Portal. Domyślnym administratorem zabezpieczeń nowej subskrypcji jest usługa AA, ale usługa AA może zmienić nazwę administratora w witrynie Azure Portal.

Subskrypcje mają również skojarzenie z katalogiem. Katalog definiuje zestaw użytkowników. Mogą to być użytkownicy z miejsca pracy lub szkoły, którzy utworzyli katalog, lub mogą być użytkownikami zewnętrznymi (czyli kontami Microsoft). Subskrypcje są dostępne dla podzbioru tych użytkowników katalogu, którzy zostali przypisani jako administrator usługi (SA) lub współadministrator (CA); Jedynym wyjątkiem jest to, że ze starszych powodów konta Microsoft (dawniej Windows Live ID) mogą być przypisane jako sa lub urząd certyfikacji bez obecności w katalogu.

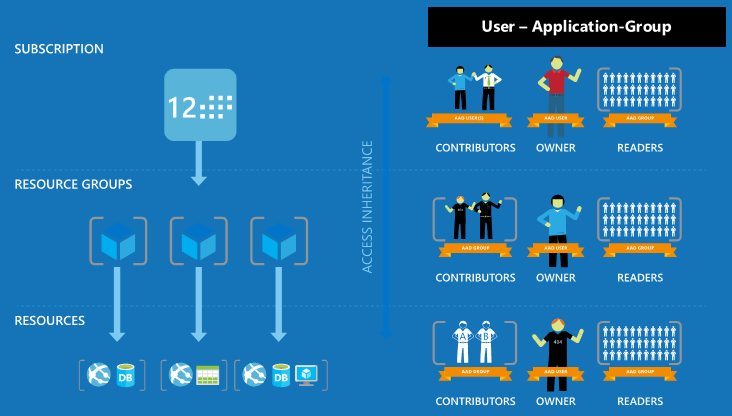

Firmy zorientowane na zabezpieczenia powinny skupić się na daniu pracownikom dokładnych uprawnień, których potrzebują. Zbyt wiele uprawnień może uwidocznić konto osobom atakującym. Zbyt mało uprawnień oznacza, że pracownicy nie mogą wydajnie wykonywać swojej pracy. Kontrola dostępu oparta na rolach platformy Azure (RBAC) platformy Azure pomaga rozwiązać ten problem, oferując szczegółowe zarządzanie dostępem dla platformy Azure.

Przy użyciu kontroli RBAC na platformie Azure można przeprowadzać segregowanie zadań w ramach zespołu i nadawać użytkownikom tylko takie uprawnienia dostępu, które są im niezbędne do wykonywania zadań. Zamiast udzielać wszystkim nieograniczonym uprawnień w ramach subskrypcji lub zasobów platformy Azure, możesz zezwolić tylko na określone akcje. Na przykład użyj kontroli dostępu opartej na rolach platformy Azure, aby umożliwić jednemu pracownikowi zarządzanie maszynami wirtualnymi w ramach subskrypcji, podczas gdy inny może zarządzać bazami danych SQL w ramach tej samej subskrypcji.

Bezpieczeństwo i szyfrowanie danych

Jednym z kluczy do ochrony danych w chmurze jest uwzględnienie możliwych stanów, w których mogą wystąpić dane, oraz dostępnych mechanizmów kontroli dla tego stanu. W przypadku najlepszych rozwiązań dotyczących zabezpieczeń i szyfrowania danych platformy Azure zalecenia dotyczą następujących stanów danych.

- Magazyn: obejmuje to wszystkie obiekty magazynu informacji, kontenery i typy, które istnieją statycznie na nośniku fizycznym, czy to magnetycznym, czy optycznym.

- Podczas przesyłania: gdy dane są przesyłane między składnikami, lokalizacjami lub programami, takimi jak sieć, przez magistralę usług (z lokalnej do chmury i odwrotnie, w tym połączenia hybrydowe, takie jak ExpressRoute) lub podczas procesu wejściowego/wyjściowego, uważa się, że jest w ruchu.

Szyfrowanie w spoczynku

Szyfrowanie magazynowane zostało szczegółowo omówione w artykule Azure Data Encryption at Rest(Szyfrowanie danych magazynowanych w usłudze Azure Data Encryption).

Szyfrowanie podczas przesyłania

Ochrona danych przesyłanych powinna być istotną częścią strategii ochrony danych. Ponieważ dane są przenoszone z wielu lokalizacji, ogólną rekomendacją jest to, że zawsze używasz protokołów SSL/TLS do wymiany danych w różnych lokalizacjach. W niektórych sytuacjach można odizolować cały kanał komunikacyjny między infrastrukturą lokalną i chmurową przy użyciu wirtualnej sieci prywatnej (VPN).

W przypadku danych przenoszonych między infrastrukturą lokalną a platformą Azure należy wziąć pod uwagę odpowiednie zabezpieczenia, takie jak HTTPS lub VPN.

W przypadku organizacji, które muszą zabezpieczyć dostęp z wielu stacji roboczych znajdujących się lokalnie na platformie Azure, użyj sieci VPN typu lokacja-lokacja platformy Azure.

W przypadku organizacji, które muszą zabezpieczyć dostęp z jednej stacji roboczej znajdującej się lokalnie na platformie Azure, użyj sieci VPN typu punkt-lokacja.

Większe zestawy danych można przenosić za pośrednictwem dedykowanego szybkiego połączenia sieci WAN, takiego jak ExpressRoute. Jeśli zdecydujesz się używać usługi ExpressRoute, możesz również zaszyfrować dane na poziomie aplikacji przy użyciu protokołu SSL/TLS lub innych protokołów w celu zapewnienia dodatkowej ochrony.

Jeśli korzystasz z usługi Azure Storage za pośrednictwem witryny Azure Portal, wszystkie transakcje są wykonywane za pośrednictwem protokołu HTTPS. Interfejs API REST usługi Storage za pośrednictwem protokołu HTTPS może również służyć do interakcji z usługami Azure Storage i Azure SQL Database.

Aby dowiedzieć się więcej na temat opcji sieci VPN platformy Azure, przeczytaj artykuł Planowanie i projektowanie bramy SIECI VPN.

Wymuszanie szyfrowania danych na poziomie pliku

Usługa Azure Rights Management (Azure RMS) używa zasad szyfrowania, tożsamości i autoryzacji w celu zabezpieczenia plików i wiadomości e-mail. Usługa Azure RMS działa na wielu urządzeniach — telefonach, tabletach i komputerach, chroniąc zarówno w organizacji, jak i poza organizacją. Ta funkcja jest możliwa, ponieważ usługa Azure RMS dodaje poziom ochrony, który pozostaje z danymi, nawet jeśli opuszcza granice organizacji.

Zabezpieczanie aplikacji

Platforma Azure jest odpowiedzialna za zabezpieczanie infrastruktury i platformy uruchomionej przez aplikację, dlatego twoim zadaniem jest zabezpieczenie samej aplikacji. Innymi słowy, należy w bezpieczny sposób opracowywać, wdrażać i zarządzać kodem i zawartością aplikacji. Bez tego kod aplikacji lub zawartość mogą być nadal narażone na zagrożenia.

Zapora aplikacji internetowej

Zapora aplikacji internetowej (WAF) to funkcja usługi Application Gateway , która zapewnia scentralizowaną ochronę aplikacji internetowych przed typowymi lukami w zabezpieczeniach i lukami w zabezpieczeniach.

Zapora aplikacji internetowej jest oparta na regułach z podstawowych zestawów reguł OWASP. Aplikacje internetowe coraz częściej stają się obiektami złośliwych ataków wykorzystujących znane luki w zabezpieczeniach. Wśród nich często zdarzają się np. ataki polegające na iniekcji SQL i ataki z użyciem skryptów wykorzystywanych w wielu witrynach. Zapobieganie takim atakom z poziomu kodu aplikacji może być trudne. Może też wymagać rygorystycznego przestrzegania harmonogramu konserwacji, poprawek i monitorowania na poziomie wielu warstw topologii aplikacji. Scentralizowana zapora aplikacji internetowej ułatwia zarządzanie zabezpieczeniami oraz zapewnia lepszą ochronę administratorów aplikacji przed zagrożeniami i intruzami. Zapora aplikacji internetowej może reagować na zagrożenia bezpieczeństwa szybciej — poprzez wdrażanie poprawek zapobiegających wykorzystaniu znanych luk w zabezpieczeniach w centralnej lokalizacji zamiast w poszczególnych aplikacjach internetowych. Istniejące bramy Application Gateway można łatwo przekonwertować na bramę Application Gateway obsługującą zaporę aplikacji internetowej.

Oto niektóre typowe luki w zabezpieczeniach w Internecie, przed którymi chroni zapora aplikacji internetowej:

Ochrona przed atakami polegającymi na iniekcji SQL

Ochrona przed atakami z użyciem skryptów wykorzystywanych w obrębie wielu witryn

Częste ataki w ramach sieci Web polegające na iniekcji poleceń, przemycaniu żądań HTTP, rozdzielaniu odpowiedzi HTTP i zdalnym dołączaniu plików

Ochrona przed naruszeniami protokołu HTTP

Ochrona przed nieprawidłowościami protokołu HTTP, takimi jak brakujące powiązania agenta i użytkownika hosta oraz akceptowanie nagłówków

Zapobieganie atakom z użyciem robotów, przeszukiwarek i skanerów

Wykrywanie typowych błędów konfiguracji aplikacji (tj. Apache, IIS itp.)

Uwaga

Bardziej szczegółową listę reguł i metod ochrony przed nimi można znaleźć na następującej liście podstawowych zestawów reguł.

Platforma Azure oferuje kilka łatwych w użyciu funkcji, które ułatwiają zabezpieczanie ruchu przychodzącego i wychodzącego dla aplikacji. Platforma Azure pomaga klientom zabezpieczyć kod aplikacji, zapewniając zewnętrznie udostępnione funkcje skanowania aplikacji internetowej pod kątem luk w zabezpieczeniach. Aby dowiedzieć się więcej, zobacz aplikacja systemu Azure Services.

aplikacja systemu Azure Service używa tego samego rozwiązania chroniącego przed złośliwym kodem używanego przez usługi Azure Cloud Services i maszyny wirtualne. Aby dowiedzieć się więcej na ten temat, zapoznaj się z naszą dokumentacją dotyczącą ochrony przed złośliwym kodem.

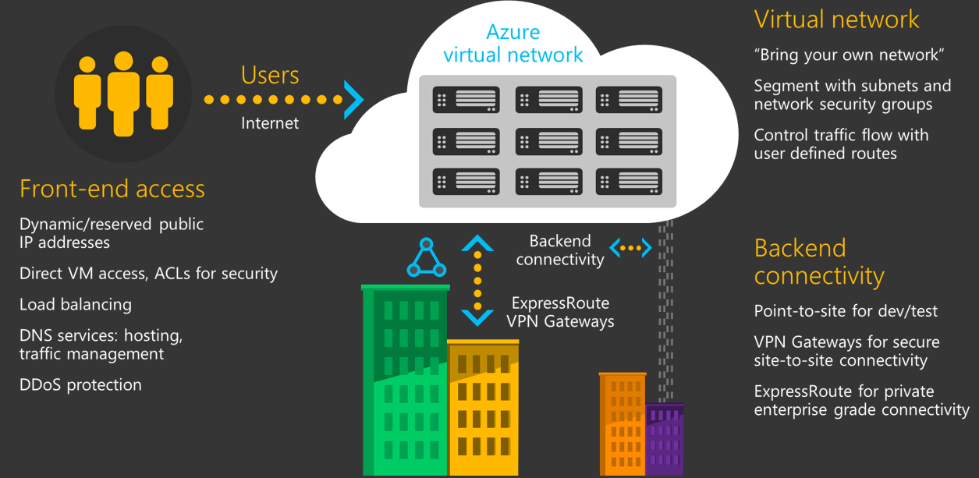

Zabezpieczanie sieci

Platforma Microsoft Azure oferuje niezawodną infrastrukturę sieciową do obsługi wymagań dotyczących łączności aplikacji i usług. Łączność sieciowa jest możliwa między zasobami znajdującymi się na platformie Azure, między zasobami lokalnymi i hostowanymi na platformie Azure oraz z Internetu i platformy Azure.

Infrastruktura sieci platformy Azure umożliwia bezpieczne łączenie zasobów platformy Azure ze sobą za pomocą sieci wirtualnych. Sieć wirtualna to reprezentacja własnej sieci w chmurze. Sieć wirtualna to logiczna izolacja sieci w chmurze platformy Azure przeznaczona dla Twojej subskrypcji. Sieci wirtualne można połączyć z sieciami lokalnymi.

Jeśli potrzebujesz podstawowej kontroli dostępu na poziomie sieci (na podstawie adresu IP i protokołów TCP lub UDP), możesz użyć sieciowych grup zabezpieczeń. Sieciowa grupa zabezpieczeń to podstawowa zapora filtrowania pakietów stanowych, która umożliwia kontrolowanie dostępu.

Usługa Azure Firewall to natywna dla chmury i inteligentna usługa zabezpieczeń zapory sieciowej, która zapewnia ochronę przed zagrożeniami dla obciążeń w chmurze działających na platformie Azure. Jest to w pełni stanowa zapora oferowana jako usługa, z wbudowaną wysoką dostępnością i możliwością nieograniczonego skalowania w chmurze. Zapewnia zarówno inspekcję ruchu na wschód-zachód, jak i północ-południe.

Usługa Azure Firewall jest oferowana w dwóch jednostkach SKU: w warstwie Standardowa i Premium. Usługa Azure Firewall w warstwie Standardowa zapewnia filtrowanie L3-L7 i źródła danych analizy zagrożeń bezpośrednio z usługi Microsoft Cyber Security. Usługa Azure Firewall Premium oferuje zaawansowane funkcje, takie jak idPS oparte na podpisach, aby umożliwić szybkie wykrywanie ataków, wyszukując określone wzorce.

Sieć platformy Azure obsługuje możliwość dostosowywania zachowania routingu dla ruchu sieciowego w sieciach wirtualnych platformy Azure. Można to zrobić, konfigurując trasy zdefiniowane przez użytkownika na platformie Azure.

Wymuszone tunelowanie to mechanizm, którego można użyć, aby upewnić się, że usługi nie mogą inicjować połączenia z urządzeniami w Internecie.

pomoc techniczna platformy Azure dedykowane połączenie sieci WAN z siecią lokalną i siecią wirtualną platformy Azure za pomocą polecenia ExpressRoute. Połączenie między platformą Azure a witryną korzysta z dedykowanego połączenia, które nie przechodzi przez publiczny Internet. Jeśli aplikacja platformy Azure działa w wielu centrach danych, możesz użyć usługi Azure Traffic Manager do inteligentnego kierowania żądań od użytkowników między wystąpieniami aplikacji. Możesz również kierować ruch do usług, które nie działają na platformie Azure, jeśli są one dostępne z Internetu.

Platforma Azure obsługuje również prywatną i bezpieczną łączność z zasobami PaaS (na przykład Azure Storage i SQL Database) z sieci wirtualnej platformy Azure za pomocą usługi Azure Private Link. Zasób PaaS jest mapowany na prywatny punkt końcowy w sieci wirtualnej. Połączenie między prywatnym punktem końcowym w sieci wirtualnej a zasobem PaaS korzysta z sieci szkieletowej firmy Microsoft i nie przechodzi przez publiczny Internet. Udostępnianie usługi w publicznej sieci Internet nie jest już konieczne. Możesz również użyć usługi Azure Private Link, aby uzyskać dostęp do usług obsługiwanych przez klienta i partnerów platformy Azure w sieci wirtualnej. Ponadto usługa Azure Private Link umożliwia tworzenie własnej usługi łącza prywatnego w sieci wirtualnej i dostarczanie jej klientom prywatnie w swoich sieciach wirtualnych. Konfiguracja i zużycie przy użyciu usługi Azure Private Link jest spójna w należących do klienta usługach PaaS platformy Azure i udostępnionych usługach partnerskich.

Zabezpieczenia maszyn wirtualnych

Usługa Azure Virtual Machines umożliwia wdrażanie szerokiej gamy rozwiązań obliczeniowych w elastyczny sposób. Dzięki obsłudze rozwiązań Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM i SAP oraz usługi BizTalk Services na platformie Azure możesz wdrożyć dowolne obciążenie w dowolnym języku i w prawie każdym systemie operacyjnym.

Dzięki platformie Azure możesz używać oprogramowania chroniącego przed złośliwym kodem od dostawców zabezpieczeń, takich jak Microsoft, Symantec, Trend Micro i Kaspersky, aby chronić maszyny wirtualne przed złośliwymi plikami, oprogramowaniem adware i innymi zagrożeniami.

Microsoft Antimalware dla usług Azure Cloud Services i Virtual Machines to funkcja ochrony w czasie rzeczywistym, która pomaga identyfikować i usuwać wirusy, programy szpiegujące i inne złośliwe oprogramowanie. Program Microsoft Antimalware udostępnia konfigurowalne alerty, gdy znane złośliwe lub niechciane oprogramowanie próbuje zainstalować się lub uruchomić w systemach platformy Azure.

Azure Backup to skalowalne rozwiązanie, które chroni dane aplikacji przy użyciu zerowych inwestycji kapitałowych i minimalnych kosztów operacyjnych. Błędy aplikacji mogą powodować uszkodzenia danych, a błędy użytkowników — usterki aplikacji. Dzięki usłudze Azure Backup maszyny wirtualne z systemami Windows i Linux są chronione.

Usługa Azure Site Recovery pomaga organizować replikację, tryb failover i odzyskiwanie obciążeń i aplikacji, aby były dostępne z lokalizacji dodatkowej, jeśli lokalizacja podstawowa ulegnie awarii.

Zapewnianie zgodności: Lista kontrolna due diligence usług w chmurze

Firma Microsoft opracowała listę kontrolną due diligence usług w chmurze, aby pomóc organizacjom w wykonywaniu należytej staranności, ponieważ rozważa przejście do chmury. Zapewnia ona strukturę dla organizacji dowolnej wielkości i typu — prywatnych firm i organizacji sektora publicznego, w tym instytucji rządowych na wszystkich poziomach i organizacjach non-profit — w celu identyfikowania własnych wyników, usług, zarządzania danymi oraz celów i wymagań dotyczących ładu. Dzięki temu mogą porównać oferty różnych dostawców usług w chmurze, co ostatecznie stanowi podstawę umowy dotyczącej usług w chmurze.

Lista kontrolna zawiera ramy, które są zgodne z klauzulą klauzula-by-klauzula z nowym międzynarodowym standardem dla umów dotyczących usług w chmurze, ISO/IEC 19086. Ten standard oferuje ujednolicony zestaw zagadnień dla organizacji, które ułatwiają podejmowanie decyzji dotyczących wdrażania chmury i tworzenie wspólnej podstawy do porównywania ofert usług w chmurze.

Lista kontrolna promuje dokładnie sprawdzone przejście do chmury, zapewniając ustrukturyzowane wskazówki i spójne, powtarzalne podejście do wyboru dostawcy usług w chmurze.

Wdrażanie chmury nie jest już po prostu decyzją technologiczną. Ze względu na to, że wymagania dotyczące listy kontrolnej dotyczą każdego aspektu organizacji, służą one do zwołania wszystkich kluczowych wewnętrznych decydentów — CIO i CISO, a także prawnych, zarządzania ryzykiem, zaopatrzenia i zgodności specjalistów. Zwiększa to efektywność procesu podejmowania decyzji i podejmowania decyzji w sposób rozsądny, zmniejszając prawdopodobieństwo nieprzewidzianych przeszkód w przyjęciu.

Ponadto lista kontrolna:

Uwidacznia kluczowe tematy dyskusji dla osób podejmujących decyzje na początku procesu wdrażania chmury.

Wspiera szczegółowe dyskusje biznesowe na temat przepisów i własnych celów organizacji dotyczących prywatności, informacji osobistych i bezpieczeństwa danych.

Pomaga organizacjom identyfikować potencjalne problemy, które mogą mieć wpływ na projekt chmury.

Zapewnia spójny zestaw pytań z tymi samymi terminami, definicjami, metrykami i elementami dostarczanymi dla każdego dostawcy, aby uprościć proces porównywania ofert od różnych dostawców usług w chmurze.

Weryfikacja infrastruktury platformy Azure i zabezpieczeń aplikacji

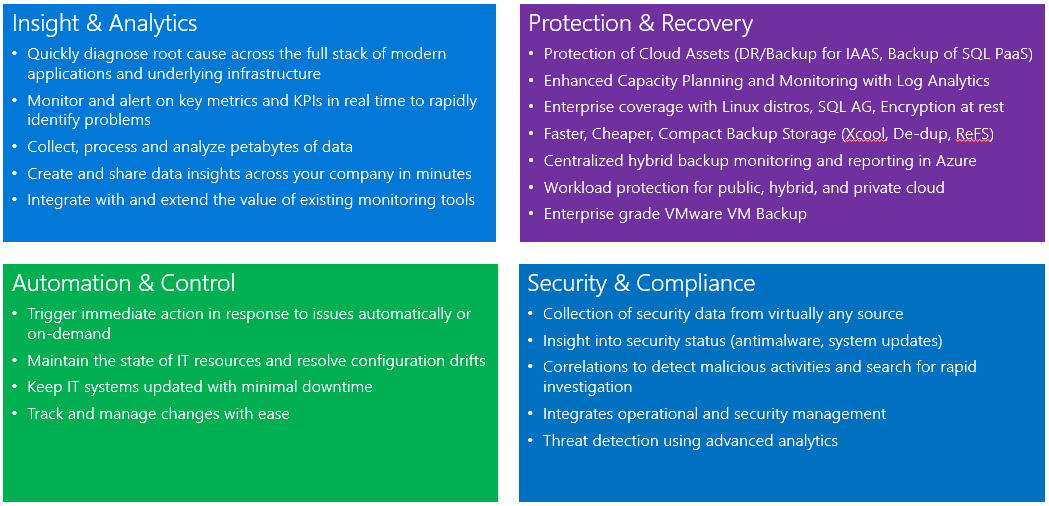

Zabezpieczenia operacyjne platformy Azure odnoszą się do usług, mechanizmów kontroli i funkcji dostępnych dla użytkowników w celu ochrony danych, aplikacji i innych zasobów na platformie Microsoft Azure.

Zabezpieczenia operacyjne platformy Azure są oparte na strukturze, która obejmuje wiedzę zdobytą za pośrednictwem różnych funkcji, które są unikatowe dla firmy Microsoft, w tym cyklu życia programowania zabezpieczeń firmy Microsoft (SDL), programu Microsoft Security Response Center i głębokiej świadomości środowiska zagrożeń cyberbezpieczeństwa.

Microsoft Azure Monitor

Usługa Azure Monitor to rozwiązanie do zarządzania it dla chmury hybrydowej. Używane samodzielnie lub do rozszerzania istniejącego wdrożenia programu System Center dzienniki usługi Azure Monitor umożliwiają maksymalną elastyczność i kontrolę nad zarządzaniem infrastrukturą opartą na chmurze.

Za pomocą usługi Azure Monitor można zarządzać dowolnym wystąpieniem w dowolnej chmurze, w tym lokalnym, azure, AWS, Windows Server, Linux, VMware i OpenStack, przy niższych kosztach niż konkurencyjne rozwiązania. Usługa Azure Monitor, oparta na chmurze, oferuje nowe podejście do zarządzania przedsiębiorstwem, które jest najszybszym, najbardziej opłacalnym sposobem sprostania nowym wyzwaniom biznesowym i uwzględnienia nowych obciążeń, aplikacji i środowisk w chmurze.

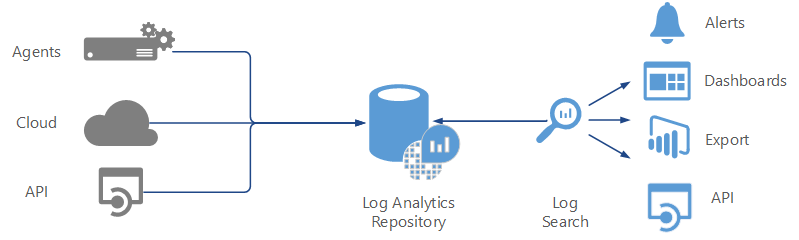

Dzienniki usługi Azure Monitor

Dzienniki usługi Azure Monitor udostępniają usługi monitorowania, zbierając dane z zarządzanych zasobów do centralnego repozytorium. Te dane mogą obejmować zdarzenia, dane wydajności i niestandardowe dane dostarczane przez interfejs API. Zebrane dane są dostępne na potrzeby alertów, analizy i eksportu.

Ta metoda umożliwia konsolidację danych z różnych źródeł, dzięki czemu można łączyć dane z usług platformy Azure z istniejącym środowiskiem lokalnym. Ponadto wprowadza wyraźny podział między zbieraniem danych a akcjami wykonanymi na tych danych, tak aby wszystkie akcje były dostępne dla wszystkich typów danych.

Microsoft Sentinel

Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) oraz aranżacja zabezpieczeń, automatyzacja i reagowanie (SOAR). Usługa Microsoft Sentinel zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie, zapewniając pojedyncze rozwiązanie do wykrywania ataków, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia.

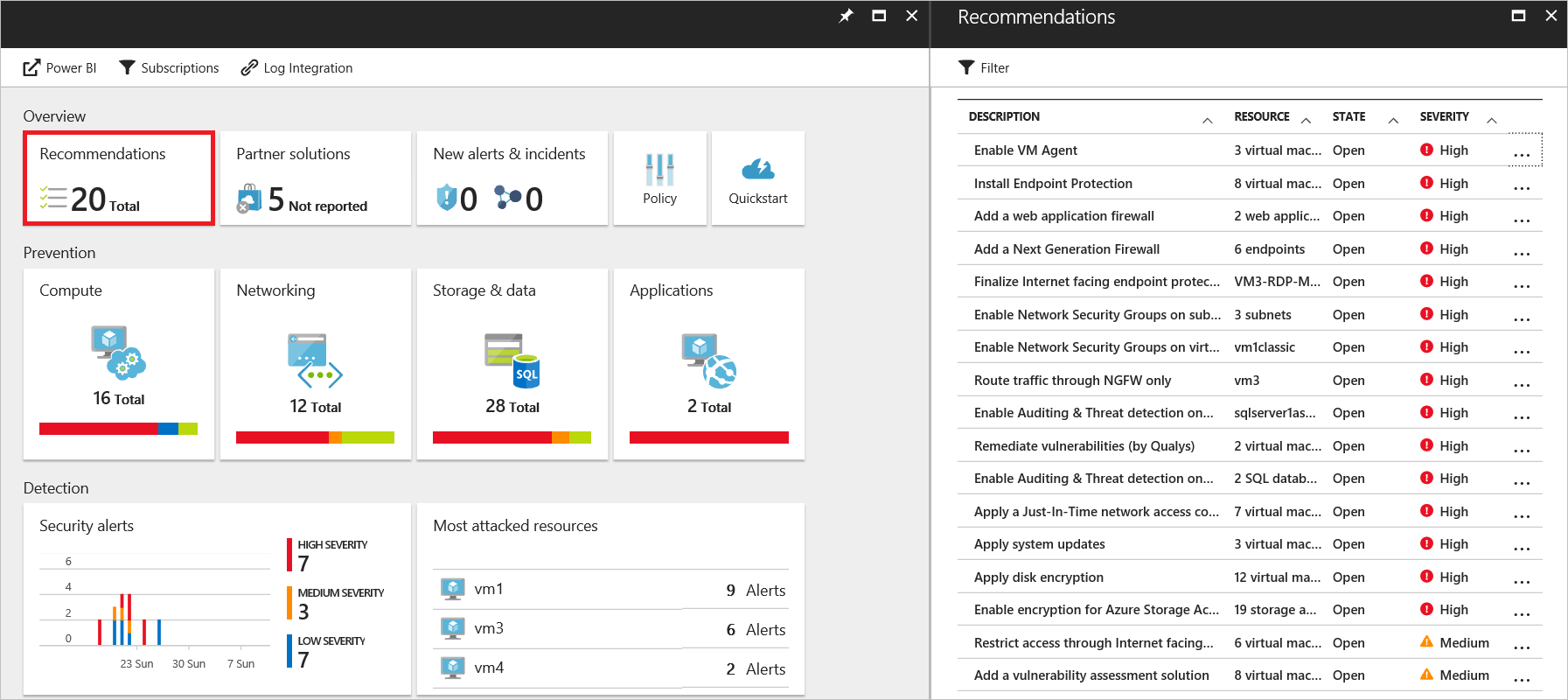

Microsoft Defender for Cloud

Microsoft Defender dla Chmury pomaga zapobiegać zagrożeniom, wykrywać je i reagować na nie dzięki zwiększonemu wglądowi i kontroli nad zabezpieczeniami zasobów platformy Azure. Zapewnia zintegrowane monitorowanie zabezpieczeń i zarządzanie zasadami subskrypcji platformy Azure, pomaga wykrywać zagrożenia, które w przeciwnym razie mogłyby pozostać niezauważone, a także współpracuje z szerokim ekosystemem rozwiązań z zakresu zabezpieczeń.

Defender dla Chmury analizuje stan zabezpieczeń zasobów platformy Azure, aby zidentyfikować potencjalne luki w zabezpieczeniach. Lista zaleceń prowadzi użytkownika przez proces konfigurowania wymaganych elementów sterujących.

Oto kilka przykładów:

Inicjowanie ochrony przed złośliwym oprogramowaniem w celu identyfikacji i usuwania złośliwego oprogramowania

Konfigurowanie sieciowych grup zabezpieczeń i reguł w celu kontrolowania ruchu do maszyn wirtualnych

Inicjowanie zapór aplikacji internetowych pomagających chronić przed atakami na aplikacje internetowe użytkownika

Wdrażanie brakujących aktualizacji systemu

Modyfikowanie konfiguracji systemu operacyjnego, które odbiegają od zalecanych standardów

Defender dla Chmury automatycznie zbiera, analizuje i integruje dane dziennika z zasobów platformy Azure, sieci i rozwiązań partnerskich, takich jak programy chroniące przed złośliwym kodem i zapory. Po wykryciu zagrożenia tworzony jest alert zabezpieczeń. Przykłady obejmują wykrywanie:

Naruszone maszyny wirtualne komunikujące się ze znanymi złośliwymi adresami IP

Zaawansowanego złośliwego oprogramowania wykrytego za pomocą funkcji raportowania błędów systemu Windows

Ataki siłowe na maszyny wirtualne

Alerty zabezpieczeń ze zintegrowanych programów chroniących przed złośliwym oprogramowaniem i zapór

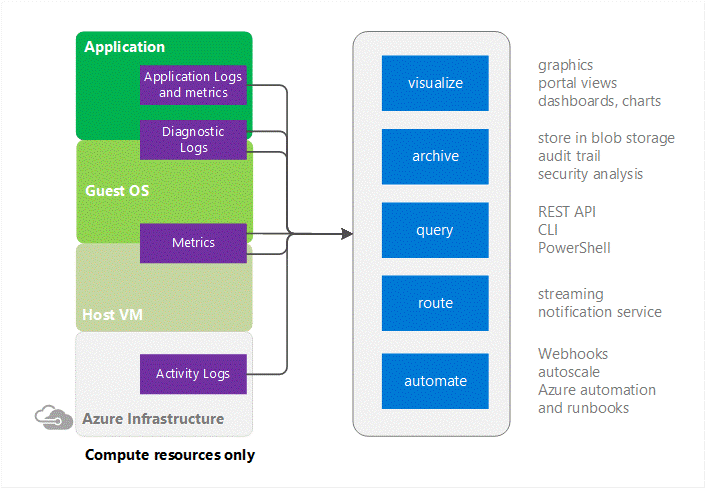

Azure Monitor

Usługa Azure Monitor udostępnia wskaźniki do informacji o określonych typach zasobów. Oferuje ona wizualizacje, zapytania, routing, alerty, skalowanie automatyczne i automatyzację danych zarówno z infrastruktury platformy Azure (dziennika aktywności), jak i poszczególnych zasobów platformy Azure (dzienniki diagnostyczne).

Aplikacje w chmurze są złożone z wielu ruchomych części. Monitorowanie zapewnia dane, aby upewnić się, że aplikacja pozostaje w dobrej kondycji i działa. Pomaga również zażegnać potencjalne problemy lub rozwiązać problemy z przeszłości.

Ponadto możesz użyć danych monitorowania, aby uzyskać szczegółowe informacje o aplikacji. Ta wiedza może pomóc zwiększyć wydajność aplikacji lub łatwość konserwacji lub zautomatyzować akcje, które w przeciwnym razie wymagają interwencji ręcznej.

Ponadto możesz użyć danych monitorowania, aby uzyskać szczegółowe informacje o aplikacji. Ta wiedza może pomóc zwiększyć wydajność aplikacji lub łatwość konserwacji lub zautomatyzować akcje, które w przeciwnym razie wymagają interwencji ręcznej.

Inspekcja zabezpieczeń sieci jest niezbędna do wykrywania luk w zabezpieczeniach sieci i zapewnienia zgodności z modelem zabezpieczeń IT i ładu regulacyjnego. Widok Grupy zabezpieczeń umożliwia pobranie skonfigurowanej sieciowej grupy zabezpieczeń i reguł zabezpieczeń, a także obowiązujących reguł zabezpieczeń. Po zastosowaniu listy reguł można określić otwarte porty i lukę w zabezpieczeniach sieci ss.

Network Watcher

Network Watcher to usługa regionalna, która umożliwia monitorowanie i diagnozowanie warunków na poziomie sieci, do i z platformy Azure. Narzędzia do diagnostyki i wizualizacji sieci dostępne w usłudze Network Watcher ułatwiają zrozumienie, diagnozowanie i uzyskiwanie szczegółowych informacji o sieci na platformie Azure. Ta usługa obejmuje przechwytywanie pakietów, następny przeskok, weryfikowanie przepływu ip, widok grupy zabezpieczeń, dzienniki przepływu sieciowej grupy zabezpieczeń. Monitorowanie na poziomie scenariusza zapewnia kompleksowe wyświetlanie zasobów sieciowych w przeciwieństwie do monitorowania poszczególnych zasobów sieciowych.

Analityka magazynu

analityka magazynu może przechowywać metryki, które obejmują zagregowane statystyki transakcji i dane pojemności dotyczące żądań do usługi magazynu. Transakcje są zgłaszane zarówno na poziomie operacji interfejsu API, jak i na poziomie usługi magazynu, a pojemność jest zgłaszana na poziomie usługi magazynu. Dane metryk mogą służyć do analizowania użycia usługi magazynu, diagnozowania problemów z żądaniami wysyłanymi do usługi magazynu oraz zwiększania wydajności aplikacji korzystających z usługi.

Szczegółowe dane dotyczące aplikacji

Application Insights to rozszerzalna usługa zarządzania wydajnością aplikacji (APM) dla deweloperów sieci Web na wielu platformach. Użyj tej usługi do monitorowania aplikacji internetowej na żywo. Usługa automatycznie wykryje nieprawidłowości w zakresie wydajności. Zawiera zaawansowane narzędzia analityczne ułatwiające diagnozowanie problemów i zrozumienie, co użytkownicy robią z aplikacją. Usługa ta pomaga w ciągłym doskonaleniu wydajności i użyteczności tworzonych rozwiązań. Działa w przypadku aplikacji na wielu różnych platformach, takich jak .NET, Node.js i Java EE, hostowane lokalnie lub w chmurze. Integruje się z procesem DevOps i ma punkty połączenia z różnymi narzędziami programistycznymi.

Monitoruje ona:

Liczby żądań, czasy reakcji i współczynniki błędów — dowiedz się, które strony są najbardziej popularne, o jakiej porze dnia i gdzie są Twoi użytkownicy. Zobacz, które strony działają najlepiej. Jeśli Twoje czasy odpowiedzi i częstotliwości awarii są duże, gdy jest więcej żądań, być może masz problem z zasobami.

Współczynniki zależności, czasy reakcji i współczynniki błędów — dowiedz się, czy usługi zewnętrzne nie spowalniają pracy.

Wyjątki — analizowanie zagregowanych danych statystycznych lub wybieranie określonych wystąpień i przechodzenie do szczegółów śladu stosu i powiązanych żądań. Są zgłaszane zarówno wyjątki serwera, jak i przeglądarki.

Wydajność ładowania i wyświetleń stron — zgłoszona przez przeglądarki użytkowników.

Wywołania AJAX ze stron sieci Web — liczba, czasy reakcji i współczynniki błędów.

Liczby użytkowników i sesji.

Liczniki wydajności z serwerów systemu Windows lub Linux, takie jak użycie procesora CPU, pamięci i sieci.

Diagnostyka hosta z platformy Docker lub Azure.

Diagnostyczne dzienniki śledzenia z Twojej aplikacji — dzięki temu możesz skorelować zdarzenia śledzenia z żądaniami.

Niestandardowe zdarzenia i metryki , które piszesz samodzielnie w kodzie klienta lub serwera, w celu śledzenia zdarzeń biznesowych, takich jak sprzedane elementy lub wygrane gry.

Infrastruktura aplikacji zwykle obejmuje wiele składników — może to być maszyna wirtualna, konto magazynu i sieć wirtualna albo aplikacja internetowa, baza danych, serwer bazy danych i usługi zewnętrzne. Te składniki nie są widoczne jako osobne jednostki, tylko jako powiązane i zależne od siebie nawzajem części jednej całości. Dlatego najlepiej wdrażać i monitorować je oraz zarządzać nimi grupowo. Usługa Azure Resource Manager umożliwia pracę z zasobami w rozwiązaniu jako grupą.

Wszystkie zasoby danego rozwiązania można wdrożyć, zaktualizować lub usunąć w ramach jednej skoordynowanej operacji. Wdrażanie wykonuje się przy użyciu szablonu, którego można następnie używać w różnych środowiskach (testowanie, etap przejściowy i produkcja). Usługa Resource Manager zapewnia funkcje zabezpieczeń, inspekcji i tagowania ułatwiające zarządzanie zasobami po wdrożeniu.

Zalety korzystania z usługi Resource Manager

Usługa Resource Manager zapewnia kilka korzyści:

Możliwość grupowego wdrożenia i monitorowania wszystkich zasobów w ramach rozwiązania oraz zarządzania nimi (zamiast obsługiwania zasobów pojedynczo).

Możliwość wielokrotnego wdrażania rozwiązania w całym cyklu programistycznym z gwarancją spójnego stanu zasobów po każdym wdrożeniu.

Możliwość zarządzania infrastrukturą przy użyciu szablonów deklaratywnych zamiast skryptów.

Zależności między zasobami można zdefiniować, aby były wdrażane w odpowiedniej kolejności.

Kontrolę dostępu można zastosować do wszystkich usług w grupie zasobów, ponieważ kontrola dostępu oparta na rolach (RBAC) platformy Azure jest natywnie zintegrowana z platformą zarządzania.

Możliwość dodawania tagów do zasobów w celu logicznego uporządkowania wszystkich zasobów w ramach subskrypcji.

Możliwość wyjaśniania rozliczeń w organizacji przez wyświetlanie kosztów dla grupy zasobów korzystających z tego samego tagu.

Uwaga

Usługa Resource Manager udostępnia nową metodę wdrażania rozwiązań i zarządzania nimi. Jeśli użyto wcześniejszego modelu wdrażania i chcesz dowiedzieć się więcej o zmianach, zobacz Understanding Resource Manager Deployment and classic deployment (Opis wdrażania przy użyciu usługi Resource Manager i wdrożenia klasycznego).

Następny krok

Test porównawczy zabezpieczeń w chmurze firmy Microsoft zawiera zbiór zaleceń dotyczących zabezpieczeń, których można użyć w celu zabezpieczenia usług używanych na platformie Azure.