Lär dig hur du konfigurerar Azure Active Directory B2C (Azure AD B2C) med den nyckellösa lösenordslösa lösningen. Med Azure AD B2C som identitetsprovider (IdP) integrerar du Keyless med kundprogram för att tillhandahålla lösenordslös autentisering. Keyless Zero-Knowledge Biometric (ZKB) är lösenordsfri multifaktorautentisering som hjälper till att eliminera bedrägerier, nätfiske och återanvändning av autentiseringsuppgifter, samtidigt som kundupplevelsen förbättras och sekretessen skyddas.

Gå till keyless.io för att lära dig mer om:

För att komma igång behöver du:

- Prenumeration på Azure

- Om du inte har något får du ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation kopplad till Azure-abonnemanget

- En nyckellös molnhyresgäst

- Keyless Authenticator-appen som är installerad på en användarenhet

Nyckellös integrering innehåller följande komponenter:

-

Azure AD B2C – auktoriseringsserver som verifierar användarautentiseringsuppgifter. Kallas även IdP.

-

Webb- och mobilprogram – mobila program eller webbprogram som ska skyddas med Keyless och Azure AD B2C

-

Mobilappen Keyless Authenticator – mobilapp för autentisering till Azure AD B2C-aktiverade program

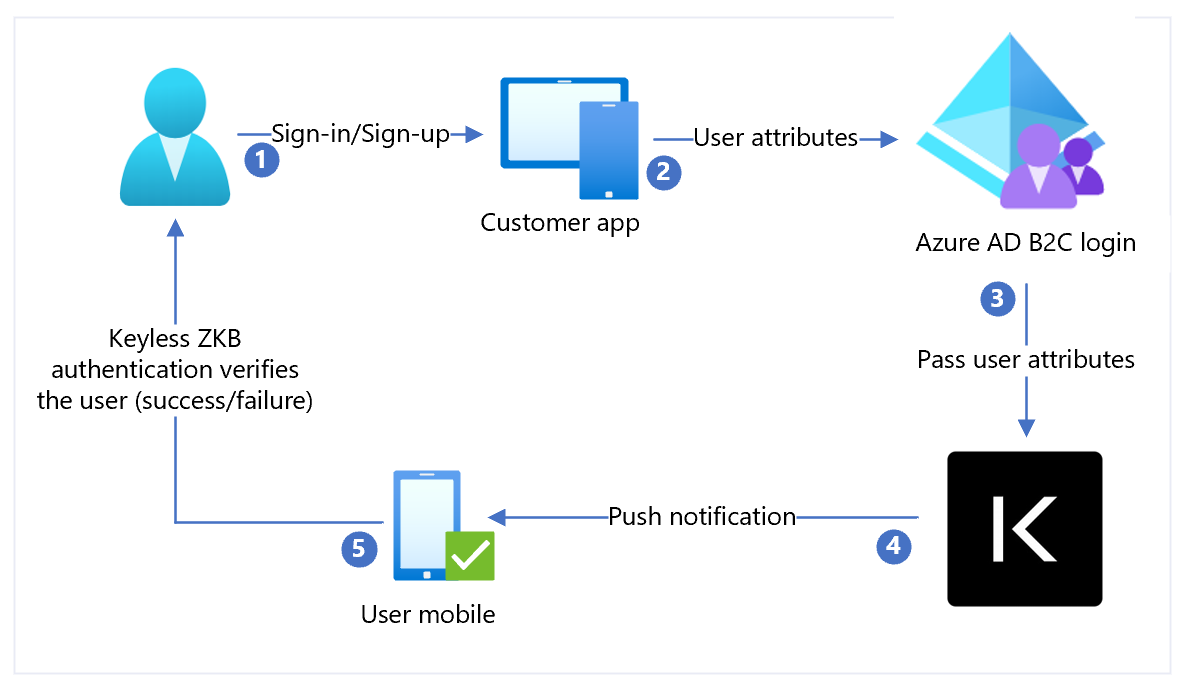

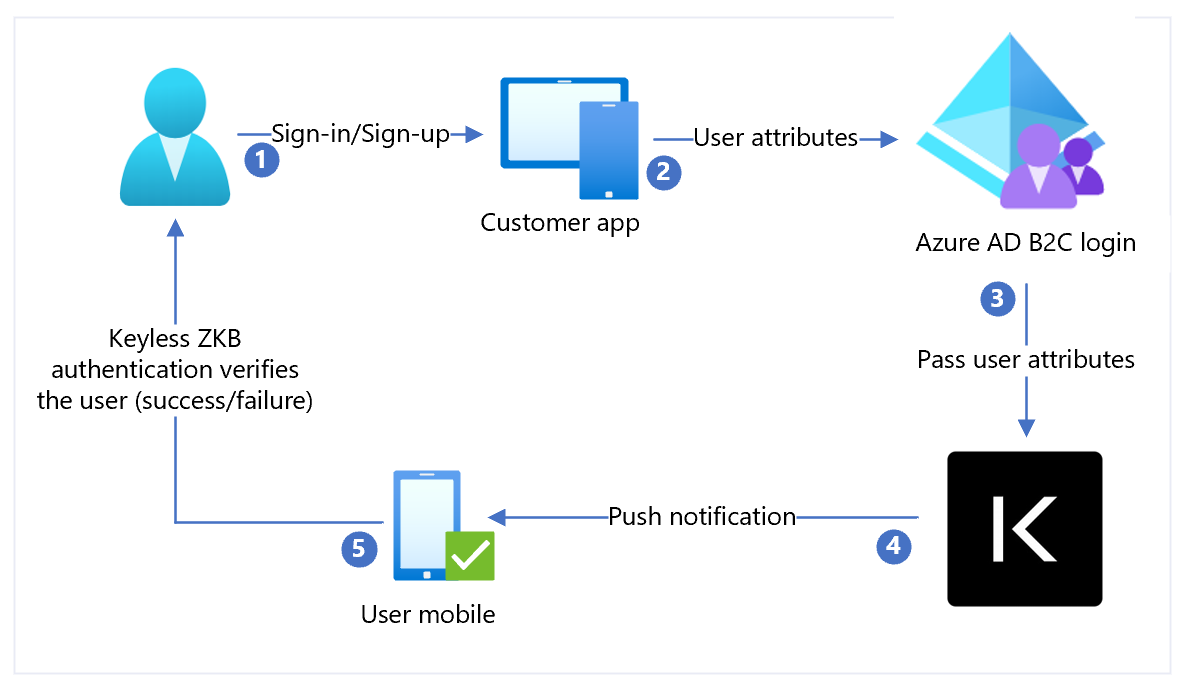

Följande arkitekturdiagram illustrerar en implementering.

- Användaren kommer till en inloggningssida. Användaren väljer inloggning/registrering och anger användarnamnet.

- Programmet skickar användarattribut till Azure AD B2C för identitetsverifiering.

- Azure AD B2C skickar användarattribut till Nyckellös för autentisering.

- Keyless skickar ett push-meddelande till användarens registrerade mobila enhet för autentisering, vilket inkluderar en ansiktsigenkänning.

- Användaren svarar på push-meddelandet och beviljas eller nekas åtkomst.

Använd följande avsnitt för att lägga till en IdP, konfigurera IdP och skapa en användarflödesprincip.

Lägga till en ny identitetsprovider

Så här lägger du till en ny identitetsprovider:

- Logga in på Azure-portalen som minst B2C IEF-policysadministratör för Azure AD B2C-klientorganisationen.

- Välj Kataloger + prenumerationer.

- På sidan Portalinställningar, Kataloger + prenumerationer letar du i listan Katalognamn upp din Azure AD B2C-katalog.

- Välj Växla.

- I det övre vänstra hörnet i Azure-portalen väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- Gå till Instrumentpanelen>Azure Active Directory B2C>Identitetsprovidrar.

- VäljIdentity providers.

- Välj Lägg till.

Så här konfigurerar du en IdP:

- Välj Identitetsprovidertyp>OpenID Connect (förhandsversion).

- Som Namn väljer du Nyckellös.

- För metadata-URL infogar du den värdbaserade nyckellösa autentiseringsappens URI följt av sökvägen, till exempel

https://keyless.auth/.well-known/openid-configuration.

- För Klienthemlighet väljer du den hemlighet som är associerad med instansen för nyckellös autentisering. Hemligheten används senare i Konfiguration av nyckellösa containrar.

- För Klient-ID väljer du klient-ID. Klient-ID används senare i Konfiguration av nyckellös container.

- För Omfång väljer du openid.

- Som Svarstyp väljer du id_token.

- För Svarsläge väljer du form_post.

- Välj OK.

- Välj Kartlägg den här identitetsproviderns anspråk.

- För UserID väljer du Från prenumeration.

- Som Visningsnamn väljer du Från prenumeration.

- För Svarsläge väljer du Från prenumeration.

- Välj Spara.

Skapa en användarflödesprincip

Nyckellös visas som en ny OpenID Connect-identitetsleverantör (OIDC) med identitetsleverantörer för B2C.

- Öppna Azure AD B2C-klientorganisationen.

- Under Principer väljer du Användarflöden.

- Välj Nytt användarflöde.

- Välj Registrera dig och logga in.

- Välj en version.

- Välj Skapa.

- Ange ett namn för din policy.

- I avsnittet Identitetsprovidrar väljer du den skapade nyckellösa identitetsprovidern.

- Ange ett namn.

- Välj det IdP som du skapade.

- Lägg till en e-postadress. Azure omdirigerar inte inloggningen till Nyckellös. en skärm visas med ett användaralternativ.

- Lämna fältet Multi-Factor Authentication .

- Välj Framtvinga principer för villkorlig åtkomst.

- Under Användarattribut och tokenanspråk går du till alternativet Samla in attribut och väljer E-postadress.

- Lägg till användarattribut som Microsoft Entra ID samlar in med anspråk som Azure AD B2C returnerar till klientprogrammet.

- Välj Skapa.

- Välj det nya användarflödet.

- Välj Programanspråk i den vänstra panelen.

- Markera kryssrutan e-post under Alternativ.

- Välj Spara.

- Öppna Azure AD B2C-klientorganisationen.

- Under Policyer väljer du Identity Experience Framework.

- Välj den skapade "SignUpSignIn".

- Välja Kör användarflödet.

- För Program väljer du den registrerade appen (exemplet är JWT).

- Som Svars-URL väljer du omdirigerings-URL:en.

- Välja Kör användarflödet.

- Slutför registreringsflödet och skapa ett konto.

- När användarattributet har skapats anropas Keyless under flödet.

Bekräfta ifall användaren är sparad eller inte i katalogen om flödet är ofullständigt.