Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Este artículo es un archivo que describe las actualizaciones realizadas en versiones anteriores de Defender for Cloud Apps. Para ver la lista de novedades más recientes, consulte Novedades de Defender for Cloud Apps.

Diciembre de 2023

Nuevas direcciones IP para el acceso al portal y la conexión del agente SIEM

Se han actualizado las direcciones IP usadas para el acceso al portal y las conexiones del agente SIEM. Asegúrese de agregar las nuevas direcciones IP a la lista de permitidos del firewall en consecuencia para mantener el servicio totalmente funcional. Para más información, vea:

Alineaciones del período de trabajo pendiente para los exámenes iniciales

Hemos alineado el período de trabajo pendiente para los exámenes iniciales después de conectar una nueva aplicación a Defender for Cloud Apps. Los siguientes conectores de aplicaciones tienen un período de trabajo pendiente de examen inicial de siete días:

Para obtener más información, consulte Conexión de aplicaciones para obtener visibilidad y control con Microsoft Defender for Cloud Apps.

Compatibilidad con SSPM para aplicaciones más conectadas

Defender for Cloud Apps proporciona recomendaciones de seguridad para las aplicaciones SaaS para ayudarle a evitar posibles riesgos. Estas recomendaciones se muestran a través de Puntuación de seguridad de Microsoft una vez que tiene un conector para una aplicación.

Defender for Cloud Apps ahora ha mejorado su compatibilidad con SSPM mediante la inclusión de las siguientes aplicaciones: (versión preliminar)

SSPM también se admite ahora para El área de trabajo de Google en disponibilidad general.

Nota:

Si ya tiene un conector para una de estas aplicaciones, la puntuación de Puntuación segura podría actualizarse automáticamente en consecuencia.

Para más información, vea:

- Administración de la posición de seguridad de SaaS (SSPM)

- Visibilidad de la configuración de seguridad, la gobernanza de aplicaciones y el usuario

- Puntuación de seguridad de Microsoft

Noviembre de 2023

Defender for Cloud Apps rotación de certificados de aplicación

Defender for Cloud Apps planea rotar su certificado de aplicación. Si previamente ha confiado explícitamente en el certificado heredado y actualmente tiene agentes SIEM que se ejecutan en versiones más recientes del Kit de desarrollo de Java (JDK), debe confiar en el nuevo certificado para garantizar el servicio de agente SIEM continuo. Aunque es probable que no sea necesaria ninguna acción, se recomienda ejecutar los siguientes comandos para validar:

En una ventana de línea de comandos, cambie a la carpeta bin de la instalación de Java, por ejemplo:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Ejecute el siguiente comando:

keytool -list -keystore ..\lib\security\cacertsSi ve los cuatro alias siguientes, significa que ya ha confiado explícitamente en nuestro certificado y debe tomar medidas. Si esos alias no están presentes, no se debe necesitar ninguna acción.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Si necesita realizar una acción, se recomienda que ya confíe en los nuevos certificados para evitar problemas una vez que los certificados estén totalmente girados.

Para obtener más información, consulte nuestra guía de solución de problemas problema con nuevas versiones de Java .

Compatibilidad con CSPM en Microsoft Defender para la nube

Con la convergencia continua de Microsoft Defender for Cloud Apps en Microsoft Defender XDR, las conexiones de administración de la posición de seguridad en la nube (CSPM) son totalmente compatibles a través de Microsoft Defender for Cloud.

Se recomienda conectar los entornos de Azure, AWS y Google Cloud Platform (GCP) a Microsoft Defender for Cloud para obtener las funcionalidades más recientes de CSPM.

Para más información, vea:

- ¿Qué es Microsoft Defender para la nube?

- Administración de posturas de seguridad en la nube (CSPM) en Defender for Cloud

- Conexión de las suscripciones de Azure a Microsoft Defender for Cloud

- Conexión de la cuenta de AWS a Microsoft Defender for Cloud

- Conexión del proyecto de GCP a Microsoft Defender for Cloud

Nota:

Los clientes que siguen usando el portal de Defender for Cloud Apps clásico ya no ven evaluaciones de configuración de seguridad para entornos de Azure, AWS y GCP.

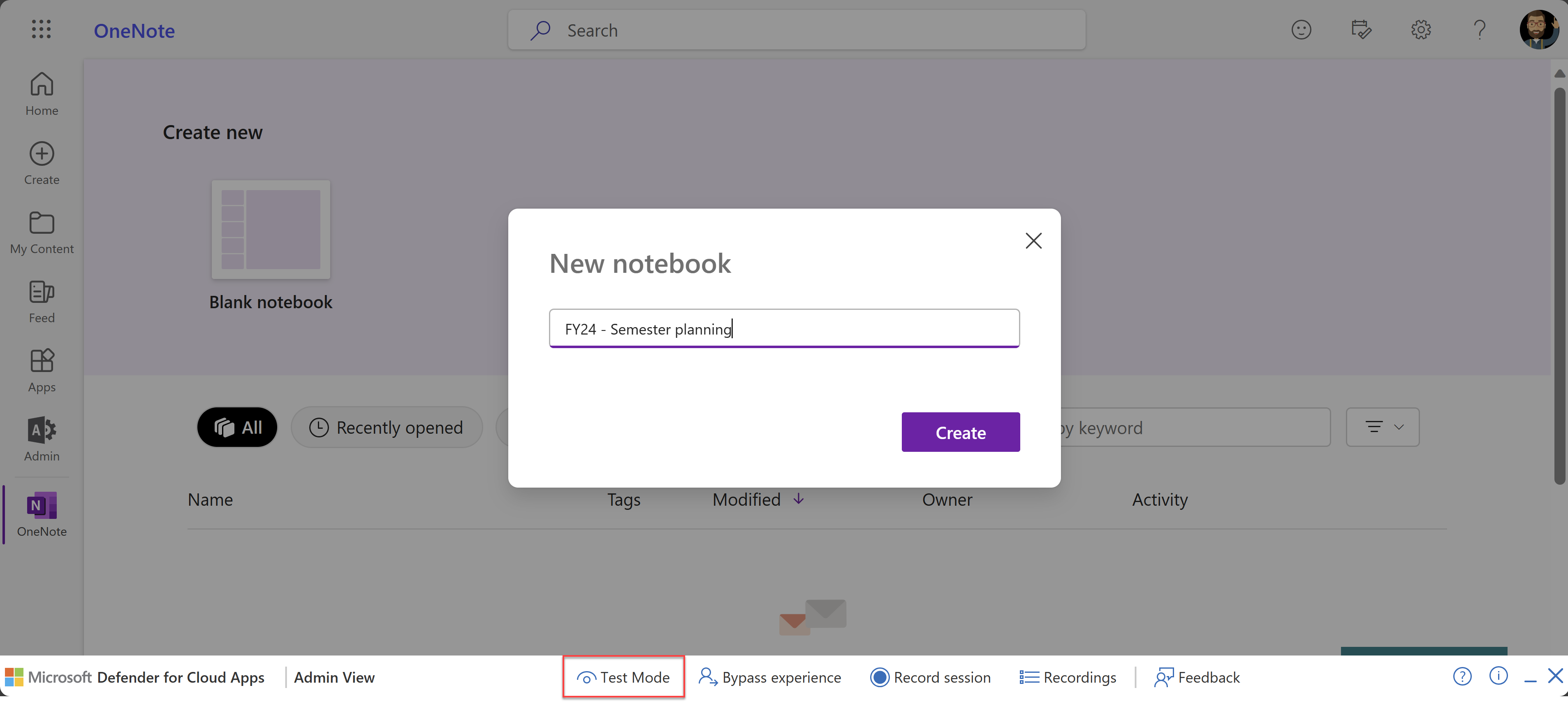

Modo de prueba para usuarios administradores (versión preliminar)

Como usuario administrador, es posible que quiera probar las próximas correcciones de errores de proxy antes de que la versión de Defender for Cloud Apps más reciente se implemente completamente en todos los inquilinos. Para ayudarle a hacerlo, Defender for Cloud Apps ahora proporciona un modo de prueba, disponible en la barra de herramientas ver Administración.

Cuando se encuentra en modo de prueba, solo los usuarios administradores se exponen a los cambios proporcionados en las correcciones de errores. No hay ningún efecto en otros usuarios. Le recomendamos que envíe comentarios sobre las nuevas correcciones al equipo de soporte técnico de Microsoft para ayudar a acelerar los ciclos de lanzamiento.

Cuando haya terminado de probar la nueva corrección, desactive el modo de prueba para volver a la funcionalidad normal.

Por ejemplo, en la imagen siguiente se muestra el nuevo botón Modo de prueba en la barra de herramientas ver Administración, colocado sobre OneNote que se usa en un explorador.

Para obtener más información, vea Diagnóstico y solución de problemas con la barra de herramientas ver Administración y el modo de prueba.

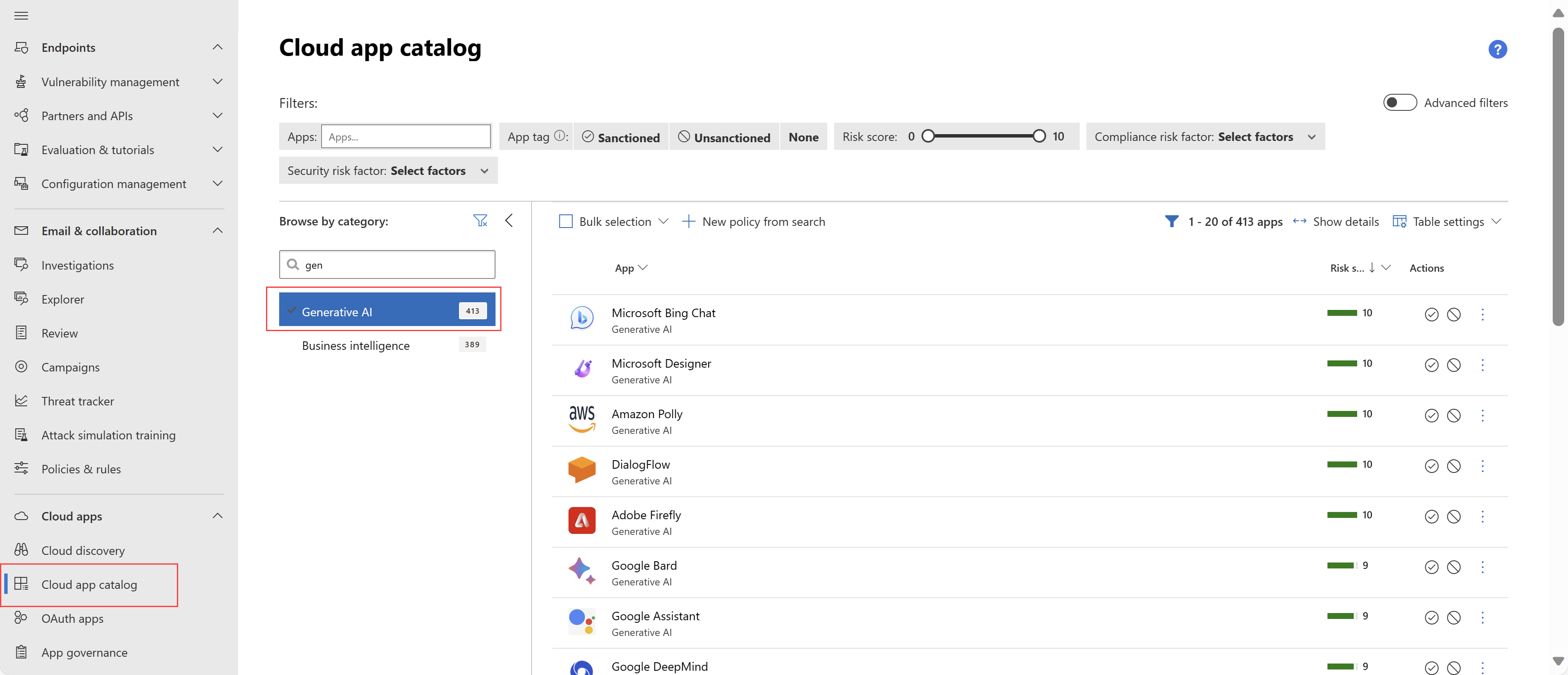

Nueva categoría de catálogo de aplicaciones en la nube para IA generativa

El catálogo de aplicaciones Defender for Cloud Apps ahora admite la nueva categoría de IA generativa para aplicaciones de modelo de lenguaje grande (LLM), como Microsoft Bing Chat, Google Bard, ChatGPT, etc. Junto con esta nueva categoría, Defender for Cloud Apps ha agregado cientos de aplicaciones generativas relacionadas con la inteligencia artificial al catálogo, lo que proporciona visibilidad sobre cómo se usan las aplicaciones de inteligencia artificial generativas en su organización y le ayuda a administrarlas de forma segura.

Por ejemplo, es posible que quiera usar la integración de Defender for Cloud Apps con Defender para punto de conexión para aprobar o bloquear el uso de aplicaciones LLM específicas en función de una directiva.

Para obtener más información, consulte Búsqueda de la aplicación en la nube y cálculo de puntuaciones de riesgo.

Disponibilidad general para más eventos de shadow IT de detección con Defender para punto de conexión

Defender for Cloud Apps ahora puede detectar eventos de red de Shadow IT detectados desde dispositivos de Defender para punto de conexión que funcionan en el mismo entorno que un proxy de red, en disponibilidad general.

Para obtener más información, vea Detectar aplicaciones a través de Defender para punto de conexión cuando el punto de conexión está detrás de un proxy de red e Integrar Microsoft Defender para punto de conexión.

Octubre de 2023

Redirección automática a Microsoft Defender XDR disponibilidad general

Ahora, todos los clientes se redirigen automáticamente a Microsoft Defender XDR desde el portal de Microsoft Defender for Cloud Apps clásico, ya que la redirección está en disponibilidad general. Los administradores todavía pueden actualizar la configuración de redirección según sea necesario para continuar usando el portal de Defender for Cloud Apps clásico.

La integración de Defender for Cloud Apps dentro de Microsoft Defender XDR simplifica el proceso de detección, investigación y mitigación de amenazas para los usuarios, aplicaciones y datos, de modo que pueda revisar muchas alertas e incidentes desde un único panel de cristal, en un sistema XDR.

Para obtener más información, consulte Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

Septiembre de 2023

Más detección para eventos de Shadow IT (versión preliminar)

Defender for Cloud Apps ahora puede detectar eventos de red de Shadow IT detectados desde dispositivos de Defender para punto de conexión que funcionan en el mismo entorno que un proxy de red.

Para obtener más información, vea Detectar aplicaciones a través de Defender para punto de conexión cuando el punto de conexión está detrás de un proxy de red (versión preliminar) e Integrar Microsoft Defender para punto de conexión.

Frecuencia de NRT continua compatible con la tabla CloudAPPEvents (versión preliminar)

Defender for Cloud Apps ahora admite la frecuencia continua (NRT) para las reglas de detección mediante la tabla CloudAppEvents.

Establecer una detección personalizada para que se ejecute con frecuencia continua (NRT) le permite aumentar la capacidad de su organización para identificar amenazas más rápido. Para obtener más información, vea Crear y administrar reglas de detecciones personalizadas.

Agosto de 2023

Nuevas recomendaciones de seguridad en puntuación segura (versión preliminar)

Se han agregado nuevas recomendaciones de Microsoft Defender for Cloud Apps como acciones de mejora de puntuación segura de Microsoft. Para obtener más información, consulte Novedades de Puntuación segura de Microsoft y Puntuación de seguridad de Microsoft.

Actualizaciones del conector de Microsoft 365

Hemos realizado las siguientes actualizaciones para el conector de Microsoft 365 de Defender for Cloud Apps:

- (versión preliminar) Se ha actualizado la compatibilidad con SSPM con las nuevas recomendaciones de seguridad de cis benchmark .

- Alineó los nombres de las recomendaciones existentes para que coincidan con la prueba comparativa cis.

Para ver los datos relacionados, asegúrese de que ha configurado el conector de Microsoft 365. Para obtener más información, consulte Conexión de Microsoft 365 a Microsoft Defender for Cloud Apps.

Julio de 2023

Versión del recopilador de registros 0.255.0

Defender for Cloud Apps ha publicado la versión 0.255.0 del recopilador de registros de Defender for Cloud Apps, incluidas las actualizaciones de las dependencias amazon-corretto y openssl.

El nombre de archivo de la nueva versión es columbus-0.255.0-signed.jary el nombre de la imagen es mcaspublic.azurecr.io/public/mcas/logcollector, con la latest/0.255.0 etiqueta .

Para actualizar el recopilador de registros, asegúrese de detener el recopilador de registros en el entorno, quitar la imagen actual, instalar el nuevo y actualizar los certificados.

Para obtener más información, consulte Administración avanzada del recopilador de registros.

El conector de ServiceNow ahora admite la versión de Utah.

El conector Defender for Cloud Apps ServiceNow ahora admite la versión de ServiceNow Utah. Para obtener más información, consulte Conexión de ServiceNow a Microsoft Defender for Cloud Apps

Actualizaciones del conector de Google Workspace

El conector de Google Workspace ahora admite:

- (versión preliminar) Herramientas de administración de posturas de seguridad de SaaS (SSPM) para aumentar la visibilidad de las configuraciones incorrectas de posición de las aplicaciones SaaS en comparación con las configuraciones de aplicaciones ideales. Las características de SSPM le ayudan a reducir proactivamente el riesgo de infracciones y ataques sin necesidad de ser un experto en seguridad para cada plataforma.

- El control Habilitar autenticación multifactor . Para ver los datos relacionados, asegúrese de que ha configurado el conector de Google Workspace.

Para obtener más información, consulte Conexión de Google Workspace a Microsoft Defender for Cloud Apps.

Conectores personalizados con la plataforma de conector de aplicación abierta (versión preliminar)

Defender for Cloud Apps nueva plataforma de conector de aplicaciones abierta y sin código ayuda a los proveedores de SaaS a crear conectores de aplicaciones para sus aplicaciones SaaS.

Cree conectores Defender for Cloud Apps para ampliar las características de seguridad de aplicaciones en los ecosistemas SaaS del cliente, proteger los datos, mitigar los riesgos y reforzar la posición de seguridad general de SaaS.

Para obtener más información, consulte Microsoft Defender for Cloud Apps plataforma de conector de aplicaciones abierta.

Nuevos conectores de aplicaciones para Asana y Miro (versión preliminar)

Defender for Cloud Apps ahora admite conectores de aplicaciones integrados para Asana y Miro, que pueden contener datos críticos para su organización y, por tanto, son destinos de actores malintencionados. Conecte estas aplicaciones a Defender for Cloud Apps para obtener información mejorada sobre las actividades de los usuarios y la detección de amenazas con detecciones de anomalías basadas en aprendizaje automático.

Para más información, vea:

Consolidación de directivas de acceso y sesión

Defender for Cloud Apps ahora simplifica el trabajo con directivas de acceso y sesión. Anteriormente, para crear una directiva de sesión o acceso para una aplicación host, como Exchange, Teams o Gmail, los clientes tendrían que crear una directiva independiente para cualquier aplicación de recursos pertinente, como SharePoint, OneDrive o Google Drive. A partir del 11 de julio de 2023, ahora solo es necesario crear una sola directiva en la aplicación hospedada.

Para más información, vea:

- Controlar las aplicaciones en la nube con directivas

- Directivas de acceso en Microsoft Defender for Cloud Apps

- Directivas de sesión

Redirección automática a Microsoft Defender XDR (versión preliminar)

Ahora, los clientes que usan características en versión preliminar se redirigen automáticamente a Microsoft Defender XDR desde el portal de Microsoft Defender for Cloud Apps clásico. Los administradores todavía pueden actualizar la configuración de redirección según sea necesario para continuar usando el portal de Defender for Cloud Apps clásico.

Para obtener más información, vea Redirigir cuentas de Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Junio de 2023

Nota:

A partir de junio de 2023, las actualizaciones para la gobernanza de aplicaciones se enumeran junto con otras características de Microsoft Defender para la nube. Para obtener información sobre las versiones anteriores, consulte Novedades del complemento de gobernanza de aplicaciones para Defender for Cloud Apps.

Nuevas direcciones IP para los controles de acceso y sesión

Se han actualizado las direcciones IP usadas para nuestros servicios de acceso y controles de sesión. Asegúrese de actualizar la lista de permitidos del firewall en consecuencia para mantener el servicio totalmente funcional. Las direcciones recién agregadas incluyen:

| Centro de datos | Direcciones IP públicas |

|---|---|

| Sur de Brasil | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| Oeste de EE. UU. 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Norte de Europa | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Centro de Canadá | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Asia Oriental | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Suroeste de Australia | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Centro de India | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Sudeste de Asia | 20.24.14.233 |

| Centro de Francia | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Oeste de Europa | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Oeste de Reino Unido | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| Este de EE. UU. | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Para obtener más información, vea Requisitos de red.

La gobernanza de aplicaciones ya está disponible como parte de Defender for Cloud Apps licencia

La gobernanza de aplicaciones ahora se incluye como parte de las licencias de Microsoft Defender for Cloud Apps y ya no requiere una licencia de complemento.

En Microsoft Defender Portal, vaya a Configuración Aplicaciones > en la nube > Estado del servicio de gobernanza > de aplicaciones para habilitar la gobernanza de aplicaciones si está disponible o regístrese en la lista de espera.

Los titulares existentes de licencias de prueba para el complemento de gobernanza de aplicaciones tienen hasta el 31 de julio de 2023 para habilitar la alternancia y conservar el acceso a la gobernanza de la aplicación.

Para más información, vea:

- Defender for Cloud Apps de gobernanza de aplicaciones en Microsoft Defender XDR

- Active la gobernanza de aplicaciones para Microsoft Defender for Cloud Apps.

Convergencia de OAuth de gobernanza de aplicaciones

Para los clientes que han habilitado la gobernanza de aplicaciones, tenemos funcionalidades consolidadas de supervisión y cumplimiento de directivas para todas las aplicaciones de OAuth en la gobernanza de aplicaciones.

En Microsoft Defender Portal, hemos combinado todas las funcionalidades originalmente en Aplicaciones > en la nube Aplicaciones de OAuth en Gobernanza de aplicaciones, donde puede administrar todas las aplicaciones de OAuth en un único panel.

Para obtener más información, consulte Visualización de las aplicaciones.

Experiencia de búsqueda mejorada para actividades de aplicaciones de OAuth

La gobernanza de aplicaciones ahora facilita la búsqueda con datos de la aplicación al siguiente nivel, ya que proporciona información más detallada sobre la aplicación de OAuth, lo que ayuda a su SOC a identificar las actividades de una aplicación y los recursos a los que ha accedido.

Las conclusiones de aplicaciones de OAuth incluyen:

- Consultas integradas que ayudan a simplificar la investigación

- Visibilidad de los datos mediante la vista de resultados

- La capacidad de incluir datos de aplicaciones de OAuth como los detalles de actividad de recursos, aplicaciones, usuarios y aplicaciones en detecciones personalizadas.

Para obtener más información, consulte Búsqueda de amenazas en las actividades de la aplicación.

Actualización de la higiene de aplicaciones con Microsoft Entra

A partir del 1 de junio de 2023, la administración de aplicaciones sin usar, credenciales sin usar y credenciales que expiran solo estarán disponibles para los clientes de gobernanza de aplicaciones con Microsoft Entra Workload Identities Premium.

Para obtener más información, consulte Protección de aplicaciones con características de higiene de aplicaciones y ¿Qué son las identidades de carga de trabajo?.

Mayo de 2023

Las directivas que generan comportamiento ya no generan alertas (versión preliminar). A partir del 28 de mayo de 2023, las directivas que generan comportamientos en Microsoft Defender XDR búsqueda avanzada no generan alertas. Las directivas siguen generando comportamientos independientemente de que se habiliten o deshabiliten en la configuración del inquilino.

Para obtener más información, consulte Investigación de comportamientos con búsqueda avanzada (versión preliminar).

Aplicaciones no bloqueables (versión preliminar): para evitar que los usuarios causen accidentalmente tiempo de inactividad, Defender for Cloud Apps ahora impide que bloquee los servicios de Microsoft críticos para la empresa. Para obtener más información, consulte Gobernanza de las aplicaciones detectadas.

Abril de 2023

Defender for Cloud Apps versión 251-252

domingo, 30 de abril de 2023

La integración Microsoft Defender for Cloud Apps en Microsoft Defender XDR está disponible con carácter general (GA). Para obtener más información, consulte Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

La opción de redireccionamiento automático es Disponibilidad general (GA). Los administradores pueden usar esta opción para redirigir a los usuarios desde el portal de Defender for Cloud Apps independiente a Microsoft Defender XDR.

De forma predeterminada, esta opción se establece en Desactivado. Los administradores deben participar explícitamente cambiando el botón de alternancia a Activado para usar exclusivamente la experiencia de Microsoft Defender XDR.

Para obtener más información, vea Redirigir cuentas de Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Actualizaciones de páginas de configuración:

Las funcionalidades de las páginas siguientes están totalmente integradas en Microsoft Defender XDR y, por lo tanto, no tienen su propia experiencia independiente en Microsoft Defender XDR:

- Configuración > Azure AD Identity Protection

- Configuración de la > gobernanza de aplicaciones

- Configuración > Microsoft Defender for Identity

Las páginas siguientes están planeadas para su desuso junto con el portal de Microsoft Defender for Cloud Apps:

- Configuración Exportar > configuración

- Registro de actividad > Registro de tráfico web

Defender for Cloud Apps versión 250

24 de abril de 2023

Conector de aplicación zoom para SSPM (versión preliminar pública)

Las aplicaciones de Defender for Cloud ahora admiten un nuevo conector de Zoom App para SSPM. Para obtener más información, consulte Conexión de Zoom a Microsoft Defender for Cloud Apps.

2 de abril de 2023

- Nuevo tipo de datos "comportamientos" en Microsoft Defender XDR búsqueda avanzada (versión preliminar)

Para mejorar nuestra protección contra amenazas y reducir la fatiga de alertas, hemos agregado una nueva capa de datos denominada "comportamientos" a la experiencia de Microsoft Defender for Cloud Apps en Microsoft Defender XDR búsqueda avanzada. Esta característica está pensada para proporcionar información relevante para las investigaciones mediante la identificación de anomalías u otras actividades que pueden estar relacionadas con escenarios de seguridad, pero no indican necesariamente una actividad malintencionada o un incidente de seguridad. En esta primera fase, algunas de las Microsoft Defender de detecciones de anomalías de cloud app también se presentarán como comportamientos. En fases futuras, estas detecciones solo generarán comportamientos y no alertas. Para obtener más información, consulte Investigación de comportamientos con búsqueda avanzada (versión preliminar).

Marzo de 2023

Defender for Cloud Apps versión 249

19 de marzo de 2023

-

Redireccionamiento automático de Microsoft Defender for Cloud Apps al portal de Microsoft Defender (versión preliminar)

Un nuevo botón de alternancia de redirección automática permite desencadenar el redireccionamiento automático de Microsoft Defender for Cloud Apps a Microsoft Defender XDR. Una vez habilitada la configuración de redirección, los usuarios que accedan al portal de Microsoft Defender for Cloud Apps se enrutarán automáticamente al portal de Microsoft Defender. El valor predeterminado de alternancia se establece en Desactivado y los administradores deben participar explícitamente en el redireccionamiento automático y empezar a usar el Microsoft Defender XDR exclusivamente. Todavía tiene la opción de no participar en las experiencias de Microsoft Defender XDR y usar Microsoft Defender for Cloud Apps portal independiente. Esto se puede hacer desactivando el botón de alternancia. Para obtener más información, vea Redirigir cuentas de Microsoft Defender for Cloud Apps a Microsoft Defender XDR.

Versión de marzo de 2023 de gobernanza de aplicaciones

- Versión preliminar pública de la protección de aplicaciones: La gobernanza de aplicaciones ahora proporciona información y funcionalidad de directivas para aplicaciones sin usar, aplicaciones con credenciales sin usar y aplicaciones con credenciales que expiran. Cada una de estas características tiene una directiva predefinida de fábrica y también puede definir sus propias directivas personalizadas. Puede exportar estas conclusiones de la lista de aplicaciones para facilitar la creación de informes y la evaluación de la evaluación de prioridades en toda la organización.

Defender for Cloud Apps versión 248

5 de marzo de 2023

Tiempo de carga más rápido para las sesiones protegidas

Hemos realizado mejoras significativas en el tiempo de carga de las páginas web protegidas por directivas de sesión. Los usuarios finales que tienen como ámbito las directivas de sesión, ya sea desde un dispositivo móvil o de escritorio, ahora pueden disfrutar de una experiencia de exploración más rápida y sin problemas. Hemos visto una mejora de entre el 10 % y el 40 %, en función de la aplicación, la red y la complejidad de la página web.Compatibilidad con la versión de Tokyo ServiceNow

El conector de Defender for Cloud Apps para ServiceNow ahora admite la versión de ServiceNow Tokyo. Con esta actualización, puede proteger las versiones más recientes de ServiceNow mediante Defender for Cloud Apps. Para obtener más información, consulte Conexión de ServiceNow a Microsoft Defender for Cloud Apps.

Febrero de 2023

Versión de febrero de 2023 de gobernanza de aplicaciones

- Experiencia mejorada de investigación de alertas: La gobernanza de aplicaciones ahora proporciona información adicional que los administradores necesitan para investigar y corregir incidentes y alertas. Esta mejora incluye más detalles en What happened (Qué ocurrió) y Recommended actions in the alert story on Microsoft Defender XDR alert pages (Acciones recomendadas en el artículo de alertas en Microsoft Defender XDR páginas de alertas). Esta información está disponible para todas las alertas de gobernanza de aplicaciones, incluidas las alertas desencadenadas por reglas de detección de amenazas, directivas predefinidas y directivas definidas por el usuario. Obtenga más información sobre la experiencia de alerta mejorada.

- Características de protección de aplicaciones de gobernanza de aplicaciones en versión preliminar pública: App Governance insights and controls on unused apps, apps with unused credentials y apps with expiring credentials launched to public preview el 15 de febrero de 2023. Los administradores pueden ordenar, filtrar y exportar la fecha de último uso de la aplicación, las credenciales no utilizadas desde entonces y la fecha de expiración de las credenciales. Una directiva predefinida para aplicaciones no utilizadas, aplicaciones con credenciales sin usar y aplicaciones con credenciales que expiran aparece de fábrica.

Defender for Cloud Apps versión 246 y 247

19 de febrero de 2023

Las funcionalidades de administración de posturas de seguridad de SaaS (SSPM) actualizan anuncios (disponibilidad general y versión preliminar pública)

Hemos realizado importantes mejoras en nuestra gobernanza y protección de aplicaciones de software como servicio (SaaS) de terceros. Estas mejoras incluyen evaluaciones para identificar configuraciones de seguridad de riesgo mediante Microsoft Defender for Cloud Apps y una integración más fluida en la experiencia puntuación segura de Microsoft. Ya hemos publicado Salesforce y ServiceNow para la disponibilidad general, mientras que Okta, GitHub, Citrix ShareFile y DocuSign están actualmente en versión preliminar pública. Para obtener más información, consulte Conexión de aplicaciones para obtener visibilidad y control con Microsoft Defender for Cloud Apps.Las acciones de gobernanza de directivas de detección de malware ahora están disponibles (versión preliminar)

Las acciones automáticas para los archivos detectados por la directiva de detección de malware ahora están disponibles como parte de la configuración de la directiva. Las acciones difieren de la aplicación a la aplicación. Para obtener más información, consulte Acciones de gobernanza de malware (versión preliminar).Actualización de la versión del recopilador de registros

Hemos publicado una nueva versión del recopilador de registros con las correcciones de vulnerabilidades más recientes.

Nueva versión: columbus-0.246.0-signed.jar

Nombre de la imagen: etiqueta mcaspublic.azurecr.io/public/mcas/logcollector: latest/0.246.0 image id: eeb3c4f1a64cLa imagen de Docker se recompiló con estas actualizaciones:

Nombre de dependencia Desde la versión A la versión Comentarios amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s La serie 1.1.1 está disponible y se admite hasta el 11 de sep de 2023. Ftpd puro 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 fue lanzado en noviembre de 2022 org.jacoco 0.7.9 0.8.8 Versión 0.8.8 del 5 de abril de 2022 Para empezar a usar la nueva versión, debe detener los recopiladores de registros, quitar la imagen actual e instalar la nueva.

Para comprobar que se está ejecutando la nueva versión, ejecute el siguiente comando dentro del contenedor de Docker:

cat /var/adallom/versions | grep columbus-

Enero de 2023

Defender for Cloud Apps versión 244 y 245

22 de enero de 2023

-

Directiva de archivos: exploración de varios SIT

Defender for Cloud Apps ya incluye la capacidad de explorar coincidencias de archivos de directiva que contienen tipos de información confidencial (SIT). Ahora, Defender for Cloud Apps también permite diferenciar entre varios SIT en la misma coincidencia de archivo. Esta característica, conocida como evidencia breve, permite Defender for Cloud Apps administrar y proteger mejor la información confidencial de su organización. Para obtener más información, consulte Examen de pruebas (versión preliminar).

Novedades realizado en 2022

Nota:

A partir del 28 de agosto de 2022, los usuarios a los que se les asignó un rol de lector de seguridad de AD Azure no podrán administrar las alertas de Microsoft Defender for Cloud Apps. Para seguir administrando alertas, el rol del usuario debe actualizarse a un operador de seguridad de Azure AD.

Defender for Cloud Apps versión 240, 241, 242 y 243

25 de diciembre de 2022

-

Azure protección de identidades de AD

Azure alertas de protección de identidades de AD llegan directamente a Microsoft Defender XDR. Las directivas de Microsoft Defender for Cloud Apps no afectarán a las alertas del Portal de Microsoft Defender. Azure directivas de protección de identidades de AD se quitarán gradualmente de la lista de directivas de aplicaciones en la nube en Microsoft Defender Portal. Para configurar alertas de estas directivas, consulte Configuración de Azure servicio de alertas IP de AD.

Defender for Cloud Apps versión 237, 238 y 239

30 de octubre de 2022

La integración nativa de Microsoft Defender for Cloud Apps en Microsoft Defender XDR ahora está en versión preliminar pública

Toda la experiencia de Defender for Cloud Apps en Microsoft Defender XDR ya está disponible para la versión preliminar pública.SecOps y los administradores de seguridad experimentan estas principales ventajas:

- Tiempo y costos ahorrados

- Experiencia de investigación holística

- Datos y señales adicionales en la búsqueda avanzada

- Protección integrada en todas las cargas de trabajo de seguridad

Para obtener más información, consulte Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

Versión de octubre de 2022 de gobernanza de aplicaciones

- Se han agregado conclusiones y correcciones para el contenido confidencial: la gobernanza de aplicaciones proporciona información y funcionalidades de corrección automatizadas a través de directivas predefinidas y personalizadas para las aplicaciones que acceden al contenido con etiquetas de Microsoft Purview Information Protection. Los administradores de empresa ahora tienen visibilidad sobre las cargas de trabajo a las que acceden estas aplicaciones y si acceden a datos confidenciales en estas cargas de trabajo. Con las directivas predefinidas y personalizadas, se alerta a los administradores sobre las aplicaciones que han intentado acceder a datos confidenciales. Además, la gobernanza de aplicaciones puede desactivar automáticamente las aplicaciones no compatibles.

- Cobertura expandida para incluir todas las aplicaciones que no son Graph API: la gobernanza de aplicaciones ha ampliado la cobertura para proteger más aplicaciones en el inquilino. Además de las aplicaciones de OAuth que usan Microsoft Graph API, la gobernanza de aplicaciones ahora proporciona visibilidad y protección para todas las aplicaciones de OAuth registradas en Microsoft Entra ID. Obtenga más información sobre la cobertura de gobernanza de aplicaciones.

Defender for Cloud Apps versión 236

18 de septiembre de 2022

-

El conector de egnyte API está disponible con carácter general

El conector de Egnyte API está disponible con carácter general, lo que le proporciona una visibilidad y un control más profundos sobre el uso de la aplicación egnyte por parte de su organización. Para obtener más información, consulte Cómo Defender for Cloud Apps ayuda a proteger el entorno de Egnyte.

Defender for Cloud Apps versión 235

4 de septiembre de 2022

Actualización de la versión del recopilador de registros

Hemos publicado una nueva versión del recopilador de registros con las correcciones de vulnerabilidades más recientes.Nueva versión: columbus-0.235.0-signed.jar

Cambios principales:

- La imagen de Docker se recompiló con las actualizaciones más recientes

- La biblioteca de Openssl se actualizó de 1.1.1l a 1.1.1q

- fasterxml.jackson.core.version se actualizó de 2.13.1 a 2.13.3

Si desea actualizar la versión, detenga los recopiladores de registros, quite la imagen actual e instale uno nuevo.

Para comprobar la versión, ejecute este comando dentro del contenedor de Docker:cat var/adallom/versions | grep columbus-

Para obtener más información, consulte Configuración de la carga automática de registros para informes continuos.Incorporación de la aplicación a los controles de sesión (versión preliminar)

Se ha mejorado el proceso de incorporación de una aplicación que se va a usar para los controles de sesión y debe aumentar la tasa de éxito del proceso de incorporación. Para incorporar una aplicación:- Vaya a la lista Control de aplicaciones de acceso condicional en Configuración ->Control de aplicaciones de acceso condicional.

- Después de seleccionar Incorporar con el control de sesión, se le mostrará un formulario Editar esta aplicación .

- Para incorporar la aplicación a los controles de sesión, debe seleccionar la opción Usar la aplicación con controles de sesión .

Para obtener más información, consulte Implementación del control de aplicaciones de acceso condicional para aplicaciones de catálogo con Azure AD.

Defender for Cloud Apps versión 234

21 de agosto de 2022

Paridad de características entre ofertas comerciales y gubernamentales

Hemos consolidado el flujo que permite consumir Microsoft Defender for Cloud Apps datos a través de Microsoft Defender XDR. Para consumir estos datos en Microsoft Defender for Cloud, se debe usar Microsoft Defender XDR. Para obtener más información, consulte Microsoft Defender XDR ofrece una experiencia XDR unificada a los clientes de GCC, GCC High y DoD y Conexión de datos Microsoft Defender XDR a Microsoft Sentinel.Protección de aplicaciones que usan puertos no estándar con controles de sesión

Esta característica permite Microsoft Defender for Cloud Apps aplicar directivas de sesión para las aplicaciones que usan números de puerto distintos de 443. Splunk y otras aplicaciones que usen puertos distintos de 443 ahora serán aptos para el control de sesión.

No hay ningún requisito de configuración para esta característica. La característica está actualmente en modo de vista previa. Para obtener más información, consulte Protección de aplicaciones con Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional.

Defender for Cloud Apps versión 232 y 233

7 de agosto de 2022

-

Técnicas de MITRE

Las detecciones de anomalías de protección contra amenazas Defender for Cloud Apps ahora incluirán técnicas mitre y subtecniques cuando proceda, además de la táctica de MITRE que ya existe. Estos datos también estarán disponibles en el panel lateral de la alerta en Microsoft Defender XDR. Para obtener más información, consulte Cómo investigar alertas de detección de anomalías.

Importante

Desuso de los dominios de sufijo de proxy antiguos para los controles de sesión (lanzamiento gradual)

A partir del 15 de septiembre de 2022, Defender for Cloud Apps ya no admitirá dominios de sufijo en el formulario<appName>.<region>.cas.ms.

En noviembre de 2020, pasamos a dominios de sufijo en forma de , pero todavía proporcionamos tiempo de <appName>.mcas.msgracia para cambiar de los sufijos antiguos.

Los usuarios finales tendrán muy pocas posibilidades de encontrar problemas de navegación en este dominio. Sin embargo, puede haber situaciones en las que puedan tener problemas, por ejemplo, si los marcadores se guardan en el formulario de dominio antiguo o un vínculo antiguo se almacena en algún lugar.

Si los usuarios encuentran el siguiente mensaje:

La conexión para este sitio no es segura.

missing.cert.microsoft.sharepoint.com.us.cas.ms envió una respuesta no válida

Deben reemplazar manualmente la sección .<region>.cas.ms url por .mcas.us.

Versión de julio de 2022 de gobernanza de aplicaciones

- Se agregaron directivas más predefinidas: la gobernanza de aplicaciones publicó cinco directivas más predefinidas para detectar comportamientos anómalo de la aplicación. Estas directivas se activan de forma predeterminada, pero puede desactivarlas si lo desea. Más información aquí

- Nueva biblioteca de vídeo: la gobernanza de aplicaciones ha creado una nueva biblioteca de vídeos cortos sobre las características de gobernanza de aplicaciones, cómo usarlos e información sobre cómo obtener más información. Compruébalo aquí

- Disponibilidad general de integración de puntuación segura: la integración de Puntuación segura de Microsoft con el complemento de gobernanza de aplicaciones (AppG) para Microsoft Defender for Cloud Apps (MDA) ha alcanzado la disponibilidad general. Los clientes de AppG ahora reciben recomendaciones en Puntuación segura, lo que les ayuda a proteger sus aplicaciones de OAuth de Microsoft 365. ¿Por qué es importante esta integración? Puntuación segura es una representación de la posición de seguridad de una organización y un punto de entrada a varias oportunidades para mejorar esa posición. Al seguir las recomendaciones de puntuación de seguridad, los clientes mejoran la resistencia frente a amenazas conocidas y emergentes. AppG es una funcionalidad de administración de directivas y seguridad diseñada para aplicaciones habilitadas para OAuth que acceden a datos de Microsoft 365. Con una integración profunda en las cargas de trabajo y las funcionalidades de detección de amenazas, AppG es adecuado para reducir significativamente las superficies de ataque de gran tamaño en los ecosistemas de aplicaciones empresariales. Al seguir las recomendaciones relacionadas con AppG y habilitar la configuración de directiva propuesta, las empresas pueden proteger tanto las aplicaciones como los datos contra el uso indebido y la actividad real de actores incorrectos.

Defender for Cloud Apps versión 231

10 de julio de 2022

-

Hash de malware disponible para SharePoint y OneDrive (versión preliminar)

Además de los hashes de archivo disponibles para el malware detectado en aplicaciones de almacenamiento que no son de Microsoft, ahora las nuevas alertas de detección de malware proporcionan hashes para el malware detectado en SharePoint y OneDrive. Para obtener más información, consulte Detección de malware.

Defender for Cloud Apps versión 230

26 de junio de 2022

-

Funcionalidades de administración de posturas de seguridad de SaaS para Salesforce y ServiceNow

Las evaluaciones de la posición de seguridad están disponibles para Salesforce y ServiceNow. Para obtener más información, consulte Administración de la posición de seguridad para aplicaciones SaaS.

Defender for Cloud Apps versión 227, 228 y 229

martes, 14 de junio de 2022

mejoras de auditoría de Administración

Se han agregado actividades de administración Defender for Cloud Apps adicionales:- Estado de supervisión de archivos: encendido/apagado

- Creación y eliminación de directivas

- La edición de directivas se ha enriquecido con más datos

- administración de Administración: agregar y eliminar administradores

Para cada una de las actividades enumeradas anteriormente, puede encontrar los detalles en el registro de actividad. Para obtener más información, consulte Administración auditoría de actividad.

DocuSign API Connector está disponible con carácter general

El conector de la API DocuSign está disponible con carácter general, lo que proporciona una mayor visibilidad y control sobre el uso de la aplicación DocuSign por parte de su organización. Para obtener más información, consulte Cómo Defender for Cloud Apps ayuda a proteger el entorno de DocuSign.

Versión de mayo de 2022 de gobernanza de aplicaciones

- Disponibilidad general de directivas predefinidas: la gobernanza de aplicaciones publicó un conjunto de directivas predefinidas para detectar comportamientos anómalo de la aplicación. Estas directivas se activan de forma predeterminada, pero puede desactivarlas si lo desea. Más información aquí

- Disponibilidad general de la carga de trabajo de Teams: la gobernanza de aplicaciones agregó información, funcionalidades de directiva y gobernanza para la carga de trabajo de Teams. Puede ver el uso de datos, el uso de permisos y crear directivas sobre los permisos y el uso de Teams.

- Alertas de gobernanza de aplicaciones unificadas en las colas de alertas e incidentes M365D: la cola de alertas de gobernanza de aplicaciones se ha unificado con la experiencia de alertas de Microsoft Defender XDR y se agregan a incidentes.

Defender for Cloud Apps versión 226

1 de mayo de 2022

-

Mejoras en la detección de malware para aplicaciones de almacenamiento que no son de Microsoft

Defender for Cloud Apps ha introducido mejoras importantes en el mecanismo de detección de aplicaciones de almacenamiento que no son de Microsoft. Esto reduce el número de alertas de falsos positivos.

Defender for Cloud Apps versión 225

24 de abril de 2022

-

Compatibilidad con versiones de Rome y San Diego ServiceNow

El conector de Defender for Cloud Apps para ServiceNow ahora admite las versiones de Roma y San Diego de ServiceNow. Con esta actualización, puede proteger las versiones más recientes de ServiceNow mediante Defender for Cloud Apps. Para obtener más información, consulte Conexión de ServiceNow a Microsoft Defender for Cloud Apps.

Defender for Cloud Apps versión 222, 223 y 224

3 de abril de 2022

-

Niveles de gravedad actualizados para detecciones de anomalías Defender for Cloud Apps

Los niveles de gravedad de Defender for Cloud Apps alertas de detección de anomalías integradas se cambian para reflejar mejor el nivel de riesgo en caso de alertas verdaderas positivas. Los nuevos niveles de gravedad se pueden ver en la página directivas: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps versión 221

20 de febrero de 2022

-

Conector de la aplicación Egnyte disponible en versión preliminar pública

Un nuevo conector de aplicación para Egnyte está disponible en versión preliminar pública. Ahora puede conectar Microsoft Defender for Cloud Apps a Atlassian para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Egnyte a Microsoft Defender for Cloud Apps (versión preliminar).

Defender for Cloud Apps versión 220

6 de febrero de 2022

-

Nuevo recopilador de registros de Cloud Discovery

El recopilador de registros de Cloud Discovery se ha actualizado a Ubuntu 20.04. Para instalarlo, consulte Configuración de la carga automática de registros para informes continuos.

Defender for Cloud Apps versión 218 y 219

23 de enero de 2022

-

Conector de aplicaciones atlassianas disponible en versión preliminar pública

Un nuevo conector de aplicación para Atlassian está disponible en versión preliminar pública. Ahora puede conectar Microsoft Defender for Cloud Apps a Atlassian para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Atlassian a Microsoft Defender for Cloud Apps (versión preliminar).

Novedades realizado en 2021

Defender for Cloud Apps versión 216 y 217

26 de diciembre de 2021

Actividades que no son de Microsoft en la búsqueda avanzada

Las actividades de aplicaciones que no son de Microsoft ahora se incluyen en la tabla CloudAppEvent en Microsoft Defender XDR búsqueda avanzada. Para obtener más información, consulte la entrada de blog Microsoft Defender XDR Tech Community.El conector de LA API de NetDocuments ahora está en disponibilidad general

El conector de LA API de NetDocuments está en disponibilidad general, lo que le proporciona más visibilidad y control sobre cómo se usa la aplicación NetDocument en su organización. Para obtener más información, vea How Cloud App Security helps protect your NetDocuments

Defender for Cloud Apps versión 214 y 215

28 de noviembre de 2021

-

Conector de la aplicación NetDocuments disponible en versión preliminar pública

Un nuevo conector de aplicaciones para NetDocuments está disponible en versión preliminar pública. Ahora puede conectar Microsoft Defender for Cloud Apps a NetDocuments para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de NetDocuments a Microsoft Defender for Cloud Apps.

Cloud App Security versión 212 y 213

31 de octubre de 2021

Los viajes imposibles, la actividad de países o regiones poco frecuentes, la actividad de direcciones IP anónimas y la actividad de alertas de direcciones IP sospechosas no se aplicarán en los inicios de sesión con errores.

Después de una revisión de seguridad exhaustiva, decidimos separar el control de inicio de sesión con errores de las alertas mencionadas anteriormente. A partir de ahora, solo se desencadenarán con casos de inicio de sesión correctos y no con inicios de sesión o intentos de ataque incorrectos. La alerta de inicio de sesión con errores masivos se seguirá aplicando si hay una gran cantidad anómala de intentos de inicio de sesión erróneos en un usuario. Para obtener más información, consulte Análisis de comportamiento y detección de anomalías.Nueva detección de anomalías: ISP inusual para una aplicación de OAuth

Hemos ampliado nuestras detecciones de anomalías para incluir la adición sospechosa de credenciales con privilegios a una aplicación de OAuth. La nueva detección ya está disponible de forma inmediata y se habilita automáticamente. La detección puede indicar que un atacante ha puesto en peligro la aplicación y la usa para actividades malintencionadas. Para obtener más información, vea ISP inusual para una aplicación de OAuth.Nueva detección: actividad desde direcciones IP asociadas a la difusión de contraseñas

Esta detección compara las direcciones IP que realizan actividades correctas en las aplicaciones en la nube con las direcciones IP identificadas por los orígenes de inteligencia sobre amenazas de Microsoft como ataques de difusión de contraseña recientemente. Alerta sobre los usuarios que fueron víctimas de campañas de difusión de contraseñas y que lograron acceder a las aplicaciones en la nube desde esas direcciones IP malintencionadas. Esta nueva alerta la genera la directiva Actividad existente de direcciones IP sospechosas . Para obtener más información, consulte Actividad desde direcciones IP sospechosas.Los conectores de La API de Smartsheet y OneLogin están ahora en disponibilidad general

Los conectores de Api de Smartsheet y OneLogin ahora están en disponibilidad general. Ahora puede conectar Microsoft Cloud App Security a Smartsheet y a OneLogin para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Smartsheet y Connect OneLogin.Integración de New Shadow IT con Open Systems

Hemos agregado la integración nativa con Open Systems que le proporciona visibilidad de Shadow IT sobre el uso y el control de la aplicación sobre el acceso a la aplicación. Para obtener más información, consulte Integración de Cloud App Security con Open Systems.

Cloud App Security versión 209, 210 y 211

10 de octubre de 2021

El conector de la API de Slack está ahora en disponibilidad general

El conector de la API de Slack está en disponibilidad general, lo que le proporciona más visibilidad y control sobre cómo se usa la aplicación en su organización. Para obtener más información, consulte Cómo Cloud App Security ayuda a proteger Slack Enterprise.Nueva experiencia de advertencia para aplicaciones supervisadas con Microsoft Defender para punto de conexión ahora está en disponibilidad general

Cloud App Security ha ampliado su integración nativa con Microsoft Defender para punto de conexión. Ahora puede aplicar el bloqueo temporal en el acceso a las aplicaciones marcadas como supervisadas mediante la funcionalidad de protección de red de Microsoft Defender para punto de conexión. Los usuarios finales pueden omitir el bloque. El informe de omisión de bloques está disponible en Cloud App Security experiencia de aplicación detectada. Para más información, vea:Nueva experiencia de aplicación detectada en disponibilidad general

Como parte de la mejora continua de nuestras experiencias de entidad, presentamos una experiencia de aplicación detectada modernizada para cubrir las aplicaciones web detectadas y las aplicaciones de OAuth y proporcionar una vista unificada de una entidad de aplicación. Para obtener más información, consulte la página Trabajar con la aplicación.

Cloud App Security versión 208

22 de agosto de 2021

Nueva experiencia de aplicación detectada en versión preliminar pública

Como parte de la mejora continua de nuestras experiencias de entidad, presentamos una experiencia de aplicación detectada modernizada para cubrir las aplicaciones web detectadas y las aplicaciones de OAuth y proporcionar una vista unificada de una entidad de aplicación. Para obtener más información, consulte la página Trabajar con la aplicación.Complemento de gobernanza de aplicaciones para Cloud App Security disponible en versión preliminar pública

El complemento de gobernanza de aplicaciones para Microsoft Cloud App Security es una funcionalidad de administración de directivas y seguridad diseñada para aplicaciones habilitadas para OAuth que acceden a datos de Microsoft 365 a través de las API de Microsoft Graph. La gobernanza de aplicaciones proporciona visibilidad completa, corrección y gobernanza sobre cómo estas aplicaciones acceden, usan y comparten los datos confidenciales almacenados en Microsoft 365 a través de información accionable y alertas y acciones automatizadas de directivas. Para más información:Conector de la aplicación Smartsheet disponible en versión preliminar pública

Hay un nuevo conector de aplicación para Smartsheet disponible en versión preliminar pública. Ahora puede conectar Microsoft Cloud App Security a Smartsheet para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Smartsheet a Microsoft Cloud App Security.

Cloud App Security versión 207

8 de agosto de 2021

-

Nueva experiencia de advertencia para aplicaciones supervisadas con Microsoft Defender para punto de conexión (versión preliminar pública)

Cloud App Security ha ampliado su integración nativa con Microsoft Defender para punto de conexión (MDE). Ahora puede aplicar el bloqueo temporal en el acceso a las aplicaciones marcadas como supervisadas mediante la funcionalidad de protección de red de Microsoft Defender para punto de conexión. Los usuarios finales pueden omitir el bloque. El informe de omisión de bloques está disponible en Cloud App Security experiencia de aplicación detectada. Para más información, vea:

Cloud App Security versión 206

25 de julio de 2021

-

Nuevo analizador de registros de Open Systems de Cloud Discovery

Cloud Discovery de Cloud App Security analiza una amplia gama de registros de tráfico para clasificar y puntuar las aplicaciones. Ahora Cloud Discovery incluye un analizador de registros integrado para admitir el formato Open Systems. Para obtener una lista de analizadores de registros admitidos, consulte Firewalls y servidores proxy admitidos.

Cloud App Security versión 205

11 de julio de 2021

Conector de aplicaciones de Zendesk disponible en versión preliminar pública

Un nuevo conector de aplicaciones para Zendesk está disponible en versión preliminar pública. Ahora puede conectar Microsoft Cloud App Security a Zendesk para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Zendesk.Nuevo analizador de Cloud Discovery para Wandera

Cloud Discovery en Cloud App Security analiza una amplia gama de registros de tráfico para clasificar y puntuar aplicaciones. Ahora, Cloud Discovery incluye un analizador de registros integrado para admitir el formato Wandera. Para obtener una lista de analizadores de registros admitidos, consulte Firewalls y servidores proxy admitidos.

Cloud App Security versión 204

27 de junio de 2021

-

Conectores de aplicaciones de Slack y OneLogin disponibles en versión preliminar pública

Los nuevos conectores de aplicaciones ya están disponibles para Slack y OneLogin en versión preliminar pública. Ahora puede conectar Microsoft Cloud App Security a Slack y a OneLogin para supervisar y proteger a los usuarios y las actividades. Para obtener más información, consulte Conexión de Slack y Connect OneLogin.

Cloud App Security versión 203

13 de junio de 2021

Exponer publicador comprobado que indica en aplicaciones de OAuth de O365

Cloud App Security ahora se indica si Microsoft ha comprobado un publicador de una aplicación OAuth de Microsoft 365 para habilitar una mayor confianza en la aplicación. Esta característica está en un lanzamiento gradual. Para obtener más información, vea Trabajar con la página de la aplicación OAuth.Azure administrador de Cloud App Security de Active Directory

Se ha agregado un rol de administrador de Cloud App Security a Azure Active Directory (Azure AD), lo que permite que la asignación de funcionalidades de administrador global Cloud App Security solo a través de Azure AD. Para obtener más información, consulte Roles de Microsoft 365 y Azure AD con acceso a Cloud App Security.Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Exportación de dominios de aplicación y etiquetas personalizados por aplicación detectada

La exportación a CSV en la página de aplicaciones detectadas ahora incluye las etiquetas de aplicación personalizadas de la aplicación y los dominios web asociados. Para obtener más información, consulte Trabajar con aplicaciones detectadas.Importante

Dirección URL de proxy mejorada para controles de acceso (implementación gradual)

A partir de principios de julio de 2021, cambiaremos nuestro punto de conexión de acceso de<mcas-dc-id>.access-control.cas.msaaccess.mcas.ms. Asegúrese de actualizar las reglas del dispositivo de red antes de finales de junio, ya que esto puede provocar problemas de acceso. Para obtener más información, vea Controles de acceso y sesión.

Cloud App Security versión 200, 201 y 202

30 de mayo de 2021

-

Contexto de autenticación (autenticación paso a paso) en versión preliminar pública

Hemos agregado la capacidad de proteger a los usuarios que trabajan con recursos propietarios y con privilegios al requerir que Azure directivas de acceso condicional de AD se vuelvan a evaluar en la sesión. Por ejemplo, si se detecta un cambio en la dirección IP porque un empleado de una sesión altamente confidencial se ha movido de la oficina a la cafetería de abajo, se puede configurar el paso a paso hacia arriba para volver a autenticar a ese usuario. Para obtener más información, vea Requerir autenticación de paso a paso (contexto de autenticación) tras una acción de riesgo.

Cloud App Security versión 199

18 de abril de 2021

Disponibilidad del panel de estado del servicio

El panel de estado del servicio de Cloud App Security mejorado ya está disponible en el portal de Administración de Microsoft 365 para los usuarios con permisos de supervisión del estado del servicio. Obtenga más información sobre los roles de Administración de Microsoft 365. En el panel, puede configurar las notificaciones, lo que permite que los usuarios pertinentes permanezcan actualizados con el estado de Cloud App Security actual. Para obtener información sobre cómo configurar notificaciones por correo electrónico e información adicional sobre el panel, consulte Cómo comprobar el estado del servicio de Microsoft 365.Compatibilidad con AIP en desuso

La administración de etiquetas desde el portal de Azure Information Protection (clásico) está en desuso a partir del 1 de abril de 2021. Los clientes sin soporte extendido de AIP deben migrar sus etiquetas a Microsoft Purview Information Protection para seguir usando etiquetas de confidencialidad en Cloud App Security. Sin la migración a Microsoft Purview Information Protection o compatibilidad extendida con AIP, las directivas de archivo con etiquetas de confidencialidad se deshabilitarán. Para obtener más información, vea Descripción de la migración de etiquetado unificado.Implementación de DLP casi en tiempo real completada para Dropbox, ServiceNow, AWS y Salesforce

El nuevo análisis de archivos casi en tiempo real está disponible en Dropbox, ServiceNow y Salesforce. La nueva detección de cubos S3 casi en tiempo real está disponible en AWS. Para obtener más información, consulte Conexión de aplicaciones.Versión preliminar pública para invalidar etiquetas de confidencialidad de privilegios

Cloud App Security admite la invalidación de etiquetas de confidencialidad para los archivos que se etiquetaron fuera de Cloud App Security. Para obtener más información, consulte Integración de Microsoft Purview con Defender for Cloud Apps.Eventos de búsqueda avanzada extendida

Hemos ampliado los eventos disponibles en Cloud App Security. Microsoft Defender XDR búsqueda avanzada ahora incluye telemetría de Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype Empresarial y Power Automate, además de Exchange Online y Teams, que estaban disponibles hasta ahora. Para obtener más información, consulte Aplicaciones y servicios cubiertos.

Cloud App Security versión 198

Fecha de publicación: 4 de abril de 2021

Exclusión de entidades de grupos de Azure Active Directory de la detección

Hemos agregado la capacidad de excluir entidades detectadas en función de los grupos de Active Directory Azure importados. Excluir Azure grupos de AD ocultará todos los datos relacionados con la detección de los usuarios de estos grupos. Para obtener más información, vea Excluir entidades.Compatibilidad del conector de API para las versiones de ServiceNow Orlando y París

Hemos agregado compatibilidad con el conector de servicenow API a las versiones de Orlando y París. Para obtener más información, consulte Conexión de ServiceNow a Microsoft Cloud App Security.Aplique siempre la acción seleccionada aunque no se puedan examinar los datos.

Hemos agregado una nueva casilla a las directivas de sesión que trata los datos que no se pueden examinar como una coincidencia de la directiva.Nota:

Aviso de desuso: esta característica reemplaza a Treat encrypted as match (Tratar cifrado como coincidencia) y Tratar archivos que no se pueden examinar como coincidencias, además de agregar una nueva funcionalidad. Las nuevas directivas contendrán la nueva casilla de forma predeterminada, desactivada de forma predeterminada. Las directivas existentes se migrarán a la nueva casilla el 30 de mayo. Las directivas con o ambas opciones seleccionadas tendrán seleccionada la nueva opción de forma predeterminada; todas las demás directivas lo deseleccionarán.

Cloud App Security versión 197

Fecha de publicación: 21 de marzo de 2021

Aviso de desuso de la página de estado

El 29 de abril, Cloud App Security dejará de usar la página de estado de mantenimiento del servicio y la reemplazará por el Panel de estado del servicio en el portal de Administración de Microsoft 365. El cambio alinea Cloud App Security con otros servicios de Microsoft y proporciona información general sobre el servicio mejorado.Nota:

Solo los usuarios con permisos de estado del servicio Monitor pueden acceder al panel. Para más información, consulteSobre los roles de administrador.

En el panel, puede configurar las notificaciones, lo que permite que los usuarios pertinentes permanezcan actualizados con el estado de Cloud App Security actual. Para obtener información sobre cómo configurar notificaciones por correo electrónico e información adicional sobre el panel, consulte Cómo comprobar el estado del servicio de Microsoft 365.

Vínculo de consentimientos de aplicaciones de OAuth

Hemos agregado la capacidad de limitar las investigaciones de actividad a actividades de consentimiento específicas de la aplicación de OAuth directamente desde la vista de la aplicación de OAuth. Para obtener más información, consulte Investigación de aplicaciones sospechosas de OAuth.

Cloud App Security versión 195 y 196

Fecha de publicación: 7 de marzo de 2021

Detección mejorada de Shadow IT con Microsoft Defender para punto de conexión

Hemos mejorado aún más la integración de Defender para punto de conexión mediante el uso de señales mejoradas para el agente de Defender, lo que proporciona una detección de aplicaciones más precisa y un contexto de usuario organizativo más preciso.Para beneficiarse de las mejoras más recientes, asegúrese de que los puntos de conexión de la organización se actualizan con las actualizaciones de Windows 10 más recientes:

- KB4601383: Windows 10, versión 1809

- KB4601380: Windows 10, versión 1909

- KB4601382: Windows 10, versión 20H2, versión 21H1 Insider

Duración de la sesión configurable

Estamos permitiendo a los clientes configurar una duración de sesión más corta para el control de aplicaciones de acceso condicional. De forma predeterminada, las sesiones representadas por Cloud App Security tienen una duración máxima de 14 días. Para obtener más información sobre cómo acortar la duración de la sesión, póngase en contacto con nosotros en mcaspreview@microsoft.com.

Cloud App Security versión 192, 193 y 194

Fecha de publicación: 7 de febrero de 2021

página Novedades a directivas

Hemos actualizado la página Directivas , agregando una pestaña para cada categoría de directiva. También hemos agregado una pestaña Todas las directivas para proporcionarle una lista completa de todas las directivas. Para obtener más información sobre la categorización de directivas, vea Tipos de directiva.Exportación mejorada de aplicaciones de OAuth de Microsoft 365

Hemos mejorado la exportación de las actividades de aplicaciones de OAuth de Microsoft 365 al archivo CSV con la dirección URL de redireccionamiento de las aplicaciones de OAuth. Para obtener más información sobre la exportación de actividades de aplicaciones de OAuth, consulte Auditoría de aplicaciones de OAuth.Novedades a la interfaz del portal

En los próximos meses, Cloud App Security actualiza su interfaz de usuario para proporcionar una experiencia más coherente en los portales de seguridad de Microsoft 365. Más información

Cloud App Security versión 189, 190 y 191

Fecha de lanzamiento: 10 de enero de 2021

Nueva versión del recopilador de registros

El recopilador de registros actualizado para la detección de Shadow IT ya está disponible. Incluye las siguientes actualizaciones:- Hemos actualizado nuestra versión de Pure-FTPd a la versión más reciente: 1.0.49. TLS < 1.2 ahora está deshabilitado de forma predeterminada.

- Hemos deshabilitado la característica de marcos "octetos contados" en RSyslog para evitar el procesamiento con errores.

Para obtener más información, consulte Configuración de la carga automática de registros para informes continuos.

Nueva detección de anomalías: adición sospechosa de credenciales a una aplicación de OAuth

Hemos ampliado nuestras detecciones de anomalías para incluir la adición sospechosa de credenciales con privilegios a una aplicación de OAuth. La nueva detección ya está disponible de forma inmediata y se habilita automáticamente. La detección puede indicar que un atacante ha puesto en peligro la aplicación y la usa para actividades malintencionadas. Para obtener más información, consulte Adición inusual de credenciales a una aplicación de OAuth.Auditoría mejorada para actividades de detección de Shadow IT

Hemos actualizado la auditoría de las actividades de Shadow IT para incluir las acciones realizadas por los administradores. Las siguientes actividades nuevas ahora están disponibles en el registro de actividad y se pueden usar como parte de la experiencia de investigación de Cloud App Security.- Etiquetado o desasocupado de aplicaciones

- Creación, actualización o eliminación de recopiladores de registros

- Creación, actualización o eliminación de orígenes de datos

Nuevos puntos de conexión de la API REST de enriquecimiento de datos

Hemos agregado los siguientes puntos de conexión de api de enriquecimiento de datos que le permiten administrar completamente los intervalos de direcciones IP mediante la API. Use nuestro script de administración de ejemplo para ayudarle a empezar. Para obtener más información sobre los intervalos, consulte Trabajar con intervalos IP y etiquetas.

Novedades realizado en 2020

Nota:

Los nombres de productos de protección contra amenazas de Microsoft están cambiando. Obtenga más información sobre esta y otras actualizaciones aquí. Usaremos los nuevos nombres en futuras versiones.

Cloud App Security versión 187 y 188

Fecha de lanzamiento: 22 de noviembre de 2020

Integración de New Shadow IT con Menlo Security

Hemos agregado la integración nativa con Menlo Security que le proporciona visibilidad de Shadow IT sobre el uso y el control de la aplicación sobre el acceso a la aplicación. Para obtener más información, consulte Integración de Cloud App Security con Menlo Security.Nuevo analizador de registros de WatchGuard de Cloud Discovery

Cloud App Security Cloud Discovery analiza una amplia gama de registros de tráfico para clasificar y puntuar aplicaciones. Ahora Cloud Discovery incluye un analizador de registros integrado para admitir el formato WatchGuard. Para obtener una lista de analizadores de registros admitidos, consulte Firewalls y servidores proxy admitidos.Nuevo permiso para el rol de administrador global de Cloud Discovery

Cloud App Security ahora permite a los usuarios con el rol de administrador global de Cloud Discovery crear tokens de API y usar todas las API relacionadas con Cloud Discovery. Para obtener más información sobre el rol, vea Roles de administrador de Cloud App Security integrados.Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Control deslizante de sensibilidad mejorada: Viaje imposible

Hemos actualizado el control deslizante de confidencialidad para viajes imposibles para configurar diferentes niveles de confidencialidad para distintos ámbitos de usuario, lo que permite un control mejorado sobre la fidelidad de las alertas para los ámbitos de usuario. Por ejemplo, puede definir un nivel de confidencialidad mayor para los administradores que para otros usuarios de la organización. Para obtener más información sobre esta directiva de detección de anomalías, consulte Viaje imposible.Sufijo de dirección URL de proxy mejorado para los controles de sesión (lanzamiento gradual)

El 7 de junio de 2020, comenzamos a implementar gradualmente nuestros controles de sesión de proxy mejorados para usar un sufijo unificado que no incluya regiones con nombre. Por ejemplo, los usuarios ven<AppName>.mcas.msel sufijo en lugar de<AppName>.<Region>.cas.ms. Si bloquea los dominios de forma rutinaria en los dispositivos de red o puertas de enlace, asegúrese de permitir la lista de todos los dominios enumerados en Controles de acceso y sesión.

Cloud App Security versión 184, 185 y 186

Fecha de publicación: 25 de octubre de 2020

Nueva experiencia mejorada de administración y supervisión de alertas

Como parte de nuestras mejoras continuas en la supervisión y administración de alertas, la página alertas de Cloud App Security se ha mejorado en función de sus comentarios. En la experiencia mejorada, los estados Resuelto y Descartado se reemplazan por el estado Cerrado con un tipo de resolución. Más informaciónNueva configuración de gravedad global para las señales enviadas a Microsoft Defender para puntos de conexión

Hemos agregado la capacidad de establecer la configuración de gravedad global para las señales enviadas a Microsoft Defender para punto de conexión. Para obtener más información, consulte Integración de Microsoft Defender para punto de conexión con Cloud App Security.Nuevo informe de recomendaciones de seguridad

Cloud App Security proporciona evaluaciones de configuración de seguridad para su Azure, Amazon Web Services (AWS) y Google Cloud Platform (GCP) que le proporcionan información sobre las brechas de configuración de seguridad en el entorno multinube. Ahora puede exportar informes detallados de recomendaciones de seguridad para ayudarle a supervisar, comprender y personalizar los entornos en la nube para proteger mejor su organización. Para obtener más información sobre cómo exportar el informe, vea Informe de recomendaciones de seguridad.Sufijo de dirección URL de proxy mejorado para los controles de sesión (lanzamiento gradual)

El 7 de junio de 2020, comenzamos a implementar gradualmente nuestros controles de sesión de proxy mejorados para usar un sufijo unificado que no incluya regiones con nombre. Por ejemplo, los usuarios ven<AppName>.mcas.msel sufijo en lugar de<AppName>.<Region>.cas.ms. Si bloquea los dominios de forma rutinaria en los dispositivos de red o puertas de enlace, asegúrese de permitir la lista de todos los dominios enumerados en Controles de acceso y sesión.Novedades al catálogo de aplicaciones en la nube

Hemos realizado las siguientes actualizaciones en nuestro catálogo de aplicaciones en la nube:- El Centro de Administración de Teams se ha actualizado como una aplicación independiente

- se ha cambiado el nombre del Centro de Administración de Microsoft 365 a Office Portal

Actualización de terminología

Hemos actualizado el término máquina a dispositivo como parte del esfuerzo general de Microsoft para alinear la terminología entre productos.

Cloud App Security versión 182 y 183

Fecha de publicación: 6 de septiembre de 2020

-

Controles de acceso y sesión para Azure Portal disponibilidad general

El control de aplicaciones de acceso condicional para el Azure Portal ya está disponible con carácter general. Para obtener más información, consulte Protección de aplicaciones con Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional.

Cloud App Security versión 181

Fecha de lanzamiento: 9 de agosto de 2020

Nuevo analizador de registros de Menlo Security de Cloud Discovery

Cloud App Security Cloud Discovery analiza una amplia gama de registros de tráfico para clasificar y puntuar aplicaciones. Ahora Cloud Discovery incluye un analizador de registros integrado para admitir el formato CEF de Menlo Security. Para obtener una lista de analizadores de registros admitidos, consulte Firewalls y servidores proxy admitidos.Azure nombre de Cloud App Discovery de Active Directory (AD) se muestra en el portal

Para Azure licencias de AD P1 y P2, hemos actualizado el nombre del producto en el portal a Cloud App Discovery. Más información sobre Cloud App Discovery.

Cloud App Security versión 179 y 180

Fecha de lanzamiento: 26 de julio de 2020

Nueva detección de anomalías: actividades sospechosas de descarga de archivos de aplicaciones de OAuth

Hemos ampliado nuestras detecciones de anomalías para incluir actividades de descarga sospechosas por parte de una aplicación de OAuth. La nueva detección ya está disponible de forma inmediata y se habilita automáticamente para alertarle cuando una aplicación de OAuth descarga varios archivos de Microsoft SharePoint o Microsoft OneDrive de una manera inusual para el usuario.Mejoras de rendimiento mediante el almacenamiento en caché de proxy para los controles de sesión (implementación gradual)

Hemos realizado mejoras adicionales en el rendimiento de nuestros controles de sesión, al mejorar nuestros mecanismos de almacenamiento en caché de contenido. El servicio mejorado es aún más optimizado y proporciona una mayor capacidad de respuesta al usar controles de sesión. Los controles de sesión no almacenan en caché el contenido privado y se alinean con los estándares adecuados para almacenar solo en caché el contenido compartido (público). Para obtener más información, consulte Funcionamiento del control de sesión.Nueva característica: Guardar consultas de configuración de seguridad

Hemos agregado la capacidad de guardar consultas para nuestros filtros de panel de configuración de seguridad para Azure, Amazon Web Services (AWS) y Google Cloud Platform (GCP). Esto puede ayudar a simplificar aún más las investigaciones futuras mediante la reutilización de consultas comunes. Obtenga más información sobre las recomendaciones de configuración de seguridad.Alertas de detección de anomalías mejoradas

Hemos ampliado la información que proporcionamos para que las alertas de detección de anomalías incluyan una asignación a la táctica de MITRE ATT&CK correspondiente. Esta asignación le ayuda a comprender la fase y el impacto del ataque y a ayudar con las investigaciones. Más información sobre cómo investigar alertas de detección de anomalías.Lógica de detección mejorada: actividad de ransomware

Hemos actualizado la lógica de detección de la actividad ransomware para proporcionar una precisión mejorada y un volumen de alertas reducido. Para obtener más información sobre esta directiva de detección de anomalías, vea Actividad de ransomware.Informes de la posición de seguridad de identidad: visibilidad de etiquetas

Hemos agregado etiquetas de entidad a informes de identity security posture que proporcionan información adicional sobre las entidades. Por ejemplo, la etiqueta Confidencial puede ayudarle a identificar usuarios de riesgo y priorizar las investigaciones. Obtenga más información sobre la investigación de usuarios de riesgo.

Cloud App Security versión 178

Fecha de lanzamiento: 28 de junio de 2020

Nuevas configuraciones de seguridad para Google Cloud Platform (lanzamiento gradual)

Hemos ampliado nuestras configuraciones de seguridad multinube para proporcionar recomendaciones de seguridad para Google Cloud Platform, basadas en la prueba comparativa de CIS de GCP. Con esta nueva funcionalidad, Cloud App Security proporciona a las organizaciones una vista única para supervisar el estado de cumplimiento en todas las plataformas en la nube, incluidas las suscripciones Azure, las cuentas de AWS y ahora los proyectos de GCP.Disponibilidad general de nuevos conectores de aplicaciones

Hemos agregado los siguientes conectores de aplicaciones a nuestra cartera de conectores de API disponibles con carácter general, lo que le proporciona más visibilidad y control sobre cómo se usan las aplicaciones en su organización:Nueva disponibilidad general de detección de malware en tiempo real