Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Esta página fornece informações sobre recursos, correções e descontinuações com mais de seis meses. Para obter as atualizações mais recentes, leia O que há de novo no Defender for Cloud?.

February 2025

| Date | Category | Update |

|---|---|---|

| February 27 | Change | Exibição aprimorada do nome do recurso do AWS EC2 |

| February 27 | disponibilidade geral | Verificação de malware sob demanda no Microsoft Defender for Storage |

| February 27 | disponibilidade geral | Verificação de malware do Defender for Storage para blobs de até 50 GB |

| February 23 | Preview | Avaliação de vulnerabilidades independente do registo de contêineres e sem agente para contêineres em tempo de execução AKS (Pré-visualização) |

| February 23 | Preview | Painel de segurança de dados e IA (Visualização) |

| February 19 | Preview | Calculadora de Custos MDC (Pré-visualização) |

| February 19 | Preview | 31 Cobertura de normas regulatórias multicloud novas e aprimoradas |

Exibição aprimorada do nome do recurso do AWS EC2

27 de fevereiro de 2025

Data estimada para alteração: Março de 2025

Estamos aprimorando a forma como os nomes de recursos são mostrados para instâncias do AWS EC2 em nossa plataforma. If an EC2 instance has a "name" tag defined, the Resource Name field will now display the value of that tag. If no "name" tag is present, the Resource Name field will continue to show the instance ID as before. The Resource ID will still be available in the Resource ID field for reference.

O uso da tag "name" do EC2 permite identificar facilmente seus recursos com nomes personalizados e significativos, em vez de IDs. Isso torna mais rápido localizar e gerenciar instâncias específicas, reduzindo o tempo e o esforço gastos na pesquisa ou no cruzamento de detalhes de instâncias.

Verificação de malware sob demanda no Microsoft Defender for Storage

27 de fevereiro de 2025

A verificação de malware sob demanda no Microsoft Defender for Storage, agora no GA, permite a verificação de blobs existentes nas contas de Armazenamento do Azure sempre que necessário. As verificações podem ser iniciadas a partir da interface do usuário do portal do Azure ou por meio da API REST, dando suporte à automação por meio de Aplicativos Lógicos, playbooks de Automação e scripts do PowerShell. Esse recurso usa o Microsoft Defender Antivírus com as definições de malware mais recentes para cada verificação e fornece estimativa de custo inicial no portal do Azure antes da verificação.

Use cases:

- Incident response: Scan specific storage accounts after detecting suspicious activity.

- Security baseline: Scan all stored data when first enabling Defender for Storage.

- Compliance: Set automation to schedule scans that help meet regulatory and data protection standards.

Para obter mais informações, consulte Verificação de malware sob demanda.

Verificação de malware do Defender for Storage para blobs de até 50 GB

27 de fevereiro de 2025

A verificação de malware do Defender for Storage agora suporta blobs de até 50 GB de tamanho (anteriormente limitado a 2 GB).

Observe que, para contas de armazenamento em que blobs grandes são carregados, o limite de tamanho de blob aumentado resultará em cobranças mensais mais altas.

Para evitar cobranças altas inesperadas, convém definir um limite apropriado para o total de GB digitalizados por mês. Para obter mais informações, consulte Controle de custos para verificação de malware ao carregar.

Avaliação de vulnerabilidades sem agente e independente do registo de contentores para contentores de execução AKS (Pré-visualização)

23 de fevereiro de 2025

Os planos Defender for Containers e Defender for Cloud Security Posture Management (CSPM) agora incluem uma avaliação de vulnerabilidade sem agente, independente do registo, para os contêineres em execução no AKS. Esse aprimoramento estende a cobertura de avaliação de vulnerabilidades para incluir a execução de contêineres com imagens de qualquer registro (não restrito aos registros suportados), além da verificação de complementos do Kubernetes e ferramentas de terceiros em execução em seus clusters AKS. Para habilitar esse recurso, verifique se a verificação de máquina sem agente está habilitada para sua assinatura nas configurações do ambiente do Defender for Cloud.

Painel de segurança de dados e IA (Visualização)

23 de fevereiro de 2025

O Defender for Cloud está a melhorar o painel de segurança de dados para incluir a segurança de IA com o novo painel de segurança de dados e IA em pré-visualização. O painel fornece uma plataforma centralizada para monitorar e gerenciar dados e recursos de IA, juntamente com seus riscos associados e status de proteção.

Os principais benefícios do painel de segurança de dados e IA incluem:

- Unified view: Gain a comprehensive view of all organizational data and AI resources.

- Data insights: Understand where your data is stored and the types of resources holding it.

- Protection coverage: Assess the protection coverage of your data and AI resources.

- Critical issues: Highlight resources that require immediate attention based on high-severity recommendations, alerts, and attack paths.

- Descoberta de dados confidenciais: localize e resuma recursos de dados confidenciais em seus ativos de nuvem e IA.

- AI workloads: Discover AI application footprints, including services, containers, data sets, and models.

Saiba mais sobre o painel de segurança de dados e IA.

Calculadora de Custos MDC (Pré-visualização)

Fevereiro 19, 2025

Temos o prazer de apresentar nossa nova Calculadora de Custos MDC para ajudá-lo a estimar facilmente os custos associados à proteção de seus ambientes de nuvem. Esta ferramenta é adaptada para lhe fornecer uma compreensão clara e precisa das suas despesas, garantindo que pode planear e orçamentar de forma eficaz.

Por que usar a calculadora de custos?

Nossa calculadora de custos simplifica o processo de estimativa de custos, permitindo que você defina o escopo de suas necessidades de proteção. Você seleciona os ambientes e planos que deseja habilitar e a calculadora preenche automaticamente os recursos faturáveis de cada plano, incluindo quaisquer descontos aplicáveis. Você tem uma visão abrangente de seus custos potenciais sem surpresas.

Key Features:

Scope Definition: Select the plans and environments that interest you. A calculadora executa um processo de descoberta para preencher automaticamente o número de unidades faturáveis para cada plano por ambiente.

Ajustes automáticos e manuais: A ferramenta permite a coleta automática de dados e ajustes manuais. Você pode modificar a quantidade unitária e os níveis de desconto para ver como as alterações afetam o custo geral.

Estimativa de custo abrangente: A calculadora fornece uma estimativa para cada plano e um relatório de custo total. Você recebe um detalhamento detalhado dos custos, facilitando a compreensão e o gerenciamento de suas despesas.

Multicloud Support: Our solution works for all supported clouds, ensuring that you get accurate cost estimations regardless of your cloud provider.

Exportar e compartilhar: Depois de ter sua estimativa de custo, você pode facilmente exportá-la e compartilhá-la para planejamento e aprovações de orçamento.

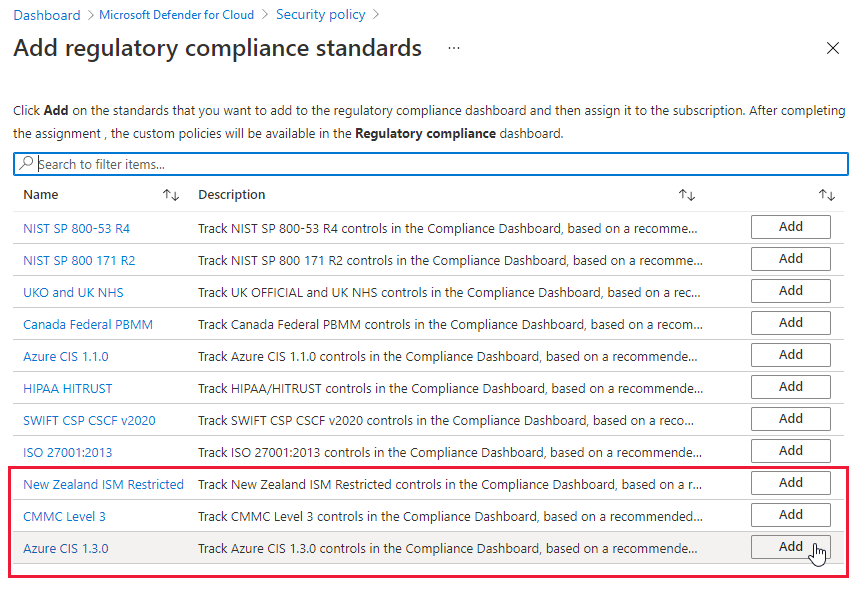

31 Cobertura de normas regulatórias multicloud novas e aprimoradas

Fevereiro 19, 2025

Temos o prazer de anunciar o suporte aprimorado e expandido de mais de 31 estruturas regulatórias e de segurança no Defender for Cloud no Azure, AWS & GCP. Esse aprimoramento simplifica o caminho para alcançar e manter a conformidade, reduz o risco de violações de dados e ajuda a evitar multas e danos à reputação.

Os quadros novos e melhorados são os seguintes:

| Standards | Clouds |

|---|---|

| UE 2022 2555 (NIS2) 2022 | Azure, AWS, GCP |

| Regulamento Geral sobre a Proteção de Dados (RGPD) 2016 679 | Azure, AWS, GCP |

| NIST CSF v2.0 | Azure, AWS, GCP |

| NIST 800 171 Rev3 | Azure, AWS, GCP |

| NIST SP 800 53 R5.1.1 | Azure, AWS, GCP |

| PCI DSS v4.0.1 | Azure, AWS, GCP |

| CIS AWS Foundations v3.0.0 | AWS |

| CIS Azure Foundations v2.1.0 | Azure |

| Controles CIS v8.1 | Azure, AWS, GCP |

| Fundamentos CIS GCP v3.0 | GCP |

| HITRUST CSF v11.3.0 | Azure, AWS, GCP |

| SOC 2023 | Azure, AWS, GCP |

| Quadro de Controlos de Segurança do Cliente SWIFT 2024 | Azure, AWS, GCP |

| ISO IEC 27001:2022 | Azure, AWS, GCP |

| ISO IEC 27002:2022 | Azure, AWS, GCP |

| ISO IEC 27017:2015 | Azure, AWS, GCP |

| Certificação do Modelo de Maturidade em Cibersegurança (CMMC) Nível 2 v2.0 | Azure, AWS, GCP |

| AWS Well Architected Framework 2024 | AWS |

| Canadá Federal PBMM 3.2020 | Azure, AWS, GCP |

| APRA CPS 234 2019 | Azure, AWS |

| Matriz de controles de nuvem CSA v4.0.12 | Azure, AWS, GCP |

| Cyber Essentials v3.1 | Azure, AWS, GCP |

| Política de Segurança dos Serviços de Informação da Justiça Penal v5.9.5 | Azure, AWS, GCP |

| FFIEC CAT 2017 | Azure, AWS, GCP |

| Lei Geral de Proteção de Dados (LGPD) 2018 | Azure |

| NZISM v3.7 | Azure, AWS, GCP |

| Lei Sarbanes-Oxley 2022 (SOX) | Azure, AWS |

| Estrutura de Garantia Cibernética NCSC (CAF) v3.2 | Azure, AWS, GCP |

Isso se junta às versões recentes do CIS Azure Kubernetes Service (AKS) v1.5, do CIS Google Kubernetes Engine (GKE) v1.6 e do CIS Amazon Elastic Kubernetes Service (EKS) v.15 de alguns meses atrás.

Para obter mais informações sobre a oferta de conformidade regulatória do Defender for Cloud, Saiba mais>

January 2025

| Date | Category | Update |

|---|---|---|

| January 30 | disponibilidade geral | Atualização dos critérios de verificação para registros de contêiner |

| January 29 | Change | Aprimoramentos para a avaliação de vulnerabilidades em contentores impulsionada pelo MDVM |

| January 27 | disponibilidade geral | Permissões adicionadas ao conector GCP para suportar plataformas de IA |

| January 20 | Change | Melhorias para a recomendação de Linhas de Base Linux potenciadas por GC |

Atualização dos critérios de verificação para registros de contêiner

Janeiro 30, 2025

We are updating one of the scan criteria for registry images in the preview recommendation for registry images across all clouds and external registries (Azure, AWS, GCP, Docker, JFrog).

What's Changing?

Atualmente, verificamos novamente as imagens por 90 dias após terem sido enviadas para um registro. Isto será agora alterado para analisar os últimos 30 dias.

Note

Não há alterações nas recomendações de GA relacionadas para avaliação de vulnerabilidade de contêiner (VA) em imagens do Registro.

Melhorias na avaliação de vulnerabilidades em contentores, suportadas pela tecnologia MDVM

Janeiro 29, 2025

Temos o prazer de anunciar melhorias em nossa cobertura de varredura de avaliação de vulnerabilidade de contêiner com as seguintes atualizações:

Linguagens de programação adicionais: Agora suportando PHP, Ruby e Rust.

Suporte estendido à linguagem Java: Inclui verificação de JARs explodidos.

Uso de memória melhorado: desempenho otimizado ao ler arquivos de imagem de contêiner grandes.

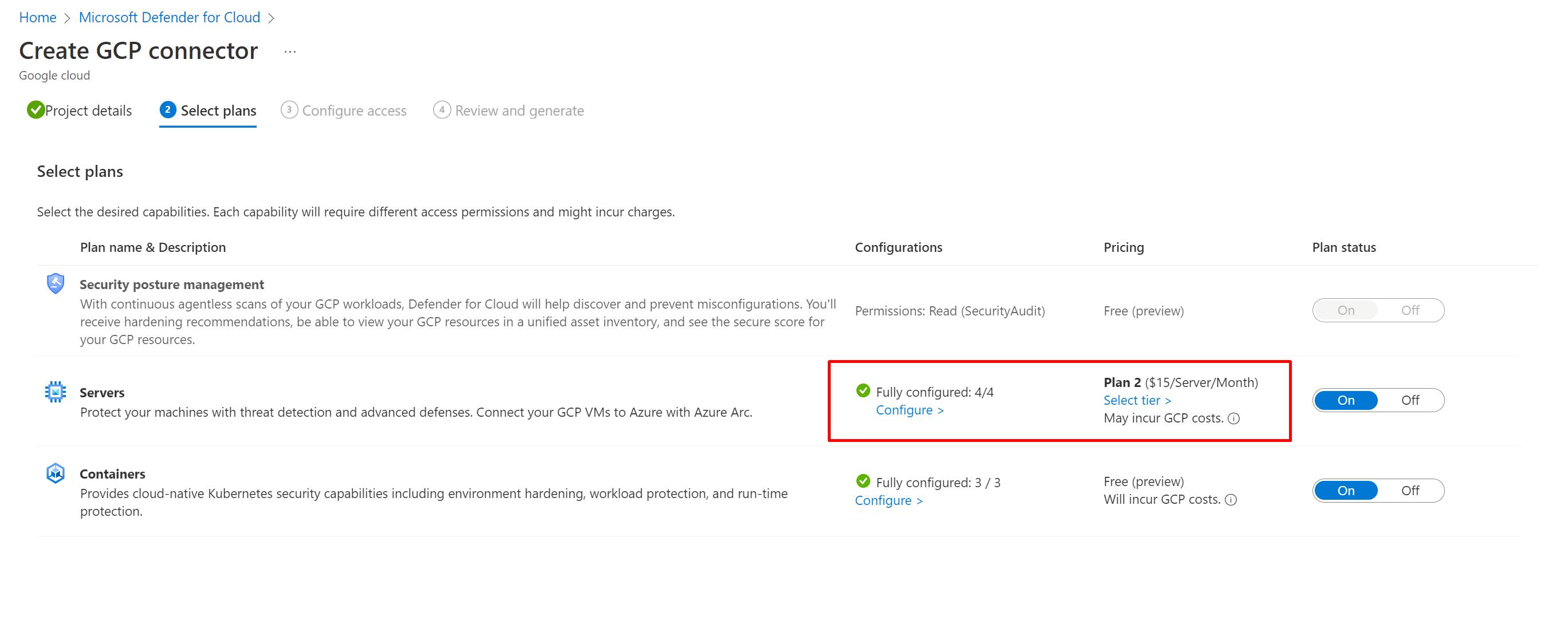

Permissões adicionadas ao conector GCP para suportar plataformas de IA

Janeiro 27, 2025

O conector GCP agora tem permissões adicionais para suportar a plataforma GCP AI (Vertex AI):

- aiplatform.batchPredictionJobs.list

- aiplatform.customJobs.list

- aiplatform.datasets.list

- aiplatform.datasets.get

- aiplatform.endpoints.getIamPolicy

- aiplatform.endpoints.list

- aiplatform.indexEndpoints.list

- aiplatform.indexes.list

- aiplatform.models.list

- aiplatform.models.get

- aiplatform.pipelineJobs.list

- aiplatform.schedules.list

- aiplatform.tuningJobs.list

- discoveryengine.dataStores.list

- discoveryengine.documents.list

- discoveryengine.engines.list

- notebooks.instances.list

Aprimoramentos para a recomendação Linux Baselines impulsionada por GC

Janeiro 20, 2025

Estamos aprimorando o recurso Baselines Linux (powered by GC) para melhorar sua precisão e cobertura. Durante o mês de fevereiro, você poderá notar alterações, como nomes de regras atualizados e regras adicionais. Estas melhorias destinam-se a tornar a avaliação das bases de referência mais precisa e atualizada. For more information about the changes, please refer to the relevant blog

Algumas das alterações podem incluir uma "pré-visualização pública" adicional. Esta atualização é benéfica para si e queremos mantê-lo informado. Se preferir, pode optar por não receber esta recomendação, isentando-a do seu recurso ou removendo a extensão GC.

December 2024

| Date | Category | Update |

|---|---|---|

| December 31 | disponibilidade geral | Alterações no intervalo de verificação de conectores de nuvem existentes |

| December 22 | disponibilidade geral | A atualização da versão do cliente Microsoft Defender for Endpoint é necessária para receber a experiência de monitoramento de integridade de arquivos (FIM) |

| December 17 | Preview | Integre a CLI do Defender for Cloud com as ferramentas populares de CI/CD |

| December 10 | disponibilidade geral | Experiência de configuração do Defender for Cloud |

| December 10 | disponibilidade geral | Opções de intervalo revisadas para a verificação do Defender for Cloud de um ambiente de nuvem |

| December 17 | disponibilidade geral | Os recursos de verificação de sensibilidade agora incluem compartilhamentos de arquivos do Azure |

Alterações no intervalo de verificação de conectores de nuvem existentes

31 de dezembro de 2024

No início deste mês, uma atualização foi publicada sobre as opções de intervalo revisadas do Defender for Cloud para varredura de um ambiente de nuvem. A configuração de intervalo de verificação determina a frequência com que os serviços de descoberta do Defender for Cloud verificam seus recursos de nuvem. Essa alteração garante um processo de verificação mais equilibrado, otimizando o desempenho e minimizando o risco de atingir os limites da API.

As configurações de intervalo de varredura para conectores de nuvem existentes da AWS e GCP serão atualizadas para garantir a capacidade do Defender for Cloud de verificar seus ambientes de nuvem.

Serão feitos os seguintes ajustamentos:

- Os intervalos atualmente definidos entre 1 e 3 horas serão atualizados para 4 horas.

- Os intervalos definidos para 5 horas serão atualizados para 6 horas.

- Os intervalos definidos entre 7 e 11 horas serão atualizados para 12 horas.

- Intervalos de 13 horas ou mais serão atualizados para 24 horas.

Se preferir um intervalo de verificação diferente, você pode ajustar os conectores de nuvem usando a página de configurações de ambiente. Essas alterações serão aplicadas automaticamente a todos os clientes no início de fevereiro de 2025, e nenhuma ação adicional é necessária.

Os recursos de verificação de sensibilidade agora incluem compartilhamentos de arquivos do Azure

17 de dezembro de 2024

Os recursos de verificação de sensibilidade do CSPM (Security Posture Management) do Defender for Cloud agora incluem partilhas de ficheiros do Azure em GA, além de contêineres de blobs.

Antes dessa atualização, habilitar o plano Defender CSPM em uma assinatura verificaria automaticamente os contêineres de blob nas contas de armazenamento em busca de dados confidenciais. Com essa atualização, o recurso de verificação de sensibilidade do Defender for CSPM agora inclui compartilhamentos de arquivos nessas contas de armazenamento. Esse aprimoramento melhora a avaliação de riscos e a proteção de contas de armazenamento confidenciais, fornecendo uma análise mais abrangente de riscos potenciais.

Learn more about sensitivity scanning.

Integre a CLI do Defender for Cloud com as ferramentas populares de CI/CD

A integração de diagnóstico da CLI do Defender for Cloud com ferramentas populares de CI/CD no Microsoft Defender for Cloud está agora disponível em pré-visualização pública. A CLI agora pode ser incorporada em pipelines de CI/CD para verificar e identificar vulnerabilidades de segurança no código-fonte em contêineres. Esse recurso ajuda as equipes de desenvolvimento a detetar e abordar vulnerabilidades de código durante a execução do pipeline. Ele requer autenticação no Microsoft Defender for Cloud e modificações no script de pipeline. Os resultados da verificação serão carregados no Microsoft Defender for Cloud, permitindo que as equipes de segurança os visualizem e correlacionem com contêineres no registro de contêineres. Esta solução fornece informações contínuas e automatizadas para agilizar a deteção e resposta a riscos, garantindo segurança sem interromper os fluxos de trabalho.

Use cases:

- Verificação de pipeline dentro de ferramentas de CI/CD: monitore com segurança todos os pipelines que invocam a CLI.

- Deteção precoce de vulnerabilidades: os resultados são publicados no pipeline e enviados para o Microsoft Defender for Cloud.

- Informações de segurança contínuas: mantenha a visibilidade e responda rapidamente em todos os ciclos de desenvolvimento sem prejudicar a produtividade.

Para obter mais informações, consulte Integrar a CLI do Defender for Cloud com ferramentas populares de CI/CD.

Experiência de configuração do Defender for Cloud

10 de dezembro de 2024

A experiência de instalação permite que você inicie suas etapas iniciais com o Microsoft Defender for Cloud conectando ambientes de nuvem, como infraestrutura de nuvem, repositórios de código e registros de contêineres externos.

Você é guiado através da configuração do seu ambiente de nuvem, para proteger seus ativos com planos de segurança avançados, executar sem esforço ações rápidas para aumentar a cobertura de segurança em escala, estar ciente de problemas de conectividade e ser notificado sobre novos recursos de segurança. Você pode navegar até a nova experiência no menu do Defender for Cloud selecionando Configuração.

Opções de intervalo revisadas para a verificação do Defender for Cloud de um ambiente de nuvem

10 de dezembro de 2024

As opções de intervalo de verificação para conectores de nuvem associados à AWS, GCP, Jfrog e DockerHub foram revisadas. O recurso de intervalo de varredura permite controlar a frequência com que o Defender for Cloud inicia uma verificação do ambiente de nuvem. Você pode definir o intervalo de verificação para 4, 6, 12 ou 24 horas, ao adicionar ou editar um conector de nuvem. O intervalo de verificação padrão para novos conectores continua a ser de 12 horas.

A atualização da versão do cliente Microsoft Defender for Endpoint é necessária para receber a experiência de monitoramento de integridade de arquivos (FIM)

June, 2025

A partir de junho de 2025, o File Integrity Monitoring (FIM) exigirá uma versão mínima do cliente Defender for Endpoint (MDE). Certifique-se de que você esteja no mínimo nas seguintes versões de cliente para continuar se beneficiando da experiência FIM no Microsoft Defender for Cloud: para Windows: 10.8760, para Linux: 30.124082. Learn more

November 2024

Os recursos de verificação de sensibilidade agora incluem compartilhamentos de arquivos do Azure (Visualização)

28 de novembro de 2024

Os recursos de verificação de sensibilidade CSPM (Security Posture Management) do Defender for Cloud agora incluem compartilhamentos de arquivos do Azure (em visualização), além de contêineres de blob.

Antes dessa atualização, habilitar o plano Defender CSPM em uma assinatura verificaria automaticamente os contêineres de blob nas contas de armazenamento em busca de dados confidenciais. Com essa atualização, o recurso de verificação de sensibilidade do Defender for CSPM agora inclui compartilhamentos de arquivos nessas contas de armazenamento. Esse aprimoramento melhora a avaliação de riscos e a proteção de contas de armazenamento confidenciais, fornecendo uma análise mais abrangente de riscos potenciais.

Learn more about sensitivity scanning.

Alterações no consentimento da etiqueta de sensibilidade

26 de novembro de 2024

Você não precisa mais selecionar o botão de consentimento dedicado na seção "Proteção de informações" na página "Rótulos", para se beneficiar de tipos de informações personalizados e rótulos de sensibilidade configurados no portal Microsoft 365 Defender ou no portal Microsoft Purview.

Com essa alteração, todos os tipos de informações personalizadas e rótulos de sensibilidade são importados automaticamente para o portal do Microsoft Defender for Cloud.

Saiba mais sobre as configurações de sensibilidade de dados.

Alterações no rótulo de sensibilidade

26 de novembro de 2024

Até recentemente, o Defender for Cloud importava todos os rótulos de sensibilidade do portal do Microsoft 365 Defender que atendiam às duas condições a seguir:

- Etiquetas de sensibilidade que têm o seu escopo definido como "Itens -> Arquivos", ou "Itens -> E-mails", na secção "Definir o escopo da sua etiqueta" na secção Proteção de Informação.

- O rótulo de sensibilidade tem uma regra de rotulagem automática configurada.

A partir de 26 de novembro de 2024, os nomes dos âmbitos de rótulos de sensibilidade na interface do utilizador (UI) foram atualizados no portal do Microsoft 365 Defender e no portal do Microsoft Purview. Agora, o Defender for Cloud só importará rótulos de sensibilidade com o escopo "Arquivos e outros ativos de dados" aplicado a eles. O Defender for Cloud não importa mais rótulos com o escopo "E-mails" aplicado a eles.

Note

Os rótulos que foram configurados com "Itens -> Arquivos" antes dessa alteração ocorrer são migrados automaticamente para o novo escopo "Arquivos e outros ativos de dados".

Saiba mais sobre como configurar rótulos de sensibilidade.

Verificação de malware do Defender for Storage para blobs de até 50 GB (Visualização)

25 de novembro de 2024

Data prevista para alteração: 1 de dezembro de 2024

A partir de 1º de dezembro de 2024, a verificação de malware do Defender for Storage suportará blobs de até 50 GB de tamanho (anteriormente limitado a 2 GB).

Observe que, para contas de armazenamento em que blobs grandes são carregados, o limite de tamanho de blob aumentado resultará em cobranças mensais mais altas.

Para evitar cobranças altas inesperadas, convém definir um limite apropriado para o total de GB digitalizados por mês. Para obter mais informações, consulte Controle de custos para verificação de malware ao carregar.

Versões atualizadas dos padrões CIS para ambientes Kubernetes gerenciados e novas recomendações

19 de novembro de 2024

O painel de conformidade regulatória do Defender for Cloud agora oferece versões atualizadas dos padrões do Center for Internet Security (CIS) para avaliar a postura de segurança de ambientes Kubernetes gerenciados.

No painel, você pode atribuir os seguintes padrões aos seus recursos do Kubernetes AWS/EKS/GKE:

- Serviço de Kubernetes do Azure CIS (AKS) v1.5.0

- CIS Google Kubernetes Engine (GKE) v1.6.0

- CIS Amazon Elastic Kubernetes Service (EKS) v1.5.0

Para garantir a melhor profundidade de cobertura possível para esses padrões, enriquecemos nossa cobertura lançando também 79 novas recomendações centradas no Kubernetes.

Para usar essas novas recomendações, atribua os padrões listados acima ou crie um padrão personalizado e inclua uma ou mais das novas avaliações nele.

Visualização pública de eventos do processo de nuvem do Kubernetes em caça avançada

Estamos a anunciar o lançamento prévio dos eventos de processos na nuvem do Kubernetes na pesquisa avançada. Essa poderosa integração fornece informações detalhadas sobre eventos de processo do Kubernetes que ocorrem em seus ambientes multicloud. Você pode usá-lo para descobrir ameaças que podem ser observadas por meio de detalhes do processo, como processos mal-intencionados invocados em sua infraestrutura de nuvem. For more information, see CloudProcessEvents.

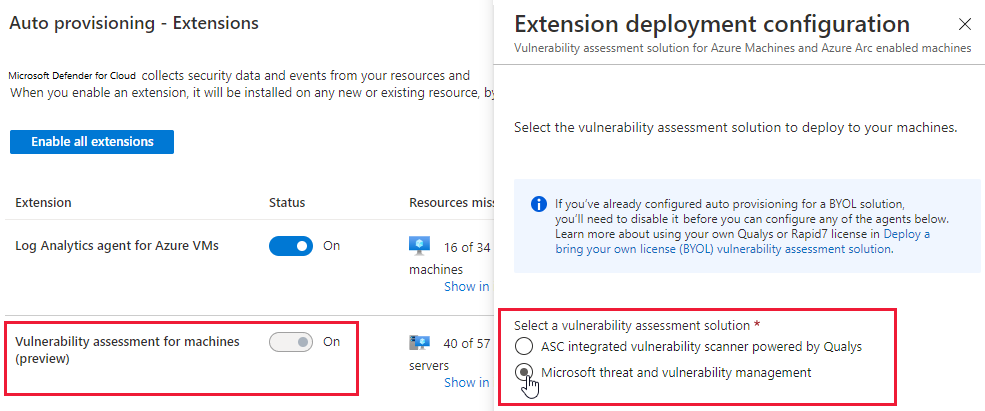

Descontinuação do recurso Bring your own License (BYOL) no gerenciamento de vulnerabilidades

19 de novembro de 2024

Data estimada para alteração:

3 de fevereiro de 2025: O recurso não estará mais disponível para integração de novas máquinas e assinaturas.

1º de maio de 2025: O recurso será totalmente preterido e não estará mais disponível.

Como parte de nossos esforços para melhorar a experiência de segurança do Defender for Cloud, estamos simplificando nossas soluções de avaliação de vulnerabilidade. Estamos removendo o recurso "Traga sua própria licença" no Defender for Cloud. Agora irá utilizar os conectores do Microsoft Security Exposure Management para obter uma solução mais simples, integrada e completa.

Recomendamos que você faça a transição para a nova solução de conector no Microsoft Security Exposure Management. A nossa equipa está aqui para o apoiar nesta transição.

Para obter mais informações sobre como usar os conectores, consulte Visão geral da conexão de fontes de dados no Microsoft Security Exposure Management - Microsoft Security Exposure Management.

Verificação de código sem agente no Microsoft Defender for Cloud (visualização)

19 de novembro de 2024

A verificação de código sem agente no Microsoft Defender for Cloud agora está disponível para visualização pública. Ele oferece segurança rápida e escalável para todos os repositórios em organizações de DevOps do Azure com um conector. Esta solução ajuda as equipas de segurança a encontrar e corrigir vulnerabilidades em configurações de código e infraestrutura como código (IaC) em ambientes de DevOps do Azure. Ele não requer agentes, alterações em pipelines ou interrupções nos fluxos de trabalho do desenvolvedor, simplificando a configuração e a manutenção. Ele funciona independentemente de pipelines de integração contínua e implantação contínua (CI/CD). A solução fornece insights contínuos e automatizados para acelerar a deteção e resposta a riscos, garantindo segurança sem interromper fluxos de trabalho.

Use cases:

- Organization-wide scanning: You can securely monitor all repositories in Azure DevOps organizations with one connector.

- Deteção precoce de vulnerabilidades: encontre rapidamente o código e os riscos de IAC para um gerenciamento proativo de riscos.

- Informações contínuas sobre segurança: mantenha a visibilidade e responda rapidamente em todos os ciclos de desenvolvimento sem afetar a produtividade.

Para obter mais informações, consulte Verificação de código sem agente no Microsoft Defender for Cloud.

Verificação de malware sob demanda no Microsoft Defender for Storage (Visualização)

19 de novembro de 2024

A verificação de malware sob demanda no Microsoft Defender for Storage, agora em visualização pública, permite a verificação de blobs existentes em contas de Armazenamento do Azure sempre que necessário. As verificações podem ser iniciadas a partir da interface do usuário do portal do Azure ou por meio da API REST, dando suporte à automação por meio de Aplicativos Lógicos, playbooks de Automação e scripts do PowerShell. Esse recurso usa o Microsoft Defender Antivírus com as definições de malware mais recentes para cada verificação e fornece estimativa de custo inicial no portal do Azure antes da verificação.

Use cases:

- Incident response: Scan specific storage accounts after detecting suspicious activity.

- Security baseline: Scan all stored data when first enabling Defender for Storage.

- Compliance: Set automation to schedule scans that help meet regulatory and data protection standards.

Para obter mais informações, consulte Verificação de malware sob demanda.

Suporte ao registro de contêiner JFrog Artifactory pelo Defender for Containers (Visualização)

18 de novembro de 2024

Este recurso expande a cobertura do Microsoft Defender for Containers para incluir repositórios externos, como o JFrog Artifactory. As imagens de contêiner do JFrog Artifactory são verificadas usando o Gerenciamento de Vulnerabilidades do Microsoft Defender para identificar ameaças à segurança e mitigar possíveis riscos à segurança.

O gerenciamento de postura de segurança de IA agora está disponível em geral (GA)

18 de novembro de 2024

Os recursos de gerenciamento de postura de segurança de IA do Defender for Cloud agora estão geralmente disponíveis (GA).

O Defender for Cloud reduz o risco das cargas de trabalho de IA em diferentes nuvens ao fazer:

Descobrindo o Guia de Materiais de IA Generativa (AI BOM), que inclui componentes de aplicativos, dados e artefatos de IA, desde o código até a nuvem.

Fortalecer a postura de segurança de aplicativos de IA generativa com recomendações integradas e explorando e remediando riscos de segurança.

Usando a análise de caminho de ataque para identificar e remediar riscos.

Saiba mais sobre a gestão da postura de segurança da IA.

Proteção de ativos críticos no Microsoft Defender for Cloud

18 de novembro de 2024

Hoje, temos o prazer de anunciar a disponibilidade geral da proteção de ativos críticos no Microsoft Defender for Cloud. Esse recurso permite que os administradores de segurança marquem os recursos da "joia da coroa" que são mais críticos para suas organizações, permitindo que o Defender for Cloud forneça o mais alto nível de proteção e priorize os problemas de segurança nesses ativos acima de todos os outros. Saiba mais sobre a proteção de ativos críticos.

Juntamente com a versão de disponibilidade geral, também estamos expandindo o suporte de marcação para recursos Kubernetes e identidades não humanas.

Proteção aprimorada de ativos críticos para contêineres

18 de novembro de 2024

A proteção de ativos críticos é estendida para oferecer suporte a casos de uso adicionais para contêineres.

Os usuários agora podem criar regras personalizadas que marcam os ativos gerenciados pelo Kubernetes (cargas de trabalho, contêineres, etc.) como críticos com base no namespace do ativo Kubernetes e/ou no rótulo do ativo Kubernetes.

Assim como outros casos de uso críticos de proteção de ativos, o Defender for Cloud leva em consideração a criticidade dos ativos para priorização de riscos, análise de caminhos de ataque e explorador de segurança.

Aprimoramentos para detetar e responder a ameaças de contêiner

18 de novembro de 2024

O Defender for Cloud fornece um conjunto de novos recursos para capacitar as equipes SOC a lidar com ameaças de contêineres em ambientes nativos da nuvem com maior velocidade e precisão. Esses aprimoramentos incluem Análise de Ameaças, recursos do GoHunt, resposta guiada do Microsoft Security Copilot e ações de resposta nativas da nuvem para pods do Kubernetes.

Apresentando ações de resposta nativas na nuvem para pods do Kubernetes (Pré-visualização)

O Defender for Cloud agora oferece ações de resposta multicloud para pods Kubernetes, acessíveis exclusivamente a partir do portal Defender XDR. Esses recursos melhoram a resposta a incidentes para clusters AKS, EKS e GKE.

Seguem-se novas ações de resposta:

Network Isolation - Instantly block all traffic to a pod, preventing lateral movement and data exfiltration. Requer a configuração de política de rede no cluster Kubernetes.

Pod Termination - Quickly terminate suspicious pods, stopping malicious activity without disrupting the broader application.

Essas ações capacitam as equipes de SOC a conter ameaças de forma eficaz em ambientes de nuvem.

Relatório de análise de ameaças para contêineres

Estamos introduzindo um relatório dedicado de Análise de Ameaças, projetado para fornecer visibilidade abrangente de ameaças direcionadas a ambientes em contêineres. Este relatório equipa as equipes de SOC com insights para detetar e responder aos padrões de ataque mais recentes em clusters AKS, EKS e GKE.

Key Highlights:

- Análise detalhada das principais ameaças e técnicas de ataque associadas em ambientes Kubernetes.

- Recomendações acionáveis para fortalecer sua postura de segurança nativa da nuvem e mitigar riscos emergentes.

GoHunt for Kubernetes pods & Recursos do Azure

O GoHunt agora estende as suas capacidades de caçadas para incluir pods do Kubernetes e recursos do Azure, no portal Defender XDR. Esse recurso aprimora a caça proativa a ameaças, permitindo que os analistas SOC conduzam investigações aprofundadas em cargas de trabalho nativas da nuvem.

Key Features:

- Recursos avançados de consulta para detetar anomalias em pods do Kubernetes e recursos do Azure, oferecendo um contexto mais rico para análise de ameaças.

- Integração perfeita com entidades Kubernetes para caça e investigação eficientes de ameaças.

Resposta guiada do Copiloto de Segurança para Kubernetes Pods

Apresentando a Resposta Guiada para pods Kubernetes, um recurso desenvolvido pelo Security Copilot. Esse novo recurso fornece orientação passo a passo em tempo real, ajudando as equipes de SOC a responder às ameaças de contêiner de forma rápida e eficaz.

Key Benefits:

- Manuais de resposta contextual adaptados a cenários comuns de ataque do Kubernetes.

- Suporte especializado e em tempo real do Security Copilot, preenchendo a lacuna de conhecimento e permitindo uma resolução mais rápida.

Integração Nativa do Gestão de Postura de Segurança da API no plano Defender CSPM agora em versão de pré-visualização pública

15 de novembro de 2024

Os recursos de gerenciamento de postura de segurança (Visualização) da API agora estão incluídos no plano CSPM do Defender e podem ser habilitados por meio de extensões dentro do plano na página de configurações do ambiente. Para obter mais informações, consulte Melhorar sua postura de segurança da API (Visualização).

Proteção de contentor melhorada com avaliação de vulnerabilidades e detecção de malware para nós AKS (Pré-visualização)

13 de novembro de 2024

O Defender for Cloud agora fornece avaliação de vulnerabilidades e deteção de malware para os nós no Serviço de Kubernetes do Azure (AKS) e clarifica aos clientes a sua parte na responsabilidade de segurança partilhada que têm com o fornecedor de nuvem gerida.

O fornecimento de proteção de segurança para esses nós do Kubernetes permite que os clientes mantenham a segurança e a conformidade em todo o serviço Kubernetes gerenciado.

Para receber os novos recursos, você precisa habilitar a opção de verificação sem agente para máquinas no plano Defender CSPM, Defender for Containers ou Defender for Servers P2 em sua assinatura.

Vulnerability Assessment

Uma nova recomendação está agora disponível no portal do Azure: AKS nodes should have vulnerability findings resolved. Por meio dessa recomendação, agora você pode revisar e corrigir vulnerabilidades e CVEs encontradas nos nós do Serviço Kubernetes do Azure (AKS).

Malware detection

Novos alertas de segurança são acionados quando o recurso de deteção de malware sem agente deteta malware nos nós AKS.

A deteção de malware sem agente usa o mecanismo antimalware Microsoft Defender Antivirus para verificar e detetar arquivos mal-intencionados. Quando as ameaças são detetadas, os alertas de segurança são direcionados para o Defender for Cloud e o Defender XDR, onde podem ser investigados e corrigidos.

Important

A deteção de malware para nodos AKS está disponível apenas para ambientes ativados para o Defender para Containers ou Defender para Servers P2.

Documentação de alerta e ferramenta de simulação aprimorada do Kubernetes (K8s)

7 de novembro de 2024

Key features

- Documentação de alerta baseada em cenários: os alertas do K8s agora são documentados com base em cenários do mundo real, fornecendo orientações mais claras sobre ameaças potenciais e ações recomendadas.

- Integração com o Microsoft Defender for Endpoint (MDE): os alertas são enriquecidos com contexto adicional e inteligência de ameaças do MDE, melhorando sua capacidade de responder de forma eficaz.

- Nova ferramenta de simulação: Uma poderosa ferramenta de simulação está disponível para testar sua postura de segurança, simulando vários cenários de ataque e gerando alertas correspondentes.

Benefits

- Melhor compreensão de alertas: A documentação baseada em cenários fornece uma compreensão mais intuitiva dos alertas do K8s.

- Resposta aprimorada a ameaças: os alertas são enriquecidos com contexto valioso, permitindo respostas mais rápidas e precisas.

- Testes de segurança proativos: a nova ferramenta de simulação permite testar suas defesas de segurança e identificar possíveis vulnerabilidades antes que elas sejam exploradas.

Suporte aprimorado para classificação de dados confidenciais da API

6 de novembro de 2024

O Microsoft Defender para a Cloud estende a capacidade de classificação de dados confidenciais para a segurança das APIs ao caminho da URL da API e seus parâmetros de consulta, juntamente com as solicitações e respostas da API, incluindo a origem das informações confidenciais encontradas nas propriedades da API. This information will be available in the Attack Path Analysis experience, the Cloud Security Explorer's Additional Details page when API Management operations with sensitive data are selected, and on the API Security Dashboard under the Workload Protections within API collection details page, with a new side context menu that provides detailed insights into sensitive data found, enabling security teams efficiently locate and mitigate data exposure risks.

Note

Essa alteração incluirá uma implantação única para clientes existentes do Defender for APIs e do Defender CSPM.

Novo suporte para mapear pontos de extremidade da API de Gerenciamento de API do Azure para computação de back-end

6 de novembro de 2024

A postura de segurança da API do Defender for Cloud agora oferece suporte ao mapeamento de endpoints de API publicados através do Gateway de Gerenciamento de API do Azure para recursos de computação de back-end, como máquinas virtuais, no Explorador de Segurança na Nuvem do Gerenciamento de Postura de Segurança na Nuvem do Defender (Defender CSPM). Essa visibilidade ajuda a identificar o roteamento de tráfego de API para destinos de computação em nuvem de back-end, permitindo que você detete e resolva os riscos de exposição associados aos pontos de extremidade de API e seus recursos de back-end conectados.

Suporte aprimorado de segurança de API para implantações multirregionais do Gerenciamento de API do Azure e gerenciamento de revisões de API

6 de novembro de 2024

A cobertura de segurança da API no Defender for Cloud agora terá suporte total para implantações multirregionais do Gerenciamento de API do Azure, incluindo postura de segurança total e suporte à deteção de ameaças para regiões primárias e secundárias

As APIs de integração e desintegração para o Defender for APIs agora serão gerenciadas no nível da API de Gerenciamento de API do Azure. Todas as revisões associadas ao Gerenciamento de API do Azure serão incluídas automaticamente no processo, eliminando a necessidade de gerenciar a integração e a desintegração para cada revisão de API individualmente.

Essa alteração inclui uma distribuição única para clientes existentes do Defender for APIs.

Rollout Details:

- O lançamento ocorrerá durante a semana de 6 de novembro para os clientes existentes do Defender for APIs.

- Se a revisão 'atual' de uma API de Gerenciamento de API do Azure já estiver integrada ao Defender for APIs, todas as revisões associadas a essa API também serão automaticamente integradas ao Defender for APIs.

- Se a revisão 'atual' de uma API de Gerenciamento de API do Azure não estiver integrada ao Defender for APIs, todas as revisões de API associadas que foram integradas ao Defender for APIs serão desintegradas.

October 2024

A experiência de migração do MMA já está disponível

Outubro 28, 2024

Agora você pode garantir que todos os seus ambientes estejam totalmente preparados para a descontinuação do agente pós-Log Analytics (MMA) prevista para o final de novembro de 2024.

O Defender for Cloud adicionou uma nova experiência que permite que você tome medidas em escala para todos os seus ambientes afetados:

- Faltam pré-requisitos para obter a cobertura de segurança total oferecida pelo Defender for Servers Plano 2.

- Isso está conectado ao Defender for Servers Plan 2 usando a abordagem de integração herdada por meio do espaço de trabalho do Log Analytics.

- Que usa a versão antiga do File Integrity Monitoring (FIM) com o agente do Log Analytics (MMA) precisa migrar para a nova versão melhorada do FIM com o Defender for Endpoint (MDE).

Saiba como usar a nova experiência de migração do MMA.

As descobertas de segurança para repositórios do GitHub sem o GitHub Advanced Security estão agora disponíveis para o público.

Outubro 21, 2024

A capacidade de receber descobertas de segurança para configurações incorretas de infraestrutura como código (IaC), vulnerabilidades de contêiner e fraquezas de código para repositórios do GitHub sem o GitHub Advanced Security agora está disponível em geral.

Note that secret scanning, code scanning using GitHub CodeQL, and dependency scanning still require GitHub Advanced Scanning.

Para saber mais sobre as licenças necessárias, consulte a página de suporte do DevOps. Para saber como integrar seu ambiente GitHub ao Defender for Cloud, siga o guia de integração do GitHub. Para saber como configurar o Microsoft Security DevOps GitHub Action, consulte nossa documentação do GitHub Action.

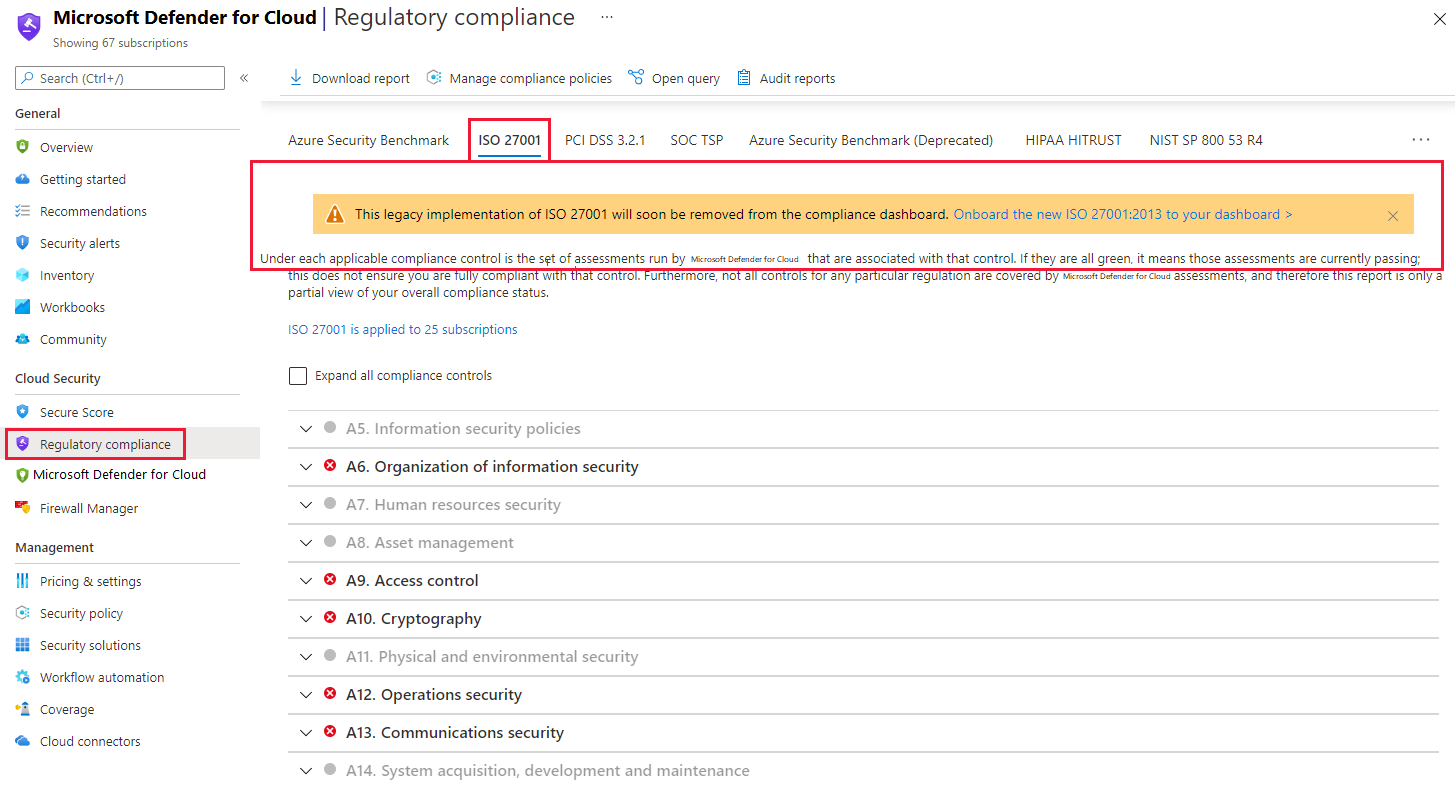

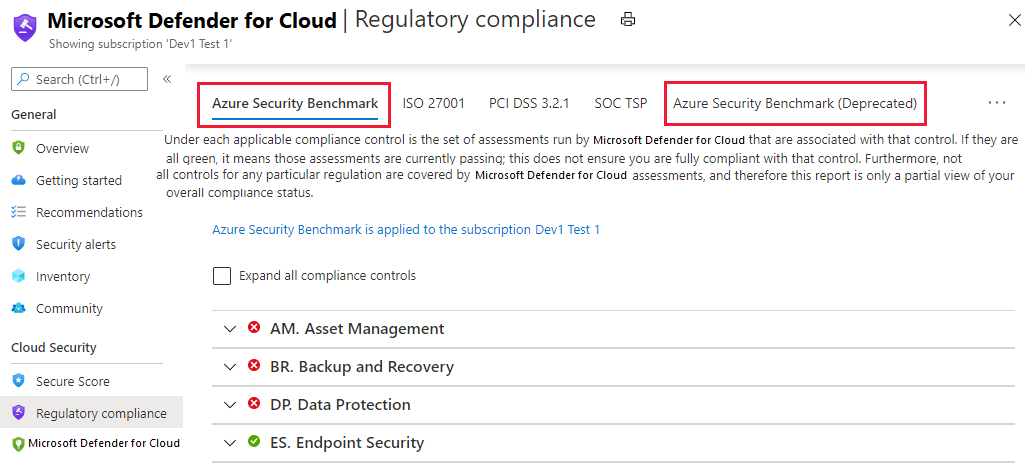

Descontinuação de três padrões de conformidade

14 de outubro de 2024

Data prevista para alteração: 17 de novembro de 2024

Três normas de conformidade estão sendo removidas do produto:

- SWIFT CSP-CSCF v2020 (para Azure) - Foi substituído pela versão v2022

- CIS Microsoft Azure Foundations Benchmark v1.1.0 e v1.3.0 - Temos duas versões mais recentes disponíveis (v1.4.0 e v2.0.0)

Saiba mais sobre os padrões de conformidade disponíveis no Defender for Cloud em Padrões de conformidade disponíveis.

Descontinuação de três padrões do Defender for Cloud

8 de outubro de 2024

Data prevista para alteração: 17 de novembro de 2024

Para simplificar o gerenciamento do Defender for Cloud com contas da AWS e projetos GCP, estamos removendo os três padrões do Defender for Cloud a seguir:

- For AWS - AWS CSPM

- For GCP - GCP CSPM and GCP Default

O padrão padrão, Microsoft Cloud Security Benchmark (MCSB), agora contém todas as avaliações que eram exclusivas para esses padrões.

Deteção de deriva binária lançada com disponibilidade geral

9 de outubro de 2024

A deteção de desvio binário agora é lançada como GA no plano Defender for Container. Observe que a deteção de deriva binária agora funciona em todas as versões do AKS.

Recomendações atualizadas de tempo de execução de contêineres (visualização)

6 de outubro de 2024

As recomendações de visualização para "Contêineres executados na AWS/Azure/GCP devem ter descobertas de vulnerabilidades resolvidas" são atualizadas para agrupar todos os contêineres que fazem parte da mesma carga de trabalho em uma única recomendação, reduzindo duplicações e evitando flutuações devido a contêineres novos e encerrados.

A partir de 6 de outubro de 2024, os seguintes IDs de avaliação são substituídos por estas recomendações:

| Recommendation | ID da avaliação anterior | Novo ID de avaliação |

|---|---|---|

| -- | -- | -- |

| Os contêineres em execução no Azure devem ter as descobertas de vulnerabilidade resolvidas | e9acaf48-d2cf-45a3-a6e7-3caa2ef769e0 | c5045ea3-afc6-4006-ab8f-86c8574dbf3d |

| Os contêineres executados na AWS devem ter as descobertas de vulnerabilidade resolvidas | d5d1e526-363a-4223-b860-f4b6e710859f | 8749bb43-cd24-4cf9-848c-2a50f632043c |

| Os contêineres em execução no GCP devem ter as descobertas de vulnerabilidade resolvidas | c7c1d31d-a604-4b86-96df-63448618e165 | 1b3abfa4-9e53-46f1-9627-51f2957f8bba |

Se você estiver recuperando relatórios de vulnerabilidade dessas recomendações via API, atualize a chamada de API com a nova ID de avaliação.

Informações de identidade e acesso do Kubernetes no gráfico de segurança (pré-visualização)

6 de outubro de 2024

As informações de Identidade e Acesso do Kubernetes são adicionadas ao gráfico de segurança, incluindo nós que representam todas as entidades relacionadas ao RBAC (Controle de Acesso Baseado em Função) do Kubernetes (contas de serviço, funções, associações de função, etc.) e bordas que representam as permissões entre objetos do Kubernetes. Os clientes agora podem consultar o gráfico de segurança do seu RBAC no Kubernetes e os relacionamentos relacionados entre entidades do Kubernetes (Pode autenticar-se como, Pode representar-se como, Concede função, Acesso definido por, Concede acesso a, Tem permissão para, etc.)

Caminhos de ataque do Kubernetes baseados em informações de Identidade e Acesso (pré-visualização)

6 de outubro de 2024

Utilizando os dados RBAC do Kubernetes no gráfico de segurança, o Defender for Cloud agora deteta movimentos laterais no Kubernetes, do Kubernetes para a Cloud, e movimentos internos dentro do Kubernetes, além de informar sobre outros percursos de ataque em que invasores podem explorar as autorizações do Kubernetes e da Cloud para realizar movimentações laterais para, de e dentro dos clusters do Kubernetes.

Análise de caminho de ataque aprimorada para contêineres

6 de outubro de 2024

O novo mecanismo de análise de caminho de ataque lançado em novembro passado agora também suporta casos de uso de contêineres, detetando dinamicamente novos tipos de caminhos de ataque em ambientes de nuvem com base nos dados adicionados ao gráfico. Agora podemos encontrar mais caminhos de ataque para contêineres e detetar padrões de ataque mais complexos e sofisticados usados por invasores para se infiltrar em ambientes de nuvem e Kubernetes.

Descoberta completa de imagens de contêiner em registros suportados

6 de outubro de 2024

O Defender for Cloud agora coleta dados de inventário para todas as imagens de contêiner em registros suportados, fornecendo visibilidade total dentro do gráfico de segurança para todas as imagens em seus ambientes de nuvem, incluindo imagens que atualmente não têm nenhuma recomendação de postura.

Os recursos de consulta por meio do Cloud Security Explorer foram aprimorados para que os usuários possam agora pesquisar imagens de contêiner com base em seus metadados (resumo, repositório, sistema operacional, tag e etc.)

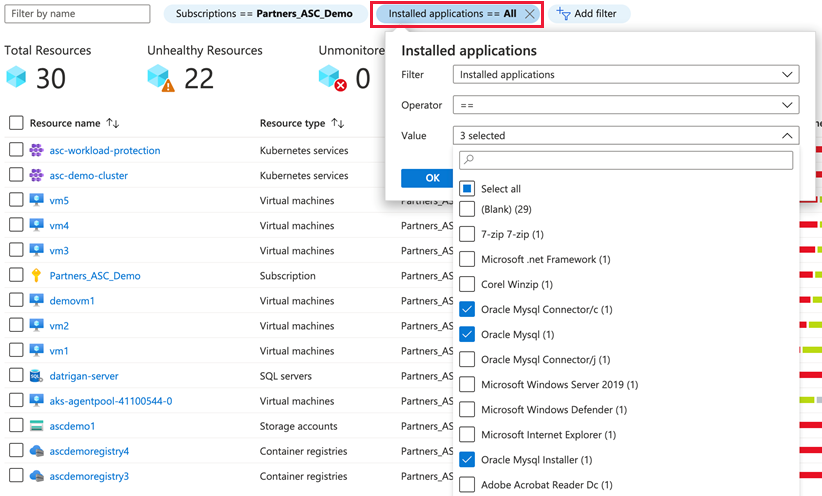

Inventário de software de contêineres com o Cloud Security Explorer

6 de outubro de 2024

Os clientes agora podem obter uma lista de software instalado em seus contêineres e imagens de contêiner por meio do Cloud Security Explorer. Essa lista também pode ser usada para obter rapidamente outras informações sobre o ambiente do cliente, como encontrar todos os contêineres e imagens de contêiner com software afetado por uma vulnerabilidade de dia zero, mesmo antes de uma CVE ser publicada.

September 2024

Melhorias na experiência do explorador de segurança na nuvem

Setembro 22, 2024

Data prevista para alteração: outubro de 2024

O Cloud Security Explorer está definido para melhorar o desempenho e a funcionalidade de grade, fornecer mais enriquecimento de dados em cada ativo de nuvem, melhorar as categorias de pesquisa e melhorar o relatório de exportação CSV com mais informações sobre os ativos de nuvem exportados.

Disponibilidade geral do monitoramento de integridade de arquivos com base no Microsoft Defender for Endpoint

18 de setembro de 2024

A nova versão do Monitoramento de Integridade de Ficheiros, baseada no Microsoft Defender para Endpoint, agora está disponível ao público como parte do plano Defender para Servidores Plano 2. A FIM permite-lhe:

- Atenda aos requisitos de conformidade monitorando arquivos e registros críticos em tempo real e auditando as alterações.

- Identifique possíveis problemas de segurança detetando alterações suspeitas no conteúdo de arquivos.

Esta experiência de FIM aprimorada substitui a atual, programada para descontinuação, em paralelo à desativação do Log Analytics Agent (MMA). A experiência da FIM no MMA permanecerá apoiada até o final de novembro de 2024.

Com esta versão, uma experiência integrada no produto é disponibilizada para permitir que o utilizador migre a sua configuração FIM através do MMA para a nova versão de FIM no Defender for Endpoint.

Para obter informações sobre como habilitar o FIM sobre o Defender for Endpoint, consulte File Integrity Monitoring using Microsoft Defender for Endpoint. Para obter informações sobre como desativar versões anteriores, consulte Migrar o Monitorização de Integridade de Ficheiros de Versões Anteriores.

A experiência de migração do FIM está disponível no Defender for Cloud

18 de setembro de 2024

É lançada uma experiência no produto para permitir que o utilizador migre a sua configuração FIM através de MMA para a nova versão de FIM no Defender for Endpoint. Com esta experiência você pode:

- Revise o ambiente afetado com a versão anterior do FIM sobre MMA habilitada e a migração necessária.

- Exporte suas regras FIM atuais da experiência baseada em MMA e resida em espaços de trabalho

- Migre para assinaturas com P2 ativado com o novo FIM em cima do MDE.

To use the migration experience, navigate to the Environment settings pane and select the MMA migration button in the upper row.

Desativação do recurso de provisionamento automático do MMA

18 de setembro de 2024 Como parte da desativação do agente MMA, o recurso de provisionamento automático que fornece a instalação e configuração do agente para clientes MDC também será descontinuado em duas fases.

Até o final de setembro de 2024, o provisionamento automático do MMA será desativado para clientes que não estão mais usando o recurso, bem como para assinaturas recém-criadas. Após o final de setembro, o recurso não poderá mais ser reativado nessas assinaturas.

Final de novembro de 2024- o provisionamento automático do MMA será desativado em assinaturas que ainda não o tenham desativado. A partir desse ponto, não será mais possível habilitar o recurso em assinaturas existentes.

Integração com o Power BI

15 de setembro de 2024

O Defender for Cloud agora pode ser integrado ao Power BI. Essa integração permite que você crie relatórios e painéis personalizados usando os dados do Defender for Cloud. Você pode usar o Power BI para visualizar e analisar sua postura de segurança, conformidade e recomendações de segurança.

Saiba mais sobre a nova integração com o Power BI.

Atualização para os requisitos de rede multicloud do CSPM

11 de setembro de 2024

Data prevista para alteração: outubro de 2024

A partir de outubro de 2024, estamos adicionando mais endereços IP aos nossos serviços de descoberta multicloud para acomodar melhorias e garantir uma experiência mais eficiente para todos os usuários.

To ensure uninterrupted access from our services, you should update your IP allowlist with the new ranges provided here. Você deve fazer os ajustes necessários nas configurações de firewall, grupos de segurança ou quaisquer outras configurações que possam ser aplicáveis ao seu ambiente. A lista é suficiente para a funcionalidade completa da oferta básica (gratuita) do CSPM.

Descontinuação da funcionalidade Defender for Servers

9 de setembro de 2024

Os controles de aplicativo adaptáveis e o endurecimento adaptativo de rede agora estão preteridos.

Estrutura Nacional de Segurança Espanhola (Esquema Nacional de Seguridad (ENS)) adicionada ao painel de conformidade regulamentar do Azure

9 de setembro de 2024

As organizações que desejam verificar a conformidade de seus ambientes do Azure com o padrão ENS agora podem fazê-lo usando o Defender for Cloud.

A norma ENS aplica-se a todo o sector público em Espanha, bem como aos fornecedores que colaboram com a Administração. Estabelece princípios, requisitos e medidas de segurança básicos para proteger as informações e os serviços tratados eletronicamente. O objetivo é garantir o acesso, a confidencialidade, a integridade, a rastreabilidade, a autenticidade, a disponibilidade e a preservação dos dados.

Confira a lista completa de padrões de conformidade suportados.

Corrigir atualizações do sistema e recomendações de patches em suas máquinas

8 de setembro de 2024

Agora você pode corrigir atualizações do sistema e recomendações de patches em suas máquinas habilitadas para Azure Arc e VMs do Azure. As atualizações e patches do sistema são cruciais para manter a segurança e a saúde das suas máquinas. As atualizações geralmente contêm patches de segurança para vulnerabilidades que, se não forem corrigidas, podem ser exploradas por invasores.

As informações sobre atualizações de máquina ausentes agora são coletadas usando o Azure Update Manager.

Para manter a segurança de suas máquinas para atualizações e patches do sistema, você precisará ativar as configurações de atualizações de avaliação periódica em suas máquinas.

Saiba como corrigir atualizações do sistema e recomendações de patches em suas máquinas.

A integração do ServiceNow agora inclui o módulo de conformidade de configuração

4 de setembro de 2024

A integração do plano CSPM do Defender for Cloud com o ServiceNow agora inclui o módulo de Conformidade de Configuração do ServiceNow. Esse recurso permite que você identifique, priorize e corrija problemas de configuração em seus ativos de nuvem, reduzindo os riscos de segurança e melhorando sua postura geral de conformidade por meio de fluxos de trabalho automatizados e insights em tempo real.

Saiba mais sobre a integração do ServiceNow com o Defender for Cloud.

O plano de proteção de armazenamento por transação do Defender for Storage (clássico) não está disponível para novas assinaturas

4 de setembro de 2024

Data estimada para alteração: 5 de fevereiro de 2025

Após 5 de fevereiro de 2025, você não poderá ativar o plano de proteção de armazenamento herdado do Defender for Storage (clássico) por transação, a menos que ele já esteja habilitado na sua assinatura. Para obter mais informações, consulte Mover para o novo plano do Defender for Storage.

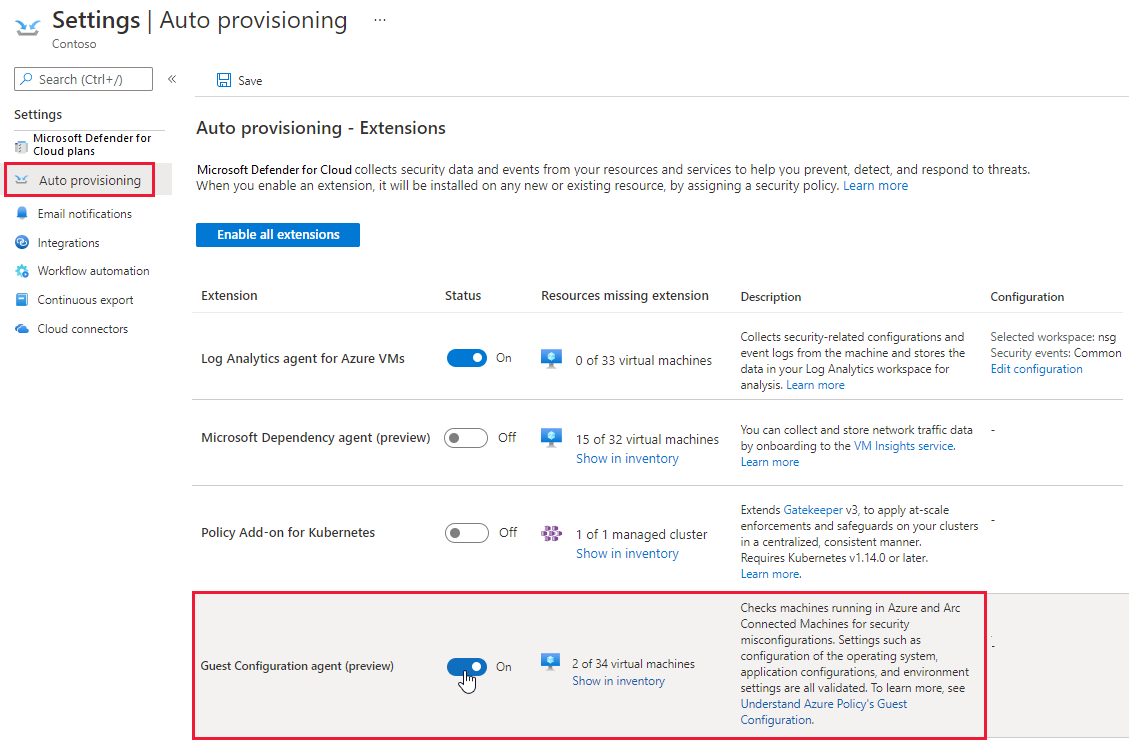

A configuração de convidado da Política do Azure agora está disponível ao público em geral (GA)

1 de setembro de 2024

A configuração de convidado da Política do Azure do Defender for Server agora está disponível em geral (GA) para todos os clientes multicloud do Defender for Servers Plan 2. A Configuração de Convidado fornece uma experiência unificada para gerenciar linhas de base de segurança em todo o seu ambiente. Ele permite que você avalie e imponha configurações de segurança em seus servidores, incluindo máquinas Windows e Linux, VMs do Azure, AWS EC2 e instâncias GCP.

Saiba como habilitar a configuração da máquina do Azure Policy em seu ambiente.

Visualização do suporte ao registro de contêiner do Docker Hub pelo Defender for Containers

1 de setembro de 2024

Estamos introduzindo a visualização pública da extensão de cobertura do Microsoft Defender for Containers para incluir registros externos, começando com registros de contêineres do Docker Hub. Como parte do Microsoft Cloud Security Posture Management da sua organização, a extensão da cobertura para registros de contêiner do Docker Hub oferece os benefícios da verificação das imagens de contêiner do Docker Hub usando o Gerenciamento de Vulnerabilidades do Microsoft Defender para identificar ameaças à segurança e mitigar possíveis riscos à segurança.

Para obter mais informações sobre esse recurso, consulte Avaliação de vulnerabilidade para o Docker Hub

August 2024

| Date | Category | Update |

|---|---|---|

| August 28 | Preview | Nova versão do File Integrity Monitoring baseada no Microsoft Defender for Endpoint |

| August 22 | Upcoming deprecation | Desativação da integração de alertas do Defender for Cloud com alertas do Azure WAF |

| August 1 | disponibilidade geral | Habilite o Microsoft Defender para servidores SQL em máquinas em escala |

Nova versão do File Integrity Monitoring baseada no Microsoft Defender for Endpoint

28 de agosto de 2024

A nova versão do File Integrity Monitoring baseada no Microsoft Defender for Endpoint está agora em pré-visualização pública. Faz parte do Plano 2 do Defender for Servers. O portal permite-lhe:

- Atenda aos requisitos de conformidade monitorando arquivos e registros críticos em tempo real e auditando as alterações.

- Identifique possíveis problemas de segurança detetando alterações suspeitas no conteúdo de arquivos.

Como parte desta versão, a experiência FIM sobre AMA não estará mais disponível no portal Defender for Cloud. A experiência da FIM no MMA permanecerá apoiada até o final de novembro de 2024. No início de setembro, será lançada uma experiência no produto que permite migrar sua configuração FIM sobre MMA para a nova versão FIM over Defender for Endpoint.

Para obter informações sobre como habilitar o FIM sobre o Defender for Endpoint, consulte File Integrity Monitoring using Microsoft Defender for Endpoint. Para obter informações sobre como migrar de versões anteriores, consulte Migrar monitoramento de integridade de arquivos de versões anteriores.

Desativação da integração de alertas do Defender for Cloud com alertas do Azure WAF

22 de agosto de 2024

Data estimada para alteração: 25 de setembro de 2024

Defender for Cloud alert integration with Azure WAF alerts will be retired on September 25, 2024. Nenhuma ação é necessária do seu lado. For Microsoft Sentinel customers, you can configure the Azure Web Application Firewall connector.

Habilite o Microsoft Defender para servidores SQL em máquinas em escala

1 de agosto de 2024

Agora você pode habilitar o Microsoft Defender para servidores SQL em máquinas em escala. Esse recurso permite habilitar o Microsoft Defender para SQL em vários servidores ao mesmo tempo, economizando tempo e esforço.

Saiba como habilitar o Microsoft Defender para servidores SQL em máquinas em escala.

July 2024

Disponibilidade geral de recomendações avançadas de deteção e configuração para proteção de endpoint

31 de julho de 2024

Recursos aprimorados de deteção para soluções de proteção de endpoint e identificação aprimorada de problemas de configuração agora estão disponíveis para servidores multicloud. Essas atualizações estão incluídas no Defender for Servers Plan 2 e no Defender Cloud Security Posture Management (CSPM).

O recurso de recomendações aprimoradas usa varredura de máquina sem agente, permitindo a descoberta e avaliação abrangentes da configuração de soluções de deteção e resposta de endpoints suportadas. Quando problemas de configuração são identificados, as etapas de correção são fornecidas.

With this general availability release, the list of supported solutions is expanded to include two more endpoint detection and response tools:

- Plataforma Singularity by SentinelOne

- Cortex XDR

Descontinuação da proteção de rede adaptativa

31 de julho de 2024

Data prevista para alteração: 31 de agosto de 2024

A proteção de rede adaptável do Defender for Server está sendo preterida.

A substituição de recursos inclui as seguintes experiências:

- Recommendation: Adaptive network hardening recommendations should be applied on internet facing virtual machines [assessment Key: f9f0eed0-f143-47bf-b856-671ea2eeed62]

- Alert: Traffic detected from IP addresses recommended for blocking

Visualização: As avaliações de segurança para o GitHub não exigem mais licenciamento adicional

Julho 22, 2024

Os usuários do GitHub no Defender for Cloud não precisam mais de uma licença do GitHub Advanced Security para visualizar as descobertas de segurança. Isso se aplica a avaliações de segurança para fraquezas de código, configurações incorretas de infraestrutura como código (IaC) e vulnerabilidades em imagens de contêiner detetadas durante a fase de compilação.

Os clientes com o GitHub Advanced Security continuarão a receber avaliações de segurança adicionais no Defender for Cloud para credenciais expostas, vulnerabilidades em dependências de código aberto e descobertas do CodeQL.

Para saber mais sobre a segurança de DevOps no Defender for Cloud, consulte a Visão geral de segurança de DevOps. Para saber como integrar seu ambiente GitHub ao Defender for Cloud, siga o guia de integração do GitHub. To learn how to configure the Microsoft Security DevOps GitHub Action, see our GitHub Action documentation.

Cronogramas atualizados para a descontinuação do MMA no Defender for Servers Plan 2

Julho 18, 2024

Data prevista para alteração: agosto de 2024

Com a próxima descontinuação do agente do Log Analytics em agosto, todo o valor de segurança para a proteção do servidor no Defender for Cloud dependerá da integração com o Microsoft Defender for Endpoint (MDE) como um único agente e dos recursos sem agente fornecidos pela plataforma de nuvem e verificação de máquina sem agente.

Os seguintes recursos atualizaram cronogramas e planos, portanto, o suporte para eles no MMA será estendido para clientes do Defender for Cloud até o final de novembro de 2024:

File Integrity Monitoring (FIM): A versão prévia pública da nova versão do FIM sobre MDE está prevista para agosto de 2024. The GA version of FIM powered by Log Analytics agent will continue to be supported for existing customers until the end of November 2024.

Security Baseline: as an alternative to the version based on MMA, the current preview version based on Guest Configuration will be released to general availability in September 2024. OS Security Baselines powered by Log Analytics agent will continue to be supported for existing customers until the end of November 2024.

Para obter mais informações, consulte Preparar a desativação do agente do Log Analytics.

Descontinuação de recursos relacionados ao MMA como parte da aposentadoria do agente

Julho 18, 2024

Data prevista para alteração: agosto de 2024

Como parte da substituição do Microsoft Monitoring Agent (MMA) e da estratégia de implantação atualizada do Defender for Servers, todos os recursos de segurança do Defender for Servers agora serão fornecidos por meio de um único agente (Defender for Endpoint) ou por meio de recursos de verificação sem agente. Isso não exigirá dependência do MMA ou do Agente de Monitoramento do Azure (AMA).

À medida que nos aproximamos da aposentadoria do agente em agosto de 2024, os seguintes recursos relacionados ao MMA serão removidos do portal Defender for Cloud:

- Display of MMA installation status on the Inventory and Resource Health blades.

- The capability to onboard new non-Azure servers to Defender for Servers via Log Analytics workspaces will be removed from both the Inventory and Getting Started blades.

Note

We recommend that current customers, who have onboarded on-premises servers using the legacy approach, should now connect these machines via Azure Arc-enabled servers. Também recomendamos habilitar o Plano 2 do Defender for Servers nas assinaturas do Azure às quais esses servidores estão conectados.

Se você habilitou seletivamente o Defender for Servers Plan 2 em VMs específicas do Azure por meio da abordagem herdada, habilite o Defender for Servers Plan 2 nas assinaturas do Azure dessas máquinas. Exclude individual machines from the Defender for Servers coverage using the Defender for Servers per-resource configuration.

Essas etapas garantirão que não haja perda de cobertura de segurança devido à desativação do agente do Log Analytics.

Para manter a continuidade da segurança, aconselhamos os clientes com o Defender for Servers Plan 2 a habilitar a verificação de máquinas sem agente e a integração com o Microsoft Defender for Endpoint em suas assinaturas.

Você pode usar essa pasta de trabalho personalizada para acompanhar sua propriedade do Log Analytics Agent (MMA) e monitorar o status de implantação do Defender for Servers em VMs do Azure e máquinas Azure Arc.

Para obter mais informações, consulte Preparar a desativação do agente do Log Analytics.

Pré-visualização pública do Binary Drift agora disponível no Defender for Containers

Estamos apresentando a prévia pública do Binary Drift for Defender for Containers. Esse recurso ajuda a identificar e mitigar possíveis riscos de segurança associados a binários não autorizados em seus contêineres. O Binary Drift identifica e envia alertas de forma autónoma sobre processos binários potencialmente nocivos dentro dos seus contentores. Além disso, permite a implementação de uma nova Política de Deriva Binária para controlar as preferências de alerta, oferecendo a capacidade de adaptar as notificações às necessidades específicas de segurança. Para obter mais informações sobre esse recurso, consulte Deteção de desvio binário

Scripts de remediação automatizados para AWS e GCP agora são GA

14 de julho de 2024

Em março, lançamos scripts de correção automatizados para AWS & GCP para visualização pública, que permitem corrigir recomendações para AWS & GCP em escala programática.

Hoje estamos lançando esse recurso para disponível em geral (GA). Saiba como usar scripts de correção automatizados.

Atualização de permissões do aplicativo GitHub

Julho 11, 2024

Data prevista para alteração: 18 de julho de 2024

A segurança de DevOps no Defender for Cloud está constantemente fazendo atualizações que exigem que os clientes com conectores GitHub no Defender for Cloud atualizem as permissões para o aplicativo Microsoft Security DevOps no GitHub.

Como parte desta atualização, o aplicativo GitHub exigirá permissões de leitura do GitHub Copilot Business. Essa permissão será usada para ajudar os clientes a proteger melhor suas implantações do GitHub Copilot. Sugerimos atualizar o aplicativo o mais rápido possível.

As permissões podem ser concedidas de duas maneiras diferentes:

Em sua organização do GitHub, navegue até o aplicativo Microsoft Security DevOps em Configurações > de aplicativos GitHub e aceite a solicitação de permissões.

Em um e-mail automatizado do Suporte do GitHub, selecione Revisar solicitação de permissão para aceitar ou rejeitar essa alteração.

As normas de conformidade são agora GA

Julho 10, 2024

Em março, adicionamos versões prévias de muitos novos padrões de conformidade para os clientes validarem seus recursos da AWS e do GCP.

Esses padrões incluíam CIS Google Kubernetes Engine (GKE) Benchmark, ISO/IEC 27001 e ISO/IEC 27002, CRI Profile, CSA Cloud Controls Matrix (CCM), Lei Geral de Proteção de Dados Pessoais (LGPD), California Consumer Privacy Act (CCPA) e muito mais.

Esses padrões de visualização agora estão geralmente disponíveis (GA).

Confira a lista completa de padrões de conformidade suportados.

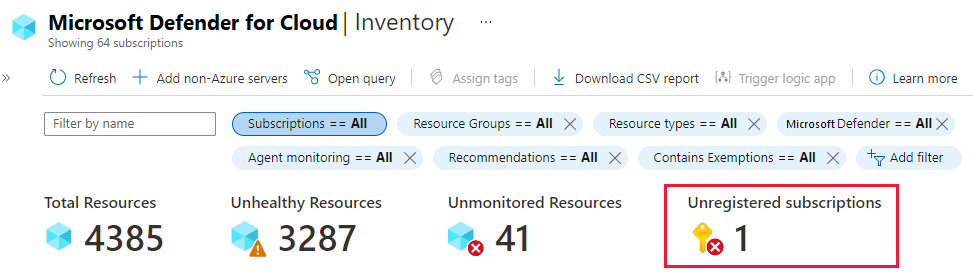

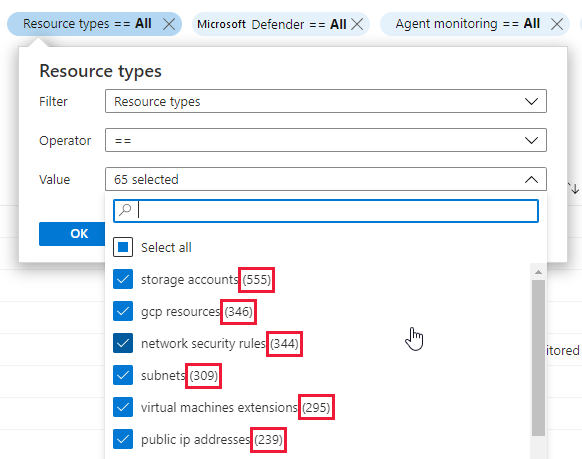

Melhoria da experiência de inventário

9 de julho de 2024

Data prevista para alteração: 11 de julho de 2024

A experiência de inventário será atualizada para melhorar o desempenho, incluindo melhorias na lógica de consulta 'Consulta aberta' do painel no Azure Resource Graph. As atualizações da lógica por trás do cálculo de recursos do Azure podem resultar em outros recursos contados e apresentados.

Ferramenta de mapeamento de contêiner para ser executada por padrão no GitHub

8 de julho de 2024

Data estimada para alteração: 12 de agosto de 2024

Com os recursos de segurança DevOps no Microsoft Defender Cloud Security Posture Management (CSPM), você pode mapear seus aplicativos nativos da nuvem de código para nuvem para iniciar facilmente fluxos de trabalho de correção de desenvolvedores e reduzir o tempo de correção de vulnerabilidades em suas imagens de contêiner. Atualmente, você deve configurar manualmente a ferramenta de mapeamento de imagem de contêiner para ser executada na ação Microsoft Security DevOps no GitHub. Com essa alteração, o mapeamento de contêiner será executado por padrão como parte da ação Microsoft Security DevOps. Saiba mais sobre a ação Microsoft Security DevOps.

June 2024

| Date | Category | Update |

|---|---|---|

| June 27 | disponibilidade geral | Checkov IaC Digitalização no Defender for Cloud. |

| June 24 | Update | Alteração nos preços do Defender for Containers multicloud |

| June 20 | Upcoming deprecation |

Lembrete de substituição de recomendações adaptáveis na substituição do Microsoft Monitoring Agent (MMA). Descontinuação estimada em agosto de 2024. |

| June 10 | Preview | Copiloto no Defender for Cloud |

| June 10 | Upcoming update |

Ativação automática de avaliação de vulnerabilidades SQL usando configuração expressa em servidores não configurados. Atualização estimada: 10 de julho de 2024. |

| June 3 | Upcoming update |

Mudanças no comportamento de recomendações de identidade Atualização estimada: 10 de julho de 2024. |

GA: Checkov IaC Scanning no Defender for Cloud

Junho 27, 2024

We're announcing the general availability of the Checkov integration for Infrastructure-as-Code (IaC) scanning through Microsoft Security DevOps (MSDO). Como parte desta versão, o Checkov substituirá o TerraScan como um analisador IaC padrão que é executado como parte da interface de linha de comando (CLI) do MSDO. TerraScan might still be configured manually through MSDO's environment variables but won't run by default.

As descobertas de segurança do Checkov apresentam como recomendações para os repositórios do Azure DevOps e do GitHub sob as avaliações Os repositórios do Azure DevOps devem ter infraestrutura como descobertas de código resolvidas e repositórios do GitHub devem ter infraestrutura como descobertas de código resolvidas.

Para saber mais sobre a segurança de DevOps no Defender for Cloud, consulte a Visão geral de segurança de DevOps. To learn how to configure the MSDO CLI, see the Azure DevOps or GitHub documentation.

Atualização: Alteração no preço do Defender for Containers em multicloud

24 de junho de 2024

Como o Defender for Containers em multicloud agora está disponível para o público em geral, ele não é mais gratuito. Para obter mais informações, consulte Preços do Microsoft Defender for Cloud.

Descontinuação: Lembrete de descontinuação para recomendações adaptáveis

Junho 20, 2024

Data prevista para alteração: agosto de 2024

Como parte da substituição do MMA e da estratégia de implantação atualizada do Defender for Servers, os recursos de segurança do Defender for Servers serão fornecidos por meio do agente do Microsoft Defender for Endpoint (MDE) ou por meio dos recursos de verificação sem agente. Ambas as opções não dependerão do MMA ou do Agente de Monitoramento do Azure (AMA).

As Recomendações de Segurança Adaptativa, conhecidas como Adaptive Application Controls e Adaptive Network Hardening, serão descontinuadas. A versão atual do GA baseada no MMA e a versão prévia baseada no AMA serão preteridas em agosto de 2024.

Pré-visualização: Copiloto no Defender for Cloud

10 de junho de 2024

Estamos anunciando a integração do Microsoft Security Copilot no Defender for Cloud em visualização pública. A experiência integrada do Copilot no Defender for Cloud oferece aos usuários a capacidade de fazer perguntas e obter respostas em linguagem natural. O copiloto pode ajudá-lo a entender o contexto de uma recomendação, o efeito da implementação de uma recomendação, as etapas necessárias para implementar uma recomendação, ajudar com a delegação de recomendações e ajudar com a correção de configurações incorretas no código.

Saiba mais sobre o Microsoft Security Copilot no Defender for Cloud.

Atualização: ativação automática da avaliação de vulnerabilidades do SQL

10 de junho de 2024

Data prevista para alteração: 10 de julho de 2024

Originalmente, a Avaliação de Vulnerabilidade do SQL (VA) com a Configuração Expressa só era ativada automaticamente em servidores onde o Microsoft Defender for SQL foi ativado após a introdução da Configuração Expressa em dezembro de 2022.

Atualizaremos todos os SQL Servers do Azure que tinham o Microsoft Defender for SQL ativado antes de dezembro de 2022 e não tinham nenhuma política de VA SQL existente em vigor, para que a Avaliação de Vulnerabilidade do SQL (SQL VA) seja ativada automaticamente com a Configuração Expressa.

- A implementação desta alteração será gradual, estendendo-se por várias semanas, e não requer qualquer ação por parte do utilizador.

- Essa alteração se aplica aos SQL Servers do Azure em que o Microsoft Defender for SQL foi ativado no nível de assinatura do Azure.

- Os servidores com uma configuração clássica existente (válida ou inválida) não serão afetados por esta alteração.

- Após a ativação, a recomendação "Os bancos de dados SQL devem ter descobertas de vulnerabilidade resolvidas" pode aparecer e pode afetar sua pontuação segura.

Atualização: Alterações no comportamento de recomendações de identidade

3 de junho de 2024

Data prevista para alteração: julho de 2024

These changes:

- O recurso avaliado passará a ser a identidade em vez da subscrição

- As recomendações não terão mais "subrecomendações"

- O valor do campo 'assessmentKey' na API será alterado para essas recomendações

Serão aplicadas as seguintes recomendações:

- Contas com permissões de proprietário em recursos do Azure devem ser habilitadas para MFA

- Contas com permissões de gravação em recursos do Azure devem ser habilitadas para MFA

- Contas com permissões de leitura em recursos do Azure devem ser habilitadas para MFA

- Contas de convidado com permissões de proprietário em recursos do Azure devem ser removidas

- Contas de convidado com permissões de gravação em recursos do Azure devem ser removidas

- Contas de convidado com permissões de leitura em recursos do Azure devem ser removidas

- Contas bloqueadas com permissões de proprietário em recursos do Azure devem ser removidas

- Contas bloqueadas com permissões de leitura e gravação em recursos do Azure devem ser removidas

- Um máximo de três proprietários devem ser designados para a sua subscrição

- Deve haver mais do que um proprietário atribuído à sua subscrição

May 2024

| Date | Category | Update |

|---|---|---|

| May 30 | disponibilidade geral | Deteção de malware sem agente no Defender for Servers Plan 2 |

| May 22 | Update | Configurar notificações por e-mail para caminhos de ataque |

| May 21 | Update | A caça avançada no Microsoft Defender XDR inclui alertas e incidentes do Defender for Cloud |

| May 9 | Preview | Integração Checkov para verificação de IaC no Defender for Cloud |

| May 7 | disponibilidade geral | Gerenciamento de permissões no Defender for Cloud |

| May 6 | Preview | O gerenciamento de postura de segurança multicloud da IA está disponível para Azure e AWS. |

| May 6 | Limited preview | Proteção contra ameaças para cargas de trabalho de IA no Azure. |

| May 2 | Update | Gestão de políticas de segurança. |

| May 1 | Preview | O Defender for open-source databases já está disponível na AWS para instâncias da Amazon. |

| May 1 | Upcoming deprecation |

Remoção de FIM sobre AMA e lançamento de nova versão sobre Defender for Endpoint. Depreciação estimada em agosto de 2024. |

GA: Deteção de malware sem agente no Defender for Servers Plan 2

30 de maio de 2024

A deteção de malware sem agente do Defender for Cloud para VMs do Azure, instâncias do AWS EC2 e instâncias de VM do GCP agora está disponível como um novo recurso no Defender for Servers Plan 2.

A deteção de malware sem agente usa o mecanismo antimalware Microsoft Defender Antivirus para verificar e detetar arquivos mal-intencionados. As ameaças detetadas disparam alertas de segurança diretamente no Defender for Cloud e no Defender XDR, onde podem ser investigados e corrigidos. Saiba mais sobre a verificação de malware sem agente para servidores e a verificação sem agente para VMs.

Atualização: configurar notificações por e-mail para caminhos de ataque

Maio 22, 2024

Agora você pode configurar notificações por e-mail quando um caminho de ataque é detetado com um nível de risco especificado ou superior. Saiba como configurar notificações por e-mail.

Atualização: A caça avançada no Microsoft Defender XDR inclui alertas e incidentes do Defender for Cloud

21 de maio de 2024

Os alertas e incidentes do Defender for Cloud agora estão integrados ao Microsoft Defender XDR e podem ser acessados no Portal do Microsoft Defender. Essa integração fornece um contexto mais rico para investigações que abrangem recursos, dispositivos e identidades na nuvem. Saiba mais sobre caça avançada na integração XDR.

Pré-visualização: Integração Checkov para análise IaC no Defender for Cloud

9 de maio de 2024

A integração do Checkov para segurança de DevOps no Defender for Cloud está agora em pré-visualização. Essa integração melhora a qualidade e o número total de verificações de infraestrutura como código executadas pela CLI do MSDO ao verificar modelos de IAC.

Durante a visualização, Checkov deve ser explicitamente invocado através do parâmetro de entrada 'tools' para a CLI do MSDO.

Saiba mais sobre a segurança de DevOps no Defender for Cloud e como configurar a CLI do MSDO para Azure DevOps e GitHub.

GA: Gerenciamento de permissões no Defender for Cloud

Maio 7, 2024

Permissions management is now generally available in Defender for Cloud.

Pré-visualização: Gestão da postura de segurança multicloud da IA