Archive des mises à jour précédentes pour Microsoft Defender for Cloud Apps

Cet article est une archive qui décrit les mises à jour effectuées dans les versions antérieures de Defender for Cloud Apps. Pour afficher la dernière liste des nouveautés, consultez Nouveautés de Defender for Cloud Apps.

Décembre 2023

Nouvelles adresses IP pour l’accès au portail et la connexion de l’agent SIEM

Les adresses IP utilisées pour l’accès au portail et les connexions de l’agent SIEM ont été mises à jour. Veillez à ajouter les nouvelles adresses IP à la liste d’autorisation de votre pare-feu en conséquence pour que le service reste entièrement fonctionnel. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Configuration réseau requise pour l’accès au portail

- Configuration réseau requise pour la connexion de l’agent SIEM

Alignements des périodes de backlog pour les analyses initiales

Nous avons aligné la période de backlog pour les analyses initiales après la connexion d’une nouvelle application à Defender for Cloud Apps. Les connecteurs d’application suivants ont tous une période de backlog d’analyse initiale de sept jours :

Pour plus d’informations, consultez Connecter des applications pour obtenir une visibilité et un contrôle avec Microsoft Defender for Cloud Apps.

Prise en charge de SSPM pour plus d’applications connectées

Defender for Cloud Apps vous fournit des recommandations de sécurité pour vos applications SaaS afin de vous aider à prévenir les risques potentiels. Ces recommandations sont affichées via microsoft Secure Score une fois que vous disposez d’un connecteur à une application.

Defender for Cloud Apps a maintenant amélioré sa prise en charge de SSPM en incluant les applications suivantes : (préversion)

SSPM est également désormais pris en charge pour Google Workspace en disponibilité générale.

Remarque

Si vous disposez déjà d’un connecteur vers l’une de ces applications, votre score en niveau de sécurisation peut être automatiquement mis à jour en conséquence.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Gestion de la posture de sécurité SaaS (SSPM)

- Visibilité de la configuration des utilisateurs, de la gouvernance des applications et de la sécurité

- Niveau de sécurité Microsoft

Novembre 2023

Defender for Cloud Apps rotation des certificats d’application

Defender for Cloud Apps prévoit de faire pivoter son certificat d’application. Si vous avez précédemment approuvé explicitement le certificat hérité et que des agents SIEM s’exécutent actuellement sur des versions plus récentes du Kit de développement Java (JDK), vous devez approuver le nouveau certificat pour garantir la poursuite du service de l’agent SIEM. Bien qu’aucune action ne soit probablement nécessaire, nous vous recommandons d’exécuter les commandes suivantes pour valider :

Dans une fenêtre de ligne de commande, basculez vers le dossier bin de votre installation Java, par exemple :

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Exécutez la commande suivante :

keytool -list -keystore ..\lib\security\cacertsSi vous voyez les quatre alias suivants, cela signifie que vous avez précédemment explicitement approuvé notre certificat et que vous devez prendre des mesures. Si ces alias ne sont pas présents, aucune action ne doit être nécessaire.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Si vous avez besoin d’action, nous vous recommandons de faire confiance aux nouveaux certificats pour éviter les problèmes une fois que les certificats ont été entièrement pivotés.

Pour plus d’informations, consultez notre guide de résolution des problèmes liés aux nouvelles versions de Java .

Prise en charge de CSPM dans Microsoft Defender pour le cloud

Avec la convergence continue Microsoft Defender for Cloud Apps en Microsoft Defender XDR, les connexions de gestion de la posture de sécurité cloud (CSPM) sont entièrement prises en charge via Microsoft Defender pour le cloud.

Nous vous recommandons de connecter vos environnements Azure, AWS et Google Cloud Platform (GCP) à Microsoft Defender pour le cloud afin d’obtenir les dernières fonctionnalités CSPM.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Qu’est-ce que Microsoft Defender pour le cloud ?

- Cloud Security Posture Management (CSPM) dans Defender pour le cloud

- Connecter vos abonnements Azure à Microsoft Defender pour le cloud

- Connecter votre compte AWS à Microsoft Defender for Cloud

- Connecter votre projet GCP à Microsoft Defender pour le cloud

Remarque

Les clients qui utilisent toujours le portail classic Defender for Cloud Apps ne voient plus les évaluations de configuration de la sécurité pour les environnements Azure, AWS et GCP.

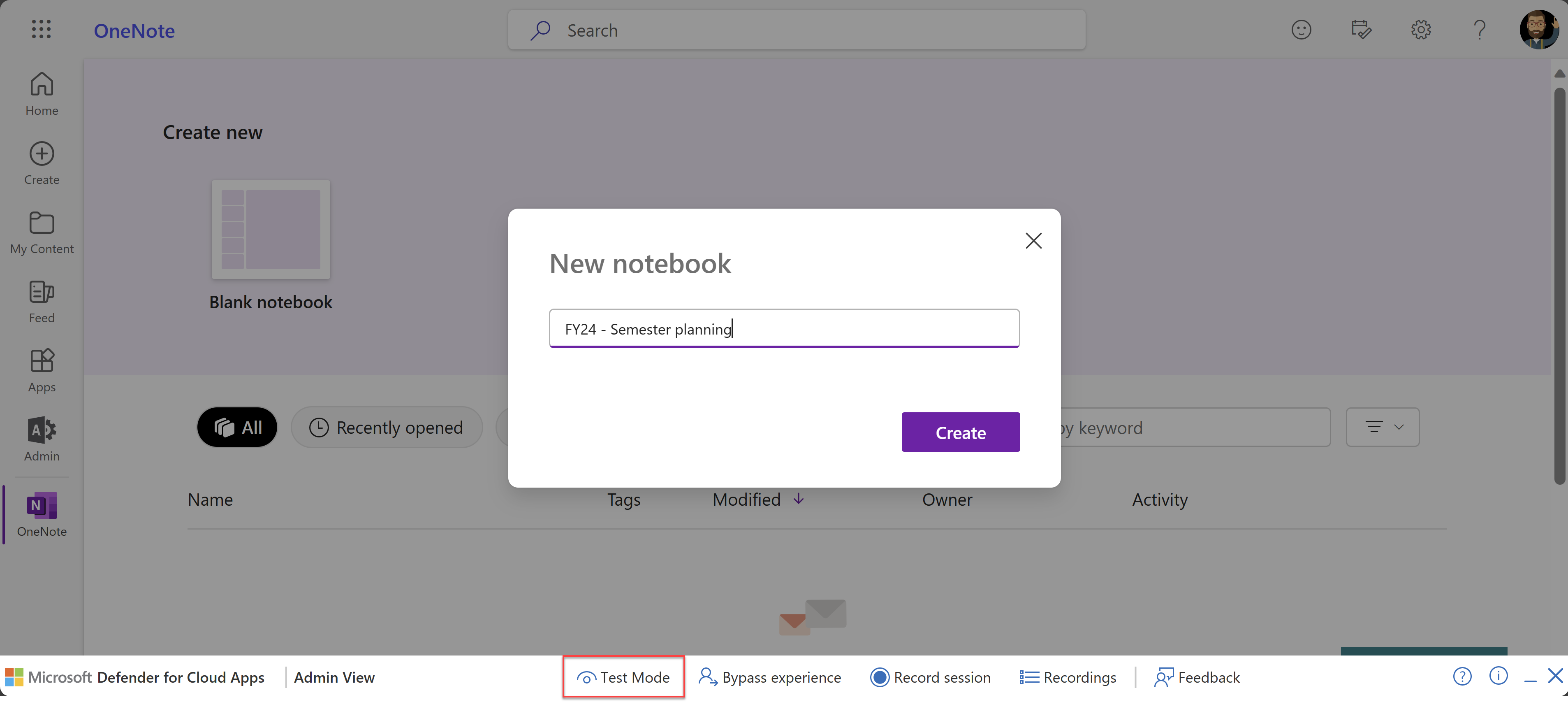

Mode de test pour les utilisateurs administrateurs (préversion)

En tant qu’utilisateur administrateur, vous pouvez tester les correctifs de bogues de proxy à venir avant que la dernière version Defender for Cloud Apps soit entièrement déployée sur tous les locataires. Pour ce faire, Defender for Cloud Apps fournit désormais un mode test, disponible à partir de la barre d’outils vue Administration.

En mode test, seuls les utilisateurs administrateurs sont exposés aux modifications fournies dans les correctifs de bogues. Il n’y a aucun effet sur les autres utilisateurs. Nous vous encourageons à envoyer des commentaires sur les nouveaux correctifs à l’équipe du support technique Microsoft afin d’accélérer les cycles de publication.

Lorsque vous avez terminé de tester le nouveau correctif, désactivez le mode test pour revenir aux fonctionnalités normales.

Par exemple, l’image suivante montre le nouveau bouton Mode test dans la barre d’outils Affichage Administration, placé sur OneNote utilisé dans un navigateur.

Pour plus d’informations, consultez Diagnostiquer et résoudre les problèmes avec la barre d’outils d’affichage Administration et le mode test.

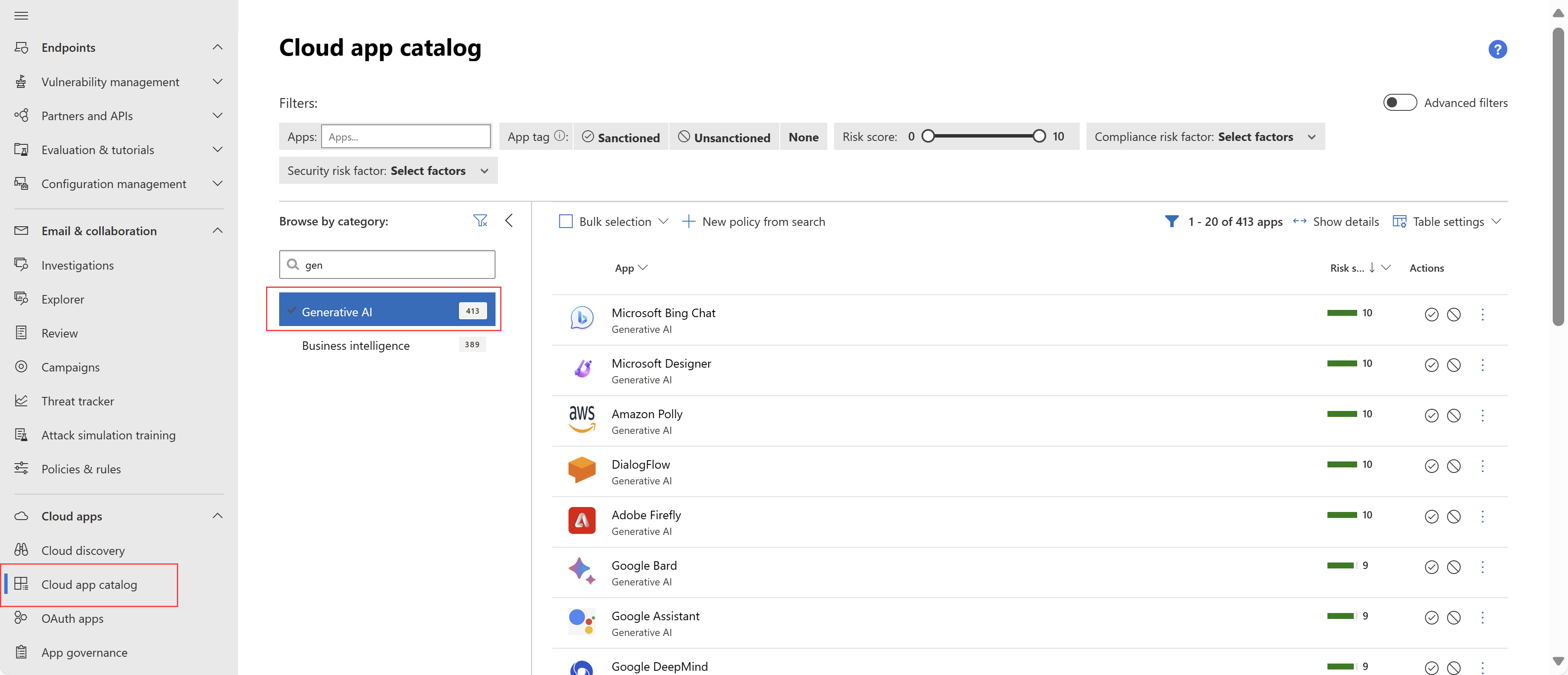

Nouvelle catégorie de catalogue d’applications cloud pour l’IA générative

Le catalogue d’applications Defender for Cloud Apps prend désormais en charge la nouvelle catégorie d’IA générative pour les applications de modèle de langage volumineux (LLM), telles que Microsoft Bing Chat, Google Bard, ChatGPT, etc. Avec cette nouvelle catégorie, Defender for Cloud Apps a ajouté des centaines d’applications liées à l’IA générative au catalogue, offrant ainsi une visibilité sur la façon dont les applications d’IA générative sont utilisées dans votre organization et vous aidant à les gérer en toute sécurité.

Par exemple, vous pouvez utiliser l’intégration de Defender for Cloud Apps avec Defender pour point de terminaison pour approuver ou bloquer l’utilisation d’applications LLM spécifiques en fonction d’une stratégie.

Pour plus d’informations, consultez Rechercher votre application cloud et calculer les scores de risque.

Disponibilité générale pour davantage d’événements Shadow IT de découverte avec Defender pour point de terminaison

Defender for Cloud Apps pouvez désormais découvrir les événements de réseau informatique fantôme détectés à partir d’appareils Defender pour point de terminaison qui fonctionnent dans le même environnement qu’un proxy réseau, en disponibilité générale.

Pour plus d’informations, consultez Découvrir des applications via Defender pour point de terminaison lorsque le point de terminaison se trouve derrière un proxy réseau et Intégrer Microsoft Defender pour point de terminaison.

Octobre 2023

Redirection automatique vers Microsoft Defender XDR disponibilité générale

Désormais, tous les clients sont automatiquement redirigés vers Microsoft Defender XDR à partir du portail classic Microsoft Defender for Cloud Apps, car la redirection est en disponibilité générale. Les administrateurs peuvent toujours mettre à jour le paramètre de redirection en fonction des besoins pour continuer à utiliser le portail classic Defender for Cloud Apps.

L’intégration de Defender for Cloud Apps dans Microsoft Defender XDR simplifie le processus de détection, d’examen et d’atténuation des menaces pour vos utilisateurs, applications et données, afin que vous puissiez passer en revue de nombreuses alertes et incidents à partir d’un seul volet, dans un système XDR.

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

Septembre 2023

Découverte supplémentaire pour les événements Shadow IT (préversion)

Defender for Cloud Apps pouvez désormais découvrir les événements de réseau Shadow IT détectés à partir d’appareils Defender pour point de terminaison qui fonctionnent dans le même environnement qu’un proxy réseau.

Pour plus d’informations, consultez Découvrir des applications via Defender pour point de terminaison lorsque le point de terminaison se trouve derrière un proxy réseau (préversion) et Intégrer Microsoft Defender pour point de terminaison.

Fréquence NRT continue prise en charge pour la table CloudAPPEvents (préversion)

Defender for Cloud Apps prend désormais en charge la fréquence continue (NRT) pour les règles de détection à l’aide de la table CloudAppEvents.

La définition d’une détection personnalisée pour qu’elle s’exécute en fréquence continue (NRT) vous permet d’augmenter la capacité de votre organization à identifier les menaces plus rapidement. Pour plus d’informations, consultez Créer et gérer des règles de détection personnalisées.

Août 2023

Nouvelles recommandations de sécurité dans degré de sécurité (préversion)

De nouvelles recommandations Microsoft Defender for Cloud Apps ont été ajoutées en tant qu’actions d’amélioration du niveau de sécurité Microsoft. Pour plus d’informations, consultez Nouveautés du niveau de sécurité Microsoft et du niveau de sécurité Microsoft.

Mises à jour du connecteur Microsoft 365

Nous avons apporté les mises à jour suivantes au connecteur Microsoft 365 de Defender for Cloud Apps :

- (Préversion) Mise à jour de la prise en charge de SSPM avec de nouvelles recommandations de sécurité du benchmark CIS .

- Aligné les noms des recommandations existantes pour qu’ils correspondent au benchmark CIS.

Pour afficher les données associées, vérifiez que vous avez configuré le connecteur Microsoft 365. Pour plus d’informations, consultez Connecter Microsoft 365 à Microsoft Defender for Cloud Apps.

Juillet 2023

Collecteur de journaux version 0.255.0

Defender for Cloud Apps a publié la version 0.255.0 du collecteur de journaux Defender for Cloud Apps, y compris les mises à jour des dépendances amazon-corretto et openssl.

Le nom de fichier de la nouvelle version est columbus-0.255.0-signed.jar, et le nom de l’image est mcaspublic.azurecr.io/public/mcas/logcollector, avec la latest/0.255.0 balise .

Pour mettre à jour votre collecteur de journaux, veillez à arrêter le collecteur de journaux dans votre environnement, à supprimer l’image actuelle, à installer la nouvelle et à mettre à jour les certificats.

Pour plus d’informations, consultez Gestion avancée du collecteur de journaux.

Le connecteur ServiceNow prend désormais en charge la version Utah

Le connecteur ServiceNow Defender for Cloud Apps prend désormais en charge la version ServiceNow Utah. Pour plus d’informations, consultez Connecter ServiceNow à Microsoft Defender for Cloud Apps

Mises à jour du connecteur Google Workspace

Le connecteur Google Workspace prend désormais en charge les éléments suivants :

- (Préversion) Outils de gestion de la posture de sécurité SaaS (SSPM) pour une visibilité accrue des erreurs de configuration de posture des applications SaaS par rapport aux configurations d’application idéales. Les fonctionnalités SSPM vous aident à réduire de manière proactive le risque de violations et d’attaques sans avoir besoin d’être un expert en sécurité pour chaque plateforme.

- Le contrôle Activer l’authentification multifacteur. Pour afficher les données associées, vérifiez que vous avez configuré le connecteur Google Workspace.

Pour plus d’informations, consultez Connecter Google Workspace à Microsoft Defender for Cloud Apps.

Connecteurs personnalisés avec la plateforme de connecteur d’application ouverte (préversion)

Defender for Cloud Apps nouvelle plateforme de connecteur d’application ouverte et sans code permet aux fournisseurs SaaS de créer des connecteurs d’application pour leurs applications SaaS.

Créez des connecteurs Defender for Cloud Apps pour étendre les fonctionnalités de sécurité des applications dans les écosystèmes SaaS des clients, protéger les données, atténuer les risques et renforcer la posture de sécurité SaaS globale.

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps plateforme de connecteur d’application ouverte.

Nouveaux connecteurs d’application pour Asana et Miro (préversion)

Defender for Cloud Apps prend désormais en charge les connecteurs d’application intégrés pour Asana et Miro, qui peuvent contenir des données critiques que vous organization et sont donc des cibles pour des acteurs malveillants. Connectez ces applications à Defender for Cloud Apps pour obtenir des insights améliorés sur les activités de vos utilisateurs et la détection des menaces avec des détections d’anomalies basées sur le Machine Learning.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Consolidation de la stratégie de session et d’accès

Defender for Cloud Apps simplifie désormais l’utilisation des stratégies de session et d’accès. Auparavant, afin de créer une stratégie de session ou d’accès pour une application hôte, telle qu’Exchange, Teams ou Gmail, les clients de deviez créer une stratégie distincte pour toute application de ressource pertinente, telle que SharePoint, OneDrive ou Google Drive. À compter du 11 juillet 2023, vous ne devez maintenant créer qu’une seule stratégie sur l’application hébergée.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Contrôler les applications cloud avec des stratégies

- Stratégies d’accès dans Microsoft Defender for Cloud Apps

- Stratégies de session

Redirection automatique vers Microsoft Defender XDR (préversion)

Les clients qui utilisent des fonctionnalités en préversion sont désormais automatiquement redirigés vers Microsoft Defender XDR à partir du portail classic Microsoft Defender for Cloud Apps. Les administrateurs peuvent toujours mettre à jour le paramètre de redirection en fonction des besoins pour continuer à utiliser le portail classic Defender for Cloud Apps.

Pour plus d’informations, consultez Redirection de comptes de Microsoft Defender for Cloud Apps vers Microsoft Defender XDR.

Juin 2023

Remarque

À compter de juin 2023, les mises à jour de gouvernance des applications sont répertoriées avec d’autres Microsoft Defender pour les fonctionnalités cloud. Pour plus d’informations sur les versions antérieures, consultez Nouveautés du module complémentaire de gouvernance des applications pour Defender for Cloud Apps.

Nouvelles adresses IP pour les contrôles d’accès et de session

Les adresses IP utilisées pour nos services d’accès et de contrôle de session ont été mises à jour. Veillez à mettre à jour la liste d’autorisation de votre pare-feu en conséquence pour que le service reste entièrement fonctionnel. Les adresses nouvellement ajoutées sont les suivantes :

| Centre de données | Adresses IP publiques |

|---|---|

| Sud du Brésil | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| USA Ouest 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europe Nord | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Canada Centre | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Asie Est | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australie Sud-Ouest | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Centre de l’Inde | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Asie Sud-Est | 20.24.14.233 |

| France Centre | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europe Ouest | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Ouest du Royaume-Uni | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| USA Est | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Pour plus d’informations, consultez Configuration réseau requise.

Gouvernance des applications désormais disponible dans le cadre de la licence Defender for Cloud Apps

La gouvernance des applications est désormais incluse dans les licences Microsoft Defender for Cloud Apps et ne nécessite plus de licence de module complémentaire.

Dans le portail Microsoft Defender, accédez à Paramètres Applications > cloud Service de gouvernance > des applications > status pour activer la gouvernance des applications si disponible ou s’inscrire à la liste d’attente.

Les titulaires existants de licences d’essai pour le module complémentaire de gouvernance des applications ont jusqu’au 31 juillet 2023 pour activer le bouton bascule et conserver leur accès à la gouvernance des applications.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Defender for Cloud Apps de gouvernance des applications dans Microsoft Defender XDR

- Activez la gouvernance des applications pour Microsoft Defender for Cloud Apps.

Convergence OAuth de gouvernance des applications

Pour les clients qui ont activé la gouvernance des applications, nous avons consolidé les fonctionnalités de surveillance et d’application des stratégies pour toutes les applications OAuth dans la gouvernance des applications.

Dans le portail Microsoft Defender, nous avons fusionné toutes les fonctionnalités à l’origine sous Applications > cloud Applications OAuth sous Gouvernance des applications, où vous pouvez gérer toutes les applications OAuth sous un seul volet.

Pour plus d’informations, consultez Afficher vos applications.

Expérience de chasse améliorée pour les activités de l’application OAuth

La gouvernance des applications vous permet désormais de passer facilement à la chasse avec les données d’application en fournissant des insights plus approfondis sur les applications OAuth, ce qui aide votre SOC à identifier les activités d’une application et les ressources auxquelles elle a accédé.

Les insights d’application OAuth incluent :

- Requêtes prêtes à l’emploi qui facilitent l’examen

- Visibilité des données à l’aide de la vue des résultats

- La possibilité d’inclure des données d’application OAuth telles que les détails de ressource, d’application, d’utilisateur et d’activité de l’application dans les détections personnalisées.

Pour plus d’informations, consultez Rechercher les menaces dans les activités de l’application.

Mise à jour de l’hygiène des applications avec Microsoft Entra

À compter du 1er juin 2023, la gestion des applications inutilisées, des informations d’identification inutilisées et des informations d’identification arrivant à expiration ne sera disponible que pour les clients de gouvernance des applications disposant d’Microsoft Entra Identités de charge de travail Premium.

Pour plus d’informations, consultez Sécuriser les applications avec des fonctionnalités d’hygiène des applications et Que sont les identités de charge de travail ?.

Mai 2023

Les stratégies de génération de comportement ne génèrent plus d’alertes (préversion). À compter du 28 mai 2023, les stratégies qui génèrent des comportements dans Microsoft Defender XDR la chasse avancée ne génèrent pas d’alertes. Les stratégies continuent de générer des comportements, qu’elles soient activées ou désactivées dans la configuration du locataire.

Pour plus d’informations, consultez Examiner les comportements avec la chasse avancée (préversion) .

Applications non bloquantes (préversion) : pour empêcher les utilisateurs de provoquer accidentellement des temps d’arrêt, Defender for Cloud Apps vous empêche désormais de bloquer les services Microsoft critiques pour l’entreprise. Pour plus d’informations, consultez Gouverner les applications découvertes.

Avril 2023

Defender for Cloud Apps version 251-252

dimanche 30 avril 2023

L’intégration Microsoft Defender for Cloud Apps à Microsoft Defender XDR est en disponibilité générale (GA). Pour plus d’informations, consultez Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

L’option de redirection automatique est En disponibilité générale (GA). Les administrateurs peuvent utiliser cette option pour rediriger les utilisateurs du portail Defender for Cloud Apps autonome vers Microsoft Defender XDR.

Par défaut, cette option est définie sur Désactivé. Les administrateurs doivent explicitement s’y inscrire en basculant le bouton bascule sur Activé pour utiliser exclusivement l’expérience Microsoft Defender XDR.

Pour plus d’informations, consultez Redirection de comptes de Microsoft Defender for Cloud Apps vers Microsoft Defender XDR.

Mises à jour des pages de paramètres :

Les fonctionnalités des pages suivantes sont entièrement intégrées à Microsoft Defender XDR et n’ont donc pas leur propre expérience autonome dans Microsoft Defender XDR :

- Paramètres > Azure AD Identity Protection

- Paramètres > Gouvernance des applications

- Paramètres > Microsoft Defender pour Identity

Les pages suivantes sont prévues pour la dépréciation avec le portail Microsoft Defender for Cloud Apps :

- Paramètres > Paramètres Exporter les paramètres

- Journal d’activité > Journal du trafic web

Defender for Cloud Apps version 250

24 avril 2023

Connecteur d’application Zoom pour SSPM (préversion publique)

Defender pour les applications cloud prend désormais en charge un nouveau connecteur d’application Zoom pour SSPM. Pour plus d’informations, consultez Connecter zoom à Microsoft Defender for Cloud Apps.

2 avril 2023

- Nouveau type de données « comportements » dans Microsoft Defender XDR repérage avancé (préversion)

Pour améliorer notre protection contre les menaces et réduire la fatigue des alertes, nous avons ajouté une nouvelle couche de données appelée « comportements » à l’expérience Microsoft Defender for Cloud Apps dans Microsoft Defender XDR repérage avancé. Cette fonctionnalité est destinée à fournir des informations pertinentes pour les investigations en identifiant les anomalies ou d’autres activités qui peuvent être liées à des scénarios de sécurité, mais qui n’indiquent pas nécessairement une activité malveillante ou un incident de sécurité. Dans cette première étape, certains des Microsoft Defender pour les détections d’anomalies d’application cloud seront également présentés sous forme de comportements. Dans les phases futures, ces détections généreront uniquement des comportements et non des alertes. Pour plus d’informations, consultez Examiner les comportements avec la chasse avancée (préversion) .

Mars 2023

Defender for Cloud Apps version 249

19 mars 2023

-

Redirection automatique de Microsoft Defender for Cloud Apps vers le portail Microsoft Defender (préversion)

Un nouveau bouton bascule de redirection automatique vous permet de déclencher la redirection automatique de Microsoft Defender for Cloud Apps vers Microsoft Defender XDR. Une fois le paramètre de redirection activé, les utilisateurs qui accèdent au portail Microsoft Defender for Cloud Apps sont automatiquement routés vers le portail Microsoft Defender. La valeur par défaut du bouton bascule est définie sur Désactivé, et les administrateurs doivent explicitement opter pour la redirection automatique et commencer à utiliser le Microsoft Defender XDR exclusivement. Vous avez toujours la possibilité de refuser les expériences Microsoft Defender XDR et d’utiliser Microsoft Defender for Cloud Apps portail autonome. Pour ce faire, désactivez le bouton bascule. Pour plus d’informations, consultez Redirection de comptes de Microsoft Defender for Cloud Apps vers Microsoft Defender XDR.

Gouvernance des applications version de mars 2023

- Préversion publique de l’hygiène des applications : La gouvernance des applications fournit désormais des insights et des fonctionnalités de stratégie pour les applications inutilisées, les applications avec des informations d’identification inutilisées et les applications avec des informations d’identification arrivant à expiration. Chacune de ces fonctionnalités a une stratégie prédéfinie prête à l’emploi et vous pouvez également définir vos propres stratégies personnalisées. Vous pouvez exporter ces insights à partir de la liste des applications pour faciliter la création de rapports et le tri entre vos organization.

Defender for Cloud Apps version 248

5 mars 2023

Temps de chargement plus rapide pour les sessions protégées

Nous avons apporté des améliorations significatives au temps de chargement des pages web protégées par des stratégies de session. Les utilisateurs finaux qui sont limités aux stratégies de session, à partir d’un ordinateur de bureau ou d’un appareil mobile, peuvent désormais bénéficier d’une expérience de navigation plus rapide et plus transparente. Nous avons constaté une amélioration de 10 % à 40 %, selon l’application, le réseau et la complexité de la page web.Prise en charge de la version de Tokyo ServiceNow

Le connecteur Defender for Cloud Apps pour ServiceNow prend désormais en charge la version de ServiceNow Tokyo. Avec cette mise à jour, vous pouvez protéger les dernières versions de ServiceNow à l’aide de Defender for Cloud Apps. Pour plus d’informations, consultez Connecter ServiceNow à Microsoft Defender for Cloud Apps.

Février 2023

Gouvernance des applications version de février 2023

- Expérience d’investigation d’alerte améliorée : La gouvernance des applications fournit désormais les informations supplémentaires dont les administrateurs ont besoin pour examiner et corriger les incidents et les alertes. Cette amélioration inclut plus de détails sous Ce qui s’est passé et Actions recommandées dans l’article d’alerte sur Microsoft Defender XDR pages d’alerte. Ces informations sont disponibles pour toutes les alertes de gouvernance des applications, y compris les alertes déclenchées par les règles de détection des menaces, les stratégies prédéfinies et les stratégies définies par l’utilisateur. En savoir plus sur l’expérience d’alerte améliorée.

- Préversion publique des fonctionnalités d’hygiène des applications de gouvernance des applications : Insights et contrôles de gouvernance des applications inutilisées, des applications avec des informations d’identification inutilisées et des applications avec des informations d’identification arrivant à expiration lancées en préversion publique le 15 février 2023. Les administrateurs peuvent trier, filtrer et exporter la date de dernière utilisation de l’application, les informations d’identification inutilisées depuis et la date d’expiration des informations d’identification. Une stratégie prédéfinie pour les applications inutilisées, les applications avec des informations d’identification inutilisées et les applications avec des informations d’identification arrivant à expiration est prête à l’emploi.

Defender for Cloud Apps versions 246 et 247

19 février 2023

Annonces de mise à jour des fonctionnalités saaS Security Posture Management (SSPM) (disponibilité générale et préversion publique)

Nous avons apporté des améliorations importantes à notre gouvernance et à la protection des applications SaaS (Software-as-a-Service) tierces. Ces améliorations incluent des évaluations permettant d’identifier les configurations de sécurité à risque à l’aide de Microsoft Defender for Cloud Apps et une intégration plus fluide à l’expérience de niveau de sécurité Microsoft. Nous avons maintenant publié Salesforce et ServiceNow en disponibilité générale, tandis que Okta, GitHub, Citrix ShareFile et DocuSign sont actuellement en préversion publique. Pour plus d’informations, consultez Connecter des applications pour obtenir une visibilité et un contrôle avec Microsoft Defender for Cloud Apps.Actions de gouvernance de la stratégie de détection des programmes malveillants désormais disponibles (préversion)

Les actions automatiques pour les fichiers détectés par la stratégie de détection des programmes malveillants sont désormais disponibles dans le cadre de la configuration de la stratégie. Les actions diffèrent d’une application à l’autre. Pour plus d’informations, consultez Actions de gouvernance des programmes malveillants (préversion) .Mise à jour de la version du collecteur de journaux

Nous avons publié une nouvelle version du collecteur de journaux avec les derniers correctifs de vulnérabilités.

Nouvelle version : columbus-0.246.0-signed.jar

Nom de l’image : mcaspublic.azurecr.io/public/mcas/logcollector balise : latest/0.246.0 id d’image : eeb3c4f1a64cL’image Docker a été reconstruite avec les mises à jour suivantes :

Nom de la dépendance À partir de la version Vers la version Commentaires amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s La série 1.1.1 est disponible et prise en charge jusqu’au 11 septembre 2023. Ftpd pur 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 a été publié en novembre 2022 org.jacoco 0.7.9 0.8.8 Version 0.8.8 du 5 avril 2022 Pour commencer à utiliser la nouvelle version, vous devez arrêter vos collecteurs de journaux, supprimer l’image actuelle et installer la nouvelle.

Pour vérifier que la nouvelle version est en cours d’exécution, exécutez la commande suivante dans le conteneur Docker :

cat /var/adallom/versions | grep columbus-

Janvier 2023

Defender for Cloud Apps versions 244 et 245

22 janvier 2023

-

Stratégie de fichier : exploration de plusieurs SIT

Defender for Cloud Apps offre déjà la possibilité d’explorer les correspondances de fichiers de stratégie qui contiennent des types d’informations sensibles (SIT). Maintenant, Defender for Cloud Apps vous permet également de différencier plusieurs SIT dans la même correspondance de fichier. Cette fonctionnalité, appelée preuve courte, permet Defender for Cloud Apps mieux gérer et protéger les données sensibles de votre organization. Pour plus d’informations, consultez Examiner les preuves (préversion) .

Mises à jour effectuées en 2022

Remarque

À compter du 28 août 2022, les utilisateurs auxquels un rôle Lecteur de sécurité Azure AD a été attribué ne pourront plus gérer les alertes Microsoft Defender for Cloud Apps. Pour continuer à gérer les alertes, le rôle de l’utilisateur doit être mis à jour vers un opérateur de sécurité Azure AD.

Defender for Cloud Apps versions 240, 241, 242 et 243

25 décembre 2022

-

Protection des identités Azure AD

Les alertes Azure AD Identity Protection arrivent directement à Microsoft Defender XDR. Les stratégies de Microsoft Defender for Cloud Apps n’affectent pas les alertes dans le portail Microsoft Defender. Les stratégies De protection des identités Azure AD seront supprimées progressivement de la liste des stratégies d’applications cloud dans le portail Microsoft Defender. Pour configurer des alertes à partir de ces stratégies, consultez Configurer le service d’alerte IP Azure AD.

Defender for Cloud Apps versions 237, 238 et 239

30 octobre 2022

L’intégration native de Microsoft Defender for Cloud Apps dans Microsoft Defender XDR est désormais en préversion publique

L’ensemble de l’expérience Defender for Cloud Apps dans Microsoft Defender XDR est désormais disponible en préversion publique.SecOps et les administrateurs de sécurité bénéficient des principaux avantages suivants :

- Temps et coûts économisés

- Expérience d’investigation holistique

- Données et signaux supplémentaires dans la chasse avancée

- Protection intégrée pour toutes les charges de travail de sécurité

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

Gouvernance des applications version d’octobre 2022

- Ajout d’insights et de correction pour le contenu sensible : la gouvernance des applications fournit des insights et des fonctionnalités de correction automatisées par le biais de stratégies prédéfinies et personnalisées pour les applications qui accèdent au contenu avec des étiquettes Protection des données Microsoft Purview. Les administrateurs d’entreprise ont désormais une visibilité sur les charges de travail auxquelles ces applications accèdent et sur l’accès aux données sensibles dans ces charges de travail. Avec des stratégies prédéfinies et personnalisées, les administrateurs sont avertis des applications qui ont tenté d’accéder à des données sensibles. En outre, la gouvernance des applications peut désactiver automatiquement les applications non conformes.

- Couverture étendue pour inclure toutes les applications non API Graph : la gouvernance des applications a étendu la couverture pour sécuriser davantage d’applications dans votre locataire. En plus des applications OAuth qui utilisent Microsoft API Graph, la gouvernance des applications offre désormais une visibilité et une protection pour toutes les applications OAuth inscrites sur Microsoft Entra ID. En savoir plus sur la couverture de la gouvernance des applications.

Defender for Cloud Apps version 236

18 septembre 2022

-

Le connecteur d’API Egnyte est en disponibilité générale

Le connecteur d’API Egnyte est en disponibilité générale, ce qui vous offre une visibilité et un contrôle plus approfondis sur l’utilisation de l’application Egnyte par vos organization. Pour plus d’informations, consultez Comment Defender for Cloud Apps aide à protéger votre environnement Egnyte.

Defender for Cloud Apps version 235

4 septembre 2022

Mise à jour de la version du collecteur de journaux

Nous avons publié une nouvelle version du collecteur de journaux avec les derniers correctifs de vulnérabilités.Nouvelle version : columbus-0.235.0-signed.jar

Principales modifications :

- L’image Docker a été reconstruite avec les dernières mises à jour

- La bibliothèque Openssl a été mise à jour de 1.1.1l vers 1.1.1q

- fasterxml.jackson.core.version a été mis à jour de 2.13.1 à 2.13.3

Si vous souhaitez mettre à jour la version, arrêtez vos collecteurs de journaux, supprimez l’image actuelle et installez-en une nouvelle.

Pour vérifier la version, exécutez cette commande dans le conteneur Docker :cat var/adallom/versions | grep columbus-

Pour plus d’informations, consultez Configurer le chargement automatique des journaux pour les rapports continus.Intégration d’une application à des contrôles de session (préversion)

Le processus d’intégration d’une application à utiliser pour les contrôles de session a été amélioré et devrait augmenter le taux de réussite du processus d’intégration. Pour intégrer une application :- Accédez à la liste Contrôle d’application par accès conditionnel dans Paramètres ->Contrôle d’application d’accès conditionnel.

- Après avoir sélectionné Intégrer avec le contrôle de session, un formulaire Modifier cette application s’affiche .

- Pour intégrer l’application aux contrôles de session, vous devez sélectionner l’option Utiliser l’application avec les contrôles de session .

Pour plus d’informations, consultez Déployer le contrôle d’application par accès conditionnel pour les applications de catalogue avec Azure AD.

Defender for Cloud Apps version 234

21 août 2022

Parité des fonctionnalités entre les offres commerciales et gouvernementales

Nous avons consolidé le flux qui permet Microsoft Defender for Cloud Apps données d’être consommées via Microsoft Defender XDR. Pour utiliser ces données dans Microsoft Defender pour le cloud, vous devez utiliser Microsoft Defender XDR. Pour plus d’informations, consultez Microsoft Defender XDR fournit une expérience XDR unifiée aux clients GCC, GCC High et DoD et Connect Microsoft Defender XDR data to Microsoft Sentinel.Protection des applications qui utilisent des ports non standard avec des contrôles de session

Cette fonctionnalité permet aux Microsoft Defender for Cloud Apps d’appliquer des stratégies de session pour les applications qui utilisent des numéros de port autres que 443. Splunk et les autres applications qui utilisent des ports autres que 443 seront désormais éligibles pour le contrôle de session.

Il n’existe aucune exigence de configuration pour cette fonctionnalité. La fonctionnalité est actuellement en mode préversion. Pour plus d’informations, consultez Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel.

Defender for Cloud Apps versions 232 et 233

7 août 2022

-

Techniques MITRE

Les détections d’anomalies de protection contre les menaces Defender for Cloud Apps incluent désormais des techniques et des sous-techniques MITRE le cas échéant, en plus de la tactique MITRE qui existe déjà. Ces données seront également disponibles dans le volet latéral de l’alerte dans Microsoft Defender XDR. Pour plus d’informations, consultez Guide pratique pour examiner les alertes de détection d’anomalie.

Importante

Dépréciation des anciens domaines de suffixe de proxy pour les contrôles de session (déploiement progressif)

À partir du 15 septembre 2022, Defender for Cloud Apps ne prendra plus en charge les domaines de suffixe dans le formulaire<appName>.<region>.cas.ms.

En novembre 2020, nous sommes passés aux domaines de suffixe sous la forme de , mais nous avons toujours fourni un délai de <appName>.mcas.msgrâce pour passer des anciens suffixes.

Les utilisateurs finaux auront très peu de chances de rencontrer des problèmes de navigation sur un tel domaine. Toutefois, il peut y avoir des situations où ils peuvent rencontrer des problèmes, par exemple, si les signets sont enregistrés dans l’ancien formulaire de domaine ou si un ancien lien est stocké quelque part.

Si les utilisateurs rencontrent le message suivant :

La connexion de ce site n’est pas sécurisée.

missing.cert.microsoft.sharepoint.com.us.cas.ms envoyé une réponse non valide

Ils doivent remplacer manuellement la section .<region>.cas.ms URL par .mcas.us.

Gouvernance des applications version de juillet 2022

- Ajout de stratégies plus prédéfinies : La gouvernance des applications a publié cinq stratégies prêtes à l’emploi supplémentaires pour détecter les comportements anormaux des applications. Ces stratégies sont activées par défaut, mais vous pouvez les désactiver si vous le souhaitez. En savoir plus ici

- Nouvelle bibliothèque de vidéos : la gouvernance des applications a créé une bibliothèque de courtes vidéos sur les fonctionnalités de la gouvernance des applications, la façon de les utiliser et des informations sur la façon d’en savoir plus. Découvrez-le ici

- Disponibilité générale de l’intégration du niveau de sécurité : l’intégration de Microsoft Secure Score à l’extension de gouvernance des applications (AppG) à Microsoft Defender for Cloud Apps (MDA) a atteint la disponibilité générale. Les clients AppG reçoivent désormais des recommandations dans degré de sécurisation, ce qui les aide à sécuriser leurs applications OAuth Microsoft 365. Pourquoi cette intégration est-elle importante ? Le degré de sécurité est une représentation de la posture de sécurité d’un organization et un point d’entrée pour différentes opportunités d’améliorer cette posture. En suivant les recommandations du degré de sécurité, les clients améliorent la résilience face aux menaces connues et émergentes. AppG est une fonctionnalité de gestion de la sécurité et des stratégies conçue pour les applications OAuth qui accèdent aux données Microsoft 365. Grâce à une intégration approfondie aux charges de travail et aux fonctionnalités de détection des menaces, AppG est bien adapté pour réduire considérablement les grandes surfaces d’attaque dans les écosystèmes d’applications d’entreprise. En suivant les recommandations relatives à AppG et en activant les paramètres de stratégie proposés, les entreprises peuvent protéger les applications et les données contre les mauvaises utilisations et les activités réelles des acteurs malveillants.

Defender for Cloud Apps version 231

10 juillet 2022

-

Hachages de programmes malveillants disponibles pour SharePoint et OneDrive (préversion)

En plus des hachages de fichiers disponibles pour les programmes malveillants détectés dans les applications de stockage non-Microsoft, les nouvelles alertes de détection de programmes malveillants fournissent désormais des hachages pour les programmes malveillants détectés dans SharePoint et OneDrive. Pour plus d’informations, consultez Détection des programmes malveillants.

Defender for Cloud Apps version 230

26 juin 2022

-

Fonctionnalités de gestion de la posture de sécurité SaaS pour Salesforce et ServiceNow

Les évaluations de la posture de sécurité sont disponibles pour Salesforce et ServiceNow. Pour plus d’informations, consultez Gestion de la posture de sécurité pour les applications SaaS.

Defender for Cloud Apps versions 227, 228 et 229

mardi 14 juin 2022

Administration améliorations de l’audit

Des activités d’administration Defender for Cloud Apps supplémentaires ont été ajoutées :- Status de surveillance des fichiers : activation/désactivation

- Création et suppression de stratégies

- La modification des stratégies a été enrichie avec davantage de données

- gestion Administration : ajout et suppression d’administrateurs

Pour chacune des activités répertoriées ci-dessus, vous trouverez les détails dans le journal d’activité. Pour plus d’informations, consultez audit d’activité Administration.

Le connecteur d’API DocuSign est en disponibilité générale

Le connecteur d’API DocuSign est généralement disponible, ce qui vous offre une visibilité et un contrôle plus approfondis sur l’utilisation de l’application DocuSign par vos organization. Pour plus d’informations, consultez Comment Defender for Cloud Apps aide à protéger votre environnement DocuSign.

Gouvernance des applications version de mai 2022

- Stratégies prédéfinies ga : La gouvernance des applications a publié un ensemble de stratégies prêtes à l’emploi pour détecter les comportements anormaux des applications. Ces stratégies sont activées par défaut, mais vous pouvez les désactiver si vous le souhaitez. En savoir plus ici

- Disponibilité générale de la charge de travail Teams : la gouvernance des applications a ajouté des insights, des fonctionnalités de stratégie et une gouvernance pour la charge de travail Teams. Vous pouvez voir l’utilisation des données, l’utilisation des autorisations et créer des stratégies sur les autorisations et l’utilisation de Teams.

- Alertes de gouvernance des applications unifiées dans les files d’attente d’alertes et d’incidents M365D : la file d’attente des alertes de gouvernance des applications a été unifiée avec l’expérience des alertes Microsoft Defender XDR et sont agrégées en incidents.

Defender for Cloud Apps version 226

1er mai 2022

-

Améliorations apportées à la détection des programmes malveillants pour les applications de stockage non-Microsoft

Defender for Cloud Apps a introduit des améliorations majeures dans le mécanisme de détection des applications de stockage non-Microsoft. Cela réduit le nombre d’alertes de faux positifs.

Defender for Cloud Apps version 225

24 avril 2022

-

Prise en charge des versions de Rome et de San Diego ServiceNow

Le connecteur Defender for Cloud Apps pour ServiceNow prend désormais en charge les versions de Rome et de San Diego de ServiceNow. Avec cette mise à jour, vous pouvez protéger les dernières versions de ServiceNow à l’aide de Defender for Cloud Apps. Pour plus d’informations, consultez Connecter ServiceNow à Microsoft Defender for Cloud Apps.

Defender for Cloud Apps versions 222, 223 et 224

3 avril 2022

-

Niveaux de gravité mis à jour pour les détections d’anomalies Defender for Cloud Apps

Les niveaux de gravité pour Defender for Cloud Apps alertes de détection d’anomalie intégrées sont modifiés pour mieux refléter le niveau de risque en cas d’alertes vraies positives. Les nouveaux niveaux de gravité sont visibles dans la page stratégies : https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps version 221

20 février 2022

-

Connecteur d’application Egnyte disponible en préversion publique

Un nouveau connecteur d’application pour Egnyte est disponible en préversion publique. Vous pouvez maintenant connecter Microsoft Defender for Cloud Apps à Atlassian pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Egnyte à Microsoft Defender for Cloud Apps (préversion).

Defender for Cloud Apps version 220

6 février 2022

-

Nouveau collecteur de journaux Cloud Discovery

Le collecteur de journaux Cloud Discovery a été mis à jour vers Ubuntu 20.04. Pour l’installer, consultez Configurer le chargement automatique des journaux pour les rapports continus.

Defender for Cloud Apps versions 218 et 219

23 janvier 2022

-

Connecteur d’application Atlassian disponible en préversion publique

Un nouveau connecteur d’application pour Atlassian est disponible en préversion publique. Vous pouvez maintenant connecter Microsoft Defender for Cloud Apps à Atlassian pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Atlassian à Microsoft Defender for Cloud Apps (préversion).

Mises à jour effectuées en 2021

Defender for Cloud Apps versions 216 et 217

26 décembre 2021

Activités non-Microsoft dans la chasse avancée

Les activités des applications non-Microsoft sont désormais incluses dans la table CloudAppEvent dans Microsoft Defender XDR repérage avancé. Pour plus d’informations, consultez le billet de blog Microsoft Defender XDR Tech Community.Le connecteur d’API NetDocuments est désormais en disponibilité générale

Le connecteur d’API NetDocuments est en disponibilité générale, ce qui vous donne plus de visibilité et de contrôle sur la façon dont votre application NetDocument est utilisée dans votre organization. Pour plus d’informations, consultez Comment Sécurité des applications cloud permet de protéger vos documents NetDocuments

Defender for Cloud Apps versions 214 et 215

28 novembre 2021

-

Connecteur d’application NetDocuments disponible en préversion publique

Un nouveau connecteur d’application pour NetDocuments est disponible en préversion publique. Vous pouvez maintenant connecter Microsoft Defender for Cloud Apps à NetDocuments pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter NetDocuments à Microsoft Defender for Cloud Apps.

Sécurité des applications cloud versions 212 et 213

31 octobre 2021

Les voyages impossibles, les activités provenant de pays/régions peu fréquents, l’activité à partir d’adresses IP anonymes et l’activité d’adresses IP suspectes ne s’appliquent pas aux échecs de connexion.

Après un examen approfondi de la sécurité, nous avons décidé de séparer la gestion des échecs de connexion des alertes mentionnées ci-dessus. À partir de maintenant, elles ne seront déclenchées que par des cas de connexion réussis et non par des connexions infructueuses ou des tentatives d’attaque. L’alerte d’échec de connexion en masse est toujours appliquée s’il y a un nombre anormalement élevé de tentatives de connexion ayant échoué sur un utilisateur. Pour plus d’informations, consultez Analyse comportementale et détection d’anomalies.Nouvelle détection d’anomalie : un fai inhabituel pour une application OAuth

Nous avons étendu nos détections d’anomalies pour inclure l’ajout suspect d’informations d’identification privilégiées à une application OAuth. La nouvelle détection est désormais disponible prête à l’emploi et activée automatiquement. La détection peut indiquer qu’un attaquant a compromis l’application et l’utilise pour une activité malveillante. Pour plus d’informations, consultez IsP inhabituel pour une application OAuth.Nouvelle détection : activité à partir d’adresses IP associées par pulvérisation de mot de passe

Cette détection compare les adresses IP effectuant des activités réussies dans vos applications cloud aux adresses IP identifiées par les sources de renseignement sur les menaces de Microsoft comme ayant récemment effectué des attaques par pulvérisation de mot de passe. Il alerte les utilisateurs qui ont été victimes de campagnes de pulvérisation de mots de passe et qui ont réussi à accéder à vos applications cloud à partir de ces adresses IP malveillantes. Cette nouvelle alerte est générée par la stratégie Activité existante à partir d’adresses IP suspectes . Pour plus d’informations, consultez Activité à partir d’adresses IP suspectes.Les connecteurs d’API Smartsheet et OneLogin sont désormais en disponibilité générale

Les connecteurs d’API Smartsheet et OneLogin sont désormais en disponibilité générale. Vous pouvez maintenant connecter Microsoft Sécurité des applications cloud à Smartsheet et à OneLogin pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Smartsheet et Connecter OneLogin.Nouvelle intégration de Shadow IT à Open Systems

Nous avons ajouté l’intégration native à Open Systems, ce qui vous offre une visibilité shadow IT sur l’utilisation des applications et le contrôle de l’accès aux applications. Pour plus d’informations, consultez Intégrer Sécurité des applications cloud à Open Systems.

Sécurité des applications cloud versions 209, 210 et 211

10 octobre 2021

Le connecteur d’API Slack est désormais en disponibilité générale

Le connecteur d’API Slack est en disponibilité générale, ce qui vous donne plus de visibilité et de contrôle sur la façon dont votre application est utilisée dans votre organization. Pour plus d’informations, consultez Comment Sécurité des applications cloud aide à protéger votre entreprise Slack.Nouvelle expérience d’avertissement pour les applications surveillées avec Microsoft Defender pour point de terminaison est désormais en disponibilité générale

Sécurité des applications cloud a étendu son intégration native à Microsoft Defender pour point de terminaison. Vous pouvez désormais appliquer un blocage logiciel à l’accès aux applications marquées comme surveillées à l’aide de la fonctionnalité de protection réseau de Microsoft Defender pour point de terminaison. Les utilisateurs finaux peuvent contourner le bloc. Le rapport de contournement de bloc est disponible dans l’expérience d’application découverte de Sécurité des applications cloud. Pour plus d’informations, reportez-vous aux rubriques suivantes :Nouvelle expérience d’application découverte en disponibilité générale

Dans le cadre de l’amélioration continue de nos expériences d’entité, nous introduisons une expérience d’application découverte modernisée pour couvrir les applications web découvertes et les applications OAuth et fournir une vue unifiée d’une entité d’application. Pour plus d’informations, consultez La page Utilisation de l’application.

Sécurité des applications cloud version 208

22 août 2021

Nouvelle expérience d’application découverte en préversion publique

Dans le cadre de l’amélioration continue de nos expériences d’entité, nous introduisons une expérience d’application découverte modernisée pour couvrir les applications web découvertes et les applications OAuth et fournir une vue unifiée d’une entité d’application. Pour plus d’informations, consultez La page Utilisation de l’application.Module complémentaire de gouvernance des applications pour Sécurité des applications cloud disponible en préversion publique

Le module complémentaire de gouvernance des applications de Microsoft Sécurité des applications cloud est une fonctionnalité de gestion de la sécurité et des stratégies conçue pour les applications OAuth qui accèdent aux données Microsoft 365 via les API Microsoft Graph. La gouvernance des applications offre une visibilité, une correction et une gouvernance complètes sur la façon dont ces applications accèdent, utilisent et partagent vos données sensibles stockées dans Microsoft 365 par le biais d’insights actionnables et d’alertes et d’actions de stratégie automatisées. En savoir plus :Connecteur d’application Smartsheet disponible en préversion publique

Un nouveau connecteur d’application pour Smartsheet est disponible en préversion publique. Vous pouvez maintenant connecter Microsoft Sécurité des applications cloud à Smartsheet pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Smartsheet à Microsoft Sécurité des applications cloud.

Sécurité des applications cloud version 207

8 août 2021

-

Nouvelle expérience d’avertissement pour les applications surveillées avec Microsoft Defender pour point de terminaison (préversion publique)

Sécurité des applications cloud a étendu son intégration native à Microsoft Defender pour point de terminaison (MDE). Vous pouvez désormais appliquer un blocage logiciel à l’accès aux applications marquées comme surveillées à l’aide de la fonctionnalité de protection réseau de Microsoft Defender pour point de terminaison. Les utilisateurs finaux peuvent contourner le bloc. Le rapport de contournement de bloc est disponible dans l’expérience d’application découverte de Sécurité des applications cloud. Pour plus d’informations, reportez-vous aux rubriques suivantes :

Sécurité des applications cloud version 206

25 juillet 2021

-

Nouvel analyseur de journaux Cloud Discovery Open Systems

Cloud Discovery de Sécurité des applications cloud analyse un large éventail de journaux de trafic pour classer et noter les applications. Cloud Discovery inclut désormais un analyseur de journaux intégré pour prendre en charge le format Open Systems. Pour obtenir la liste des analyseurs de journaux pris en charge, consultez Pare-feu et proxys pris en charge.

Sécurité des applications cloud version 205

11 juillet 2021

Connecteur d’application Zendesk disponible en préversion publique

Un nouveau connecteur d’application pour Zendesk est disponible en préversion publique. Vous pouvez maintenant connecter Microsoft Sécurité des applications cloud à Zendesk pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Zendesk.Nouvel analyseur Cloud Discovery pour Wandera

Cloud Discovery dans Sécurité des applications cloud analyse un large éventail de journaux de trafic pour classer et noter les applications. À présent, Cloud Discovery inclut un analyseur de journaux intégré pour prendre en charge le format Wandera. Pour obtenir la liste des analyseurs de journaux pris en charge, consultez Pare-feu et proxys pris en charge.

Sécurité des applications cloud version 204

27 juin 2021

-

Connecteurs d’application Slack et OneLogin disponibles en préversion publique

De nouveaux connecteurs d’application sont désormais disponibles pour Slack et OneLogin en préversion publique. Vous pouvez maintenant connecter Microsoft Sécurité des applications cloud à Slack et à OneLogin pour surveiller et protéger les utilisateurs et les activités. Pour plus d’informations, consultez Connecter Slack et Connecter OneLogin.

Sécurité des applications cloud version 203

13 juin 2021

Exposer l’éditeur vérifié indiquant dans les applications OAuth O365

Sécurité des applications cloud indique maintenant si un éditeur d’une application Microsoft 365 OAuth a été vérifié par Microsoft pour activer une approbation d’application plus élevée. Cette fonctionnalité est en cours de déploiement progressif. Pour plus d’informations, consultez Utilisation de la page de l’application OAuth.Administrateur Sécurité des applications cloud Azure Active Directory

Un rôle d’administrateur Sécurité des applications cloud a été ajouté à Azure Active Directory (Azure AD), ce qui permet d’attribuer des fonctionnalités d’administration globale à Sécurité des applications cloud seul via Azure AD. Pour plus d’informations, consultez Rôles Microsoft 365 et Azure AD avec accès à Sécurité des applications cloud.Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Exporter des domaines d’application et d’étiquette personnalisés par application découverte

L’exportation au format CSV dans la page des applications découvertes inclut désormais les balises d’application personnalisées de l’application et les domaines web associés. Pour plus d’informations, consultez Utilisation des applications découvertes.Importante

URL de proxy améliorée pour les contrôles d’accès (déploiement progressif)

À compter de début juillet 2021, nous allons remplacer notre point de terminaison d’accès par<mcas-dc-id>.access-control.cas.msaccess.mcas.ms. Veillez à mettre à jour vos règles de Appliance réseau avant la fin du mois de juin, car cela peut entraîner des problèmes d’accès. Pour plus d’informations, consultez Contrôles d’accès et de session

Sécurité des applications cloud versions 200, 201 et 202

30 mai 2021

-

Contexte d’authentification (authentification pas à pas) en préversion publique

Nous avons ajouté la possibilité de protéger les utilisateurs travaillant avec des ressources propriétaires et privilégiées en exigeant que les stratégies d’accès conditionnel Azure AD soient réévaluées dans la session. Par exemple, si une modification de l’adresse IP est détectée parce qu’un employé d’une session très sensible est passé du bureau au café en bas, vous pouvez configurer le pas à pas pour réauthentifier cet utilisateur. Pour plus d’informations, consultez Exiger une authentification intermédiaire (contexte d’authentification) en cas d’action risquée.

Sécurité des applications cloud version 199

18 avril 2021

Disponibilité du tableau de bord Service Health

Le tableau de bord Sécurité des applications cloud Service Health amélioré est désormais disponible dans le portail Administration Microsoft 365 pour les utilisateurs disposant d’autorisations Surveiller l’intégrité du service. En savoir plus sur les rôles Administration Microsoft 365. Dans le tableau de bord, vous pouvez configurer des notifications, ce qui permet aux utilisateurs concernés de rester à jour avec la Sécurité des applications cloud status actuelle. Pour savoir comment configurer Notifications par e-mail et des informations supplémentaires sur le tableau de bord, consultez Guide pratique pour case activée l’intégrité du service Microsoft 365.Prise en charge AIP déconseillée

La gestion des étiquettes à partir du portail Azure Information Protection (classique) est déconseillée à partir du 1er avril 2021. Les clients sans support étendu AIP doivent migrer leurs étiquettes vers Protection des données Microsoft Purview pour continuer à utiliser les étiquettes de confidentialité dans Sécurité des applications cloud. Sans migration vers Protection des données Microsoft Purview ou prise en charge étendue AIP, les stratégies de fichier avec des étiquettes de confidentialité sont désactivées. Pour plus d’informations, consultez Présentation de la migration de l’étiquetage unifié.Déploiement DLP en quasi-temps réel terminé pour Dropbox, ServiceNow, AWS et Salesforce

Une nouvelle analyse des fichiers en quasi-temps réel est disponible dans Dropbox, ServiceNow et Salesforce. Une nouvelle découverte de compartiment S3 en quasi-temps réel est disponible dans AWS. Pour plus d’informations, consultez Connecter des applications.Préversion publique pour remplacer les étiquettes de confidentialité des privilèges

Sécurité des applications cloud prend en charge la substitution des étiquettes de confidentialité pour les fichiers étiquetés en dehors de Sécurité des applications cloud. Pour plus d’informations, consultez Guide pratique pour intégrer Microsoft Purview à Defender for Cloud Apps.Événements de chasse avancée étendus

Nous avons étendu les événements disponibles dans Sécurité des applications cloud. Microsoft Defender XDR advanced hunting inclut désormais la télémétrie de Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype Entreprise et Power Automate, en plus des Exchange Online et Teams, qui étaient disponibles jusqu’à présent. Pour plus d’informations, consultez Applications et services couverts.

Sécurité des applications cloud version 198

Publication : 4 avril 2021

Exclusion des entités de groupes Azure Active Directory de la découverte

Nous avons ajouté la possibilité d’exclure les entités découvertes en fonction des groupes Azure Active Directory importés. L’exclusion des groupes Azure AD masque toutes les données liées à la découverte pour tous les utilisateurs de ces groupes. Pour plus d’informations, consultez Exclure des entités.Prise en charge des connecteurs d’API pour les versions ServiceNow Orlando et Paris

Nous avons ajouté la prise en charge du connecteur d’API ServiceNow aux versions Orlando et Paris. Pour plus d’informations, consultez Connecter ServiceNow à Microsoft Sécurité des applications cloud.Toujours appliquer l’action sélectionnée même si les données ne peuvent pas être analysées

Nous avons ajouté une nouvelle case à cocher aux stratégies de session qui traite toutes les données qui ne peuvent pas être analysées comme une correspondance pour la stratégie.Remarque

Avis de dépréciation : cette fonctionnalité remplace à la fois Traiter les fichiers chiffrés en tant que correspondance et Traiter les fichiers qui ne peuvent pas être analysés comme correspondants, en plus d’ajouter de nouvelles fonctionnalités. Les nouvelles stratégies contiennent la nouvelle case à cocher par défaut, désélectionnée par défaut. Les stratégies préexistantes seront migrées vers la nouvelle case à cocher le 30 mai. Les stratégies avec l’une ou les deux options sélectionnées auront la nouvelle option sélectionnée par défaut ; toutes les autres politiques seront désélectionnées.

Sécurité des applications cloud version 197

Publication : 21 mars 2021

Avis de dépréciation de la page d’état

Le 29 avril, Sécurité des applications cloud dépréciera la page de status d’intégrité du service, en la remplaçant par le tableau de bord d’intégrité du service dans le portail Administration Microsoft 365. La modification aligne Sécurité des applications cloud sur d’autres services Microsoft et fournit une vue d’ensemble améliorée des services.Remarque

Seuls les utilisateurs disposant d’autorisations Surveiller l’intégrité du service peuvent accéder au tableau de bord. Pour plus d’informations, consultez la rubrique À propos des rôles d’administrateur.

Dans le tableau de bord, vous pouvez configurer des notifications, ce qui permet aux utilisateurs concernés de rester à jour avec la Sécurité des applications cloud status actuelle. Pour savoir comment configurer Notifications par e-mail et des informations supplémentaires sur le tableau de bord, consultez Guide pratique pour case activée l’intégrité du service Microsoft 365.

Lien des consentements de l’application OAuth

Nous avons ajouté la possibilité d’étendre les investigations d’activité aux activités de consentement d’une application OAuth spécifiques directement à partir de l’affichage de l’application OAuth. Pour plus d’informations, consultez Guide pratique pour examiner les applications OAuth suspectes.

Sécurité des applications cloud versions 195 et 196

Publication : 7 mars 2021

Découverte de Shadow IT améliorée avec Microsoft Defender pour point de terminaison

Nous avons encore amélioré notre intégration de Defender pour point de terminaison en utilisant des signaux améliorés pour l’agent Defender, en fournissant une découverte d’application plus précise et le contexte utilisateur de l’organisation.Pour bénéficier des dernières améliorations, assurez-vous que les points de terminaison de votre organisation sont mis à jour avec les dernières mises à jour Windows 10 :

- KB4601383 : Windows 10, version 1809

- KB4601380 : Windows 10, version 1909

- KB4601382 : Windows 10, version 20H2, version 21H1 Insider

Durée de vie de session configurable

Nous permetons aux clients de configurer une durée de vie de session plus courte pour le contrôle d’application par accès conditionnel. Par défaut, les sessions proxiées par Sécurité des applications cloud ont une durée de vie maximale de 14 jours. Pour plus d’informations sur la réduction des durées de vie des sessions, contactez-nous à l’adresse mcaspreview@microsoft.com.

Sécurité des applications cloud versions 192, 193 et 194

Publication : 7 février 2021

Mises à jour à la page Stratégies

Nous avons mis à jour la page Stratégies , en ajoutant un onglet pour chaque catégorie de stratégie. Nous avons également ajouté un onglet Toutes les stratégies pour vous donner une liste complète de toutes vos stratégies. Pour plus d’informations sur la catégorisation des stratégies, consultez Types de stratégies.Exportation améliorée des applications OAuth Microsoft 365

Nous avons amélioré l’exportation des activités des applications OAuth Microsoft 365 vers un fichier CSV avec l’URL de redirection des applications OAuth. Pour plus d’informations sur l’exportation des activités d’application OAuth, consultez Audit d’application OAuth.Mises à jour à l’interface du portail

Dans les mois à venir, Sécurité des applications cloud met à jour son interface utilisateur pour offrir une expérience plus cohérente sur les portails de sécurité Microsoft 365. En savoir plus

Sécurité des applications cloud versions 189, 190 et 191

Publication : 10 janvier 2021

Nouvelle version du collecteur de journaux

Le collecteur de journaux mis à niveau pour la découverte shadow IT est désormais disponible. Il inclut les mises à jour suivantes :- Nous avons mis à niveau notre version Pure-FTPd vers la dernière version : 1.0.49. TLS < 1.2 est désormais désactivé par défaut.

- Nous avons désactivé la fonctionnalité d’encadrement « nombre d’octets » dans RSyslog pour empêcher l’échec du traitement.

Pour plus d’informations, consultez Configurer le chargement automatique des journaux pour les rapports continus.

Nouvelle détection d’anomalie : ajout suspect d’informations d’identification à une application OAuth

Nous avons étendu nos détections d’anomalies pour inclure l’ajout suspect d’informations d’identification privilégiées à une application OAuth. La nouvelle détection est désormais disponible prête à l’emploi et activée automatiquement. La détection peut indiquer qu’un attaquant a compromis l’application et l’utilise pour une activité malveillante. Pour plus d’informations, consultez Ajout inhabituel d’informations d’identification à une application OAuth.Audit amélioré pour les activités de découverte shadow IT

Nous avons mis à jour l’audit des activités shadow IT pour inclure les actions effectuées par les administrateurs. Les nouvelles activités suivantes sont désormais disponibles dans le journal d’activité et peuvent être utilisées dans le cadre de votre expérience d’investigation Sécurité des applications cloud.- Étiquetage ou non-marquage des applications

- Création, mise à jour ou suppression de collecteurs de journaux

- Création, mise à jour ou suppression de sources de données

Nouveaux points de terminaison de l’API REST d’enrichissement des données

Nous avons ajouté les points de terminaison d’API d’enrichissement des données suivants, ce qui vous permet de gérer entièrement vos plages d’adresses IP à l’aide de l’API. Utilisez notre exemple de script de gestion pour vous aider à démarrer. Pour plus d’informations sur les plages, consultez Utilisation des plages d’adresses IP et des balises.

Mises à jour effectuées en 2020

Remarque

Les noms des produits de protection contre les menaces de Microsoft changent. Pour en savoir plus sur ce sujet et d'autres mises à jour ici. Nous utiliserons les nouveaux noms dans les prochaines versions.

Sécurité des applications cloud versions 187 et 188

Publication : 22 novembre 2020

Nouvelle intégration de Shadow IT à Menlo Security

Nous avons ajouté l’intégration native à Menlo Security, ce qui vous offre une visibilité shadow IT sur l’utilisation des applications et le contrôle de l’accès aux applications. Pour plus d’informations, consultez Intégrer Sécurité des applications cloud à Menlo Security.Nouvel analyseur de journaux WatchGuard Cloud Discovery

Sécurité des applications cloud Cloud Discovery analyse un large éventail de journaux de trafic pour classer et noter les applications. Cloud Discovery inclut désormais un analyseur de journaux intégré pour prendre en charge le format WatchGuard. Pour obtenir la liste des analyseurs de journaux pris en charge, consultez Pare-feu et proxys pris en charge.Nouvelle autorisation pour le rôle d’administrateur général Cloud Discovery

Sécurité des applications cloud permet désormais aux utilisateurs disposant du rôle d’administrateur général Cloud Discovery de créer des jetons d’API et d’utiliser toutes les API associées à Cloud Discovery. Pour plus d’informations sur le rôle, consultez Rôles d’administrateur Sécurité des applications cloud intégrés.Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Curseur de sensibilité améliorée : déplacement impossible

Nous avons mis à jour le curseur de sensibilité pour les déplacements impossibles afin de configurer différents niveaux de sensibilité pour différentes étendues utilisateur, ce qui permet un contrôle amélioré sur la fidélité des alertes pour les étendues utilisateur. Par exemple, vous pouvez définir un niveau de confidentialité plus élevé pour les administrateurs que pour les autres utilisateurs de l’organisation. Pour plus d’informations sur cette stratégie de détection d’anomalie, consultez Voyage impossible.Suffixe d’URL de proxy amélioré pour les contrôles de session (déploiement progressif)

Le 7 juin 2020, nous avons commencé à déployer progressivement nos contrôles de session proxy améliorés pour utiliser un suffixe unifié qui n’inclut pas les régions nommées. Par exemple, les utilisateurs voient<AppName>.mcas.msle suffixe au lieu de<AppName>.<Region>.cas.ms. Si vous bloquez régulièrement des domaines dans vos appliances réseau ou passerelles, veillez à autoriser tous les domaines répertoriés sous Contrôles d’accès et de session.

Sécurité des applications cloud versions 184, 185 et 186

Publication : 25 octobre 2020

Nouvelle expérience améliorée de surveillance et de gestion des alertes

Dans le cadre de nos améliorations continues de la surveillance et de la gestion des alertes, la page Alertes Sécurité des applications cloud a été améliorée en fonction de vos commentaires. Dans l’expérience améliorée, les états Résolu et Ignoré sont remplacés par le status Fermé avec un type de résolution. En savoir plusNouveau paramètre de gravité globale pour les signaux envoyés à Microsoft Defender pour les points de terminaison

Nous avons ajouté la possibilité de définir le paramètre de gravité globale pour les signaux envoyés à Microsoft Defender pour point de terminaison. Pour plus d’informations, consultez Guide pratique pour intégrer Microsoft Defender pour point de terminaison à Sécurité des applications cloud.Nouveau rapport sur les recommandations de sécurité

Sécurité des applications cloud vous fournit des évaluations de la configuration de la sécurité pour azure, Amazon Web Services (AWS) et Google Cloud Platform (GCP), ce qui vous donne des insights sur les lacunes de configuration de la sécurité dans votre environnement multicloud. Vous pouvez désormais exporter des rapports de recommandations de sécurité détaillés pour vous aider à surveiller, comprendre et personnaliser vos environnements cloud afin de mieux protéger vos organization. Pour plus d’informations sur l’exportation du rapport, consultez Rapport sur les recommandations de sécurité.Suffixe d’URL de proxy amélioré pour les contrôles de session (déploiement progressif)

Le 7 juin 2020, nous avons commencé à déployer progressivement nos contrôles de session proxy améliorés pour utiliser un suffixe unifié qui n’inclut pas les régions nommées. Par exemple, les utilisateurs voient<AppName>.mcas.msle suffixe au lieu de<AppName>.<Region>.cas.ms. Si vous bloquez régulièrement des domaines dans vos appliances réseau ou passerelles, veillez à autoriser tous les domaines répertoriés sous Contrôles d’accès et de session.Mises à jour au catalogue d’applications cloud

Nous avons apporté les mises à jour suivantes à notre catalogue d’applications cloud :- Teams Administration Center a été mis à jour en tant qu’application autonome

- Administration Microsoft 365 Center a été renommé portail Office

Mise à jour de la terminologie

Nous avons mis à jour le terme machine à appareil dans le cadre de l’effort général de Microsoft pour aligner la terminologie entre les produits.

Sécurité des applications cloud versions 182 et 183

Publication : 6 septembre 2020

-

Contrôles d’accès et de session pour Portail Azure disponibilité générale

Le contrôle d’application par accès conditionnel pour le Portail Azure est désormais en disponibilité générale. Pour plus d’informations, consultez Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel.

Sécurité des applications cloud version 181

Publication : 9 août 2020

Nouvel analyseur de journaux Cloud Discovery Menlo Security

Sécurité des applications cloud Cloud Discovery analyse un large éventail de journaux de trafic pour classer et noter les applications. Cloud Discovery inclut désormais un analyseur de journaux intégré pour prendre en charge le format CEF Menlo Security. Pour obtenir la liste des analyseurs de journaux pris en charge, consultez Pare-feu et proxys pris en charge.Le nom Azure Active Directory (AD) Cloud App Discovery s’affiche dans le portail

Pour les licences Azure AD P1 et P2, nous avons mis à jour le nom du produit dans le portail vers Cloud App Discovery. En savoir plus sur Cloud App Discovery.

Sécurité des applications cloud versions 179 et 180

Publication : 26 juillet 2020

Nouvelle détection d’anomalie : activités suspectes de téléchargement de fichiers d’application OAuth

Nous avons étendu nos détections d’anomalies pour inclure les activités de téléchargement suspectes par une application OAuth. La nouvelle détection est désormais disponible prête à l’emploi et activée automatiquement pour vous avertir lorsqu’une application OAuth télécharge plusieurs fichiers à partir de Microsoft SharePoint ou Microsoft OneDrive d’une manière inhabituelle pour l’utilisateur.Améliorations des performances à l’aide de la mise en cache du proxy pour les contrôles de session (déploiement progressif)

Nous avons apporté des améliorations supplémentaires aux performances de nos contrôles de session, en améliorant nos mécanismes de mise en cache du contenu. Le service amélioré est encore plus simplifié et offre une réactivité accrue lors de l’utilisation de contrôles de session. Les contrôles de session ne mettez pas en cache le contenu privé, s’alignant sur les normes appropriées pour mettre uniquement en cache du contenu partagé (public). Pour plus d’informations, consultez Fonctionnement du contrôle de session.Nouvelle fonctionnalité : Enregistrer les requêtes de configuration de sécurité