Defender untuk Cloud-Apa arsip baru

Halaman ini memberi Anda informasi tentang fitur, perbaikan, dan penghentian yang lebih lama dari enam bulan. Untuk pembaruan terbaru, baca Apa yang baru dalam Defender untuk Cloud?.

Desember 2023

Konsolidasi nama Service Level 2 Defender untuk Cloud

30 Desember 2023

Kami mengonsolidasikan nama Service Level 2 warisan untuk semua paket Defender untuk Cloud ke dalam satu nama Service Level 2 baru, Microsoft Defender untuk Cloud.

Saat ini, ada empat nama Tingkat Layanan 2: Azure Defender, Perlindungan Ancaman Tingkat Lanjut, Keamanan Data Tingkat Lanjut, dan Security Center. Berbagai meter untuk Microsoft Defender untuk Cloud dikelompokkan di seluruh nama Tingkat Layanan 2 terpisah ini, menciptakan kompleksitas saat menggunakan Cost Management + Billing, faktual, dan alat terkait penagihan Azure lainnya.

Perubahan ini menyederhanakan proses peninjauan biaya Defender untuk Cloud dan memberikan kejelasan yang lebih baik dalam analisis biaya.

Untuk memastikan transisi yang lancar, kami telah mengambil langkah-langkah untuk menjaga konsistensi nama Produk/Layanan, SKU, dan ID Meter. Pelanggan yang terkena dampak akan menerima Pemberitahuan Layanan Azure informasi untuk mengomunikasikan perubahan.

Organisasi yang mengambil data biaya dengan memanggil API kami, harus memperbarui nilai dalam panggilan mereka untuk mengakomodasi perubahan. Misalnya, dalam fungsi filter ini, nilai tidak akan mengembalikan informasi:

"filter": {

"dimensions": {

"name": "MeterCategory",

"operator": "In",

"values": [

"Advanced Threat Protection",

"Advanced Data Security",

"Azure Defender",

"Security Center"

]

}

}

| Nama Old Service Level 2 | Nama Tingkat Layanan 2 BARU | Tingkat Layanan - Tingkat Layanan 4 (Tidak ada perubahan) |

|---|---|---|

| Advanced Data Security | Microsoft Defender for Cloud | Defender untuk SQL |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk Container Registries |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk DNS |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk Key Vault |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk Kubernetes |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender for MySQL |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender for PostgreSQL |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk Resource Manager |

| Perlindungan Tingkat Lanjut terhadap Ancaman | Microsoft Defender for Cloud | Defender untuk Penyimpanan |

| Azure Defender | Microsoft Defender for Cloud | Defender untuk Manajemen Permukaan Serangan Eksternal |

| Azure Defender | Microsoft Defender for Cloud | Defender untuk Azure Cosmos DB |

| Azure Defender | Microsoft Defender for Cloud | Defender untuk Kontainers |

| Azure Defender | Microsoft Defender for Cloud | Defender untuk MariaDB |

| Security Center | Microsoft Defender for Cloud | Defender untuk App Service |

| Security Center | Microsoft Defender for Cloud | Defender untuk Server |

| Security Center | Microsoft Defender for Cloud | Defender CSPM |

Defender untuk Server di tingkat sumber daya yang tersedia sebagai GA

24 Desember 2023

Sekarang dimungkinkan untuk mengelola Defender untuk Server pada sumber daya tertentu dalam langganan Anda, memberi Anda kontrol penuh atas strategi perlindungan Anda. Dengan kemampuan ini, Anda dapat mengonfigurasi sumber daya tertentu dengan konfigurasi kustom yang berbeda dari pengaturan yang dikonfigurasi di tingkat langganan.

Pelajari selengkapnya tentang mengaktifkan Defender untuk Server di tingkat sumber daya.

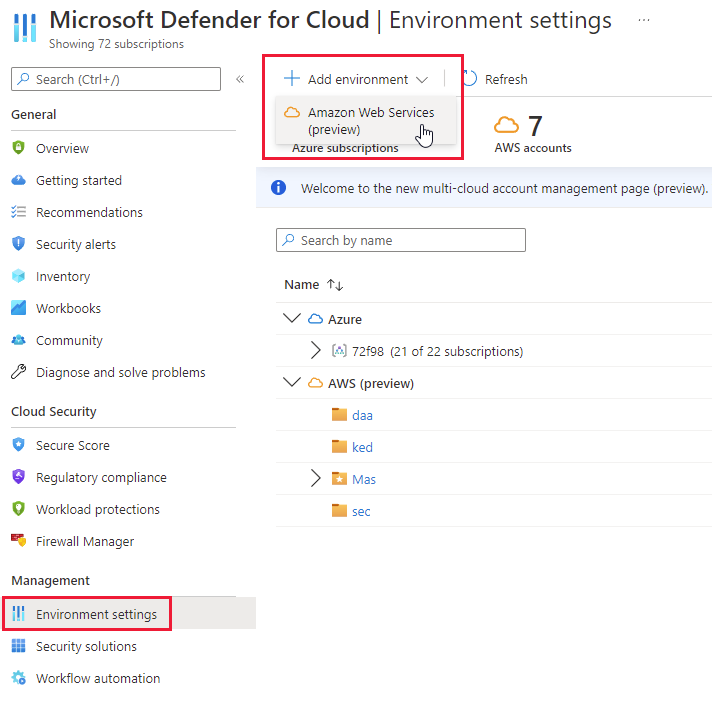

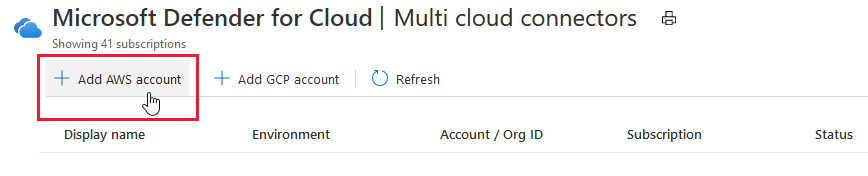

Penghentian konektor Klasik untuk multicloud

21 Desember 2023

Pengalaman konektor multicloud klasik dihentikan dan data tidak lagi dialirkan ke konektor yang dibuat melalui mekanisme tersebut. Konektor klasik ini digunakan untuk menghubungkan rekomendasi AWS Security Hub dan GCP Security Command Center untuk Defender untuk Cloud dan onboard AWS EC2s ke Defender for Servers.

Nilai lengkap konektor ini telah diganti dengan pengalaman konektor keamanan multicloud asli, yang Telah Tersedia Secara Umum untuk AWS dan GCP sejak Maret 2022 tanpa biaya tambahan.

Konektor asli baru disertakan dalam paket Anda dan menawarkan pengalaman orientasi otomatis dengan opsi untuk onboarding akun tunggal, beberapa akun (dengan Terraform), dan orientasi organisasi dengan provisi otomatis untuk paket Defender berikut: kemampuan CSPM dasar gratis, Defender Cloud Security Posture Management (CSPM), Defender untuk Server, Defender untuk SQL, dan Defender untuk Kontainer.

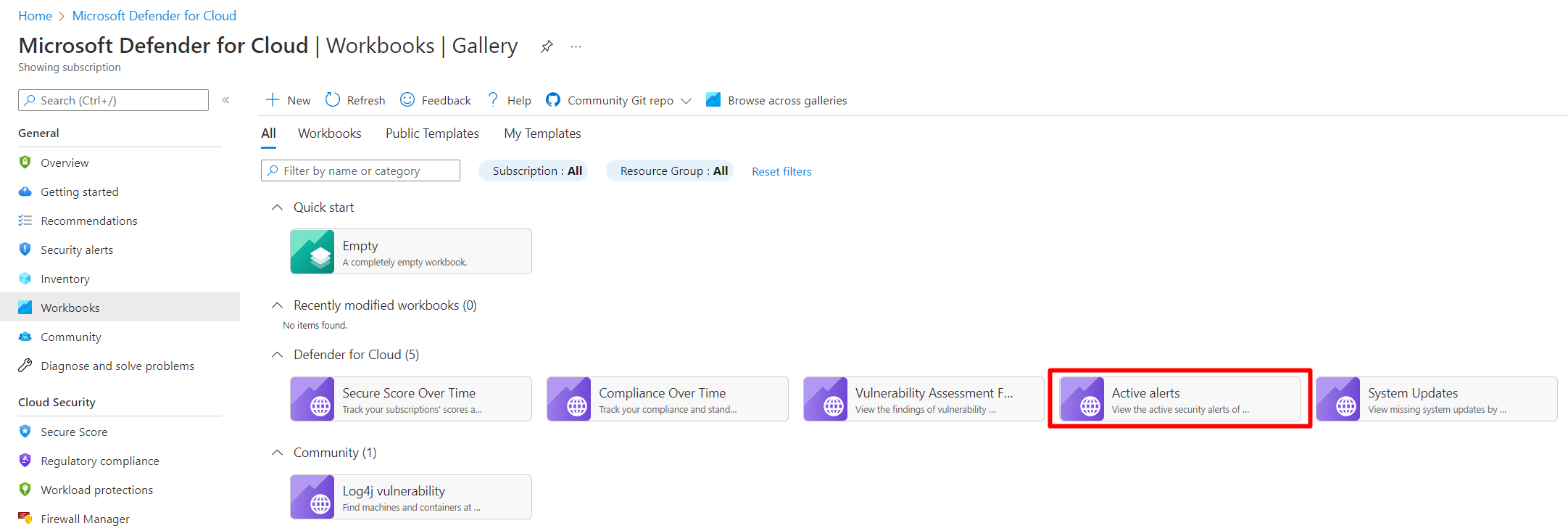

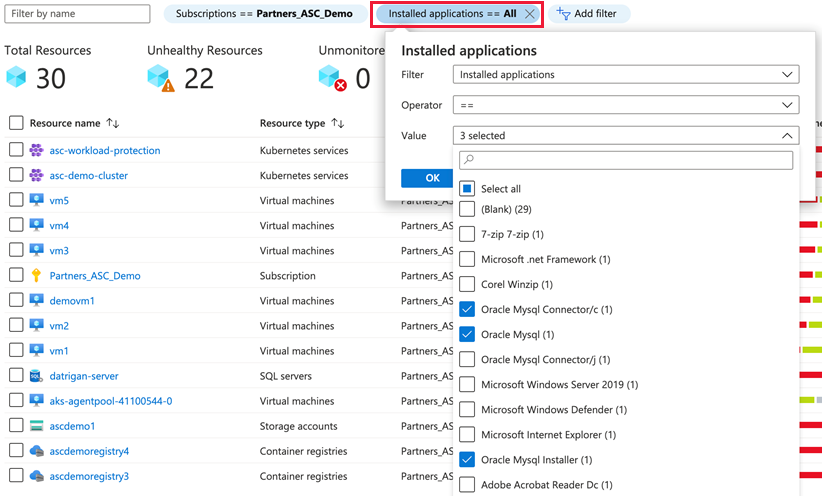

Rilis buku kerja Cakupan

21 Desember 2023

Buku kerja Cakupan memungkinkan Anda melacak paket Defender untuk Cloud mana yang aktif di bagian lingkungan Anda. Buku kerja ini dapat membantu Anda memastikan bahwa lingkungan dan langganan Anda terlindungi sepenuhnya. Dengan memiliki akses ke informasi cakupan terperinci, Anda juga dapat mengidentifikasi area apa pun yang mungkin memerlukan perlindungan lain dan mengambil tindakan untuk mengatasi area tersebut.

Pelajari selengkapnya tentang buku kerja Cakupan.

Ketersediaan umum Penilaian Kerentanan Kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender di Azure Government dan Azure yang dioperasikan oleh 21Vianet

14 Desember 2023

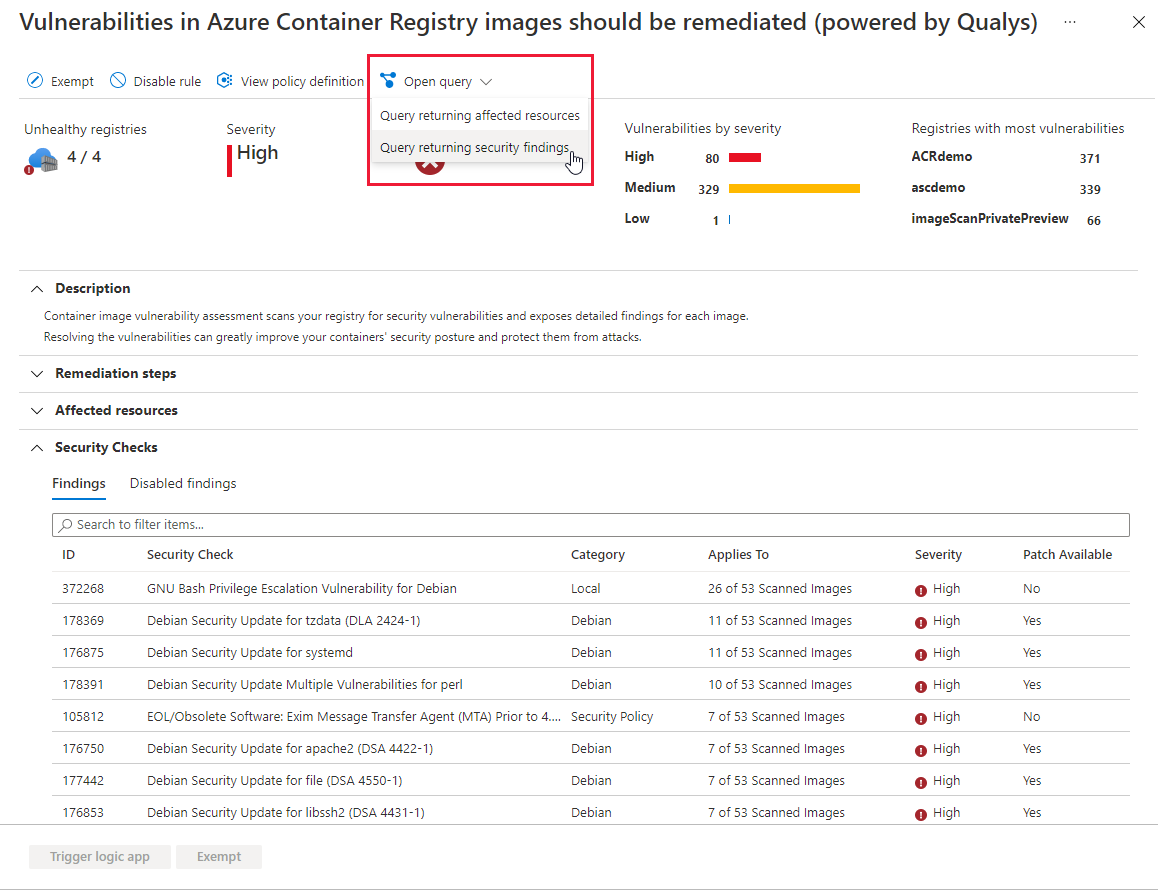

Penilaian kerentanan (VA) untuk gambar kontainer Linux di registri kontainer Azure yang didukung oleh Pengelolaan Kerentanan Microsoft Defender dirilis untuk Ketersediaan Umum (GA) di Azure Government dan Azure yang dioperasikan oleh 21Vianet. Rilis baru ini tersedia di bawah paket Defender untuk Kontainer dan Defender untuk Container Registries.

- Sebagai bagian dari perubahan ini, rekomendasi baru dirilis untuk GA, dan disertakan dalam perhitungan skor aman. Meninjau rekomendasi keamanan baru dan yang diperbarui

- Pemindaian gambar kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender sekarang juga dikenakan biaya sesuai dengan harga paket. Perhatikan bahwa gambar yang dipindai baik oleh penawaran VA kontainer kami yang didukung oleh Qualys dan penawaran Container VA yang didukung oleh Pengelolaan Kerentanan Microsoft Defender hanya akan ditagih sekali.

Rekomendasi Qualys untuk Penilaian Kerentanan Kontainer telah diganti namanya dan terus tersedia untuk pelanggan yang mengaktifkan Defender untuk Kontainer pada salah satu langganan mereka sebelum rilis ini. Pelanggan baru onboarding Defender untuk Kontainer setelah rilis ini hanya akan melihat rekomendasi penilaian kerentanan Kontainer baru yang didukung oleh Pengelolaan Kerentanan Microsoft Defender.

Pratinjau publik dukungan Windows untuk Penilaian Kerentanan Kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender

14 Desember 2023

Dukungan untuk gambar Windows dirilis dalam pratinjau publik sebagai bagian dari penilaian Kerentanan (VA) yang didukung oleh Pengelolaan Kerentanan Microsoft Defender untuk registri kontainer Azure dan Azure Kubernetes Services.

Penghentian penilaian kerentanan kontainer AWS yang didukung oleh Trivy

13 Desember 2023

Penilaian kerentanan kontainer yang didukung oleh Trivy sekarang berada di jalur penghentian untuk diselesaikan pada 13 Februari. Kemampuan ini sekarang tidak digunakan lagi dan akan terus tersedia untuk pelanggan yang ada menggunakan kemampuan ini hingga 13 Februari. Kami mendorong pelanggan yang menggunakan kemampuan ini untuk meningkatkan ke penilaian kerentanan kontainer AWS baru yang didukung oleh Pengelolaan Kerentanan Microsoft Defender pada 13 Februari.

Postur kontainer tanpa agen untuk AWS di Defender untuk Kontainer dan Defender CSPM (Pratinjau)

13 Desember 2023

Kemampuan postur kontainer Tanpa Agen (Pratinjau) baru tersedia untuk AWS. Untuk informasi selengkapnya, lihat Postur kontainer tanpa agen di Defender CSPM dan kemampuan Tanpa Agen di Defender untuk Kontainer.

Dukungan ketersediaan umum untuk PostgreSQL Flexible Server di Defender untuk paket database relasional sumber terbuka

13 Desember 2023

Kami mengumumkan rilis ketersediaan umum (GA) dukungan PostgreSQL Flexible Server di Pertahanan Microsoft untuk rencana database relasional sumber terbuka. Pertahanan Microsoft untuk database relasional sumber terbuka memberikan perlindungan ancaman tingkat lanjut ke Server Fleksibel PostgreSQL, dengan mendeteksi aktivitas anomali dan menghasilkan pemberitahuan keamanan.

Pelajari cara Mengaktifkan Pertahanan Microsoft untuk database relasional sumber terbuka.

Penilaian kerentanan kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender sekarang mendukung Google Distroless

12 Desember 2023

Penilaian kerentanan kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender telah diperluas dengan cakupan tambahan untuk paket OS Linux, sekarang mendukung Google Ditroless.

Untuk daftar semua sistem operasi yang didukung, lihat Dukungan registri dan gambar untuk Azure - Penilaian kerentanan yang didukung oleh Pengelolaan Kerentanan Microsoft Defender.

November 2023

Empat pemberitahuan tidak digunakan lagi

30 November 2023

Sebagai bagian dari proses peningkatan kualitas kami, pemberitahuan keamanan berikut tidak digunakan lagi:

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

Ketersediaan umum pemindaian rahasia tanpa agen di Defender untuk Server dan Defender CSPM

27 November 2023

Pemindaian rahasia tanpa agen meningkatkan Virtual Machines (VM) berbasis cloud keamanan dengan mengidentifikasi rahasia teks biasa pada disk VM. Pemindaian rahasia tanpa agen memberikan informasi komprehensif untuk membantu memprioritaskan temuan yang terdeteksi dan mengurangi risiko gerakan lateral sebelum terjadi. Pendekatan proaktif ini mencegah akses yang tidak sah, memastikan lingkungan cloud Anda tetap aman.

Kami mengumumkan Ketersediaan Umum (GA) pemindaian rahasia tanpa agen, yang disertakan dalam paket Defender for Servers P2 dan Defender CSPM .

Pemindaian rahasia tanpa agen menggunakan API cloud untuk mengambil rekam jepret disk Anda, melakukan analisis di luar band yang memastikan bahwa tidak ada efek pada performa VM Anda. Pemindaian rahasia tanpa agen memperluas cakupan yang ditawarkan oleh Defender untuk Cloud melalui aset cloud di seluruh lingkungan Azure, AWS, dan GCP untuk meningkatkan keamanan cloud Anda.

Dengan rilis ini, kemampuan deteksi Defender untuk Cloud sekarang mendukung jenis database lainnya, URL yang ditandatangani penyimpanan data, token akses, dan banyak lagi.

Pelajari cara mengelola rahasia dengan pemindaian rahasia tanpa agen.

Mengaktifkan manajemen izin dengan Defender untuk Cloud (Pratinjau)

22 November 2023

Microsoft sekarang menawarkan solusi Cloud-Native Application Protection Platforms (CNAPP) dan Cloud Infrastructure Entitlement Management (CIEM) dengan Microsoft Defender untuk Cloud (CNAPP) dan manajemen izin Microsoft Entra (CIEM).

Administrator keamanan bisa mendapatkan tampilan terpusat tentang izin akses mereka yang tidak digunakan atau berlebihan dalam Defender untuk Cloud.

Tim keamanan dapat mendorong kontrol akses hak istimewa paling sedikit untuk sumber daya cloud dan menerima rekomendasi yang dapat ditindaklanjuti untuk menyelesaikan risiko izin di seluruh lingkungan cloud Azure, AWS, dan GCP sebagai bagian dari Defender Cloud Security Posture Management (CSPM), tanpa persyaratan lisensi tambahan.

Pelajari cara Mengaktifkan manajemen izin di Microsoft Defender untuk Cloud (Pratinjau).

integrasi Defender untuk Cloud dengan ServiceNow

22 November 2023

ServiceNow sekarang terintegrasi dengan Microsoft Defender untuk Cloud, yang memungkinkan pelanggan untuk menghubungkan ServiceNow ke lingkungan Defender untuk Cloud mereka untuk memprioritaskan remediasi rekomendasi yang memengaruhi bisnis Anda. Microsoft Defender untuk Cloud terintegrasi dengan modul ITSM (manajemen insiden). Sebagai bagian dari koneksi ini, pelanggan dapat membuat/melihat tiket ServiceNow (ditautkan ke rekomendasi) dari Microsoft Defender untuk Cloud.

Anda dapat mempelajari selengkapnya tentang integrasi Defender untuk Cloud dengan ServiceNow.

Ketersediaan Umum proses provisi otomatis untuk SQL Server pada paket komputer

20 November 2023

Sebagai persiapan untuk penghentian Microsoft Monitoring Agent (MMA) pada Agustus 2024, Defender untuk Cloud merilis proses provisi otomatis Azure Monitoring Agent (AMA) yang ditargetkan SQL Server. Proses baru diaktifkan dan dikonfigurasi secara otomatis untuk semua pelanggan baru, dan juga menyediakan kemampuan untuk pengaktifan tingkat sumber daya untuk VM Azure SQL dan SQL Server dengan dukungan Arc.

Pelanggan yang menggunakan proses provisi otomatis MMA diminta untuk bermigrasi ke Azure Monitoring Agent untuk server SQL baru pada proses provisi otomatis komputer. Proses migrasi mulus dan memberikan perlindungan berkelanjutan untuk semua komputer.

Ketersediaan umum Defender untuk API

15 November 2023

Kami mengumumkan Ketersediaan Umum (GA) Microsoft Defender untuk API. Defender untuk API dirancang untuk melindungi organisasi dari ancaman keamanan API.

Defender untuk API memungkinkan organisasi melindungi API dan data mereka dari aktor jahat. Organisasi dapat menyelidiki dan meningkatkan postur keamanan API mereka, memprioritaskan perbaikan kerentanan, dan dengan cepat mendeteksi dan merespons ancaman real time aktif. Organisasi juga dapat mengintegrasikan pemberitahuan keamanan langsung ke platform Security Incident and Event Management (SIEM), misalnya Microsoft Sentinel, untuk menyelidiki dan melakukan triase masalah.

Anda dapat mempelajari cara Melindungi API Anda dengan Defender untuk API. Anda juga dapat mempelajari selengkapnya tentang Pertahanan Microsoft untuk API.

Anda juga dapat membaca blog ini untuk mempelajari lebih lanjut tentang pengumuman GA.

Defender untuk Cloud sekarang terintegrasi dengan Pertahanan Microsoft 365 (Pratinjau)

15 November 2023

Bisnis dapat melindungi sumber daya dan perangkat cloud mereka dengan integrasi baru antara Microsoft Defender untuk Cloud dan Microsoft Defender XDR. Integrasi ini menghubungkan titik-titik antara sumber daya cloud, perangkat, dan identitas, yang sebelumnya memerlukan beberapa pengalaman.

Integrasi ini juga menghadirkan kemampuan perlindungan cloud yang kompetitif ke dalam Security Operations Center (SOC) sehari-hari. Dengan Microsoft Defender XDR, tim SOC dapat dengan mudah menemukan serangan yang menggabungkan deteksi dari beberapa pilar, termasuk Cloud, Titik Akhir, Identitas, Office 365, dan banyak lagi.

Beberapa manfaat utamanya meliputi:

Satu antarmuka yang mudah digunakan untuk tim SOC: Dengan pemberitahuan Defender untuk Cloud dan korelasi cloud yang terintegrasi ke dalam M365D, tim SOC sekarang dapat mengakses semua informasi keamanan dari satu antarmuka, secara signifikan meningkatkan efisiensi operasional.

Satu kisah serangan: Pelanggan dapat memahami kisah serangan lengkap, termasuk lingkungan cloud mereka, dengan menggunakan korelasi bawaan yang menggabungkan pemberitahuan keamanan dari beberapa sumber.

Entitas cloud baru di Microsoft Defender XDR: Microsoft Defender XDR sekarang mendukung entitas cloud baru yang unik untuk Microsoft Defender untuk Cloud, seperti sumber daya cloud. Pelanggan dapat mencocokkan entitas Komputer Virtual (VM) dengan entitas perangkat, memberikan tampilan terpadu tentang semua informasi yang relevan tentang komputer, termasuk pemberitahuan dan insiden yang dipicu di atasnya.

API Terpadu untuk produk Microsoft Security: Pelanggan sekarang dapat mengekspor data pemberitahuan keamanan mereka ke dalam sistem pilihan mereka menggunakan satu API, karena Microsoft Defender untuk Cloud pemberitahuan dan insiden sekarang menjadi bagian dari API publik Microsoft Defender XDR.

Integrasi antara Defender untuk Cloud dan Microsoft Defender XDR tersedia untuk semua pelanggan Defender untuk Cloud baru dan yang sudah ada.

Ketersediaan umum Penilaian Kerentanan Kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender (MDVM) di Defender untuk Kontainer dan Defender untuk Container Registries

15 November 2023

Penilaian kerentanan (VA) untuk gambar kontainer Linux di registri kontainer Azure yang didukung oleh Pengelolaan Kerentanan Microsoft Defender (MDVM) dirilis untuk Ketersediaan Umum (GA) di Defender untuk Kontainer dan Defender untuk Container Registries.

Sebagai bagian dari perubahan ini, rekomendasi berikut dirilis untuk GA dan diganti namanya, dan sekarang disertakan dalam perhitungan skor aman:

| Nama rekomendasi saat ini | Nama rekomendasi baru | Deskripsi | Kunci penilaian |

|---|---|---|---|

| Gambar registri kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender) | Gambar kontainer registri Azure harus memiliki kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender) | Penilaian kerentanan gambar kontainer memindai registri Anda untuk kerentanan (CVE) yang umum diketahui dan memberikan laporan kerentanan terperinci untuk setiap gambar. Mengatasi kerentanan dapat sangat meningkatkan postur keamanan Anda, memastikan gambar aman digunakan sebelum penyebaran. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Menjalankan gambar kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender) | Gambar kontainer yang menjalankan Azure harus memiliki kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender | Penilaian kerentanan gambar kontainer memindai registri Anda untuk kerentanan (CVE) yang umum diketahui dan memberikan laporan kerentanan terperinci untuk setiap gambar. Rekomendasi ini memberikan visibilitas ke gambar rentan yang saat ini berjalan di kluster Kubernetes Anda. Memulihkan kerentanan dalam gambar kontainer yang saat ini berjalan adalah kunci untuk meningkatkan postur keamanan Anda, secara signifikan mengurangi permukaan serangan untuk beban kerja kontainer Anda. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Pemindaian gambar kontainer yang didukung oleh MDVM sekarang juga dikenakan biaya sesuai harga paket.

Catatan

Gambar yang dipindai baik oleh penawaran VA kontainer kami yang didukung oleh Qualys dan penawaran Container VA yang didukung oleh MDVM, hanya akan ditagih sekali.

Rekomendasi Qualys di bawah ini untuk Penilaian Kerentanan Kontainer diganti namanya dan akan terus tersedia untuk pelanggan yang mengaktifkan Defender untuk Kontainer pada salah satu langganan mereka sebelum 15 November. Pelanggan baru onboarding Defender untuk Kontainer setelah 15 November, hanya akan melihat rekomendasi penilaian kerentanan Kontainer baru yang didukung oleh Pengelolaan Kerentanan Microsoft Defender.

| Nama rekomendasi saat ini | Nama rekomendasi baru | Deskripsi | Kunci penilaian |

|---|---|---|---|

| Gambar registri kontainer harus menyelesaikan temuan kerentanan (didukung oleh Qualys) | Gambar kontainer registri Azure harus memiliki kerentanan yang diselesaikan (didukung oleh Qualys) | Penilaian kerentanan citra kontainer memindai registri Anda dari kerentanan keamanan dan memaparkan temuan terperinci untuk setiap citra. Menyelesaikan kerentanan dapat meningkatkan postur keamanan kontainer Anda dengan pesat dan melindunginya dari serangan. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Menjalankan gambar kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Qualys) | Gambar kontainer yang menjalankan Azure harus memiliki kerentanan yang diselesaikan - (didukung oleh Qualys) | Penilaian kerentanan gambar kontainer memindai gambar kontainer yang berjalan di kluster Kubernetes Anda untuk kerentanan keamanan dan memperlihatkan temuan mendetail untuk setiap gambar. Menyelesaikan kerentanan dapat meningkatkan postur keamanan kontainer Anda dengan pesat dan melindunginya dari serangan. | 41503391-efa5-47ee-9282-4eff6131462c |

Ubah ke nama rekomendasi Penilaian Kerentanan Kontainer

Rekomendasi Penilaian Kerentanan Kontainer berikut diganti namanya:

| Nama rekomendasi saat ini | Nama rekomendasi baru | Deskripsi | Kunci penilaian |

|---|---|---|---|

| Gambar registri kontainer harus menyelesaikan temuan kerentanan (didukung oleh Qualys) | Gambar kontainer registri Azure harus memiliki kerentanan yang diselesaikan (didukung oleh Qualys) | Penilaian kerentanan citra kontainer memindai registri Anda dari kerentanan keamanan dan memaparkan temuan terperinci untuk setiap citra. Menyelesaikan kerentanan dapat meningkatkan postur keamanan kontainer Anda dengan pesat dan melindunginya dari serangan. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Menjalankan gambar kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Qualys) | Gambar kontainer yang menjalankan Azure harus memiliki kerentanan yang diselesaikan - (didukung oleh Qualys) | Penilaian kerentanan gambar kontainer memindai gambar kontainer yang berjalan di kluster Kubernetes Anda untuk kerentanan keamanan dan memperlihatkan temuan mendetail untuk setiap gambar. Menyelesaikan kerentanan dapat meningkatkan postur keamanan kontainer Anda dengan pesat dan melindunginya dari serangan. | 41503391-efa5-47ee-9282-4eff6131462c |

| Gambar registri kontainer elastis harus memiliki temuan kerentanan yang diselesaikan | Gambar kontainer registri AWS harus memiliki kerentanan yang diselesaikan - (didukung oleh Trivy) | Penilaian kerentanan citra kontainer memindai registri Anda dari kerentanan keamanan dan memaparkan temuan terperinci untuk setiap citra. Menyelesaikan kerentanan dapat meningkatkan postur keamanan kontainer Anda dengan pesat dan melindunginya dari serangan. | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

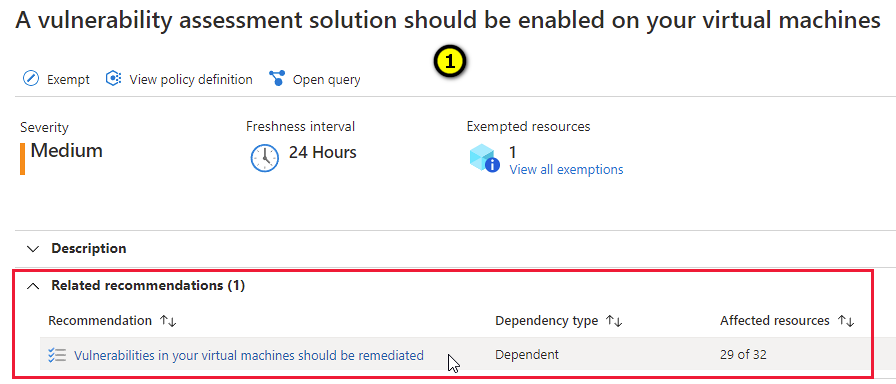

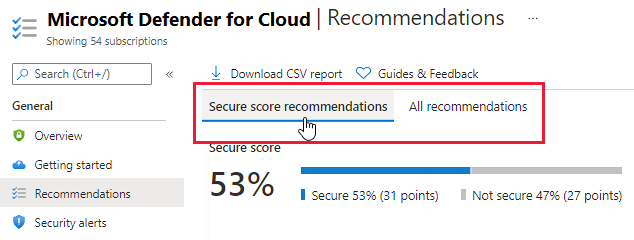

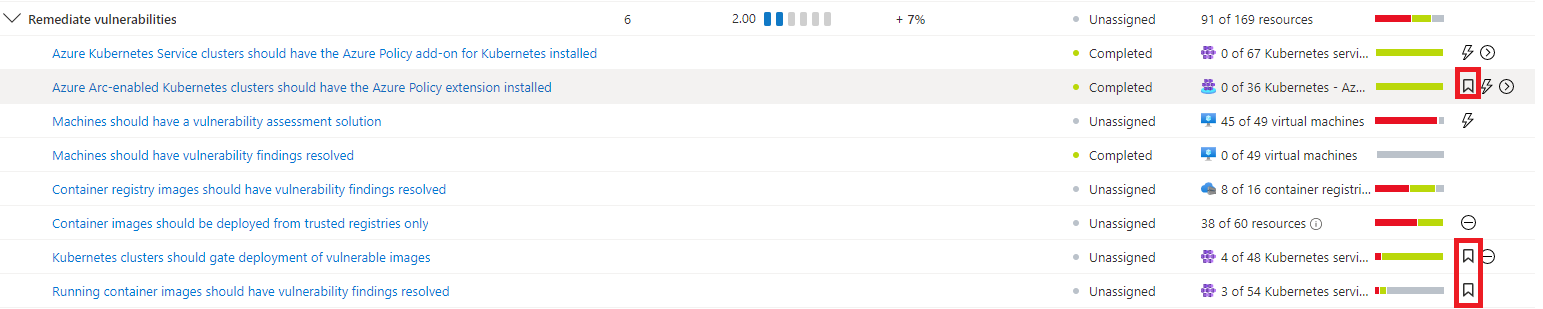

Prioritas risiko sekarang tersedia untuk rekomendasi

15 November 2023

Anda sekarang dapat memprioritaskan rekomendasi keamanan Anda sesuai dengan tingkat risiko yang mereka lakukan, dengan mempertimbangkan eksploitasibilitas dan potensi efek bisnis dari setiap masalah keamanan yang mendasar.

Dengan mengatur rekomendasi Anda berdasarkan tingkat risikonya (Kritis, tinggi, sedang, rendah), Anda dapat mengatasi risiko paling penting dalam lingkungan Anda dan secara efisien memprioritaskan remediasi masalah keamanan berdasarkan risiko aktual seperti paparan internet, sensitivitas data, kemungkinan gerakan lateral, dan jalur serangan potensial yang dapat dimitigasi dengan menyelesaikan rekomendasi.

Pelajari selengkapnya tentang prioritas risiko.

Analisis jalur serangan mesin baru dan peningkatan ekstensif

15 November 2023

Kami merilis peningkatan kemampuan analisis jalur serangan di Defender untuk Cloud.

Mesin baru - analisis jalur serangan memiliki mesin baru, yang menggunakan algoritma pencarian jalur untuk mendeteksi setiap kemungkinan jalur serangan yang ada di lingkungan cloud Anda (berdasarkan data yang kami miliki dalam grafik kami). Kami dapat menemukan lebih banyak jalur serangan di lingkungan Anda dan mendeteksi pola serangan yang lebih kompleks dan canggih yang dapat digunakan penyerang untuk melanggar organisasi Anda.

Penyempurnaan - Peningkatan berikut dirilis:

- Prioritas risiko - daftar jalur serangan yang diprioritaskan berdasarkan risiko (eksploitasibilitas & pengaruh bisnis).

- Perbaikan yang ditingkatkan - menentukan rekomendasi spesifik yang harus diselesaikan untuk benar-benar memutus rantai.

- Jalur serangan lintas cloud – deteksi jalur serangan yang merupakan lintas cloud (jalur yang dimulai di satu cloud dan berakhir di cloud lainnya).

- MITRE – Memetakan semua jalur serangan ke kerangka kerja MITRE.

- Pengalaman pengguna yang disegarkan - pengalaman yang disegarkan dengan kemampuan yang lebih kuat: filter tingkat lanjut, pencarian, dan pengelompokan jalur serangan untuk memungkinkan triase yang lebih mudah.

Pelajari cara mengidentifikasi dan memulihkan jalur serangan.

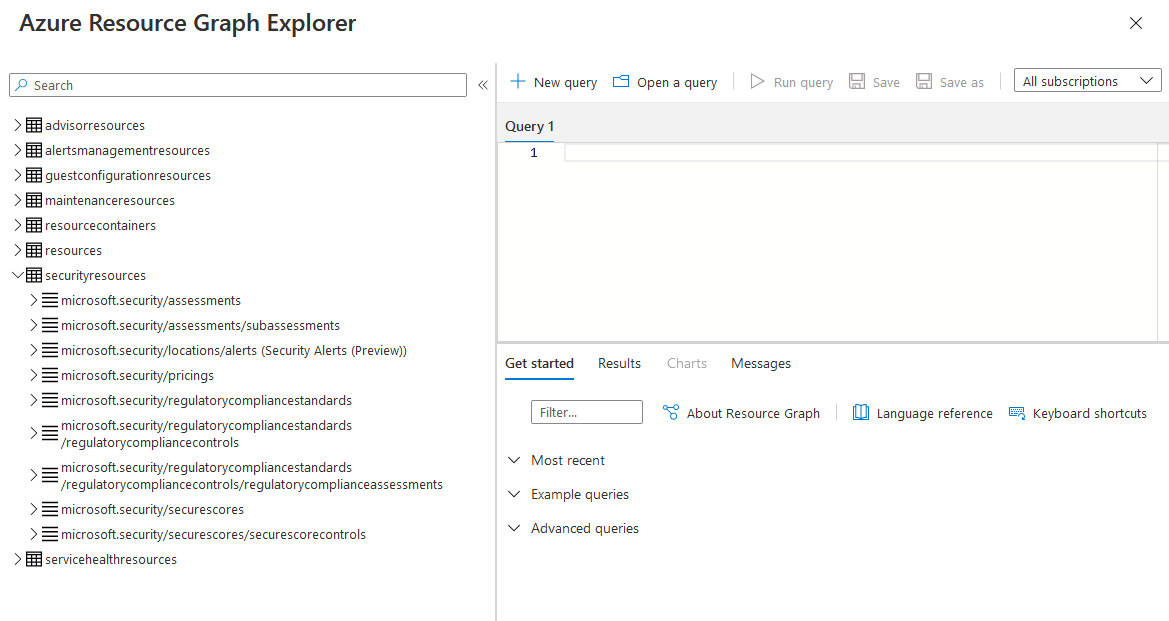

Perubahan pada skema tabel Azure Resource Graph Jalur Serangan

15 November 2023

Skema tabel Azure Resource Graph jalur serangan diperbarui. Properti attackPathType dihapus dan properti lainnya ditambahkan.

Rilis Ketersediaan Umum dukungan GCP di Defender CSPM

15 November 2023

Kami mengumumkan rilis GA (Ketersediaan Umum) grafik keamanan cloud kontekstual Defender CSPM dan analisis jalur serangan dengan dukungan untuk sumber daya GCP. Anda dapat menerapkan kekuatan Defender CSPM untuk visibilitas komprehensif dan keamanan cloud cerdas di seluruh sumber daya GCP.

Fitur utama dukungan GCP kami meliputi:

- Analisis jalur serangan - Pahami potensi rute yang mungkin diambil penyerang.

- Penjelajah keamanan cloud - Mengidentifikasi risiko keamanan secara proaktif dengan menjalankan kueri berbasis grafik pada grafik keamanan.

- Pemindaian tanpa agen - Memindai server dan mengidentifikasi rahasia dan kerentanan tanpa menginstal agen.

- Postur keamanan sadar data - Menemukan dan memulihkan risiko terhadap data sensitif di wadah Google Cloud Storage.

Pelajari selengkapnya tentang opsi paket Defender CSPM.

Catatan

Penagihan untuk rilis GA dukungan GCP di Defender CSPM akan dimulai pada 1 Februari 2024.

Rilis Ketersediaan Umum dasbor keamanan Data

15 November 2023

Dasbor keamanan data sekarang tersedia di Ketersediaan Umum (GA) sebagai bagian dari paket Defender CSPM.

Dasbor keamanan data memungkinkan Anda melihat data estate organisasi Anda, risiko terhadap data sensitif, dan wawasan tentang sumber daya data Anda.

Pelajari selengkapnya tentang dasbor keamanan data.

Rilis Ketersediaan Umum penemuan data sensitif untuk database

15 November 2023

Penemuan data sensitif untuk database terkelola termasuk database Azure SQL dan instans AWS RDS (semua ragam RDBMS) sekarang tersedia secara umum dan memungkinkan penemuan otomatis database penting yang berisi data sensitif.

Untuk mengaktifkan fitur ini di semua penyimpanan data yang didukung di lingkungan Anda, Anda perlu mengaktifkan Sensitive data discovery di Defender CSPM. Pelajari cara mengaktifkan penemuan data sensitif di Defender CSPM.

Anda juga dapat mempelajari bagaimana penemuan data sensitif digunakan dalam postur keamanan sadar data.

Pengumuman Pratinjau Umum: Visibilitas baru yang diperluas ke dalam keamanan data multicloud di Microsoft Defender untuk Cloud.

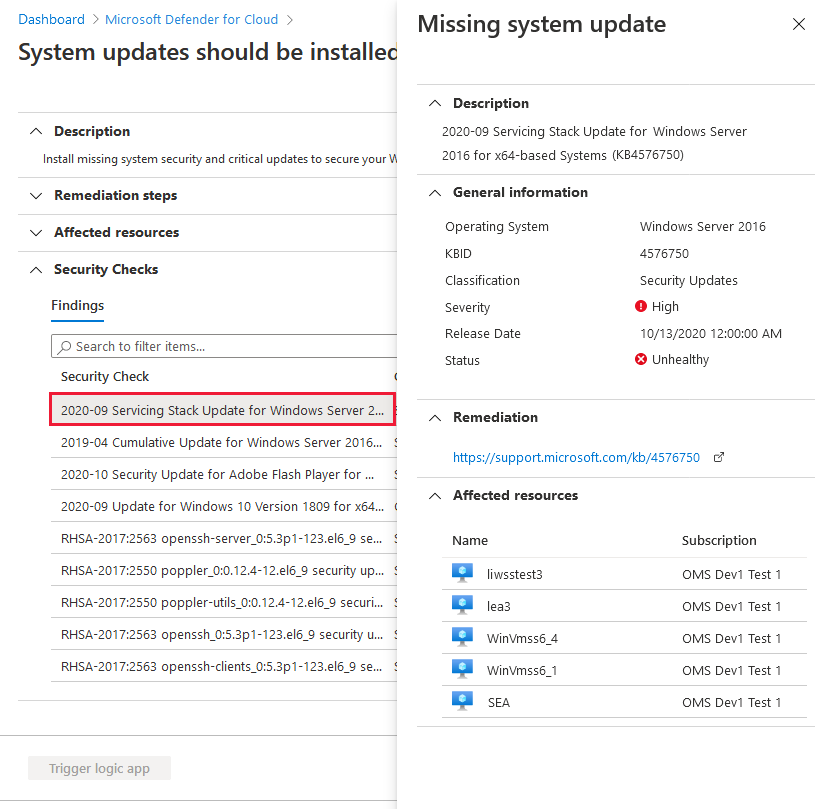

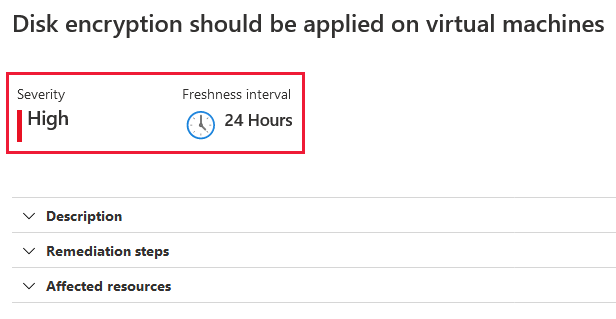

Versi baru rekomendasi untuk menemukan pembaruan sistem yang hilang sekarang adalah GA

6 November 2023

Agen tambahan tidak lagi diperlukan pada VM Azure dan mesin Azure Arc Anda untuk memastikan mesin memiliki semua pembaruan keamanan terbaru atau sistem penting.

Rekomendasi pembaruan sistem baru, System updates should be installed on your machines (powered by Azure Update Manager) dalam Apply system updates kontrol, didasarkan pada Manajer Pembaruan dan sekarang sepenuhnya GA. Rekomendasi ini bergantung pada agen asli yang disematkan di setiap mesin Azure VM dan Azure Arc alih-alih agen yang diinstal. Perbaikan cepat dalam rekomendasi baru mengarahkan Anda ke penginstalan satu kali pembaruan yang hilang di portal Manajer Pembaruan.

Versi lama dan baru dari rekomendasi untuk menemukan pembaruan sistem yang hilang keduanya akan tersedia hingga Agustus 2024, yaitu ketika versi lama tidak digunakan lagi. Kedua rekomendasi: System updates should be installed on your machines (powered by Azure Update Manager)dan System updates should be installed on your machines tersedia di bawah kontrol yang sama: Apply system updates dan memiliki hasil yang sama. Dengan demikian, tidak ada duplikasi yang berlaku pada skor aman.

Sebaiknya migrasikan ke rekomendasi baru dan hapus yang lama, dengan menonaktifkannya dari inisiatif bawaan Defender untuk Cloud dalam kebijakan Azure.

Rekomendasinya [Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) juga GA dan merupakan prasyarat, yang akan memiliki efek negatif pada Skor Aman Anda. Anda dapat memulihkan efek negatif dengan Perbaikan yang tersedia.

Untuk menerapkan rekomendasi baru, Anda perlu:

- Sambungkan komputer non-Azure Anda ke Arc.

- Aktifkan properti penilaian berkala. Anda dapat menggunakan Perbaikan Cepat dalam rekomendasi baru,

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)untuk memperbaiki rekomendasi.

Catatan

Mengaktifkan penilaian berkala untuk komputer yang diaktifkan Arc bahwa Defender untuk Server Paket 2 tidak diaktifkan pada Langganan atau Konektor terkait, tunduk pada harga Azure Update Manager. Komputer berkemampuan Arc bahwa Defender untuk Server Paket 2 diaktifkan pada Langganan atau Konektor terkait, atau Azure VM apa pun, memenuhi syarat untuk kemampuan ini tanpa biaya tambahan.

Oktober 2023

Mengubah aplikasi adaptif mengontrol tingkat keparahan pemberitahuan keamanan

Tanggal pengumuman: 30 Oktober 2023

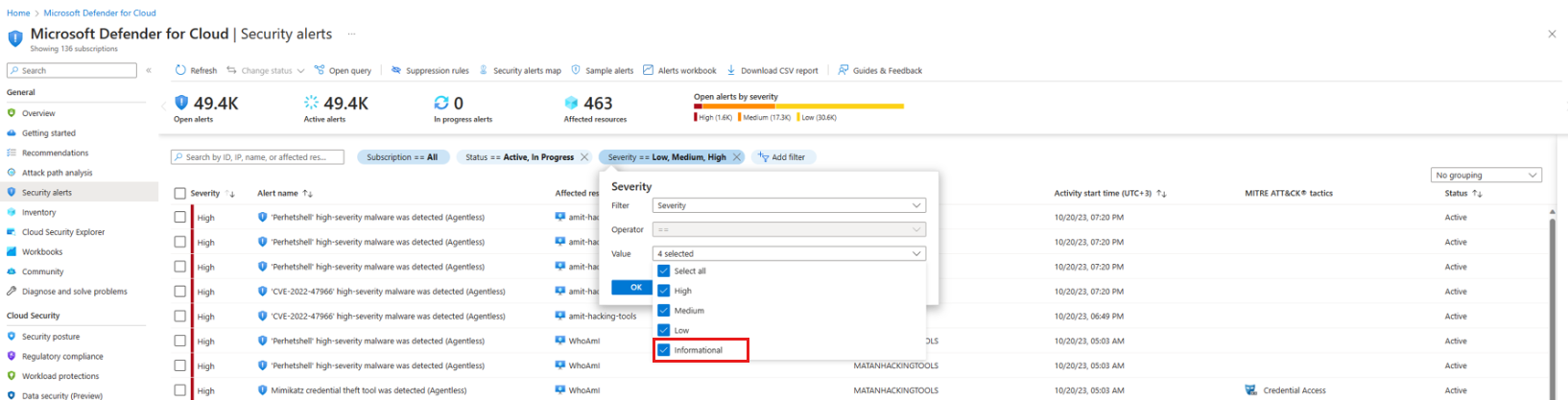

Sebagai bagian dari proses peningkatan kualitas pemberitahuan keamanan Defender untuk Server, dan sebagai bagian dari fitur kontrol aplikasi adaptif, tingkat keparahan pemberitahuan keamanan berikut berubah menjadi "Informasi":

| Pemberitahuan [Jenis Pemberitahuan] | Deskripsi Pemberitahuan |

|---|---|

| Pelanggaran kebijakan kontrol aplikasi adaptif diaudit. [VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | Pengguna di bawah ini menjalankan aplikasi yang melanggar kebijakan kontrol aplikasi organisasi Anda di komputer ini. Ini mungkin dapat mengekspos mesin ke malware atau kerentanan aplikasi. |

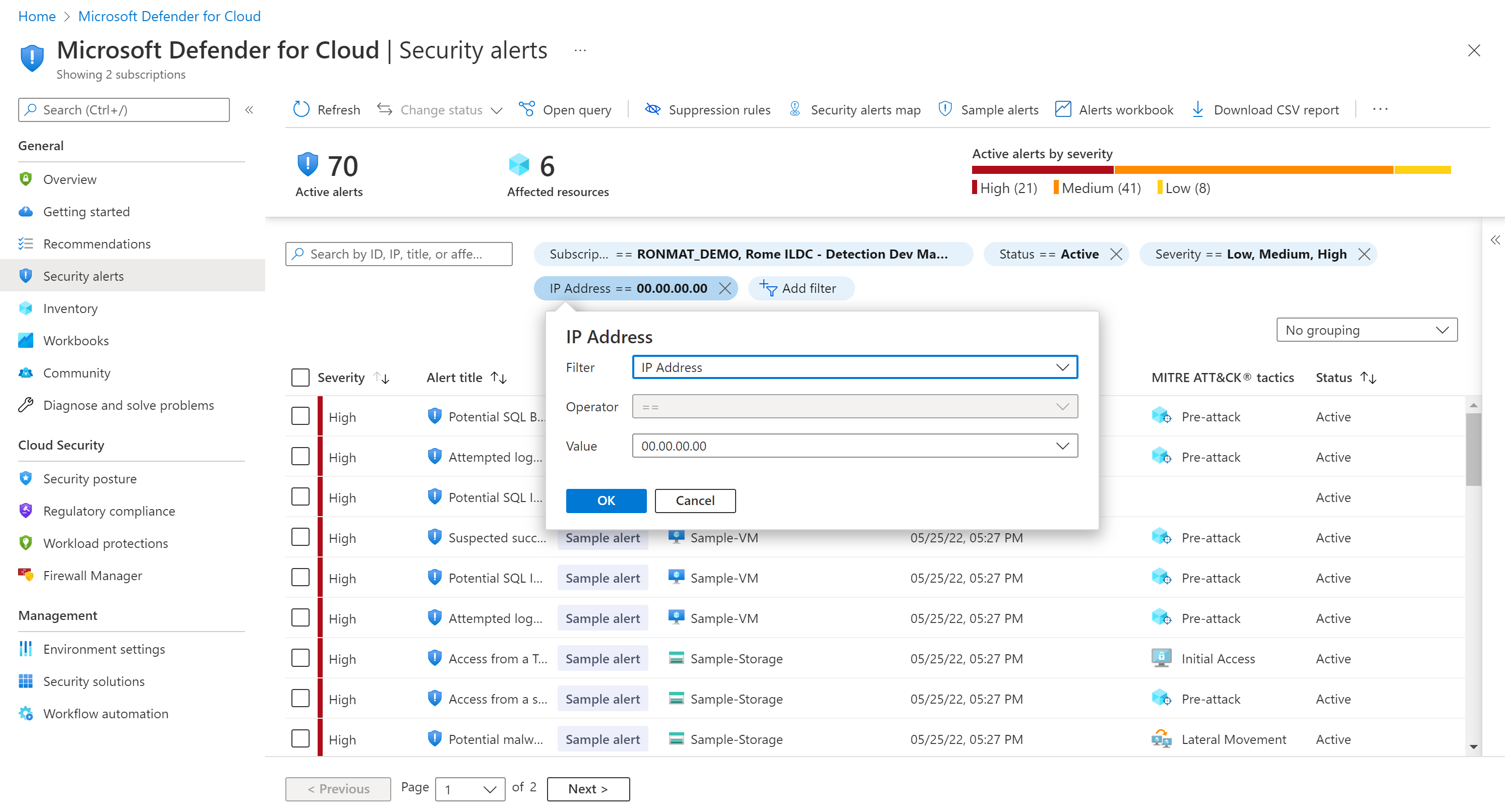

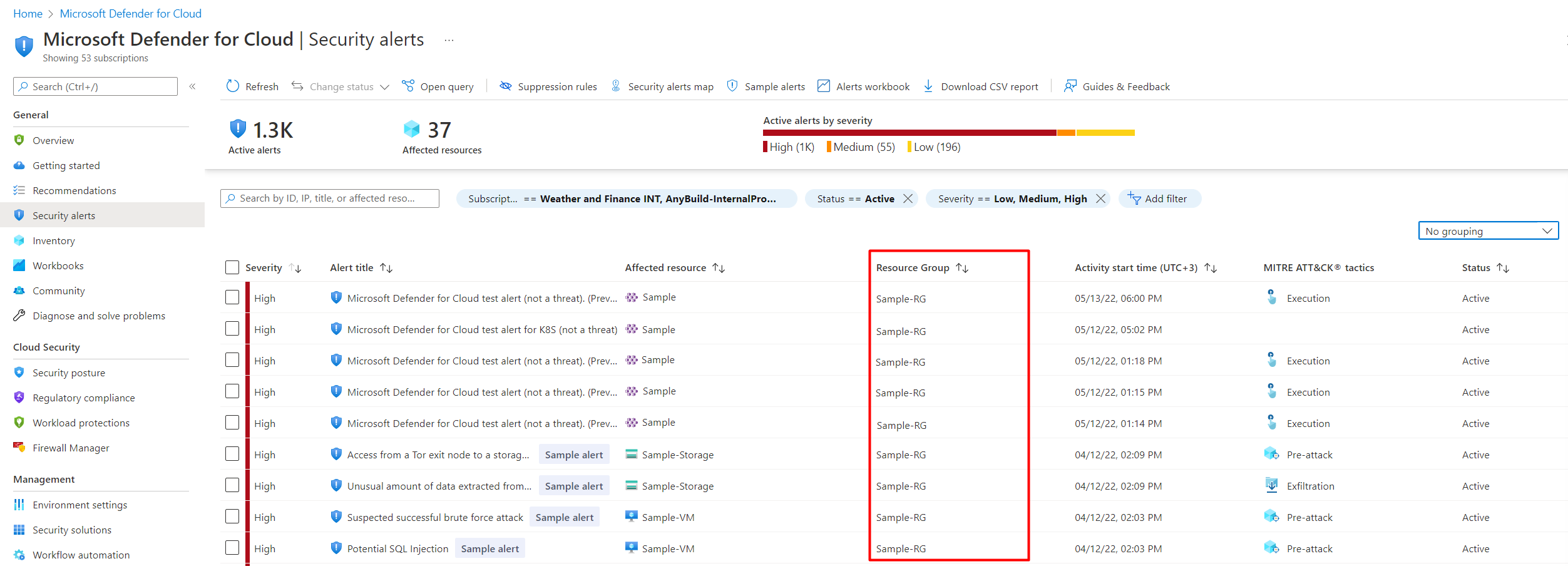

Untuk terus melihat pemberitahuan ini di halaman "Pemberitahuan keamanan" di portal Microsoft Defender untuk Cloud, ubah filter tampilan default Tingkat Keparahan untuk menyertakan pemberitahuan informasi dalam kisi.

Revisi Azure API Management offline dihapus dari Defender untuk API

25 Oktober 2023

Defender untuk API memperbarui dukungannya untuk revisi API Azure API Management. Revisi offline tidak lagi muncul di inventarisasi Defender for API yang di-onboarding dan tampaknya tidak lagi di-onboarding ke Defender untuk API. Revisi offline tidak mengizinkan lalu lintas dikirim ke mereka dan tidak menimbulkan risiko dari perspektif keamanan.

Rekomendasi manajemen postur keamanan DevOps tersedia di pratinjau publik

19 Oktober 2023

Rekomendasi manajemen postur DevOps baru sekarang tersedia dalam pratinjau publik untuk semua pelanggan dengan konektor untuk Azure DevOps atau GitHub. Manajemen postur DevOps membantu mengurangi permukaan serangan lingkungan DevOps dengan mengungkap kelemahan dalam konfigurasi keamanan dan kontrol akses. Pelajari selengkapnya tentang manajemen postur DevOps.

Merilis CIS Azure Foundations Benchmark v2.0.0 di dasbor kepatuhan peraturan

18 Oktober 2023

Microsoft Defender untuk Cloud sekarang mendukung yang terbaru CIS Azure Security Foundations Benchmark - versi 2.0.0 di dasbor Kepatuhan Peraturan, dan inisiatif kebijakan bawaan dalam Azure Policy. Rilis versi 2.0.0 di Microsoft Defender untuk Cloud adalah upaya kolaboratif bersama antara Microsoft, Center for Internet Security (CIS), dan komunitas pengguna. Versi 2.0.0 secara signifikan memperluas cakupan penilaian, yang sekarang mencakup 90+ kebijakan Azure bawaan dan berhasil versi sebelumnya 1.4.0 dan 1.3.0 dan 1.0 di Microsoft Defender untuk Cloud dan Azure Policy. Untuk informasi selengkapnya, Anda dapat melihat posting blog ini.

September 2023

Ubah ke batas harian Analitik Log

Azure monitor menawarkan kemampuan untuk mengatur batas harian pada data yang diserap di ruang kerja Analitik log Anda. Namun, peristiwa keamanan Defenders for Cloud saat ini tidak didukung dalam pengecualian tersebut.

Batas Harian Analitik Log tidak lagi mengecualikan sekumpulan jenis data berikut:

- WindowsEvent

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- Komunikasi MaliciousIP

- LinuxAuditLog

- SysmonEvent

- StatusPerlindungan

- Pembaruan

- UpdateSummary

- LogKeamanan Umum

- Syslog

Semua jenis data yang dapat ditagih akan dibatasi jika batas harian terpenuhi. Perubahan ini meningkatkan kemampuan Anda untuk sepenuhnya berisi biaya dari penyerapan data yang lebih tinggi dari yang diharapkan.

Pelajari selengkapnya tentang ruang kerja dengan Microsoft Defender untuk Cloud.

Dasbor keamanan data tersedia di pratinjau publik

27 September 2023

Dasbor keamanan data sekarang tersedia dalam pratinjau publik sebagai bagian dari paket Defender CSPM. Dasbor keamanan data adalah dasbor interaktif yang berpusat pada data yang menyinari risiko signifikan terhadap data sensitif, memprioritaskan pemberitahuan, dan jalur serangan potensial untuk data di seluruh beban kerja cloud hibrid. Pelajari selengkapnya tentang dasbor keamanan data.

Rilis pratinjau: Proses provisi otomatis baru untuk SQL Server pada paket komputer

21 September 2023

Microsoft Monitoring Agent (MMA) tidak digunakan lagi pada Agustus 2024. Defender untuk Cloud memperbarui strateginya dengan mengganti MMA dengan rilis proses provisi otomatis Azure Monitoring Agent yang ditargetkan SQL Server.

Selama pratinjau, pelanggan yang menggunakan opsi Proses provisi otomatis MMA dengan Agen Azure Monitor (Pratinjau), diminta untuk bermigrasi ke server Azure Monitoring Agent for SQL baru pada proses provisi otomatis komputer (Pratinjau). Proses migrasi mulus dan memberikan perlindungan berkelanjutan untuk semua komputer.

Untuk informasi selengkapnya, lihat Migrasi ke proses provisi otomatis Azure Monitoring Agent yang ditargetkan server SQL.

Pemberitahuan GitHub Advanced Security untuk Azure DevOps di Defender untuk Cloud

20 September 2023

Sekarang Anda dapat melihat pemberitahuan GitHub Advanced Security for Azure DevOps (GHAzDO) yang terkait dengan CodeQL, rahasia, dan dependensi di Defender untuk Cloud. Hasil ditampilkan di halaman DevOps dan di Rekomendasi. Untuk melihat hasil ini, onboarding repositori berkemampuan GHAzDO Anda ke Defender untuk Cloud.

Pelajari selengkapnya tentang GitHub Advanced Security untuk Azure DevOps.

Mengecualikan fungsionalitas sekarang tersedia untuk rekomendasi Defender untuk API

11 September 2023

Anda sekarang dapat mengecualikan rekomendasi untuk rekomendasi keamanan Defender for API berikut.

| Rekomendasi | Deskripsi & terkait | Tingkat keparahan |

|---|---|---|

| (Pratinjau) Titik akhir API yang tidak digunakan harus dinonaktifkan dan dihapus dari layanan Azure API Management | Sebagai praktik terbaik keamanan, titik akhir API yang belum menerima lalu lintas selama 30 hari dianggap tidak digunakan, dan harus dihapus dari layanan Azure API Management. Menjaga titik akhir API yang tidak digunakan mungkin menimbulkan risiko keamanan. Ini mungkin API yang seharusnya tidak digunakan lagi dari layanan Azure API Management, tetapi secara tidak sengaja telah dibiarkan aktif. API tersebut biasanya tidak menerima cakupan keamanan terbaru. | Kurang Penting |

| (Pratinjau) Titik akhir API di Azure API Management harus diautentikasi | Titik akhir API yang diterbitkan dalam Azure API Management harus menerapkan autentikasi untuk membantu meminimalkan risiko keamanan. Mekanisme autentikasi terkadang diimplementasikan dengan tidak benar atau hilang. Ini memungkinkan penyerang untuk mengeksploitasi kelemahan implementasi dan mengakses data. Untuk API yang diterbitkan di Azure API Management, rekomendasi ini menilai eksekusi autentikasi melalui Kunci Langganan, JWT, dan Sertifikat Klien yang dikonfigurasi dalam Azure API Management. Jika tidak ada mekanisme autentikasi ini yang dijalankan selama panggilan API, API akan menerima rekomendasi ini. | Sangat Penting |

Pelajari selengkapnya tentang mengecualikan rekomendasi di Defender untuk Cloud.

Membuat contoh pemberitahuan untuk deteksi Defender untuk API

11 September 2023

Anda sekarang dapat membuat contoh pemberitahuan untuk deteksi keamanan yang dirilis sebagai bagian dari pratinjau publik Defender untuk API. Pelajari selengkapnya tentang membuat pemberitahuan sampel di Defender untuk Cloud.

Rilis pratinjau: penilaian kerentanan kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender sekarang mendukung pemindaian saat ditarik

6 September 2023

Penilaian kerentanan kontainer yang didukung oleh Pengelolaan Kerentanan Microsoft Defender, sekarang mendukung pemicu tambahan untuk memindai gambar yang ditarik dari ACR. Pemicu yang baru ditambahkan ini memberikan cakupan tambahan untuk gambar aktif selain pemicu yang ada yang memindai gambar yang didorong ke ACR dalam 90 hari terakhir dan gambar yang saat ini berjalan di AKS.

Pemicu baru akan mulai diluncurkan hari ini, dan diharapkan tersedia untuk semua pelanggan pada akhir September.

Format penamaan standar Center for Internet Security (CIS) yang diperbarui dalam kepatuhan terhadap peraturan

6 September 2023

Format penamaan tolok ukur yayasan CIS (Center for Internet Security) di dasbor kepatuhan diubah dari [Cloud] CIS [version number] ke CIS [Cloud] Foundations v[version number]. Lihat tabel berikut:

| Nama Saat Ini | Nama Baru |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

Pelajari cara meningkatkan kepatuhan terhadap peraturan Anda.

Penemuan data sensitif untuk database PaaS (Pratinjau)

5 September 2023

Kemampuan postur keamanan sadar data untuk penemuan data sensitif tanpa gesekan untuk PaaS Database (Azure SQL Databases dan Amazon RDS Instances dari jenis apa pun) sekarang dalam pratinjau publik. Pratinjau publik ini memungkinkan Anda membuat peta data penting Anda di mana pun data berada, dan jenis data yang ditemukan dalam database tersebut.

Penemuan data sensitif untuk database Azure dan AWS, menambahkan taksonomi dan konfigurasi bersama, yang sudah tersedia untuk umum untuk sumber daya penyimpanan objek cloud (Azure Blob Storage, wadah AWS S3, dan wadah penyimpanan GCP) dan memberikan satu pengalaman konfigurasi dan pengaktifan.

Database dipindai setiap minggu. Jika Anda mengaktifkan sensitive data discovery, penemuan berjalan dalam waktu 24 jam. Hasilnya dapat dilihat di Cloud Security Explorer atau dengan meninjau jalur serangan baru untuk database terkelola dengan data sensitif.

Postur keamanan sadar data untuk database tersedia melalui paket Defender CSPM, dan secara otomatis diaktifkan pada langganan tempat sensitive data discovery opsi diaktifkan.

Anda dapat mempelajari selengkapnya tentang postur keamanan sadar data di artikel berikut:

- Dukungan dan prasyarat untuk postur keamanan sadar data

- Mengaktifkan postur keamanan sadar data

- Menjelajahi risiko terhadap data sensitif

Ketersediaan Umum (GA): pemindaian malware di Defender for Storage

1 September 2023

Pemindaian malware sekarang tersedia secara umum (GA) sebagai add-on untuk Defender for Storage. Pemindaian malware di Defender for Storage membantu melindungi akun penyimpanan Anda dari konten berbahaya dengan melakukan pemindaian malware penuh pada konten yang diunggah hampir secara real time, menggunakan kemampuan Antivirus Microsoft Defender. Ini dirancang untuk membantu memenuhi persyaratan keamanan dan kepatuhan untuk menangani konten yang tidak tepercaya. Kemampuan pemindaian malware adalah solusi SaaS tanpa agen yang memungkinkan penyiapan dalam skala besar, dan mendukung respons otomatis dalam skala besar.

Pelajari selengkapnya tentang pemindaian malware di Defender for Storage.

Pemindaian malware dihargai sesuai dengan penggunaan dan anggaran data Anda. Penagihan dimulai pada 3 September 2023. Kunjungi halaman harga untuk informasi selengkapnya.

Jika Anda menggunakan paket sebelumnya, Anda perlu secara proaktif bermigrasi ke paket baru untuk mengaktifkan pemindaian malware.

Baca posting blog pengumuman Microsoft Defender untuk Cloud.

Agustus 2023

Pembaruan pada bulan Agustus meliputi:

Defender For Containers: Penemuan tanpa agen untuk Kubernetes

30 Agustus 2023

Kami sangat senang memperkenalkan Defender For Containers: Penemuan tanpa agen untuk Kubernetes. Rilis ini menandai langkah maju yang signifikan dalam keamanan kontainer, memberdayakan Anda dengan wawasan tingkat lanjut dan kemampuan inventori komprehensif untuk lingkungan Kubernetes. Penawaran kontainer baru didukung oleh grafik keamanan kontekstual Defender untuk Cloud. Inilah yang dapat Anda harapkan dari pembaruan terbaru ini:

- Penemuan Kubernetes tanpa agen

- Kemampuan inventori yang komprehensif

- Wawasan keamanan khusus Kubernetes

- Perburuan risiko yang ditingkatkan dengan Cloud Security Explorer

Penemuan tanpa agen untuk Kubernetes sekarang tersedia untuk semua pelanggan Defender For Containers. Anda dapat mulai menggunakan kemampuan tingkat lanjut ini hari ini. Kami mendorong Anda untuk memperbarui langganan agar set ekstensi lengkap diaktifkan, dan mendapat manfaat dari penambahan dan fitur terbaru. Kunjungi panel Lingkungan dan pengaturan langganan Defender for Containers Anda untuk mengaktifkan ekstensi.

Catatan

Mengaktifkan penambahan terbaru tidak akan dikenakan biaya baru ke pelanggan Defender untuk Kontainer aktif.

Untuk informasi selengkapnya, lihat Gambaran Umum keamanan Kontainer Pertahanan Microsoft untuk Kontainer.

Rilis rekomendasi: Pertahanan Microsoft untuk Penyimpanan harus diaktifkan dengan pemindaian malware dan deteksi ancaman data sensitif

Selasa, 22 Agustus 2023

Rekomendasi baru di Defender for Storage telah dirilis. Rekomendasi ini memastikan bahwa Defender for Storage diaktifkan di tingkat langganan dengan pemindaian malware dan kemampuan deteksi ancaman data sensitif.

| Rekomendasi | Deskripsi |

|---|---|

| Pertahanan Microsoft untuk Penyimpanan harus diaktifkan dengan pemindaian malware dan deteksi ancaman data sensitif | Microsoft Defender for Storage mendeteksi potensi ancaman terhadap akun penyimpanan Anda. Ini membantu mencegah tiga dampak utama pada data dan beban kerja Anda: unggahan file berbahaya, penyelundupan data sensitif, dan kerusakan data. Paket Defender for Storage baru mencakup pemindaian malware dan deteksi ancaman data sensitif. Paket ini juga menyediakan struktur harga yang dapat diprediksi (per akun penyimpanan) untuk kontrol atas cakupan dan biaya. Dengan penyiapan tanpa agen sederhana dalam skala besar, ketika diaktifkan di tingkat langganan, semua akun penyimpanan yang ada dan yang baru dibuat di bawah langganan tersebut akan dilindungi secara otomatis. Anda juga dapat mengecualikan akun penyimpanan tertentu dari langganan yang dilindungi. |

Rekomendasi baru ini menggantikan rekomendasi Microsoft Defender for Storage should be enabled saat ini (kunci penilaian 1be22853-8ed1-4005-9907-ddad64cb1417). Namun, rekomendasi ini masih akan tersedia di cloud Azure Government.

Pelajari selengkapnya tentang Pertahanan Microsoft untuk Penyimpanan.

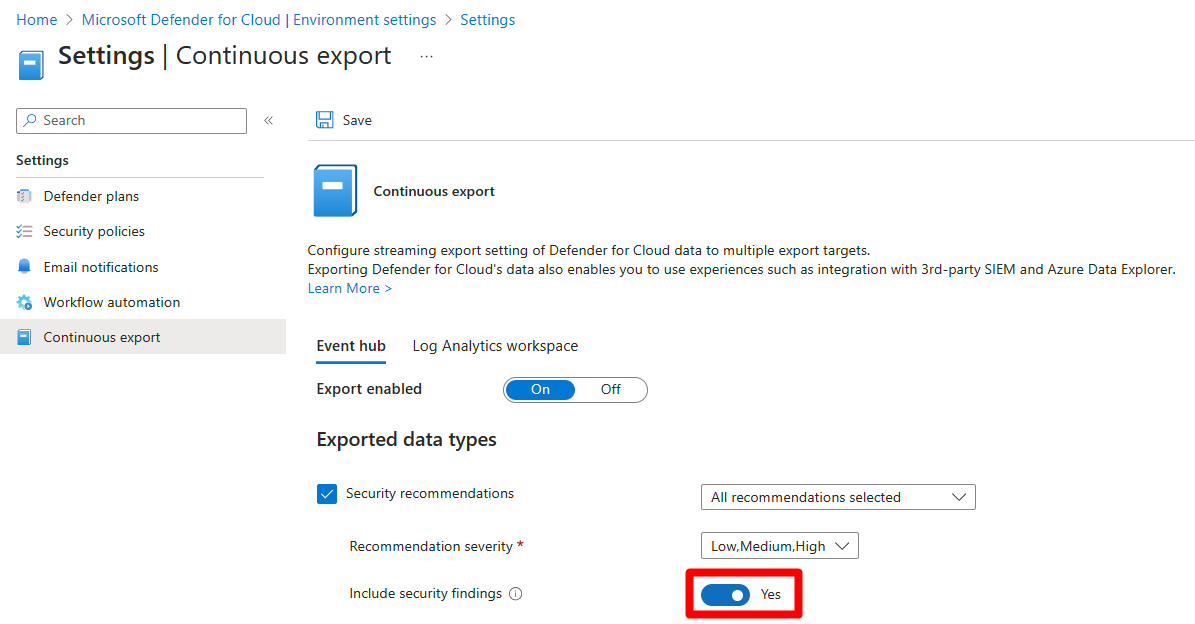

Properti yang diperluas dalam pemberitahuan keamanan Defender untuk Cloud ditutupi dari log aktivitas

17 Agustus 2023

Kami baru-baru ini mengubah cara pemberitahuan keamanan dan log aktivitas terintegrasi. Untuk melindungi informasi pelanggan yang sensitif dengan lebih baik, kami tidak lagi menyertakan informasi ini dalam log aktivitas. Sebaliknya, kita menutupinya dengan tanda bintang. Namun, informasi ini masih tersedia melalui API pemberitahuan, ekspor berkelanjutan, dan portal Defender untuk Cloud.

Pelanggan yang mengandalkan log aktivitas untuk mengekspor pemberitahuan ke solusi SIEM mereka harus mempertimbangkan untuk menggunakan solusi yang berbeda, karena ini bukan metode yang direkomendasikan untuk mengekspor pemberitahuan keamanan Defender untuk Cloud.

Untuk petunjuk tentang cara mengekspor pemberitahuan keamanan Defender untuk Cloud ke SIEM, SOAR, dan aplikasi pihak ketiga lainnya, lihat Mengalirkan pemberitahuan ke solusi SIEM, SOAR, atau IT Service Management.

Rilis pratinjau dukungan GCP di Defender CSPM

15 Agustus 2023

Kami mengumumkan rilis pratinjau grafik keamanan cloud kontekstual Defender CSPM dan analisis jalur serangan dengan dukungan untuk sumber daya GCP. Anda dapat menerapkan kekuatan Defender CSPM untuk visibilitas komprehensif dan keamanan cloud cerdas di seluruh sumber daya GCP.

Fitur utama dukungan GCP kami meliputi:

- Analisis jalur serangan - Pahami potensi rute yang mungkin diambil penyerang.

- Penjelajah keamanan cloud - Mengidentifikasi risiko keamanan secara proaktif dengan menjalankan kueri berbasis grafik pada grafik keamanan.

- Pemindaian tanpa agen - Memindai server dan mengidentifikasi rahasia dan kerentanan tanpa menginstal agen.

- Postur keamanan sadar data - Menemukan dan memulihkan risiko terhadap data sensitif di wadah Google Cloud Storage.

Pelajari selengkapnya tentang opsi paket Defender CSPM.

Pemberitahuan keamanan baru di Defender untuk Server Paket 2: Mendeteksi potensi serangan yang menyalahgunakan ekstensi komputer virtual Azure

7 Agustus 2023

Rangkaian pemberitahuan baru ini berfokus pada mendeteksi aktivitas mencurigakan ekstensi komputer virtual Azure dan memberikan wawasan tentang upaya penyerang untuk membahayakan dan melakukan aktivitas berbahaya pada komputer virtual Anda.

Pertahanan Microsoft untuk Server sekarang dapat mendeteksi aktivitas mencurigakan dari ekstensi komputer virtual, yang memungkinkan Anda mendapatkan cakupan keamanan beban kerja yang lebih baik.

Ekstensi komputer virtual Azure adalah aplikasi kecil yang menjalankan pasca-penyebaran pada komputer virtual dan menyediakan kemampuan seperti konfigurasi, otomatisasi, pemantauan, keamanan, dan banyak lagi. Meskipun ekstensi adalah alat yang kuat, ekstensi tersebut dapat digunakan oleh pelaku ancaman untuk berbagai niat jahat, misalnya:

- Untuk pengumpulan dan pemantauan data.

- Untuk eksekusi kode dan penyebaran konfigurasi dengan hak istimewa tinggi.

- Untuk mengatur ulang kredensial dan membuat pengguna administratif.

- Untuk mengenkripsi disk.

Berikut adalah tabel pemberitahuan baru.

| Peringatan (jenis peringatan) | Deskripsi | Taktik MITRE | Tingkat keparahan |

|---|---|---|---|

| Kegagalan mencurigakan menginstal ekstensi GPU di langganan Anda (Pratinjau) (VM_GPUExtensionSuspiciousFailure) |

Niat mencurigakan untuk menginstal ekstensi GPU pada VM yang tidak didukung. Ekstensi ini harus dipasang pada komputer virtual yang dilengkapi dengan prosesor grafis, dan dalam hal ini komputer virtual tidak dilengkapi dengan hal tersebut. Kegagalan ini dapat dilihat ketika iklan berbahaya menjalankan beberapa penginstalan ekstensi tersebut untuk tujuan penambangan kripto. | Dampak | Medium |

| Penginstalan ekstensi GPU yang mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_GPUDriverExtensionUnusualExecution) Pemberitahuan ini dirilis pada Juli 2023. |

Penginstalan ekstensi GPU yang mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan ekstensi driver GPU untuk menginstal driver GPU di komputer virtual Anda melalui Azure Resource Manager untuk melakukan cryptojacking. Kegiatan ini dianggap mencurigakan karena perilaku kepala sekolah berangkat dari polanya yang biasa. | Dampak | Kurang Penting |

| Jalankan Perintah dengan skrip mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_RunCommandSuspiciousScript) |

Perintah Jalankan dengan skrip mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan Run Command untuk menjalankan kode berbahaya dengan hak istimewa tinggi di komputer virtual Anda melalui Azure Resource Manager. Skrip dianggap mencurigakan karena bagian tertentu diidentifikasi berpotensi berbahaya. | Eksekusi | Sangat Penting |

| Penggunaan Perintah Jalankan tidak sah yang mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_RunCommandSuspiciousFailure) |

Penggunaan Perintah Jalankan yang tidak sah yang mencurigakan telah gagal dan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager dalam langganan Anda. Penyerang mungkin mencoba menggunakan Jalankan Perintah untuk menjalankan kode berbahaya dengan hak istimewa tinggi di komputer virtual Anda melalui Azure Resource Manager. Aktivitas ini dianggap mencurigakan karena belum pernah terlihat sebelumnya. | Eksekusi | Medium |

| Penggunaan Perintah Jalankan mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_RunCommandSuspiciousUsage) |

Penggunaan Perintah Jalankan yang mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan Run Command untuk menjalankan kode berbahaya dengan hak istimewa tinggi di komputer virtual Anda melalui Azure Resource Manager. Aktivitas ini dianggap mencurigakan karena belum pernah terlihat sebelumnya. | Eksekusi | Kurang Penting |

| Penggunaan mencurigakan dari beberapa ekstensi pemantauan atau pengumpulan data terdeteksi di komputer virtual Anda (Pratinjau) (VM_SuspiciousMultiExtensionUsage) |

Penggunaan mencurigakan dari beberapa ekstensi pemantauan atau pengumpulan data terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager dalam langganan Anda. Penyerang mungkin menyalahgunakan ekstensi tersebut untuk pengumpulan data, pemantauan lalu lintas jaringan, dan banyak lagi, di langganan Anda. Penggunaan ini dianggap mencurigakan karena belum pernah terlihat sebelumnya. | Pengintaian | Medium |

| Penginstalan ekstensi enkripsi disk yang mencurigakan terdeteksi pada komputer virtual Anda (Pratinjau) (VM_DiskEncryptionSuspiciousUsage) |

Penginstalan ekstensi enkripsi disk yang mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager dalam langganan Anda. Penyerang mungkin menyalahgunakan ekstensi enkripsi disk untuk menyebarkan enkripsi disk penuh di komputer virtual Anda melalui Azure Resource Manager dalam upaya untuk melakukan aktivitas ransomware. Aktivitas ini dianggap mencurigakan karena belum sering terlihat sebelumnya dan karena tingginya jumlah instalasi ekstensi. | Dampak | Medium |

| Penggunaan ekstensi Akses VM yang mencurigakan terdeteksi pada komputer virtual Anda (Pratinjau) (VM_VMAccessSuspiciousUsage) |

Penggunaan ekstensi Akses VM yang mencurigakan terdeteksi pada komputer virtual Anda. Penyerang mungkin menyalahgunakan ekstensi Akses VM untuk mendapatkan akses dan membahayakan komputer virtual Anda dengan hak istimewa tinggi dengan mengatur ulang akses atau mengelola pengguna administratif. Aktivitas ini dianggap mencurigakan karena perilaku prinsipal berangkat dari polanya yang biasa, dan karena tingginya jumlah instalasi ekstensi. | Persistensi | Medium |

| Ekstensi Konfigurasi Status yang Diinginkan (DSC) dengan skrip mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_DSCExtensionSuspiciousScript) |

Ekstensi Konfigurasi Status yang Diinginkan (DSC) dengan skrip mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan ekstensi Desired State Configuration (DSC) untuk menyebarkan konfigurasi berbahaya, seperti mekanisme persistensi, skrip berbahaya, dan banyak lagi, dengan hak istimewa tinggi, pada komputer virtual Anda. Skrip dianggap mencurigakan karena bagian tertentu diidentifikasi berpotensi berbahaya. | Eksekusi | Sangat Penting |

| Penggunaan ekstensi Desired State Configuration (DSC) yang mencurigakan terdeteksi pada komputer virtual Anda (Pratinjau) (VM_DSCExtensionSuspiciousUsage) |

Penggunaan ekstensi Desired State Configuration (DSC) yang mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan ekstensi Desired State Configuration (DSC) untuk menyebarkan konfigurasi berbahaya, seperti mekanisme persistensi, skrip berbahaya, dan banyak lagi, dengan hak istimewa tinggi, pada komputer virtual Anda. Aktivitas ini dianggap mencurigakan karena perilaku prinsipal berangkat dari polanya yang biasa, dan karena tingginya jumlah instalasi ekstensi. | Dampak | Kurang Penting |

| Ekstensi skrip kustom dengan skrip mencurigakan terdeteksi di komputer virtual Anda (Pratinjau) (VM_CustomScriptExtensionSuspiciousCmd) (Pemberitahuan ini sudah ada dan telah ditingkatkan dengan metode logika dan deteksi yang lebih ditingkatkan.) |

Ekstensi skrip kustom dengan skrip mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager dalam langganan Anda. Penyerang mungkin menggunakan ekstensi skrip Kustom untuk menjalankan kode berbahaya dengan hak istimewa tinggi di komputer virtual Anda melalui Azure Resource Manager. Skrip dianggap mencurigakan karena bagian tertentu diidentifikasi berpotensi berbahaya. | Eksekusi | Sangat Penting |

Lihat pemberitahuan berbasis ekstensi di Defender untuk Server.

Untuk daftar lengkap pemberitahuan, lihat tabel referensi untuk semua pemberitahuan keamanan di Microsoft Defender untuk Cloud.

Model bisnis dan pembaruan harga untuk paket Defender untuk Cloud

1 Agustus 2023

Microsoft Defender untuk Cloud memiliki tiga paket yang menawarkan perlindungan lapisan layanan:

Defender untuk Key Vault

Defender untuk Resource Manager

Defender untuk DNS

Paket ini telah beralih ke model bisnis baru dengan harga dan pengemasan yang berbeda untuk mengatasi umpan balik pelanggan mengenai prediksi pengeluaran dan menyederhanakan struktur biaya keseluruhan.

Ringkasan perubahan model bisnis dan harga:

Pelanggan Defender untuk Key-Vault, Defender for Resource Manager, dan Defender untuk DNS yang sudah ada menyimpan model dan harga bisnis mereka saat ini kecuali mereka secara aktif memilih untuk beralih ke model dan harga bisnis baru.

- Defender untuk Resource Manager: Paket ini memiliki harga tetap per langganan per bulan. Pelanggan dapat beralih ke model bisnis baru dengan memilih Defender untuk Resource Manager baru per model langganan.

Pelanggan Defender untuk Key-Vault, Defender for Resource Manager, dan Defender untuk DNS yang sudah ada menyimpan model dan harga bisnis mereka saat ini kecuali mereka secara aktif memilih untuk beralih ke model dan harga bisnis baru.

- Defender untuk Resource Manager: Paket ini memiliki harga tetap per langganan per bulan. Pelanggan dapat beralih ke model bisnis baru dengan memilih Defender untuk Resource Manager baru per model langganan.

- Defender untuk Key Vault: Paket ini memiliki harga tetap per vault, per bulan tanpa biaya kelebihan pemakaian. Pelanggan dapat beralih ke model bisnis baru dengan memilih model Defender for Key Vault baru per vault

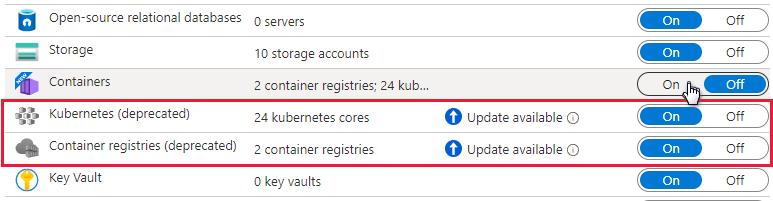

- Defender untuk DNS: Pelanggan Defender untuk Server Paket 2 mendapatkan akses ke Defender untuk nilai DNS sebagai bagian dari Defender untuk Server Paket 2 tanpa biaya tambahan. Pelanggan yang memiliki Defender untuk Server Paket 2 dan Defender untuk DNS tidak lagi dikenakan biaya untuk Defender untuk DNS. Defender untuk DNS tidak lagi tersedia sebagai paket mandiri.

Pelajari selengkapnya tentang harga untuk paket ini di halaman harga Defender untuk Cloud.

Juli 2023

Pembaruan pada bulan Juli meliputi:

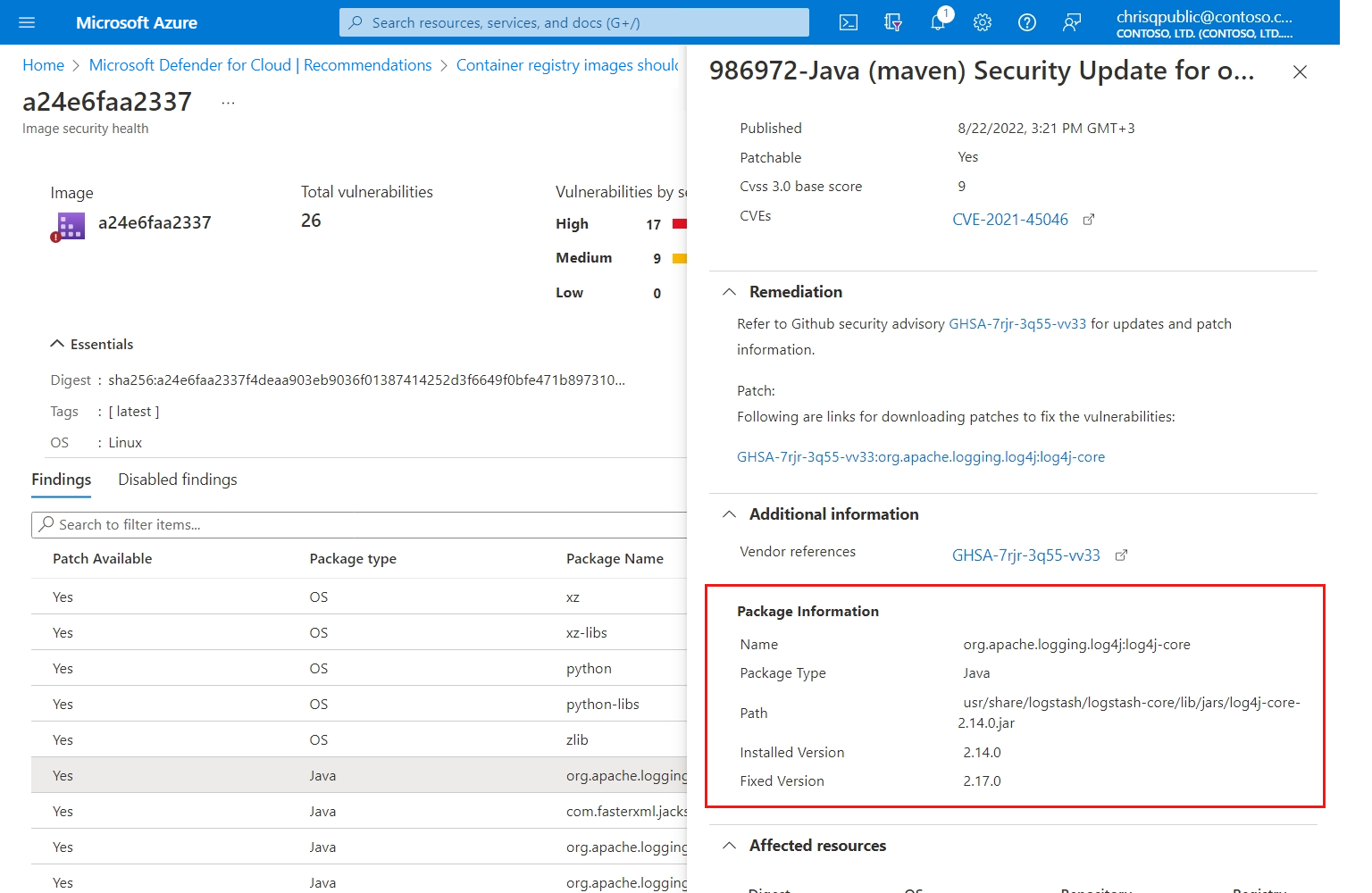

Pratinjau rilis penilaian kerentanan kontainer dengan Pengelolaan Kerentanan Microsoft Defender

31 Juli 2023

Kami mengumumkan rilis Penilaian Kerentanan (VA) untuk gambar kontainer Linux di registri kontainer Azure yang didukung oleh Pengelolaan Kerentanan Microsoft Defender di Defender untuk Kontainer dan Defender untuk Container Registries. Penawaran VA kontainer baru akan disediakan bersama penawaran Container VA kami yang ada yang didukung oleh Qualys di Defender untuk Kontainer dan Defender untuk Container Registries, dan mencakup pemulaian ulang harian gambar kontainer, informasi eksploitasibilitas, dukungan untuk OS dan bahasa pemrograman (SCA) dan banyak lagi.

Penawaran baru ini akan mulai diluncurkan hari ini, dan diharapkan tersedia untuk semua pelanggan pada 7 Agustus.

Pelajari selengkapnya tentang penilaian kerentanan kontainer dengan Pengelolaan Kerentanan Microsoft Defender.

Postur kontainer tanpa agen di Defender CSPM sekarang Tersedia Secara Umum

30 Juli 2023

Kemampuan postur kontainer tanpa agen sekarang Tersedia Secara Umum (GA) sebagai bagian dari paket Defender CSPM (Cloud Security Posture Management).

Pelajari selengkapnya tentang postur kontainer tanpa agen di Defender CSPM.

Manajemen pembaruan otomatis untuk Defender untuk Titik Akhir untuk Linux

20 Juli 2023

Secara default, Defender untuk Cloud mencoba memperbarui Defender for Endpoint untuk agen Linux yang di-onboarding dengan MDE.Linux ekstensi. Dengan rilis ini, Anda dapat mengelola pengaturan ini dan menolak konfigurasi default untuk mengelola siklus pembaruan Anda secara manual.

Pelajari cara mengelola konfigurasi pembaruan otomatis untuk Linux.

Pemindaian rahasia tanpa agen untuk komputer virtual di Defender untuk server P2 & Defender CSPM

18 Juli 2023

Pemindaian rahasia sekarang tersedia sebagai bagian dari pemindaian tanpa agen di Defender untuk Server P2 dan Defender CSPM. Kemampuan ini membantu mendeteksi rahasia yang tidak dikelola dan tidak aman yang disimpan di komputer virtual di sumber daya Azure atau AWS yang dapat digunakan untuk bergerak secara lateral di jaringan. Jika rahasia terdeteksi, Defender untuk Cloud dapat membantu memprioritaskan dan mengambil langkah-langkah remediasi yang dapat ditindaklanjuti untuk meminimalkan risiko gerakan lateral, semuanya tanpa memengaruhi performa komputer Anda.

Untuk informasi selengkapnya tentang cara melindungi rahasia Anda dengan pemindaian rahasia, lihat Mengelola rahasia dengan pemindaian rahasia tanpa agen.

Pemberitahuan keamanan baru di Defender untuk Server paket 2: mendeteksi potensi serangan yang memanfaatkan ekstensi driver GPU Azure VM

12 Juli 2023

Pemberitahuan ini berfokus pada mengidentifikasi aktivitas mencurigakan yang memanfaatkan ekstensi driver GPU komputer virtual Azure dan memberikan wawasan tentang upaya penyerang untuk membahayakan komputer virtual Anda. Pemberitahuan menargetkan penyebaran ekstensi driver GPU yang mencurigakan; ekstensi tersebut sering disalahgunakan oleh pelaku ancaman untuk memanfaatkan kekuatan penuh kartu GPU dan melakukan cryptojacking.

| Nama Tampilan Pemberitahuan (Jenis Pemberitahuan) |

Deskripsi | Tingkat keparahan | Taktik MITRE |

|---|---|---|---|

| Penginstalan ekstensi GPU yang mencurigakan di komputer virtual Anda (Pratinjau) (VM_GPUDriverExtensionUnusualExecution) |

Penginstalan ekstensi GPU yang mencurigakan terdeteksi di komputer virtual Anda dengan menganalisis operasi Azure Resource Manager di langganan Anda. Penyerang mungkin menggunakan ekstensi driver GPU untuk menginstal driver GPU di komputer virtual Anda melalui Azure Resource Manager untuk melakukan cryptojacking. | Kurang Penting | Dampak |

Untuk daftar lengkap pemberitahuan, lihat tabel referensi untuk semua pemberitahuan keamanan di Microsoft Defender untuk Cloud.

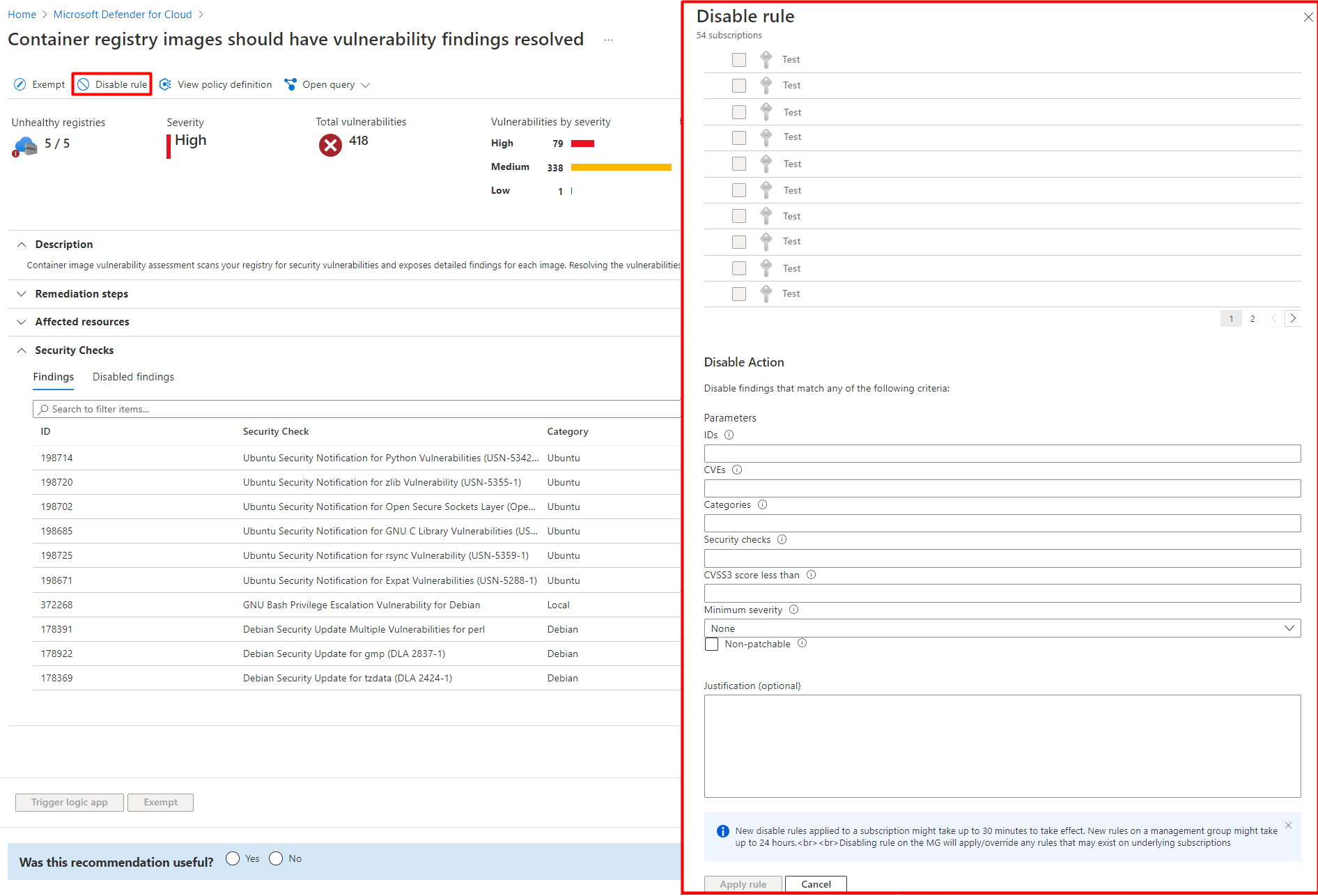

Dukungan untuk menonaktifkan temuan kerentanan tertentu

9 Juli 2023

Rilis dukungan untuk menonaktifkan temuan kerentanan untuk gambar registri kontainer Anda atau menjalankan gambar sebagai bagian dari postur kontainer tanpa agen. Jika Anda memiliki kebutuhan organisasi untuk mengabaikan temuan kerentanan pada gambar registri kontainer Anda, daripada memulihkannya, Anda dapat menonaktifkannya secara opsional. Temuan yang dinonaktifkan tidak memengaruhi skor aman Anda atau menghasilkan kebisingan yang tidak diinginkan.

Pelajari cara menonaktifkan temuan penilaian kerentanan pada gambar registri Kontainer.

Postur Keamanan Sadar Data sekarang Tersedia Secara Umum

1 Juli 2023

Postur keamanan sadar data di Microsoft Defender untuk Cloud sekarang Tersedia Secara Umum. Ini membantu pelanggan mengurangi risiko data, dan menanggapi pelanggaran data. Dengan menggunakan postur keamanan sadar data, Anda dapat:

- Temukan sumber daya data sensitif secara otomatis di seluruh Azure dan AWS.

- Mengevaluasi sensitivitas data, paparan data, dan bagaimana data mengalir di seluruh organisasi.

- Secara proaktif dan terus mengungkap risiko yang dapat menyebabkan pelanggaran data.

- Mendeteksi aktivitas mencurigakan yang mungkin menunjukkan ancaman berkelanjutan terhadap sumber daya data sensitif

Untuk informasi selengkapnya, lihat Postur keamanan sadar data di Microsoft Defender untuk Cloud.

Juni 2023

Pembaruan di bulan Juni meliputi:

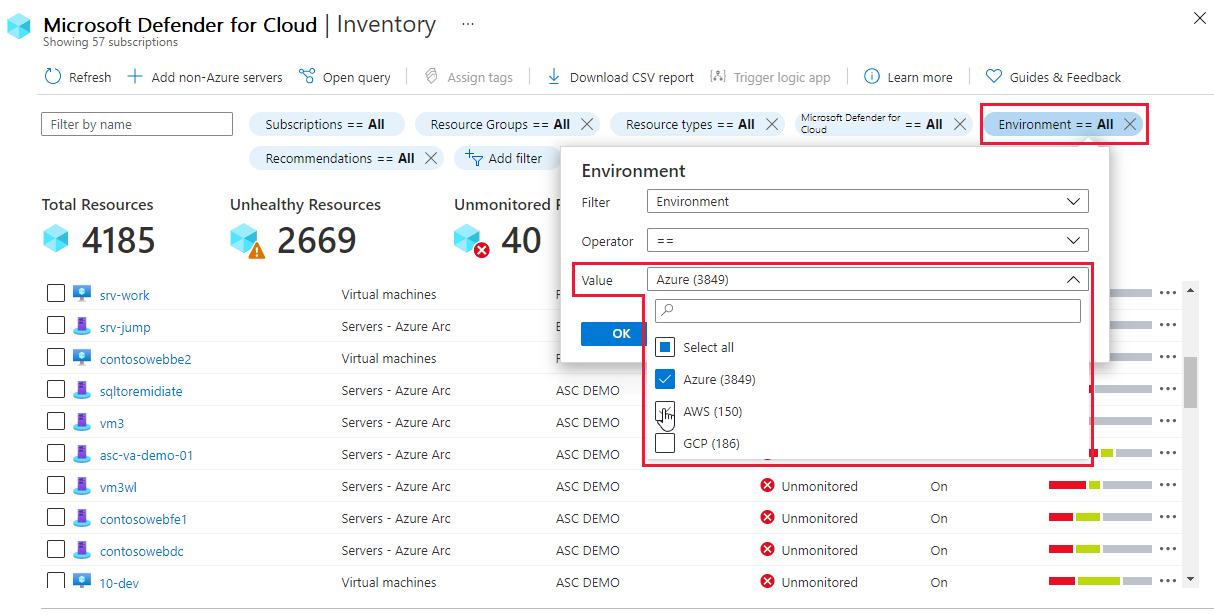

Onboarding akun multicloud yang disederhanakan dengan pengaturan yang disempurnakan

26 Juni 2023

Defender untuk Cloud telah meningkatkan pengalaman onboarding untuk menyertakan antarmuka dan instruksi pengguna baru yang disederhanakan selain kemampuan baru yang memungkinkan Anda untuk onboarding lingkungan AWS dan GCP sambil menyediakan akses ke fitur onboarding tingkat lanjut.

Untuk organisasi yang telah mengadopsi Hashicorp Terraform untuk otomatisasi, Defender untuk Cloud sekarang menyertakan kemampuan untuk menggunakan Terraform sebagai metode penyebaran bersama AWS CloudFormation atau GCP Cloud Shell. Anda sekarang dapat menyesuaikan nama peran yang diperlukan saat membuat integrasi. Anda juga dapat memilih antara:

Akses default - Memungkinkan Defender untuk Cloud memindai sumber daya Anda dan secara otomatis menyertakan kemampuan di masa mendatang.

Akses dengan hak istimewa paling sedikit -Memberikan akses Defender untuk Cloud hanya ke izin saat ini yang diperlukan untuk paket yang dipilih.

Jika Anda memilih izin dengan hak istimewa paling sedikit, Anda hanya akan menerima pemberitahuan tentang peran dan izin baru yang diperlukan untuk mendapatkan fungsionalitas penuh pada kesehatan konektor.

Defender untuk Cloud memungkinkan Anda membedakan antara akun cloud Anda dengan nama aslinya dari vendor cloud. Misalnya, alias akun AWS dan nama proyek GCP.

Dukungan Titik Akhir Privat untuk Pemindaian Malware di Defender for Storage

25 Juni 2023

Dukungan Titik Akhir Privat sekarang tersedia sebagai bagian dari pratinjau publik Pemindaian Malware di Defender for Storage. Kemampuan ini memungkinkan pengaktifan Pemindaian Malware pada akun penyimpanan yang menggunakan titik akhir privat. Tidak diperlukan konfigurasi lain.

Pemindaian Malware (Pratinjau) di Defender for Storage membantu melindungi akun penyimpanan Anda dari konten berbahaya dengan melakukan pemindaian malware penuh pada konten yang diunggah mendekati real-time, menggunakan kemampuan Antivirus Microsoft Defender. Ini dirancang untuk membantu memenuhi persyaratan keamanan dan kepatuhan untuk menangani konten yang tidak tepercaya. Ini adalah solusi SaaS tanpa agen yang memungkinkan penyiapan sederhana dalam skala besar, tanpa pemeliharaan, dan mendukung respons otomatis dalam skala besar.

Titik akhir privat menyediakan konektivitas yang aman ke layanan Azure Storage Anda, secara efektif menghilangkan paparan internet publik, dan dianggap sebagai praktik terbaik keamanan.

Untuk akun penyimpanan dengan titik akhir privat yang telah mengaktifkan Pemindaian Malware, Anda harus menonaktifkan dan mengaktifkan paket dengan Pemindaian Malware agar ini berfungsi.

Pelajari selengkapnya tentang menggunakan titik akhir privat di Defender for Storage dan cara mengamankan layanan penyimpanan Anda lebih lanjut.

Rekomendasi yang dirilis untuk pratinjau: Menjalankan gambar kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender)

21 Juni 2023

Rekomendasi kontainer baru di Defender CSPM yang didukung oleh Pengelolaan Kerentanan Microsoft Defender dirilis untuk pratinjau:

| Rekomendasi | Deskripsi | Kunci Penilaian |

|---|---|---|

| Menjalankan gambar kontainer harus memiliki temuan kerentanan yang diselesaikan (didukung oleh Pengelolaan Kerentanan Microsoft Defender)(Pratinjau) | Penilaian kerentanan gambar kontainer memindai registri Anda untuk kerentanan (CVE) yang umum diketahui dan memberikan laporan kerentanan terperinci untuk setiap gambar. Rekomendasi ini memberikan visibilitas ke gambar rentan yang saat ini berjalan di kluster Kubernetes Anda. Memulihkan kerentanan dalam gambar kontainer yang saat ini berjalan adalah kunci untuk meningkatkan postur keamanan Anda, secara signifikan mengurangi permukaan serangan untuk beban kerja kontainer Anda. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Rekomendasi baru ini menggantikan rekomendasi saat ini dengan nama yang sama, didukung oleh Qualys, hanya di Defender CSPM (mengganti kunci penilaian 41503391-efa5-47ee-9282-4eff6131462c).

Pembaruan kontrol dilakukan pada standar NIST 800-53 dalam kepatuhan terhadap peraturan

15 Juni 2023

Standar NIST 800-53 (R4 dan R5) baru-baru ini telah diperbarui dengan perubahan kontrol dalam kepatuhan peraturan Microsoft Defender untuk Cloud. Kontrol yang dikelola Microsoft telah dihapus dari standar, dan informasi tentang implementasi tanggung jawab Microsoft (sebagai bagian dari model tanggung jawab bersama cloud) sekarang hanya tersedia di panel detail kontrol di bawah Tindakan Microsoft.

Kontrol ini sebelumnya dihitung sebagai kontrol yang diteruskan, sehingga Anda mungkin melihat penurunan signifikan dalam skor kepatuhan Anda untuk standar NIST antara April 2023 dan Mei 2023.

Untuk informasi selengkapnya tentang kontrol kepatuhan, lihat Tutorial: Pemeriksaan kepatuhan terhadap peraturan - Microsoft Defender untuk Cloud.

Perencanaan migrasi cloud dengan kasus bisnis Azure Migrate sekarang mencakup Defender untuk Cloud

11 Juni 2023

Sekarang Anda dapat menemukan potensi penghematan biaya dalam keamanan dengan menerapkan Defender untuk Cloud dalam konteks kasus bisnis Azure Migrate.

Konfigurasi ekspres untuk penilaian kerentanan di Defender untuk SQL sekarang Tersedia Secara Umum

7 Juni 2023

Konfigurasi ekspres untuk penilaian kerentanan di Defender untuk SQL sekarang Tersedia Secara Umum. Konfigurasi ekspres memberikan pengalaman orientasi yang disederhanakan untuk penilaian kerentanan SQL dengan menggunakan konfigurasi satu klik (atau panggilan API). Tidak ada pengaturan atau dependensi tambahan pada akun penyimpanan terkelola yang diperlukan.

Lihat blog ini untuk mempelajari selengkapnya tentang konfigurasi ekspres.

Anda dapat mempelajari perbedaan antara konfigurasi ekspres dan klasik.

Cakupan lainnya ditambahkan ke Konektor Azure DevOps yang sudah ada

6 Juni 2023

Defender untuk DevOps menambahkan cakupan tambahan berikut ke aplikasi Azure DevOps (ADO):

Manajemen Keamanan Lanjutan:

vso.advsec_manage. Yang diperlukan untuk memungkinkan Anda mengaktifkan, menonaktifkan, dan mengelola GitHub Advanced Security untuk ADO.Pemetaan Kontainer:

vso.extension_manage,vso.gallery_manager; Yang diperlukan untuk memungkinkan Anda berbagi ekstensi dekorator dengan organisasi ADO.

Hanya pelanggan Defender for DevOps baru yang mencoba menyetor sumber daya ADO ke Microsoft Defender untuk Cloud yang terpengaruh oleh perubahan ini.

Onboarding langsung (tanpa Azure Arc) ke Defender untuk Server sekarang Tersedia Secara Umum

5 Juni 2023

Sebelumnya, Azure Arc diperlukan untuk onboarding server non-Azure ke Defender for Servers. Namun, dengan rilis terbaru Anda juga dapat onboarding server lokal Anda ke Defender for Servers hanya menggunakan agen Microsoft Defender untuk Titik Akhir.

Metode baru ini menyederhanakan proses onboarding untuk pelanggan yang berfokus pada perlindungan titik akhir inti dan memungkinkan Anda memanfaatkan penagihan berbasis konsumsi Defender for Server untuk aset cloud dan noncloud. Opsi onboarding langsung melalui Defender for Endpoint tersedia sekarang, dengan penagihan untuk mesin onboarding mulai 1 Juli.

Untuk informasi selengkapnya, lihat Menyambungkan komputer non-Azure Anda ke Microsoft Defender untuk Cloud dengan Defender for Endpoint.

Mengganti penemuan berbasis agen dengan penemuan tanpa agen untuk kemampuan kontainer di Defender CSPM

4 Juni 2023

Dengan kemampuan Postur Kontainer Tanpa Agen yang tersedia di Defender CSPM, kemampuan penemuan berbasis agen sekarang dihentikan. Jika saat ini Anda menggunakan kemampuan kontainer dalam Defender CSPM, pastikan ekstensi yang relevan diaktifkan untuk terus menerima nilai terkait kontainer dari kemampuan tanpa agen baru seperti jalur serangan, wawasan, dan inventori terkait kontainer. (Dibutuhkan waktu hingga 24 jam untuk melihat efek mengaktifkan ekstensi).

Pelajari selengkapnya tentang postur kontainer tanpa agen.

Mei 2023

Pembaruan pada bulan Mei meliputi:

- Pemberitahuan baru di Defender untuk Key Vault.

- Dukungan untuk pemindaian disk terenkripsi tanpa agen di AWS.

- Perubahan konvensi penamaan JIT (Just-In-Time) dalam Defender untuk Cloud.

- Onboarding wilayah AWS yang dipilih.

- Perubahan pada rekomendasi identitas.

- Penghentian standar warisan di dasbor kepatuhan.

- Pembaruan dua rekomendasi Defender for DevOps untuk menyertakan temuan pemindaian Azure DevOps

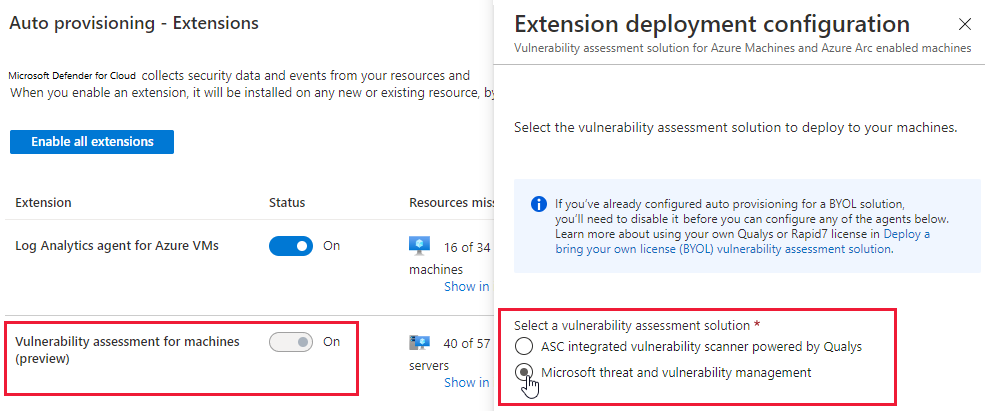

- Pengaturan default baru untuk solusi penilaian kerentanan Defender for Server.

- Kemampuan untuk mengunduh laporan CSV hasil kueri penjelajah keamanan cloud Anda (Pratinjau).

- Rilis penilaian kerentanan kontainer dengan Pengelolaan Kerentanan Microsoft Defender.

- Penggantian nama rekomendasi kontainer yang didukung oleh Qualys.

- Pembaruan untuk Aplikasi GitHub Defender for DevOps.

- Ubah ke anotasi Permintaan Pull Defender for DevOps di repositori Azure DevOps yang sekarang menyertakan Infrastruktur sebagai Kesalahan konfigurasi Kode.

Pemberitahuan baru di Defender untuk Key Vault

| Peringatan (jenis peringatan) | Deskripsi | Taktik MITRE | Tingkat keparahan |

|---|---|---|---|

| Akses yang tidak biasa ke brankas kunci dari IP yang mencurigakan (Non-Microsoft atau Eksternal) (KV_UnusualAccessSuspiciousIP) |

Pengguna atau perwakilan layanan telah mencoba akses anomali ke brankas kunci dari IP non-Microsoft dalam 24 jam terakhir. Pola akses anomali ini mungkin merupakan aktivitas yang sah. Ini bisa menjadi indikasi kemungkinan upaya untuk mendapatkan akses brankas kunci dan rahasia yang terkandung di dalamnya. Kami merekomendasikan investigasi lebih lanjut. | Akses Info Masuk | Medium |

Untuk semua pemberitahuan yang tersedia, lihat Pemberitahuan untuk Azure Key Vault.

Pemindaian tanpa agen sekarang mendukung disk terenkripsi di AWS

Pemindaian tanpa agen untuk VM sekarang mendukung pemrosesan instans dengan disk terenkripsi di AWS, menggunakan CMK dan PMK.

Dukungan yang diperluas ini meningkatkan cakupan dan visibilitas atas estat cloud Anda tanpa memengaruhi beban kerja anda yang sedang berjalan. Dukungan untuk disk terenkripsi mempertahankan metode dampak nol yang sama pada instans yang berjalan.

- Untuk pelanggan baru yang mengaktifkan pemindaian tanpa agen di AWS - cakupan disk terenkripsi dibangun dan didukung secara default.

- Untuk pelanggan yang sudah ada yang sudah mengaktifkan konektor AWS dengan pemindaian tanpa agen, Anda perlu menerapkan kembali tumpukan CloudFormation ke akun AWS onboarding Anda untuk memperbarui dan menambahkan izin baru yang diperlukan untuk memproses disk terenkripsi. Templat CloudFormation yang diperbarui mencakup penetapan baru yang memungkinkan Defender untuk Cloud memproses disk terenkripsi.

Anda dapat mempelajari selengkapnya tentang izin yang digunakan untuk memindai instans AWS.

Untuk menerapkan kembali tumpukan CloudFormation Anda:

- Buka pengaturan lingkungan Defender untuk Cloud dan buka konektor AWS Anda.

- Navigasikan ke tab Konfigurasi Akses .

- Pilih Klik untuk mengunduh templat CloudFormation.

- Navigasi ke lingkungan AWS Anda dan terapkan templat yang diperbarui.

Pelajari selengkapnya tentang pemindaian tanpa agen dan mengaktifkan pemindaian tanpa agen di AWS.

Konvensi penamaan aturan JIT (Just-In-Time) yang direvisi di Defender untuk Cloud

Kami merevisi aturan JIT (Just-In-Time) untuk menyelaraskan dengan merek Microsoft Defender untuk Cloud. Kami mengubah konvensi penamaan untuk aturan Azure Firewall dan NSG (Kelompok Keamanan Jaringan).

Perubahan dicantumkan sebagai berikut:

| Deskripsi | Nama Lama | Nama Baru |

|---|---|---|

| Nama aturan JIT (izinkan dan tolak) di NSG (Kelompok Keamanan Jaringan) | SecurityCenter-JITRule | MicrosoftDefenderForCloud-JITRule |

| Deskripsi aturan JIT di NSG | Aturan Akses Jaringan JIT ASC | Aturan Akses Jaringan JIT MDC |

| Nama kumpulan aturan firewall JIT | ASC-JIT | MDC-JIT |

| Nama aturan firewall JIT | ASC-JIT | MDC-JIT |

Pelajari cara mengamankan port manajemen Anda dengan akses Just-In-Time.

Onboard wilayah AWS yang dipilih

Untuk membantu Mengelola biaya dan kebutuhan kepatuhan AWS CloudTrail, Anda sekarang dapat memilih wilayah AWS mana yang akan dipindai saat menambahkan atau mengedit konektor cloud. Sekarang Anda dapat memindai wilayah AWS tertentu yang dipilih atau semua wilayah yang tersedia (default), saat Anda melakukan onboarding akun AWS untuk Defender untuk Cloud. Pelajari selengkapnya di Menyambungkan akun AWS Anda ke Microsoft Defender untuk Cloud.

Beberapa perubahan pada rekomendasi identitas

Rekomendasi berikut sekarang dirilis sebagai Ketersediaan Umum (GA) dan menggantikan rekomendasi V1 yang sekarang tidak digunakan lagi.

Rilis Ketersediaan Umum (GA) rekomendasi identitas V2

Rilis V2 rekomendasi identitas memperkenalkan penyempurnaan berikut:

- Cakupan pemindaian telah diperluas untuk menyertakan semua sumber daya Azure, bukan hanya langganan. Ini memungkinkan administrator keamanan untuk melihat penetapan peran per akun.

- Akun tertentu sekarang dapat dikecualikan dari evaluasi. Akun seperti break glass atau akun layanan dapat dikecualikan oleh administrator keamanan.

- Frekuensi pemindaian telah ditingkatkan dari 24 jam menjadi 12 jam, sehingga memastikan bahwa rekomendasi identitas lebih terbaru dan akurat.

Rekomendasi keamanan berikut tersedia di GA dan mengganti rekomendasi V1:

| Rekomendasi | Kunci Penilaian |

|---|---|

| Akun dengan izin pemilik pada sumber daya Azure harus didukung oleh MFA | 6240402e-f77c-46fa-9060-a7ce53997754 |

| Akun dengan izin tulis pada sumber daya Azure harus didukung oleh MFA | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| Akun dengan izin baca pada sumber daya Azure harus didukung oleh MFA | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| Akun tamu dengan izin pemilik pada sumber daya Azure harus dihapus | 20606e75-05c4-48c0-9d97-add6daa2109a |

| Akun tamu dengan izin tulis pada sumber daya Azure harus dihapus | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| Akun tamu dengan izin baca pada sumber daya Azure harus dihapus | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| Akun yang diblokir dengan izin pemilik pada sumber daya Azure harus dihapus | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| Akun yang diblokir dengan izin baca dan tulis pada sumber daya Azure harus dihapus | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

Penghentian rekomendasi identitas V1

Rekomendasi keamanan berikut sekarang tidak digunakan lagi:

| Rekomendasi | Kunci Penilaian |

|---|---|

| MFA harus diaktifkan pada akun dengan izin pemilik pada langganan. | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| MFA harus diaktifkan pada akun dengan izin tulis pada langganan. | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| MFA harus diaktifkan pada akun dengan izin baca pada langganan. | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| Akun eksternal dengan izin pemilik harus dihapus dari langganan. | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| Akun eksternal dengan izin tulis harus dihapus dari langganan. | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| Akun eksternal dengan izin baca harus dihapus dari langganan. | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| Akun yang tidak digunakan lagi dengan izin pemilik harus dihapus dari langganan. | e52064aa-6853-e252-a11e-dffc675689c2 |

| Akun yang tidak digunakan lagi harus dihapus dari langganan | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

Sebaiknya perbarui skrip, alur kerja, dan aturan tata kelola kustom Anda agar sesuai dengan rekomendasi V2.

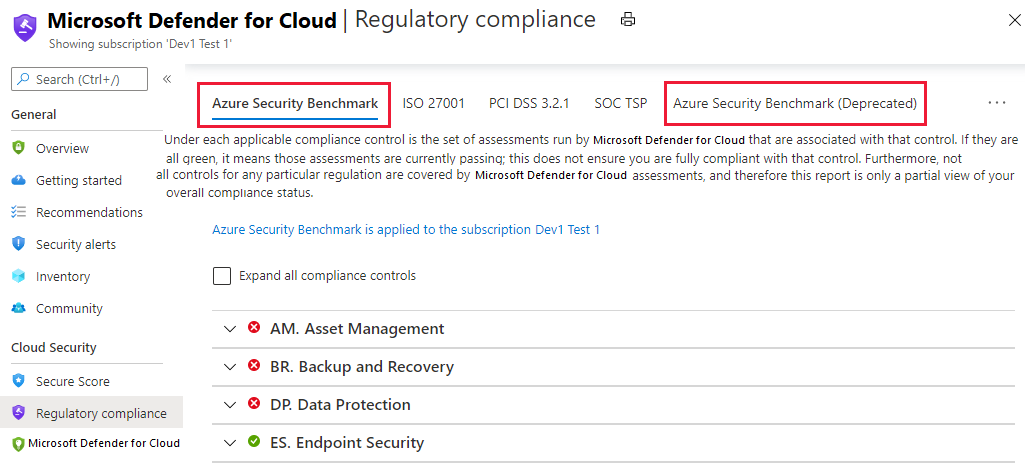

Penghentian standar warisan di dasbor kepatuhan

PCI DSS v3.2.1 dan warisan SOC TSP telah sepenuhnya tidak digunakan lagi di dasbor kepatuhan Defender untuk Cloud, dan digantikan oleh inisiatif SOC 2 Tipe 2 dan standar kepatuhan berbasis inisiatif PCI DSS v4. Kami telah sepenuhnya menghentikan dukungan standar/inisiatif PCI DSS di Microsoft Azure yang dioperasikan oleh 21Vianet.

Pelajari cara menyesuaikan kumpulan standar di dasbor kepatuhan peraturan Anda.

Defender untuk DevOps menyertakan temuan pemindaian Azure DevOps

Defender untuk DevOps Code dan IaC telah memperluas cakupan rekomendasinya dalam Microsoft Defender untuk Cloud untuk menyertakan temuan keamanan Azure DevOps untuk dua rekomendasi berikut: