Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ten artykuł jest archiwum opisujące aktualizacje wprowadzone w poprzednich wersjach Defender for Cloud Apps. Aby wyświetlić najnowszą listę nowości, zobacz Co nowego w Defender for Cloud Apps.

Grudzień 2023 r.

Nowe adresy IP dostępu do portalu i połączenia agenta SIEM

Adresy IP używane do uzyskiwania dostępu do portalu i połączeń agenta SIEM zostały zaktualizowane. Pamiętaj, aby odpowiednio dodać nowe adresy IP do listy dozwolonych zapory, aby usługa była w pełni funkcjonalna. Więcej informacji można znaleźć w następujących artykułach:

Wyrównania okresów listy prac dla skanowania początkowego

Wyrównaliśmy okres zaległości dla początkowych skanów po połączeniu nowej aplikacji z Defender for Cloud Apps. Wszystkie następujące łączniki aplikacji mają początkowy okres zaległości skanowania wynoszący siedem dni:

Aby uzyskać więcej informacji, zobacz Connect apps to get visibility and control with Microsoft Defender for Cloud Apps (Łączenie aplikacji w celu uzyskania widoczności i kontroli za pomocą Microsoft Defender for Cloud Apps).

Obsługa programu SSPM dla większej liczby połączonych aplikacji

Defender for Cloud Apps udostępnia zalecenia dotyczące zabezpieczeń aplikacji SaaS, które ułatwiają zapobieganie ewentualnym zagrożeniom. Te zalecenia są wyświetlane za pośrednictwem narzędzia Microsoft Secure Score po utworzeniu łącznika do aplikacji.

Defender for Cloud Apps zwiększyła obsługę programu SSPM, dołączając następujące aplikacje: (wersja zapoznawcza)

Program SSPM jest teraz również obsługiwany w obszarze roboczym Google w obszarze Ogólna dostępność.

Uwaga

Jeśli masz już łącznik do jednej z tych aplikacji, twój wynik w oceny bezpieczeństwa może być automatycznie aktualizowany odpowiednio.

Więcej informacji można znaleźć w następujących artykułach:

- Zarządzanie stanem zabezpieczeń SaaS (SSPM)

- Użytkownik, zarządzanie aplikacjami i widoczność konfiguracji zabezpieczeń

- Wskaźnik bezpieczeństwa Microsoft

Listopad 2023 r.

Defender for Cloud Apps rotacji certyfikatów aplikacji

Defender for Cloud Apps planuje rotację certyfikatu aplikacji. Jeśli wcześniej jawnie zaufano starszego certyfikatu i obecnie masz agentów SIEM uruchomionych w nowszych wersjach zestawu Java Development Kit (JDK), musisz zaufać nowemu certyfikatowi, aby zapewnić ciągłą obsługę agenta SIEM. Chociaż prawdopodobnie nie jest potrzebna żadna akcja, zalecamy uruchomienie następujących poleceń w celu zweryfikowania:

W oknie wiersza polecenia przejdź do folderu bin instalacji języka Java, na przykład:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Uruchom następujące polecenie:

keytool -list -keystore ..\lib\security\cacertsJeśli widzisz następujące cztery aliasy, oznacza to, że wcześniej jawnie zaufałeś naszemu certyfikatowi i musisz podjąć działania. Jeśli te aliasy nie są obecne, nie należy wykonywać żadnych działań.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Jeśli potrzebujesz akcji, zalecamy, aby nowe certyfikaty były już zaufane, aby zapobiec problemom po całkowitym obróceniu certyfikatów.

Aby uzyskać więcej informacji, zobacz nasz przewodnik rozwiązywania problemów z nowymi wersjami języka Java .

Obsługa programu CSPM w Microsoft Defender for Cloud

Dzięki ciągłemu Microsoft Defender for Cloud Apps konwergencji w Microsoft Defender XDR połączenia zarządzania stanem zabezpieczeń w chmurze (CSPM) są w pełni obsługiwane za pośrednictwem Microsoft Defender for Cloud.

Zalecamy połączenie środowisk Azure, AWS i Google Cloud Platform (GCP) z usługą Microsoft Defender for Cloud w celu uzyskania najnowszych możliwości programu CSPM.

Więcej informacji można znaleźć w następujących artykułach:

- Co to jest usługa Microsoft Defender for Cloud?

- Zarządzanie stanem zabezpieczeń w chmurze (CSPM) w usłudze Defender for Cloud

- Łączenie subskrypcji Azure z usługą Microsoft Defender for Cloud

- Łączenie konta platformy AWS z usługą Microsoft Defender for Cloud

- Łączenie projektu GCP z usługą Microsoft Defender for Cloud

Uwaga

Klienci nadal korzystający z klasycznego portalu Defender for Cloud Apps nie widzą już ocen konfiguracji zabezpieczeń dla środowisk Azure, AWS i GCP.

Tryb testowania dla użytkowników administracyjnych (wersja zapoznawcza)

Jako użytkownik administracyjny możesz chcieć przetestować nadchodzące poprawki błędów serwera proxy, zanim najnowsza wersja Defender for Cloud Apps zostanie w pełni wdrożona we wszystkich dzierżawach. Aby to zrobić, Defender for Cloud Apps teraz udostępnia tryb testowy dostępny na pasku narzędzi Administracja Wyświetl.

W trybie testowym tylko administratorzy są narażeni na wszelkie zmiany wprowadzone w poprawkach błędów. Nie ma to wpływu na innych użytkowników. Zachęcamy do wysyłania opinii na temat nowych poprawek do zespołu pomocy technicznej firmy Microsoft, aby przyspieszyć cykle wydawania.

Po zakończeniu testowania nowej poprawki wyłącz tryb testowania, aby powrócić do zwykłej funkcjonalności.

Na przykład na poniższej ilustracji przedstawiono nowy przycisk Tryb testowy na pasku narzędzi Administracja Wyświetl, ułożonym na programie OneNote używanym w przeglądarce.

Aby uzyskać więcej informacji, zobacz Diagnose and troubleshoot with the Administracja View toolbar and Test mode (Diagnozowanie i rozwiązywanie problemów z paskiem narzędzi Administracja Wyświetl i trybem testu).

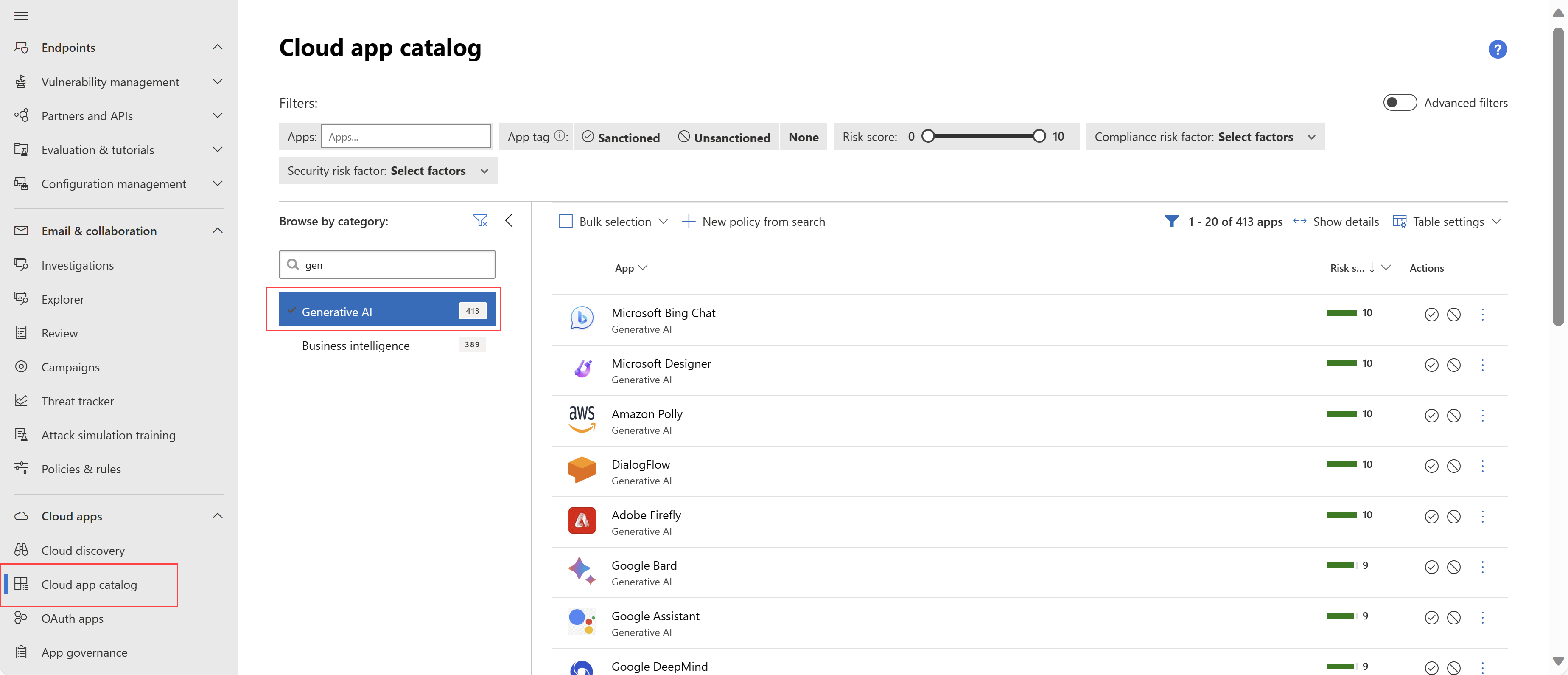

Nowa kategoria wykazu aplikacji w chmurze dla generowania sztucznej inteligencji

Katalog aplikacji Defender for Cloud Apps obsługuje teraz nową kategorię generatywnej sztucznej inteligencji dla dużych aplikacji modelu językowego (LLM), takich jak Microsoft Bing Chat, Google Bard, ChatGPT i inne. Wraz z tą nową kategorią Defender for Cloud Apps dodał do wykazu setki generowanych aplikacji związanych ze sztuczną inteligencją, zapewniając wgląd w sposób generowania aplikacji sztucznej inteligencji w organizacji i pomagając w bezpiecznym zarządzaniu nimi.

Na przykład możesz użyć integracji Defender for Cloud Apps z usługą Defender for Endpoint, aby zatwierdzić lub zablokować użycie określonych aplikacji LLM na podstawie zasad.

Aby uzyskać więcej informacji, zobacz Znajdowanie aplikacji w chmurze i obliczanie wyników ryzyka.

Ogólna dostępność dla większej liczby zdarzeń IT w tle odnajdywania za pomocą usługi Defender for Endpoint

Defender for Cloud Apps może teraz wykrywać zdarzenia sieci IT w tle wykryte na urządzeniach usługi Defender for Endpoint, które działają w tym samym środowisku co serwer proxy sieci, w ogólnej dostępności.

Aby uzyskać więcej informacji, zobacz Odnajdywanie aplikacji za pośrednictwem usługi Defender for Endpoint, gdy punkt końcowy znajduje się za serwerem proxy sieci, i Integracja Ochrona punktu końcowego w usłudze Microsoft Defender.

Październik 2023

Automatyczne przekierowanie do Microsoft Defender XDR ogólnej dostępności

Teraz wszyscy klienci są automatycznie przekierowywani do Microsoft Defender XDR z klasycznego portalu Microsoft Defender for Cloud Apps, ponieważ przekierowanie jest ogólnie dostępne. Administratorzy nadal mogą aktualizować ustawienie przekierowania zgodnie z potrzebami, aby kontynuować korzystanie z klasycznego portalu Defender for Cloud Apps.

Integracja Defender for Cloud Apps wewnątrz Microsoft Defender XDR usprawnia proces wykrywania, badania i ograniczania zagrożeń dla użytkowników, aplikacji i danych — dzięki czemu można przeglądać wiele alertów i zdarzeń z jednego okienka szkła w jednym systemie XDR.

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps w Microsoft Defender XDR.

Wrzesień 2023

Więcej odnajdywania zdarzeń IT w tle (wersja zapoznawcza)

Defender for Cloud Apps może teraz odnajdywać zdarzenia sieci IT w tle wykryte na urządzeniach usługi Defender for Endpoint, które działają w tym samym środowisku co serwer proxy sieci.

Aby uzyskać więcej informacji, zobacz Odnajdywanie aplikacji za pośrednictwem usługi Defender for Endpoint, gdy punkt końcowy znajduje się za serwerem proxy sieci (wersja zapoznawcza) i Integracja Ochrona punktu końcowego w usłudze Microsoft Defender.

Ciągła częstotliwość NRT obsługiwana w tabeli CloudAPPEvents (wersja zapoznawcza)

Defender for Cloud Apps obsługuje teraz częstotliwość ciągłego wykrywania reguł wykrywania przy użyciu tabeli CloudAppEvents.

Ustawienie niestandardowego wykrywania na częstotliwość ciągłą (NRT) pozwala zwiększyć zdolność organizacji do szybszego identyfikowania zagrożeń. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł wykrywania i zarządzanie nimi.

Sierpień 2023

Nowe zalecenia dotyczące zabezpieczeń w usłudze Secure Score (wersja zapoznawcza)

Nowe zalecenia Microsoft Defender for Cloud Apps zostały dodane jako akcje poprawy wskaźnika bezpieczeństwa firmy Microsoft. Aby uzyskać więcej informacji, zobacz What's new in Microsoft Secure Score and Microsoft Secure Score (Co nowego w zakresie wskaźnika bezpieczeństwa firmy Microsoft i wskaźnika bezpieczeństwa firmy Microsoft).

Aktualizacje łącznika platformy Microsoft 365

Wprowadziliśmy następujące aktualizacje łącznika platformy Microsoft 365 Defender for Cloud Apps:

- (wersja zapoznawcza) Zaktualizowano obsługę programu SSPM przy użyciu nowych zaleceń dotyczących zabezpieczeń testów porównawczych cis .

- Dopasowano nazwy istniejących zaleceń do testu porównawczego cis.

Aby wyświetlić powiązane dane, upewnij się, że skonfigurowano łącznik platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz Łączenie platformy Microsoft 365 z Microsoft Defender for Cloud Apps.

Lipiec 2023

Moduł zbierający dzienniki w wersji 0.255.0

Defender for Cloud Apps wydała moduł zbierający dzienniki Defender for Cloud Apps w wersji 0.255.0, w tym aktualizacje amazon-corretto i zależności opensl.

Nazwa pliku nowej wersji to columbus-0.255.0-signed.jar, a nazwa obrazu to mcaspublic.azurecr.io/public/mcas/logcollector, z tagiem latest/0.255.0 .

Aby zaktualizować moduł zbierający dzienniki, pamiętaj, aby zatrzymać moduł zbierający dzienniki w środowisku, usunąć bieżący obraz, zainstalować nowy i zaktualizować certyfikaty.

Aby uzyskać więcej informacji, zobacz Zaawansowane zarządzanie modułem zbierającym dzienniki.

Łącznik usługi ServiceNow obsługuje teraz wersję utah

Łącznik Defender for Cloud Apps ServiceNow obsługuje teraz wersję usługi ServiceNow w stanie Utah. Aby uzyskać więcej informacji, zobacz Łączenie usługi ServiceNow z Microsoft Defender for Cloud Apps

Aktualizacje łącznika obszaru roboczego Google

Łącznik obszaru roboczego Google obsługuje teraz:

- (wersja zapoznawcza) Narzędzia do zarządzania stanem zabezpieczeń SaaS (SSPM) w celu zwiększenia wglądu w błędną konfigurację stanu aplikacji SaaS w porównaniu z idealnymi konfiguracjami aplikacji. Funkcje programu SSPM pomagają proaktywnie zmniejszyć ryzyko naruszeń i ataków bez konieczności być ekspertem w dziedzinie zabezpieczeń dla każdej platformy.

- Kontrolka Włącz uwierzytelnianie wieloskładnikowe. Aby wyświetlić powiązane dane, upewnij się, że skonfigurowano łącznik obszaru roboczego Google.

Aby uzyskać więcej informacji, zobacz Łączenie obszaru roboczego Google z Microsoft Defender for Cloud Apps.

Łączniki niestandardowe z otwartą platformą łącznika aplikacji (wersja zapoznawcza)

Defender for Cloud Apps nowej platformy łącznika aplikacji bez kodu, platforma open app connector pomaga dostawcom usług SaaS tworzyć łączniki aplikacji dla swoich aplikacji SaaS.

Tworzenie łączników Defender for Cloud Apps w celu rozszerzenia funkcji zabezpieczeń aplikacji w ekosystemach SaaS klientów, ochrony danych, ograniczania ryzyka i wzmacniania ogólnej kondycji zabezpieczeń SaaS.

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps otwórz platformę łącznika aplikacji.

Nowe łączniki aplikacji dla usług Asana i Miro (wersja zapoznawcza)

Defender for Cloud Apps obsługuje teraz wbudowane łączniki aplikacji dla usług Asana i Miro, które mogą zawierać krytyczne dane w organizacji i dlatego są przeznaczone dla złośliwych aktorów. Połącz te aplikacje z Defender for Cloud Apps, aby uzyskać lepszy wgląd w działania użytkowników i wykrywanie zagrożeń za pomocą wykrywania anomalii opartych na uczeniu maszynowym.

Więcej informacji można znaleźć w następujących artykułach:

Konsolidacja zasad sesji i dostępu

Defender for Cloud Apps teraz upraszcza pracę z zasadami sesji i dostępu. Wcześniej, aby utworzyć zasady sesji lub dostępu dla aplikacji hosta, takiej jak Exchange, Teams lub Gmail, klienci musieliby utworzyć oddzielne zasady dla dowolnej odpowiedniej aplikacji zasobów, takiej jak SharePoint, OneDrive lub Dysk Google. Od 11 lipca 2023 r. musisz teraz utworzyć tylko jedną zasadę w hostowanej aplikacji.

Więcej informacji można znaleźć w następujących artykułach:

- Kontrolowanie aplikacji w chmurze za pomocą zasad

- Zasady dostępu w Microsoft Defender for Cloud Apps

- Zasady sesji

Automatyczne przekierowanie do Microsoft Defender XDR (wersja zapoznawcza)

Klienci korzystający z funkcji w wersji zapoznawczej są teraz automatycznie przekierowywani do Microsoft Defender XDR z klasycznego portalu Microsoft Defender for Cloud Apps. Administratorzy nadal mogą aktualizować ustawienie przekierowania zgodnie z potrzebami, aby kontynuować korzystanie z klasycznego portalu Defender for Cloud Apps.

Aby uzyskać więcej informacji, zobacz Przekierowanie kont z Microsoft Defender for Cloud Apps do Microsoft Defender XDR.

Czerwiec 2023

Uwaga

Od czerwca 2023 r. aktualizacje ładu aplikacji są wyświetlane razem z innymi Microsoft Defender funkcji w chmurze. Aby uzyskać informacje o wcześniejszych wersjach, zobacz What's new in the app governance add-on to Defender for Cloud Apps (Co nowego w dodatku ładu aplikacji do Defender for Cloud Apps).

Nowe adresy IP kontrolek dostępu i sesji

Adresy IP używane w usługach kontroli dostępu i sesji zostały zaktualizowane. Upewnij się, że lista dozwolonych zapory została odpowiednio zaktualizowana, aby usługa była w pełni funkcjonalna. Nowo dodane adresy obejmują:

| Centrum danych | Publiczne adresy IP |

|---|---|

| Brazylia Południowa | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| Zachodnie stany USA 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europa Północna | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Kanada Środkowa | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Azja Wschodnia | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australia Południowo-Zachodnia | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Indie Środkowe | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Azja Południowo-Wschodnia | 20.24.14.233 |

| Francja Środkowa | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europa Zachodnia | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Zachodnie Zjednoczone Królestwo | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| Wschodnie stany USA | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Aby uzyskać więcej informacji, zobacz Wymagania dotyczące sieci.

Zarządzanie aplikacjami jest teraz dostępne w ramach licencji Defender for Cloud Apps

Zarządzanie aplikacjami jest teraz częścią licencji Microsoft Defender for Cloud Apps i nie wymaga już licencji dodatku.

W portalu Microsoft Defender przejdź do pozycji Ustawienia > Aplikacje > w chmurze Stan usługi ładu > aplikacji, aby włączyć ład aplikacji, jeśli jest dostępny, lub zarejestruj się na liście oczekujących.

Istniejący posiadacze licencji wersji próbnej dodatku ładu aplikacji mają czas do 31 lipca 2023 r., aby włączyć przełącznik i zachować dostęp do ładu aplikacji.

Więcej informacji można znaleźć w następujących artykułach:

- Defender for Cloud Apps ładu aplikacji w Microsoft Defender XDR

- Włącz zarządzanie aplikacjami dla Microsoft Defender for Cloud Apps.

Konwergencja uwierzytelniania OAuth ładu aplikacji

W przypadku klientów, którzy włączyli zarządzanie aplikacjami, mamy skonsolidowane możliwości monitorowania i wymuszania zasad dla wszystkich aplikacji OAuth w zakresie ładu aplikacji.

W portalu Microsoft Defender scaliliśmy wszystkie możliwości pierwotnie w obszarze Aplikacje w chmurze aplikacje > OAuth w obszarze Ład aplikacji, w którym można zarządzać wszystkimi aplikacjami OAuth w jednym okienku szkła.

Aby uzyskać więcej informacji, zobacz Wyświetlanie aplikacji.

Ulepszone środowisko wyszukiwania zagrożeń dla działań aplikacji OAuth

Zarządzanie aplikacjami ułatwia teraz wyszukiwanie zagrożeń przy użyciu danych aplikacji na wyższy poziom, udostępniając bardziej szczegółowe informacje o aplikacji OAuth, pomagając soc zidentyfikować działania aplikacji i zasoby, do których jest uzyskiwany dostęp.

Szczegółowe informacje o aplikacji OAuth obejmują:

- Zapytania typu out-of-the-box, które ułatwiają usprawnienie badania

- Wgląd w dane przy użyciu widoku wyników

- Możliwość uwzględnienia danych aplikacji OAuth, takich jak szczegóły aktywności zasobów, aplikacji, użytkownika i aplikacji w wykrywaniu niestandardowym.

Aby uzyskać więcej informacji, zobacz Wyszukiwanie zagrożeń w działaniach aplikacji.

Aktualizacja higieny aplikacji za pomocą Microsoft Entra

Od 1 czerwca 2023 r. zarządzanie nieużywanymi aplikacjami, nieużywanymi poświadczeniami i wygasającymi poświadczeniami będzie dostępne tylko dla klientów nadzoru aplikacji z Microsoft Entra workload Identities Premium.

Aby uzyskać więcej informacji, zobacz Zabezpieczanie aplikacji za pomocą funkcji higieny aplikacji i Co to są tożsamości obciążenia?.

Maj 2023

Zasady generujące zachowanie nie generują już alertów (wersja zapoznawcza). Od 28 maja 2023 r. zasady generujące zachowania w Microsoft Defender XDR zaawansowane wyszukiwanie zagrożeń nie generują alertów. Zasady nadal generują zachowania niezależnie od włączenia lub wyłączenia w konfiguracji dzierżawy.

Aby uzyskać więcej informacji, zobacz Badanie zachowań z zaawansowanym wyszukiwaniem zagrożeń (wersja zapoznawcza).

Aplikacje, których nie można zablokować (wersja zapoznawcza): Aby zapobiec przypadkowemu spowodowaniu przestoju przez użytkowników, Defender for Cloud Apps teraz uniemożliwia blokowanie krytycznych dla działania firmy usług firmy Microsoft. Aby uzyskać więcej informacji, zobacz Zarządzanie odnalezionych aplikacji.

Kwiecień 2023

Defender for Cloud Apps wersja 251-252

niedziela, 30 kwietnia 2023 r.

Integracja Microsoft Defender for Cloud Apps z Microsoft Defender XDR jest ogólnie dostępna. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps w Microsoft Defender XDR.

Opcja automatycznego przekierowania jest ogólnie dostępna. Administratorzy mogą użyć tej opcji do przekierowania użytkowników z autonomicznego portalu Defender for Cloud Apps do Microsoft Defender XDR.

Domyślnie ta opcja jest ustawiona na Wył. Administratorzy muszą jawnie wyrazić zgodę, przełączając przełącznik na Włączone, aby korzystać wyłącznie z środowiska Microsoft Defender XDR.

Aby uzyskać więcej informacji, zobacz Przekierowanie kont z Microsoft Defender for Cloud Apps do Microsoft Defender XDR.

Aktualizacje stron ustawień:

Możliwości na poniższych stronach są w pełni zintegrowane z Microsoft Defender XDR i dlatego nie mają własnego autonomicznego środowiska w Microsoft Defender XDR:

- Ustawienia > Azure AD Identity Protection

- Zarządzanie aplikacjami ustawień >

- Ustawienia > Microsoft Defender for Identity

Poniższe strony są planowane do wycofania wraz z portalem Microsoft Defender for Cloud Apps:

- Ustawienia > eksportu ustawień

- Dziennik > aktywności — dziennik ruchu internetowego

Defender for Cloud Apps wersja 250

24 kwietnia 2023 r.

Łącznik aplikacji Zoom dla programu SSPM (publiczna wersja zapoznawcza)

Aplikacje usługi Defender for Cloud obsługują teraz nowy łącznik aplikacji Zoom dla programu SSPM. Aby uzyskać więcej informacji, zobacz Łączenie powiększenia z Microsoft Defender for Cloud Apps.

2 kwietnia 2023 r.

- Nowy typ danych "zachowania" w Microsoft Defender XDR zaawansowanego wyszukiwania zagrożeń (wersja zapoznawcza)

Aby zwiększyć ochronę przed zagrożeniami i zmniejszyć zmęczenie alertami, dodaliśmy nową warstwę danych o nazwie "zachowania" do środowiska Microsoft Defender for Cloud Apps w Microsoft Defender XDR zaawansowanego wyszukiwania zagrożeń. Ta funkcja ma na celu dostarczenie istotnych informacji na potrzeby badań przez zidentyfikowanie anomalii lub innych działań, które mogą być związane ze scenariuszami zabezpieczeń, ale niekoniecznie wskazują na złośliwe działanie lub zdarzenie zabezpieczeń. W tym pierwszym etapie niektóre z Microsoft Defender wykrywania anomalii aplikacji w chmurze będą również przedstawiane jako zachowania. W przyszłych fazach te wykrycia będą generować tylko zachowania, a nie alerty. Aby uzyskać więcej informacji, zobacz Badanie zachowań z zaawansowanym wyszukiwaniem zagrożeń (wersja zapoznawcza).

Marzec 2023 r.

Defender for Cloud Apps wersja 249

19 marca 2023 r.

-

Automatyczne przekierowanie z Microsoft Defender for Cloud Apps do portalu Microsoft Defender (wersja zapoznawcza)

Nowy przełącznik automatycznego przekierowania umożliwia wyzwolenie automatycznego przekierowania z Microsoft Defender for Cloud Apps do Microsoft Defender XDR. Po włączeniu ustawienia przekierowania użytkownicy uzyskujący dostęp do portalu Microsoft Defender for Cloud Apps będą automatycznie kierowani do portalu Microsoft Defender. Wartość domyślna przełącznika jest ustawiona na Wartość Wyłączona, a administratorzy muszą jawnie wyrazić zgodę na automatyczne przekierowanie i rozpocząć korzystanie z Microsoft Defender XDR wyłącznie. Nadal masz możliwość rezygnacji z Microsoft Defender XDR środowisk i korzystania z Microsoft Defender for Cloud Apps portalu autonomicznego. Można to zrobić, wyłączając przełącznik. Aby uzyskać więcej informacji, zobacz Przekierowanie kont z Microsoft Defender for Cloud Apps do Microsoft Defender XDR.

Zarządzanie aplikacjami w wersji z marca 2023 r.

- Publiczna wersja zapoznawcza higieny aplikacji: Ład aplikacji zapewnia teraz szczegółowe informacje i możliwości zasad dla nieużywanych aplikacji, aplikacji z nieużywanymi poświadczeniami i aplikacji z wygasającymi poświadczeniami. Każda z tych funkcji ma wstępnie zdefiniowane zasady. Można również zdefiniować własne zasady niestandardowe. Możesz wyeksportować te szczegółowe informacje z listy aplikacji, aby ułatwić raportowanie i klasyfikowanie w całej organizacji.

Defender for Cloud Apps wersja 248

5 marca 2023 r.

Krótszy czas ładowania chronionych sesji

Wprowadziliśmy znaczne ulepszenia czasu ładowania stron internetowych chronionych przez zasady sesji. Użytkownicy końcowi z zakresem zasad sesji z poziomu komputera lub urządzenia przenośnego mogą teraz cieszyć się szybszym i bardziej bezproblemowym przeglądaniem. Byliśmy świadkami poprawy od 10% do 40%, w zależności od aplikacji, sieci i złożoności strony internetowej.Obsługa wersji Tokyo ServiceNow

Łącznik Defender for Cloud Apps dla usługi ServiceNow obsługuje teraz wersję ServiceNow Tokyo. Dzięki tej aktualizacji możesz chronić najnowsze wersje usługi ServiceNow przy użyciu Defender for Cloud Apps. Aby uzyskać więcej informacji, zobacz Łączenie usługi ServiceNow z Microsoft Defender for Cloud Apps.

Luty 2023 r.

Zarządzanie aplikacjami w wersji z lutego 2023 r.

- Ulepszone środowisko badania alertów: Ład aplikacji zapewnia teraz dodatkowe informacje potrzebne administratorom do badania i korygowania zdarzeń i alertów. To ulepszenie obejmuje więcej szczegółów w obszarze Co się stało i Zalecane akcje w artykule alertu na stronach alertów Microsoft Defender XDR. Te informacje są dostępne dla wszystkich alertów ładu aplikacji, w tym alertów wyzwalanych przez reguły wykrywania zagrożeń, wstępnie zdefiniowane zasady i zasady zdefiniowane przez użytkownika. Dowiedz się więcej o rozszerzonym środowisku alertów.

- Funkcje higieny aplikacji ładu aplikacji — publiczna wersja zapoznawcza: Szczegółowe informacje o ładzie aplikacji i kontrolki dotyczące nieużywanych aplikacji, aplikacji z nieużywanymi poświadczeniami i aplikacji z wygasającymi poświadczeniami uruchomionych w publicznej wersji zapoznawczej 15 lutego 2023 r. Administratorzy mogą sortować, filtrować i eksportować według daty ostatniego użycia aplikacji, nieużywanych poświadczeń i daty wygaśnięcia poświadczeń. Wstępnie zdefiniowane zasady dla nieużywanych aplikacji, aplikacji z nieużywanymi poświadczeniami i aplikacji z wygasającymi poświadczeniami są już dostępne.

Defender for Cloud Apps wersji 246 i 247

19 lutego 2023 r.

Anonse aktualizacji funkcji SaaS Security Posture Management (SSPM) (ogólna dostępność i publiczna wersja zapoznawcza)

Wprowadziliśmy istotne ulepszenia ładu i ochrony aplikacji oprogramowania jako usługi (SaaS) innych firm. Te ulepszenia obejmują oceny umożliwiające identyfikowanie ryzykownych konfiguracji zabezpieczeń przy użyciu Microsoft Defender for Cloud Apps i płynniejszej integracji z środowiskiem Bezpieczna ocena firmy Microsoft. Udostępniliśmy usługi Salesforce i ServiceNow w ogólnej dostępności, a okta, GitHub, Citrix ShareFile i DocuSign są obecnie w publicznej wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Connect apps to get visibility and control with Microsoft Defender for Cloud Apps (Łączenie aplikacji w celu uzyskania widoczności i kontroli za pomocą Microsoft Defender for Cloud Apps).Akcje ładu zasad wykrywania złośliwego oprogramowania są teraz dostępne (wersja zapoznawcza)

Automatyczne akcje dla plików wykrytych przez zasady wykrywania złośliwego oprogramowania są teraz dostępne w ramach konfiguracji zasad. Akcje różnią się w zależności od aplikacji. Aby uzyskać więcej informacji, zobacz Akcje ładu złośliwego oprogramowania (wersja zapoznawcza).Aktualizacja wersji modułu zbierającego dzienniki

Opublikowaliśmy nową wersję modułu zbierającego dzienniki z najnowszymi poprawkami luk w zabezpieczeniach.

Nowa wersja: columbus-0.246.0-signed.jar

Nazwa obrazu: tag mcaspublic.azurecr.io/public/mcas/logcollector: latest/0.246.0 identyfikator obrazu: eeb3c4f1a64cObraz platformy Docker został utworzony z następującymi aktualizacjami:

Nazwa zależności Z wersji Do wersji Komentarze amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s Seria 1.1.1 jest dostępna i jest obsługiwana do 11 września 2023 r. Czysty ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 został wydany w listopadzie 2022 r. org.jacoco 0.7.9 0.8.8 Wersja 0.8.8 z kwi 05, 2022 Aby rozpocząć korzystanie z nowej wersji, musisz zatrzymać moduły zbierające dzienniki, usunąć bieżący obraz i zainstalować nowy.

Aby sprawdzić, czy nowa wersja jest uruchomiona, uruchom następujące polecenie w kontenerze platformy Docker:

cat /var/adallom/versions | grep columbus-

Styczeń 2023

Defender for Cloud Apps wersji 244 i 245

22 stycznia 2023 r.

-

Zasady plików — eksplorowanie wielu interfejsów API

Defender for Cloud Apps już obejmuje możliwość eksplorowania dopasowań plików zasad zawierających poufne typy informacji (SIC). Teraz Defender for Cloud Apps umożliwia również rozróżnianie wielu SIC w tym samym dopasowaniu pliku. Ta funkcja, znana jako krótkie dowody, umożliwia Defender for Cloud Apps lepszego zarządzania danymi poufnymi organizacji i ich ochrony. Aby uzyskać więcej informacji, zobacz Badanie dowodów (wersja zapoznawcza).

Aktualizacje wykonane w 2022 r.

Uwaga

Od 28 sierpnia 2022 r. użytkownicy, którzy zostali przypisani do roli czytelnika zabezpieczeń Azure AD, nie będą mogli zarządzać alertami Microsoft Defender for Cloud Apps. Aby nadal zarządzać alertami, rola użytkownika powinna zostać zaktualizowana do operatora zabezpieczeń Azure AD.

Defender for Cloud Apps wersji 240, 241, 242 i 243

25 grudnia 2022 r.

-

Azure AD ochrony tożsamości

Azure AD alerty ochrony tożsamości docierają bezpośrednio do Microsoft Defender XDR. Zasady Microsoft Defender for Cloud Apps nie będą miały wpływu na alerty w portalu Microsoft Defender. Azure AD zasady ochrony tożsamości będą stopniowo usuwane z listy zasad aplikacji w chmurze w portalu Microsoft Defender. Aby skonfigurować alerty z tych zasad, zobacz Konfigurowanie usługi alertów Azure AD IP.

Defender for Cloud Apps wersji 237, 238 i 239

30 października 2022 r.

Natywna integracja Microsoft Defender for Cloud Apps w Microsoft Defender XDR jest teraz dostępna w publicznej wersji zapoznawczej

Całe środowisko Defender for Cloud Apps w Microsoft Defender XDR jest teraz dostępne w publicznej wersji zapoznawczej.Usługi SecOps i administratorzy zabezpieczeń korzystają z następujących głównych korzyści:

- Zaoszczędzony czas i koszty

- Całościowe doświadczenie w badaniu

- Dodatkowe dane i sygnały w zaawansowanym polowaniu

- Zintegrowana ochrona we wszystkich obciążeniach zabezpieczeń

Aby uzyskać więcej informacji, zobacz Microsoft Defender for Cloud Apps w Microsoft Defender XDR.

Zarządzanie aplikacjami w wersji z października 2022 r.

- Dodano szczegółowe informacje i korygowanie poufnej zawartości: ład aplikacji zapewnia szczegółowe informacje i możliwości zautomatyzowanego korygowania za pośrednictwem wstępnie zdefiniowanych i niestandardowych zasad dla aplikacji uzyskujących dostęp do zawartości za pomocą etykiet Microsoft Purview Information Protection. Administratorzy przedsiębiorstwa mają teraz wgląd w obciążenia, do których te aplikacje uzyskują dostęp i czy uzyskują dostęp do poufnych danych w tych obciążeniach. W przypadku wstępnie zdefiniowanych i niestandardowych zasad administratorzy otrzymują alerty dotyczące aplikacji, które próbowały uzyskać dostęp do poufnych danych. Ponadto ład aplikacji może automatycznie dezaktywować niezgodne aplikacje.

- Rozszerzone pokrycie w celu uwzględnienia wszystkich aplikacji innych niż interfejs Graph API — zarządzanie aplikacjami rozszerzyło zasięg w celu zabezpieczenia większej liczby aplikacji w dzierżawie. Oprócz aplikacji OAuth korzystających z usługi Microsoft interfejs Graph API zarządzanie aplikacjami zapewnia teraz widoczność i ochronę wszystkich aplikacji OAuth zarejestrowanych w Microsoft Entra ID. Dowiedz się więcej na temat pokrycia ładu aplikacji.

Defender for Cloud Apps wersja 236

18 września 2022 r.

-

Łącznik interfejsu API Egnyte jest ogólnie dostępny

Łącznik interfejsu API Egnyte jest ogólnie dostępny, zapewniając lepszy wgląd i kontrolę nad użyciem aplikacji Egnyte w organizacji. Aby uzyskać więcej informacji, zobacz Jak Defender for Cloud Apps pomaga chronić środowisko Egnyte.

Defender for Cloud Apps wersja 235

4 września 2022 r.

Aktualizacja wersji modułu zbierającego dzienniki

Opublikowaliśmy nową wersję modułu zbierającego dzienniki z najnowszymi poprawkami luk w zabezpieczeniach.Nowa wersja: columbus-0.235.0-signed.jar

Główne zmiany:

- Obraz platformy Docker został skompilowany z najnowszymi aktualizacjami

- Biblioteka Openssl została zaktualizowana z wersji 1.1.1l do 1.1.1q

- fasterxml.jackson.core.version został zaktualizowany z wersji 2.13.1 do 2.13.3

Jeśli chcesz zaktualizować wersję, zatrzymaj moduły zbierające dzienniki, usuń bieżący obraz i zainstaluj nowy.

Aby zweryfikować wersję, uruchom to polecenie w kontenerze platformy Docker:cat var/adallom/versions | grep columbus-

Aby uzyskać więcej informacji, zobacz Konfigurowanie automatycznego przekazywania dzienników dla raportów ciągłych.Dołączanie aplikacji do kontrolek sesji (wersja zapoznawcza)

Proces dołączania aplikacji, która ma być używana dla kontrolek sesji, został ulepszony i powinien zwiększyć wskaźnik powodzenia procesu dołączania. Aby dołączyć aplikację:- Przejdź do listy Kontrola aplikacji dostępu warunkowego w obszarze Ustawienia —>kontrola aplikacji dostępu warunkowego.

- Po wybraniu pozycji Dołączanie z kontrolką sesji zostanie wyświetlony formularz Edytuj tę aplikację .

- Aby dołączyć aplikację do kontrolek sesji, należy wybrać opcję Użyj aplikacji z kontrolkami sesji .

Aby uzyskać więcej informacji, zobacz Deploy Conditional Access App Control for catalog apps with Azure AD (Wdrażanie kontroli aplikacji dostępu warunkowego dla aplikacji wykazu z Azure AD).

Defender for Cloud Apps wersja 234

21 sierpnia 2022 r.

Parzystość funkcji między ofertami komercyjnymi i rządowymi

Skonsolidowaliśmy przepływ, który umożliwia użycie danych Microsoft Defender for Cloud Apps za pośrednictwem Microsoft Defender XDR. Aby korzystać z tych danych w Microsoft Defender dla chmury, należy użyć Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Microsoft Defender XDR zapewnia ujednolicone środowisko XDR klientom GCC, GCC High i DoD oraz Łączenie danych Microsoft Defender XDR z Microsoft Sentinel.Ochrona aplikacji korzystających ze standardowych portów za pomocą kontrolek sesji

Ta funkcja umożliwia Microsoft Defender for Cloud Apps wymuszanie zasad sesji dla aplikacji korzystających z numerów portów innych niż 443. Splunk i inne aplikacje korzystające z portów innych niż 443 będą teraz kwalifikować się do kontroli sesji.

Ta funkcja nie wymaga konfiguracji. Funkcja jest obecnie w trybie podglądu. Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.

Defender for Cloud Apps wersji 232 i 233

7 sierpnia 2022 r.

-

Techniki MITRE

Wykrywanie anomalii ochrony przed zagrożeniami Defender for Cloud Apps będzie teraz obejmować techniki i podtechniki MITRE, jeśli ma to zastosowanie, oprócz już istniejącej taktyki MITRE. Te dane będą również dostępne w okienku po stronie alertu w Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Jak zbadać alerty wykrywania anomalii.

Ważna

Wycofywanie starych domen sufiksów serwera proxy dla kontrolek sesji (stopniowe wdrażanie)

Od 15 września 2022 r. Defender for Cloud Apps nie będzie już obsługiwać domen sufiksów w postaci<appName>.<region>.cas.ms.

W listopadzie 2020 r. przenieśliśmy się do domen sufiksów <appName>.mcas.msw postaci , ale nadal zapewnialiśmy czas prolongaty na przejście ze starych sufiksów.

Użytkownicy końcowi będą mieli bardzo małe szanse na napotkanie problemów z nawigacją w takiej domenie. Jednak mogą wystąpić sytuacje, w których mogą wystąpić problemy — na przykład jeśli zakładki są zapisywane w starym formularzu domeny lub stary link jest gdzieś przechowywany.

Jeśli użytkownicy napotkają następujący komunikat:

Połączenie dla tej witryny nie jest bezpieczne.

missing.cert.microsoft.sharepoint.com.us.cas.ms wysłano nieprawidłową odpowiedź

Powinny one ręcznie zastąpić sekcję adresu URL ciągiem .<region>.cas.ms.mcas.us.

Zarządzanie aplikacjami w wersji z lipca 2022 r.

- Dodano więcej wstępnie zdefiniowanych zasad: ład aplikacji wydał jeszcze pięć nieaktywnych zasad w celu wykrywania nietypowych zachowań aplikacji. Te zasady są domyślnie aktywowane, ale możesz je dezaktywować, jeśli zechcesz. Dowiedz się więcej tutaj

- Nowa biblioteka wideo: Zarządzanie aplikacjami stworzyło nową bibliotekę krótkich filmów wideo na temat funkcji w zakresie ładu aplikacji, sposobu ich używania oraz informacji o tym, jak dowiedzieć się więcej. Sprawdź to tutaj

- Ogólna dostępność integracji wskaźnika bezpieczeństwa: integracja usługi Microsoft Secure Score z dodatkiem app governance (AppG) do Microsoft Defender for Cloud Apps (MDA) osiągnęła ogólną dostępność. Klienci usługi AppG otrzymują teraz rekomendacje w temacie Wskaźnik bezpieczeństwa, pomagając im zabezpieczyć swoje aplikacje OAuth platformy Microsoft 365. Dlaczego ta integracja jest ważna? Wskaźnik bezpieczeństwa to reprezentacja stanu zabezpieczeń organizacji i punkt wejścia do różnych możliwości poprawy tej postawy. Postępując zgodnie z zaleceniami dotyczącymi wskaźnika bezpieczeństwa, klienci zwiększają odporność na znane i pojawiające się zagrożenia. AppG to funkcja zarządzania zabezpieczeniami i zasadami przeznaczona dla aplikacji z obsługą protokołu OAuth, które uzyskują dostęp do danych platformy Microsoft 365. Dzięki głębokiej integracji z obciążeniami i możliwościami wykrywania zagrożeń usługa AppG doskonale nadaje się do znacznego ograniczenia dużych obszarów ataków w ekosystemach aplikacji przedsiębiorstwa. Postępując zgodnie z zaleceniami dotyczącymi usługi AppG i włączając proponowane ustawienia zasad, przedsiębiorstwa mogą chronić aplikacje i dane przed niewłaściwym użyciem i rzeczywistą nieprawidłową aktywnością aktora.

Defender for Cloud Apps wersja 231

10 lipca 2022 r.

-

Dostępne skróty złośliwego oprogramowania dla programów SharePoint i OneDrive (wersja zapoznawcza)

Oprócz skrótów plików dostępnych dla złośliwego oprogramowania wykrytego w aplikacjach magazynu innych niż Microsoft, teraz nowe alerty wykrywania złośliwego oprogramowania zapewniają skróty dla złośliwego oprogramowania wykrytego w programach SharePoint i OneDrive. Aby uzyskać więcej informacji, zobacz Wykrywanie złośliwego oprogramowania.

Defender for Cloud Apps wersja 230

26 czerwca 2022 r.

-

Funkcje zarządzania stanem zabezpieczeń SaaS dla usług Salesforce i ServiceNow

Oceny stanu zabezpieczeń są dostępne dla usług Salesforce i ServiceNow. Aby uzyskać więcej informacji, zobacz Zarządzanie stanem zabezpieczeń dla aplikacji SaaS.

Defender for Cloud Apps wersji 227, 228 i 229

wtorek, 14 czerwca 2022 r.

ulepszenia inspekcji Administracja

Dodano dodatkowe działania administratora Defender for Cloud Apps:- Stan monitorowania plików — włączanie/wyłączanie

- Tworzenie i usuwanie zasad

- Edytowanie zasad zostało wzbogacone o więcej danych

- zarządzanie Administracja: dodawanie i usuwanie administratorów

Dla każdego z działań wymienionych powyżej szczegóły można znaleźć w dzienniku aktywności. Aby uzyskać więcej informacji, zobacz Administracja inspekcji działań.

Łącznik interfejsu API programu DocuSign jest ogólnie dostępny

Łącznik interfejsu API programu DocuSign jest ogólnie dostępny, zapewniając lepszy wgląd i kontrolę nad użyciem aplikacji DocuSign w organizacji. Aby uzyskać więcej informacji, zobacz Jak Defender for Cloud Apps pomaga chronić środowisko docuSign.

Zarządzanie aplikacjami w wersji z maja 2022 r.

- Wstępnie zdefiniowane zasady ogólnodostępne: zarządzanie aplikacjami wydało zestaw nieaktywnych zasad w celu wykrywania nietypowych zachowań aplikacji. Te zasady są domyślnie aktywowane, ale możesz je dezaktywować, jeśli zechcesz. Dowiedz się więcej tutaj

- Ogólna dostępność obciążeń w usłudze Teams: ład aplikacji dodał szczegółowe informacje, możliwości zasad i ład dla obciążenia usługi Teams. Możesz zobaczyć użycie danych, użycie uprawnień i utworzyć zasady w obszarze Uprawnienia i użycie usługi Teams.

- Alerty ładu aplikacji ujednolicone w kolejkach alertów i zdarzeń M365D: kolejka alertów ładu aplikacji została ujednolicona z środowiskiem alertów Microsoft Defender XDR i jest agregowana w zdarzenia.

Defender for Cloud Apps wersja 226

1 maja 2022 r.

-

Ulepszenia wykrywania złośliwego oprogramowania w aplikacjach magazynu innych niż Microsoft

Defender for Cloud Apps wprowadzono znaczne ulepszenia w mechanizmie wykrywania aplikacji magazynu innych niż Microsoft. Zmniejsza to liczbę alertów fałszywie dodatnich.

Defender for Cloud Apps wersja 225

24 kwietnia 2022 r.

-

Obsługa wersji Rome i San Diego ServiceNow

Łącznik Defender for Cloud Apps dla usługi ServiceNow obsługuje teraz wersje usługi ServiceNow w Rzymie i San Diego. Dzięki tej aktualizacji możesz chronić najnowsze wersje usługi ServiceNow przy użyciu Defender for Cloud Apps. Aby uzyskać więcej informacji, zobacz Łączenie usługi ServiceNow z Microsoft Defender for Cloud Apps.

Defender for Cloud Apps wersji 222, 223 i 224

3 kwietnia 2022 r.

-

Zaktualizowano poziomy ważności wykrywania anomalii Defender for Cloud Apps

Poziomy ważności dla Defender for Cloud Apps wbudowanych alertów wykrywania anomalii są zmieniane w celu lepszego odzwierciedlenia poziomu ryzyka w przypadku prawdziwie pozytywnych alertów. Nowe poziomy ważności można wyświetlić na stronie zasad: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps wersja 221

20 lutego 2022 r.

-

Łącznik aplikacji Egnyte dostępny w publicznej wersji zapoznawczej

Nowy łącznik aplikacji dla aplikacji Egnyte jest dostępny w publicznej wersji zapoznawczej. Teraz możesz połączyć Microsoft Defender for Cloud Apps z usługą Atlassian, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect Egnyte to Microsoft Defender for Cloud Apps (wersja zapoznawcza).

Defender for Cloud Apps wersja 220

6 lutego 2022 r.

-

Nowy moduł zbierający dzienniki odnajdywania w chmurze

Moduł zbierający dzienniki usługi Cloud Discovery został zaktualizowany do systemu Ubuntu 20.04. Aby go zainstalować, zobacz Konfigurowanie automatycznego przekazywania dzienników dla raportów ciągłych.

Defender for Cloud Apps wersji 218 i 219

23 stycznia 2022 r.

-

Łącznik aplikacji Atlassian dostępny w publicznej wersji zapoznawczej

Nowy łącznik aplikacji dla usługi Atlassian jest dostępny w publicznej wersji zapoznawczej. Teraz możesz połączyć Microsoft Defender for Cloud Apps z usługą Atlassian, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect Atlassian to Microsoft Defender for Cloud Apps (wersja zapoznawcza).

Aktualizacje wykonane w 2021 r.

Defender for Cloud Apps wersji 216 i 217

26 grudnia 2021 r.

Działania firm innych niż Microsoft w zakresie zaawansowanego wyszukiwania zagrożeń

Działania aplikacji innych niż Microsoft są teraz uwzględniane w tabeli CloudAppEvent w Microsoft Defender XDR zaawansowanego wyszukiwania zagrożeń. Aby uzyskać więcej informacji, zobacz wpis w blogu Microsoft Defender XDR Tech Community.Łącznik interfejsu API NetDocuments jest teraz ogólnie dostępny

Łącznik interfejsu API NetDocuments jest ogólnie dostępny, co zapewnia lepszy wgląd i kontrolę nad sposobem użycia aplikacji NetDocument w organizacji. Aby uzyskać więcej informacji, zobacz Jak Cloud App Security pomaga chronić dokumenty NetDocuments

Defender for Cloud Apps wersji 214 i 215

28 listopada 2021 r.

-

Łącznik aplikacji NetDocuments dostępny w publicznej wersji zapoznawczej

Nowy łącznik aplikacji dla platformy NetDocuments jest dostępny w publicznej wersji zapoznawczej. Teraz możesz połączyć Microsoft Defender for Cloud Apps z platformą NetDocuments, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect NetDocuments to Microsoft Defender for Cloud Apps (Łączenie aplikacji NetDocuments z Microsoft Defender for Cloud Apps).

Cloud App Security wersji 212 i 213

31 października 2021 r.

Niemożliwe podróże, aktywność z rzadkich krajów/regionów, aktywność z anonimowych adresów IP i aktywność z podejrzanych adresów IP alerty nie będą miały zastosowania w przypadku nieudanych logowań.

Po gruntownym przeglądzie zabezpieczeń postanowiliśmy oddzielić nieudaną obsługę logowania od alertów wymienionych powyżej. Od tej pory będą one wyzwalane tylko przez pomyślne przypadki logowania, a nie nieudane logowania lub próby ataku. Alert logowania zakończony niepowodzeniem masowym będzie nadal stosowany, jeśli użytkownik ma nietypowo dużą liczbę nieudanych prób logowania. Aby uzyskać więcej informacji, zobacz Analiza behawioralna i wykrywanie anomalii.Nowe wykrywanie anomalii: Nietypowy usługodawca sieciowy dla aplikacji OAuth

Rozszerzyliśmy wykrywanie anomalii o podejrzane dodawanie uprzywilejowanych poświadczeń do aplikacji OAuth. Nowe wykrywanie jest teraz dostępne w trybie out-of-the-box i jest automatycznie włączone. Wykrycie może wskazywać, że osoba atakująca naruszyła bezpieczeństwo aplikacji i używa jej do złośliwego działania. Aby uzyskać więcej informacji, zobacz Nietypowy usługodawca internetowych dla aplikacji OAuth.Nowe wykrywanie: Działanie z adresów IP skojarzonych z sprayem haseł

To wykrywanie porównuje adresy IP wykonujące pomyślne działania w aplikacjach w chmurze z adresami IP zidentyfikowanymi przez źródła analizy zagrożeń firmy Microsoft, które ostatnio przeprowadzają ataki natryskowe hasła. Alerty dotyczące użytkowników, którzy padli ofiarą kampanii natryskowych haseł i których udało się uzyskać dostęp do aplikacji w chmurze z tych złośliwych adresów IP. Ten nowy alert jest generowany przez istniejące zasady Działania z podejrzanych adresów IP . Aby uzyskać więcej informacji, zobacz Działanie z podejrzanych adresów IP.Łączniki interfejsu API Smartsheet i OneLogin są teraz ogólnie dostępne

Łączniki interfejsu API Smartsheet i OneLogin są teraz ogólnie dostępne. Teraz możesz połączyć usługę Microsoft Cloud App Security z usługą Smartsheet i usługą OneLogin w celu monitorowania i ochrony użytkowników i działań. Aby uzyskać więcej informacji, zobacz Connect Smartsheet and Connect OneLogin ( Łączenie z usługą Smartsheet i łączenie z usługą OneLogin).Nowa integracja it w tle z systemem Open Systems

Dodaliśmy natywną integrację z usługą Open Systems, zapewniając wgląd it w tle w korzystanie z aplikacji i kontrolę nad dostępem do aplikacji. Aby uzyskać więcej informacji, zobacz Integrowanie Cloud App Security z otwartymi systemami.

Cloud App Security wersji 209, 210 i 211

10 października 2021 r.

Łącznik interfejsu API usługi Slack jest teraz ogólnie dostępny

Łącznik interfejsu API usługi Slack jest ogólnie dostępny, co zapewnia lepszy wgląd w sposób, w jaki aplikacja jest używana w organizacji i nad tym, nad czym się kontroluje. Aby uzyskać więcej informacji, zobacz Jak Cloud App Security pomaga chronić usługę Slack Enterprise.Nowe środowisko ostrzegania dla monitorowanych aplikacji z Ochrona punktu końcowego w usłudze Microsoft Defender jest teraz ogólnie dostępne

Cloud App Security rozszerzyła natywną integrację z Ochrona punktu końcowego w usłudze Microsoft Defender. Teraz możesz zastosować blokadę nietrwałą dostępu do aplikacji oznaczonych jako monitorowane przy użyciu funkcji ochrony sieci Ochrona punktu końcowego w usłudze Microsoft Defender. Użytkownicy końcowi mogą pominąć blok. Raport obejścia bloku jest dostępny w środowisku odnalezionej aplikacji Cloud App Security. Więcej informacji można znaleźć w następujących artykułach:Nowe odnalezione środowisko aplikacji w ogólnej dostępności

W ramach ciągłego ulepszania naszych środowisk jednostek wprowadzamy zmodernizowane środowisko odnalezionych aplikacji, które obejmuje odnalezione aplikacje internetowe i aplikacje OAuth oraz zapewnia ujednolicony widok jednostki aplikacji. Aby uzyskać więcej informacji, zobacz Praca ze stroną aplikacji.

Cloud App Security wersja 208

22 sierpnia 2021 r.

Nowe odnalezione środowisko aplikacji w publicznej wersji zapoznawczej

W ramach ciągłego ulepszania naszych środowisk jednostek wprowadzamy zmodernizowane środowisko odnalezionych aplikacji, które obejmuje odnalezione aplikacje internetowe i aplikacje OAuth oraz zapewnia ujednolicony widok jednostki aplikacji. Aby uzyskać więcej informacji, zobacz Praca ze stroną aplikacji.Dodatek ładu aplikacji do Cloud App Security dostępny w publicznej wersji zapoznawczej

Dodatek do zarządzania aplikacjami w usłudze Microsoft Cloud App Security to funkcja zarządzania zabezpieczeniami i zasadami przeznaczona dla aplikacji z obsługą protokołu OAuth, które uzyskują dostęp do danych platformy Microsoft 365 za pośrednictwem interfejsów API programu Microsoft Graph. Zarządzanie aplikacjami zapewnia pełny wgląd, korygowanie i nadzór w zakresie uzyskiwania dostępu do danych poufnych przechowywanych w usłudze Microsoft 365 oraz ich używania oraz udostępniania ich za pośrednictwem praktycznych szczegółowych informacji oraz zautomatyzowanych alertów i akcji zasad. Więcej informacji:Łącznik aplikacji smartsheet dostępny w publicznej wersji zapoznawczej

Nowy łącznik aplikacji dla usługi Smartsheet jest dostępny w publicznej wersji zapoznawczej. Teraz możesz połączyć usługę Microsoft Cloud App Security z usługą Smartsheet, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect Smartsheet to Microsoft Cloud App Security (Łączenie usługi Smartsheet z usługą Microsoft Cloud App Security).

Cloud App Security wersja 207

8 sierpnia 2021 r.

-

Nowe środowisko ostrzegania dla monitorowanych aplikacji za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender (publiczna wersja zapoznawcza)

Cloud App Security rozszerzyła natywną integrację z Ochrona punktu końcowego w usłudze Microsoft Defender (MDE). Teraz możesz zastosować blokadę nietrwałą dostępu do aplikacji oznaczonych jako monitorowane przy użyciu funkcji ochrony sieci Ochrona punktu końcowego w usłudze Microsoft Defender. Użytkownicy końcowi mogą pominąć blok. Raport obejścia bloku jest dostępny w środowisku odnalezionej aplikacji Cloud App Security. Więcej informacji można znaleźć w następujących artykułach:

Cloud App Security wersja 206

25 lipca 2021 r.

-

Nowy analizator dzienników usługi Cloud Discovery Open Systems

usługa Cloud Discovery Cloud App Security analizuje szeroką gamę dzienników ruchu w celu klasyfikacji i oceniania aplikacji. Teraz usługa Cloud Discovery zawiera wbudowany analizator dzienników do obsługi formatu Open Systems. Aby uzyskać listę obsługiwanych analizatorów dzienników, zobacz Obsługiwane zapory i serwery proxy.

Cloud App Security wersja 205

11 lipca 2021 r.

Łącznik aplikacji Zendesk dostępny w publicznej wersji zapoznawczej

Nowy łącznik aplikacji dla aplikacji Zendesk jest dostępny w publicznej wersji zapoznawczej. Teraz możesz połączyć firmę Microsoft Cloud App Security z aplikacją Zendesk, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect Zendesk (Łączenie Zendesk).Nowy analizator usługi Cloud Discovery dla rozwiązania Wandera

Usługa Cloud Discovery w Cloud App Security analizuje szeroką gamę dzienników ruchu w celu klasyfikacji i oceniania aplikacji. Teraz usługa Cloud Discovery zawiera wbudowany analizator dzienników do obsługi formatu Wandera. Aby uzyskać listę obsługiwanych analizatorów dzienników, zobacz Obsługiwane zapory i serwery proxy.

Cloud App Security wersja 204

27 czerwca 2021 r.

-

Łączniki aplikacji Slack i OneLogin dostępne w publicznej wersji zapoznawczej

Nowe łączniki aplikacji są teraz dostępne dla usług Slack i OneLogin w publicznej wersji zapoznawczej. Teraz możesz połączyć firmę Microsoft Cloud App Security z usługą Slack i usługą OneLogin, aby monitorować i chronić użytkowników i działania. Aby uzyskać więcej informacji, zobacz Connect Slack and Connect OneLogin ( Łączenie usługi Slack i łączenie z usługą OneLogin).

Cloud App Security wersja 203

13 czerwca 2021 r.

Uwidacznianie zweryfikowanego wydawcy wskazującego w aplikacjach OAuth usługi O365

Cloud App Security teraz sprawdza, czy wydawca aplikacji OAuth platformy Microsoft 365 został zweryfikowany przez firmę Microsoft w celu umożliwienia wyższego zaufania aplikacji. Ta funkcja jest wdrażana stopniowo. Aby uzyskać więcej informacji, zobacz Praca ze stroną aplikacji OAuth.Azure administrator Cloud App Security usługi Active Directory

Do Azure usługi Active Directory (Azure AD) dodano rolę administratora Cloud App Security, dzięki czemu przypisanie funkcji administratora globalnego może Cloud App Security samodzielnie za pośrednictwem Azure AD. Aby uzyskać więcej informacji, zobacz Microsoft 365 i Azure AD role z dostępem do Cloud App Security.Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Eksportowanie niestandardowych domen tagów i aplikacji dla odnalezionej aplikacji

Eksportowanie do pliku CSV na stronie odnalezionych aplikacji obejmuje teraz niestandardowe tagi aplikacji aplikacji i skojarzone domeny internetowe. Aby uzyskać więcej informacji, zobacz Praca z odnalezionymi aplikacjami.Ważna

Rozszerzony adres URL serwera proxy dla kontroli dostępu (stopniowe wdrażanie)

Od początku lipca 2021 r. zmienimy punkt końcowy dostępu z<mcas-dc-id>.access-control.cas.msnaaccess.mcas.ms. Upewnij się, że reguły urządzeń sieciowych zostały zaktualizowane przed końcem czerwca, ponieważ może to prowadzić do problemów z dostępem. Aby uzyskać więcej informacji, zobacz Kontrola dostępu i sesji

Cloud App Security wersji 200, 201 i 202

30 maja 2021 r.

-

Kontekst uwierzytelniania (uwierzytelnianie krokowe) w publicznej wersji zapoznawczej

Dodaliśmy możliwość ochrony użytkowników pracujących z zastrzeżonymi i uprzywilejowanymi zasobami, wymagając ponownej oceny Azure AD zasad dostępu warunkowego w sesji. Jeśli na przykład zostanie wykryta zmiana adresu IP, ponieważ pracownik w wysoce wrażliwej sesji został przeniesiony z biura do kawiarni na dole, krok w górę można skonfigurować do ponownego uwierzytelnienia tego użytkownika. Aby uzyskać więcej informacji, zobacz Wymagaj uwierzytelniania krokowego (kontekstu uwierzytelniania) w przypadku ryzykownych akcji.

Cloud App Security wersja 199

18 kwietnia 2021 r.

Dostępność pulpitu nawigacyjnego usługi Service Health

Ulepszony pulpit nawigacyjny Cloud App Security Service Health jest teraz dostępny w portalu Administracja Microsoft 365 dla użytkowników z uprawnieniami Monitorowanie kondycji usługi. Dowiedz się więcej o rolach Administracja Microsoft 365. Na pulpicie nawigacyjnym można skonfigurować powiadomienia umożliwiające odpowiednim użytkownikom aktualizowanie bieżącego stanu Cloud App Security. Aby dowiedzieć się, jak skonfigurować powiadomienia e-mail i dodatkowe informacje o pulpicie nawigacyjnym, zobacz Jak sprawdzić kondycję usługi Microsoft 365.Obsługa usługi AIP jest przestarzała

Zarządzanie etykietami z portalu Azure Information Protection (klasycznego) jest przestarzałe od 1 kwietnia 2021 r. Klienci bez rozszerzonej pomocy technicznej usługi AIP powinni migrować etykiety do Microsoft Purview Information Protection, aby nadal używać etykiet poufności w Cloud App Security. Bez migracji do Microsoft Purview Information Protection lub rozszerzonej obsługi usługi AIP zasady plików z etykietami poufności zostaną wyłączone. Aby uzyskać więcej informacji, zobacz Understanding Unified Labeling migration (Omówienie migracji ujednoliconego etykietowania).Ukończono wdrażanie usługi DLP niemal w czasie rzeczywistym dla usług Dropbox, ServiceNow, AWS i Salesforce

Nowe skanowanie plików niemal w czasie rzeczywistym jest dostępne w usługach Dropbox, ServiceNow i Salesforce. Nowe odnajdywanie zasobników S3 w czasie niemal rzeczywistym jest dostępne na platformie AWS. Aby uzyskać więcej informacji, zobacz Łączenie aplikacji.Publiczna wersja zapoznawcza dla zastępowania etykiet poufności uprawnień

Cloud App Security obsługuje zastępowanie etykiet poufności dla plików oznaczonych etykietami poza Cloud App Security. Aby uzyskać więcej informacji, zobacz Jak zintegrować usługę Microsoft Purview z usługą Defender for Cloud Apps.Rozszerzone zaawansowane zdarzenia wyszukiwania zagrożeń

Rozszerzyliśmy dostępne zdarzenia w Cloud App Security. Microsoft Defender XDR Zaawansowane wyszukiwanie zagrożeń obejmuje teraz dane telemetryczne z usług Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype dla firm i Power Automate, a także Exchange Online i Teams, które były dostępne do tej pory. Aby uzyskać więcej informacji, zobacz Aplikacje i usługi.

Cloud App Security wersja 198

Wydany 4 kwietnia 2021 r.

Wykluczenie Azure grup usługi Active Directory z odnajdywania

Dodaliśmy możliwość wykluczania odnalezionych jednostek na podstawie zaimportowanych Azure grup usługi Active Directory. Wyłączenie grup Azure AD spowoduje ukrycie wszystkich danych związanych z odnajdywaniem dla wszystkich użytkowników w tych grupach. Aby uzyskać więcej informacji, zobacz Wykluczanie jednostek.Obsługa łącznika interfejsu API dla wersji ServiceNow Orlando i Paris

Dodaliśmy obsługę łącznika interfejsu API usługi ServiceNow do wersji Orlando i Paris. Aby uzyskać więcej informacji, zobacz Łączenie usługi ServiceNow z usługą Microsoft Cloud App Security.Zawsze stosuj wybraną akcję, nawet jeśli nie można skanować danych

Dodaliśmy nowe pole wyboru do zasad sesji , które traktuje wszystkie dane, których nie można skanować jako zgodne z zasadami.Uwaga

Powiadomienie o wycofaniu: ta funkcja zastępuje zarówno opcję Traktuj zaszyfrowane jako zgodne, jak i traktuj pliki, których nie można zeskanować jako zgodne, oprócz dodawania nowych funkcji. Nowe zasady będą domyślnie zawierać nowe pole wyboru, które zostanie domyślnie anulowane. Istniejące zasady zostaną zmigrowane do nowego pola wyboru 30 maja. Zasady z wybraną opcją lub obiema opcjami będą miały domyślnie wybraną nową opcję; wszystkie inne zasady będą miały to anulowane zaznaczenie.

Cloud App Security wersja 197

Wydany 21 marca 2021 r.

Powiadomienie o wycofaniu strony stanu

29 kwietnia Cloud App Security wycofa stronę stanu kondycji usługi, zastępując ją pulpitem nawigacyjnym kondycji usługi w portalu Administracja Microsoft 365. Zmiana jest zgodna Cloud App Security z innymi usługami firmy Microsoft i zapewnia ulepszone omówienie usługi.Uwaga

Dostęp do pulpitu nawigacyjnego mogą uzyskiwać tylko użytkownicy z uprawnieniami Monitorowanie kondycji usługi . Aby uzyskać więcej informacji, zobacz: Role administratora — informacje.

Na pulpicie nawigacyjnym można skonfigurować powiadomienia umożliwiające odpowiednim użytkownikom aktualizowanie bieżącego stanu Cloud App Security. Aby dowiedzieć się, jak skonfigurować powiadomienia e-mail i dodatkowe informacje dotyczące pulpitu nawigacyjnego, zobacz Jak sprawdzić kondycję usługi Microsoft 365.

Link zgody aplikacji OAuth

Dodaliśmy możliwość określaniazakresia do określonych działań zgody aplikacji OAuth bezpośrednio z poziomu widoku aplikacji OAuth. Aby uzyskać więcej informacji, zobacz Jak zbadać podejrzane aplikacje OAuth.

Cloud App Security wersji 195 i 196

Wydany 7 marca 2021 r.

Rozszerzone odnajdywanie w tle it za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender

Dodatkowo ulepszyliśmy integrację usługi Defender for Endpoint przy użyciu ulepszonych sygnałów dla agenta usługi Defender, zapewniając dokładniejsze odnajdywanie aplikacji i kontekst użytkownika organizacyjnego.Aby skorzystać z najnowszych ulepszeń, upewnij się, że punkty końcowe organizacji zostały zaktualizowane o najnowsze aktualizacje Windows 10:

- KB4601383: Windows 10, wersja 1809

- KB4601380: Windows 10, wersja 1909

- KB4601382: Windows 10, wersja 20H2, wersja 21H1 Insider

Konfigurowalny okres istnienia sesji

Umożliwiamy klientom skonfigurowanie krótszego okresu istnienia sesji dla kontroli aplikacji dostępu warunkowego. Domyślnie sesje obsługiwane przez Cloud App Security mają maksymalny okres istnienia wynoszący 14 dni. Aby uzyskać więcej informacji na temat skracania okresów istnienia sesji, skontaktuj się z nami pod adresem mcaspreview@microsoft.com.

Cloud App Security wersji 192, 193 i 194

Wydany 7 lutego 2021 r.

Aktualizacje do strony Zasady

Zaktualizowaliśmy stronę Zasady , dodając kartę dla każdej kategorii zasad. Dodaliśmy również kartę Wszystkie zasady , aby udostępnić pełną listę wszystkich zasad. Aby uzyskać więcej informacji na temat kategoryzacji zasad, zobacz Typy zasad.Rozszerzony eksport aplikacji OAuth platformy Microsoft 365

Ulepszyliśmy eksport działań aplikacji OAuth platformy Microsoft 365 do pliku CSV przy użyciu adresu URL przekierowania aplikacji OAuth. Aby uzyskać więcej informacji na temat eksportowania działań aplikacji OAuth, zobacz Inspekcja aplikacji OAuth.Aktualizacje do interfejsu portalu

W najbliższych miesiącach Cloud App Security aktualizuje interfejs użytkownika, aby zapewnić bardziej spójne środowisko w portalach zabezpieczeń platformy Microsoft 365. Dowiedz się więcej

Cloud App Security wersji 189, 190 i 191

Wydany 10 stycznia 2021 r.

Nowa wersja modułu zbierającego dzienniki

Uaktualniony moduł zbierający dzienniki na potrzeby odnajdywania w tle it jest teraz dostępny. Zawiera następujące aktualizacje:- Uaktualniliśmy naszą wersję Pure-FTPd do najnowszej wersji: 1.0.49. Protokół TLS < 1.2 jest teraz domyślnie wyłączony.

- Wyłączyliśmy funkcję ramek "zliczanie oktetów" w dzienniku RSyslog, aby zapobiec przetwarzaniu zakończonemu niepowodzeniem.

Aby uzyskać więcej informacji, zobacz Konfigurowanie automatycznego przekazywania dzienników dla raportów ciągłych.

Nowe wykrywanie anomalii: podejrzane dodawanie poświadczeń do aplikacji OAuth

Rozszerzyliśmy wykrywanie anomalii o podejrzane dodawanie uprzywilejowanych poświadczeń do aplikacji OAuth. Nowe wykrywanie jest teraz dostępne w trybie out-of-the-box i jest automatycznie włączone. Wykrycie może wskazywać, że osoba atakująca naruszyła bezpieczeństwo aplikacji i używa jej do złośliwego działania. Aby uzyskać więcej informacji, zobacz Nietypowe dodawanie poświadczeń do aplikacji OAuth.Rozszerzone inspekcje dla działań odnajdywania IT w tle

Zaktualizowaliśmy inspekcję dla działań IT w tle w celu uwzględnienia akcji wykonywanych przez administratorów. Następujące nowe działania są teraz dostępne w dzienniku aktywności i mogą być używane jako część środowiska Cloud App Security badania.- Tagowanie lub usuwanie opóźnień aplikacji

- Tworzenie, aktualizowanie lub usuwanie modułów zbierających dzienniki

- Tworzenie, aktualizowanie lub usuwanie źródeł danych

Nowe punkty końcowe interfejsu API REST wzbogacania danych

Dodaliśmy następujące punkty końcowe interfejsu API wzbogacania danych , dzięki czemu można w pełni zarządzać zakresami adresów IP przy użyciu interfejsu API. Skorzystaj z naszego przykładowego skryptu zarządzania , aby ułatwić rozpoczęcie pracy. Aby uzyskać więcej informacji na temat zakresów, zobacz Praca z zakresami i tagami adresów IP.

Aktualizacje wykonane w 2020 r.

Uwaga

Nazwy produktów ochrony przed zagrożeniami od firmy Microsoft ulegają zmianie. Przeczytaj więcej na ten temat i inne aktualizacje tutaj. Będziemy używać nowych nazw w przyszłych wersjach.

Cloud App Security wersji 187 i 188

Wydany 22 listopada 2020 r.

Nowa integracja z usługą Shadow IT z aplikacją Menlo Security

Dodaliśmy natywną integrację z usługą Menlo Security, zapewniając wgląd w funkcje it w tle w zakresie używania aplikacji i kontroli dostępu do aplikacji. Aby uzyskać więcej informacji, zobacz Integrowanie Cloud App Security z usługą Menlo Security.Nowy analizator dzienników usługi Cloud Discovery WatchGuard

Cloud App Security cloud discovery analizuje szeroką gamę dzienników ruchu w celu klasyfikacji i oceniania aplikacji. Teraz usługa Cloud Discovery zawiera wbudowany analizator dzienników do obsługi formatu WatchGuard. Aby uzyskać listę obsługiwanych analizatorów dzienników, zobacz Obsługiwane zapory i serwery proxy.Nowe uprawnienie dla roli administratora globalnego usługi Cloud Discovery

Cloud App Security umożliwia teraz użytkownikom z rolą administratora globalnego usługi Cloud Discovery tworzenie tokenów interfejsu API i używanie wszystkich interfejsów API związanych z usługą Cloud Discovery. Aby uzyskać więcej informacji na temat roli, zobacz Wbudowane role administratora Cloud App Security.Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Suwak o zwiększonej czułości: Niemożliwe podróże

Zaktualizowaliśmy suwak poufności dla niemożliwych podróży, aby skonfigurować różne poziomy poufności dla różnych zakresów użytkowników, co pozwala na lepszą kontrolę nad wiernością alertów dla zakresów użytkowników. Można na przykład zdefiniować wyższy poziom poufności dla administratorów niż dla innych użytkowników w organizacji. Aby uzyskać więcej informacji na temat tych zasad wykrywania anomalii, zobacz Niemożliwe podróże.Rozszerzony sufiks adresu URL serwera proxy dla kontrolek sesji (stopniowe wdrażanie)

7 czerwca 2020 r. zaczęliśmy stopniowo wprowadzać rozszerzone mechanizmy kontroli sesji serwera proxy, aby używać jednego ujednoliconego sufiksu, który nie obejmuje nazwanych regionów. Na przykład użytkownicy widzą<AppName>.mcas.mssufiks zamiast<AppName>.<Region>.cas.ms. Jeśli rutynowo blokujesz domeny w urządzeniach sieciowych lub bramach, upewnij się, że zezwalasz na listę wszystkich domen wymienionych w obszarze Kontrola dostępu i sesji.

Cloud App Security wersji 184, 185 i 186

Wydany 25 października 2020 r.

Nowe ulepszone środowisko monitorowania alertów i zarządzania nimi

W ramach naszych ciągłych ulepszeń monitorowania alertów i zarządzania nimi strona alertów Cloud App Security została ulepszona w oparciu o Twoją opinię. W rozszerzonym środowisku stany Rozwiązane i Odrzucone są zastępowane stanem Zamknięte typem rozwiązania. Dowiedz się więcejNowe globalne ustawienie ważności dla sygnałów wysyłanych do Microsoft Defender dla punktów końcowych

Dodaliśmy możliwość ustawienia globalnej ważności sygnałów wysyłanych do Ochrona punktu końcowego w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zobacz Jak zintegrować Ochrona punktu końcowego w usłudze Microsoft Defender z Cloud App Security.Nowy raport zaleceń dotyczących zabezpieczeń

Cloud App Security zapewnia oceny konfiguracji zabezpieczeń dla Azure, usług Amazon Web Services (AWS) i Google Cloud Platform (GCP), co zapewnia wgląd w luki w konfiguracji zabezpieczeń w środowisku wielochmurowym. Teraz możesz eksportować szczegółowe raporty zaleceń dotyczących zabezpieczeń, aby ułatwić monitorowanie, zrozumienie i dostosowywanie środowisk w chmurze w celu lepszej ochrony organizacji. Aby uzyskać więcej informacji na temat eksportowania raportu, zobacz Raport zaleceń dotyczących zabezpieczeń.Rozszerzony sufiks adresu URL serwera proxy dla kontrolek sesji (stopniowe wdrażanie)

7 czerwca 2020 r. zaczęliśmy stopniowo wprowadzać rozszerzone mechanizmy kontroli sesji serwera proxy, aby używać jednego ujednoliconego sufiksu, który nie obejmuje nazwanych regionów. Na przykład użytkownicy widzą<AppName>.mcas.mssufiks zamiast<AppName>.<Region>.cas.ms. Jeśli rutynowo blokujesz domeny w urządzeniach sieciowych lub bramach, upewnij się, że zezwalasz na listę wszystkich domen wymienionych w obszarze Kontrola dostępu i sesji.Aktualizacje do katalogu aplikacji w chmurze

Wprowadziliśmy następujące aktualizacje katalogu aplikacji w chmurze:- Usługa Teams Administracja Center została zaktualizowana jako aplikacja autonomiczna

- Nazwa centrum Administracja Microsoft 365 została zmieniona na Portal pakietu Office

Aktualizacja terminologii

Zaktualizowaliśmy termin maszyna do urządzenia w ramach ogólnego wysiłku firmy Microsoft w celu dostosowania terminologii między produktami.

Cloud App Security wersji 182 i 183

Wydany 6 września 2020 r.

-

Kontrola dostępu i sesji dla Azure Portal ogólnej dostępności

Kontrola dostępu warunkowego aplikacji dla Azure Portal jest teraz ogólnie dostępna. Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.

Cloud App Security wersja 181

Wydany 9 sierpnia 2020 r.

Nowy analizator dziennika zabezpieczeń usługi Cloud Discovery Menlo

Cloud App Security cloud discovery analizuje szeroką gamę dzienników ruchu w celu klasyfikacji i oceniania aplikacji. Teraz usługa Cloud Discovery zawiera wbudowany analizator dzienników do obsługi formatu CEF usługi Menlo Security. Aby uzyskać listę obsługiwanych analizatorów dzienników, zobacz Obsługiwane zapory i serwery proxy.Azure nazwa odnajdywania aplikacji w chmurze usługi Active Directory (AD) jest wyświetlana w portalu

W przypadku licencji Azure AD P1 i P2 zaktualizowaliśmy nazwę produktu w portalu do usługi Cloud App Discovery. Dowiedz się więcej o usłudze Cloud App Discovery.

Cloud App Security wersji 179 i 180

Wydany 26 lipca 2020 r.

Nowe wykrywanie anomalii: podejrzane działania pobierania pliku aplikacji OAuth

Rozszerzyliśmy wykrywanie anomalii o podejrzane działania pobierania przez aplikację OAuth. Nowe wykrywanie jest teraz dostępne w wersji out-of-the-box i automatycznie włączone, aby otrzymywać alerty, gdy aplikacja OAuth pobiera wiele plików z programu Microsoft SharePoint lub Microsoft OneDrive w sposób nietypowy dla użytkownika.Ulepszenia wydajności przy użyciu buforowania serwera proxy dla kontrolek sesji (stopniowe wdrażanie)

Wprowadziliśmy dodatkowe ulepszenia wydajności kontrolek sesji, ulepszając nasze mechanizmy buforowania zawartości. Ulepszona usługa jest jeszcze bardziej usprawniona i zapewnia większą czas odpowiedzi podczas korzystania z kontrolek sesji. Kontrolki sesji nie buforują zawartości prywatnej, dostosowując się do odpowiednich standardów, aby buforować tylko zawartość udostępnioną (publiczną). Aby uzyskać więcej informacji, zobacz Jak działa kontrola sesji.Nowa funkcja: Zapisywanie zapytań konfiguracji zabezpieczeń

Dodaliśmy możliwość zapisywania zapytań dla naszych filtrów pulpitu nawigacyjnego konfiguracji zabezpieczeń dla usług Azure, Amazon Web Services (AWS) i Google Cloud Platform (GCP). Może to jeszcze bardziej ułatwić przyszłe badania przez ponowne użycie typowych zapytań. Dowiedz się więcej o zaleceniach dotyczących konfiguracji zabezpieczeń.Ulepszone alerty wykrywania anomalii

Rozszerzyliśmy informacje dotyczące alertów wykrywania anomalii, aby uwzględnić mapowanie na odpowiednią taktykę&CK MITRE ATT. To mapowanie pomaga zrozumieć fazę i wpływ ataku oraz pomóc w badaniu. Dowiedz się więcej na temat sposobu badania alertów wykrywania anomalii.Ulepszona logika wykrywania: działanie oprogramowania wymuszającego okup

Zaktualizowaliśmy logikę wykrywania działania ransomware, aby zapewnić lepszą dokładność i mniejszą liczbę alertów. Aby uzyskać więcej informacji na temat tych zasad wykrywania anomalii, zobacz Działanie wymuszania okupu.Raporty dotyczące stanu zabezpieczeń tożsamości: widoczność tagów

Dodaliśmy tagi jednostek do raportów Identity Security Posture, zapewniając dodatkowe szczegółowe informacje o jednostkach. Na przykład tag Poufne może pomóc w zidentyfikowaniu ryzykownych użytkowników i określeniu priorytetów badań. Dowiedz się więcej o badaniu ryzykownych użytkowników.

Cloud App Security wersja 178

Wydany 28 czerwca 2020 r.

Nowe konfiguracje zabezpieczeń dla platformy Google Cloud Platform (stopniowe wdrażanie)

Rozszerzyliśmy nasze wielochmurowe konfiguracje zabezpieczeń, aby udostępniać zalecenia dotyczące zabezpieczeń dla platformy Google Cloud Platform w oparciu o test porównawczy GCP CIS. Dzięki tej nowej funkcji Cloud App Security zapewnia organizacjom jeden widok monitorowania stanu zgodności na wszystkich platformach w chmurze, w tym Azure subskrypcji, kont platformy AWS, a teraz projektów GCP.Ogólna dostępność nowych łączników aplikacji

Dodaliśmy następujące łączniki aplikacji do naszego portfolio ogólnie dostępnych łączników interfejsu API, co zapewnia lepszy wgląd w sposób użycia aplikacji w organizacji i kontrolę nad nimi:Nowa ogólna dostępność wykrywania złośliwego oprogramowania w czasie rzeczywistym

Rozszerzyliśmy kontrolki sesji w celu wykrywania potencjalnego złośliwego oprogramowania przy użyciu usługi Microsoft Threat Intelligence podczas przekazywania lub pobierania plików. Nowe wykrywanie jest teraz ogólnie dostępne i można je skonfigurować do automatycznego blokowania plików zidentyfikowanych jako potencjalne złośliwe oprogramowanie. Aby uzyskać więcej informacji, zobacz Blokuj złośliwe oprogramowanie podczas przekazywania lub pobierania.Rozszerzone mechanizmy kontroli dostępu i sesji z dowolnym ogólną dostępnością dostawcy tożsamości

Obsługa kontroli dostępu i sesji dla aplikacji SAML skonfigurowanych z dowolnym dostawcą tożsamości jest teraz ogólnie dostępna. Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.Ulepszenia badania ryzykownych maszyn

Cloud App Security umożliwia identyfikowanie ryzykownych maszyn w ramach badania odnajdywania it w tle. Teraz dodaliśmy poziom ryzyka Microsoft Defender Advanced Threat Protection Machine do strony maszyn, dając analitykom większy kontekst podczas badania maszyn w organizacji. Aby uzyskać więcej informacji, zobacz Badanie urządzeń w Cloud App Security.Nowa funkcja: Samoobsługowe wyłączanie łącznika aplikacji (stopniowe wdrażanie)

Dodaliśmy możliwość wyłączania łączników aplikacji bezpośrednio w Cloud App Security. Aby uzyskać więcej informacji, zobacz Wyłączanie łączników aplikacji.

Cloud App Security wersja 177

Wydany 14 czerwca 2020 r.

Nowe wykrywanie złośliwego oprogramowania w czasie rzeczywistym (wersja zapoznawcza, stopniowe wdrażanie)

Rozszerzyliśmy kontrolki sesji w celu wykrywania potencjalnego złośliwego oprogramowania przy użyciu usługi Microsoft Threat Intelligence podczas przekazywania lub pobierania plików. Nowe wykrywanie jest teraz dostępne w wersji out-of-the-box i można je skonfigurować do automatycznego blokowania plików zidentyfikowanych jako potencjalne złośliwe oprogramowanie. Aby uzyskać więcej informacji, zobacz Blokuj złośliwe oprogramowanie podczas przekazywania lub pobierania.Obsługa nowego tokenu dostępu dla kontroli dostępu i sesji

Dodaliśmy możliwość traktowania tokenów dostępu i żądań kodu jako nazw logowania podczas dołączania aplikacji w celu uzyskania dostępu i kontroli sesji. Aby użyć tokenów, wybierz ikonę koła zębatego ustawień, wybierz pozycję Kontrola dostępu warunkowego aplikacji, edytuj odpowiednią aplikację (menu > z trzema kropkami Edytuj aplikację), wybierz pozycję Traktuj token dostępu i żądania kodu jako identyfikatory logowania aplikacji, a następnie wybierz pozycję Zapisz. Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.Rozszerzony sufiks adresu URL serwera proxy dla kontrolek sesji (stopniowe wdrażanie)

7 czerwca 2020 r. zaczęliśmy stopniowo wprowadzać rozszerzone mechanizmy kontroli sesji serwera proxy, aby używać jednego ujednoliconego sufiksu, który nie obejmuje nazwanych regionów. Na przykład użytkownicy widzą<AppName>.mcas.mssufiks zamiast<AppName>.<Region>.cas.ms. Jeśli rutynowo blokujesz domeny w urządzeniach sieciowych lub bramach, upewnij się, że zezwalasz na listę wszystkich domen wymienionych w obszarze Kontrola dostępu i sesji.Nowa dokumentacja

Cloud App Security dokumentacja została rozszerzona o następującą nową zawartość:- Korzystanie z interfejsu API REST Cloud App Security: poznaj nasze możliwości interfejsu API i rozpocznij integrację aplikacji z Cloud App Security.

- Badanie alertów wykrywania anomalii: zapoznaj się z dostępnymi alertami UEBA, ich znaczeniem, zidentyfikowaniem ryzyka, jakie stwarzają, zrozumieniem zakresu naruszenia oraz akcją, którą można podjąć w celu skorygowania sytuacji.

Cloud App Security wersja 176

Wydany 31 maja 2020 r.

Nowa funkcja prywatności działań

Zwiększyliśmy możliwość szczegółowego określania użytkowników, których chcesz monitorować, dzięki możliwości tworzenia działań jako prywatnych. Ta nowa funkcja umożliwia określanie użytkowników na podstawie członkostwa w grupie, których działania będą domyślnie ukryte. Tylko autoryzowani administratorzy mogą wybrać opcję wyświetlania tych działań prywatnych, przy czym każde wystąpienie jest poddawane inspekcji w dzienniku nadzoru. Aby uzyskać więcej informacji, zobacz Prywatność działań.Nowa integracja z galerią usługi Azure Active Directory (Azure AD)