Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Op deze pagina vindt u informatie over functies, oplossingen en afschaffingen die ouder zijn dan zes maanden. Lees wat er nieuw is in Defender voor Cloud voor de nieuwste updates.

February 2025

| Date | Category | Update |

|---|---|---|

| February 27 | Change | Verbeterde weergave van AWS EC2-resourcenaam |

| February 27 | GA | Scannen op malware op aanvraag in Microsoft Defender voor Storage |

| February 27 | GA | Defender for Storage biedt malwarescanning voor blobs tot 50 GB |

| February 23 | Preview | Agentloze kwetsbaarheidsbeoordeling onafhankelijk van containerregisters voor AKS-runtimecontainers (preview) |

| February 23 | Preview | Dashboard voor gegevens en AI-beveiliging (preview) |

| February 19 | Preview | MDC Cost Calculator (preview) |

| February 19 | Preview | 31 nieuwe en verbeterde dekking van regelgevingsstandaarden voor meerdere clouds |

Verbeterde weergave van de AWS EC2-resourcenaam

27 februari 2025

Geschatte datum voor wijziging: Maart 2025

We verbeteren hoe resourcenamen worden weergegeven voor AWS EC2-exemplaren in ons platform. If an EC2 instance has a "name" tag defined, the Resource Name field will now display the value of that tag. If no "name" tag is present, the Resource Name field will continue to show the instance ID as before. The Resource ID will still be available in the Resource ID field for reference.

Met behulp van de EC2-tag 'name' kunt u uw resources eenvoudig identificeren met aangepaste, betekenisvolle namen in plaats van id's. Hierdoor kunt u sneller specifieke exemplaren vinden en beheren, waardoor u minder tijd en moeite hebt besteed aan het zoeken of kruisverwijzingen van exemplaardetails.

Scannen op malware op aanvraag in Microsoft Defender voor Storage

27 februari 2025

Scannen op malware op aanvraag in Microsoft Defender for Storage, nu in algemene beschikbaarheid, maakt het scannen van bestaande blobs in Azure Storage-accounts mogelijk wanneer dat nodig is. Scans kunnen worden gestart vanuit de gebruikersinterface van Azure Portal of via de REST API, ondersteuning voor automatisering via Logic Apps, Automation-playbooks en PowerShell-scripts. Deze functie maakt gebruik van Microsoft Defender Antivirus met de nieuwste malwaredefinities voor elke scan en biedt vooraf kostenramingen in Azure Portal voordat u gaat scannen.

Use cases:

- Incident response: Scan specific storage accounts after detecting suspicious activity.

- Security baseline: Scan all stored data when first enabling Defender for Storage.

- Compliance: Set automation to schedule scans that help meet regulatory and data protection standards.

Zie Scannen op malware op aanvraag voor meer informatie.

Defender for Storage-malware-scans voor blobs tot 50 GB

27 februari 2025

Defender for Storage-malwarescans ondersteunen nu blobs van maximaal 50 GB (voorheen beperkt tot 2 GB).

Houd er rekening mee dat voor opslagaccounts waarbij grote blobs worden geüpload, de verhoogde blobgroottelimiet leidt tot hogere maandelijkse kosten.

Als u onverwachte hoge kosten wilt voorkomen, kunt u een geschikte limiet instellen voor het totale aantal GB dat per maand is gescand. Zie Kostenbeheer voor het scannen van malware bij uploaden voor meer informatie.

Agentloze, containerregister-agnostische beoordeling van kwetsbaarheden voor AKS-runtimecontainers (preview)

23 februari 2025

Abonnementen voor Defender for Containers en Defender for Cloud Security Posture Management (CSPM) bevatten nu een agnostische, agentloze kwetsbaarheidsbeoordeling voor containerregisters voor AKS-runtimecontainers. Met deze nieuwe functie wordt de dekking voor beveiligingsevaluatie uitgebreid, zodat deze ook actieve containers omvat met instantie-afbeeldingen uit elk register (dus niet beperkt tot ondersteunde registers), naast het scannen van Kubernetes-add-ons en tools van derden die in uw AKS-clusters worden uitgevoerd. Als u deze functie wilt inschakelen, moet u ervoor zorgen dat het scannen van machines zonder agent is ingeschakeld voor uw abonnement in de instellingen van de Defender voor Cloud-omgeving.

Dashboard voor gegevens en AI-beveiliging (preview)

23 februari 2025

Defender voor Cloud verbetert het gegevensbeveiligingsdashboard om AI-beveiliging op te nemen met het nieuwe gegevens- en AI-beveiligingsdashboard in preview. Het dashboard biedt een gecentraliseerd platform voor het bewaken en beheren van gegevens en AI-resources, samen met de bijbehorende risico's en beveiligingsstatus.

Belangrijke voordelen van het dashboard voor gegevens- en AI-beveiliging zijn:

- Unified view: Gain a comprehensive view of all organizational data and AI resources.

- Data insights: Understand where your data is stored and the types of resources holding it.

- Protection coverage: Assess the protection coverage of your data and AI resources.

- Critical issues: Highlight resources that require immediate attention based on high-severity recommendations, alerts, and attack paths.

- Detectie van gevoelige gegevens: gevoelige gegevensresources zoeken en samenvatten in uw cloud- en AI-assets.

- AI workloads: Discover AI application footprints, including services, containers, data sets, and models.

Meer informatie over het dashboard gegevens- en AI-beveiliging.

MDC Kostenberekenaar (Voorbeeld)

19 februari 2025

We introduceren graag onze nieuwe MDC-kostencalculator om u te helpen eenvoudig de kosten te schatten die zijn gekoppeld aan het beveiligen van uw cloudomgevingen. Dit hulpprogramma is op maat gemaakt om u een duidelijk en nauwkeurig inzicht te geven in uw uitgaven, zodat u effectief kunt plannen en budgetteren.

Waarom de kostencalculator gebruiken?

Onze kostencalculator vereenvoudigt het proces van het schatten van kosten doordat u het bereik van uw beveiligingsbehoeften kunt definiëren. U selecteert de omgevingen en plannen die u wilt inschakelen en de calculator vult automatisch de factureerbare resources voor elk abonnement in, inclusief eventuele toepasselijke kortingen. U krijgt een uitgebreid overzicht van uw potentiële kosten zonder verrassingen.

Key Features:

Scope Definition: Select the plans and environments that interest you. De calculator voert een detectieproces uit om automatisch het aantal factureerbare eenheden voor elk plan per omgeving te vullen.

Automatische en handmatige aanpassingen: met het hulpprogramma kunnen zowel gegevens automatisch worden verzameld als handmatige aanpassingen. U kunt de eenheidshoeveelheid en kortingsniveaus wijzigen om te zien hoe wijzigingen van invloed zijn op de totale kosten.

Uitgebreide kostenraming: de calculator biedt een schatting voor elk plan en een rapport met totale kosten. U krijgt een gedetailleerde uitsplitsing van de kosten, zodat u uw uitgaven gemakkelijker kunt begrijpen en beheren.

Multicloud Support: Our solution works for all supported clouds, ensuring that you get accurate cost estimations regardless of your cloud provider.

Exporteren en delen: Zodra u uw kostenraming hebt, kunt u deze eenvoudig exporteren en delen voor budgetplanning en goedkeuringen.

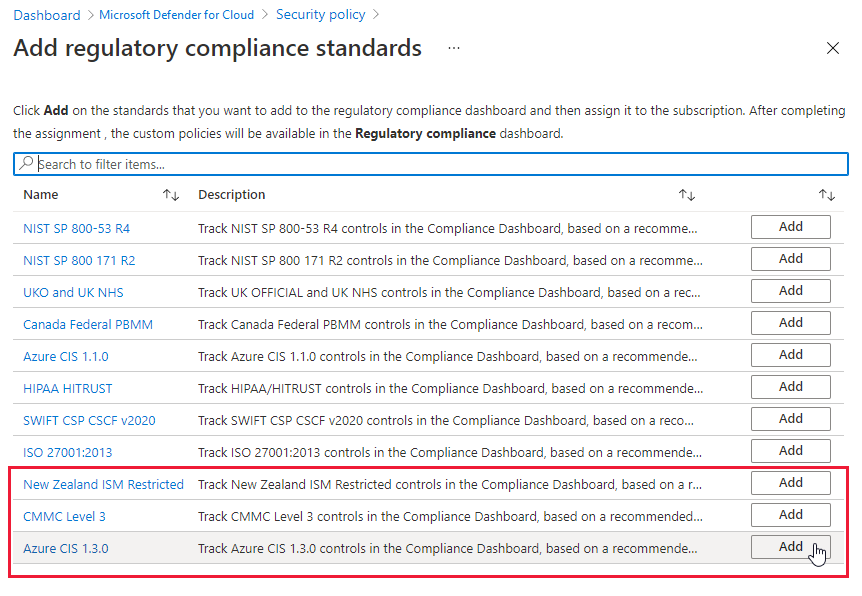

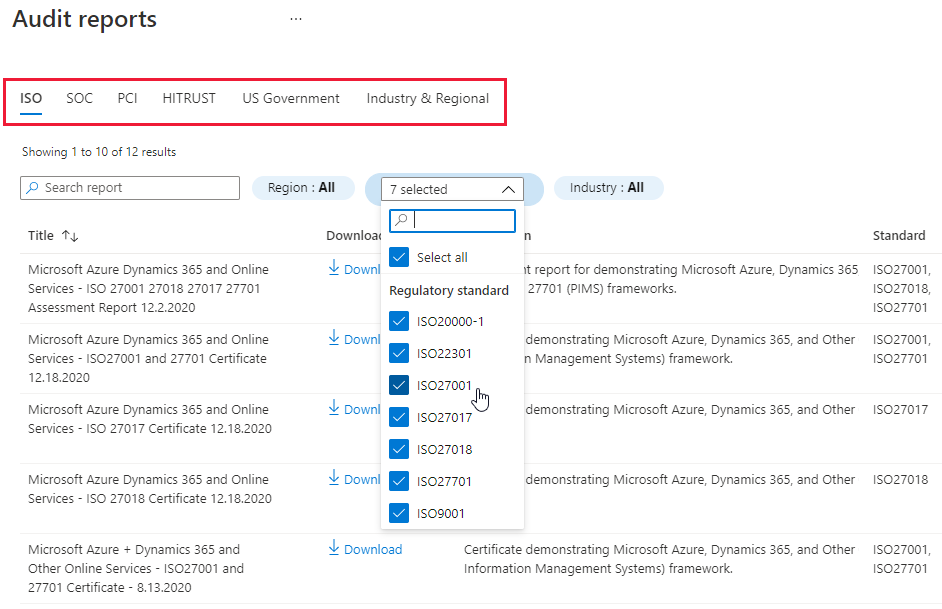

31 nieuwe en verbeterde dekking van regelgevingsstandaarden voor meerdere clouds

19 februari 2025

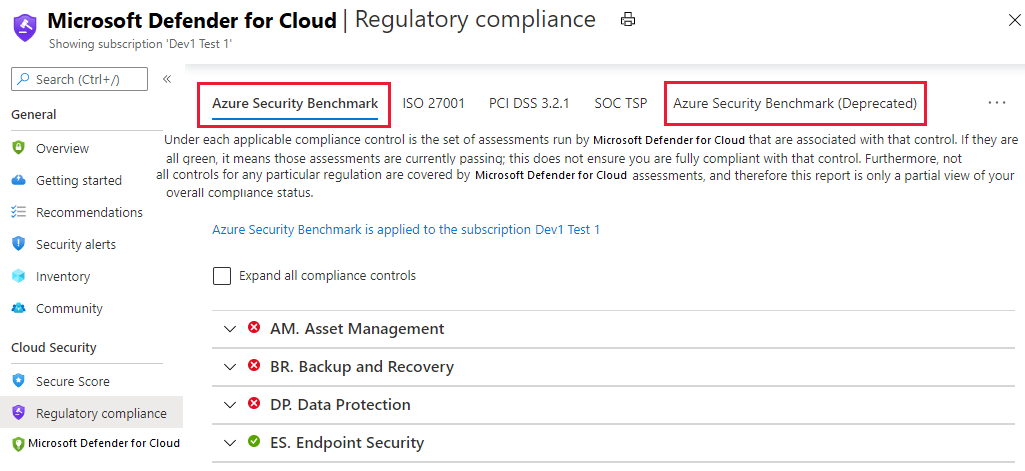

We zijn verheugd om de verbeterde en uitgebreide ondersteuning van meer dan 31 beveiligings- en regelgevingsframeworks in Defender voor Cloud in Azure, AWS & GCP aan te kondigen. Deze verbetering vereenvoudigt het pad naar het bereiken en onderhouden van naleving, vermindert het risico op gegevensschendingen en helpt boetes en reputatieschade te voorkomen.

De nieuwe en verbeterde frameworks zijn:

| Standards | Clouds |

|---|---|

| EU 2022 2555 (NIS2) 2022 | Azure, AWS, GCP |

| Algemene verordening gegevensbescherming van de EU (AVG) 2016 679 | Azure, AWS, GCP |

| NIST CSF v2.0 | Azure, AWS, GCP |

| NIST 800 171 Rev3 | Azure, AWS, GCP |

| NIST SP 800 53 R5.1.1 | Azure, AWS, GCP |

| PCI DSS v4.0.1 | Azure, AWS, GCP |

| CIS AWS Foundations v3.0.0 | AWS |

| CIS Azure Foundations v2.1.0 | Azure |

| CIS-besturingselementen v8.1 | Azure, AWS, GCP |

| CIS GCP Foundations v3.0 | GCP |

| HITRUST CSF v11.3.0 | Azure, AWS, GCP |

| SOC 2023 | Azure, AWS, GCP |

| SWIFT Beveiligingscontrolesysteem voor klanten 2024 | Azure, AWS, GCP |

| ISO IEC 27001:2022 | Azure, AWS, GCP |

| ISO IEC 27002:2022 | Azure, AWS, GCP |

| ISO IEC 27017:2015 | Azure, AWS, GCP |

| CMMC (Cybersecurity Maturity Model Certification) Niveau 2 v2.0 | Azure, AWS, GCP |

| AWS Well Architected Framework 2024 | AWS |

| Canada Federale PBMM 3.2020 | Azure, AWS, GCP |

| APRA CPS 234 2019 | Azure, AWS |

| CSA Cloud Controls Matrix v4.0.12 | Azure, AWS, GCP |

| Cyber Essentials v3.1 | Azure, AWS, GCP |

| Beveiligingsbeleid voor Strafrechtelijke Informatiedienst v5.9.5 | Azure, AWS, GCP |

| FFIEC CAT 2017 | Azure, AWS, GCP |

| Braziliaanse Algemene Wet gegevensbescherming (LGPD) 2018 | Azure |

| NZISM v3.7 | Azure, AWS, GCP |

| Sarbanes Oxley Act 2022 (SOX) | Azure, AWS |

| NCSC Cyber Assurance Framework (CAF) v3.2 | Azure, AWS, GCP |

Hiermee worden de recente releases van CIS Azure Kubernetes Service (AKS) v1.5, CIS Google Kubernetes Engine (GKE) v1.6 en CIS Amazon Elastic Kubernetes Service (EKS) v.15 van enkele maanden geleden toegevoegd.

Meer informatie over het naleving van regelgeving-aanbod van Defender voor Cloud vindt u onder Meer informatie>

January 2025

| Date | Category | Update |

|---|---|---|

| January 30 | GA | Bijwerken om criteria voor containerregisters te scannen |

| January 29 | Change | Verbeteringen voor het scannen van beveiligingsproblemen in containers, mogelijk gemaakt door MDVM |

| January 27 | GA | Machtigingen die zijn toegevoegd aan de GCP-connector ter ondersteuning van AI-platforms |

| January 20 | Change | Verbeteringen voor Linux-baselines-aanbevelingen, aangedreven door GC |

Bijwerken om criteria voor containerregisters te scannen

30 januari 2025

We are updating one of the scan criteria for registry images in the preview recommendation for registry images across all clouds and external registries (Azure, AWS, GCP, Docker, JFrog).

What's Changing?

We scannen momenteel afbeeldingen opnieuw gedurende 90 dagen nadat ze naar een register zijn gepusht. Dit wordt nu gewijzigd om 30 dagen terug te scannen.

Note

Er zijn geen wijzigingen in de gerelateerde GA-aanbevelingen voor beoordeling van kwetsbaarheden in containerregisterafbeeldingen (VA).

Verbeteringen voor het scannen van beveiligingsproblemen in containers, mogelijk gemaakt door MDVM

29 januari 2025

We zijn verheugd om verbeteringen aan te kondigen voor onze scandekking voor beveiligingsproblemen in containers met de volgende updates:

Aanvullende programmeertalen: nu ondersteuning voor PHP, Ruby en Rust.

Uitgebreide Java-taalondersteuning: omvat scannen op geëxplodeerde JAR's.

Verbeterd geheugengebruik: geoptimaliseerde prestaties bij het lezen van grote containerinstallatiekopieënbestanden.

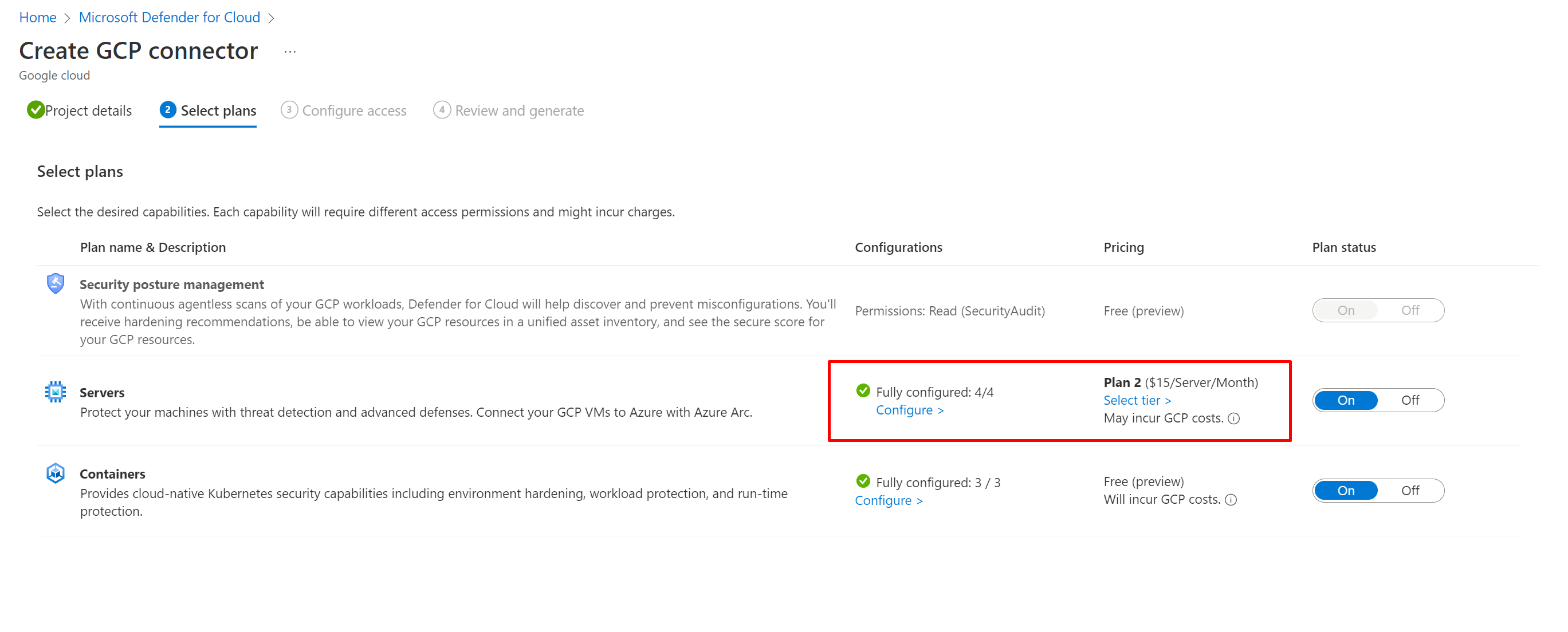

Machtigingen die zijn toegevoegd aan de GCP-connector ter ondersteuning van AI-platforms

27 januari 2025

De GCP-connector heeft nu aanvullende machtigingen ter ondersteuning van het GCP AI Platform (Vertex AI):

- aiplatform.batchPredictionJobs.list

- aiplatform.customJobs.list

- aiplatform.datasets.list

- aiplatform.datasets.get

- aiplatform.endpoints.getIamPolicy

- aiplatform.endpoints.list

- aiplatform.indexEndpoints.list

- aiplatform.indexes.list

- aiplatform.models.list

- aiplatform.models.get

- aiplatform.pipelineJobs.list

- aiplatform.schedules.list

- aiplatform.tuningJobs.list

- discoveryengine.dataStores.list

- discoveryengine.documents.list

- discoveryengine.engines.list

- notebooks.instances.list

Verbeteringen voor de aanbeveling voor Linux-basislijnen, mogelijk gemaakt door GC

20 januari 2025

We verbeteren de nauwkeurigheid en dekking van de Linux-functie Basislijnen (mogelijk gemaakt door GC). In februari ziet u mogelijk wijzigingen, zoals bijgewerkte regelnamen en aanvullende regels. Deze verbeteringen zijn ontworpen om de evaluatie van basislijnen nauwkeuriger en up-to-date te maken. For more information about the changes, please refer to the relevant blog

Sommige van de wijzigingen kunnen extra 'openbare preview'-wijzigingen bevatten. Deze update is nuttig voor u en we willen u op de hoogte houden. Als u wilt, kunt u zich afmelden voor deze aanbeveling door deze uit uw resource te verwijderen of de GC-extensie te verwijderen.

December 2024

| Date | Category | Update |

|---|---|---|

| December 31 | GA | Wijzigingen in het scaninterval van bestaande cloudconnectors |

| December 22 | GA | Update van Microsoft Defender voor Endpoint-clientversie is vereist voor het ontvangen van File Integrity Monitoring (FIM)-ervaring |

| December 17 | Preview | Integreer Defender voor Cloud CLI met populaire CI/CD-hulpprogramma's |

| December 10 | GA | Defender for Cloud Setup-ervaring |

| December 10 | GA | Herziene intervalopties voor Defender voor Cloud scan van een cloudomgeving |

| December 17 | GA | Mogelijkheden voor het scannen van vertrouwelijkheid omvatten nu Azure-bestandsdelen |

Wijzigingen in het scaninterval van bestaande cloudconnectors

31 december 2024

Eerder deze maand is er een update gepubliceerd over de herziene intervalopties van Defender voor Cloud voor het scannen van een cloudomgeving. De instelling voor het scaninterval bepaalt hoe vaak de detectieservices van Defender voor Cloud uw cloudresources scannen. Deze wijziging zorgt voor een evenwichtiger scanproces, het optimaliseren van de prestaties en het minimaliseren van het risico op het bereiken van API-limieten.

Instellingen voor scaninterval voor bestaande AWS- en GCP-cloudconnectors worden bijgewerkt om ervoor te zorgen dat Defender voor Cloud uw cloudomgevingen kan scannen.

De volgende aanpassingen worden aangebracht:

- Intervallen die momenteel tussen 1 en 3 uur zijn ingesteld, worden bijgewerkt naar 4 uur.

- Intervallen die zijn ingesteld op 5 uur, worden bijgewerkt naar 6 uur.

- Intervallen tussen 7 en 11 uur worden bijgewerkt naar 12 uur.

- Intervallen van 13 uur of meer worden bijgewerkt naar 24 uur.

Als u liever een ander scaninterval gebruikt, kunt u cloudconnectors aanpassen met behulp van de pagina omgevingsinstellingen. Deze wijzigingen worden vanaf begin februari 2025 automatisch toegepast op alle klanten en er is geen verdere actie vereist.

Mogelijkheden voor het scannen van gevoeligheid omvatten nu Azure-bestandsdeling.

17 december 2024

De gevoeligheidsscanmogelijkheden voor beveiligingspostuurbeheer (CSPM) van Microsoft Defender for Cloud omvatten nu naast blobcontainers ook Azure-bestandsshares die algemeen beschikbaar zijn.

Vóór deze update zou het inschakelen van het Defender CSPM-plan voor een abonnement automatisch blobcontainers in opslagaccounts scannen op gevoelige gegevens. Met deze update bevat de functie voor gevoeligheidsscans van Defender voor CSPM nu bestandsshares binnen die opslagaccounts. Deze verbetering verbetert de risicoanalyse en bescherming van gevoelige opslagaccounts, waardoor een uitgebreidere analyse van potentiële risico's wordt geboden.

Learn more about sensitivity scanning.

Integreer Defender voor Cloud CLI met populaire CI/CD-hulpprogramma's

Defender voor Cloud CLI-scanintegratie met populaire CI/CD-hulpprogramma's in Microsoft Defender voor Cloud is nu beschikbaar voor openbare preview. De CLI kan nu worden opgenomen in CI/CD-pijplijnen om beveiligingsproblemen in containercode te scannen en te identificeren. Deze functie helpt ontwikkelteams bij het detecteren en aanpakken van beveiligingsproblemen in code tijdens het uitvoeren van pijplijnen. Hiervoor is verificatie vereist voor het Microsoft Defender voor Cloud en wijzigen van het pijplijnscript. Scanresultaten worden geüpload naar Microsoft Defender voor Cloud, zodat beveiligingsteams deze kunnen bekijken en correleren met containers in het containerregister. Deze oplossing biedt continue en geautomatiseerde inzichten om risicodetectie en -respons te versnellen, waardoor beveiliging zonder werkstromen wordt onderbroken.

Use cases:

- Pijplijnscans in CI/CD-hulpprogramma's: beveiligd monitoren van alle pijplijnen die de CLI gebruiken.

- Vroege detectie van beveiligingsproblemen: resultaten worden gepubliceerd in de pijplijn en verzonden naar Microsoft Defender voor Cloud.

- Doorlopende beveiligingsinzichten: houd zichtbaarheid en reageer snel in ontwikkelingscycli zonder de productiviteit te belemmeren.

Zie Defender for Cloud CLI integreren met populaire CI/CD-hulpprogramma's voor meer informatie.

Defender voor Cloud installatieproces

10 december 2024

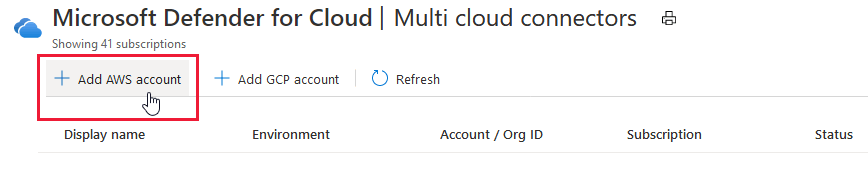

Met de installatie-ervaring kunt u uw eerste stappen starten met Microsoft Defender voor Cloud door cloudomgevingen, zoals cloudinfrastructuur, codeopslagplaatsen en externe containerregisters, te verbinden.

U wordt begeleid bij het instellen van uw cloudomgeving, om uw assets te beschermen met geavanceerde beveiligingsplannen, moeiteloos snelle acties uit te voeren om de beveiligingsdekking op schaal te verhogen, op de hoogte te zijn van connectiviteitsproblemen en op de hoogte te worden gesteld van nieuwe beveiligingsmogelijkheden. U kunt in het menu Defender voor Cloud naar de nieuwe ervaring navigeren door Setup te selecteren.

Herziene intervalopties voor Defender voor Cloud scan van een cloudomgeving

10 december 2024

De scanintervalopties voor cloudconnectors die zijn gekoppeld aan AWS, GCP, Jfrog en DockerHub zijn herzien. Met de functie voor het scaninterval kunt u de frequentie bepalen waarmee de Defender voor Cloud een scan van de cloudomgeving initieert. U kunt het scaninterval instellen op 4, 6, 12 of 24 uur bij het toevoegen of bewerken van een cloudconnector. Het standaardscaninterval voor nieuwe connectors blijft 12 uur.

Voor de ervaring met File Integrity Monitoring (FIM) is een update van de Microsoft Defender voor Eindpunt clientversie vereist.

June, 2025

Vanaf juni 2025 vereist FIM (File Integrity Monitoring) een minimale Defender for Endpoint-clientversie (MDE). Zorg ervoor dat u minimaal de volgende clientversies gebruikt om te blijven profiteren van de FIM-ervaring in Microsoft Defender voor Cloud: voor Windows: 10.8760, voor Linux: 30.124082. Learn more

November 2024

Mogelijkheden voor het scannen van gevoeligheid omvatten nu Azure-bestandsshares (preview)

28 november 2024

Defender voor Cloud's mogelijkheden voor het scannen van beveiligingspostuurbeheer (CSPM) bevatten nu, naast blobcontainers, ook Azure file shares (in de preview-versie).

Vóór deze update zou het inschakelen van het Defender CSPM-plan voor een abonnement automatisch blobcontainers in opslagaccounts scannen op gevoelige gegevens. Met deze update bevat de functie voor gevoeligheidsscans van Defender voor CSPM nu bestandsshares binnen die opslagaccounts. Deze verbetering verbetert de risicoanalyse en bescherming van gevoelige opslagaccounts, waardoor een uitgebreidere analyse van potentiële risico's wordt geboden.

Learn more about sensitivity scanning.

Wijzigingen in toestemmingen voor gevoeligheidslabels

26 november 2024

U hoeft de speciale toestemmingsknop niet meer te selecteren onder de sectie Information Protection op de pagina Labels om te profiteren van aangepaste informatietypen en vertrouwelijkheidslabels die zijn geconfigureerd in de Microsoft 365 Defender-portal of de Microsoft Purview-portal.

Met deze wijziging worden alle aangepaste informatietypen en vertrouwelijkheidslabels automatisch geïmporteerd in de Microsoft Defender voor Cloud-portal.

Meer informatie over instellingen voor gegevensgevoeligheid.

Wijzigingen in vertrouwelijkheidslabels

26 november 2024

Tot voor kort importeerde Defender voor Cloud alle vertrouwelijkheidslabels uit de Microsoft 365 Defender-portal die aan de volgende twee voorwaarden voldeden:

- Vertrouwelijkheidslabels waarvoor hun bereik is ingesteld op 'Items -> Bestanden' of 'Items -> e-mailberichten', onder de sectie 'Definieer het bereik van uw label' in de sectie Information Protection.

- Het vertrouwelijkheidslabel heeft een regel voor automatische labeling geconfigureerd.

Vanaf 26 november 2024 zijn de namen van de vertrouwelijkheidslabelbereiken in de gebruikersinterface (UI) bijgewerkt in zowel de Microsoft 365 Defender-portal als de Microsoft Purview-portal. Defender voor Cloud importeert nu alleen gevoeligheidslabels waaraan het bereik "Bestanden en andere gegevensbronnen" is toegewezen. Defender voor Cloud importeert geen labels meer met het bereik 'E-mails' die op hen zijn toegepast.

Note

Labels die geconfigureerd waren met "Items -> Bestanden" voordat deze wijziging werd doorgevoerd, worden automatisch gemigreerd naar het nieuwe bereik "Bestanden en andere gegevensbestanden."

Meer informatie over het configureren van vertrouwelijkheidslabels.

Defender for Storage-malwarescans voor blobs tot 50 GB (Preview)

25 november 2024

Geschatte datum voor wijziging: 1 december 2024

Vanaf 1 december 2024 biedt Defender for Storage-malwarescans ondersteuning voor blobs tot 50 GB (voorheen beperkt tot 2 GB).

Houd er rekening mee dat voor opslagaccounts waarbij grote blobs worden geüpload, de verhoogde blobgroottelimiet leidt tot hogere maandelijkse kosten.

Als u onverwachte hoge kosten wilt voorkomen, kunt u een geschikte limiet instellen voor het totale aantal gescande GB per maand. Zie Kostenbeheer voor het scannen van malware bij uploaden voor meer informatie.

Bijgewerkte versies van CIS-standaarden voor beheerde Kubernetes-omgevingen en nieuwe aanbevelingen

19 november 2024

Defender voor Cloud's dashboard voor naleving van regelgeving biedt nu bijgewerkte versies van de CIS-standaarden (Center for Internet Security) voor het beoordelen van de beveiligingspostuur van beheerde Kubernetes-omgevingen.

Vanuit het dashboard kunt u de volgende standaarden toewijzen aan uw AWS/EKS/GKE Kubernetes-resources:

- CIS Azure Kubernetes Service (AKS) v1.5.0

- CIS Google Kubernetes Engine (GKE) v1.6.0

- CIS Amazon Elastic Kubernetes Service (EKS) v1.5.0

Om de best mogelijke dekking voor deze standaarden te garanderen, hebben we onze dekking verrijkt door ook 79 nieuwe Kubernetes-gerichte aanbevelingen uit te brengen.

Als u deze nieuwe aanbevelingen wilt gebruiken, wijst u de hierboven vermelde standaarden toe of maakt u een aangepaste standaard en neemt u een of meer van de nieuwe evaluaties hierin op.

Openbare preview van Kubernetes-gebeurtenissen in cloudprocessen bij geavanceerd onderzoek

We kondigen de preview-release van Kubernetes-cloudprocesgebeurtenissen aan bij geavanceerde opsporing. Deze krachtige integratie biedt gedetailleerde informatie over Kubernetes-procesevenementen die plaatsvinden in uw omgevingen met meerdere clouds. U kunt deze gebruiken om bedreigingen te detecteren die kunnen worden waargenomen via procesdetails, zoals schadelijke processen die worden aangeroepen in uw cloudinfrastructuur. For more information, see CloudProcessEvents.

Afschaffing van de byol-functie (Bring Your Own License) in het beheer van beveiligingsproblemen

19 november 2024

Geschatte datum van wijziging:

3 februari 2025: De functie is niet meer beschikbaar voor het onboarden van nieuwe machines en abonnementen.

1 mei 2025: De functie wordt volledig afgeschaft en is niet meer beschikbaar.

Als onderdeel van onze inspanningen om de Defender voor Cloud beveiligingservaring te verbeteren, stroomlijnen we onze oplossingen voor evaluatie van beveiligingsproblemen. We verwijderen de functie Bring Your Own License in Defender voor Cloud. U gaat nu Microsoft Security Exposure Management-connectors gebruiken voor een naadlozere, geïntegreerde en volledige oplossing.

U wordt aangeraden over te stappen op de nieuwe connectoroplossing in Microsoft Security Exposure Management. Ons team is er om u door deze overgang te ondersteunen.

Zie Overzicht van het verbinden van gegevensbronnen in Microsoft Security Exposure Management - Microsoft Security Exposure Management voor meer informatie over het gebruik van de connectors.

Scannen van code zonder agent in Microsoft Defender voor Cloud (preview)

19 november 2024

Scannen van code zonder agent in Microsoft Defender voor Cloud is nu beschikbaar voor openbare preview. Het biedt snelle en schaalbare beveiliging voor alle opslagplaatsen in Azure DevOps-organisaties met één connector. Met deze oplossing kunnen beveiligingsteams beveiligingsproblemen in configuraties voor code en infrastructuur als code (IaC) vinden en oplossen in Azure DevOps-omgevingen. Er zijn geen agents, wijzigingen in pijplijnen of onderbrekingen van werkstromen voor ontwikkelaars vereist, waardoor het instellen en onderhoud eenvoudig is. Het werkt onafhankelijk van pijplijnen voor continue integratie en continue implementatie (CI/CD). De oplossing biedt continue en geautomatiseerde inzichten om risicodetectie en risico-respons te versnellen, en te garanderen dat de beveiliging wordt gehandhaafd zonder werkstromen te onderbreken.

Use cases:

- Organization-wide scanning: You can securely monitor all repositories in Azure DevOps organizations with one connector.

- Vroege detectie van beveiligingsproblemen: Snel code- en IaC-risico's vinden voor proactief risicobeheer.

- Doorlopende beveiligingsinzichten: Houd zichtbaarheid en reageer snel in ontwikkelingscycli zonder dat dit van invloed is op de productiviteit.

Zie Code scannen zonder agent in Microsoft Defender voor Cloud voor meer informatie.

Scannen op malware op aanvraag in Microsoft Defender voor Opslag (Preview)

19 november 2024

Scannen op malware op aanvraag in Microsoft Defender for Storage, nu in openbare preview, maakt het scannen van bestaande blobs in Azure Storage-accounts mogelijk wanneer dat nodig is. Scans kunnen worden gestart vanuit de gebruikersinterface van Azure Portal of via de REST API, ondersteuning voor automatisering via Logic Apps, Automation-playbooks en PowerShell-scripts. Deze functie maakt gebruik van Microsoft Defender Antivirus met de nieuwste malwaredefinities voor elke scan en biedt vooraf kostenramingen in Azure Portal voordat u gaat scannen.

Use cases:

- Incident response: Scan specific storage accounts after detecting suspicious activity.

- Security baseline: Scan all stored data when first enabling Defender for Storage.

- Compliance: Set automation to schedule scans that help meet regulatory and data protection standards.

Zie Scannen op malware op aanvraag voor meer informatie.

Ondersteuning voor JFrog Artifactory-containerregisters door Defender for Containers (Preview)

18 november 2024

Met deze functie wordt de dekking van externe registers van Microsoft Defender for Containers uitgebreid met JFrog Artifactory. Uw JFrog Artifactory-containerinstallatiekopieën worden gescand met behulp van Microsoft Defender Vulnerability Management om beveiligingsrisico's te identificeren en mogelijke beveiligingsrisico's te beperken.

AI-beveiligingspostuurbeheer is nu algemeen beschikbaar (GA)

18 november 2024

Defender voor Cloud's AI-beveiligingspostuurbeheerfuncties zijn nu algemeen beschikbaar (GA).

Defender voor Cloud vermindert het risico voor AI-workloads in meerdere cloudomgevingen door:

Ontdekking van generatieve AI Bill of Materials (AI BOM), waaronder toepassingsonderdelen, gegevens en AI-artefacten van code tot cloud.

Versterking van de beveiligingshouding van generatieve AI-toepassingen met ingebouwde aanbevelingen en door beveiligingsrisico's te identificeren en op te lossen.

Gebruik de analyse van het aanvalspad om risico's te identificeren en op te lossen.

Meer informatie over ai-beveiligingspostuurbeheer.

Bescherming van kritieke activa in Microsoft Defender voor Cloud

18 november 2024

Vandaag kondigen we de algemene beschikbaarheid van kritieke activabeveiliging aan in Microsoft Defender voor Cloud. Met deze functie kunnen beveiligingsbeheerders de 'kroonjuwelen'-resources taggen die het meest essentieel zijn voor hun organisaties, zodat Defender voor Cloud hen het hoogste beschermingsniveau kan bieden en beveiligingsproblemen op deze assets prioriteit kan geven boven alle andere. Meer informatie over bescherming van kritieke assets.

Naast de release voor algemene beschikbaarheid wordt ook ondersteuning geboden voor het taggen van Kubernetes en niet-menselijke identiteitsresources.

Verbeterde bescherming van kritieke activa voor containers

18 november 2024

Kritieke bescherming van activa wordt uitgebreid ter ondersteuning van extra gebruiksscenario's voor containers.

Gebruikers kunnen nu aangepaste regels maken die assets markeren die worden beheerd door Kubernetes (workloads, containers enzovoort) als kritiek op basis van de Kubernetes-naamruimte en/of het Kubernetes-label van de asset.

Net als bij andere kritieke gebruiksscenario's voor assetbeveiliging houdt Defender voor Cloud rekening met de kritieke assetkritiek voor risico prioritering, analyse van aanvalspaden en beveiligingsverkenner.

Verbeteringen voor het detecteren en reageren op containerbedreigingen

18 november 2024

Defender for Cloud biedt een reeks nieuwe functies om SOC-teams in staat te stellen containerbedreigingen in cloudomgevingen aan te pakken met een grotere snelheid en precisie. Deze verbeteringen zijn onder andere Threat Analytics, GoHunt-mogelijkheden, begeleide reactie van Microsoft Security Copilot en cloudeigen responsacties voor Kubernetes-pods.

Introductie van cloudeigen reactieacties voor Kubernetes-pods (preview)

Defender voor Cloud biedt nu reactieacties voor meerdere clouds voor Kubernetes-pods, exclusief toegankelijk vanuit de Defender XDR-portal. Deze mogelijkheden verbeteren de reactie op incidenten voor AKS-, EKS- en GKE-clusters.

Hier volgen nieuwe antwoordacties:

Network Isolation - Instantly block all traffic to a pod, preventing lateral movement and data exfiltration. Vereist configuratie van netwerkbeleid in uw kubernetes-cluster.

Pod Termination - Quickly terminate suspicious pods, stopping malicious activity without disrupting the broader application.

Met deze acties kunnen SOC-teams bedreigingen effectief beheersen in cloudomgevingen.

Bedreigingsanalyserapport voor containers

We introduceren een specifiek Threat Analytics-rapport dat is ontworpen om uitgebreide inzicht te bieden in bedreigingen die gericht zijn op in containers geplaatste omgevingen. Dit rapport biedt SOC-teams inzicht om de nieuwste aanvalspatronen op AKS-, EKS- en GKE-clusters te detecteren en erop te reageren.

Key Highlights:

- Gedetailleerde analyse van de belangrijkste bedreigingen en bijbehorende aanvalstechnieken binnen Kubernetes-omgevingen.

- Bruikbare aanbevelingen om uw cloudeigen beveiligingspostuur te versterken en opkomende risico's te beperken.

GoHunt voor Kubernetes-pods en Azure-resources

GoHunt breidt nu de opsporingsmogelijkheden uit om Kubernetes-pods en Azure-resources op te nemen in de Defender XDR-portal. Deze functie verbetert proactieve opsporing van bedreigingen, waardoor SOC-analisten diepgaande onderzoeken kunnen uitvoeren op cloudeigen workloads.

Key Features:

- Geavanceerde querymogelijkheden voor het detecteren van afwijkingen in Kubernetes-pods en Azure-resources, met uitgebreidere context voor bedreigingsanalyse.

- Naadloze integratie met Kubernetes-entiteiten voor efficiënte opsporing en onderzoek van bedreigingen.

Begeleide reactie van Security Copilot voor Kubernetes-pods

Introductie van begeleide respons voor Kubernetes-pods, een functie die mogelijk wordt gemaakt door Security Copilot. Deze nieuwe mogelijkheid biedt stapsgewijze instructies in realtime, zodat SOC-teams snel en effectief kunnen reageren op containerbedreigingen.

Key Benefits:

- Contextuele antwoordplaybooks die zijn afgestemd op veelvoorkomende Kubernetes-aanvalsscenario's.

- Deskundige, realtime ondersteuning van Security Copilot, die de kennisachterstand overbrugt en een snellere oplossing mogelijk maakt.

Inheemse integratie van API-beveiligingsbeheer binnen Defender CSPM-plan nu in publieke preview

15 november 2024

De mogelijkheden voor api-beveiligingspostuurbeheer (preview) zijn nu opgenomen in het Defender CSPM-plan en kunnen worden ingeschakeld via extensies binnen het plan onder de pagina omgevingsinstellingen. Zie Uw API-beveiligingspostuur verbeteren (preview) voor meer informatie.

Verbeterde containerbeveiliging met evaluatie van beveiligingsproblemen en malwaredetectie voor AKS-knooppunten (preview)

13 november 2024

Defender voor Cloud biedt nu evaluatie van beveiligingsproblemen en malwaredetectie voor de knooppunten in Azure Kubernetes Service (AKS) en biedt klanten duidelijkheid in de gedeelde beveiligingsverantwoordelijkheid die ze hebben bij de beheerde cloudprovider.

Door beveiliging te bieden voor deze Kubernetes-knooppunten kunnen klanten beveiliging en naleving in de beheerde Kubernetes-service behouden.

Als u de nieuwe mogelijkheden wilt ontvangen, moet u de optie zonder agent scannen op machines inschakelen in het Abonnement Defender CSPM, Defender for Containers of Defender for Servers P2.

Vulnerability Assessment

Er is nu een nieuwe aanbeveling beschikbaar in Azure Portal: AKS nodes should have vulnerability findings resolved. Via deze aanbeveling kunt u nu beveiligingsproblemen en CVE's bekijken en oplossen die zijn gevonden op AKS-knooppunten (Azure Kubernetes Service).

Malware detection

Nieuwe beveiligingswaarschuwingen worden geactiveerd wanneer de detectiefunctie voor malware zonder agent malware detecteert in AKS-knooppunten.

Detectie van malware zonder agent maakt gebruik van de Antimalware-engine van Microsoft Defender Antivirus om schadelijke bestanden te scannen en te detecteren. Wanneer bedreigingen worden gedetecteerd, worden beveiligingswaarschuwingen omgeleid naar Defender voor Cloud en Defender XDR, waar ze kunnen worden onderzocht en hersteld.

Important

Malwaredetectie voor AKS-knooppunten is alleen beschikbaar voor Defender for Containers- of Defender for Servers P2-omgevingen.

Uitgebreide Kubernetes (K8s) meldingsdocumentatie en simulatie-tool

7 november 2024

Key features

- Documentatie voor waarschuwingen op basis van scenario's: K8s-waarschuwingen worden nu gedocumenteerd op basis van praktijkscenario's, met duidelijkere richtlijnen voor mogelijke bedreigingen en aanbevolen acties.

- Microsoft Defender voor Eindpunt (MDE)-integratie: waarschuwingen worden verrijkt met aanvullende context en bedreigingsinformatie van MDE, waardoor u effectiever kunt reageren.

- Nieuw simulatieprogramma: Er is een krachtig simulatiehulpprogramma beschikbaar om uw beveiligingspostuur te testen door verschillende aanvalsscenario's te simuleren en bijbehorende waarschuwingen te genereren.

Benefits

- Verbeterde informatie over waarschuwingen: documentatie op basis van scenario's biedt een intuïtiever inzicht in K8s-waarschuwingen.

- Verbeterde reactie op bedreigingen: waarschuwingen worden verrijkt met waardevolle context, waardoor snellere en nauwkeurigere antwoorden mogelijk zijn.

- Proactieve beveiligingstests: met het nieuwe simulatieprogramma kunt u uw beveiligingsbeveiliging testen en potentiële beveiligingsproblemen identificeren voordat ze worden misbruikt.

Verbeterde ondersteuning voor classificatie van gevoelige API-gegevens

6 november 2024

Microsoft Defender voor Cloud breidt de classificatiemogelijkheden voor gevoelige gegevens van API Security uit naar de URL-pad en queryparameters van de API, samen met API-aanvragen en -antwoorden, inclusief de bron van gevoelige informatie die in de API-eigenschappen is gevonden. This information will be available in the Attack Path Analysis experience, the Cloud Security Explorer's Additional Details page when API Management operations with sensitive data are selected, and on the API Security Dashboard under the Workload Protections within API collection details page, with a new side context menu that provides detailed insights into sensitive data found, enabling security teams efficiently locate and mitigate data exposure risks.

Note

Deze wijziging omvat een eenmalige implementatie voor bestaande Defender voor API's en Defender CSPM-klanten.

Nieuwe ondersteuning voor het toewijzen van Azure API Management API-eindpunten aan back-end-compute

6 november 2024

Defender voor Cloud's API-beveiligingspostuur biedt nu ondersteuning voor het toewijzen van API-eindpunten die zijn gepubliceerd via Azure API Management Gateway naar back-end-rekenresources, zoals virtuele machines, in Defender Cloud Security Posture Management (Defender CSPM) Cloud Security Explorer. Deze zichtbaarheid helpt bij het identificeren van API-verkeersroutering naar back-endcloud-rekenbestemmingen, zodat u blootstellingsrisico's kunt detecteren en aanpakken die zijn gekoppeld aan API-eindpunten en de bijbehorende back-endresources.

Verbeterde API-beveiligingsondersteuning voor implementaties van Azure API Management in meerdere regio's en het beheren van API-revisies

6 november 2024

API-beveiligingsdekking binnen Defender voor Cloud biedt nu volledige ondersteuning voor implementaties in meerdere regio's van Azure API Management, waaronder volledige ondersteuning voor beveiligingspostuur en detectie van bedreigingen voor zowel primaire als secundaire regio's

Onboarding- en offboarding-API's voor Defender voor API's worden nu beheerd op Azure API Management API-niveau. Alle bijbehorende Azure API Management-revisies worden automatisch opgenomen in het proces, waardoor onboarding en offboarding niet meer afzonderlijk hoeven te worden beheerd voor elke API-revisie.

Deze wijziging omvat een eenmalige implementatie voor bestaande Klanten van Defender voor API's.

Rollout Details:

- De implementatie vindt plaats in de week van 6 november voor bestaande Defender for API-klanten.

- Als de 'huidige' revisie voor een Azure API Management-API al is toegevoegd aan Defender voor API's, worden alle bijbehorende revisies voor die API ook automatisch toegevoegd aan Defender for API's.

- Als de 'huidige' revisie voor een Azure API Management-API niet wordt toegevoegd aan Defender voor API's, worden eventuele bijbehorende API-revisies die zijn toegevoegd aan Defender voor API's, offboarded.

October 2024

De MMA-migratie-ervaring is nu beschikbaar.

28 oktober 2024

U kunt er nu voor zorgen dat al uw omgevingen volledig zijn voorbereid op de afschaffing van de Log Analytics-agent (MMA) die tegen eind november 2024 wordt verwacht.

Defender voor Cloud een nieuwe ervaring toegevoegd waarmee u op schaal actie kunt ondernemen voor al uw getroffen omgevingen:

- Er ontbreken vereisten die nodig zijn om de volledige beveiligingsdekking te krijgen die wordt aangeboden door Defender for Servers Plan 2.

- Dat is verbonden met Defender for Servers Plan 2 met behulp van de verouderde onboarding-benadering via de Log Analytics-werkruimte.

- Hierbij wordt gebruikgemaakt van de oude FIM-versie (File Integrity Monitoring) met de MMA (Log Analytics Agent) die moet worden gemigreerd naar de nieuwe, verbeterde FIM-versie met Defender for Endpoint (MDE).

Meer informatie over het gebruik van de nieuwe MMA-migratie-ervaring.

Beveiligingsresultaten voor GitHub-opslagplaatsen zonder GitHub Advanced Security zijn nu GA beschikbaar.

21 oktober 2024

De mogelijkheid om beveiligingsresultaten te ontvangen voor onjuiste configuraties van infrastructuur als code (IaC), beveiligingsproblemen in containers en codeproblemen voor GitHub-opslagplaatsen zonder GitHub Advanced Security is nu algemeen beschikbaar.

Note that secret scanning, code scanning using GitHub CodeQL, and dependency scanning still require GitHub Advanced Scanning.

Zie de devOps-ondersteuningspagina voor meer informatie over vereiste licenties. Als u wilt weten hoe u uw GitHub-omgeving kunt onboarden voor Defender voor Cloud, volgt u de handleiding voor onboarding van GitHub. Raadpleeg onze GitHub Action-documentatie voor meer informatie over het configureren van de Microsoft Security DevOps GitHub Action.

Afschaffing van drie nalevingsstandaarden

14 oktober 2024

Geschatte datum voor wijziging: 17 november 2024

Er worden drie nalevingsstandaarden verwijderd uit het product:

- SWIFT CSP-CSCF v2020 (voor Azure): dit is vervangen door de versie v2022

- CIS Microsoft Azure Foundations Benchmark v1.1.0 en v1.3.0 : er zijn twee nieuwere versies beschikbaar (v1.4.0 en v2.0.0)

Meer informatie over de nalevingsstandaarden die beschikbaar zijn in Defender voor Cloud in beschikbare nalevingsstandaarden.

Afschaffing van drie standaarden van Defender voor Cloud

8 oktober 2024

Geschatte datum voor wijziging: 17 november 2024

Om het beheer van Defender voor Cloud met AWS-accounts en GCP-projecten te vereenvoudigen, verwijderen we de volgende drie Defender voor Cloud standaarden:

- For AWS - AWS CSPM

- For GCP - GCP CSPM and GCP Default

De standaardstandaard Microsoft Cloud Security Benchmark (MCSB) bevat nu alle evaluaties die uniek waren voor deze standaarden.

Binaire driftdetectie is beschikbaar als GA.

9 oktober 2024

Detectie van binaire driften wordt nu vrijgegeven als GA in het Defender for Container-plan. Houd er rekening mee dat binaire driftdetectie nu werkt op alle AKS-versies.

Bijgewerkte aanbevelingen voor de runtime van containers (preview)

6 oktober 2024

De preview-aanbevelingen voor 'Containers die worden uitgevoerd in AWS/Azure/GCP moeten beveiligingsproblemen hebben opgelost' worden bijgewerkt om alle containers die deel uitmaken van dezelfde workload te groeperen in één aanbeveling, waardoor duplicaties worden verminderd en schommelingen worden voorkomen als gevolg van nieuwe en beëindigde containers.

Vanaf 6 oktober 2024 worden de volgende evaluatie-id's vervangen door deze aanbevelingen:

| Recommendation | Vorige evaluatie-identificatienummer | Nieuwe beoordelings-ID |

|---|---|---|

| -- | -- | -- |

| Containers die worden uitgevoerd in Azure, moeten gevonden beveiligingsproblemen hebben opgelost | e9acaf48-d2cf-45a3-a6e7-3caa2ef769e0 | c5045ea3-afc6-4006-ab8f-86c8574dbf3d |

| Containers die worden uitgevoerd in AWS, moeten gevonden beveiligingsproblemen hebben opgelost | d5d1e526-363a-4223-b860-f4b6e710859f | 8749bb43-cd24-4cf9-848c-2a50f632043c |

| Containers die in GCP worden uitgevoerd, moeten kwetsbaarheidsbevindingen opgelost hebben. | c7c1d31d-a604-4b86-96df-63448618e165 | 1b3abfa4-9e53-46f1-9627-51f2957f8bba |

Als u momenteel beveiligingsrapporten opzoekt vanuit deze aanbevelingen via API, moet u ervoor zorgen dat u de API-aanroep bijwerkt met de nieuwe evaluatie-id.

Kubernetes-identiteits- en toegangsgegevens in de beveiligingsgrafiek (preview)

6 oktober 2024

Kubernetes Identity and Access information wordt toegevoegd aan de beveiligingsgrafiek, inclusief knooppunten die alle kubernetes RBAC-gerelateerde entiteiten (op rollen gebaseerd toegangsbeheer) vertegenwoordigen (serviceaccounts, rollen, rolbindingen, enzovoort) en randen die de machtigingen tussen Kubernetes-objecten vertegenwoordigen. Klanten kunnen nu de beveiligingsgrafiek van hun Kubernetes RBAC en gerelateerde relaties tussen Kubernetes-entiteiten opvragen (kan zich voordoen als, kan zich voordoen als, kent rol toe, toegang gedefinieerd door, verleent toegang aan, heeft toestemming voor, enzovoort).

Op gegevens gebaseerde aanvalspaden voor Kubernetes Identity and Access (preview)

6 oktober 2024

Met behulp van de Kubernetes RBAC-gegevens in de beveiligingsgrafiek detecteert Defender voor Cloud nu laterale bewegingen in Kubernetes, van Kubernetes naar Cloud, en binnen Kubernetes zelf. Daarnaast rapporteert het ook andere aanvalspaden waarbij aanvallers Kubernetes- en Cloud-autorisatie kunnen misbruiken voor laterale verplaatsing naar, van en binnen Kubernetes-clusters.

Verbeterde analyse van aanvalspaden voor containers

6 oktober 2024

De nieuwe engine voor aanvalspadanalyse die afgelopen november is uitgebracht, ondersteunt ook containergebruiksscenario's, waardoor nieuwe typen aanvalspaden in cloudomgevingen dynamisch worden gedetecteerd op basis van de gegevens die aan de grafiek zijn toegevoegd. We kunnen nu meer aanvalspaden voor containers vinden en complexere en geavanceerdere aanvalspatronen detecteren die door aanvallers worden gebruikt om cloud- en Kubernetes-omgevingen te infiltreren.

Volledige ontdekking van containerafbeeldingen in ondersteunde containerregisters

6 oktober 2024

Defender voor Cloud verzamelt nu inventarisgegevens voor alle containerinstallatiekopieën in ondersteunde registers en biedt volledige zichtbaarheid in de beveiligingsgrafiek voor alle installatiekopieën in uw cloudomgevingen, inclusief installatiekopieën die momenteel geen houdingsaanbevelingen hebben.

Querymogelijkheden via Cloud Security Explorer worden verbeterd, zodat gebruikers nu kunnen zoeken naar containerinstallatiekopieën op basis van hun metagegevens (samenvatting, opslagplaats, besturingssysteem, tag en enzovoort)

Software-inventaris van containers met Cloud Security Explorer

6 oktober 2024

Klanten kunnen nu een lijst ophalen met software die is geïnstalleerd in hun containers en containerinstallatiekopieën via Cloud Security Explorer. Deze lijst kan ook worden gebruikt om snel andere inzichten te krijgen in de klantomgeving, zoals het vinden van alle containers en containerinstallatiekopieën met software die wordt beïnvloed door een beveiligingsprobleem van nul dagen, zelfs voordat een CVE wordt gepubliceerd.

September 2024

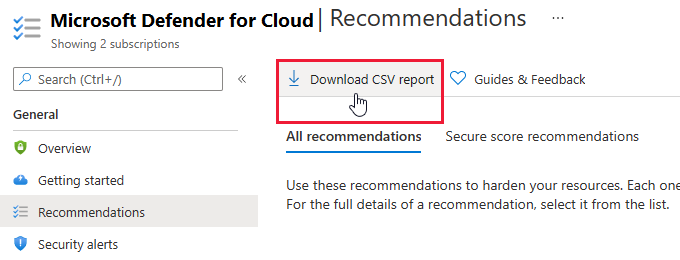

Verbeteringen in de cloudbeveiligingsverkennerervaring

22 september 2024

Geschatte datum voor wijziging: oktober 2024

Cloud Security Explorer is ingesteld om de prestaties en rasterfunctionaliteit te verbeteren, meer gegevensverrijking te bieden voor elke cloudasset, zoekcategorieën te verbeteren en csv-exportrapport te verbeteren met meer inzichten over de geëxporteerde cloudassets.

Algemene beschikbaarheid van bewaking van bestandsintegriteit op basis van Microsoft Defender voor Eindpunt

18 september 2024

De nieuwe versie van Bewaking van bestandsintegriteit op basis van Microsoft Defender voor Eindpunt is nu algemeen beschikbaar als onderdeel van Defender for Servers Plan 2. Met FIM kunt u het volgende doen:

- Voldoen aan nalevingsvereisten door kritieke bestanden en registers in realtime te controleren en de wijzigingen te controleren.

- Identificeer mogelijke beveiligingsproblemen door verdachte bestandsinhoudswijzigingen te detecteren.

Deze verbeterde FIM-ervaring vervangt de bestaande oplossing die gepland staat voor afschaffing vanwege de geplande buitengebruikstelling van de Log Analytics Agent (MMA). De FIM-ervaring via MMA blijft tot eind november 2024 ondersteund.

Met deze release wordt een in-productervaring uitgebracht waarmee u uw FIM-configuratie via MMA kunt migreren naar de nieuwe FIM via Defender voor Eindpunt-versie.

Zie Bewaking van bestandsintegriteit met behulp van Microsoft Defender voor Eindpunt voor informatie over het inschakelen van FIM via Defender voor Eindpunt. Zie Migrate File Integrity Monitoring vanuit eerdere versies voor meer informatie over het uitschakelen van eerdere versies.

De FIM-migratie-ervaring is beschikbaar in Defender voor Cloud

18 september 2024

Er wordt een in-productervaring uitgebracht waarmee u uw FIM-configuratie via MMA kunt migreren naar de nieuwe FIM via Defender voor Eindpunt-versie. Met deze ervaring kunt u het volgende doen:

- Beoordeel de getroffen omgeving met de vorige FIM-versie waarbij MMA is ingeschakeld en de migratie vereist is.

- Exporteer uw huidige FIM-regels vanuit een op MMA gebaseerd systeem en beheer ze op werkplekken.

- Migreren naar P2-compatibele abonnementen met de nieuwe FIM via MDE.

To use the migration experience, navigate to the Environment settings pane and select the MMA migration button in the upper row.

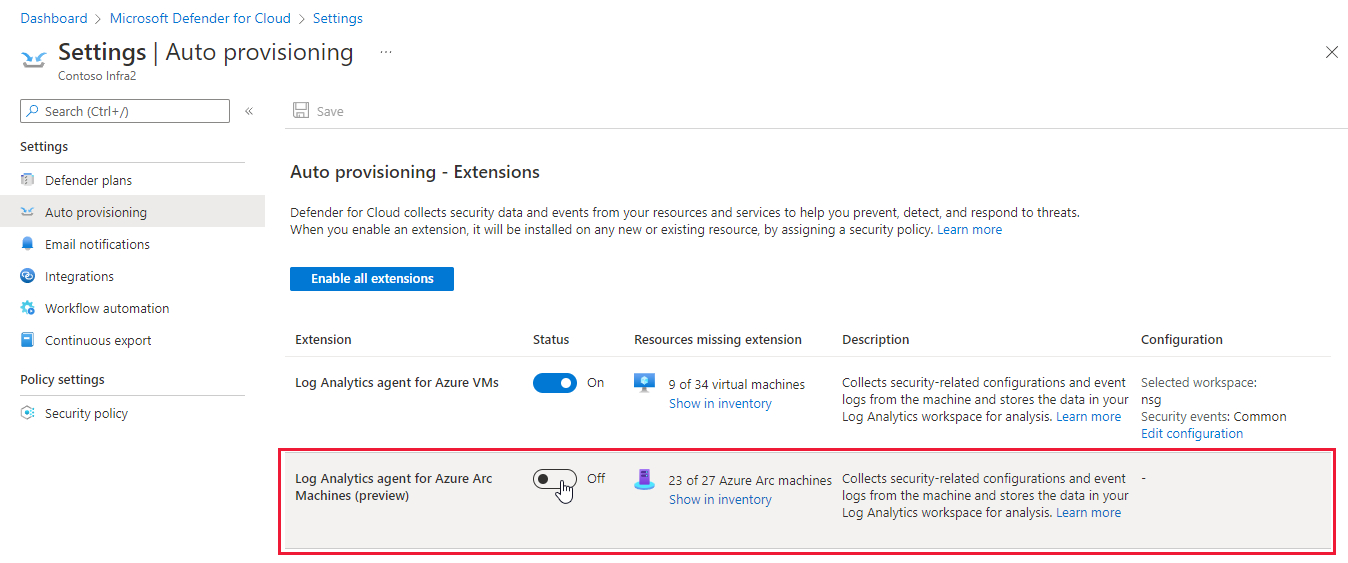

Stopzetten van de automatische provisioning mogelijkheid van MMA

18 september 2024 Als onderdeel van het pensioen van de MMA-agent, wordt de functie voor automatische voorzieningen die de installatie en configuratie van de agent voor MDC-klanten biedt, in twee fasen afgeschaft.

Eind september 2024 wordt automatische inrichting van MMA uitgeschakeld voor klanten die de mogelijkheid niet meer gebruiken, evenals voor nieuw gemaakte abonnementen. Na eind september kan de mogelijkheid niet meer opnieuw worden ingeschakeld voor deze abonnementen.

Eind november 2024 wordt automatische voorziening van MMA uitgeschakeld voor abonnementen die het nog niet hebben uitgeschakeld. Vanaf dat moment is het niet meer mogelijk om de mogelijkheid voor bestaande abonnementen in te schakelen.

Integratie met Power BI

15 september 2024

Defender voor Cloud kan nu integreren met Power BI. Met deze integratie kunt u aangepaste rapporten en dashboards maken met behulp van de gegevens uit Defender voor Cloud. U kunt Power BI gebruiken om uw beveiligingspostuur, naleving en aanbevelingen voor beveiliging te visualiseren en te analyseren.

Meer informatie over de nieuwe integratie met Power BI.

Bijwerken naar netwerkvereisten voor meerdere clouds voor CSPM

11 september 2024

Geschatte datum voor wijziging: oktober 2024

Vanaf oktober 2024 voegen we meer IP-adressen toe aan onze detectieservices voor meerdere clouds om verbeteringen aan te bieden en een efficiëntere ervaring voor alle gebruikers te garanderen.

To ensure uninterrupted access from our services, you should update your IP allowlist with the new ranges provided here. U moet de benodigde aanpassingen aanbrengen in uw firewallinstellingen, beveiligingsgroepen of andere configuraties die mogelijk van toepassing zijn op uw omgeving. De lijst is voldoende voor volledige mogelijkheden van het CSPM Foundational (gratis) aanbod.

Afschaffing van functies van Defender for Servers

9 september 2024

Zowel adaptieve toepassingsregelaars als adaptieve netwerkbeveiliging zijn nu afgeschaft.

Spaans Nationaal Beveiligingsframework (Esquema Nacional de Seguridad (ENS)) toegevoegd aan het dashboard voor naleving van regelgeving voor Azure

9 september 2024

Organisaties die hun Azure-omgevingen willen controleren op naleving van de ENS-standaard, kunnen dit nu doen met behulp van Defender voor Cloud.

De ENS-norm is van toepassing op de gehele publieke sector in Spanje, evenals op leveranciers die samenwerken met het bestuur. Het stelt basisbeginselen, vereisten en beveiligingsmaatregelen vast om informatie en services die elektronisch worden verwerkt, te beschermen. Het doel is om toegang, vertrouwelijkheid, integriteit, traceerbaarheid, authenticiteit, beschikbaarheid en gegevensbehoud te garanderen.

Bekijk de volledige lijst met ondersteunde nalevingsstandaarden.

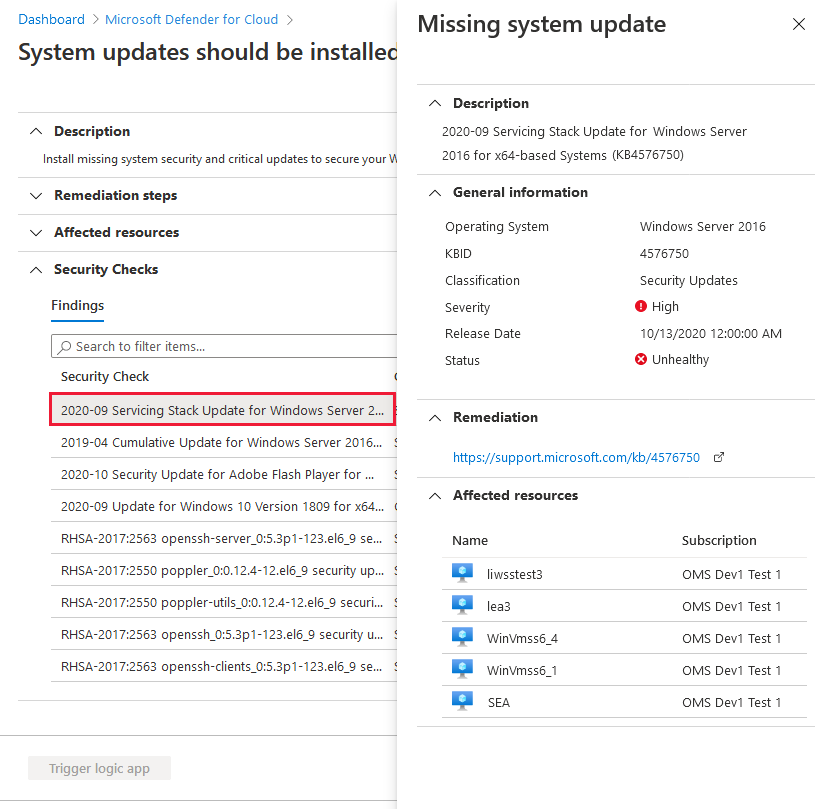

Aanbevelingen voor systeemupdates en patches op uw computers herstellen

8 september 2024

U kunt nu aanbevelingen voor systeemupdates en patches herstellen op uw azure Arc-machines en Azure-VM's. Systeemupdates en patches zijn van cruciaal belang voor het behouden van de beveiliging en status van uw computers. Updates bevatten vaak beveiligingspatches voor beveiligingsproblemen die, indien ongefixeerd, kunnen worden misbruikt door aanvallers.

Informatie over ontbrekende machine-updates wordt nu verzameld met behulp van Azure Update Manager.

Als u de beveiliging van uw computers voor systeemupdates en patches wilt behouden, moet u de instellingen voor periodieke evaluatie-updates op uw computers inschakelen.

Meer informatie over het herstellen van systeemupdates en aanbevelingen voor patches op uw computers.

De integratie van ServiceNow bevat nu configuratienalevingsmodule

4 september 2024

de integratie van het CSPM-plan van Defender voor Cloud met ServiceNow bevat nu de module Configuration Compliance van ServiceNow. Met deze functie kunt u configuratieproblemen in uw cloudassets identificeren, prioriteren en oplossen, terwijl u beveiligingsrisico's vermindert en uw algehele nalevingspostuur verbetert via geautomatiseerde werkstromen en realtime inzichten.

Meer informatie over de integratie van ServiceNow met Defender for Cloud.

Defender for Storage (klassiek) beveiligingsplan voor opslag per transactie is niet beschikbaar voor nieuwe abonnementen

4 september 2024

Geschatte datum voor wijziging: 5 februari 2025

Na 5 februari 2025 kunt u het verouderde Defender for Storage-abonnement (klassiek) voor opslag per transactie niet activeren, tenzij dit al is ingeschakeld in uw abonnement. Zie Verplaatsen naar het nieuwe Defender for Storage-abonnement voor meer informatie.

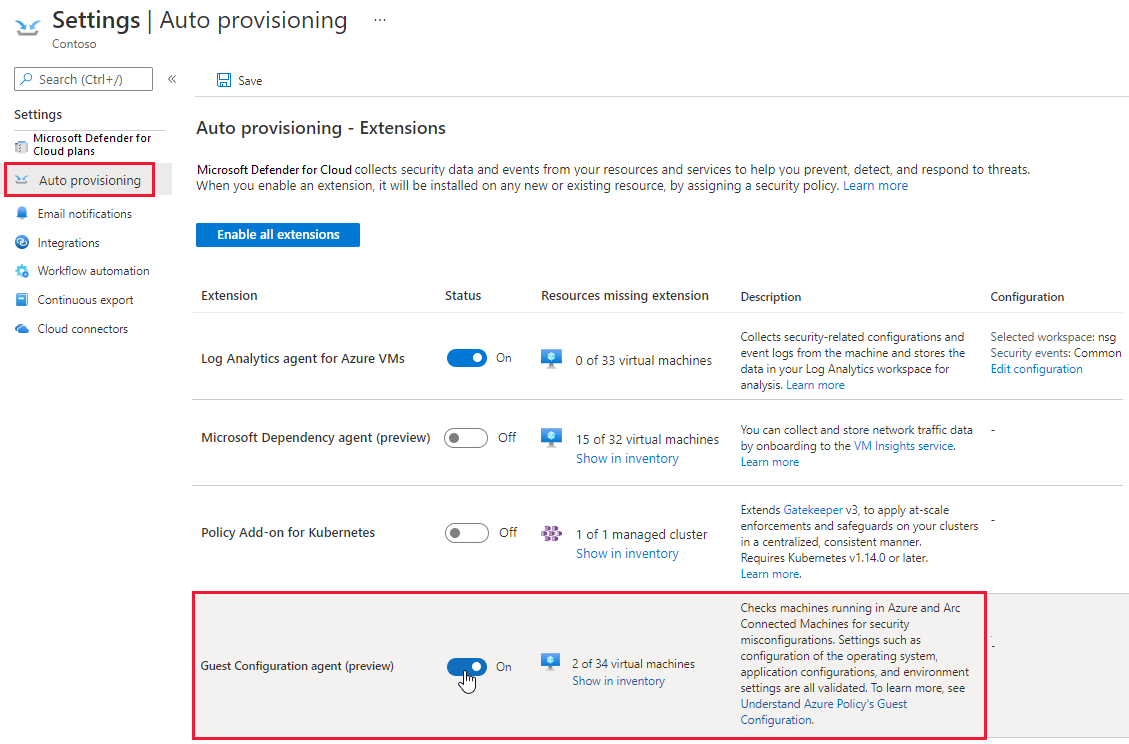

Gastconfiguratie van Azure Policy is nu algemeen beschikbaar (GA)

zondag 1 september 2024

De Azure Policy-gastconfiguratie van Defender for Server is nu algemeen beschikbaar (GA) voor alle klanten met multicloud Defender for Servers Plan 2. Gastconfiguratie biedt een uniforme ervaring voor het beheren van beveiligingsbasislijnen in uw omgeving. Hiermee kunt u beveiligingsconfiguraties op uw servers beoordelen en afdwingen, waaronder Windows- en Linux-machines, Azure-VM's, AWS EC2 en GCP-exemplaren.

Meer informatie over het inschakelen van azure Policy-machineconfiguratie in uw omgeving.

Preview voor ondersteuning van Docker Hub-containerregisters door Defender for Containers

zondag 1 september 2024

We introduceren de openbare preview van de uitbreiding van de dekking van Microsoft Defender for Containers om externe registers op te nemen, te beginnen met Docker Hub-containerregisters. Als onderdeel van Microsoft Cloud Security Posture Management van uw organisatie biedt de uitbreiding van dekking voor Docker Hub-containerregisters de voordelen van het scannen van uw Docker Hub-containerinstallatiekopieën met behulp van Microsoft Defender Vulnerability Management om beveiligingsrisico's te identificeren en potentiële beveiligingsrisico's te beperken.

Zie Evaluatie van beveiligingsproblemen voor Docker Hub voor meer informatie over deze functie

August 2024

| Date | Category | Update |

|---|---|---|

| August 28 | Preview | Nieuwe versie van Bewaking van bestandsintegriteit op basis van Microsoft Defender voor Eindpunt |

| August 22 | Upcoming deprecation | Buitengebruikstelling van Defender voor Cloud-waarschuwingsintegratie met Azure WAF-waarschuwingen |

| August 1 | GA | Microsoft Defender voor SQL-servers op schaal inschakelen |

Nieuwe versie van Bewaking van bestandsintegriteit op basis van Microsoft Defender voor Eindpunt

28 augustus 2024

De nieuwe versie van Bewaking van bestandsintegriteit op basis van Microsoft Defender voor Eindpunt is nu beschikbaar als openbare preview. Het maakt deel uit van Defender for Servers Plan 2. Hiermee kunt u het volgende doen:

- Voldoen aan nalevingsvereisten door kritieke bestanden en registers in realtime te controleren en de wijzigingen te controleren.

- Identificeer mogelijke beveiligingsproblemen door verdachte bestandsinhoudswijzigingen te detecteren.

Als onderdeel van deze release is de FIM-ervaring via AMA niet meer beschikbaar in de Defender voor Cloud-portal. De FIM-ervaring via MMA blijft tot eind november 2024 ondersteund. Begin september wordt een productervaring uitgebracht waarmee u uw FIM-configuratie via MMA kunt migreren naar de nieuwe FIM-versie via Defender voor Eindpunt.

Zie Bewaking van bestandsintegriteit met behulp van Microsoft Defender voor Eindpunt voor informatie over het inschakelen van FIM via Defender voor Eindpunt. Zie Bewaking van bestandsintegriteit van vorige versies migreren vanuit eerdere versies voor meer informatie over het migreren van eerdere versies.

Buitengebruikstelling van Defender voor Cloud-waarschuwingsintegratie met Azure WAF-waarschuwingen

22 augustus 2024

Geschatte datum voor wijziging: 25 september 2024

Defender for Cloud alert integration with Azure WAF alerts will be retired on September 25, 2024. Er is geen actie nodig aan uw kant. For Microsoft Sentinel customers, you can configure the Azure Web Application Firewall connector.

Microsoft Defender voor SQL-servers op schaal inschakelen

1 augustus 2024

U kunt nu Microsoft Defender voor SQL-servers op schaal inschakelen. Met deze functie kunt u Microsoft Defender voor SQL inschakelen op meerdere servers tegelijk, waardoor u tijd en moeite bespaart.

Meer informatie over het inschakelen van Microsoft Defender voor SQL-servers op schaal.

July 2024

| Date | Category | Update |

|---|---|---|

| July 31 | GA | Algemene beschikbaarheid van verbeterde aanbevelingen voor detectie en configuratie voor Endpoint Protection |

| July 31 | Upcoming update | Afschaffing van adaptieve netwerkbeveiliging |

| July 22 | Preview | Beveiligingsevaluaties voor GitHub vereisen geen extra licenties meer |

| July 18 | Upcoming update | Bijgewerkte tijdlijnen voor afschaffing van MMA in Defender for Servers Plan 2 |

| July 18 | Upcoming update | Afschaffing van MMA-gerelateerde functies als onderdeel van buitengebruikstelling van agent |

| July 15 | Preview | Openbare preview van binaire drift in Defender for Containers |

| July 14 | GA | Automatische herstelscripts voor AWS en GCP zijn nu algemeen beschikbaar |

| July 11 | Upcoming update | Update van GitHub-toepassingsmachtigingen |

| July 10 | GA | Nalevingsstandaarden zijn nu algemeen beschikbaar |

| July 9 | Upcoming update | Verbetering van inventariservaring |

| July 8 | Upcoming update | Hulpprogramma voor containertoewijzing dat standaard wordt uitgevoerd in GitHub |

Algemene beschikbaarheid van verbeterde aanbevelingen voor detectie en configuratie voor Endpoint Protection

31 juli 2024

Verbeterde detectiefuncties voor eindpuntbeveiligingsoplossingen en verbeterde identificatie van configuratieproblemen zijn nu algemeen beschikbaar voor servers met meerdere clouds. Deze updates zijn opgenomen in het Defender for Servers-abonnement 2 en Defender Cloud Security Posture Management (CSPM).

De verbeterde aanbevelingenfunctie maakt gebruik van machinescans zonder agent, waardoor uitgebreide detectie en evaluatie mogelijk is van de configuratie van ondersteunde eindpuntdetectie en -respons-oplossingen. Wanneer er configuratieproblemen worden geïdentificeerd, worden er herstelstappen gegeven.

With this general availability release, the list of supported solutions is expanded to include two more endpoint detection and response tools:

- Singularity Platform door SentinelOne

- Cortex XDR

Afschaffing van adaptieve netwerkbeveiliging

31 juli 2024

Geschatte datum voor wijziging: 31 augustus 2024

De adaptieve netwerkbeveiliging van Defender for Server wordt afgeschaft.

De afschaffing van functies omvat de volgende ervaringen:

- Recommendation: Adaptive network hardening recommendations should be applied on internet facing virtual machines [assessment Key: f9f0eed0-f143-47bf-b856-671ea2eeed62]

- Alert: Traffic detected from IP addresses recommended for blocking

Preview: Beveiligingsevaluaties voor GitHub vereisen geen extra licenties meer

22 juli 2024

GitHub-gebruikers in Defender voor Cloud geen GitHub Advanced Security-licentie meer nodig hebben om beveiligingsresultaten weer te geven. Dit geldt voor beveiligingsevaluaties voor zwakke plekken in code, onjuiste configuraties van Infrastructure-as-Code (IaC) en beveiligingsproblemen in containerinstallatiekopieën die tijdens de buildfase worden gedetecteerd.

Klanten met GitHub Advanced Security blijven aanvullende beveiligingsevaluaties ontvangen in Defender voor Cloud voor blootgestelde referenties, beveiligingsproblemen in opensource-afhankelijkheden en CodeQL-bevindingen.

Zie het DevOps-beveiligingsoverzicht voor meer informatie over DevOps-beveiliging in Defender voor Cloud. Als u wilt weten hoe u uw GitHub-omgeving kunt onboarden voor Defender voor Cloud, volgt u de handleiding voor onboarding van GitHub. To learn how to configure the Microsoft Security DevOps GitHub Action, see our GitHub Action documentation.

Bijgewerkte tijdlijnen voor afschaffing van MMA in Defender for Servers Plan 2

18 juli 2024

Geschatte datum voor wijziging: augustus 2024

Met de aanstaande afschaffing van de Log Analytics-agent in augustus is alle beveiligingswaarde voor serverbeveiliging in Defender voor Cloud afhankelijk van integratie met Microsoft Defender voor Eindpunt (MDE) als één agent en op mogelijkheden zonder agent die worden geboden door het cloudplatform en het scannen van machines zonder agent.

De volgende mogelijkheden hebben bijgewerkte tijdlijnen en plannen, waardoor de ondersteuning voor hen via MMA wordt verlengd voor Defender voor Cloud klanten tot eind november 2024:

Fim (File Integrity Monitoring): Openbare preview-versie voor FIM nieuwe versie via MDE is gepland voor augustus 2024. The GA version of FIM powered by Log Analytics agent will continue to be supported for existing customers until the end of November 2024.

Security Baseline: as an alternative to the version based on MMA, the current preview version based on Guest Configuration will be released to general availability in September 2024. OS Security Baselines powered by Log Analytics agent will continue to be supported for existing customers until the end of November 2024.

Zie Voorbereiden voor buitengebruikstelling van de Log Analytics-agent voor meer informatie.

Afschaffing van MMA-gerelateerde functies als onderdeel van buitengebruikstelling van agent

18 juli 2024

Geschatte datum voor wijziging: augustus 2024

Als onderdeel van de afschaffing van de Microsoft Monitoring Agent (MMA) en de bijgewerkte defender voor servers-implementatiestrategie, worden alle beveiligingsfuncties voor Defender voor Servers nu geleverd via één agent (Defender voor Eindpunt) of via scanmogelijkheden zonder agent. Hiervoor is geen afhankelijkheid van de MMA of Azure Monitoring Agent (AMA) vereist.

Naarmate we de buitengebruikstelling van de agent in augustus 2024 naderen, worden de volgende MMA-gerelateerde functies verwijderd uit de Defender voor Cloud-portal:

- Display of MMA installation status on the Inventory and Resource Health blades.

- The capability to onboard new non-Azure servers to Defender for Servers via Log Analytics workspaces will be removed from both the Inventory and Getting Started blades.

Note

We recommend that current customers, who have onboarded on-premises servers using the legacy approach, should now connect these machines via Azure Arc-enabled servers. U wordt ook aangeraden defender voor servers abonnement 2 in te schakelen op de Azure-abonnementen waarmee deze servers zijn verbonden.

Als u Defender for Servers Plan 2 selectief hebt ingeschakeld voor specifieke Azure-VM's via de verouderde benadering, schakelt u Defender for Servers Plan 2 in op de Azure-abonnementen van deze machines. Exclude individual machines from the Defender for Servers coverage using the Defender for Servers per-resource configuration.

Deze stappen zorgen ervoor dat er geen beveiligingsdekking verloren gaat vanwege de buitengebruikstelling van de Log Analytics-agent.

Om de continuïteit van de beveiliging te behouden, adviseren we klanten met Defender for Servers Plan 2 om het scannen en integreren van machines zonder agent mogelijk te maken met Microsoft Defender voor Eindpunt in hun abonnementen.

U kunt deze aangepaste werkmap gebruiken om uw MMA-activa (Log Analytics Agent) bij te houden en de implementatiestatus van Defender for Servers te bewaken op azure-VM's en Azure Arc-machines.

Zie Voorbereiden voor buitengebruikstelling van de Log Analytics-agent voor meer informatie.

Openbare preview van binaire drift nu beschikbaar in Defender for Containers

We introduceren de openbare preview van Binary Drift for Defender for Containers. Deze functie helpt bij het identificeren en beperken van mogelijke beveiligingsrisico's die zijn gekoppeld aan niet-geautoriseerde binaire bestanden in uw containers. Binaire drift identificeert en verzendt waarschuwingen over mogelijk schadelijke binaire processen binnen uw containers. Bovendien is het mogelijk om een nieuw Binair Drift-beleid te implementeren om waarschuwingsvoorkeuren te beheren, waardoor meldingen kunnen worden aangepast aan specifieke beveiligingsbehoeften. Zie Binaire driftdetectie voor meer informatie over deze functie

Automatische herstelscripts voor AWS en GCP zijn nu algemeen beschikbaar

14 juli 2024

In maart hebben we geautomatiseerde herstelscripts voor AWS & GCP uitgebracht voor openbare preview, waarmee u aanbevelingen voor AWS & GCP programmatisch kunt herstellen.

Vandaag brengen we deze functie uit voor algemeen beschikbaar (GA). Meer informatie over het gebruik van geautomatiseerde herstelscripts.

Update van GitHub-toepassingsmachtigingen

11 juli 2024

Geschatte datum voor wijziging: 18 juli 2024

DevOps-beveiliging in Defender voor Cloud maakt voortdurend updates die klanten met GitHub-connectors in Defender voor Cloud nodig hebben om de machtigingen voor de Microsoft Security DevOps-toepassing in GitHub bij te werken.

Als onderdeel van deze update vereist de GitHub-toepassing leesmachtigingen voor GitHub Copilot Business. Deze machtiging wordt gebruikt om klanten te helpen hun GitHub Copilot-implementaties beter te beveiligen. We raden u aan de toepassing zo snel mogelijk bij te werken.

Machtigingen kunnen op twee verschillende manieren worden verleend:

Navigeer in uw GitHub-organisatie naar de Microsoft Security DevOps-toepassing in Instellingen > GitHub-apps en accepteer de machtigingsaanvraag.

Selecteer in een geautomatiseerd e-mailbericht van GitHub Support de optie Machtigingsaanvraag controleren om deze wijziging te accepteren of te weigeren.

Nalevingsstandaarden zijn nu algemeen beschikbaar

10 juli 2024

In maart hebben we preview-versies van veel nieuwe nalevingsstandaarden toegevoegd voor klanten om hun AWS- en GCP-resources te valideren op basis van.

Deze standaarden omvatten CIS Google Kubernetes Engine (GKE) Benchmark, ISO/IEC 27001 en ISO/IEC 27002, CRI Profile, CSA Cloud Controls Matrix (CCM), Braziliaanse General Personal Data Protection Law (LGPD), California Consumer Privacy Act (CCPA) en meer.

Deze preview-standaarden zijn nu algemeen beschikbaar (GA).

Bekijk de volledige lijst met ondersteunde nalevingsstandaarden.

Verbetering van inventariservaring

9 juli 2024

Geschatte datum voor wijziging: 11 juli 2024

De inventarisatie-ervaring wordt bijgewerkt om de prestaties te verbeteren, inclusief verbeteringen in de querylogica 'Open query' van het deelvenster in Azure Resource Graph. Updates van de logica achter azure-resourceberekening kunnen ertoe leiden dat andere resources worden geteld en gepresenteerd.

Hulpprogramma voor containertoewijzing dat standaard wordt uitgevoerd in GitHub

maandag 8 juli 2024

Geschatte datum voor wijziging: 12 augustus 2024

Met DevOps-beveiligingsmogelijkheden in Microsoft Defender Cloud Security Posture Management (CSPM) kunt u uw cloudeigen toepassingen toewijzen van code naar de cloud om eenvoudig herstelwerkstromen voor ontwikkelaars te starten en de tijd te verkorten om beveiligingsproblemen in uw containerinstallatiekopieën op te halen. Op dit moment moet u het hulpprogramma voor toewijzing van containerinstallatiekopieën handmatig configureren om uit te voeren in de Microsoft Security DevOps-actie in GitHub. Met deze wijziging wordt containertoewijzing standaard uitgevoerd als onderdeel van de Microsoft Security DevOps-actie. Meer informatie over de Microsoft Security DevOps-actie.

June 2024

| Date | Category | Update |

|---|---|---|

| June 27 | GA | Checkov IaC Scanning in Defender voor Cloud. |

| June 24 | Update | Prijswijziging voor Defender for Containers voor meerdere clouds |

| June 20 | Upcoming deprecation |

Herinnering aan afschaffing voor adaptieve aanbevelingen bij afschaffing van Microsoft Monitoring Agent (MMA). Geschatte afschaffing augustus 2024. |

| June 10 | Preview | Copilot in Defender voor Cloud |

| June 10 | Upcoming update |

Automatische inschakeling van sql-beveiligingsproblemen met behulp van snelle configuratie op niet-geconfigureerde servers. Geschatte update: 10 juli 2024. |

| June 3 | Upcoming update |

Wijzigingen in gedrag van identiteitsaanaanveling Geschatte update: 10 juli 2024. |

GA: Checkov IaC Scanning in Defender voor Cloud

27 juni 2024

We're announcing the general availability of the Checkov integration for Infrastructure-as-Code (IaC) scanning through Microsoft Security DevOps (MSDO). Als onderdeel van deze release vervangt Checkov TerraScan als een standaard IaC-analyse die wordt uitgevoerd als onderdeel van de MSDO-opdrachtregelinterface (CLI). TerraScan might still be configured manually through MSDO's environment variables but won't run by default.

Beveiligingsresultaten van Checkov worden weergegeven als aanbevelingen voor zowel Azure DevOps- als GitHub-opslagplaatsen onder de evaluaties die In Azure DevOps-opslagplaatsen worden uitgevoerd, moeten infrastructuur hebben als coderesultaten zijn opgelost en GitHub-opslagplaatsen moeten beschikken over infrastructuur als coderesultaten zijn opgelost.

Zie het DevOps-beveiligingsoverzicht voor meer informatie over DevOps-beveiliging in Defender voor Cloud. To learn how to configure the MSDO CLI, see the Azure DevOps or GitHub documentation.

Update: Prijswijziging voor Defender for Containers in meerdere clouds

24 juni 2024

Aangezien Defender for Containers in multicloud nu algemeen beschikbaar is, is het niet meer gratis. Zie Microsoft Defender voor Cloud prijzen voor meer informatie.

Afschaffing: Herinnering aan afschaffing voor adaptieve aanbevelingen

20 juni 2024

Geschatte datum voor wijziging: augustus 2024

Als onderdeel van de MMA-afschaffing en de bijgewerkte implementatiestrategie van Defender for Servers, worden beveiligingsfuncties van Defender for Servers geleverd via de Microsoft Defender voor Eindpunt -agent (MDE) of via de scanmogelijkheden zonder agent. Beide opties zijn niet afhankelijk van de MMA of Azure Monitoring Agent (AMA).

Adaptieve beveiligingsaanbeveling, ook wel adaptieve toepassingsregelaars en adaptieve netwerkbeveiliging genoemd, wordt stopgezet. De huidige GA-versie op basis van de MMA en de preview-versie op basis van de AMA wordt in augustus 2024 afgeschaft.

Preview: Copilot in Defender voor Cloud

10 juni 2024

We kondigen de integratie van Microsoft Security Copilot aan in Defender voor Cloud in openbare preview. De ingesloten ervaring van Copilot in Defender voor Cloud biedt gebruikers de mogelijkheid om vragen te stellen en antwoorden te krijgen in natuurlijke taal. Copilot kan u helpen inzicht te krijgen in de context van een aanbeveling, het effect van het implementeren van een aanbeveling, de stappen die nodig zijn om een aanbeveling te implementeren, te helpen bij het delegeren van aanbevelingen en het oplossen van onjuiste configuraties in code.

Meer informatie over Microsoft Security Copilot in Defender voor Cloud.

Update: Automatische inschakeling van SQL-evaluatie van beveiligingsproblemen

10 juni 2024

Geschatte datum voor wijziging: 10 juli 2024

Oorspronkelijk werd SQL Vulnerability Assessment (VA) met Express Configuration alleen automatisch ingeschakeld op servers waarop Microsoft Defender voor SQL werd geactiveerd na de introductie van Express Configuration in december 2022.

We werken alle Azure SQL-servers bij waarop Microsoft Defender voor SQL vóór december 2022 is geactiveerd en die geen bestaand SQL VA-beleid hebben, zodat SQL Vulnerability Assessment (SQL VA) automatisch is ingeschakeld met Express-configuratie.

- De implementatie van deze wijziging zal geleidelijk zijn, meerdere weken duren en vereist geen actie van de gebruiker.

- Deze wijziging is van toepassing op Azure SQL-servers waarop Microsoft Defender voor SQL is geactiveerd op azure-abonnementsniveau.

- Servers met een bestaande klassieke configuratie (of geldig of ongeldig) worden niet beïnvloed door deze wijziging.

- Na de activering kan de aanbeveling 'SQL-databases moeten beveiligingsproblemen hebben opgelost' worden weergegeven en kan dit van invloed zijn op uw beveiligingsscore.

Update: Wijzigingen in gedrag van identiteitsaanaanveling

3 juni 2024

Geschatte datum voor wijziging: juli 2024

These changes:

- De geëvalueerde resource wordt de identiteit in plaats van het abonnement

- De aanbevelingen hebben geen 'subaanbevelingen' meer

- De waarde van het veld assessmentKey in de API wordt gewijzigd voor deze aanbevelingen

Wordt toegepast op de volgende aanbevelingen:

- Accounts met eigenaarsmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

- Accounts met schrijfmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

- Accounts met leesmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

- Gastaccounts met eigenaarsmachtigingen voor Azure-resources moeten worden verwijderd

- Gastaccounts met schrijfmachtigingen voor Azure-resources moeten worden verwijderd

- Gastaccounts met leesmachtigingen voor Azure-resources moeten worden verwijderd

- Geblokkeerde accounts met eigenaarsmachtigingen voor Azure-resources moeten worden verwijderd

- Geblokkeerde accounts met lees- en schrijfmachtigingen voor Azure-resources moeten worden verwijderd

- Er moeten maximaal drie eigenaren worden aangewezen voor uw abonnement

- Er moet meer dan één eigenaar zijn toegewezen aan uw abonnement

May 2024

| Date | Category | Update |

|---|---|---|

| May 30 | GA | Detectie van malware zonder agent in Defender for Servers Plan 2 |

| May 22 | Update | E-mailmeldingen configureren voor aanvalspaden |

| May 21 | Update | Geavanceerde opsporing in Microsoft Defender XDR omvat Defender voor Cloud waarschuwingen en incidenten |

| May 9 | Preview | Checkov-integratie voor IaC-scan in Defender voor Cloud |

| May 7 | GA | Machtigingenbeheer in Defender voor Cloud |

| May 6 | Preview | Ai-beveiligingspostuurbeheer voor meerdere clouds is beschikbaar voor Azure en AWS. |

| May 6 | Limited preview | Bedreigingsbeveiliging voor AI-workloads in Azure. |

| May 2 | Update | Beveiligingsbeleidsbeheer. |

| May 1 | Preview | Defender voor opensource-databases is nu beschikbaar op AWS voor Amazon-exemplaren. |

| May 1 | Upcoming deprecation |

Het verwijderen van FIM via AMA en de release van nieuwe versie via Defender voor Eindpunt. Geschatte afschaffing augustus 2024. |

GA: Detectie van malware zonder agent in Defender for Servers Plan 2

30 mei 2024

Defender voor Cloud's detectie van malware zonder agent voor Azure-VM's, AWS EC2-exemplaren en GCP VM-exemplaren is nu algemeen beschikbaar als een nieuwe functie in Defender for Servers Plan 2.

Detectie van malware zonder agent maakt gebruik van de Antimalware-engine van Microsoft Defender Antivirus om schadelijke bestanden te scannen en te detecteren. Gedetecteerde bedreigingen activeren beveiligingswaarschuwingen rechtstreeks in Defender voor Cloud en Defender XDR, waar ze kunnen worden onderzocht en hersteld. Meer informatie over het scannen van malware zonder agent voor servers en het scannen zonder agent voor VM's.

Update: E-mailmeldingen configureren voor aanvalspaden

22 mei 2024

U kunt nu e-mailmeldingen configureren wanneer een aanvalspad wordt gedetecteerd met een opgegeven risiconiveau of hoger. Meer informatie over het configureren van e-mailmeldingen.

Update: Geavanceerde opsporing in Microsoft Defender XDR bevat Defender voor Cloud waarschuwingen en incidenten

21 mei 2024

de waarschuwingen en incidenten van Defender voor Cloud zijn nu geïntegreerd met Microsoft Defender XDR en kunnen worden geopend in de Microsoft Defender-portal. Deze integratie biedt uitgebreidere context voor onderzoeken die betrekking hebben op cloudresources, apparaten en identiteiten. Meer informatie over geavanceerde opsporing in XDR-integratie.

Preview: Checkov-integratie voor IaC-scan in Defender voor Cloud

9 mei 2024

Checkov-integratie voor DevOps-beveiliging in Defender voor Cloud is nu in preview. Deze integratie verbetert zowel de kwaliteit als het totale aantal infrastructure-as-codecontroles die worden uitgevoerd door de MSDO CLI bij het scannen van IaC-sjablonen.

In preview moet Checkov expliciet worden aangeroepen via de invoerparameter Hulpprogramma's voor de MSDO CLI.

Meer informatie over DevOps-beveiliging in Defender voor Cloud en het configureren van de MSDO CLI voor Azure DevOps en GitHub.

GA: Machtigingenbeheer in Defender voor Cloud

7 mei 2024

Permissions management is now generally available in Defender for Cloud.

Preview: BEHEER van beveiligingspostuur voor AI-multicloud

6 mei 2024

Ai-beveiligingspostuurbeheer is beschikbaar als preview-versie in Defender voor Cloud. Het biedt beheermogelijkheden voor AI-beveiligingspostuur voor Azure en AWS om de beveiliging van uw AI-pijplijnen en -services te verbeteren.

Meer informatie over ai-beveiligingspostuurbeheer.

Beperkte preview: Bedreigingsbeveiliging voor AI-workloads in Azure

6 mei 2024